Вирус петя последние что это

27 июня украинские государственные структуры и частные компании попали под удар "вируса-вымогателя" под названием Petya.A. Кибератаке подверглись Кабинет Министров, "Ощадбанк", "Укрэнерго", "Новая почта", аэропорт Борисполь, Чернобыльская АЭС и другие организации. "ГОРДОН" рассказывает, как работает вирус Petya.A и можно ли от него защититься.

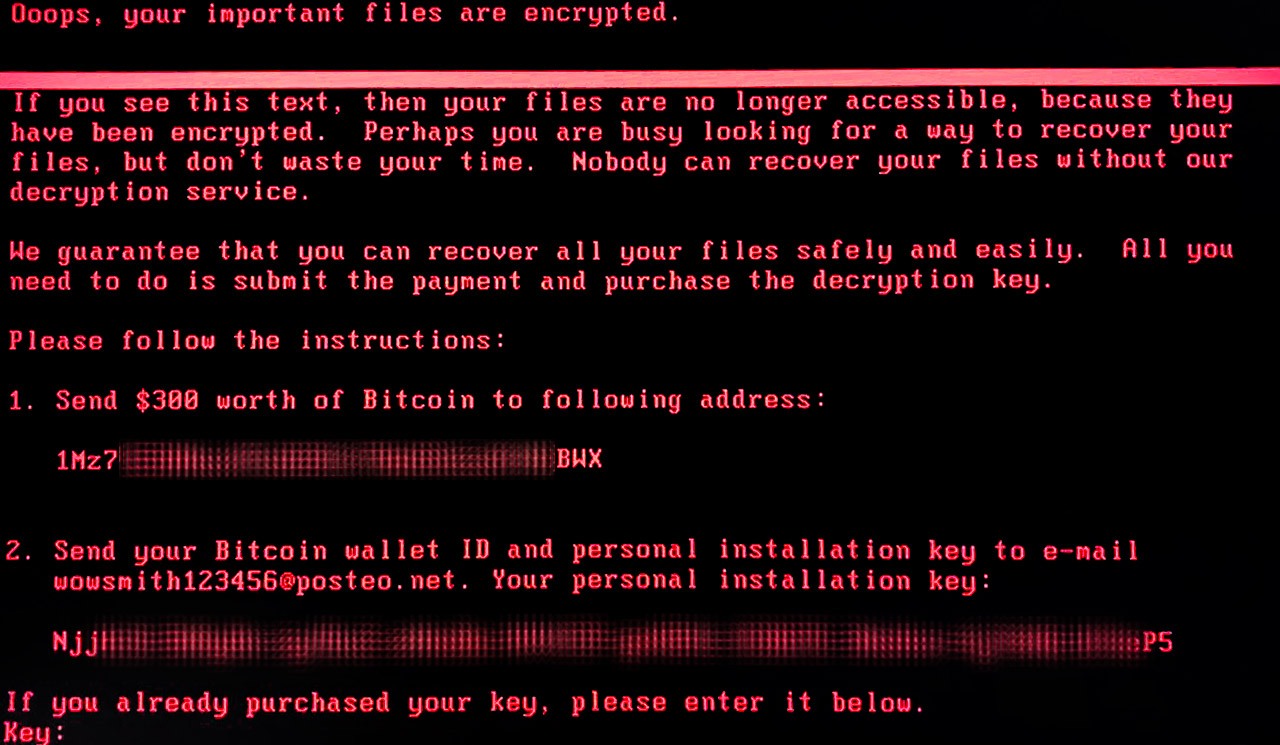

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, на Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе".

Масштабная хакерская атака осуществлена во вторник на нефтяные, телекоммуникационные и финансовые компании Украины. Вирус-вымогатель, обрушивший правительственные и банковские компьютеры, уже получил звонкое имя Petya. Об этом рассказали РИА "Новости" в компании Group-IB, специализирующейся на раннем выявлении киберугроз.

"Он блокирует компьютеры и требует $300 в биткоинах. Атака произошла около 14:00. Судя по фотографиям, это криптолокер Petya", - сообщили в пресс-службе компании, отметив, что способ распространения Petya в локальной сети аналогичен вирусу WannaCry.

По предварительным данным, от новой формы вируса-шифровальщика пострадали такие украинские предприятия, как "Запорожьеоблэнерго", "Днепроэнерго" и "Днепровская электроэнергетическая система".

"Mondelez International, Ощадбанк, Mars, "Новая Почта", Nivea, TESA и другие. Киевский метрополитен также подвергся хакерской атаке. Атакованы правительственные компьютеры Украины, магазины "Ашан", украинские операторы ("Киевстар", LifeCell, "УкрТелеКом"), Приватбанк. Аэропорт Борисполь, предположительно, также подвергся хакерской атаке", - добавил источник в Group-IB.

Местные СМИ сообщают, что пассажиры киевского метро не могут оплатить проезд с помощью банковских карт.

"Оплата банковскими карточками в подземке пока невозможна. Хакерская атака. Бесконтактные карты метро работают в обычном режиме", - говорится в опубликованном около 15:00 вторника на странице Киевского метрополитена в Facebook сообщении.

Забил тревогу и вице-премьер Украины Павел Розенко. Он заявил в Сети, что хакеры атаковали все компьютеры в правительстве Незалежной. Чиновник разместил фотографию экрана монитора, на котором виден процесс восстановления диска. Розенко отметил, что так выглядят все правительственные компьютеры.

Между тем, столичный аэропорт Борисполь предупредил пассажиров о возможных задержках рейсов.

"Сегодня в аэропорту и в нескольких крупных предприятиях государственного сектора внештатная ситуация - спам-атака. Наши IT-службы пытаются совместными усилиями урегулировать ситуацию. Уважаемые пассажиры! Официальный сайт аэропорта и табло с расписанием рейсов НЕ РАБОТАЮТ! Актуальную информацию о времени вылета вы можете прочитать ТОЛЬКО на табло в зоне вылета в терминале D!", - уведомил исполняющий обязанности директора воздушной гавани Евгений Дыхне также через Facebook.

Также Petya атаковал некоторые СМИ, в частности, 24 канал, национальную сеть радиостанций "Радио Люкс", "Радио Максимум", Украинский медиа холдинг, в состав которого входит "Комсомольская правда", "Корреспондент" и Football.ua; Черноморскую ТРК, канал ATR. По некоторым данным, под раздачу попали телеканалы Интер, Первый национальный, Новый канал.

По информации портала "Страна.ua", атакована и Чернобыльская АЭС. Сообщается, что серверы станции пока не работают.

Позже пришли тревожные известия и из Европы. Так об атаках на свои системы сообщили британская рекламная фирма WPP, голландская транспортная компания APM. Атакованы компании во Франции, Испании и Индии, пишет Meduza.

Ранее сегодня кибер-атаке подверглись серверы российских компаний "Роснефть" и "Башнефть". Там отметили, что сразу перешли на резервную систему управления производством, что позволило избежать остановки добычи нефти.

Газета "Ведомости" со ссылкой на источник написала, что все компьютеры в НПЗ "Башнефти", "Башнефть-добыче" и управлении "Башнефти" "единомоментно перезагрузились, после чего скачали неустановленное программное обеспечение и вывели на экран заставку вируса WannaCry".

"Роснефть" и ее дочерние компании работают в штатном режиме. Распространители лживых и панических сообщений будут нести ответственность вместе с организаторами хакерской атаки", - сказал ТАСС пресс-секретарь компании Михаил Леонтьев.

На момент написания статьи сайты "Роснефти" и "Башнефти" не работали.

Вирус WannaCry атаковал сотни тысяч компьютеров по всему миру 12 мая 2017 года. Тогда хакеры использовали модифицированную вредоносную программу Агентства национальной безопасности США: инструмент разведслужб, известный как eternal blue ("неисчерпаемая синева"), был совмещен с "программой-вымогателем" WannaCry.

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Вирус Петя новости и защита

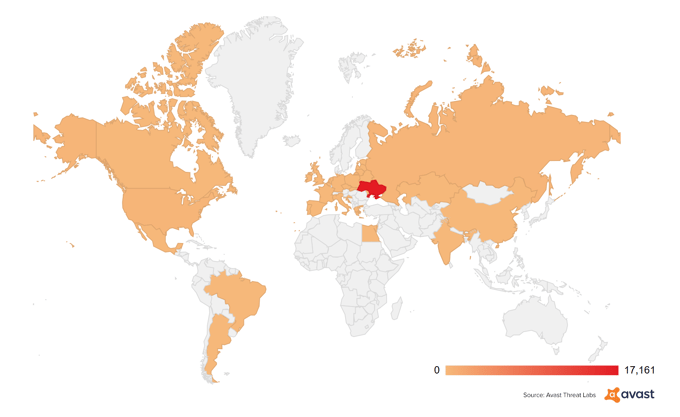

Пострадали компьютеры Израиля, Сербии, Румынии, Италии, Венгрии, Польши и др. Россия в этом списке на 14 – м месте. Затем, вирус перекинулся на другие континенты.

Petya – это вредоносное ПО, являющееся трояном вымогателем. Подобные вредители созданы с целью шантажа владельцев заражённых компьютеров посредством шифрования информации, расположенной на ПК. Вирус Петя, в отличие от WannaCry, не шифрует отдельные файлы. Данный троян шифрует весь диск полностью. В этом его большая опасность, чем у вируса WannaCry.

Когда Petya попадает на компьютер, он очень быстро зашифровывает таблицу MFT. Чтобы было понятнее, приведём аналогию. Если сравнить файлы с большой городской библиотекой, он убирает её каталог, и найти в таком случае нужную книгу очень трудно.

Даже, не просто каталог, а как бы перемешивает страницы (файлы) с разных книг. Разумеется, система в этом случае даёт сбой. Системе в таком хламе разобраться очень сложно. Как только вредитель попадает на компьютер, он перезагружает ПК и после загрузки появляется красный череп. Затем, при нажатии на любую кнопку появляется баннер с предложением заплатить 300$ на счет биткойн.

Вирус Петя как не Поймать

Кто мог создать Petya? На этот вопрос пока нет ответа. И вообще, не понятно, установят ли автора (скорее всего нет)? Но известно, что утечка произошла из США. Вирус, также, как и WannaCry, ищет дыру в операционной системе. Чтобы залатать эту дыру, достаточно установить обновление MS17-010 (вышло ещё несколько месяцев назад при атаке WannaCry). Скачать его можно [urlspan]по ссылке[/urlspan]. Или, с официального сайта Microsoft.

На данный момент, данное обновление является самым оптимальным способом защиты компьютера. Также, не забывайте про хороший антивирус. Тем более, Лаборатория Касперского заявила, что у них есть обновление баз, блокирующее данный вирус.

Но, это не означает, что нужно устанавливать именно Касперский. Пользуйтесь своим антивирусом, только не забывайте обновлять его базы. Также, не забывайте про хороший файрволл.

Как распространяется вирус Петя

Чаще всего Petya попадает на компьютер через электронную почту. Поэтому, не стоит на время инкубации вируса Петя открывать различные ссылки в письмах, особенно, в незнакомых. Вообще, возьмите себе за правило, не открывать ссылки от незнакомых людей. Так вы обезопасите себя не только от этого вируса, но и от многих других.

Затем, попав на компьютер, троян проводит перезагрузку и имитирует проверку на ошибки CHKDSK. Далее, как я уже упоминал, на экране появляется красный череп, затем баннер, с предложением оплатить расшифровку файлов, переведя триста долларов на Биткоин кошелёк.

Скажу сразу, оплачивать ни в коем случае ни нужно! Вам всё равно его не расшифруют, только потратите деньги и сделаете взнос создателям трояна. Данный вирус не предназначен к дешифрованию.

Советую прочитать: — Как узнать данные о компьютере программа Speccy 1.3

Вирус Петя как защититься

Давайте подробнее рассмотрим защиту от вируса Petya:

Вирус Петя как удалить

Это сложный вопрос. Если Petya провёл работу на вашем компьютере, удалять по сути будет нечего. В системе все файлы будут разбросаны. Скорее всего, упорядочить их вы уже не сможете. Платить злоумышленникам не стоит. Остаётся отформатировать диск и переустановить систему. После форматирования и переустановки системы вирус исчезнет.

Также, хочу добавить – данный вредитель представляет угрозу именно системе Windows. Если у вас любая другая система, например, Российская система Роса, бояться данного вируса вымогателя вам не стоит. Это же относится и к владельцам телефонов. На большинстве из них установлена система Android, IOS и т.д. Поэтому, владельцам сотовых беспокоиться особо нечего.

Также, если вы простой человек, а не владелец крупной компании, скорее всего злоумышленникам вы не интересны. Им нужны именно крупные компании, для которых 300$ ничего не значат и которые им реально могут заплатить данные деньги. Но, это не значит, что вирус не может попасть и на ваш компьютер. Лучше подстраховаться!

Всё же, будем надеяться, что вирус Petya вас минует! Берегите вашу информацию на компьютере. Успехов!

Ответы на самые важные вопросы о вирусе-вымогателе Petna (NotPetya, ExPetr) — шифровальщике на основе Petya, заразившем множество компьютеров по всему миру.

Вокруг Petna хватает неясностей и помимо названия. Это та же программа-вымогатель, что и Рetya, или другая версия? Следует ли рассматривать Petna в качестве шифровальщика, требующего выкуп или вируса, который просто уничтожает данные? Проясним некоторые аспекты прошедшей атаки.

Продолжается ли распространение Petna?

Пик активности наблюдался несколько дней назад. Распространение вируса началось утром 27 июня. В тот же день его активность достигла наивысшего уровня, каждый час происходили тысячи попыток атак. После этого их интенсивность значительно снизилась в течение того же дня, а в дальнейшем наблюдалось лишь небольшое количество заражений.

Можно ли сравнить данную атаку с WannaCry?

Нет, если судить по охвату нашей пользовательской базы. Мы наблюдали около 20 000 попыток атак по всему миру, что несоизмеримо меньше, чем 1,5 миллионов предотвращенных нами атак WannaCry.

Какие страны пострадали больше всего?

Данные нашей телеметрии показывают, что основной удар вируса был нанесен по Украине, где было обнаружено более 90% попыток атак. Также пострадали Россия, США, Литва, Беларусь, Бельгия и Бразилия. В каждой из этих стран отмечено от нескольких десятков до нескольких сотен попыток заражения.

Какие операционные системы подверглись заражению?

Наибольшее количество атак было зафиксировано на устройства под управлением Windows 7 (78 %) и Windows XP (14 %). Количество атак на более современные системы оказалось значительно меньше.

Каким образом вирус Рetna проникал на ПК?

Проанализировав пути развития киберэпидемии, мы обнаружили первичный вектор заражения, который связан с обновлением украинского бухгалтерским софтом M.E.Doc. Именно поэтому настолько серьезно пострадала Украина.

Горький парадокс: в целях безопасности пользователям всегда советуется обновлять программное обеспечение, однако в данном случае вирус начал масштабное распространение именно с обновлением ПО, выпущенного M.E.Doc.

Почему пострадали и компьютеры за пределами Украины?

Одна из причин состоит в том, что некоторые пострадавшие компании имеют украинские дочерние структуры. Как только вирус заражает компьютер, он распространяется внутри сети. Именно так ему удалось достичь компьютеров в других странах. Мы продолжаем исследовать другие возможные векторы заражения.

Что происходит после заражения?

После заражения устройства Реtnа пытается зашифровать файлы с определенными расширениями. Список целевых файлов не так велик по сравнению со списками оригинального вируса Petya и других программ-вымогателей, однако он включает расширения фотографий, документов, исходных кодов, баз данных, образов дисков и прочие. Кроме того, данное ПО не только шифрует файлы, но и как червь распространяется на другие устройства, подключенные к локальной сети.

Как было сказано ранее, вирус применяет три различных способа распространения: с использованием эксплойтов EternalBlue (известного по WannaCry) или EternalRomance, через общие сетевые ресурсы Windows с использованием украденных у жертвы учетных данных (с помощью утилит типа Mimikatz, которые могут извлекать пароли), а также благонадежных инструментов вроде PsExec и WMIC.

После шифрования файлов и распространения по сети, вирус пытается нарушить загрузку Windows (изменяя основную загрузочную запись, MBR), а после принудительной перезагрузки зашифровывает главную файловую таблицу (MFT) системного диска. Это не позволяет компьютеру более загрузить Windows и делает использование компьютера невозможным.

Может ли Реtnа заразить мой компьютер со всеми установленными обновлениями безопасности?

Да, это возможно за счет горизонтального распространения вредоносной программы, описанного выше. Даже если конкретное устройство защищено и от EternalBlue и EternalRomance, оно все же может быть заражено третьим способом.

Это Реtуа, WannaCry 2.0 или что-то еще?

Основное сходство между Pеtnа и WannaCry состоит в том, что для распространения они использовали эксплойт EternalBlue.

Правда ли, что вирус ничего не шифрует, а просто уничтожает данные на дисках?

Это не правда. Данное вредоносное ПО лишь зашифровывает файлы и главную файловую таблицу (MFT). Другой вопрос — можно ли расшифровать эти файлы.

Имеется ли бесплатное средство дешифровки?

К сожалению, нет. Вирус использует достаточно мощный алгоритм шифрования, который не удается преодолеть. Он шифрует не только файлы, но и главную файловую таблицу (MFT), что сильно усложняет процесс расшифровки.

Стоит ли платить выкуп?

Нет! Мы никогда не советуем платить выкуп, поскольку это лишь поддерживает преступников и стимулирует их к продолжению подобной деятельности. Более того, вполне вероятно, что вы не получите свои данные обратно, даже заплатив. В данном случае это очевиднее, чем когда-либо ранее. И вот почему.

Указанный в окне с требованием выкупа официальный адрес электронной почты wowsmith123456@posteo.net, на который жертв просили отправлять выкуп, был закрыт поставщиком услуг электронной почты вскоре после вирусной атаки. Поэтому создатели шифровальщика не могут узнать, кто заплатил, а кто нет.

Дешифровка раздела MFT невозможна в принципе, поскольку ключ теряется после того, как вымогатель его зашифровывает. В предыдущих версиях вируса этот ключ хранился в идентификаторе жертвы, но в случае с последней модификацией — это просто случайная строка.

К тому же примененное к файлам шифрование весьма хаотично. Как мы отмечали ранее, в реализации имеется ошибка, которая может сделать восстановление некоторых файлов невозможным.

Даже если не принимать во внимание вышесказанное, авторам вымогателя было бы весьма сложно полностью расшифровать зараженные ими компьютеры. Для расшифровки потребовалось бы многократно устанавливать связь с жертвами, чтобы расшифровать сначала MFT, а затем и файлы.

Поэтому очевидно, что шансы полностью расшифровать данные на зараженном компьютере близки к нулю, даже если бы этим занимались лично создатели вируса.

Тем не менее, жертвы данного вымогателея продолжают платить выкуп. На момент написания данного поста в биткойн-кошельке создателей было около 4 биткойнов, или примерно 10 000 долларов США. Не так много по сравнению с нанесенным ущербом.

Следует ли ожидать подобные атаки в будущем?

Было множество спекуляций на тему того, что эпидемия WannaCry была лишь пробной атакой, но нет никаких признаков истинности подобных заявлений. Тем не менее, существует большая вероятность того, что нам предстоит снова и снова сталкиваться с программами-вымогателями, действующими подобно червю. Особенно с учетом того, что последние киберэпидемии подтвердили жизнеспособность данной концепции.

Антивирус Avast распознает все известные подобные типы угроз, охраняя пользователей при помощи многоуровневой системы защиты, включающей экран файловой системы, функции поведенческого анализа и защиты от программ-вымогателей, технологию CyberCapture, а также брандмауэр, способный обнаруживать различные эксплойты.

Мы настоятельно рекомендуем пользователям домашних и корпоративных версий Windows установить новейшие доступные обновления ОС и программного обеспечения, а также регулярно выполнять резервное копирование данных. Убедитесь также, что ваш антивирус также обновлен до последней версии.

Следите за нашими новостями в социальных сетях ВКонтакте, Одноклассники, Facebook и Twitter.

Прямо сейчас начинается новая эпидемия неизвестного шифровальщика. В этом посте все, что мы об этом знаем, и наши советы по защите

[Обновлено 28 июня, 21.00]

Вчера началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry.

Есть множество сообщений о том, что от новой заразы пострадало несколько крупных компаний по всему миру, и, похоже, масштабы бедствия будут только расти.

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry. Больше технических деталей в нашем посте на Securelist.

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- UDS:DangerousObject.Multi.Generic (детект компонентом Kaspersky Security Network)

- PDM:Trojan.Win32.Generic (детект компонентом Мониторинг активности)

- PDM:Exploit.Win32.Generic (детект компонентом Мониторинг активности)

Нашим корпоративным клиентам мы советуем следующее

- Убедитесь, что в нашем продукте включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите антивирусные базы вручную.

- Установите все обновления безопасности Windows. В особенности MS17-010, которое латает дыру, используемую эксплойтом EternalBlue.

- В качестве дополнительной меры предосторожности с помощью компонента Контроль активности программ Kaspersky Endpoint Security запретите всем программам доступ к файлу perfc.dat и приложению PSExec (часть Sysinternals Suite).

- В качестве альтернативы для предотвращения запуска PSExec можно использовать компонент Контроль запуска программ Kaspersky Endpoint Security. Однако обязательно используйте Контроль активности программ для запрета доступа к perfc.dat.

- Настройте режим Запрет по умолчанию компонента Контроль активности программ для проактивного противодействия этой и другим угрозам.

- Также для запрета выполнения файла perfc.dat и утилиты можно использовать Windows AppLocker.

- Сделайте резервные копии файлов.

Домашних пользователей данная угроза касается в меньшей степени, поскольку злоумышленники концентрируют свое внимание на крупных организациях. Однако защититься также не помешает. Вот, что стоит сделать:

- Сделайте бэкап. Это вообще полезно в наше неспокойное время.

- Если вы пользуетесь одним из наших продуктов, убедитесь, что у вас включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите вручную антивирусные базы. Серьезно, не откладывайте — сделайте это прямо сейчас, это не займет много времени.

- Установите все обновления безопасности Windows. В особенности то, которое латает дыру, используемую эксплойтом EternalBlue — как это сделать мы подробно рассказали здесь.

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Обновлено: Как оказалось, это еще не все. Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы.

Исследователи Лаборатории Касперского проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно.

Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет (‘installation key’, который показывает ExPetr — это ничего не значащий набор случайных символов). Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные.

Не стоит платить выкуп. Это не поможет вернуть файлы.

Читайте также: