Вирус на атомной электростанции

Русские хакеры стали брендом нашего времени. Судя по заголовкам мировой прессы, коварные взломщики почти всемогущи и способны хоть вытащить на свет подноготную Всемирного антидопингового агентства, хоть усадить в Белый дом Дональда Трампа.

При этом не слышно истерии по поводу хакеров из других стран. А между тем всего несколько лет назад хакеры учинили успешную диверсию на ядерном объекте.

Ядерная программа Ирана вызывала и вызывает острую реакцию у ряда стран, в первую очередь у Израиля и США. Исламская Республика упорно стремилась вступить в ядерный клуб, но эти попытки вызывали только холодную ярость в Вашингтоне и Тель-Авиве: со времён исламской революции Тегеран рассматривали как опасного врага. Разумеется, и там и там хватает ястребов, которые предпочли бы разбомбить любую стоящую на пути проблему, однако в 2000-е годы оставшимся анонимными разведчикам пришёл в голову гораздо более тонкий план воздействия на атомный проект аятолл.

Военная операция была бы чрезвычайно затратной, вызвала бы очевидные проблемы на международной арене, к тому же всегда существует риск неожиданной неудачи. Завод по обогащению урана в Натанзе был хорошо защищён, и даже бомбардировка не гарантировала его полного уничтожения. Однако нетривиальный подход удалось найти.

Для уничтожения иранской атомной программы был разработан оригинальный компьютерный вирус, получивший название Stuxnet. Вирус был заточен для работы с компьютерами строго определённой конфигурации, то есть он не начинал крушить первую попавшуюся систему, в которую попал. Оказавшись на новом компьютере, Stuxnet начинал сканировать программное обеспечение, отыскивая автоматизированные системы управления, используемые в ядерной промышленности. Такие системы специфичны для каждого завода — система датчиков, управления разными узлами и агрегатами везде своя. Stuxnet искал строго определённую цель. Если он не находил такую, то просто "засыпал" в ожидании возможности переместиться дальше.

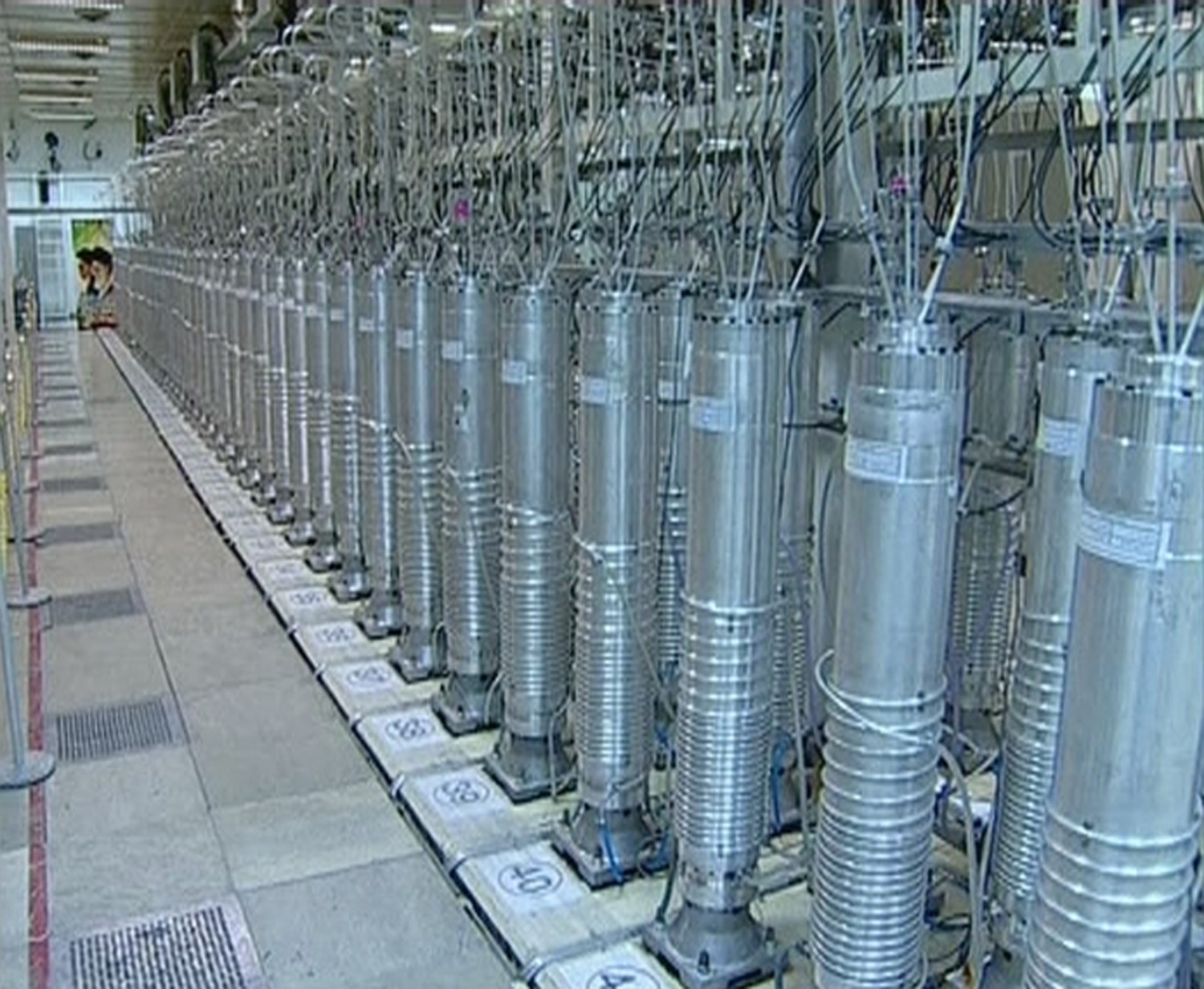

Интересно, что, по данным американской прессы, израильтяне построили целый комплекс, имитировавший иранские установки для обогащения урана. На "имитационных центрифугах" отрабатывали внедрение в систему и саму атаку. Разработчики вируса понимали, что второго шанса у них не будет, так что первый удар должен быть убойным.

Однако иранцы, само собой, держали отключёнными от сети компьютеры, управлявшие ядерными объектами. Поэтому Stuxnet распространялся только через флеш-накопители. При этом электронный диверсант использовал украденные сертификаты крупной уважаемой компании Realtek — для обмана антивирусов. Вирус при всей своей сложности очень компактный и, попав на компьютер, практически не отсвечивал: ни у кого просто не возникало повода его разыскивать.

Само собой, распространяться таким образом вирус мог очень долго. Однако хакеры имели возможность ждать: строительство атомной станции или разработка ядерного оружия — дело небыстрое. Рано или поздно кто-то должен был совершить оплошность.

Первоначально целью кибератаки стали иранские фирмы, занимающиеся разработкой программ для промышленных предприятий. Разведка представляла, какие компании могут быть вовлечены в ядерную программу, поэтому вирус внедряли в первую очередь в фирмы, имеющие связи с ними. При этом так и остались туманными обстоятельства самого первого заражения, так что, вероятно, сыграла свою роль старая добрая агентурная разведка: кто-то же должен был в первый раз вставить заражённую флешку в компьютер. Правда, отследить одиссею Stuxnet не могли даже создатели. Этот вирус был чрезвычайно хорошо написан, с тем чтобы не нанести никакого вреда системе, не отвечающей нужным параметрам, и не оставить ни малейших признаков внедрения. Впоследствии оказалось, что своими неисповедимыми путями вирус заразил несколько промышленных компьютеров в Германии, но не пришёл в действие, поскольку не обнаружил совпадения параметров с теми, что искал.

Летом 2010 года очередная копия Stuxnet наконец обнаружила себя на компьютере, управляющем иранской ядерной центрифугой. И вот тут вирус развернулся по полной программе.

Stuxnet оказался маленьким техническим шедевром. Просто взломать программное обеспечение центрифуг было бы недостаточно: да, на какое-то время их пришлось бы остановить, но затем вирус ждал бы быстрый и бесславный конец. Однако суть конструкции этого вируса состояла в том, что он перехватывал управление заражённым компьютером и сам начинал отдавать команды, но так, чтобы у живых операторов сохранялась иллюзия контроля над ситуацией.

Для этого вирус некоторое время провёл внутри системы, собирая информацию о технологических процессах и текущем режиме работы оборудования. Накопив достаточно сведений, "червь" принялся за работу. Получив контроль над иранскими ядерными центрифугами, Stuxnet начал потихоньку менять им режим работы. Иранские центрифуги рассчитаны на определённую скорость оборотов. Stuxnet потихоньку менял частоту вращения, заставляя центрифуги работать в критическом режиме. Центрифуги резко разгонялись и так же резко тормозили. При этом операторы пребывали в блаженном неведении о происходящем, поскольку показатели, выходящие на их экраны, вирус фальсифицировал. Процесс занял несколько месяцев: разработчики вируса, очевидно, полагали, что за это время удастся как следует износить максимальное количество центрифуг.

В результате в один прекрасный момент иранские центрифуги в Натанзе начали массово выходить из строя. В короткий срок 1368 из имевшихся у страны аятолл центрифуг просто сломались без возможности восстановления.

Это был этапный момент в практике информационных войн. Компьютерный вирус причинил физический вред. Хакеры не просто украли или уничтожили данные, но изувечили существующее в реальном мире промышленное оборудование. Разрушительный эффект от применения вируса был сравним с воздушной бомбардировкой, при этом ни одна настоящая ракета никуда не полетела, более того, даже сам факт атаки долгое время оставался под сомнением. Глава Организации по атомной энергии Ирана Голам Реза Агазаде без объяснения причин подал в отставку, центрифуги остановились, а ядерная программа Ирана оказалась отброшена на годы назад. В Иране эта история вызвала жёсткий разбор полётов, в ходе которого даже задерживались "ядерные шпионы", которые в итоге оказались непричастны к аварии.

Однако история вируса-диверсанта на этом не кончилась.

Летом 2010 года Сергей Уласень, специалист из небольшой белорусской фирмы "ВирусБлокАда", обнаружил неизвестного червя и сделал его описание достоянием широкой публики. Компания, где работал Уласень, работала в том числе с клиентами из Ирана, и те обратились к нему за помощью со своими заражёнными компьютерами. Уласень, уже подозревая, что с компьютером что-то не то, прочесал его особенно тщательно и в итоге вышел на искомый вирус. Что поразило специалистов по безопасности, так это наличие реальных сертификатов, позволявших изображать "честную" программу. Другое обстоятельство, сделавшее пойманный вирус героем дня, — его узкоспециализированное предназначение.

В ближайшие месяцы Stuxnet изучили буквально под микроскопом и разобрали на байты. Общий вывод был практически единодушным: это не вирус, написанный хакером-одиночкой, и не продукт творчества хулиганов. Судя по интеллектуальным усилиям, вложенным в разработку вируса, речь идёт об изощрённо написанной полноценной боевой программе, создававшейся группой специалистов в течение длительного срока.

Причём разработчики имели источники, снабжавшие их разведывательными данными о цели, которую предстоит атаковать, и ресурсы, характерные не для сетевых хулиганов, а для спецслужб. Более того, вирус существовал во множестве модификаций и уже давно путешествовал по планете, заразив десятки тысяч компьютеров.

Впоследствии выдвигались более или менее обоснованные версии насчёт действительных масштабов кибератак. Дело в том, что конкретно атака, предпринятая Stuxnet, имела неприятные для Ирана, но всё же не абсолютно убойные последствия. Однако Stuxnet разрушил лишь конкретную цель, в то время как потенциальных задач для такого вируса может быть значительно больше. Управление промышленными объектами, транспортной инфраструктурой — разнообразные автоматизированные системы в наше время внедрены буквально повсюду. Как показал пример Ирана, инфильтрация достаточно искусно написанного червя может быть проведена незаметно. А дальнейшие события ограничиваются только фантазией авторов вируса.

В зоне отчуждения у Чернобыльской атомной электростанции (ЧАЭС) третью неделю горят леса. К борьбе с пожарами привлечены специалисты из нескольких областей Украины, авиация и военные. При Министерстве внутренних дел создана специальная группа для противодействия поджигателям, действия которых могли стать причиной пожаров. Огонь удалось не допустить на территорию ЧАЭС. Но впервые за много лет отменена встреча бывших работников станции и жителей построенного при ЧАЭС города Припять. Эти встречи традиционно проходили 26 апреля, в годовщину чернобыльской катастрофы. С подробностями — корреспондент “Ъ” Матвей Шиманов.

Первые очаги огня в Чернобыльской зоне обнаружили 4 апреля. Пожарами были охвачены леса недалеко от границ зоны отчуждения и примерно в 28 км от ЧАЭС.

Сразу же после обнаружения их начали тушить, в том числе с помощью авиации, но вскоре вблизи Чернобыля появилось еще несколько очагов огня. Все они или вплотную прилегали к зоне отчуждения, или находились недалеко от нее.

К 20-м числам апреля огонь охватил свыше 11 тыс. га территории зоны отчуждения и перекинулся на леса за ее пределами, в том числе в соседней Житомирской области. Пожарные, которые работают в Чернобыле и его окрестностях, не исключают, что причиной стали поджоги травы жителями сел, расположенных у границы зоны отчуждения.

Поджоги сухой травы накануне весеннего сева они устраивают ежегодно, несмотря на запреты властей и огромные штрафы (не так давно Верховная рада увеличила размер штрафа за это правонарушение до 61 тыс. гривен, или примерно 170 тыс. руб.).

В этом году практически бесснежная зима и сильные весенние ветры привели к тому, что огонь начал распространяться быстро и бесконтрольно. Пожары перекинулись не только на леса в зоне отчуждения, но и на близлежащие села.

Вместе с тем украинские власти не исключают, что пожары могли начаться и по другим причинам. Так, глава МВД Украины Арсен Аваков заявил, что поджоги в зоне отчуждения или на границе с ней могли организовать диверсанты или провокаторы.

В нескольких километрах от Чернобыля и сейчас видны огромные проплешины в лесах, а грунтовые дороги разбиты тяжелой техникой, при помощи которой, возможно, валили и вывозили деревья. Следы вырубки присутствуют даже в так называемом Рыжем лесу — на территории, принявшей на себя наибольшую долю радиоактивной пыли после взрыва реактора. Деревья, росшие тогда в Рыжем лесу, еще в 1980-е годы были повалены бульдозерами и захоронены, однако на их месте выросли новые, корнями уходящие в засоренную тоннами радиоактивной пыли почву.

В этом году у Государственного агентства по управлению зоной отчуждения сменилось руководство, также обновился состав общественного совета, следящего за работой агентства. Новые руководители негласно объявили о начале расследования браконьерской деятельности и готовности полностью прекратить незаконную добычу леса в зоне отчуждения.

Фото: Volodymyr Shuvayev, Reuters

Пожары уничтожили не только следы возможных преступных вырубок, но и места обитания животных, в том числе редких. На территории зоны отчуждения действует Чернобыльский радиационно-экологический биосферный заповедник, специалисты которого заняты сохранением и изучением флоры и фауны региона вблизи ЧАЭС.

Фото: Volodymyr Shuvayev, Reuters

Спасением животных занялись волонтеры. Так, их усилиями из пораженного огнем района спасен двухмесячный жеребенок лошади Пржевальского — в заповеднике уже несколько лет проводится эксперимент по возвращению в дикую природу сохранившихся только в зоопарках представителей этого вида. Спасенная самочка передана в один из приютов для животных в Киевской области.

Волонтеры помогают не только животным, но и людям, работающим в зоне отчуждения: и без того довольно трудно досягаемая территория у ЧАЭС из-за карантина оказалась практически в блокаде. Население города Чернобыля — а в нем обычно вахтовым методом живут сотрудники заповедника, работники предприятий, обслуживающих укрытие над взорвавшимся четвертым энергоблоком, ученые-радиологи и железнодорожники, работающие на линии Славутич—ЧАЭС,— из-за карантина сократилось в несколько раз. Резко сократились и рейсы грузового транспорта в Чернобыль.

Фото: Volodymyr Shuvaev, Reuters

Из-за этого возникли перебои в централизованной доставке пожарным оборудования и продуктов питания.

Днем 26 апреля, согласно официальной информации, в зоне отчуждения оставалось два очага лесных пожаров, не представляющих угрозы для Чернобыля, ЧАЭС и работающих на станции людей.

Напомним, с 4 апреля к тушению пожаров в зоне отчуждения было привлечено больше 1 тыс. человек и 250 единиц техники, включая два пожарных вертолета. Радиационный фон не превышал допустимых норм ни в Киеве, ни в Чернобыле.

Москва. 8 апреля. INTERFAX.RU - Коронавирусная инфекция выявлена у 15 граждан Российской Федерации, которые прибыли в Островец (Гродненская область) на строительство Белорусской АЭС, они госпитализированы. Об этом сообщает газета "Гродненская правда" со ссылкой на главное управление здравоохранения областного исполкома.

"Лабораторно подтверждены 15 случаев коронавируса у граждан России, прибывших на АЭС в Островец. Все они госпитализированы, изолированы", - пишет издание.

Клинических проявлений болезни у россиян нет. Проводится эпидемиологическое расследование, устанавливаются контакты первого уровня, отметили в управлении.

Эту информацию позднее подтвердил министр здравоохранения Белоруссии Владимир Караник.

"Действительно, у группы строителей, которые находились на карантине повторное лабораторное тестирование (на коронавирус - ИФ) дало положительный результат. На сегодняшний момент они все госпитализированы и проводится их углубленное обследование", - сказал Караник в ходе онлайн-конференции в среду.

Надо "определить, с чем мы имеем дело - это носительство, раннее проявление болезни", - отметил министр. "Это те строители, которые не участвовали в стройке, в пуске-наладке, которые находились в ожидании в течение 14 дней, чтобы приступить к работе", - добавил Караник.

Министр подчеркнул, что инфицирование выявлено в ходе риск-ориентированного подхода. "Вопрос строительства АЭС обсуждался, учитывая его техническую сложность, необходимость обеспечить его устойчивую жизнедеятельность, недопущения распространения инфекции среди коллектива", - пояснил он.

По его словам, "было принято решение, что все иностранцы, которые приезжают для шеф-монтажа и пуско-наладочных работ, проходят лабораторное тестирование и находятся на карантине перед тем, как приступить к выполнению работ".

По данным Минздрава Белоруссии, всего по состоянию на 8 апреля число инфицированных COVID-19 в стране составляет 1066 человек, 13 человек умерли.

Комментарий "Росатома"

Позднее ГК "Росатом" сообщила, что в лечебное учреждение Гродненской области отправлены 15 специалистов из трех субподрядных организаций инжинирингового дивизиона "Росатома", прибывшие на строительную площадку Белорусской АЭС. В настоящий момент установлен круг лиц, контактировавших с данными работниками. Они также изолированы, им всем проведено тестирование на коронавирусную инфекцию, результаты которого ожидаются в ближайшее время.

"Ситуация взята под строгий контроль, - сообщил вице-президент - директор проекта сооружения Белорусской АЭС АО ИК "АСЭ" Виталий Полянин, которого цитирует пресс-служба. - На строительной площадке проводятся все необходимые мероприятия по обеспечению безопасности сотрудников. Всем вновь прибывшим специалистам в обязательном порядке делается тест на COVID-19. Все сотрудники обеспечены средствами индивидуальной защиты, на входах в здания и контрольно-пропускных пунктах на территорию стройки установлены санитайзеры, проводятся замеры температуры тела. В случае выявления признаков ОРВИ выдается направление в здравпункт и блокируется пропуск на проход на стройплощадку. Все эти меры позволят нам своевременно выявить и предупредить распространение вируса".

По данным Минздрава Белоруссии, всего по состоянию на 8 апреля число заболевших COVID-19 в стране составляет 1 066 человек, 13 человек умерли.

Белорусская АЭС возводится по российскому проекту "ВВЭР-1200". Она будет состоять из двух энергоблоков мощностью 1200 МВт каждый. Пуск первого энергоблока запланирован на 2020 год, второго - на 2021 год. Генподрядчиком строительства АЭС является "Атомстройэкспорт" (структура "Росатома").

"Росатом" 6 апреля сообщил, что комплексные испытания технологических систем безопасности успешно выполнены на энергоблоке №1 Белорусской АЭС и станция готова к завозу ядерного топлива.

В конце сентября 2010 г. в Иране на заводе по обогащению урана в г. Натанзе внезапно вышло из строя 1368 из 5000 работающих центрифуг IR-1 по обогащению урана. В мире, среди специалистов ядерщиков, стали задаваться вполне логичные вопросы о том, что же послужило причиной такого происшествия и нанесло такой мощнейший удар непосредственно по ядерной программе страны.

Вирус Stuxnet и ядерная программа Ирана

Как свидетельствуют результаты проведенного расследования, именно кибернетические атаки как раз и могут стать идеальным инструментом столь масштабного повреждения оборудования — они стремительны, высокоэффективны в своей разрушительности и, в то же время, абсолютно анонимны

При этом следует отметить, что вирус Stuxnet атакует на уровне логических контроллеров (контроллеры — компьютеры, занимающиеся управлением крупных производственных и энергетических комплексов), заражая программную основу системы. В списке его целей — преобразователи частотно регулируемых приводов (VFD). Среди обнаруженных в теле вируса активируемых частот есть и такие, которые могут влиять на электронное оборудование иранских центрифуг IR-1. Хотя само по себе это обстоятельство еще ничего не значит.

Чего на самом деле добивались разработчики вируса, неизвестно. Если они ставили перед собой именно задачу физического разрушения центрифуг, то их план не сработал, так как вирус Stuxnet этого не обеспечил. Но если они намеревались повредить те или иные узлы центрифуг или вывести их из строя на длительное время, то, возможно, они даже преуспели, так как нанесенный вирусом урон оказался внезапным и весьма ощутимым. Следует отметить, что когда персонал осознал, что с работой центрифуг происходит что-то неладное и отключил подачу на них электроэнергии, — было уже поздно, а обстановка в цеху напоминала последствия террористического акта, связанного с применением множества взрывных устройств одновременно.

В то же время Глава организации по атомной энергии Ирана доктор Али Акбар Салехи обозначил дату, когда вирус Stuxnet появился на иранских ядерных объектах, — это середина 2009 года. Следовательно, время, которое потребовалось вредоносному вирусу на прохождение пути от первых зараженных персональных компьютеров до заводских цехов составляет более одного года.

При этом в 2009–2010 гг. иранские специалисты демонтировали и заменили порядка 1 000 центрифуг IR-1 на заводе. И до этого данная довольно устаревшая модель центрифуг часто выходила из строя (порядка 10 % ежегодно), но замена столь большой партии, как в 2010 г., заставила задуматься, начать расследование и глубокое научное изучение этого вопроса.

Разумеется, завод по обогащению урана — это закрытое предприятие с ограниченным доступом, высоким уровнем режима секретности системы управления и контроля и не соединен с Интернетом. По оценкам специалистов, добраться до управляющих компьютеров вирус мог только через персональные компьютеры специалистов завода — сначала заразив их домашние компьютеры, или через компьютеры людей, как-то связанных с заводом, а потом уже посредством их флешек вирус мог попасть на компьютеры систем управления.

Передовицы мировой прессы заполонили мрачные пророчества о наступлении эры кибернетических войн. Над разгадкой тайны вируса Stuxnet, поразившего завод по обогащению урана Ирана, бьются специалисты самых разных направлений: от IT-безопасности до лингвистики и антропологии. Следует отметить, что вирус Stuxnet был обнаружен антивирусными лабораториями достаточно давно, однако об истинных масштабах заражения мир узнал только в конце сентября 2010 г.

Специалисты отмечают, что вирус Stuxnet проникает в компьютер через гнездо USB из зараженного носителя, обычно disk-on-key, в народе именуемого флешкой. С этого момента инфицированный компьютер сам становится источником заразы.

Вирус Stuxnet, обладая необходимыми исходными возможностями системного администратора и зная уязвимые места операционной системы, которые не знает, кроме него и его создателей, никто, поднимает себя в сложившейся управленческой иерархии до уровня инициирования команд, фактически захватывает власть в системе и переадресует ее на выполнение собственной разрушительной цели.

Взяв управление на себя, вирус Stuxnet последовательно ведет систему к разрушению производства. Он вовсе не шпион, как надеялись поначалу многие, он диверсант. Как только исходный код PLC перестает выполняться, утверждает Ральф Лангнер, можно ожидать, что вскоре какое-то звено взорвется, разрушится. И, скорее всего, это окажется что-то важное.

Версия программной поддержки

Израильский след

Первые данные о подземном заводе по обогащению урана в г. Натанзе западные спецслужбы получили в 2002 году, когда агенты германской разведки завербовали иранского бизнесмена, чья компания принимала участие в создании этого объекта. Исходя из слов автора — иранец согласился предоставить карты, фотографии, техническое описание и иные сведения об этом объекте в обмен на обещание вывезти его позднее из страны и предоставить немецкое гражданство. Однако, отмечает Деноэль, иранская контрразведка разоблачила этого агента в 2004 г. и ликвидировала его. Тем не менее его супруга смогла вывезти из Ирана в Германию портативный компьютер погибшего мужа.

Операция по промышленному саботажу в Иране имела несколько уровней. Так, в июне 2009 г. специалисты США и Израиля создали и запустили в Интернет упрощенную версию вируса Stuxnet, источник происхождения которого невозможно было определить. Первоначально данный вирус позволял похищать хранящуюся в компьютерах информацию, идентификационные номера, пароли и кодовые слова, сведения о конфигурации сетей.

Все говорит о том, что в 2010 г. был отдан приказ о начале атаки, и вирус, взяв под контроль управление центрифугами, заставил их увеличить скорость вращения ротора с 1 000 оборотов в секунду до 1 400. При достижении подобной скорости происходит поломка и выход из строя центрифуги.

Тем не менее, по словам Деноэля, эта операция не смогла остановить ядерную энергетическую программу Ирана. Поврежденные центрифуги были заменены, а согласно данным западных разведок, Тегеран имеет до 8 тысяч резервных центрифуг.

Материалы расследования

Согласно статистическим данным, собранным до событий 2010 г., имевшиеся в распоряжении Тегерана резервные центрифуги — это довольно устаревшая модель (IR-1), и они также часто выходят из строя. Так, еще в 2009–2010 гг. иранские специалисты демонтировали и заменили порядка 1 000 центрифуг IR-1 на заводе по обогащению урана.

Опубликованные данные МАГАТЭ подтверждают, что в начале 2010 г. на заводе происходило нечто странное. В цеху (технологический модуль A26) было отключено 11 из 18 каскадов центрифуг — всего 1 804 машины. В других цехах ситуация выглядела лучше, хотя и там фиксировались отключения одного-двух каскадов.

Монтаж модуля A26 производился в 2008 г. Это второй модуль, собранный на заводе. По состоянию на июнь 2009 г., 12 из 18 каскадов этого модуля обогащали уран. В августе 2009 г. обогащением занималось 10 каскадов, а в ноябре только шесть.

Такое уменьшение числа каскадов, обогащающих уран, подтверждает, что на модуле A26 возникли существенные проблемами. А в период между ноябрем 2009 г. и концом января 2010 г. (точнее сказать нельзя) случилось нечто, потребовавшее выключения сразу 11 каскадов.

В то же время следует отметить, что сам по себе факт отказа центрифуг IR-1 не является из ряда вон выходящим событием. Центрифуги IR-1 ломаются и делают это часто. По неофициальным оценкам специалистов МАГАТЭ, в год на этом заводе выходит из строя до 10 % от общего количества установленных центрифуг, т. е. по 800–900 машин ежегодно.

Есть и другое объяснение, исключающее всякий внешний саботаж, — это качество установки узлов центрифуг в модуле A26, которое может быть низким, что могло дать о себе знать. Так, известно, что центрифуги первого иранского модуля (A24) работают устойчиво. Но на втором модуле (A26) качество работ при установке узлов центрифуг, проводимых после введения международного запрета (на поставку соответствующего специфического оборудования), могло оказаться ниже, чем для первого. Такое объяснение не противоречит реалиям. Непонятно, правда, почему заводской брак сказался спустя год с лишним после пуска второго модуля.

Есть и третья версия. Так, первый модуль (A24) мог быть изготовлен из официально закупленных импортных составляющих, а второй (A26) — из неизвестно как попавших в Иран комплектующих. В этом случае, массовый выход центрифуг второго модуля из строя не должен вызывать особого удивления.

В то же время Иран никогда не указывал тип преобразователей в своих декларациях и не позволял инспекторам получить эти данные.

В то время как вирус Covid-19 останавливает мировую экономику, операторы атомных электростанций разных стран строят планы, как сохранить сложную и уязвимую инфраструктуру, если заболеют сотрудники.

Фото: Getty Images

Ряд национальных правительств планирует беспрецедентные шаги для сохранения здоровья высококвалифицированных работников атомной индустрии, отвечая на вызовы новой болезни, которой заразилось уже более 240 000 человек по всему миру, и стремясь свести к минимуму воздействие пандемии на атомную отрасль.

Официальные лица в Соединенных Штатах предлагают изолировать ключевых технических специалистов на атомных электростанциях страны и попросить их жить вблизи рабочего места, чтобы избежать заражения вирусом. Многие операторы утверждают, что для этой цели они запасают кровати, одеяла и продукты питания.

Комиссия по атомной энергии США заявила, что в случае, если эти меры не смогут защитить работников АЭС от пандемии, и станции не будут укомплектованы должным образом, она готова закрыть любую из 60 атомных станций.

Операторы в других странах уже начали сталкиваться с последствиями распространения вируса. Власти Великобритании объявили о закрытии завода по переработке ядерного топлива в Селлафилде после того, как 8% из его 11 500 сотрудников были вынуждены уйти на карантин. Это было вызвано тем, что на прошлой неделе у одного из работников завода было подтверждено заражение коронавирусом. Остановка работы завода приведёт к его преждевременному выводу из эксплуатации, поскольку его и так планировали окончательно закрыть к концу этого года.

Франция, самая зависимая от атомной энергетики страна, объявила о сокращении персонала на АЭС во Фламвиле на севере страны. Национальный оператор атомных электростанций Франции заявил, что из-за высокого уровня заболеваемости в регионе он сокращает персонал АЭС с 800 до 100 человек. Ещё 10 марта компания сообщила, что у трёх работников этой станции был обнаружен коронавирус.

Французский оператор электросетей ожидает, что доступная мощность атомной энергетики будет на 3,6 ГВт ниже, чем средний показатель за 2015–2019 годы. Он также прогнозирует падение внутреннего спроса на атомную энергию.

Чрезвычайные меры реагирования национальных операторов атомных электростанций являются симптомами большой проблемы, которую вирус Covid-19 поставил перед атомным сектором, заявил в интервью журналу Power Technology Magazine Майкл Шнайдер, независимый аналитик в области атомной энергетики и политики.

В связи с особой ценностью сотрудников АЭС некоторые представители атомной отрасли США рассматривают возможность просто изолировать работников электростанций по месту работы, посадив их на так называемый профилактический карантин.

Министерство внутренней безопасности США отвечает за взаимодействие с операторами атомных электростанций для обеспечения их работы во время объявленного чрезвычайного положения. В четверг министерство выпустило руководящие принципы, схожие с мерами, которые предложила Мария Корсник.

По его словам, чтобы сохранить нам электричество, коммунальным предприятиям и операторам электростанций, возможно, придется рассмотреть вопрос о содержании персонала на рабочем месте в течение длительного времени.

Новостное агентство Reuters связалось с дюжиной других поставщиков электроэнергии, которые заявляют, что у них есть планы по снижению рисков заражения для своих сотрудников и обеспечению непрерывности обслуживания, но они отказались комментировать вопрос о том, рассматривают ли они возможную изоляцию персонала как один из выходов из сложившейся ситуации.

В Нью-Йорке поставщик энергии Consolidated Edison Inc, который обеспечивает электроэнергией около 3,3 млн клиентов и поставляет газ для 1,1 млн клиентов в Нью-Йорке и округе Уэстчестер – оба из которых находятся на карантине, – заявил, что предпринимает шаги для поддержания здоровья ключевых работников, в том числе изоляцию некоторых сотрудников центра управления в местах, где они могут выполнять свою работу, не подвергая себя опасности.

Компания Duke Energy Corp, обеспечивающая электроэнергией 7,7 млн потребителей в шести штатах и поставляющая газ для 1,6 млн потребителей в пяти штатах, ввела дополнительные меры по проверке здоровья рабочих, такие как измерение температуры, на электростанциях и других критически важных объектах.

Компания Puget Sound Energy, обслуживающая более 1,5 млн клиентов в Сиэтле (штат Вашингтон), в регионе, сильно пострадавшем от коронавируса, заявила, что все второстепенные сотрудники переведены на удалённую работу.

Читайте также: