Вирус может заражать txt

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

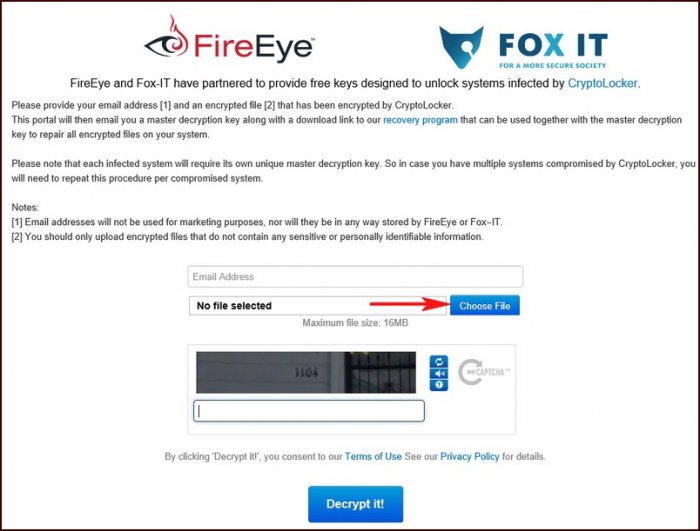

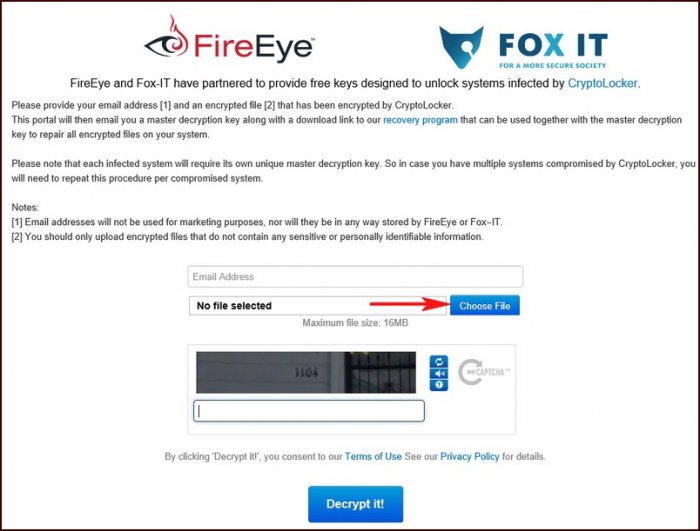

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

У меня общий вопрос по вирусам.

Вот допустим я скачал файл из интернета, например, txt-файл. Затем я с помощью антивирусной программы проверяю txt-файл на вирусы.

Вирус как-то может прикрепиться к txt-файлу?

Вирус - это ведь обычная компьютерная программа.

Как программно получить путь к файлу конфигураций программы (файлу user.config)?

Задался целью программно очистить параметры программы, которые сохраняются в файле user.config.

Почему форма не прикрепляется?

файл индех такой 65

простыми не получится. механизмы работы вирусов очень сложны.

Добавлено через 21 секунду

для начала наберите в поиске "потоки NTFS"

Sapphire, т.е. берут два файла:

- txt-файл (или любой другой файл, который пользователь использует для своих целей, например, docx-файл, xlsx-файл);

- файл "Вирус". Вирус - это программа, а программа - это один или несколько файлов.

Такая примерная схема?

Добавлено через 1 минуту

SecurityLab.ru

Добавлено через 6 минут

Вот антивирусы и сканируют файлы на предмет этого вредного кода.

Если и к файлу с расширением .txt прикреплен вирус, то он все равно не сможет запуститься

Добавлено через 1 минуту

Если это точно файл с расширением txt (а не что-то типа имя_файла.txt.exe и т.п.), то не бойтесь, вред он Вам не нанесет. Существует только один "псевдо"-вирус в текстовом файле, это EICAR

Добавлено через 4 минуты

хотя habrahabr.ru/post/128628/ , но слишком много надо условий

Прочитал в интернете (цитата из интернета. Речь идёт о том, зачем нужны RTF-файлы):

Во-первых, текстовые файлы не заражаются вирусами, и в них невозможно запихнуть вредоносные макросы. Файлы *rtf совершенно безопасны, как и *txt. А вот *doc вполне способны преподнести неприятные сюрпризы.

Вопрос. Получается, что это неправда? Ведь вирусы можно встроить в сам файл и операционная система не определит - вирус перед нами или txt-файл или rtf-файл. Это может определить только антивирусная программа.

нет. при запуске txt файла запускается например по умолчанию текстовый редактор, он никак не сможет запустить исполняемый файл

Смысл тогда подсоединять вирус к текстовому файлу, если вирус не может быть активирован? Значит никто не подсоединяет вирусы к файлам? А если никто не подсоединяет вирусы к файлам, то есть ли смысл проверять на вирусы txt-файлы, скаченные из интернета?

Смысл тогда подсоединять вирус к текстовому файлу, если вирус не может быть активирован? Значит никто не подсоединяет вирусы к файлам? А если никто не подсоединяет вирусы к файлам, то есть ли смысл проверять на вирусы txt-файлы, скаченные из интернета?

но не забываем про разные вирусные хитрости, как е проблемы в названии, если не отображается расширение, то можно подумать что расширение у файла другое.

или вирусы которые создают свою папку с содержимом файлов оригинальной папки и с ее названием и при заходе туда кажется что ты заходишь в обычную папку, но тем самым при заходе запускается exe файл и происходит заражение - это на примере распространение через флеш накопители.

Ну естесственно хороший антивирус это все палит (кроме новых вирусов), но при условии хорошего эврестического анализа есть возможность обнаружить новый вирус

Loompy, я имел ввиду обычные файлы, например, txt-файлы, у которых видно расширение. Получается, что нужно, чтобы всегда отображались расширения у файлов.

А проверять нужно только особые файлы, например, exe-файлы?

Но с другой стороны - exe-файлы - это программы. Зачем их проверять? Сам вирус является программой. Если я собираюсь запустить программу, то я в любом случае разрешу запуск программы, даже если антивирус будет против, ведь не запустив программу, я не смогу воспользоваться программой.

Loompy, я имел ввиду обычные файлы, например, txt-файлы, у которых видно расширение. Получается, что нужно, чтобы всегда отображались расширения у файлов.

А проверять нужно только особые файлы, например, exe-файлы?

Но с другой стороны - exe-файлы - это программы. Зачем их проверять? Сам вирус является программой. Если я собираюсь запустить программу, то я в любом случае разрешу запуск программы, даже если антивирус будет против, ведь не запустив программу, я не смогу воспользоваться программой.

Расширение да нужно чтобы всегда отображалось в целях безопасности, ну и удобно просто, например когда надо его менять часто.

Проверять лучше исполняемый файлы, которые могут вред нанести, это и может быть и .swf вроде такое у флеша расширение.

В общем лучше проверять конечно все файлы.

У меня например касперский всегда запущен и проверяет он все файлы, те которые запускаешь проверит в первую очередь и до проверки не даст запуститься, если подозрения есть спросит, если нет запустит. (зависит от настроек)

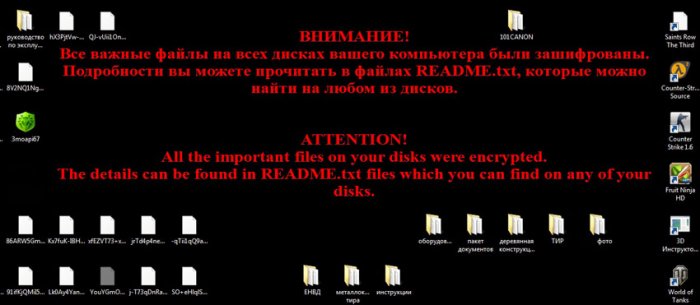

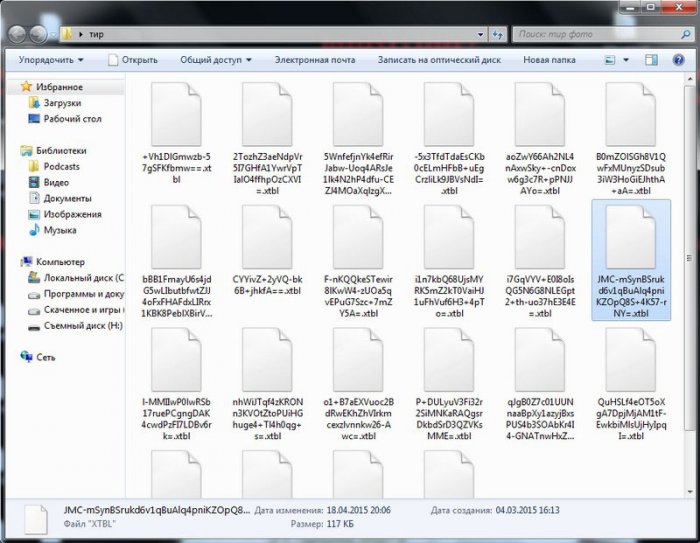

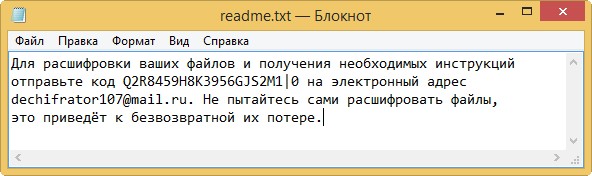

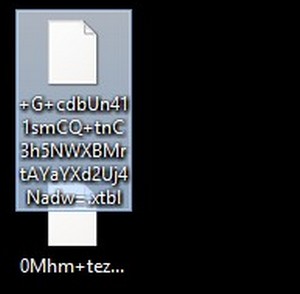

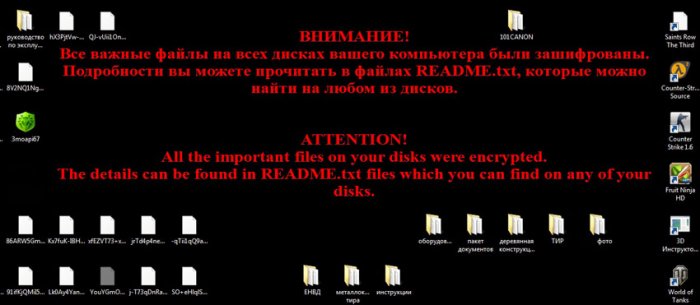

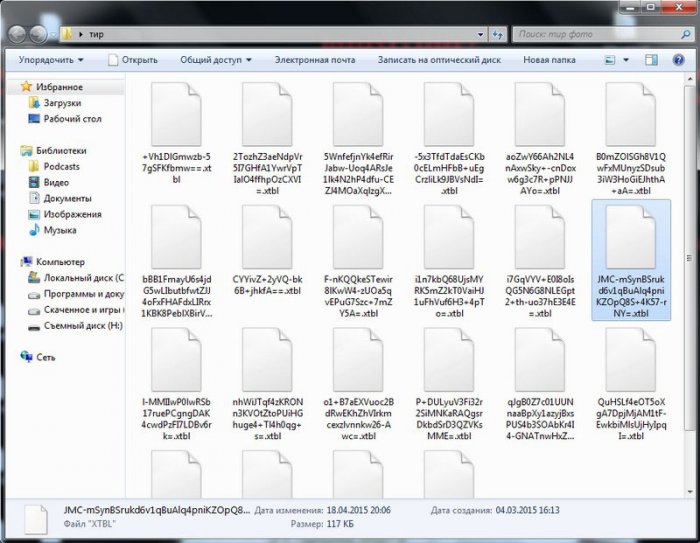

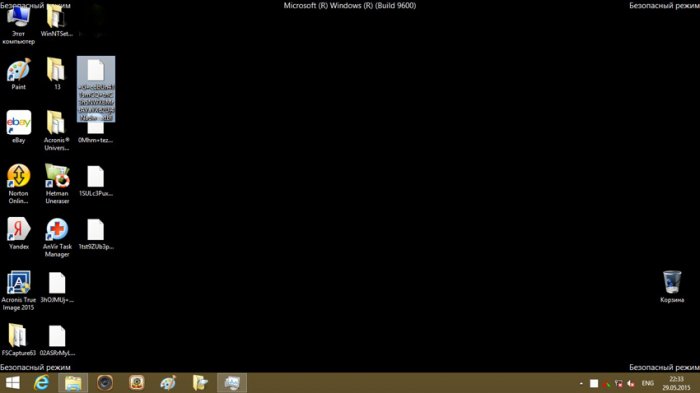

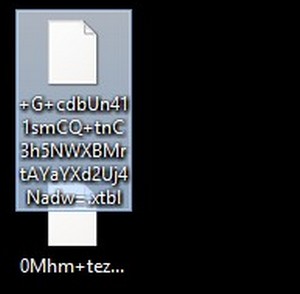

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

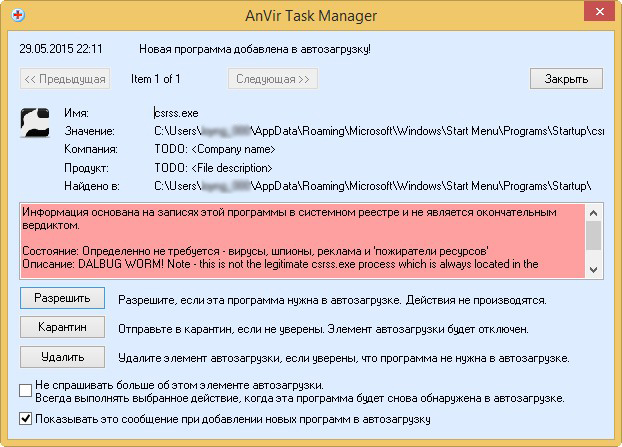

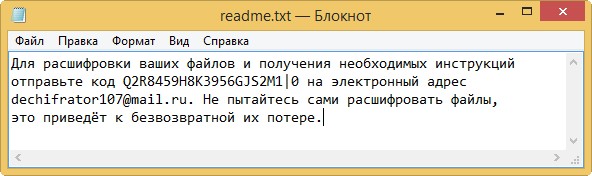

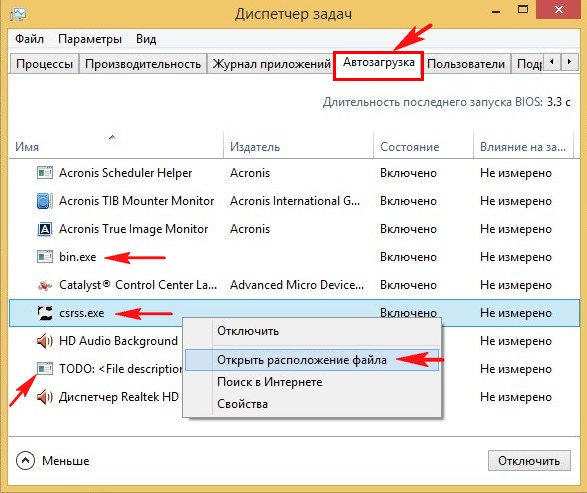

Извлекаю из архива файл вируса и запускаю его

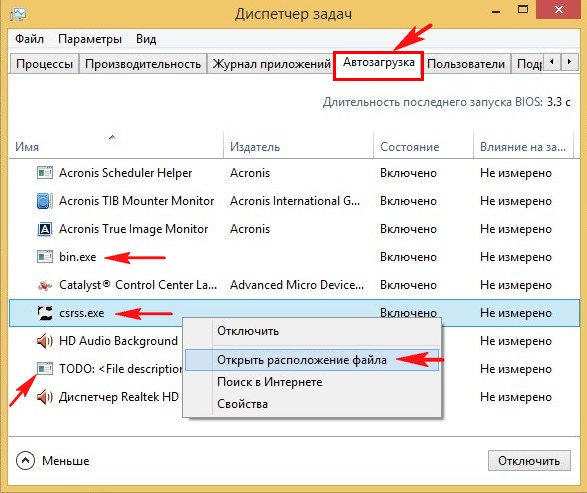

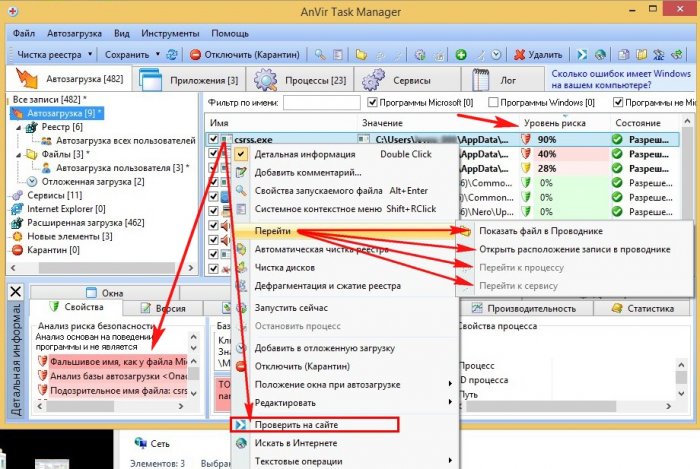

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

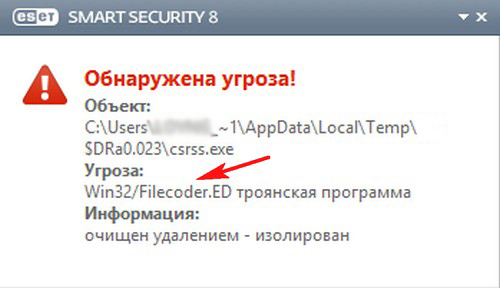

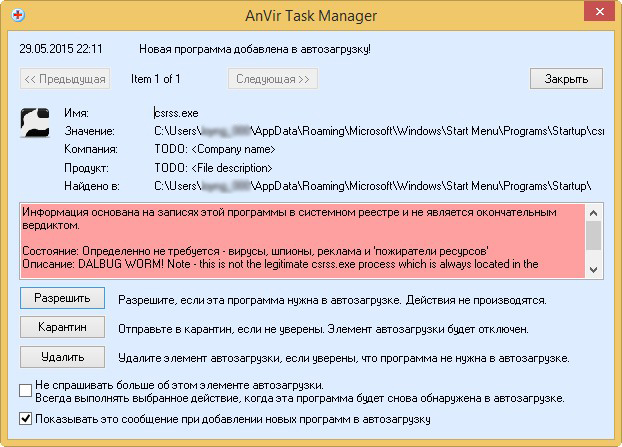

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

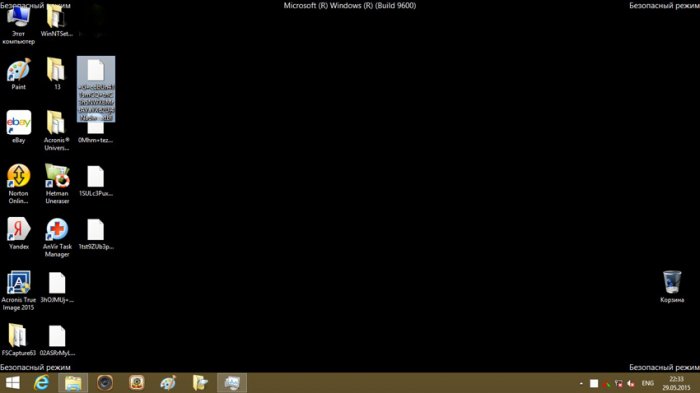

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

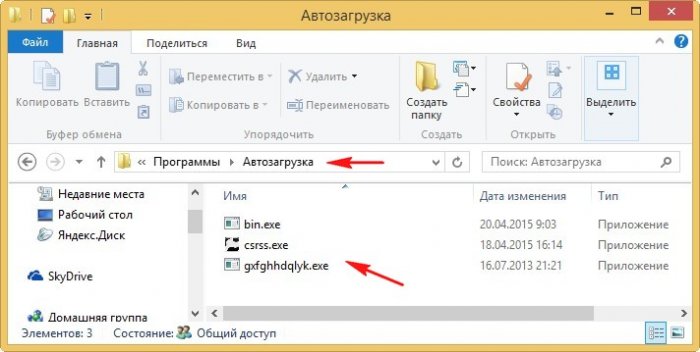

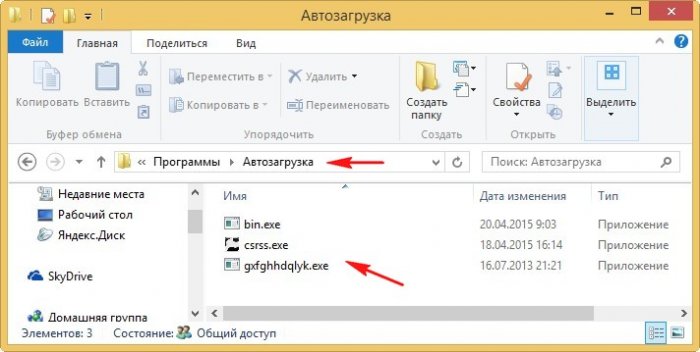

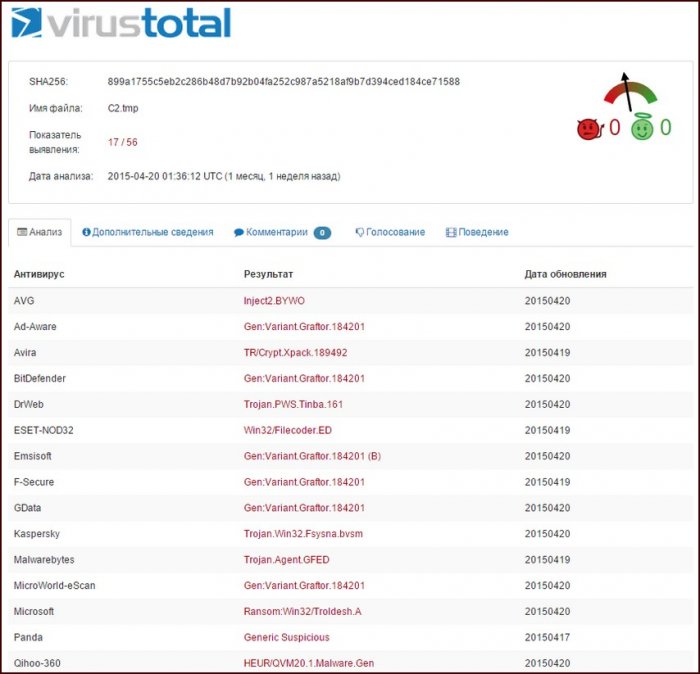

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

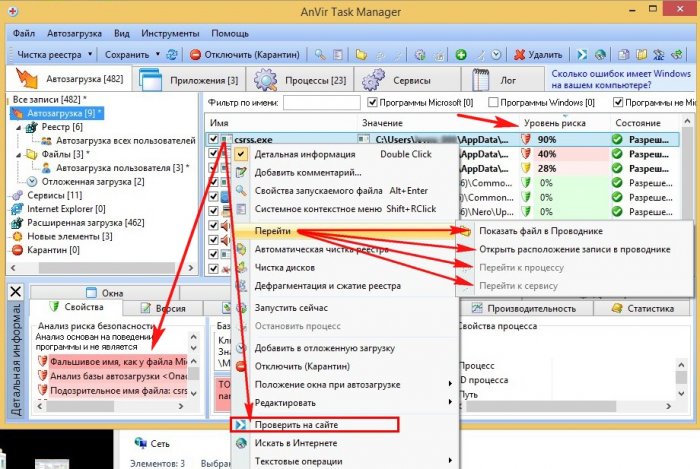

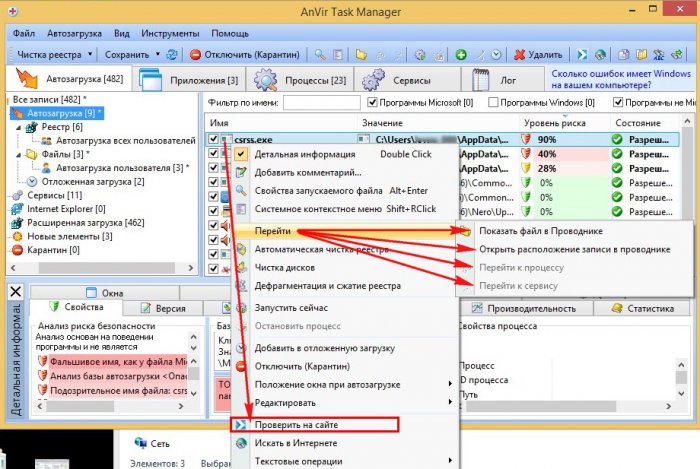

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

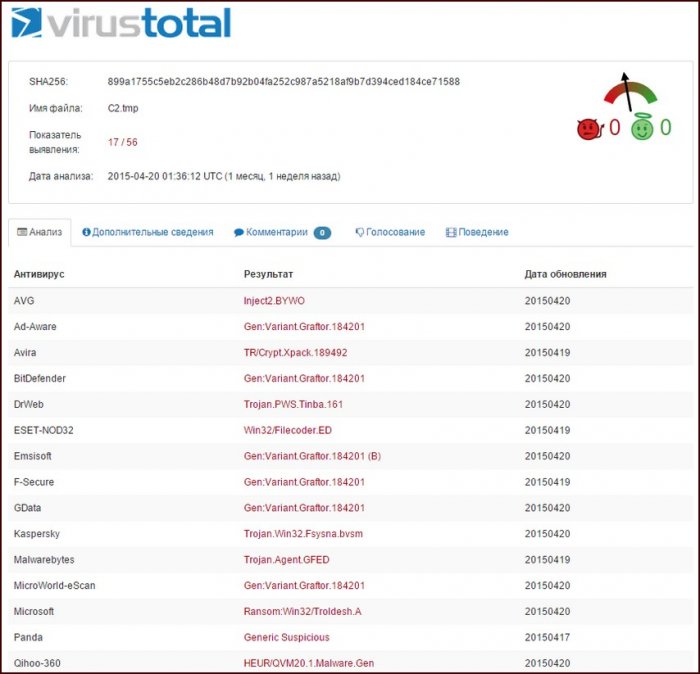

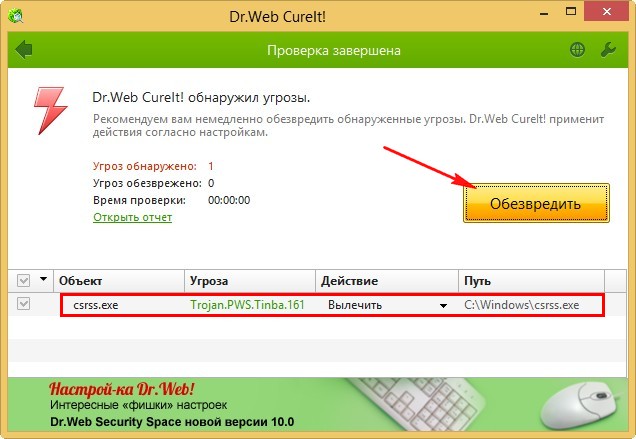

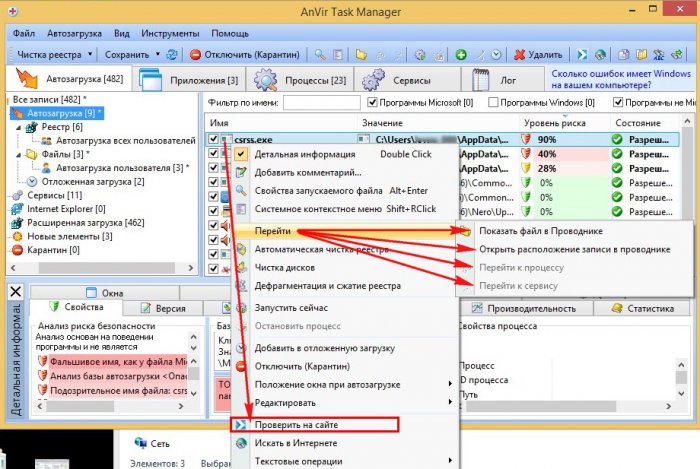

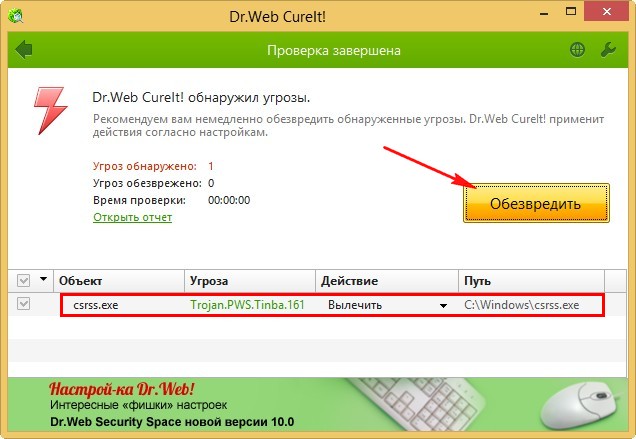

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir , читайте нашу отдельную статью.

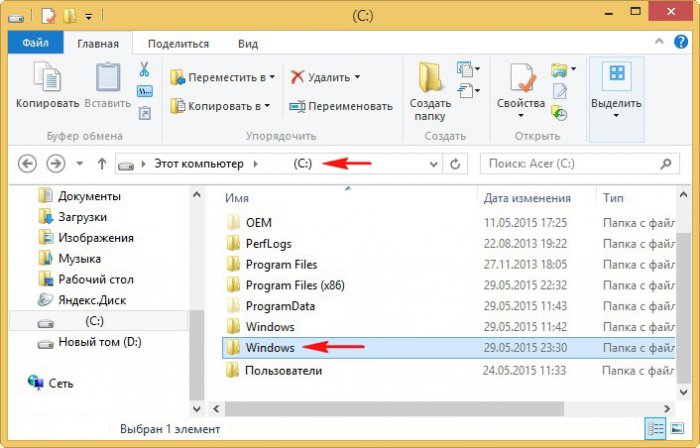

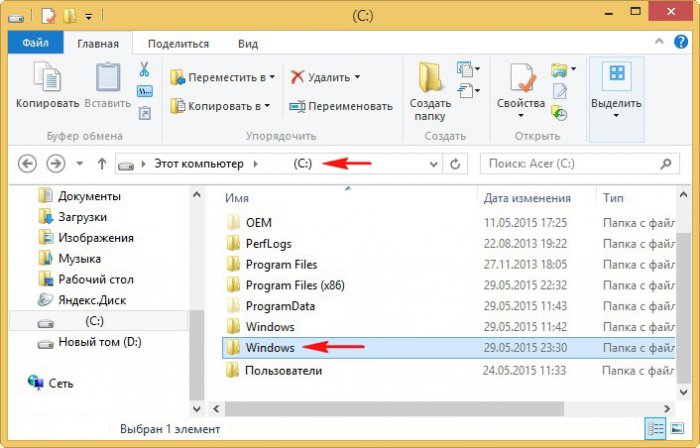

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

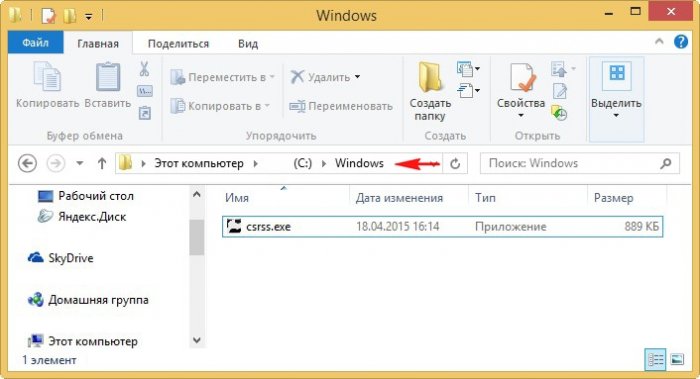

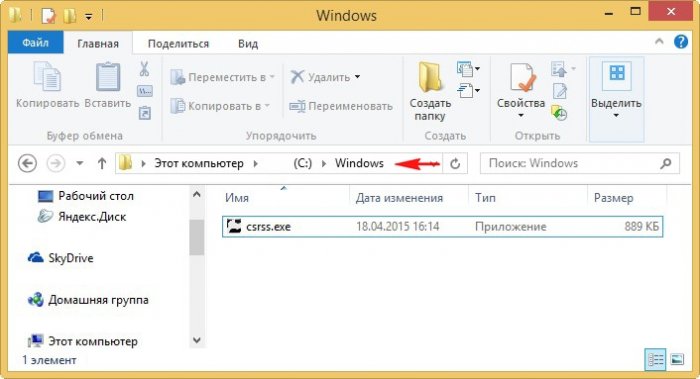

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

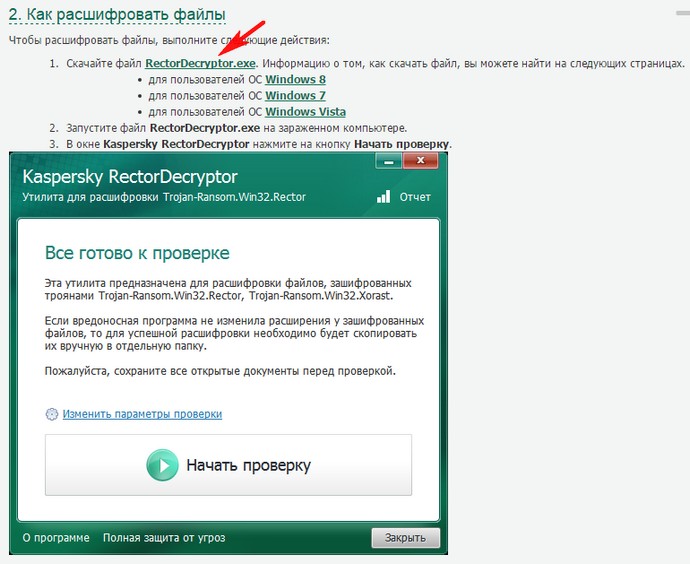

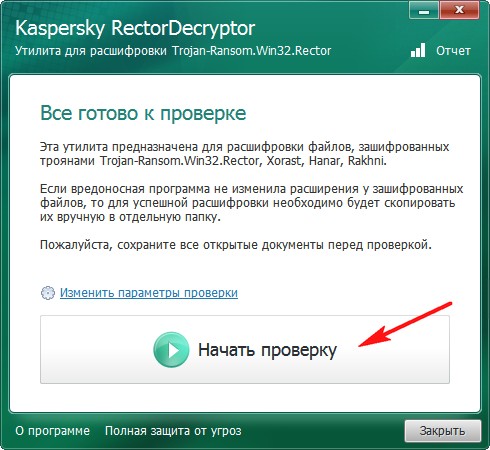

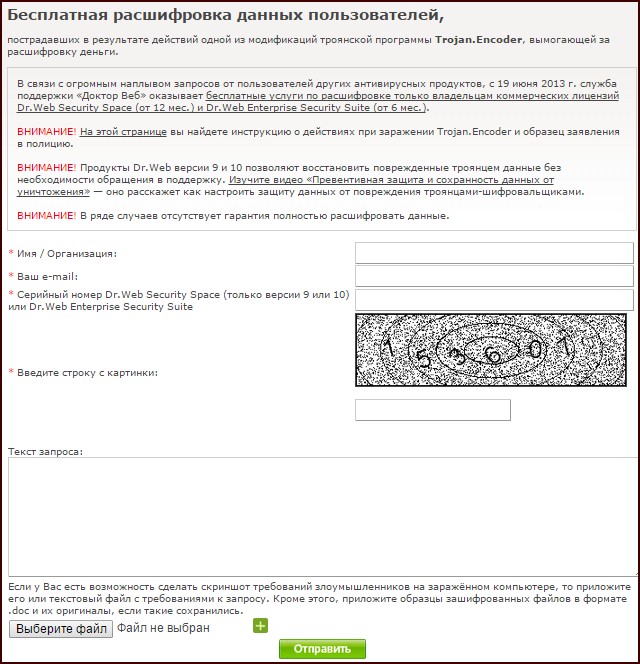

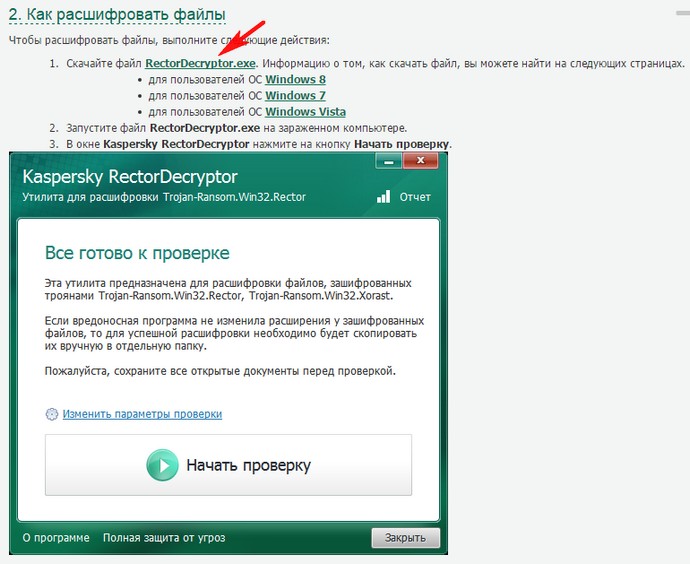

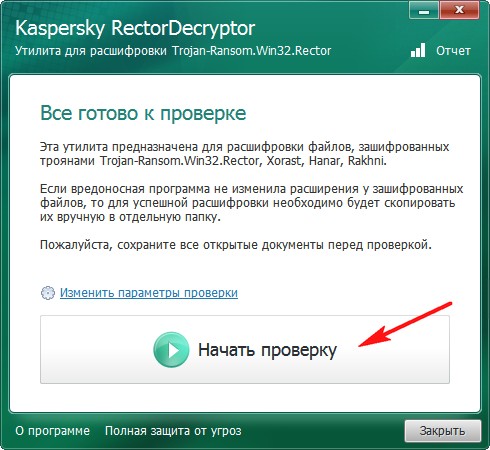

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

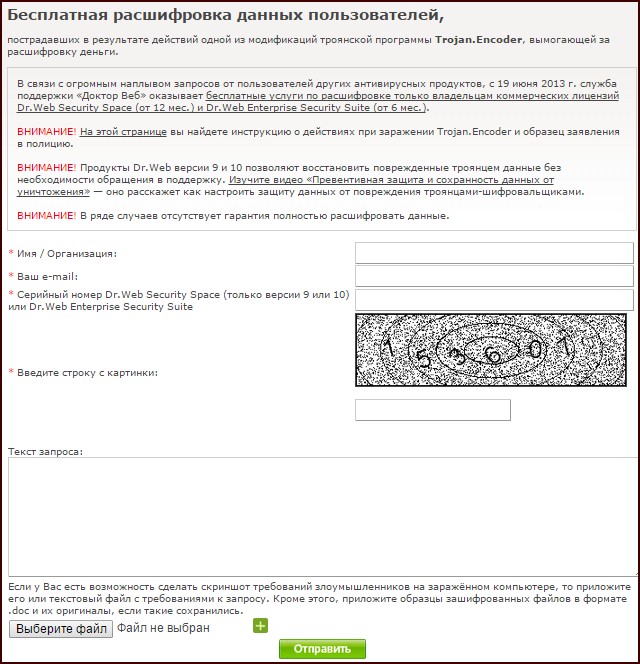

и выберите Пункт 2. Как расшифровать файлы

и запустите его, в главном окне нажмите кнопку Начать проверку.

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Почти все файлы на диске (C:) оказались зашифрованы в расширение .xtbl!

Зашёл на переносной жёсткий диск USB с важной информацией, а там уже половина файлов с таким расширением. Снова выключил ноутбук и вызвал специалиста, тот просто предложил переустановить операционную систему, а насчёт зашифрованных файлов сказал, что расшифровать всё равно ничего не получится, так как дешифратора не существует. Так ли это?

Вирус зашифровал файлы на компьютере в расширение .xtbl

Извлекаю из архива файл вируса и запускаю его

Срабатывает первая линия обороны, установленная у меня программа AnVir Task Manager (антивирусный менеджер автозагрузки) сигнализирует, что вредоносный файл csrss.exe направляется прямиком в автозагрузку. Обратите внимание, AnVir популярно показывает нам свой вердикт о файле - Состояние: Определённо не требуется - вирусы, шпионы, реклама и "пожиратели ресурсов".

Если нажать Удалить, то никакого заражения не будет, но жмём Разрешить и происходит заражение моего компьютера вредоносной программой.

Срабатывает вторая линия обороны, антивирус ESET Smart Security 8 классифицирует вредоносную программу как Win32/Filecoder.ED (шифратор файлов).

Отключаю антивирус и запускаю вирус ещё раз, происходит заражение системы и через минуту все пользовательские файлы на моём рабочем столе и диске (C:) зашифровываются в расширение .xtbl.

Открывается папка автозагрузки:

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

с вредоносными файлами, которые нужно просто удалить.

Несомненно больше возможностей, чем Диспетчер задач, предлагает программа AnVir Task Manager (всегда ношу с собой на флешке), её можно установить прямо в безопасном режиме, также можете использовать портативную версию (работающую без установки) программы.

В главном окне AnVir Task Manager наглядным образом представлены все программы находящиеся в автозагрузке и самые опасные, с уровнем риска для пользователя почти 100%, в самом верху. У файлов фальшивые имена и AnVir однозначно относит их к вирусам.

Если щёлкнуть на выбранном файле правой мышью, то можно узнать его расположение в проводнике и увидеть все относящиеся к нему процессы, сервисы, ключи реестра, и удалить вирус основательно.

В нашем случае VirusTotal подтвердил подозрения ESET Smart Security 8. Посмотрите на заключения ведущих антивирусных программ: Касперский - Trojan.Win32.Fsysna.bvsm (вредоносное шифрование файлов), DrWeb - Trojan.PWS.Tinba.161, Avira - TR/Crypt.Xpack.189492 и так далее.

Кто заинтересовался возможностями AnVir , читайте нашу отдельную статью.

Также важна дальнейшая проверка диска (C:) антивирусом, только с помощью него я нашёл с десяток файлов вируса в папке временных файлов C:\Users\Имя пользователя\AppData\Local\Temp,

ещё вредоносный файл csrss.exe создал хитрым образом в корне диска (C:) вторую папку Windows и расположился в ней.

К слову сказать, антивирусный сканер Dr.Web CureIt тоже нашёл все заражённые файлы.

Кто боится запускать компьютер в безопасном режиме, может произвести сканирование Windows антивирусной загрузочной LiveCD флешкой (диском). Или снимите винчестер и подсоедините его к здоровой машине с хорошим антивирусом (вариант для опытных пользователей, так как существует небольшой риск заразить и здоровую машину).

К сожалению удаление вредоносной программы не расшифрует вам зашифрованные файлы.

Касперский тоже предлагает своё решение в виде утилиты RectorDecryptor.

и выберите Пункт 2. Как расшифровать файлы

и запустите его, в главном окне нажмите кнопку Начать проверку.

Таких программ и сервисов предлагающих услуги расшифровки становится всё больше, но результат пока оставляет желать лучшего, поэтому рекомендую вам скопировать зашифрованные файлы на отдельный накопитель и запастись терпением, наверняка дешифратор будет создан в ближайшее время, и вы об этом обязательно узнаете на нашем сайте.

Читайте также:

- Вакцинирование от гриппа сдерживание эпидемии в россии

- Тошнота и изжога гепатит с

- Тест на вирусы ребенка

- Можно ли колоть гиалуроновую кислоту при гепатите с

- Куда обращаться если анализ на гепатит положительный

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.