Вирус mbrlock что это за вирус

Вирусописатели раз от раза становятся все изобретательнее и изобретательнее. На смену уже всем "знакомого" вируса-блокировщика Winlock, от которого можно избавится достаточно просто, пришел новый, более продвинутый вирус, который блокирует работу компьютера еще до того момента, когда начнет стартовать сама операционная система. Отсюда следует, что "старые" методы избавления уже не действуют и нужно искать что-то новое.

Ниже представлен способ избавления от блокировщика MBRLock, который почему-то "в народе" назвали - блокировщиком BIOS`а.

Небольшое отступление

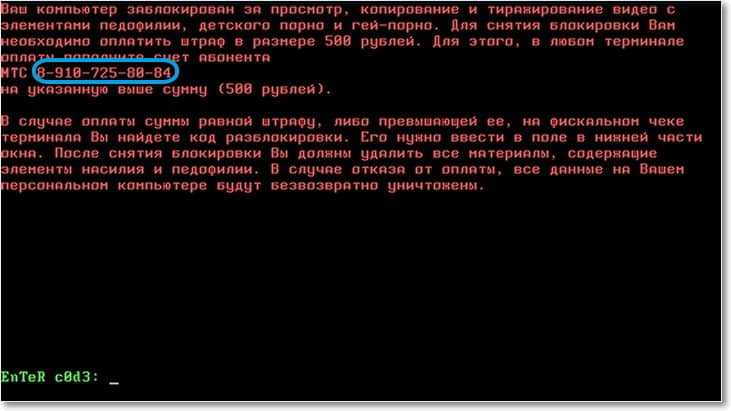

Работа вируса MBRLock заключается в том, что он меняет загрузочную область MBR и просто прописывается вместо загрузки операционной системы. Пользователь, который включает свой компьютер, чаще всего видит на черном фоне грубый текст с вымогательным контекстом, требующий отправить некоторую сумму либо на мобильный телефон, либо на рублевый счет WebMoney. После оплаты у пользователя якобы на чеке будет код-разблокировки, который после набора просто выполнит стандартную процедуру восстановления MBR-области (если Вы не знаете что такое MBR, то можете ознакомится на Wiki).

Поэтому этот вирус никак не может выступать в качестве вируса-блокировщика BIOS, так как получить доступ к этой подсистеме можно вне зависимости от его наличия на вашем компьютере.

Универсальный способ избавления от блокировщика Windows - MBRLock

В Интернете можно найти очень много способов для решения этой проблемы, но все они относятся к ней словно "забивать гвозди микроскопом". Никто не утверждает, что с помощью LiveCD с "пиратской" Windows или какого-то другого программного обеспечения, нельзя убрать этот блокировщик. Конечно же можно, но это решение не совсем верное, простое и, самое главное, безопасное.

Самый универсальный способ избавится от блокировщика Windows - это восстановить главную загрузочную область MBR с помощью любого установочного диска с подобной операционной системой.

- Вставляем загрузочный диск с Windows.

Нужно использовать диск Windows именно той версии, которая у Вас установлена. То есть, если Вы на своем компьютере используете Windows XP, то именно этот диск и нужно использовать. Вместо CD\DVD-диска с таким же успехом можно использовать загрузочный LiveCD с Windows.

Запускаем стандартный режим восстановления Windows.

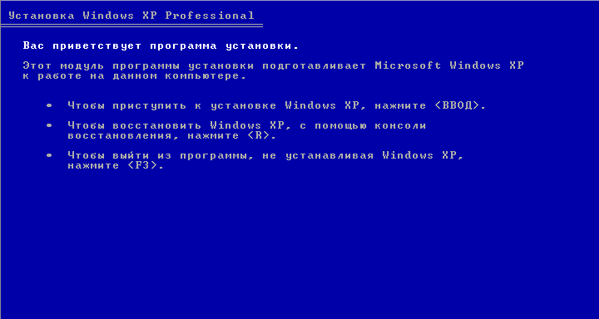

Дожидаемся "первого окна" установки Windows. На примере ниже представлена стандартная установка Windows XP:

В этом окне просто необходимо нажать на клавишу R и дождаться загрузки режима восстановления Windows.

Предварительные вопросы режима восстановления.

При загрузке режима восстановления, установщик Windows "спросит" Вас о том какую ОС будем восстанавливать. Необходимо ввести соответствующую цифру требуемого пункта.

В примере установлена только одна ОС Windows XP. Если у Вас несколько установленных ОС Windows, то количество пунктов может отличаться.

В некоторых случаях установщик Windows может "спросить" пароль администратора.

Восстанавливаем boot-область.

Для операционной системы Windows XP, набираем в консоли восстановления команду:

Для того, чтобы завершить сеанс восстановления, необходимо в консоли набрать exit.

Приведенный способ выше является универсальным способом избавления от вируса-вымогателя MBRLock, который позволяет это сделать с минимальными "вложениями" и полностью стандартными средствами Windows.

Все так как Гейтс прописал.

P.S. Если сравнить 2 вируса: Winlock и MBRLock, то получается, что проще поддается "лечению" именно MBRLock - продолжатель Winlock`ера.

- cayenne #

20 Январь, 23:19

Если-б было все так просто… Иногда вылетает BSOD на стадии предварительной загрузки файлов. Даже не доходит до “первого окна”.. Все равно приходится грузиться с livecd править вайл boot.ini и сканировать антивирусом..

Да статья интересная, но нужно перечитывать…

Испытывал я данное средство в работе, и фиксом MBR иногда не получается отделаться. Получилось избавиться от этой гадости только методом загрузки с LiveDVD, зачисткой всех временных папок винды, а уже только затем фиксил загрузочную запись.

faceless: Испытывал я данное средство в работе, и фиксом MBR иногда не получается отделаться. Получилось избавиться от этой гадости только методом загрузки с LiveDVD, зачисткой всех временных папок винды, а уже только затем фиксил загрузочную запись.

Ну если вирус все еще активен и сидит где-то, то все возможно.

Mut@Nt: faceless: Испытывал я данное средство в работе, и фиксом MBR иногда не получается отделаться. Получилось избавиться от этой гадости только методом загрузки с LiveDVD, зачисткой всех временных папок винды, а уже только затем фиксил загрузочную запись.

Ну если вирус все еще активен и сидит где-то, то все возможно.

Да вот и я об этом же.

Буквально пару дней назад столкнулся именно с этой проблемой: товарищ позвал привести в чувства компьютер. Сначала, не разобравшись, сходу загрузился с ERD и откатил систему на пару дней назад, что естественно проблему не решило… только после этого понял, что вирус записал себя в загрузчик (раньше подобного не встречал). Проблема решилась всего двумя командами: fixboot и fixmbr в консоли восстановления windows, как и описано в настоящей публикации.

А что с 7-кой? Там-то алгоритм тот же?

все лечится просто.

заходим в биос — выставляем 2014 год.

перезагружаем комп. зпгружается винда.

опять перегружаем. выставляем в биосе 2012. перзагружаем. и все ок

Я через загрузочную флешку его убирал. Вот написать его посложнее – битовые матрицы надо делать. Но сам я такое не делал =)

Что такое MBRlock

Скачать утилиту для удаления MBRlock

Удалить MBRlock вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

MBRlock

Trojan

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

MBRlock копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (*.*). Потом он создаёт ключ автозагрузки в реестре с именем MBRlock и значением (*.*). Вы также можете найти его в списке процессов с именем (*.*) или MBRlock.

Если у вас есть дополнительные вопросы касательно MBRlock, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите MBRlock and (*.*) (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить MBRlock в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные MBRlock.

Удаляет все записи реестра, созданные MBRlock.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления MBRlock от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления MBRlock.. Утилита для удаления MBRlock найдет и полностью удалит MBRlock и все проблемы связанные с вирусом MBRlock. Быстрая, легкая в использовании утилита для удаления MBRlock защитит ваш компьютер от угрозы MBRlock которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления MBRlock сканирует ваши жесткие диски и реестр и удаляет любое проявление MBRlock. Обычное антивирусное ПО бессильно против вредоносных таких программ, как MBRlock. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с MBRlock и (*.*) (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные MBRlock.

Удаляет все записи реестра, созданные MBRlock.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с MBRlock в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с MBRlock. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления MBRlock.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с MBRlock, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены MBRlock.

Чтобы избавиться от MBRlock, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления MBRlock для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления MBRlock для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

MBRlock иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие MBRlock. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

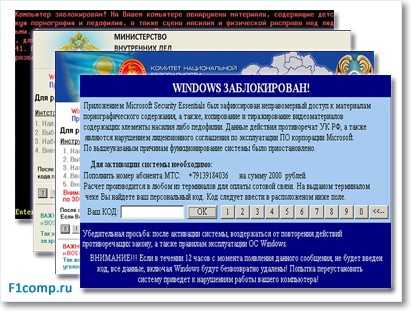

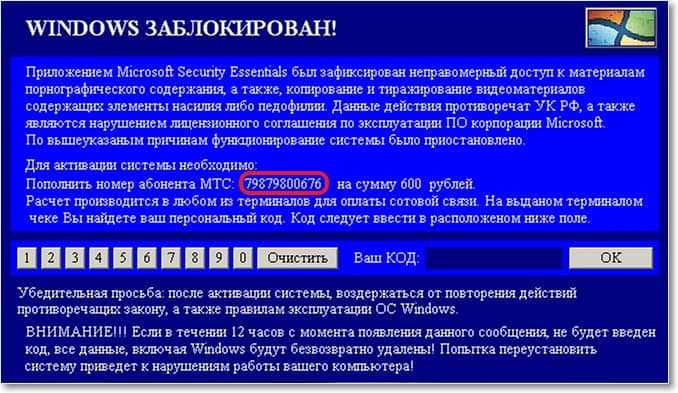

Решил сегодня написать еще одну статью с том как бороться с вирусом-вымогателем, (баннером-вымогателем). Они же вирусы MBRlock и Winlock. Я уже писал о них не раз, и не знаю стоит ли снова повторять что это такое. Но если вы ищите информацию о том, как разблокировать компьютер после того как баннер-вымогатель его заблокировал, то думаю что вы уже знаете как он выглядит и как может вам навредить. Даже не то чтобы навредить, просто испортить настроение и заставить поволноваться.

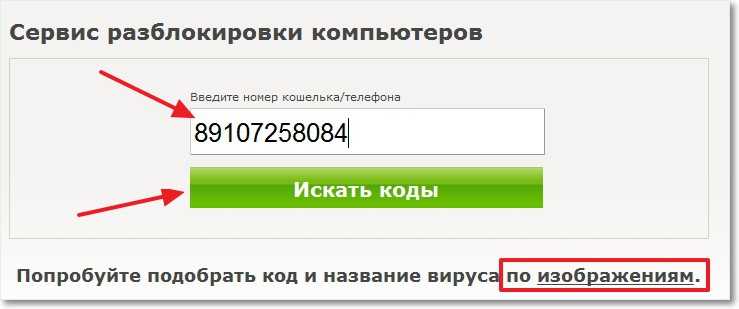

Недавно я написал один эффективный способ, которым можно удалить вирус-вымогатель почитайте, как убрать баннер-вымогатель с помощью Dr.Web LiveCD. Сегодня же мы снова обратимся за помощью к антивирусной компании Dr.Web, а именно к ихнему сервису “Сервис разблокировки компьютеров” . Он кстати абсолютно бесплатный и использовать его можно без каких либо регистраций.

Значит так, наш компьютер поражен вирусом-вымогателем. Не важно, это Winlock, или MBRlock. отличаются он вроде бы только тем, что в Winlock – баннер-вымогатель появляется после загрузки Windows. А в MBRlock появляется сразу же после запуска компьютера. Он появляется обычно в виде красного текста на черном фоне. Текст конечно же с разными угрозами и запугивает тем, что передаст информацию о вас в соответствующие органы. Ничего он не передаст, он так шутит :).

Допустим вирус Winlock на нашем компьютере выглядит вот так:

Или вот так ( MBRlock ):

Ни в коем случае не переводите деньги на эти номера, это не спасет вас!

Удаляем вирус-вымогатель используя сервис от Dr.Web

Для того, что бы попробовать удалить Winlock нам нужно только этот номер, на который вирус просит перевести деньги.

К тому же нам еще понадобится компьютер подключенный к интернету (идем к соседу), можно и со смартфона. Если у вас нет второго компьютера, нет хороших соседей и смартфона, то можно загрузится с загрузочного диска от Dr.Web, в нем есть браузер и таким образом зайти в интернет.

Короче вариантов много, идем дальше.

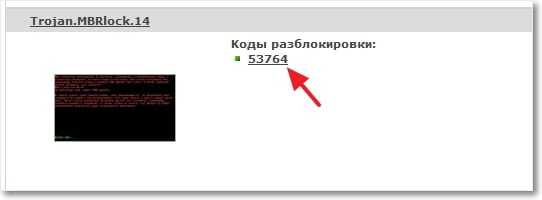

Система выдаст нам список результатов (хорошо если что-то найдется, ведь результатов может и не быть). Смотрим результаты, ищем свой вирус, смотрим код разблокировки вируса и обязательно смотрим примечание если оно сеть.

Берем этот код разблокировки и прописываем в специальное окно в вирусе который заблокировал Windows. Так же если есть примечание, то делаем то что в нем написано.

После этих действий, вирус должен исчезнуть. После включения компьютера просканируйте его антивирусом. И обязательно новым антивирусом с новыми антивирусными базами, а не теми, которые в последний раз обновлялись пару лет назад.

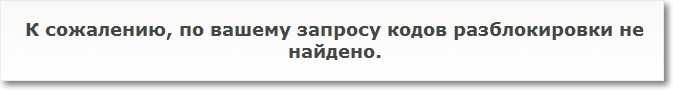

Код разблокировки вируса не найден. Что делать?

Мы должны понимать, что Dr.Web не может иметь в своей базе абсолютно все номера таких вирусов. Вирусы эти появляются очень активно, (хотя в последний несколько лет их активность немного снизилась) поэтому вы можете получить и вот такой результат поиска:

Не стоит расстраиваться, есть еще много способов победить вирус-вымогатель. Можно воспользоваться загрузочным диском от Dr.Web (ссылку на статью я давал выше).

Я же продолжу ряд статьей по борьбе с этими вирусами. И буду писать, что еще можно сделать, когда вирус просит отправить СМС, или отправить деньги на кошелек.

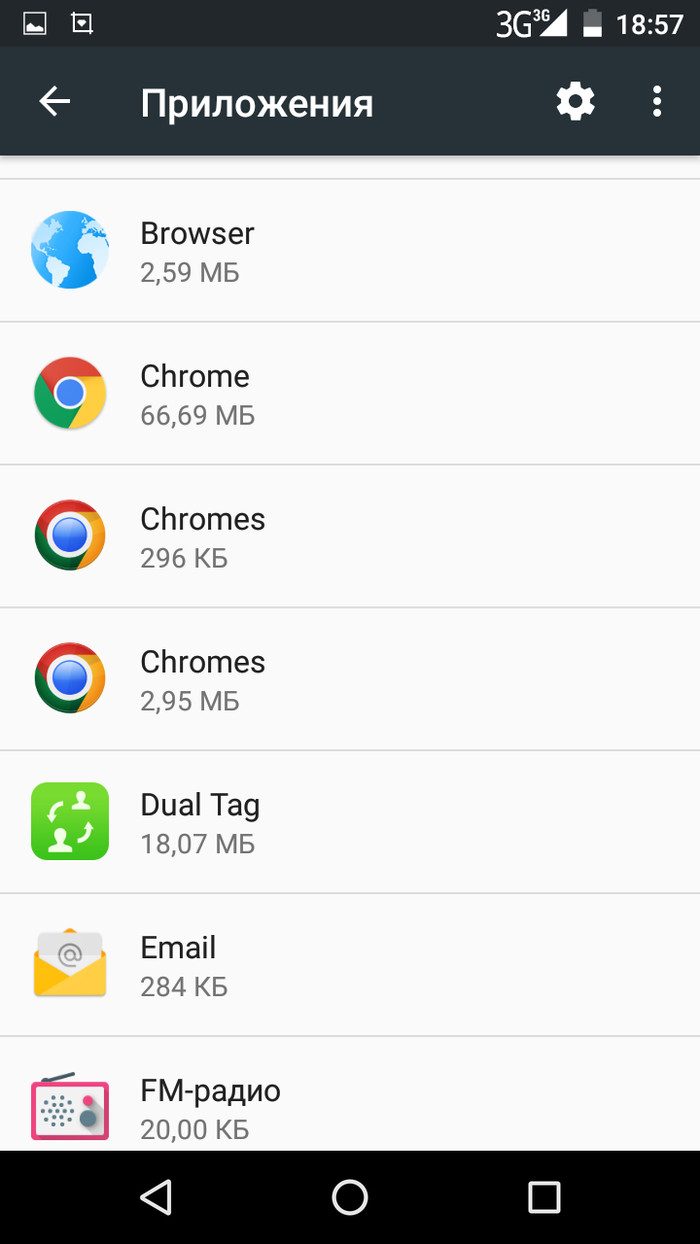

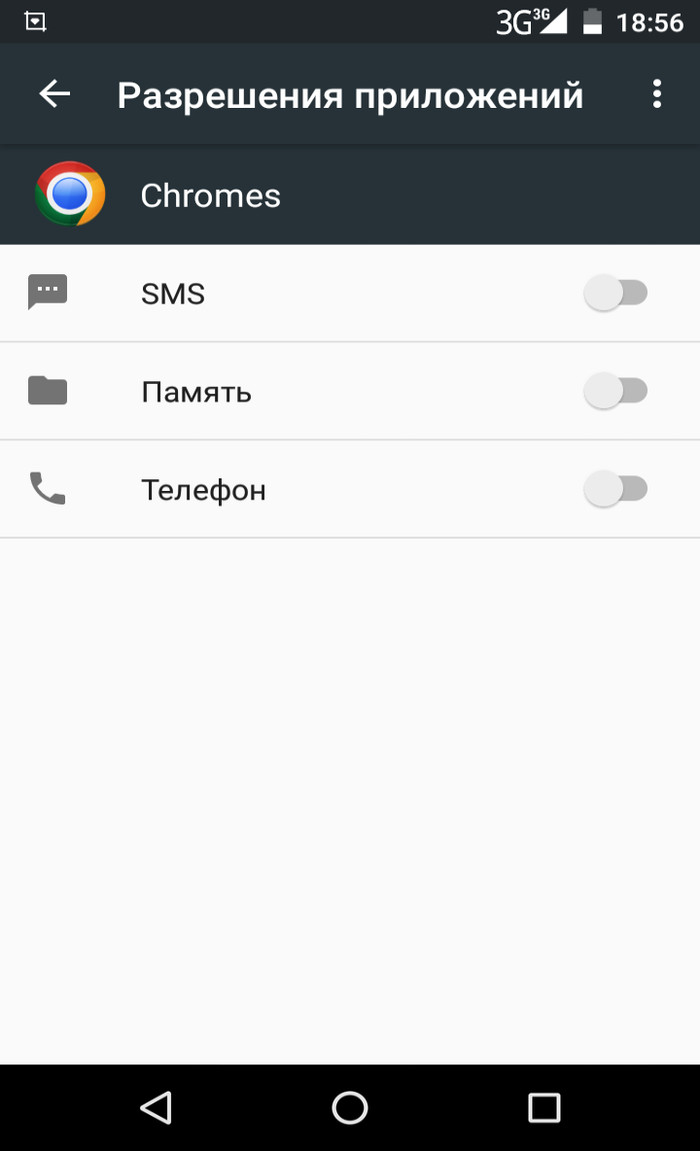

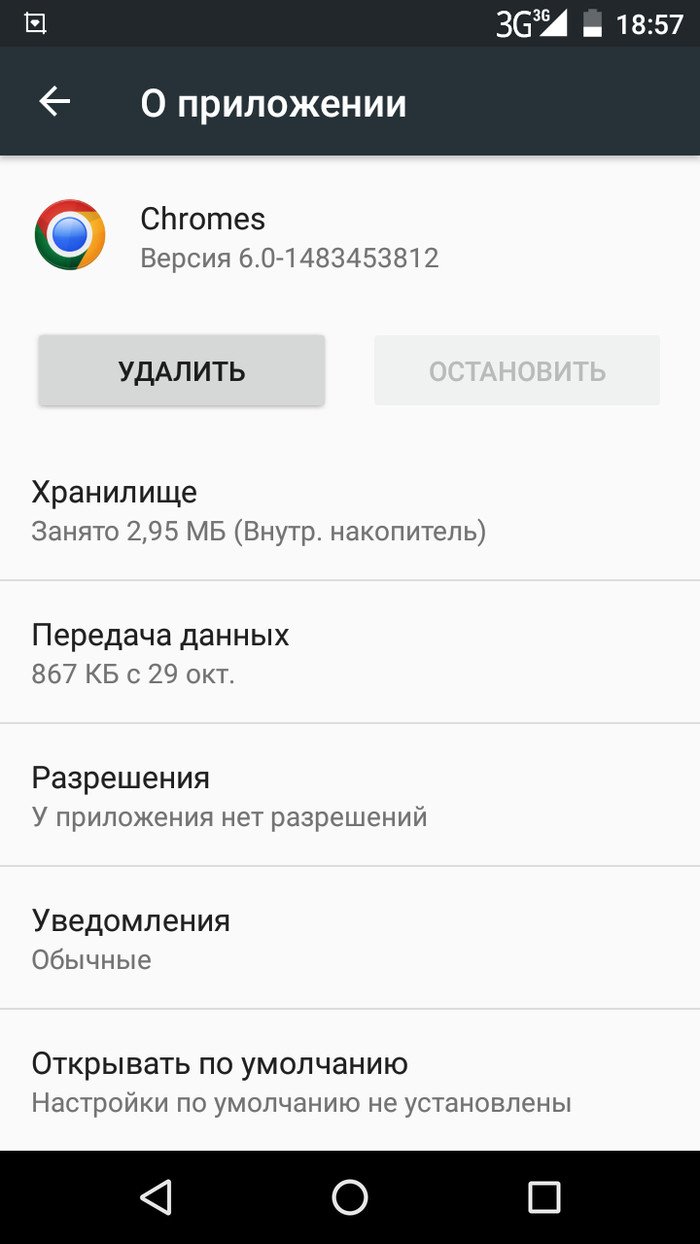

Уважаемые пикабушники, мне нужна ваша помощь! Летом приобрела на Али новый телефон - leagoo m8. Несколько месяцев все было хорошо, но пару недель назад наткнулась на приложение Chromes и первоначально подумала что это расширение моего хрома. Но, через пару дней антивирус сообщил что это вирус и предложил его удалить. Что у меня не вышло, так как он не удаляется. Подумала что дело в антивирусе, скачала другой, но там тоже самое. И самое странное и непонятное - их 2!

И у них есть доступ когда всему важному, в частности к СМС

Я быстренько им все запретила, запретила передачу данных в фоновом режиме и нажала кнопку "остановить".

Но он постоянно самостоятельно запускается каждые пару часов. Установочника я в корневой папке не нашла и сброс до заводских настроек не помог - полдня их не было, а потом появились снова. Может кто-нибудь из вас встречался с подобной штукой или знает что делать - подскажите, как мне быть, а то я в панике.

![]()

нету антивырей на ведро. ставь kingroot(самый юзерфрендли из всех прог для рутования),и и им же выноси эту хрень. или перепрошить

Поддерживаю, отличная вещь! От кучи мерзости предустановленной избавли.

можно выпилить его этим же к.р.

Сберовский только в режиме чтения или по шаблонам. Другим банкам, вроде, пофиг.

У приложений Сбера и Альфабанка проблем не возникло.

кирпичи лечатся. однако если делать по инструкции то все будет норм, сам в первый раз пересрался.

в его теме на 4пда есть достаточно способов. аналог только прошивка уже рутованного рома

4pda в помощь. Там в разделе прошивки, пункт инструкции.

root + root uninstaller

после рута скайнет возьмет верх над телефоном

он всё равно когда то возьмёт верх.

рано или поздно.

каждый пару часов хитрый китайский программист получает твои голые и не очень голые фоточки ;)

видимо это приложение является системным и удалить его получится только получив root права

Нет привычки фототаться голой))

Для kingroot надо бы еще ES проводник.с правами установить, тогда счастье будет, ну и

malwarebytes до кучи.

а есть какой-нибудь способ получить доступ к файловой системе телефона с компа через adb?

Кто мешает убрать рут права после удаления ненужной гадости?)

Насчёт Сберонлайн думаю, что это паранойя и компенсация низкого уровня защиты при доступе к операциям.

На моём - не смогут.

ucweb хоть славится злостной рекламой, вреда от их приложений нет. а ucb весьма удобен на тупых телефонах, типа gt-s5310

тоже эта фигня в телефоне завелась, пару дней назад((

Нашел единственное решение на форуме - не удалять, а запрещать любые действия этому приложению. получилось заблокировать с помощью Др Веб и он вроде не мешает.

на/4pda.ru/forum/пока не нашли решение как избавиться кроме прошивки

буду следить за темой, отпишусь как найду

Кроме прошивки только рут и удаление с помощью рута. Т.к эти приложения вшиваются в прошивку и расположены в разделе system, а туда без рута не залезешь. У меня тоже пришел телефон с подобным, но я его сразу прошил и сделал рут и после почистил все мне не нужное.

leagoo kiicaa power. Рут через кастомное рекавери(twrp) путем установки супер су. Поищите в теме по ключевому слову "не работает камера", а лучше туда написать, там быстрее помогут. Скорее всего прошились не на официальную прошивку.

Уже пробовала(( не помогло

В наличии м8про, так же на каком-то говносайте подцепил, не помогало ничего. Как вариант решения проблемы можно установить "файервол без рут" так и называется, и оттуда управлять разрешениями на доступ к сети. Этот вирус отправляет запросы на сайты операторов и подписывает на платный контент. Даже наличие отдельного контент-счета на пчелайне не спасало от снятия средств.

Это задача по плечу только Шерлоку Хромсу

откатись до заводских

Кстати та-же хрень с мобилой, тоже уже не знаю что делать

Часть прошивки. Обычное дело.

А если часть прошивки, то почему только недавно активизировался?

Бомба с часовым механизмом или внешнее управление.

Рутовать и удалять.

та ну? supersu и аналоги юмеют раззрешать и запрещать доступ к суперузеру

Это же андроид. Снести можно, но надо root доступ. А это вероятность убить телефон)

Серьёзно? Или просто шутка не удачная?

Ну, в китайских телефонах проще, а у брендов все заблокировано в целях безопасности.

И Андроид, и Хром - гугл разрабатывает

У Самсунга, например, вообще всё просто. И рутануть и перепрошить. А вот с LG у меня не получилось.

простота связана с тем, что тупо больше ползьзователей, соответственно больше заинтересованных взломать.

а самсунь разве не лочит загрузчик в high-end сегменте?

Залочен начиная с S4, что однако не мешает делать с ОС всё, что хочешь, однако раз и навсегда пропадают некоторые функции связанные с KNOX.

по статистике на счётчик Knox смотрят примерно в 20% случаев.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

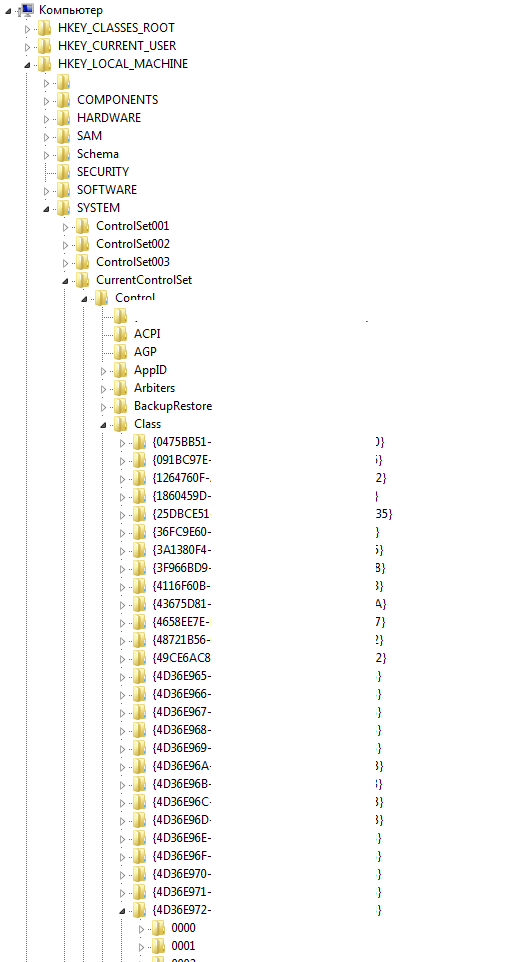

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

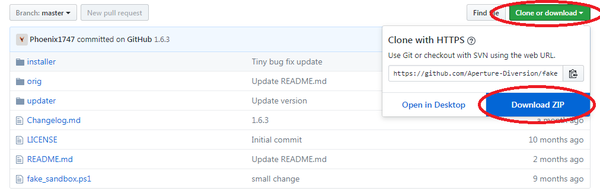

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также: