Вирус который заражает учу

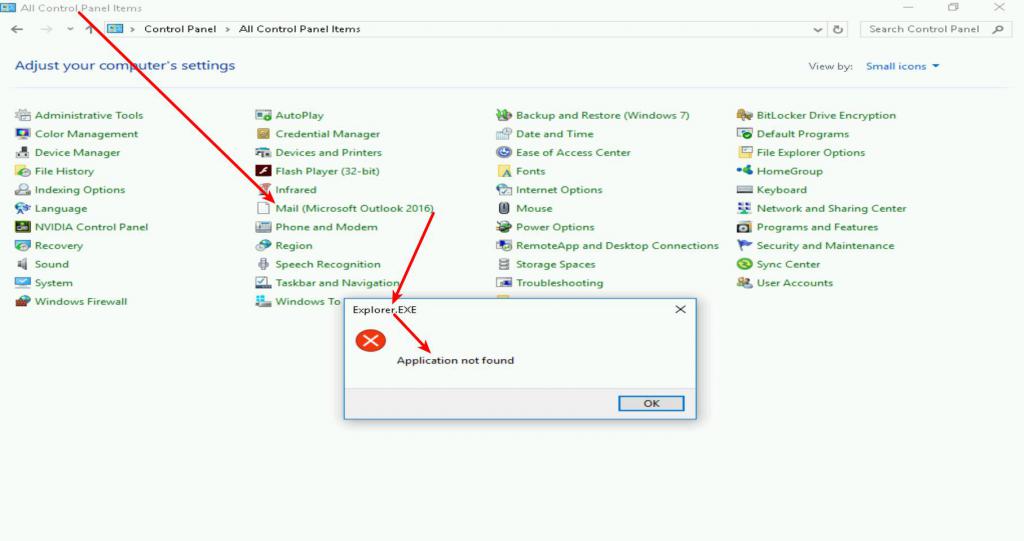

После такого воздействия файлы запустить становится невозможно, а сама операционная системы немедленно сообщает пользователю, что искомый объект не найден, хотя на самом деле с жесткого диска он никуда не девается.

Нюансы воздействия угрозы на компьютерную систему

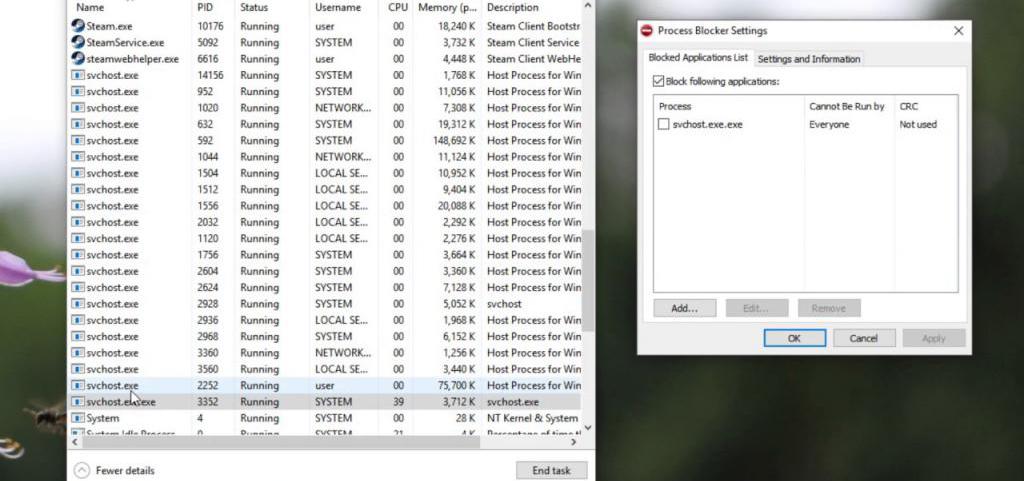

То, что вирусы вроде Some_exe.exe или его аналоги (например, разновидности Virus.Win32.Expiro) нацеливаются исключительно на исполняемые файлы, - далеко не самое страшное, что может подстерегать пользователя современного компьютера. Большинство таких угроз обычно маскируется под системные процессы, например, svchost.exe, и напрямую на EXE-файлы могут не воздействовать, предоставляя это право некоторым антивирусам. Да-да! Именно так! При первичном заражении подвергшийся атаке исполняемый объект начинает распознаваться штатным сканером уже как вирус, после чего может не только блокироваться, но еще и удаляться антивирусом.

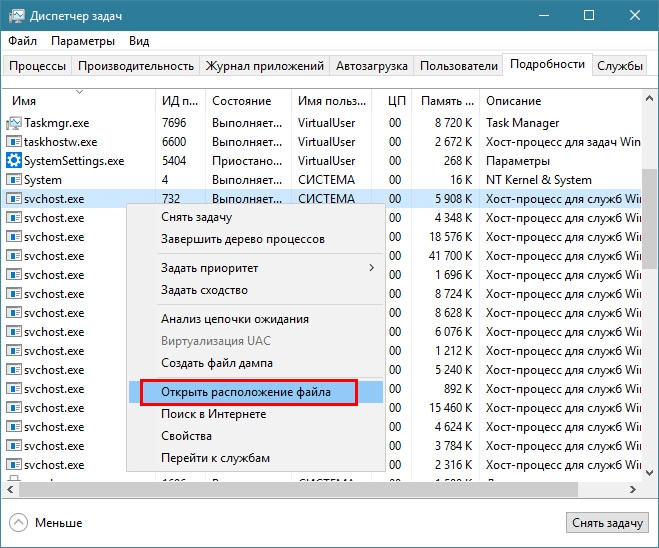

На всякий случай проверьте все копии процесса svchohst.exe на предмет расположения отвечающего за него файла через меню ПКМ (оригинальный объект должен находиться исключительно в папке System32 и нигде более). Такие копии тоже нужно завершить и, если есть возможность, сразу удалить подозрительные вирусные объекты на жестком диске (при условии, что они не будут заблокированными).

Откат системы

Проверка антивирусным ПО

В принципе, для нейтрализации вирусов этого типа можно воспользоваться и портативными утилитами, среди которых наибольшей функциональностью отличаются приложения KVRT и Dr. Web CureIt! при условии немедленного обновления антивирусных баз сразу же после запуска апплетов.

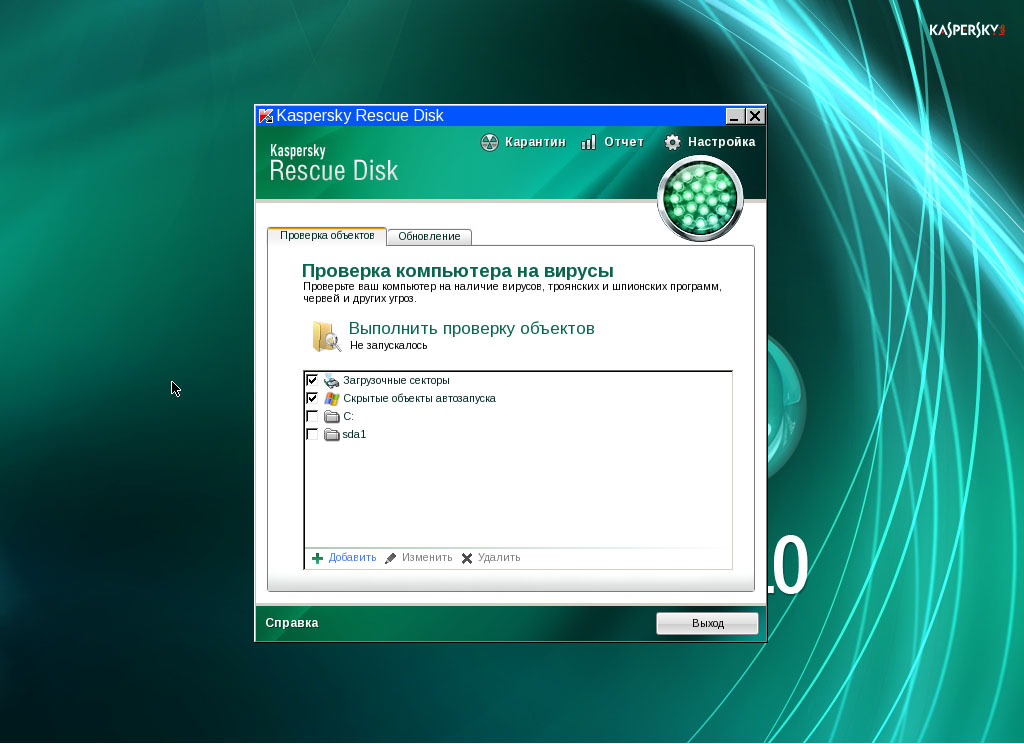

Однако самой мощной программой, которая позволяет находить и удалять вирусы из всех возможных локаций в компьютерной системе, включая даже оперативную память, является дисковая утилита Kaspersky Rescue Disk, при помощи которой можно загрузиться еще до старта операционной системы и выполнить полное сканирование с последующим лечением.

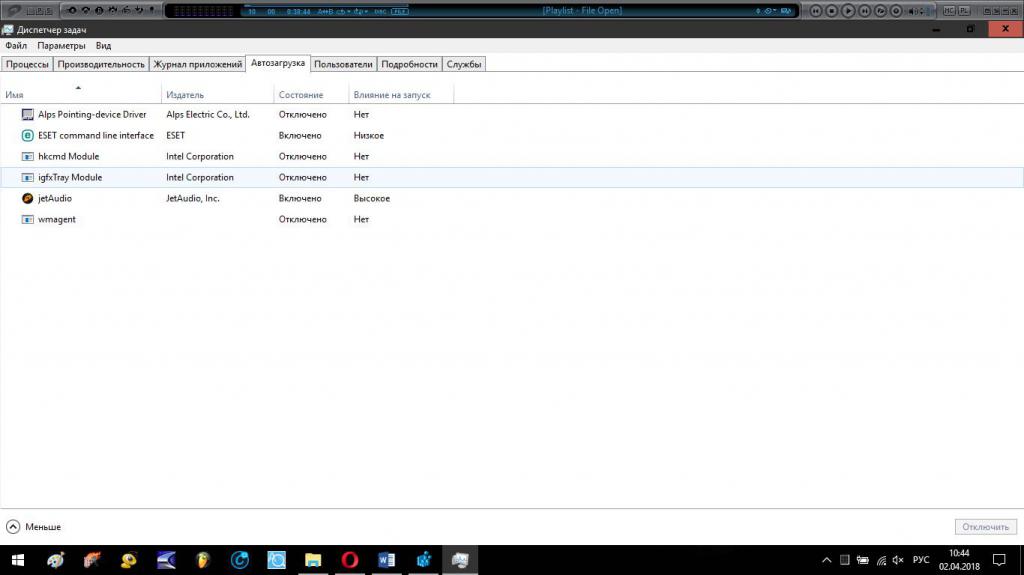

Проверка раздела автозагрузки

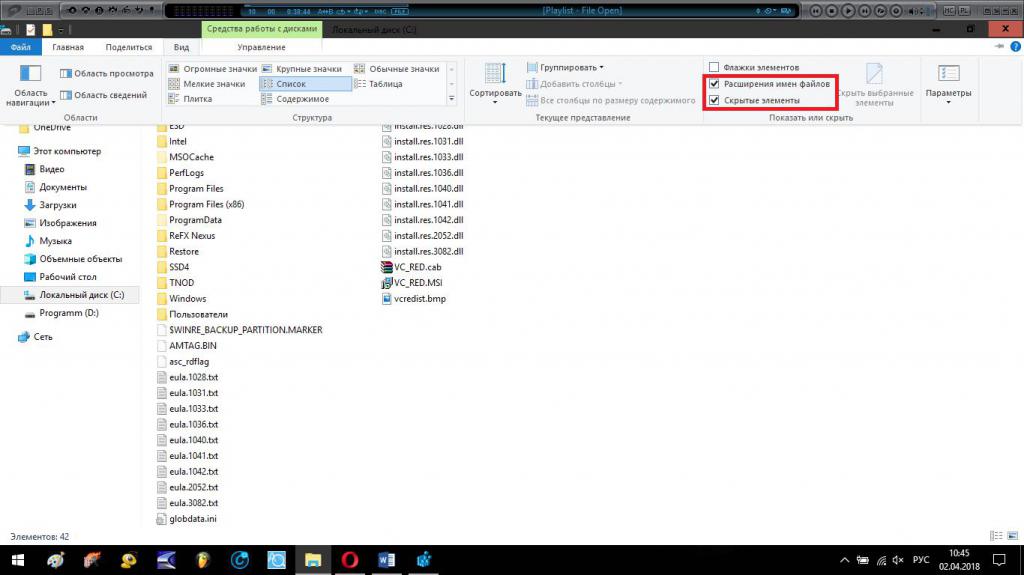

Поиск и удаление компонентов вируса на жестком диске

Примечание: для наиболее результативного поиска рекомендуется сразу включить отображение скрытых файлов и каталогов, поскольку в большинстве случаев вирусные угрозы скрываются именно в таких локациях и представлены именно в таком виде.

Действия в системном реестре

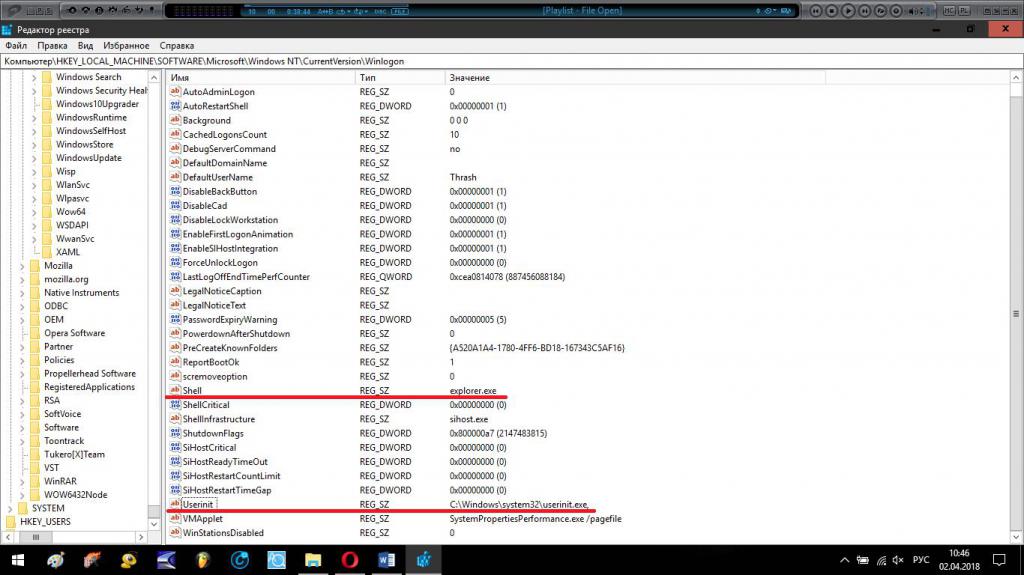

В редакторе реестра (regedit) в первую очередь необходимо обратить внимание на папки автозагрузки Run и RunOnce в ветках HKLM и HKCU (их можно найти через обычный поиск при помощи сочетания Ctrl + F). В этих разделах следует удалить все подозрительные записи и ключи.

Кроме того, в ветке HKLM через разделы SOFTWARE, Microsoft и WindowsNT следует найти папку CurrentVersion с подкаталогом Winlogon, где для параметра Shell должно быть указано значение Explorer.exe, а для ключа Userinit – полный путь к одноименному исполняемому файлу (Userinit.exe) в директории System32. Если значения отличаются, их следует изменить. И только теперь можно выполнить полный рестарт системы. По идее, от вирусов указанного типа и следа не останется.

Заключение

Таковы вкратце основные методы поиска и нейтрализации вирусных угроз, воздействующих на исполняемые файлы. Подводя краткий итог всему вышесказанному, остается сказать, что при ручном удалении угроз, если они по каким-либо причинам не смогут быть нейтрализованы антивирусными средствами, после их удаления и полной перезагрузки системы на всякий случай все равно следует произвести сканирование компьютера, но при этом желательно сменить сканер или использовать несколько однотипных программ от разных разработчиков.

Все файлы *.ехе открывается блокнотом

Случайно поставил на ехе файл открывание с помощью блокнота. Теперь он все ехе отркывает блокнотом.

неоткрываются обсалютно все ехе файлы

я новичёк и непрограмист столкнулся с тем что изображение с ярлыков пропало на них нажимаеш ни один.

Символ D удаляет все ехе-файлы?

.model small .stack 1000h .data a db "d",'$' .code start: mov ax, @data mov ds, ax

Удалились все .ехе'шные файлы

Сегодня на моем компьютере удалились почти все .ехе файлы. Не открывается ни один браузер, ни квип.

Можно утановить новую О.С. на отформатированный раздел и произвести проверку с него. Используя этот способ не рекомендуется:

1) Запускать какие-либо файлы

2) Заходить на другие разделы

Добавлено через 1 минуту 12 секунд

ЗЫ

Способ 100% гарантии не дает

А чтобы такого не было, нужно делать проверку со вставленными флешками.

Эта зараза может распространяться с флешек.

Да и идеальный вариант - это LiveCD от DrWeb. Ничего другого не советую, так как вебовцы отлично умеют лечить файловые вирусы.

Добавлено через 1 минуту 56 секунд

Можете. Только не запускайте и не открывайте ничего до проверки этих файлов антивирусом.

Переустановка может проблему не решить. Так как, если просто ставить поверх, то файл, к примеру, моя_игрушка.exe всё равно будет заражён и при его запуске всё начнётся с начала.

| 20.05.2009, 17:31 |

| 20.05.2009, 17:31 |

|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь. Пожалуйста подскажите что делать все ехе файлы заблокированы, вирус Neshta Зашифрованы ВСЕ файлы на компьютере зашифрованы все файлы на компьютере Вирус зашифровал все файлы на компьютере В этой статье рассказано о вирусах, заражающих ЕХЕ-файлы. Приведена классификация таких вирусов, подробно рассмотрены алгоритмы их работы, отличия между ними достоинства и недостатки. Вирусы — это хорошая гимнастика для ума, хотя многие думают, что написать вирус на языке высокого уровня весьма трудно. Это не совсем так. Писать на языке Pascal довольно легко, правда величина полученного кода вызывает благоговейный трепет. Для каждого типа вирусов представлены исходные тексты с подробными комментариями.Также приведены основные сведения о структуре и принципах работы ЕХЕ-программы. Структура и процесс загрузки ЕХЕ-программы В отличие от СОМ-программ, ЕХЕ-программы могут состоять из нескольких сегментов (кодов, данных, стека). Они могут занимать больше 64Кбайт.ЕХЕ-файл имеет заголовок, который используется при его загрузке.Заголовок состоит из форматированной части, содержащей сигнатуру и данные, необходимые для загрузки ЕХЕ-файла, и таблицы для настройки адресов (Relocation Table). Таблица состоит из значений в формате сегмент:смещение. К смещениям в загрузочном модуле, на которые указывают значения в таблице, после загрузки программы в память должен быть прибавлен сегментный адрес, с которого загружена программа. При запуске ЕХЕ-программы системным загрузчиком (вызовом функции DOS 4Bh) выполняются следующие действия: 1. Определяется сегментный адрес свободного участка памяти,размер которого достаточен для размещения программы. 2.Создается и заполняется блок памяти для переменных среды. 3.Создается блок памяти для PSP и программы (сегментЮОООЬ — PSP; В поля PSP заносятся соответствующие значения. 4.Адрес DTA устанавливается равным PSP:0080h. 5.В рабочую область загрузчика считывается форматированная часть заголовка ЕХЕ-файла. 6.Вычисляется длина загрузочного модуля по формуле: 7.Определяется смещение загрузочного модуля в файле, равное 8.Вычисляется сегментный адрес (START_SEG) для загрузки -обычно это PSP+lOh. 9.Считывается в память загрузочный модуль (начиная с адреса 10.Для каждого входа таблицы настройки: a)читаются слова I_OFF и I_SEG; c)читается слово по адресу RELO_SEG:I_OFF; d)к прочитанному слову прибавляется START_SEG; e)результат запоминается по тому же адресу (RELO_SEG:I_OFF). 11.Распределяется память для программы в соответствии с МахМет 12.Инициализируются регистры, выполняется программа: b) АХ=результат проверки правильности идентификаторов драйверов, указанных в командной строке; ЕХЕ-вирусы условно можно разделить на группы, используя в качестве признака для деления особенности алгоритма. Вирусы, замещающие программный код (Overwrite) Такие вирусы уже стали раритетом. Главный их недостаток — слишком грубая работа. Инфицированные программы не исполняются, так как вирус записывается поверх программного кода, не сохраняя его. При запуске вирус ищет очередную жертву (или жертвы), открывает найденный файл для редактирования и записывает свое тело в начало программы, не сохраняя оригинальный код. Инфицированные этими вирусами программы лечению не подлежат. Эти вирусы получили свое название из-за алгоритма размножения: к каждому инфицированному файлу создается файл-спутник. Рассмотрим более подробно два типа вирусов этой группы: Вирусы первого типа размножается следующим образом. Для каждого инфицируемого ЕХЕ-файла в том же каталоге создается файл с вирусным кодом, имеющий такое же имя, что и ЕХЕ-файл, но с расширением СОМ. Вирус активируется, если при запуске программы в командной строке указано только имя исполняемого файла. Дело в том, что, если не указано расширение файла, DOS сначала ищет в текущем каталоге файл с заданным именем и расширением СОМ. Если СОМ-файл с таким именем не найден, ведется поиск одноименного ЕХЕ-файла. Если не найден и ЕХЕ-файл, DOS попробует обнаружить ВАТ (пакетный) файл. В случае отсутствия в текущем каталоге исполняемого файла с указанным именем поиск ведется во всех каталогах, доступных по переменной PATH. Другими словами, когда пользователь хочет запустить программу и набирает в командной строке только ее имя (в основном так все и делают), первым управление получает вирус,код которого находится в СОМ-файле. Он создает СОМ-файл еще к одному или нескольким ЕХЕ-файлам (распространяется), а затем исполняет ЕХЕ-файл с указанным в командной строке именем. Пользователь же думает, что работает только запущенная ЕХЕ-программа. Вирус-спутник обезвредить довольно просто — достаточно удалить СОМ-файл. Вирусы второго типа действуют более тонко. Имя инфицируемого ЕХЕ-файла остается прежним, а расширение заменяется каким-либо другим, отличным от исполняемого (СОМ, ЕХЕ и ВАТ), Например, файл может получить расширение DAT (файл данных) или OVL (про- граммный оверлей). Затем на место ЕХЕ-файла копируется вирусный код. При запуске такой инфицированной программы управление получает вирусный код, находящийся в ЕХЕ-файле. Инфицировав еще один или несколько ЕХЕ-файлов таким же образом, вирус возвращает оригинальному файлу исполняемое расширение (но не EХЕ, а СОМ, поскольку ЕХЕ-файл с таким именем занят вирусом), после чего исполняет его. Когда работа инфицированной программы закончена, ее запускаемому файлу возвращается расширение неисполняемого. Лечение файлов, зараженных вирусом этого типа, может быть затруднено,если вирус-спутник шифрует часть или все тело инфицируемого файла,а перед исполнением его расшифровывает. Вирусы, внедряющиеся в программу (Parasitic) Вирусы этого вида самые незаметные: их код записывается в инфицируемую программу, что существенно затрудняет лечение зараженных файлов. Рассмотрим методы внедрения ЕХЕ-вирусов в ЕХЕ-файл. Способы заражения ЕХЕ-файлов Самый распространенный способ заражения ЕХЕ-файлов такой: в конец файла дописывается тело вируса, а заголовок корректируется (с сохранением оригинального) так, чтобы при запуске инфицированного файла управление получал вирус. Похоже на заражение СОМ-файлов, но вместо задания в коде перехода в начало вируса корректируется собственно адрес точки запуска программы. После окончания работы вирус берет из сохраненного заголовка оригинальный адрес запуска программы, прибавляет к его сегментной компоненте значение регистра DS или ES (полученное при старте вируса) и передает управление на полученный адрес. Следующий способ — внедрение вируса в начало файла со сдвигом кода Вирусы, замещающие программный код ( Overwrite ) Как уже говорилось, этот вид вирусов уже давно мертв. Изредка появляются еще такие вирусы, созданные на языке Assembler, но это, скорее, соревнование в написании самого маленького overwrite-вируса. На данный момент самый маленький из известных overwrite-вирусов написан Reminder’ом (Death Virii Crew group) и занимает 22 байта. Алгоритм работы overwrite-вируса следующий: 1. Открыть файл, из которого вирус получил управление. 2. Считать в буфер код вируса. 4. Искать по маске подходящий для заражения файл. 5. Если файлов больше не найдено, перейти к пункту 11. 6. Открыть найденный файл. 7. Проверить, не заражен ли найденный файл этим вирусом. 8. Если файл заражен, перейти к пункту 10. 9. Записать в начало файла код вируса. 10. Закрыть файл (по желанию можно заразить от одного до всех фай- лов в каталоге или на диске). 12. Завершить программу. Ниже приведен листинг программы, заражающей файлы таким способом.

Как работают вирусы, инфицирующие EXE-файлы?

Подцепить его в Интернете можно совершенно элементарно, а потом думай, что с этим делать и как удалить. Вирус удаляет EXE-файлы, вернее, делает их недоступными для исполнения. Неудивительно, что при попытке открытия какой-либо программы или приложения, вследствие воздействия вредоносного кода вируса, система не распознает исполняемый файл и выдает сообщение о том, что такой-то и такой-то файл не найден. Что самое печальное, это касается не только установленных программ, но первого запуска инсталлятора (имеется в виду, если дистрибутив скачан из Интернета и находится на жестком диске). В случае установки программы с оптического носителя воздействие угрозы может проявиться позже, по окончании процесса установки. Наверное, не стоит говорить, что при запуске инсталляционного процесса с USB-накопителя вирус автоматически перепрыгивает на него и инфицирует все файлы, имеющие расширением .exe. Но распознать действие вируса можно только при запуске исполняемого файла. Именно поэтому, пока файл не запущен, некоторые антивирусные пакеты угроз не идентифицируют, и наличие вируса не определяется вообще. Проблемы антивирусного ПОДавайте посмотрим, что и как удалить. Вирус удаляет EXE-файлы или блокирует их, в данном случае неважно. Но тут, как оказывается, палка о двух концах. С одной стороны, мы имеем дело с блокированием файлов самим вирусом, с другой – неправильную реакцию антивирусных программ.

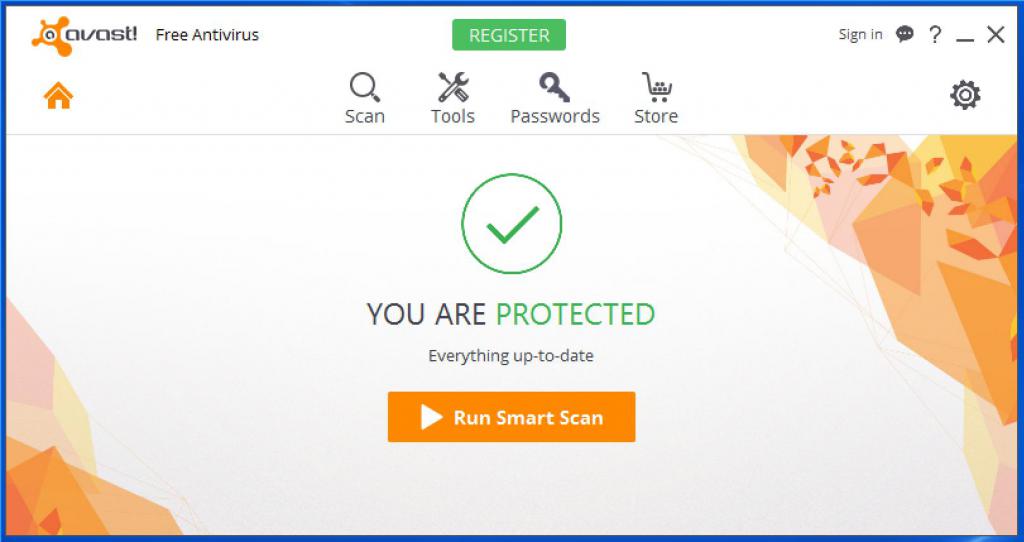

Так, например, сегодня известно достаточно много случаев, когда тот же пакет Avast при заданном пользователем сканировании (а не при проникновении угрозы изначально) вирус все-таки определяет. Правда, определение сводится только к тому, что он показывает зараженные EXE-файлы и по причине невозможности лечения удаляет их сам без разбора. Вот вам и ситуация. Казалось бы, все просто: все знают, что и как удалить. Вирус удаляет EXE-файлы даже не сам, а (парадокс!) делает это руками антивирусного сканера. Естественно, такой вредитель способен создавать собственные копии и маскироваться даже под системные процессы типа svchost. Как удалить вирус (EXE-файлы заражены)?Что касается борьбы с такой угрозой, здесь не все просто. Прежде всего, большинству пользователей можно посоветовать не использовать бесплатные антивирусные программы и утилиты типа Avast, AVG и т.д. На крайний случай лучше бы в системе был облачный антивирус типа Panda.

Также можно использовать и небольшие программы типа CureIt, которые именно лечат зараженные файлы, а не удаляют их.

Они проверяют все компоненты системы еще до ее собственного старта. В большинстве случаев этот метод является действенным. Кстати сказать, такая методика подойдет и для флешек, только в параметрах сканирования устройств хранения данных нужно будет дополнительно поставить галочку на USB-носителе. ЗаключениеВ целом, думается, некоторые советы помогут большинству юзеров понять, как удалить вирус. Удаляет EXE-файлы сам вирус или производит несанкционированную блокировку исполняемых файлов, сразу и не поймешь. Но если есть хоть малейшее подозрение на его присутствие, крайне не рекомендуется запускать ни одну программу до окончания полного процесса сканирования, лечения файлов и удаления угрозы. Кроме всего прочего, желательно иметь в системе какой-нибудь пакет типа Internet Security, способный предотвратить проникновение угрозы еще на начальной стадии. Я научу вас ремонтировать свой компьютер!

Проблема с активностью вирусов данного вида не является новшеством. Наиболее распространенным на сегодняшний день считается компьютерный троян-вредитель, который называется Virus.Win32.Expiro. Подцепить его в интернете не так уж и трудно, гораздо сложнее потом избавиться от вредителя. Данный вирус способен удалять EXE-файлы. Точнее сказать, он делает их недоступными для пользователя. Таким образом, при попытке открытия определенной программы после воздействия вредоносного кода вируса, исполняемый файл не распознается системой. В результате на экране отображается сообщение о том, требуемый объект не найден. Стоит отметить, что это относится не только к установленным программам, но и к первому запуску инсталлятора. Речь идет о дистрибутиве, скачанном из интернета, который находится на жестком диске. Если производится установка программы с оптического носителя, воздействие угрозы способно проявляться позже, когда завершится данный процесс. Как известно, при инсталляции с USB-накопителя вирус перепрыгивает автоматически на него, инфицируя при этом все файлы, которые имеют расширение .exe. Однако распознать действие вируса можно лишь при запуске исполняемого файла. Поэтому, пока данный процесс не осуществлен, большинство антивирусных пакетов угроз не идентифицируют. Мало того, наличие вируса вообще не определяется. Проблемы антивирусного программного обеспечения Стоит рассмотреть детальнее, что и каким способом можно удалить. Вирус способен избавляться от EXE-файлов или блокировать их. Это не так уж и важно. В обоих случаях, палка о двух концах. Как известно, проблема состоит в блокировке файлов самим вирусом. В то же время, речь идет о неправильной реакции антивирусных программ. К примеру, на сегодняшний день известно много случаев, когда пакет Avast или любой другой антивирус при заданном пользователем сканировании вирус определяет. Однако результат данного процесса сводится только к тому, что программа показывает зараженные EXE-файлы. Когда их невозможно вылечить, она удаляет их самостоятельно без предупреждения. Таким образом, стоит сказать о том, что вирус удаляет EXE-файлы не сам, а осуществляет это руками антивирусного сканера. Следует отметить, что представленный вредитель способен создавать копии и даже маскироваться под системные процессы вида svchost. Если не придерживаться данных рекомендаций, трудно гарантировать успешное лечение. Кроме того, можно использовать более простые программы типа CureIt. Их действие направлено именно на лечение зараженных файлов, а не на их удаление. Так как вирус обычно находится в оперативной памяти, верным решением станет применение запуска с оптического диска программ, знакомых под общим названием Rescue Disc. Они способны проверить все компоненты системы до старта. Очень часто именно этот способ становится действенным. Стоит отметить, что данная методика оптимально подходит и для флешек. Правда, в таком случае в параметрах сканирования устройств хранения необходимо дополнительно установить отметку на USB-носителе. Стоит надеяться, что данные рекомендации окажутся полезными для большинства пользователей. Они помогут юзерам разобраться с проблемой, как удалить вирус. Если существует хоть малейшее подозрение на его наличие, нежелательно запускать ни одну программу, пока не будет завершен полный процесс Также рекомендуется обзавестись каким-нибудь пакетом типа Internet Security, который способен предотвратить воздействие угрозы еще на начальном этапе. Запись опубликована 10.08.2015 автором katrinas11 в рубрике Программы. Отблагодари меня, поделись ссылкой с друзьями в социальных сетях: Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|