Вирус который блокирует рабочий стол

Наверняка, каждый четвертый пользователь персонального компьютера сталкивался с различным мошенничеством в интернете. Один из видов обмана – это баннер, который блокирует работу Windows и требует отправить СМС на платный номер или требует криптовалюту. По сути это просто вирус.

Чтобы бороться с баннером-вымогателем, нужно понять, что он собой представляет и как проникает в компьютер. Обычно баннер выглядит так:

Но могут быть и другие всевозможные вариации, но суть одна – жулики хотят заработать на вас.

Пути попадания вируса в компьютер

Как разблокировать Windows 7/8/10

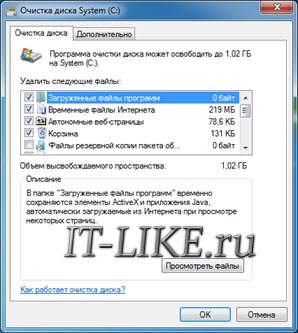

После лечения и успешного запуска системы без баннера вымогателя нужно провести дополнительные действия, иначе вирус может снова всплыть, или просто будут некоторые проблемы в работе системы. Всё это есть в конце статьи. Вся информация проверена лично мной! Итак, начнем!

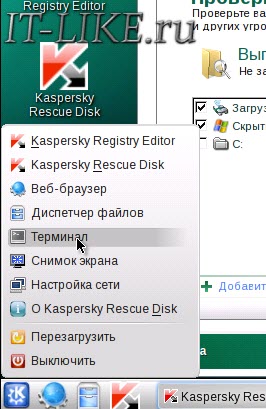

Будем использовать специально разработанную операционную систему. Вся сложность в том, что на рабочем компьютере нужно скачать образ и записать его на флешку или на компакт-диск (пролистайте статьи, там есть).

Откроется чёрное окошко, куда пишем команду:

Откроется небольшое меню:

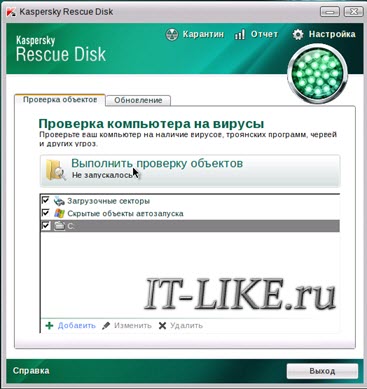

Ждём окончания проверки (может быть долго) и, наконец, перезагружаемся.

Сегодня вирусы типа Winlocker поумнели и блокируют загрузку Windows в безопасном режиме, поэтому скорей всего у вас ничего не получится, но если образа нет, то пробуйте. Вирусы бывают разные и у всех могут сработать разные способы, но принцип один.

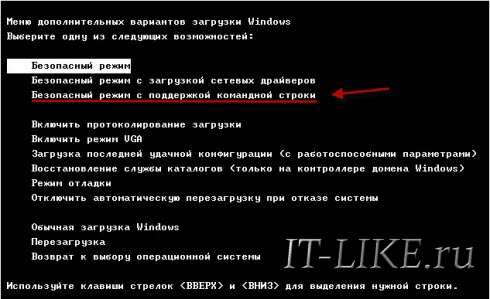

Вот сюда мы должны попасть и выбрать нужную строку:

Далее, если всё пойдёт хорошо, то компьютер загрузится, и мы увидим рабочий стол. Отлично! Но это не значит что теперь всё работает. Если не удалить вирус и просто перезагрузиться в нормальном режиме, то банер снова всплывёт!

Нужно восстановить систему до ближайшей точки восстановления, когда баннера блокировщика ещё не было. Внимательно прочитайте статью и сделайте всё что там написано. Под статьёй есть видео.

Теперь по порядку проверяем такие значения:

Здесь вообще не должно быть ключей Shell и Userinit, если есть – удаляем их.

И ещё обязательно:

Заключается в том, что в безопасном режиме мы запустим известную антивирусную утилиту AVZ. Кроме поиска вирусов программа имеет просто массу функций исправления системных проблем. Этот способ повторяет действия по заделыванию дыр в системе после работы вируса, т.ч. для ознакомления с ним переходим к следующему пункту.

Поздравляю! Если вы это читаете, значит система запустилась без баннера. Теперь нужно скачать антивирусный сканер и проверить им всю систему. Если вы пользовались спасительным диском Касперского и провели проверку там, то этот пункт можно пропустить.

Ещё может быть одна неприятность, связанная с деятельностью злодея – вирус может зашифровать ваши файлы. И даже после полного его удаления вы просто не сможете воспользоваться своими файлами. Для их дешифрации нужно использовать программы с сайта Касперского: XoristDecryptor и RectorDecryptor. Там же есть и инструкция по использованию.

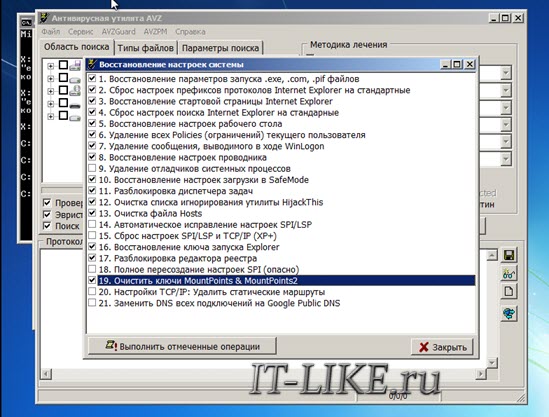

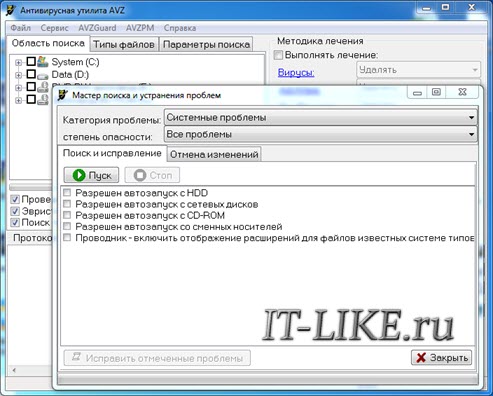

Но и это ещё не всё, т.к. винлокер скорей всего напакостил в системе, и будут наблюдаться различные глюки и проблемы. Например, не будет запускаться редактор реестра и диспетчер задач. Чтобы полечить систему воспользуемся программой AVZ.

Если оно у вас установлено, то будет отображаться на самом верху меню. Если там нет, то попробуйте запустить Виндовс до момента появления баннера и выключить компьютер из розетки. Затем включите – возможно будет предложен новый режим запуска.

Относится к случаям, когда вы, по каким-то причинам, не можете загрузиться с флешки с записанным образом Касперского или программой AVZ. Вам остаётся только достать из компьютера жёсткий диск и подключить его вторым диском к рабочему компьютеру. Затем загрузиться с НЕЗАРАЖЁННОГО жёсткого диска и просканировать СВОЙ диск сканером Касперского.

Никогда не отправляйте СМС-сообщения, которые требуют мошенники. Каким бы ни был текст, не отправляйте сообщения! Старайтесь избегать подозрительных сайтов и файлов, а вообще почитайте об основах безопасности в интернете. Следуйте инструкции, и тогда ваш компьютер будет в безопасности. И не забывайте про антивирус и регулярное обновление операционной системы!

Вот видео, где всё видно на примере. Плейлист состоит из трёх уроков:

PS: какой способ помог Вам? Напишите об этом в комментариях ниже.

Восстановление работоспособности Windows 7 после вирусного заражения.

Речь пойдет о простейших способах нейтрализации вирусов, в частности, блокирующих рабочий стол пользователя Windows 7 (семейство вирусов Trojan.Winlock). Подобные вирусы отличаются тем, что не скрывают своего присутствия в системе, а наоборот, демонстрируют его, максимально затрудняя выполнение каких-либо действий, кроме ввода специального "кода разблокировки", для получения которого, якобы, требуется перечислить некоторую сумму злоумышленникам через отправку СМС или пополнение счета мобильного телефона через платежный терминал. Цель здесь одна - заставить пользователя платить, причем иногда довольно приличные деньги. На экран выводится окно с грозным предупреждением о блокировке компьютера за использование нелицензионного программного обеспечения или посещение нежелательных сайтов, и еще что-то в этом роде, как правило, чтобы напугать пользователя. Кроме этого, вирус не позволяет выполнить какие либо действия в рабочей среде Windows - блокирует нажатие специальных комбинаций клавиш для вызова меню кнопки "Пуск", команды "Выполнить" , диспетчера задач и т.п. Указатель мышки невозможно переместить за пределы окна вируса. Как правило, эта же картина наблюдается и при загрузке Windows в безопасном режиме. Ситуация кажется безвыходной, особенно если нет другого компьютера, возможности загрузки в другой операционной системе, или со сменного носителя (LIVE CD, ERD Commander, антивирусный сканер). Но, тем не менее, выход в подавляющем большинстве случаев есть.

Новые технологии, реализованные в Windows Vista / Windows 7 значительно затруднили внедрение и взятие системы под полный контроль вредоносными программами, а также предоставили пользователям дополнительные возможности относительно просто от них избавиться, даже не имея антивирусного программного обеспечения (ПО). Речь идет о возможности загрузки системы в безопасном режиме с поддержкой командной строки и запуска из нее программных средств контроля и восстановления. Очевидно, по привычке, из-за довольно убогой реализации этого режима в предшествующих версиях операционных систем семейства Windows, многие пользователи просто им не пользуются. А зря. В командной строке Windows 7 нет привычного рабочего стола (который может быть заблокирован вирусом), но есть возможность запустить большинство программ - редактор реестра, диспетчер задач, утилиту восстановления системы и т.п.

Удаление вируса с помощью отката системы на точку восстановления

Вирус - это обычная программа, и если даже она находится на жестком диске компьютера, но не имеет возможности автоматически стартовать при загрузке системы и регистрации пользователя, то она так же безобидна, как, например, обычный текстовый файл. Если решить проблему блокировки автоматического запуска вредоносной программы, то задачу избавления от вредоносного ПО можно считать выполненной. Основной способ автоматического запуска, используемый вирусами - это специально созданные записи в реестре, создаваемые при внедрении в систему. Если удалить эти записи - вирус можно считать обезвреженным. Самый простой способ - это выполнить восстановление системы по данным контрольной точки. Контрольная точка - это копия важных системных файлов, хранящаяся в специальном каталоге ("System Volume Information") и содержащих, кроме всего прочего, копии файлов системного реестра Windows. Выполнение отката системы на точку восстановления, дата создания которой предшествует вирусному заражению, позволяет получить состояние системного реестра без тех записей, которые сделаны внедрившимся вирусом и тем самым, исключить его автоматический старт, т.е. избавиться от заражения даже без использования антивирусного ПО. Таким способом можно просто и быстро избавиться от заражения системы большинством вирусов, в том числе и тех, что выполняют блокировку рабочего стола Windows. Естественно, вирус-блокировщик, использующий например, модификацию загрузочных секторов жесткого диска (вирус MBRLock ) таким способом удален быть не может, поскольку откат системы на точку восстановления не затрагивает загрузочные записи дисков, да и загрузить Windows в безопасном режиме с поддержкой командной строки не удастся, поскольку вирус загружается еще до загрузчика Windows . Для избавления от такого заражения придется выполнять загрузку с другого носителя и восстанавливать зараженные загрузочные записи. Но подобных вирусов относительно немного и в большинстве случаев, избавиться от заразы можно откатом системы на точку восстановления.

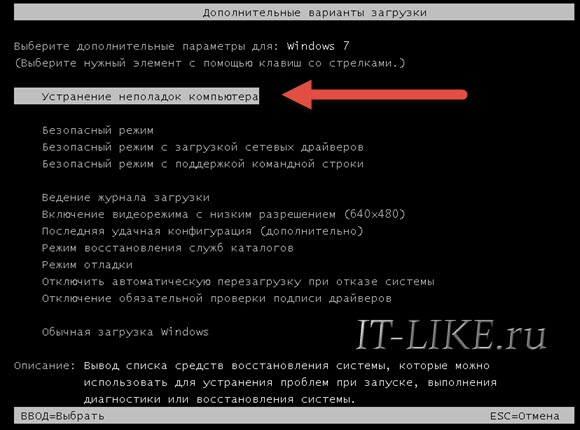

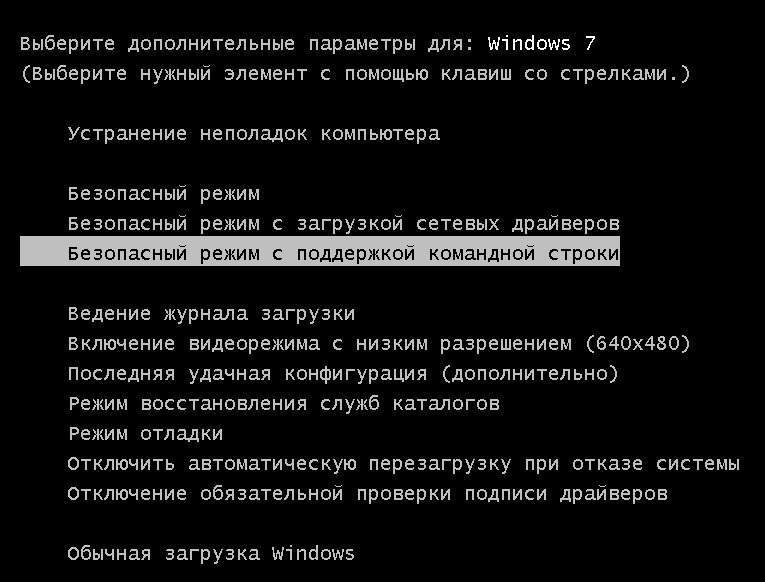

1. В самом начале загрузки нажать кнопку F8 . На экране отобразится меню загрузчика Windows, с возможными вариантами загрузки системы

2. Выбрать вариант загрузки Windows - "Безопасный режим с поддержкой командной строки"

После завершения загрузки и регистрации пользователя вместо привычного рабочего стола Windows, будет отображаться окно командного процессора cmd.exe

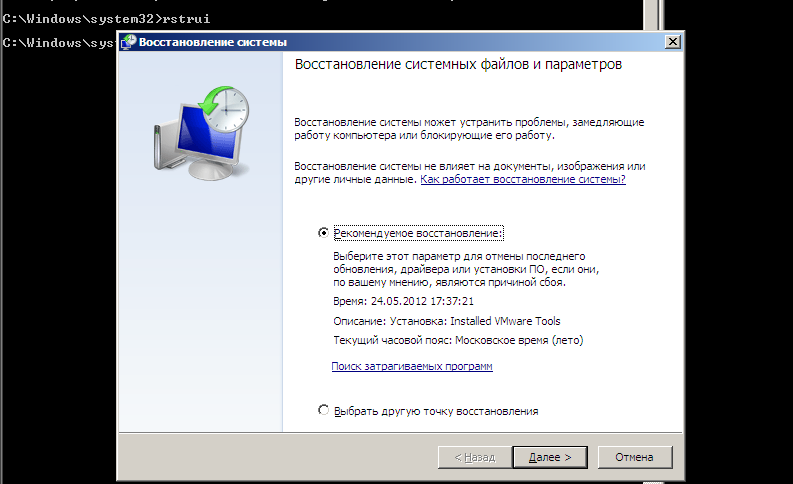

3. Запустить средство "Восстановление системы", для чего в командной строке нужно набрать rstrui.exe и нажать ENTER .

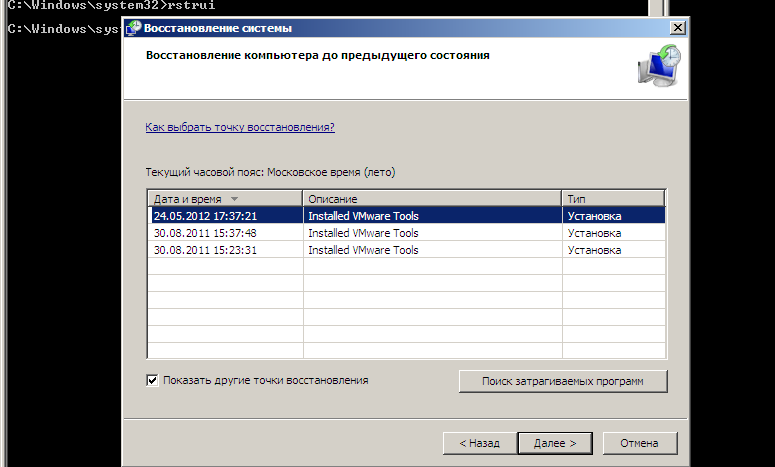

Далее пользователь должен выбрать необходимую точку восстановления. Рекомендуемая Windows точка восстановления может не подойти, поэтому лучше всего получить их полный список

- переключить режим на "Выбрать другую точку восстановления" и в следующем окне установить галочку "Показать другие точки восстановления"

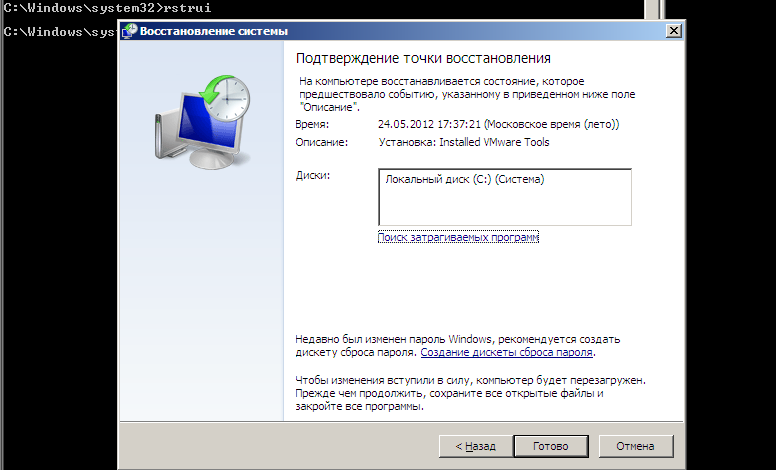

После выбора точки восстановления Windows, можно посмотреть список затрагиваемых программ при откате системы:

Список затрагиваемых программ, - это список программ, которые были установлены после создания точки восстановления системы и которые могут потребовать переустановки, поскольку в реестре будут отсутствовать связанные с ними записи.

После нажатия на кнопку "Готово" начнется процесс восстановления системы. По его завершению будет выполнена перезагрузка Windows.

После перезагрузки, на экран будет выведено сообщение об успешном или неуспешном результате выполнения отката и, в случае успеха, Windows вернется к тому состоянию, которое соответствовало дате создания точки восстановления. Если блокировка рабочего стола не прекратится, можно воспользоваться более продвинутым способом, представленным ниже.

Удаление вируса без отката системы на точку восстановления

Возможна ситуация, когда в системе отсутствуют, по разным причинам, данные точек восстановления, процедура восстановления завершилась с ошибкой, или откат не дал положительного результата. В таком случае, можно воспользоваться диагностической утилитой Конфигурирования системы MSCONFIG.EXE . Как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки и в окне интерпретатора командной строки cmd.exe набрать msconfig.exe и нажать ENTER

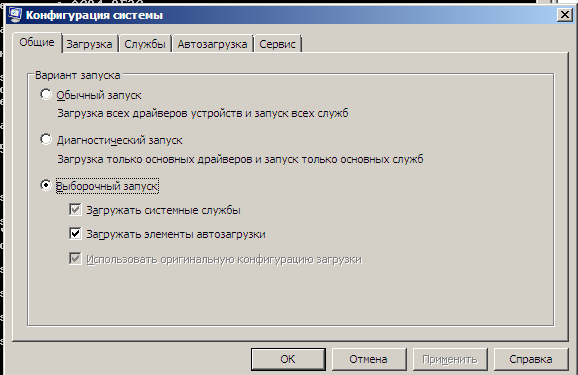

На вкладке "Общие" можно выбрать следующие режимы запуска Windows:

Обычный запуск - обычная загрузка системы.

Диагностический запуск - при загрузке системы будет выполнен запуск только минимально необходимых системных служб и пользовательских программ.

Выборочный запуск - позволяет задать в ручном режиме перечень системных служб и программ пользователя, которые будут запущены в процессе загрузки.

Для устранения вируса наиболее просто воспользоваться диагностическим запуском, когда утилита сама определит набор автоматически запускающихся программ. Если в таком режиме блокировка рабочего стола вирусом прекратится, то нужно перейти к следующему этапу - определить, какая же из программ является вирусом. Для этого можно воспользоваться режимом выборочного запуска, позволяющим включать или выключать запуск отдельных программ в ручном режиме.

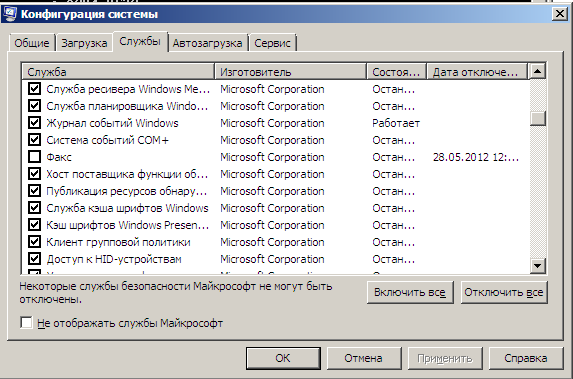

Вкладка "Службы" позволяет включить или выключить запуск системных служб, в настройках которых установлен тип запуска "Автоматически" . Снятая галочка перед названием службы означает, что она не будет запущена в процессе загрузки системы. В нижней части окна утилиты MSCONFIG имеется поле для установки режима "Не отображать службы Майкрософт" , при включении которого будут отображаться только службы сторонних производителей.

Замечу, что вероятность заражения системы вирусом, который инсталлирован в качестве системной службы, при стандартных настройках безопасности в среде Windows Vista / Windows 7, очень невелика, и следы вируса придется искать в списке автоматически запускающихся программ пользователей (вкладка "Автозагрузка").

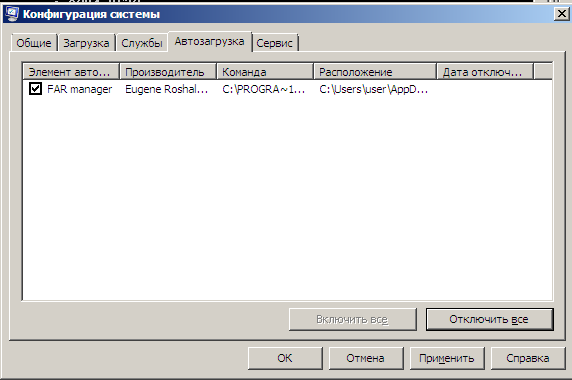

Так же, как и на вкладке "Службы", можно включить или выключить автоматический запуск любой программы, присутствующей в списке, отображаемом MSCONFIG. Если вирус активизируется в системе путем автоматического запуска с использованием специальных ключей реестра или содержимого папки "Автозагрузка", то c помощью msconfig можно не только обезвредить его, но и определить путь и имя зараженного файла.

Утилита msconfig является простым и удобным средством конфигурирования автоматического запуска служб и приложений, которые запускаются стандартным образом для операционных систем семейства Windows. Однако, авторы вирусов нередко используют приемы, позволяющие запускать вредоносные программы без использования стандартных точек автозапуска. Избавиться от такого вируса с большой долей вероятности можно описанным выше способом отката системы на точку восстановления. Если же откат невозможен и использование msconfig не привело к положительному результату, можно воспользоваться прямым редактированием реестра.

В процессе борьбы с вирусом пользователю нередко приходится выполнять жесткую перезагрузку сбросом (Reset) или выключением питания. Это может привести к ситуации, когда загрузка системы начинается нормально, но не доходит до регистрации пользователя. Компьютер "висит" из-за нарушения логической структуры данных в некоторых системных файлах, возникающей при некорректном завершении работы. Для решения проблемы так же, как и в предыдущих случаях, можно загрузиться в безопасном режиме с поддержкой командной строки и выполнить команду проверки системного диска

chkdsk C: /F - выполнить проверку диска C: с исправлением обнаруженных ошибок (ключ /F)

Поскольку на момент запуска chkdsk системный диск занят системными службами и приложениями, программа chkdsk не может получить к нему монопольный доступ для выполнения тестирования. Поэтому пользователю будет выдано сообщение с предупреждением и запрос на выполнение тестирования при следующей перезагрузке системы. После ответа Y в реестр будет занесена информация, обеспечивающая запуск проверки диска при перезагрузке Windows. После выполнения проверки, эта информация удаляется и выполняется обычная перезагрузка Windows без вмешательства пользователя.

Устранение возможности запуска вируса с помощью редактора реестра.

Для запуска редактора реестра, как и в предыдущем случае, нужно выполнить загрузку Windows в безопасном режиме с поддержкой командной строки, в окне интерпретатора командной строки набрать regedit.exe и нажать ENTER Windows 7, при стандартных настройках безопасности системы, защищена от многих методов запуска вредоносных программ, применявшихся для предыдущих версий операционных систем от Майкрософт . Установка вирусами своих драйверов и служб, перенастройка службы WINLOGON с подключением собственных исполняемых модулей, исправление ключей реестра, имеющих отношение ко всем пользователям и т.п - все эти методы в среде Windows 7 либо не работают, либо требуют настолько серьезных трудозатрат, что практически не встречаются. Как правило, изменения в реестре, обеспечивающие запуск вируса, выполняются только в контексте разрешений, существующих для текущего пользователя, т.е. в разделе HKEY_CURRENT_USER

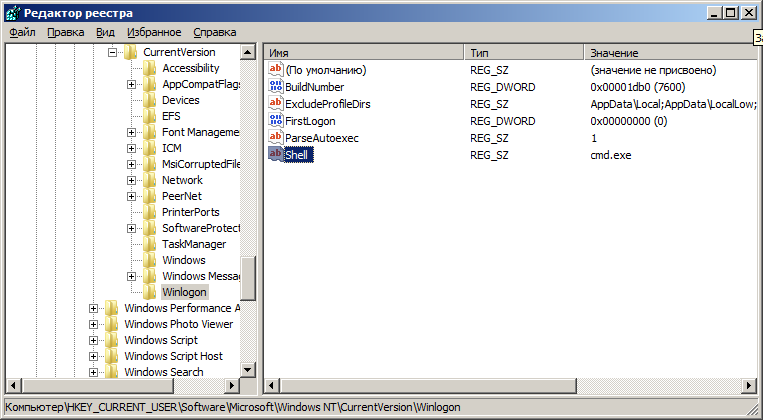

Для того, чтобы продемонстрировать простейший механизм блокировки рабочего стола с использованием подмены оболочки пользователя (shell) и невозможности использования утилиты MSCONFIG для обнаружения и удаления вируса можно провести следующий эксперимент - вместо вируса самостоятельно подправить данные реестра, чтобы вместо рабочего стола получить, например, командную строку. Привычный рабочий стол создается проводником Windows (программа Explorer.exe ) запускаемым в качестве оболочки пользователя. Это обеспечивается значениями параметра Shell в разделах реестра

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon - для всех пользователей.

HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon - для текущего пользователя.

Параметр Shell представляет собой строку с именем программы, которая будет использоваться в качестве оболочки при входе пользователя в систему. Обычно в разделе для текущего пользователя (HKEY_CURRENT_USER или сокращенно - HKCU) параметр Shell отсутствует и используется значение из раздела реестра для всех пользователей (HKLM\ или в сокращенном виде - HKLM)

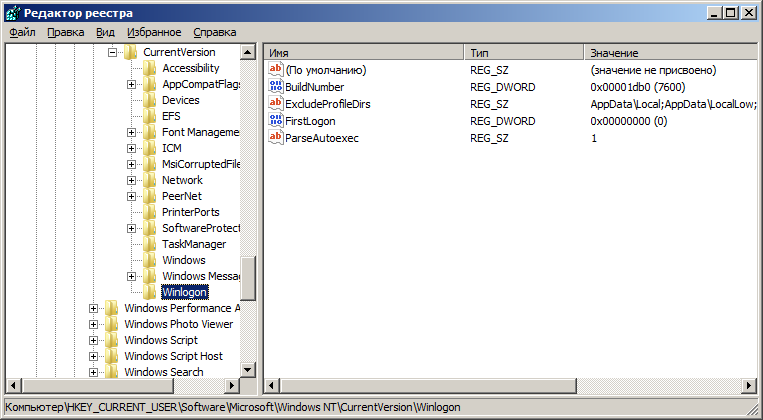

Так выглядит раздел реестра HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon при стандартной установке Windows 7

Если же в данный раздел добавить строковый параметр Shell принимающий значение "cmd.exe", то при следующем входе текущего пользователя в систему вместо стандартной оболочки пользователя на основе проводника будет запущена оболочка cmd.exe и вместо привычного рабочего стола Windows, будет отображаться окно командной строки .

Естественно, подобным образом может быть запущена любая вредоносная программа и пользователь получит вместо рабочего стола порнобаннер, блокировщик и прочую гадость.

Для внесения изменений в раздел для всех пользователей (HKLM. . . ) требуется наличие административных привилегий, поэтому вирусные программы, как правило модифицируют параметры раздела реестра текущего пользователя (HKCU . . .)

Если, в продолжение эксперимента, запустить утилиту msconfig , то можно убедиться, что в списках автоматически запускаемых программ cmd.exe в качестве оболочки пользователя отсутствует. Откат системы, естественно, позволит вернуть исходное состояние реестра и избавиться от автоматического старта вируса, но если он по каким-либо причинам, невозможен - остается только прямое редактирование реестра. Для возврата к стандартному рабочему столу достаточно удалить параметр Shell , или изменить его значение с "cmd.exe" на "explorer.exe" и выполнить перерегистрацию пользователя (выйти из системы и снова войти) или перезагрузку. Редактирование реестра можно выполнить, запустив из командной строки редактор реестра regedit.exe или воспользоваться консольной утилитой REG.EXE . Пример командной строки для удаления параметра Shell:

REG delete "HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon" /v Shell

Приведенный пример с подменой оболочки пользователя, на сегодняшний день является одним из наиболее распространенных приемов, используемых вирусами в среде операционной системы Windows 7 . Довольно высокий уровень безопасности при стандартных настройках системы не позволяет вредоносным программам получать доступ к разделам реестра, которые использовались для заражения в Windows XP и более ранних версий . Даже если текущий пользователь является членом группы "Администраторы", доступ к подавляющему количеству параметров реестра, используемых для заражения, требует запуск программы от имени администратора. Именно по этой причине вредоносные программы модифицируют ключи реестра, доступ к которым разрешен текущему пользователю (раздел HKCU . . . ) Второй важный фактор - сложность реализации записи файлов программ в системные каталоги. Именно по этой причине большинство вирусов в среде Windows 7 используют запуск исполняемых файлов (.exe ) из каталога временных файлов (Temp) текущего пользователя. При анализе точек автоматического запуска программ в реестре, в первую очередь нужно обращать внимание на программы, находящиеся в каталоге временных файлов. Обычно это каталог C:\USERS\имя пользователя\AppData\Local\Temp . Точный путь каталога временных файлов можно посмотреть через панель управления в свойствах системы - "Переменные среды". Или в командной строке:

set temp

или

echo %temp%

Кроме того, поиск в реестре по строке соответствующей имени каталога для временных файлов или переменной %TEMP% можно использовать в качестве дополнительного средства для обнаружения вирусов. Легальные программы никогда не выполняют автоматический запуск из каталога TEMP.

Для получения полного списка возможных точек автоматического запуска удобно использовать специальную программу Autoruns из пакета SysinternalsSuite. Страница с подробным описанием Autoruns и ссылкой для скачивания

Простейшие способы удаления блокировщиков семейства MBRLock

Вредоносные программы могут получить контроль над компьютером не только при заражении операционной системы, но и при модификации записей загрузочных секторов диска, с которого выполняется загрузка. Вирус выполняет подмену данных загрузочного сектора активного раздела своим программным кодом так, чтобы вместо Windows выполнялась загрузка простой программы, которая бы выводила на экран сообщение вымогателя, требующее денег для жуликов. Поскольку вирус получает управление еще до загрузки системы, обойти его можно только одним способом - загрузиться с другого носителя (CD/DVD, внешнего диска, и т.п.) в любой операционной системе, где имеется возможность восстановления программного кода загрузочных секторов. Самый простой способ - воспользоваться Live CD / Live USB, как правило, бесплатно предоставляемыми пользователям большинством антивирусных компаний ( Dr Web Live CD, Kaspersky Rescue Disk, Avast! Rescue Disk и т.п.) Кроме восстановления загрузочных секторов, данные продукты могут выполнить еще и проверку файловой системы на наличие вредоносных программ с удалением или лечением зараженных файлов. Если нет возможности использовать данный способ, то можно обойтись и простой загрузкой любой версии Windows PE ( установочный диск, диск аварийного восстановления ERD Commander ), позволяющей восстановить нормальную загрузку системы. Обычно достаточно даже простой возможности получить доступ к командной строке и выполнить команду:

bootsect /nt60 /mbr буква системного диска:

bootsect /nt60 /mbr E:> - восстановить загрузочные секторы диска E: Здесь должна использоваться буква для того диска, который используется в качестве устройства загрузки поврежденной вирусом системы.

или для Windows, предшествующих Windows Vista

bootsect /nt52 /mbr буква системного диска:

Некоторым пользователям операционной системы Windows пришлось столкнуться с вирусами-вымогателями, которые блокируют рабочий стол, часть клавиш клавиатуры и практически все функции операционной системы. На экране, как правило, при этом появляется надпись, что ваш компьютер заблокирован за какие-нибудь неправомерные действия и чтобы разблокировать его, нужно уплатить определенный штраф, а в противном случае все данные с жесткого диска будут удалены. При заражении компьютера таким вирусом, вернуть операционную систему к работе может быть довольно непросто, ведь запустить антивирус или восстановление к последней точке у вас, увы, не выйдет. Также не получится и убрать процесс блокировщика посредством диспетчера задач, так как вирус блокирует и его. Что же делать, переустанавливать заново операционную систему? Не обязательно. Есть несколько способов, как избавиться от вируса-вымогателя, блокирующего ОС Windows, не переустанавливая при этом систему.

Разблокировка с помощью интернет-сервиса

Если поиск прошел удачно, то внизу в результатах поиска вы увидите название вируса, заблокировавшего ваш компьютер, картинку с его изображением, а немного правее – код для его разблокировки. Запомните или запишите этот код и введите его в соответствующее поле в окне баннера-вымогателя.

Когда окно баннера пропадет, не спешите расслабляться, ведь вирус хоть и неактивен, но все же никуда не делся с вашего компьютера. Для удаления вируса вы можете запустить проверку на вирусы при помощи установленной у вас антивирусной программы или же воспользоваться бесплатной лечащей антивирусной утилитой Dr. Web Curelt. Скачать данную программу можно на официальном сайте Dr. Web, находится она в разделе Скачать>Лечащие утилиты.

Пользоваться утилитой Dr. Web Curelt крайне просто – достаточно лишь запустить программу и нажать на кнопку Начать проверку. После этого Dr. Web Curelt автоматически произведет проверку разделов вашего компьютера на наличие вредоносного кода и удалит вирусные программы, блокировавшие работу операционной системы.

Удаление вируса из реестра

После загрузки Windows в безопасном режиме в командной строке пишете regedit и нажимаете Enter. В появившемся окне системного реестра вам нужно будет перейти по ветке HKEY_LOCAL_MACHINE>Software>Microsoft>Windows NT>Current Version>Winlogon. Нажимаете на пункт Winlogon и в правой части окна реестра ищете пункты Shell и Userinit, так как именно в них зачастую прописывается вирус-блокировщик. Ниже на картинке показано, как должны правильно выглядеть данные параметры реестра.

Загрузка с Live CD

В этом же разделе можно прочитать инструкцию, которая наглядно объясняет, как пользоваться Dr.Web Live CD. Чтобы попасть на страницу инструкции, перейдите к пункту Как это работает.

Восстановление загрузочной записи

Иногда встречаются вирусы-блокировщики, которые не видны ни в автозапуске ни в системном реестре, также их трудно обнаружить с помощью антивирусного сканера. Такие вирусы прописывают свой вредоносный код прямо в исходный код главной загрузочной записи MBR. В этом случае восстановить работоспособность системы вам поможет установочный диск Windows. Загружаетесь с установочного диска, нажимаете кнопку R (для вызова консоли восстановления) и пишете следующие команды Bootrec.exe /FixMbr и Bootrec.exe /FixBoot (команды нужно вводить по отдельности, подтверждая каждую нажатием Enter).

После выполнения восстановления главной загрузочной записи компьютер автоматически будет перезагружен (не забудьте перед загрузкой вынуть установочный диск). Если операционная система загрузится успешно, следует выполнить чистку компьютера при помощи антивируса или вирусного сканера.

Добрый день, друзья. Мошенники довольно часто создают различные методы, чтобы пользователи компьютеров начали нервничать. Но, если знать элементарные меры безопасности интернет мира, то вы можете в большей степени избегать самых опасных угроз. В данной статье мы с вами рассмотрим, как удалить вирус, создающий ярлыки на флешке и рабочем столе? Его ещё называют LNK. Скорее всего, вы о нём слышите первый раз. Но, вполне возможно, что ваши знакомые знают о нём не понаслышке.

В чем заключается проблема?

Этот вредитель чем-то напоминает хамелеона. Иногда он выглядит довольно безобидно, вроде LNK/Agent. Бывает, что данный вирус превращается в скрипт шпиона, и может довольно глубоко проникнуть в ОС, чтобы передавать вашу личную информацию посторонним лицам!

Если он появился в вашей системе, вы это сразу заметите по ярлыкам, которые появляются на дисплее компьютера. Если вы по ним нечаянно кликните, вирус начнёт клонировать себя, распространяясь по всему ПК. Результат может быть плачевным:

- В диспетчере задач могут появиться различные процессы, которые будут занимать приличную часть оперативной памяти;

- На жестких дисках начнёт появляться разный хлам;

- Злоумышленники начнут руководить вашим компьютером на удалённом расстоянии;

- Вредоносное ПО будет отслеживать информацию с вашей клавиатуры и отсылать её своим хозяевам. Перспектива слаживается не самая приятная.

Как удалить вирус, создающий ярлыки?

Если это вредоносное ПО не успело проникнуть во все уголки системы, другими словами вредитель был пойман с поличным и вы создали меры, как его правильно заблокировать или деинсталлировать, то угроза значительно снизилась. Полностью деинсталлировать вредителя в этом случае будет довольно просто. Но, если вы нечаянно нажали на данные ярлыки, и притом несколько раз, клонируя его ещё больше, уровень опасности значительно повышается.

Я много раз писал, что на компьютере должен быть инсталлирован антивирус отличного качества вместе с файрволлом, способный определить данного вредителя и своими силами справиться с ним. Но, к сожалению, довольно много пользователей или вообще не ставят антивирус, или устанавливают один из самых дешевых и простых защитников.

Итак, начнём рассматривать избавление от этой напасти. Перейдём к универсальным методам избавления от вредителя.

Применяем системные программы

Восстанавливаем удалённые папочки

Нужно попытаться восстановить папки. Чтобы это сделать, меняем реквизиты, установленные вредоносным ПО. Итак:

По данному адресу, может прятаться скрытая папочка с вредоносным ПО, её нужно удалить.

Применяем антивирус

Далее, нужно тщательно заражённый диск просканировать тем антивирусом, который у вас установлен. Если его нет, или он слабый, то в данном случае, нужно просканировать одноразовым антивирусом DrWeb Cure It. Этот антивирус нужно скачать в день заражения и начать тщательное сканирование всего компьютера.

Скачать DrWeb Cure It

Полезно знать: DrWeb может сканировать элементы не исключительно на компьютере, но и на мобильном гаджете, и на флешь карте.

Поговорим о Jenxcus-h Trj

Вредитель, которого находит ваша антивирусная программа опознаёт Трояном, называется Jenxcus-h Trj. Также, данный троян имеет различные модификации: часть программистов считают, что его создали при помощи языка Visual Basic. Другие их коллеги, что на языке Jenxcus.A. Для нас же это не имеет особого значения.

У Этого вредителя есть возможность внедриться в систему разнообразными методами:

- Когда вы переходите по ссылке в письме от неизвестного человека;

- Когда вы распаковываете скаченный архив;

- Устанавливаете программу, скаченную с ненадёжного источника.

Найти Jenxcus-h Trj не так просто. Если вы его не нашли в первые часы заражения, в этом случае могут произойти необратимые последствия. Доходит до того, что для спасения компьютера нужно вначале отформатировать диск, затем переустановить ОС.

Вывод:

- Необходимо как можно чаще проводить тщательное сканирование всех ЖД вашим антивирусом;

- Когда вы загружаете архивы с неизвестных ресурсов, то вначале просканируйте их антивирусом, только потом открывайте;

- Не стоит подключать к компьютеру приборы, в безопасности которых вы сомневаетесь. Успехов!

Читайте также: