Вирус кали что это

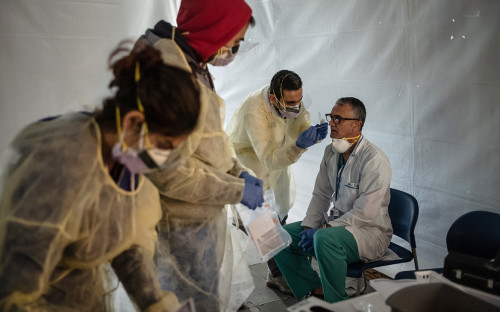

Ученые Китая, Италии и Испании независимо друг от друга пришли к выводу о появлении коронавируса в популяциях значительно раньше первых официально зарегистрированных случаев. И если Китай и Италия дают косвенную информацию об аномальных вспышках пневмонии, то в Испании свидетельство прямое — исследование эксгумированного.

3 марта 2020 года из Испании пришла новость, которой многие не придали большого значения. Сообщалось, что в стране признана первая смерть от коронавируса, установленная методом ретроспективного исследования.

Власти Валенсии подтвердили, что еще 13 февраля от тяжелой пневмонии неизвестного происхождения умер мужчина 69 лет, вернувшийся из путешествия в Непал. Повторное вскрытие, проведенное после изменения Минздравом критериев поиска зараженных 27 февраля, дало положительный анализ на COVID-19. К этому моменту в регионе Валенсия числились 19 больных. На 27 марта их было уже 3,2 тыс., 167 умерли.

В Италии, где так и не удалось определенно установить, от кого же заразился самый первый непривозной пациент, 38-летний Маттиа из Кодоньо, самые разные данные указывают на более раннюю циркуляцию вируса. Вирусологи из Университета Милана и миланского госпиталя Сакко утверждают, что картирование генома указывает на присутствие СOVID-2019 в Италии уже в ноябре. С этим согласуются данные медицинской статистики: нетипичные вспышки тяжелой пневмонии врачи наблюдали еще в октябре. Наконец, свежее детальное исследование лабораторных образцов в сочетании с опросом пациентов надежно устанавливает, что уже 20 февраля, в день постановки диагноза первому больному, вирус циркулировал в Южной Ломбардии. Происхождение болезни самого Маттиа изучали с помощью филогенетического исследования вирусного генома. Дело в том, что вирус постоянно мутирует и, изучая геном вирусов, взятых у разных больных в разных странах, можно проследить его эволюцию примерно так, как лингвисты изучают эволюцию языков. Судя по всему, инфицировавший Маттиа вирус связан с первой локальной вспышкой этой инфекции в Европе, которая произошла 19 января в Мюнхене, однако цепочку заражения от человека к человеку установить не удалось.

Все эти данные свидетельствуют, что вирус приходит в популяцию задолго до того, как приносит видимые последствия. Все страны, исключая Китай, могли бы сдержать эпидемию, если бы знали об этой особенности. Циркуляцию вируса в Испании можно оценить, если считать, что смерть мужчины в Валенсии 13 февраля была первой. По статистике летальных исходов, заболевание от появления симптомов до смерти длится примерно восемь дней, инкубационный период — до 14 дней, причем заражать могут и бессимптомные больные. Таким образом, испанский пациент № 1 мог заразиться еще в конце января. Всю первую половину февраля он мог распространять заболевание, так как не был диагностирован и даже при содержании его в больнице не применялись меры предосторожности, обязательные сейчас для работы с COVID-пациентами. Официально первый случай коронавируса в Испании был зарегистрирован 9 февраля на Канарских островах, а второй — 25 февраля в Барселоне, но оба касались тех, кто прибыл из-за рубежа, из Италии и Франции. Сведения о переносчиках из-за границы циркулировали до конца февраля, хотя теперь понятно, что уже с начала января в стране происходило активное распространение болезни.

Сходный промежуток можно получить, отследив путь первого, к счастью выжившего, итальянского пациента. Он обратился к врачу 14 февраля, значит мог заразиться в самом начале месяца и распространять инфекцию еще до появления симптомов. Диагноз пациенту был поставлен только 20 февраля, и за это время он заразил несколько медицинских работников, жену и неизвестное число соседей. Уже нельзя установить, сколько еще человек переболели в это же время бессимптомно, запустив вспышку. Ошибкой Италии стало то, что до диагноза Маттиа там тестировали только прибывающих из-за границы. Республика первой, еще 31 января, приостановила авиасообщение с Китаем, но это мера, как сейчас понятно, не оказала на эпидемию никакого воздействия: вирус уже был в Европе.

Почему важны эти данные? Они могут помочь принять правильные решения там, где эпидемия пока малозаметна (например, во многих странах Азии и Африки или некоторых регионах России). Своевременная реакция позволит не пойти по пути Италии, Испании и США, а сохранить высокую степень выявления инфицированных, как в Германии, чтобы своевременно изолировать и госпитализировать тех, кто в этом нуждается.

Но еще важнее другое. Факт незаметного распространения бессимптомными носителями означает, что число переболевших гораздо больше официального, поэтому страны, перенесшие эпидемию, могут оказаться ближе к коллективному иммунитету, чем мы думаем. 16 марта в журнале Science вышла статья китайских ученых, которые провели математическое моделирование распространения коронавирусной инфекции в КНР с учетом информации о транспортных потоках. Они сравнили два дня течения эпидемии, до введения ограничений на передвижение внутри страны и после, и заключили, что 86% всех заражений проходили незамеченными из-за отсутствия или очень слабой выраженности симптомов. Причем больной без симптомов был всего лишь вполовину менее заразным. С одной стороны, это означает, что без массового тестирования эпидемию не остановить. С другой — что летальность вируса все-таки не 9%, как в Италии, а около 0,4%, как была в какой-то момент в Германии (что все равно примерно в десять раз больше, чем при обычном гриппе). Ту же величину приводил в своем исследовании и британский эпидемиолог Нил Фергюсон.

А если предположение о множестве переболевших верно, то их можно выявить по наличию антител в крови. Пока такого теста нет (хотя, например, его обещают вот-вот выпустить в Великобритании), но после его появления и внедрения, переболевшим, возможно, не нужно будет соблюдать карантин. Если, конечно, иммунитет к коронавирусу окажется достаточно устойчивым.

Современная наука, казалось бы, достигла невиданных высот за ХХ-ХХI века, в том числе и в том, как одним людям эффективно убивать других.

Биологическое оружие ныне запрещено, однако то и дело всплывает информация, что его разработки ведутся несколькими передовыми государствами. Дешевое и разрушительное, биологическое оружие может в считанные часы значительно проредить население Земли, как бывало ранее не раз. Как и любое оружие, оно совершенствовалось и с течением времени, принимало разные формы и обличия, и на сегодняшний день можно выделить несколько самых смертоносных видов.

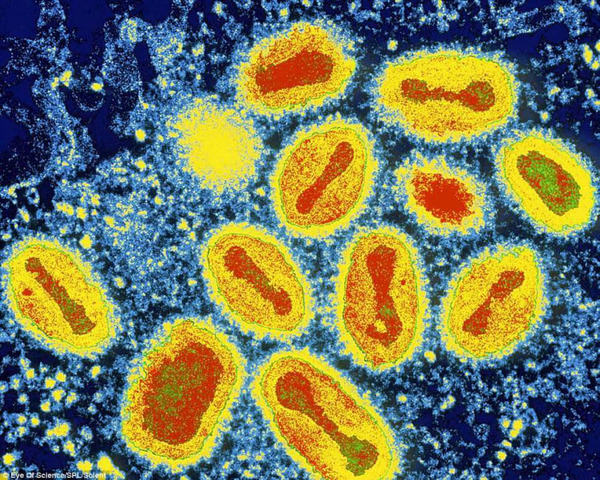

Оспа вызывается вирусом натуральной оспы. При наиболее распространенных формах заболеваниях, смерть наступает в 30 процентах случаев. Признаками оспы являются высокая температура, ломота в теле, а также сыпь, которая развивается из заполненных жидкостью язвочек. Болезнь преимущественно распространяется через прямой контакт с кожей зараженного человека или через биологические жидкости, но также может распространяться через воздух в тесной, ограниченной среде.

В 1976 году ВОЗ возглавила предпринятые усилия по искоренению оспы посредством массовой вакцинации. В результате в 1977 году был зафиксирован последний случай заражения оспой. Болезнь была фактически ликвидирована, однако, лабораторные копии оспы все еще существуют. И Россия, и США обладают одобренными ВОЗ экземплярами оспы, но так как оспа сыграла свою роль, будучи биологическим оружием в специальных программах нескольких наций, то неизвестно, сколько тайных запасов еще существует.

Оспа классифицируется как биологическое оружие класса А из-за высокого уровня смертности, а также из-за того, что она может передаваться через воздух. Хотя вакцина против оспы существует, как правило, вакцинацию проходят только медицинские работники и военнослужащие, это означает, что остальное население находится в зоне потенциального риска, если этот вид биологического оружия будет применен на практике. Как можно выпустить вирус? Вероятно, в аэрозольной форме или даже старомодным путем: отправив инфицированного человека непосредственно в целевую область.

№9 Сибирская язва

Осенью 2001 года письма, содержащие белый порошок начали приходить в офисы сената США. Когда пошел слух о том, что конверты содержали споры смертельной бактерии Bacillus anthracis, вызывающей сибирскую язву, началась паника. Письма с сибирской язвой инфицировали 22 человека и убили пятерых.

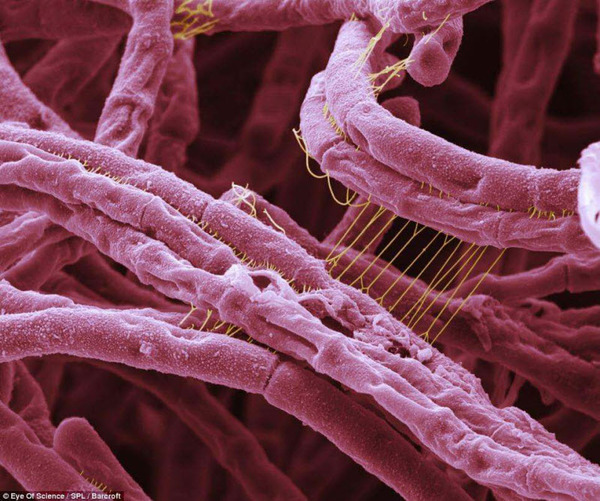

Из-за высокой смертности и устойчивости к экологическим переменам, бактерии сибирской язвы также классифицируются как категория биологического оружия класса А. Бактерия живет в почве, и часто пасущиеся на ней животные обычно вступают в контакт со спорами бактерии во время поиска еды. Человек же может заразиться сибирской язвой, дотронувшись до споры, вдохнув или глотнув ее.

В большинстве случаев заражение сибирской язвой происходит через контакт кожи со спорами. Самая смертельная форма заражения сибирской язвой – это ингаляционная форма, при которой споры попадают в легкие, а затем клетки иммунной системы переносят их к лимфатическим узлам. Там споры начинают размножаться и выделять токсины, которые приводят к развитию таких проблем, как лихорадка, проблемы с дыханием, утомляемость, боли в мышцах, увеличение лимфатических узлов, тошнота, рвота, диарея и т.д. Среди зараженных ингаляционный формой сибирской язвы наблюдается самый высокий уровень смертности, и, к сожалению, именно этой формой заболели все пять жертв писем 2001 года.

Сегодня сибирская язва остается одним из самых известных и самых опасных видов биологического оружия. Многочисленные программы по биологическому оружию на протяжении многих лет работали над производством и усовершенствованием бактерии сибирской язвы, при этом пока существует вакцина, массовая вакцинация станет жизнеспособной только в том случае, если произойдет массовая атака.

№8 Геморрагическая лихорадка Эбола

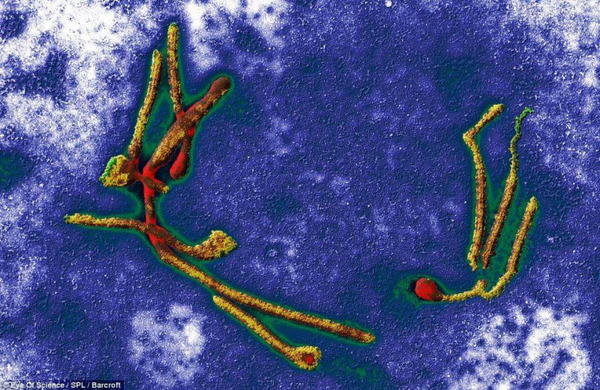

Другой известный убийца существует в форме вируса Эбола, один из десятка различных видов геморрагических лихорадок, неприятных болезней, сопровождающихся обильным кровотечением. Эбола стала заголовком новостей в 1970-х годах, когда вирус распространился в Заире и в Судане, убив при этом сотни людей. В последующие десятилетия вирус сохранил свою смертельную репутацию, распространившись летальными вспышками по всей Африке. С момента его открытия, не менее семи вспышек произошло в Африке, Европе и в Соединенных Штатах.

Названный по имени области Конго, в которой вирус был впервые обнаружен, он (вирус), как подозревают ученые, обычно живет в родном, африканском животном хозяине, однако, точное происхождение и ареал болезни по-прежнему остаются загадкой. Таким образом, специалистам удалось обнаружить вирус только после того, как он инфицировал человека и приматов.

Зараженный человек передает другим вирус посредством контакта здоровых людей с кровью или другими выделениями инфицированного. В Африке вирус особенно искусно зарекомендовал себя, поскольку там он передается через больницы и клиники. Инкубационный период вируса длиться 2-21 день, после этого у инфицированного человека начинают появляться симптомы. Типичные симптомы включают головную боль, мышечную боль, боль в горле и слабость, понос, рвоту. Некоторые пациенты страдают от внутренних и внешних кровотечений. Примерно 60-90 процентов случаев заражения оканчиваются летальным исходом после протекания болезни в течение 7-16 дней.

Врачи не знают, почему некоторые пациенты быстрее идут на поправку, чем другие. Также им неизвестно как лечить эту лихорадку, поскольку нет никакой вакцины. Существует только вакцина для одной формы геморрагической лихорадки: желтая лихорадка. Хотя многие медики трудились над тем, чтобы разработать методы лечения лихорадки и предотвратить ее вспышки, группа советских ученых превратила вирус в биологическое оружие.

Легочная форма чумы встречается реже и распространяется воздушно-капельным путем. Симптомы этого виды чумы включают высокую температуру, кашель, кровавую слизь и затрудненное дыхание.

Жертвы чумы, и мертвые, и живые, исторически служили эффективным биологическим оружием. В 1940 году произошла вспышка эпидемии чумы в Китае после того, как японцы с самолетов скинули мешки зараженных блох. Ученые нескольких стран все еще исследуют возможность использования чумы как биологического оружия, и поскольку болезнь все еще встречается в мире, копию бактерии сравнительно легко получить. При соответствующем лечении, летальный исход при этом заболевании равен ниже 5 процентов. Вакцины пока не существует.

Летальный исход при заражении этой инфекцией случается в пяти процентах случаев. Мелкая грамотрицательная палочка является возбудителем туляремии. В 1941 году Советский Союз сообщил о 10000 случаев заболевания. Позднее, когда произошло фашистское нападение на Сталинград в следующем году, это число выросло до 100000. Большинство случаев заражение зафиксировано на немецкой стороне конфликта. Бывший советский исследователь биологического оружия Кен Алибек утверждает, что этот всплеск инфекции не был случайностью, а был результатом биологической войны. Алибек будет продолжать помогать советским ученым разрабатывать вакцину против туляремии вплоть до своего побега в США в 1992 году.

Francisella tularensis встречается в природе не более, чем в 50 организмах и особенно распространен среди грызунов, кроликов и зайцев. Человек обычно заражается через контакт с инфицированными животными, через укусы насекомых или при потреблении в пищу зараженных пищевых продуктов.

Симптомы обычно проявляются через 3-5 дней в зависимости от способа заражения. Больной может испытывать жар, озноб, головную боль, диарею, боль в мышцах, боль в суставах, сухой кашель и прогрессирующую слабость. Также могут развиваться симптомы, похожие на пневмонию. При отсутствии лечения, следует дыхательная недостаточность и смерть. Болезнь обычно длится не более двух недель, но в это время инфицированные люди в основном прикованы к постели.

Туляремия не передается от человека к человеку, она легко лечится с помощью антибиотиков и ее можно легко избежать, поставив вакцину. Однако, эта зоонозная инфекция очень быстро передается от животного к человеку, также ее легко подхватить, если она распространяется в виде аэрозоля. Инфекция особенно опасна в аэрозольной форме. Из-за этих факторов после окончания Второй мировой войны США, Великобритания, Канада и Советский Союз начали работать над тем, что сделать из нее биологическое оружие.

№5 Ботулинический токсин

Сделайте глубокий вдох. Если воздух, который вы только что вдохнули, содержит ботулинический токсин, вы об это не узнаете. Смертельные бактерии не имеют ни цвета, ни запаха. Однако, спустя 12-36 часов появляются первые симптомы: нарушение зрения, рвота и затрудненное глотание. В этот момент вашей единственной надеждой является получение антитоксина ботулизма, причем, чем быстрее вы его получите, тем лучше для вас. При отсутствии лечения наступает паралич мышц, а позднее и паралич дыхательной системы.

Стоит отметить, что данный нейротоксин можно найти в любой точке земного шара, особенно много его в почве и морских отложениях. Люди в первую очередь сталкиваются с токсином в результате употребления испорченной пищи, особенно консервированные продукты и мясные изделия (к примеру консервированные жареные грибы и рыба).

Его мощь, доступность и ограничения по излечению сделали ботулинический токсин фаворитом среди программ по биологическому оружию во многих странах. В 1990 году члены японской секты Аум Синрике (Aum Shinrikyo) распылили токсин в знак протеста против некоторых политических решений, однако, им не удалось вызвать тем самым массовую гибель людей, которую они ожидали. Когда культ, однако, в 1995 году перешел на газ зарин, они убили десятки человек и ранили тысячи.

№4 Пирикуляриоз риса

Многочисленные биологические организмы предпочитают выращиваемые продовольственные культуры. Избавление культур от их врагов – это важная задача для человека, поскольку без еды у людей начнется паника, беспорядки.

Ряд стран, особенно США и Россия, посвятили много исследований заболеваниям, а также насекомым, поражающим пищевые культуры. Тот факт, что современное сельское хозяйство обычно сосредоточено на производстве одной культуры только усложняет дело.

Одним из таких видов биологического оружия является пирикуляриоз риса, заболевание, вызываемое несовершенным грибом Pyricularia oryzae. Листья пораженного растения становятся сероватого цвета и заполняются тысячами грибковых спор. Эти споры быстро размножаются и распространяются от растения к растению, значительно ухудшая их характеристики или вообще уничтожая урожай. Хотя разведение устойчивых к болезни растений является хорошей защитной мерой, пирикуляриоз риса представляет собой серьезную проблему, потому что вам нужно вывести не один штамм сопротивления, а 219 различных штаммов.

Такой вид биологического оружия не действует наверняка. Однако, оно может привести к серьезному голоданию бедных стран, а также к финансовым и другого рода потерям и проблемам. Ряд стран, в том числе и США, используют это заболевание риса в качестве биологического оружия. К этому времени в США собрано огромное количество вредного гриба для совершения потенциальных атак на Азию.

№3 Чума крупного рогатого скота

Когда Чингисхан вторгся в Европу в 13 веке, он случайно занес в нее страшное биологическое оружие. Чума крупного рогатого скота вызывается вирусом, который тесно связан с вирусом кори, и он влияет на крупный рогатый скот и других жвачных животных, таких как козы, бизоны и жирафы. Состояние очень заразное, вызывает повышение температуры, потерю аппетита, дизентерию и воспаление слизистых оболочек. Симптомы сохраняются в течение приблизительно 6-10 дней, после этого животное, как правило, погибает от обезвоживания.

Хотя Чингисхан завладел этим биологическим оружием случайно, многие современные страны, такие как Канада и США активно исследуют этот тип биооружия.

Вирус Нипах относится именно к этой категории, поскольку о нем стало известно только в 1999 году. Вспышка произошла в регионе Малайзии под названием Нипах, инфицировав 265 и убив 105 человек. Некоторые полагают, что вирус естественным образом развивается в организме крыланов. Точный характер переноса вируса является неопределенным, однако, эксперты полагают, что вирус может распространяться при тесном физическом контакте или же при контакте с жидкостями организма больного человека. О случаях передачи от человека к человеку еще не сообщалось.

Болезнь обычно длится 6-10 дней, вызывая симптомы, варьирующиеся от легких, похожих на грипп, до тяжелых, похожих на энцефалит или воспаления мозга. В некоторых случаях больному свойственна сонливость, дезориентация, судороги, более того, человек может даже впасть в кому. Смерть наступает в 50 процентах случаев, и в настоящее время нет стандартного метода лечения или вакцинации.

Вирус Нипах, наряду с другими новыми патогенными микроорганизмами, классифицируется как класс С биологического оружия. Хотя ни одна страна, по официальным данным, не занимается исследованием этого вируса в качестве возможного его использования как биологического оружия, его потенциал широк, а 50-процентная смертность делает этот вирус обязательным для наблюдения.

Что происходит, когда ученые начинают копаться в генетической структуре опасных организмов, переделывая ее?

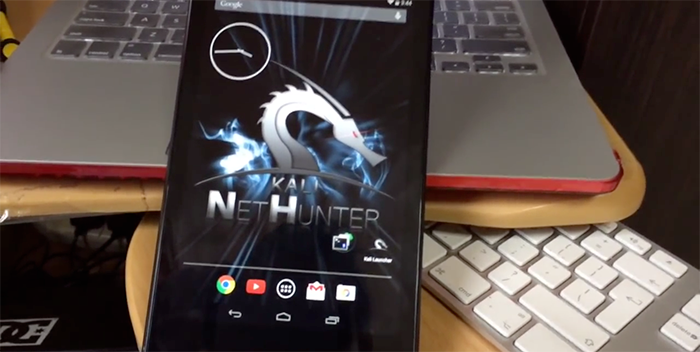

ARM-сборки BackTrack 5 и Kali Linux можно было запустить в среде Android с самого момента их появления. Некоторые инструменты в них не работали, другие работали слишком медленно, но в целом дистрибутив шевелился, и можно было носить у себя в кармане несколько сотен утилит пентестинга, а при необходимости и получить доступ к рабочему столу с компа средствами VNC. Однако BinkyBear из комьюнити Kali решил, что этого мало, и на свет появился Kali NetHunter — вариант дистрибутива, оптимизированный для Android-смартфонов.

Тот самый Kali Linux

WARNING

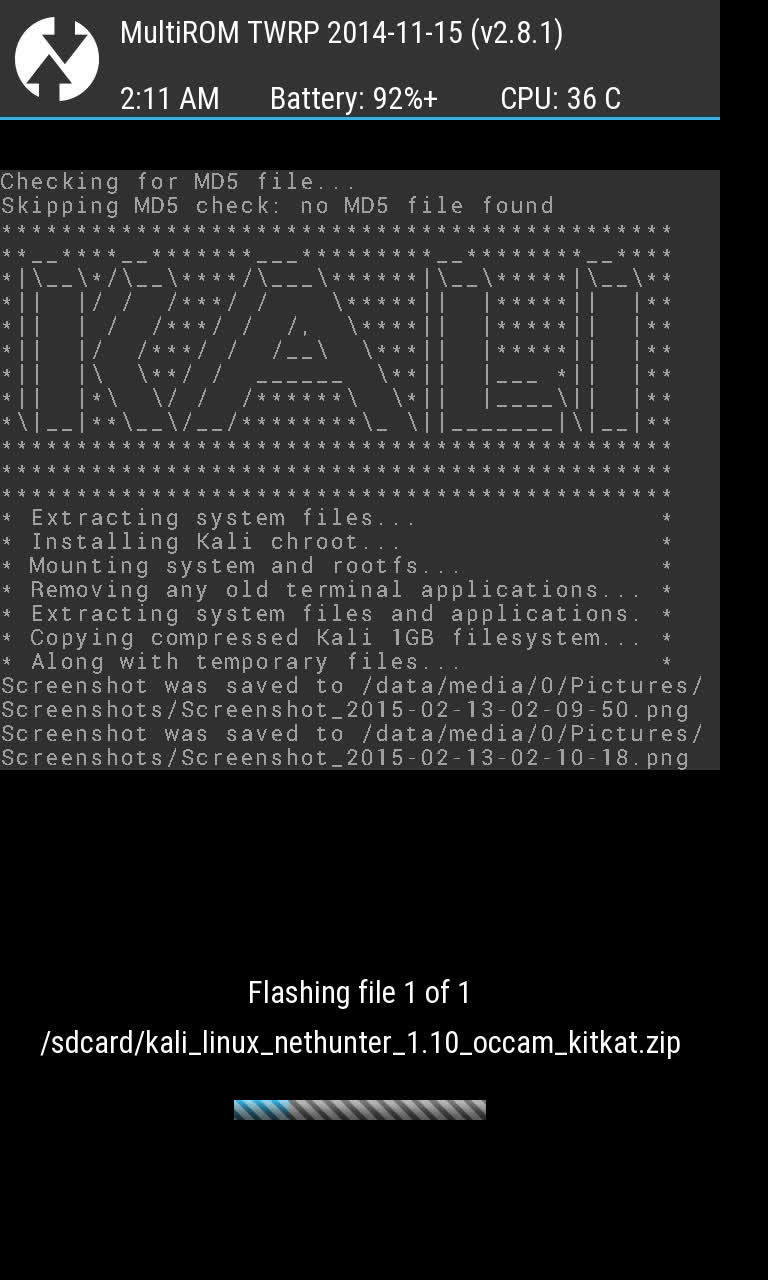

При установке второй системой через MultiROM установщик NetHunter не сможет прошить кастомное ядро, в результате чего функции инъекции фреймов, BadUSB и эмуляции клавиатуры окажутся недоступны. Несмотря на то что для Nexus 7 образца 2012 года существует драйвер, способный перевести внутренний сетевой адаптер в режим мониторинга, он не поддерживается Kali NetHunter.

В-третьих, для каждого поддерживаемого устройства в NetHunter есть собственное кастомное ядро, собранное с поддержкой загрузки эмуляции USB-клавиатуры или сетевого адаптера и механизмов внедрения фреймов в сетевой поток (Wireless 802.11 frame injection). Эти функции используются для проведения атак типа BadUSB, Teensy, а также для внедрения в передаваемые по сети файлы разного рода бэкдоров (с использованием точки доступа MANA и инструмента Backdoor Factory).

В остальном же все довольно стандартно, и тот, кто знаком с Kali (я не говорю о юзерах графической оболочки), найдет здесь знакомое окружение и набор инструментов: Aircrack, Maltego, Metasploit, SAINT, Kismet, Bluebugger, BTCrack, Btscanner, Nmap, p0f и многие, многие другие.

Ставим и едем

На момент написания этих строк последней публичной версией NetHunter была 1.1.0, а официальная поддержка существовала всего для шести (или восьми, как посмотреть) моделей устройств:

Совместимые с NetHunter сетевые адаптеры

- TP-Link TL-WN321G

- TP-Link TL-WN722N

- TP-Link TL-WN821N

- TP-Link TL-WN822N

- Alfa AWUS036H

- Alfa AWUS036NH

- Ubiquiti Networks SR71-USB

- SMC SMCWUSB-N2

- Netgear WNA1000

Устанавливаем Kali NetHunter

Что внутри?

Итак, вновь загрузился Android, и теперь у нас есть:

- NetHunter Home — приложение-обвязка для запуска самых необходимых функций Kali NetHunter.

- Дистрибутив Kali Linux в каталоге /data/local/kali-armhf/ (все операции запускаются в нем).

- BusyBox и консольный редактор Nano.

- Android VNC — простой VNC-клиент для доступа к рабочему столу Kali Linux.

- BlueNMEA — приложение для отсылки текущих координат на другое устройство по Bluetooth или TCP (нужен для работы Kismet).

- DriveDroid — приложение, позволяющее использовать смартфон в качестве Live USB.

- Hacker’s Keyboard — всем известная полноразмерная Android-клавиатура.

- RF Analyzer — приложение для работы с HackRF/RTL-SDR.

- USB Keyboard — эмулятор USB-клавиатуры.

- Набор конфигурационных файлов и обоев на карте памяти (в каталогах files и kali-nh).

Центральное место здесь занимают, конечно же, NetHunter Home и сам дистрибутив, причем первый — это просто обвязка для запуска тех или иных действий внутри дистрибутива через скрипт /system/bin/bootkali. NetHunter Home запускает его с тем или иным аргументом (например, start apache), а тот, в свою очередь, делает chroot в /data/local/kali-armhf/ и выполняет ряд команд в зависимости от переданного аргумента.

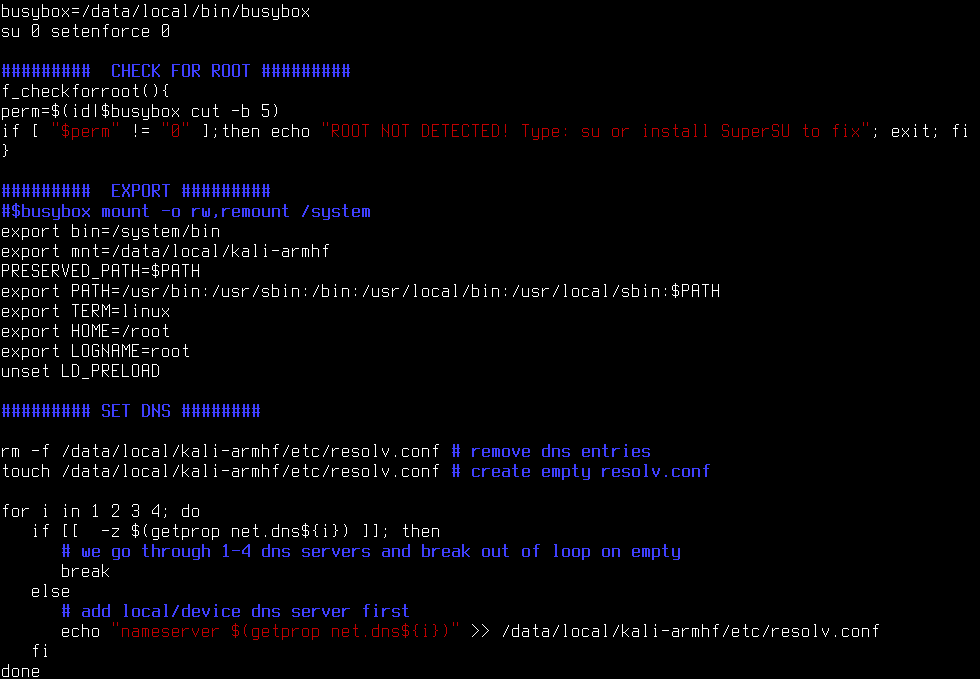

Что именно делает скрипт bootkali?

- Отключает SELinux (точнее, переводит в режим permissive).

- Проверяет наличие root c помощью запуска команды id.

- Инициализирует необходимые переменные окружения (PATH, TERM, HOME и другие).

- Прописывает в /data/local/kali-armhf/etc/resolv.conf адреса DNS-серверов, взятые из системных переменных Android (net.dns1, net.dns2 и так далее).

- Монтирует в /data/local/kali-armhf/ необходимые для работы Linux файловые системы (dev, proc, sysfs, devpts).

- Включает форвардинг пакетов для работы точки доступа и BadUSB (sysctl -w net.ipv4.ip_forward=1).

- Если скрипт запущен без аргументов, он выполняет chroot в каталог /data/local/kali-armhf/ и запускает bash.

- Если указан аргумент, выполняет chroot и запускает либо соответствующий сервис (Apache, например), либо процесс обновления (аргумент update), либо фирменное консольное меню NetHunter (kalimenu).

Часть скрипта bootkali

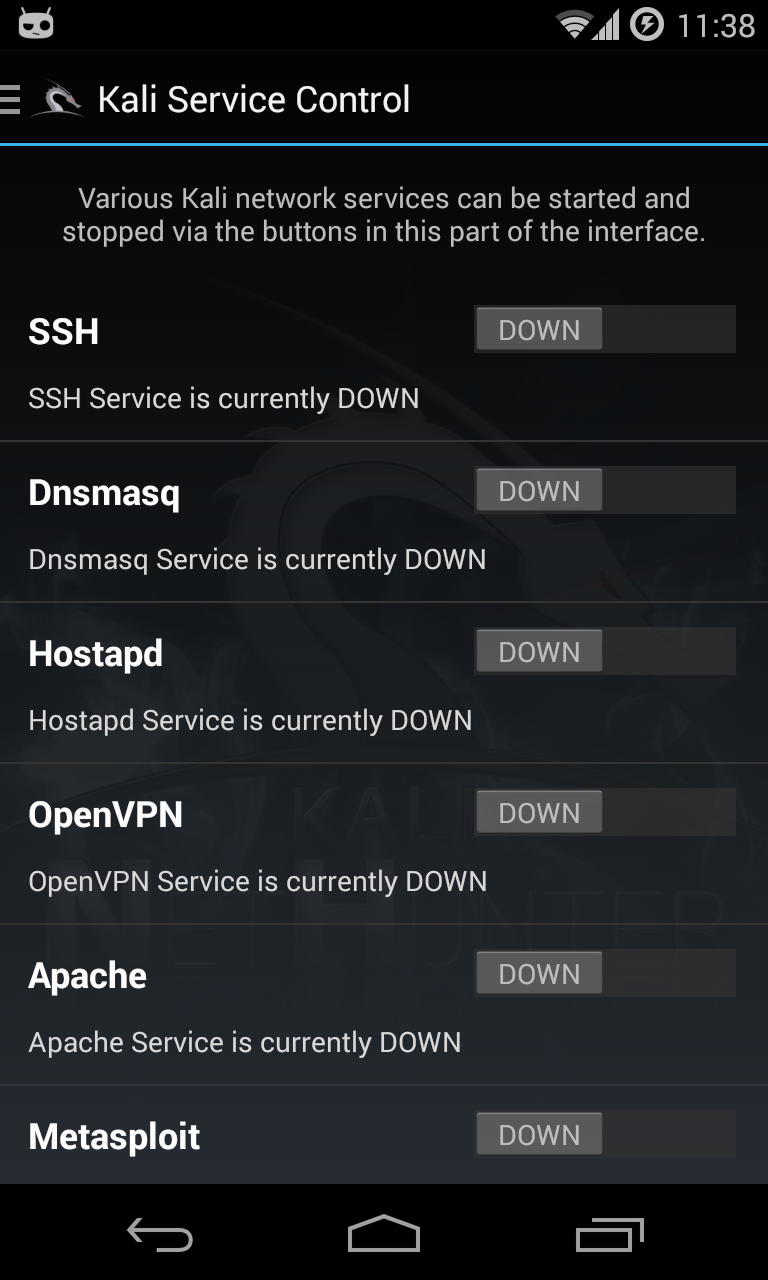

NetHunter Home

Главный экран NetHunter Home

Панель управления сервисами

Второй способ более изощренный сложный в настройке. Он носит имя PowerSploit Attack и позволяет быстро получить сетевой доступ к командной строке Windows с телефона (вся операция занимает несколько секунд). Работает это так: смартфон подключается к компу, открывает командную строку и запускает в ней PowerShell со следующей командой (во время самой атаки она будет закодирована в Base64):

Как результат мы получим доступ к командному интерпретатору Windows по HTTPS. Реализовать такую атаку с помощью одного лишь тыканья по кнопочкам интерфейса не удастся, поэтому придется повозиться с командной строкой Kali. Для начала переходим на вкладку HID Keyboard Attack, в поле IP Address вписываем свой айпишник (напомню, он есть на главной странице NetHunter Home), в поле Port оставляем 4444, Payload оставляем как есть, в поле URL to payload меняем IP на свой. Нажимаем Update.

Теперь идем в Kali Service Control и включаем Apache. Далее нам необходимо запустить сервер Metasploit. Идем в Kali Launcher и запускаем Shell. В нем открываем консоль Metasploit:

И настраиваем хендлер для отдачи нашего шелл-кода:

Естественно, вместо 192.168.1.1 используем IP смартфона. На этом конфигурация завершена, и мы готовы к атаке. Сворачиваем (не закрываем!) окно терминала с Kali, возвращаемся в NetHunter Home, подключаем смартфон OTG-кабелем к компу, ждем пару секунд и нажимаем Execute Attack на вкладке HID Keyboard Attack. Возвращаемся в терминал Kali и наблюдаем. Если все прошло гладко, в терминал вывалится строчка [*] Meterpreter session 1 opened. После этого можно отключиться от компа и получить сетевой доступ к его командной строке с помощью команды shell. Это все.

Вкладка HID Keyboard Attack

Это пятая вкладка Kali NetHunter. Здесь находится интерфейс включения местной реализации нашумевшей атаки BadUSB. Принцип этой атаки довольно прост и сводится к тому, что после подключения к компу USB-девайс (в данном случае смартфон) переконфигурирует собственный USB-контроллер с целью прикинуться другим устройством и выполнять несвойственные ему функции. В описанном выше типе атаки смартфон притворялся клавиатурой, в реализации атаки BadUSB, продемонстрированной на Black Hat 2014, он становится внешней сетевой картой.

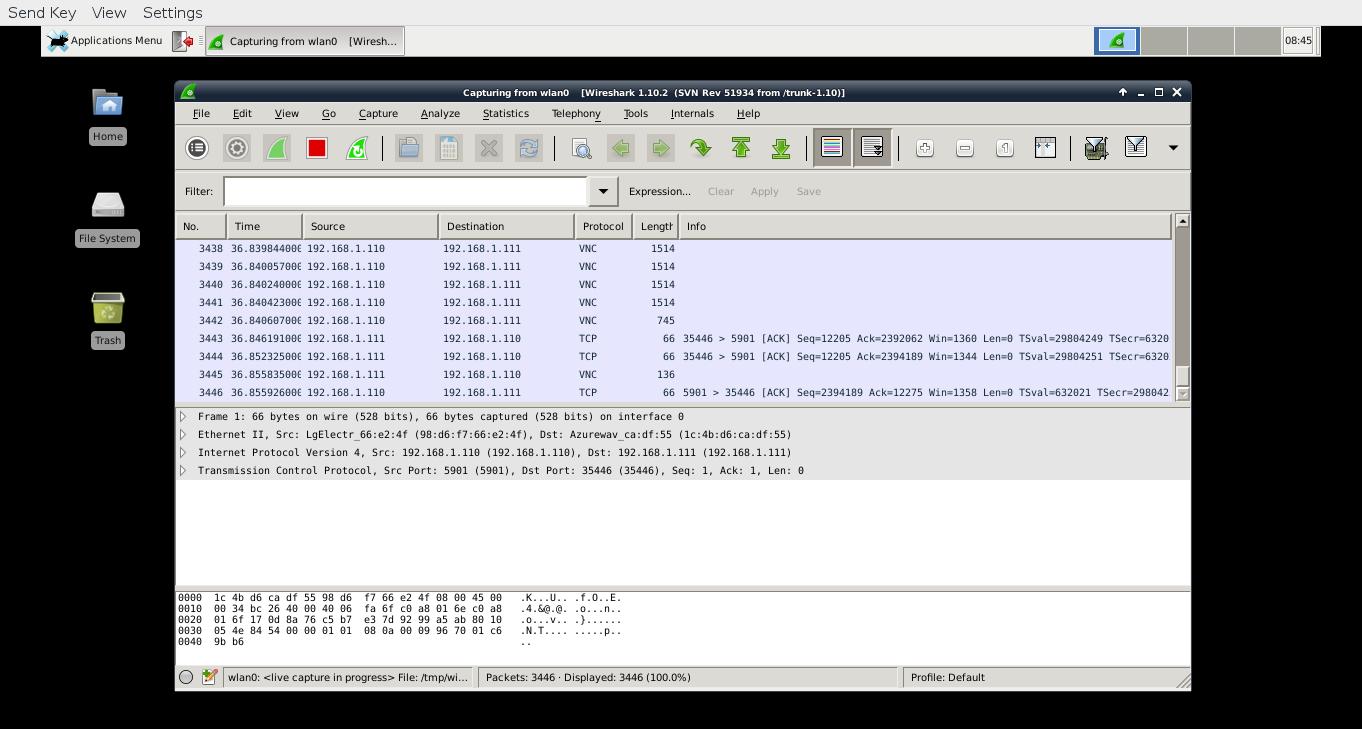

Точно так же работает и аналогичная функция NetHunter. Ты просто подключаешь смартфон к компу, запускаешь NetHunter Home, затем включаешь BadUSB, и комп автоматически начинает использовать твой девайс для выхода в интернет, вне зависимости от того, работает он на базе Windows или Linux (но только в том случае, если дистрибутив использует один из автоматических конфигураторов сетевой карты, например NetworkManager). Ключевая идея этой атаки в том, что трафик можно поснифать с помощью Wireshark или стандартного tcpdump, запустив его из консоли Kali и указав в качестве сетевого интерфейса rndis0:

Или даже выполнить фишинг-атаку, создав на карте памяти файл hosts с IP-адресами подложных серверов:

И перезапустить dnsmasq из консоли Kali, подсунув наш файл hosts:

Шестая вкладка, и здесь у нас интерфейс запуска программной точки доступа MANA, разработанной в компании SensePost. Это модифицированный hostapd и набор скриптов, которые позволяют перехватывать (и брутфорсить) хеши паролей от точки доступа с аутентификацией IEEE 802.1X (сервер RADIUS, корпоративщина), выполнять HTTPS Stripping (автоматическая подмена HTTPS-ссылок на HTTP) и SSL Split (перехват и логирование SSL/TLS-соединений). Несмотря на обилие экранов с файлами настройки во вкладке, все это хозяйство вполне себе работает из коробки и сыплет логи в /var/lib/mana-toolkit/ внутри Kali chroot. А оттуда их можно скопировать на SD-карту:

В NetHunter доступны пять стандартных конфигураций MANA, выбор между которыми можно сделать во время запуска точки доступа:

- mana-nat-full — NAT во внешний мир (через сотовую сеть), плюс перехват кукисов, плюс HTTPS Stripping и SSL Split;

- mana-nat-simple — просто NAT, можно юзать для снифинга трафика;

- mana-nat-simple-bdf — NAT плюс редирект HTTP-трафика на порт 8080, на котором можно запустить BDFProxy для внедрения кода (бэкдора) в передаваемые файлы (эта тема выходит за рамки данной статьи);

- mana-noupstream — точка доступа без выхода в интернет с перенаправлением трафика в Metasploit с преднастроенными фиктивными SMB, SMTP, HTTP и другими сервисами (перехват логинов и паролей);

- mana-noupstream-eap — то же самое, но с перехватом и брутфорсингом EAP-хешей.

Консоль, текстовое меню и VNC

Как я уже сказал, для работы с NetHunter совсем не обязательно использовать графическое Android-приложение. К нашим услугам есть скрипт bootkali, а также набор скриптов в /system/xbin/, с помощью которых можно запускать сервисы и атаки. Например, ту же точку доступа MANA можно запустить, открыв терминал Android и запустив скрипт start-mana-full:

Также доступны start-apache, start-badusb, start-ssh и другие, все их можно увидеть, выполнив в терминале такую команду:

У большинства скриптов есть и компаньон в виде скрипта stop-*, например stop-apache. Также мы можем выполнить chroot в окружении Kali для запуска экзотических видов атак и инструментов. Для этого просто набираем bootkali в терминале, а далее запускаем любые необходимые инструменты, например kismet:

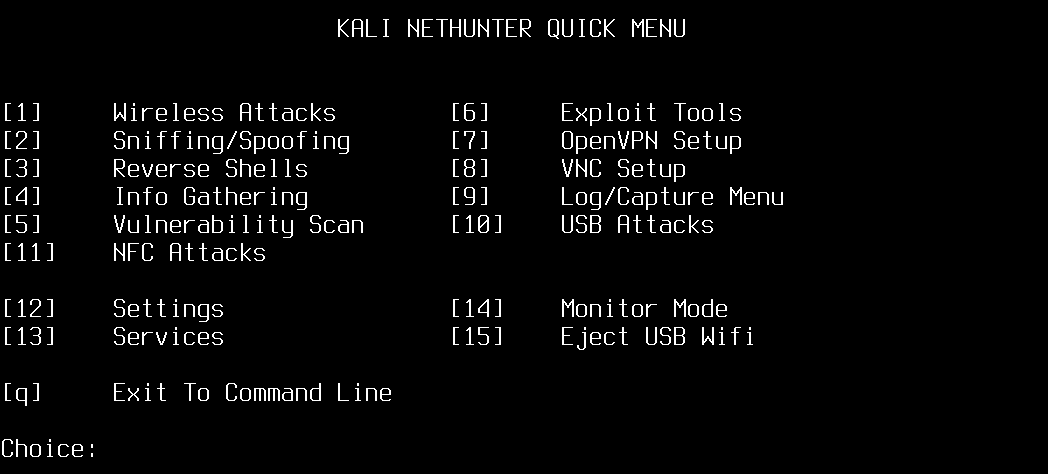

Чтобы не мучиться с поиском необходимых инструментов и не вспоминать правильные команды их запуска и аргументы, можно использовать команду kalimenu внутри Kali chroot. Она выведет на экран разбитое на разделы меню, через которое можно запустить нужный инструмент, выполнить некоторые настройки и запустить VNC-сервер для доступа к графическому интерфейсу Kali с компа или через Android VNC. Всего тут одиннадцать пунктов, с помощью которых можно запустить знакомые нам airdump-ng, wifite (раздел Wireless Attack), tcpdump, tshark (Sniffing/Spoofing), AutoSSH, pTunnel (Revers Shells), Metasploit, Beef-XSS (Exploit Tools) и многие другие.

Текстовое меню Kali

В общем, игрушка и не более того.

Ну и напоследок — как включить доступ по VNC. Запускаем kalimenu, набираем 13 (это пункт Services), далее 3 (Start VNC Server), скрипт попросит два раза вбить пароль для доступа и выбрать, куда ему вешаться — только на localhost (для доступа с устройства) или на внешний интерфейс (для доступа с компа или других девайсов). Далее берем любой VNC-клиент и подключаемся к смартфону (IP, как я уже говорил, есть на первой вкладке NetHunter Home). На экране появится окружение рабочего стола XFCE.

Wireshark, запущенный на смартфоне

Выводы

NetHunter — интересный, но пока еще сильно недоработанный проект. Организация дистрибутива очень нелогична, графическое Android-приложение позволяет запустить ограниченный набор инструментов, часть из которых приходится комбинировать с консольными командами. Документация скудная и поверхностная, поддержка устройств минимальная. Однако проект более чем перспективный, и, судя по анонсам разработчиков, это только начало длинного пути.

Читайте также: