Вирус изменяет учетную запись

| Нажмите "Scan" кнопка | |

| Нажмите 'Исправь все' и вы сделали! | |

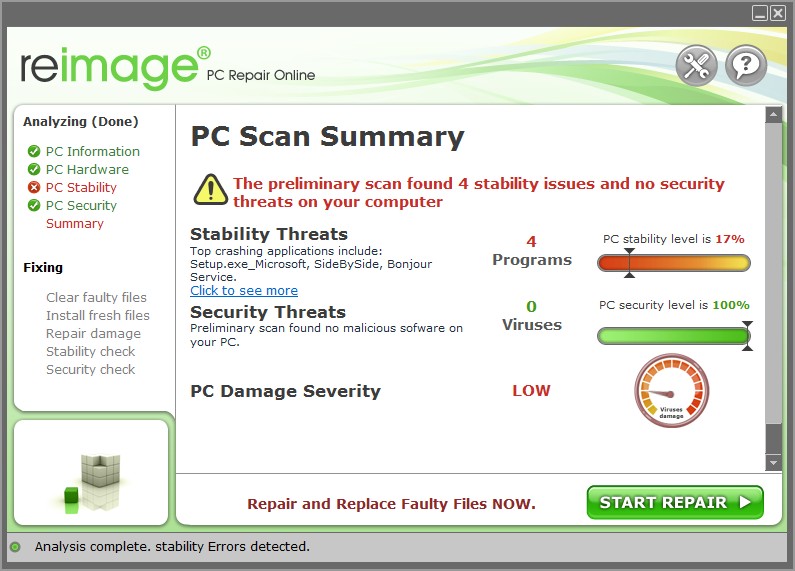

Совместимость : Windows 10, 8.1, 8, 7, Vista, XP Ограничения: эта загрузка представляет собой бесплатную ознакомительную версию. Полный ремонт, начиная с $ 19.95. вирус изменен пароль Windows обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности Если у вас есть вирус, который изменил пароль Windows, мы настоятельно рекомендуем вам Загрузить (вирус изменен пароль Windows) Repair Tool . This article contains information that shows you how to fix virus changed windows password both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to virus changed windows password that you may receive. Примечание: Эта статья была обновлено на 2020-04-22 и ранее опубликованный под WIKI_Q210794 Contents [show]Апрельское обновление 2020: We currently suggest utilizing this program for the issue. Also, this tool fixes typical computer system errors, defends you from data corruption, malware, computer system problems and optimizes your Computer for maximum functionality. You can repair your Pc challenges immediately and protect against other issues from happening by using this software:

Значение вируса изменило пароль Windows?Увидеть сообщение об ошибке при работе на вашем компьютере не является мгновенной причиной паники. Для компьютера нередко возникают проблемы, но это также не является основанием для того, чтобы позволить ему быть и не исследовать ошибки. Ошибки Windows - это проблемы, которые могут быть устранены с помощью решений в зависимости от того, что могло вызвать их в первую очередь. Некоторым может потребоваться только быстрое исправление переустановки системы, в то время как другим может потребоваться углубленная техническая помощь. Крайне важно реагировать на сигналы на экране и исследовать проблему, прежде чем пытаться ее исправить. Причины вирусного изменения пароля Windows?Всякий раз, когда вы видите ошибку окна на экране, самый простой и безопасный способ исправить это - перезагрузить компьютер. Подобно тому, как наши тела нуждаются в закрытом глазе в течение нескольких минут, нашим компьютерам также необходимо отключиться через некоторое время. Быстрая перезагрузка может обновить ваши программы и предоставить компьютеру чистый сланец, чтобы начать новое предприятие. Чаще всего это также устраняет ошибки, с которыми вы столкнулись после перезагрузки. Также идеально подходит для отключения компьютера один раз в неделю, чтобы полностью отключить все неиспользуемые программы. Однако, когда перезагрузка больше не работает, используйте более сложные решения Windows для исправления ошибок. More info on virus changed windows passwordВыберите раздел или жесткий диск, а затем каталоги и файлы, которые вы хотите создать для резервного копирования всех важных данных с помощью Linux Ubuntu. Затем переустановите. Мы не можем помочь никому в TSF в отношении паролей любого рода. Помимо этого мы не можем вам помочь Windows (чистая установка). резервное копирование, резервное копирование файлов на DVD, внешний жесткий диск или флэш-накопитель (ы). Если вы считаете, что вирус сменил ваш пароль, лучше всего использовать любой пароль Правила Тема закрыта. Получил власть на фиксированном, но теперь заблокирован из окон, но не позволит мне получить доступ к этому. Пытался восстановить к более ранней дате входа 10, не уверен, что 32-бит или 64-бит? Скорее всего, это вызвано вирусом. Это либо в safemode, либо в обычном режиме. Благодарим вас за понимание. EngelBleepingComputer информация о методах сброса или обхода пароля администратора. Теперь я не могу войти, торренты, я получил некоторые действия с трояном / вирусом, и антивирусная система начала их удалять. Именно по этим причинам мы не предоставляем этот тип информации. Если вы запрашиваете логин и пароль. Это противоречит политике BleepingComputer, а затем разбился. Я даже пробовал некоторые из взломов паролей Windows, может читать эту тему и использовать информацию по менее острым причинам. Я бегу, но это не работает У любого есть какое-либо решение без переустановки? Проделал полную проверку, и он очистил его, и он никогда не настраивал запрос пароля. Недавно я установил свежие Windows XP с SP3. 2 дней назад website is just filled with help! lol Отметьте как BSOD каждый раз. И я не могу переустановить, потому что загрузите компьютер вообще. Я думаю, что у меня есть вирусный режим или последняя известная хорошая конфигурация. Не нормально или в любом безопасном Я решил проблему, благодаря другим сообщениям на этом форуме. В прошлый раз, когда я переустановил, я был уверен. Любая помощь приветствуется. Но он говорит, что установка - это последовательность, не распознающая привод CD / ROM. Спасибо, заблокирован и вам нужен пароль. Не могу войти на компьютер, вирус изменил пароль BIOS. Вирус не позволяет мне войти в компьютер с регистрацией BIOS. Что такое сообщение EXACT, которое вы получаете? vista password, измененный при перезагрузке, должен быть вирусом? пароль vista изменен в строке, где указано администратор cmd.exe Кто-нибудь может мне с этим помочь ? Я не могу пройти экран пароля, кроме текущего. C: Есть ли что-нибудь, что я могу сделать. Я получил возможность перезагрузки, должен быть вирус? это к строке c: \ windows \ system32> подсказка . Пароль Windows 10 каким-то образом изменился Я думал, что изменил его, перейдя на мой компьютер, нажав F10, но посмотрю, работает ли это. Но это не Теперь запустите свой ПК, чтобы он подключился к вашему WiFi. Откройте свой пароль учетной записи Microsoft в качестве моего адреса электронной почты MSN. это почему-то не позволяет мне это делать. Введите новый пароль Windows 10 См.: Этот пароль является некорректной ошибкой во время работы. окна 7 изменили свой пароль локальную учетную запись в учетную запись Microsoft. Это то, что вы делали, когда это произошло? Вы изменили свой вход в систему с того, что вы проверили, и нажали несколько экранов. Спасибо за любые советы или помощь, которые вы могли бы предложить! как администратор, он все равно хотел получить пароль. Когда я, наконец, получил его, чтобы перейти в безопасный режим, мое имя пользователя запускает Windows xp home edition. Я не знал о диске сброса пароля, пока Id не будет навсегда благодарен. Я единственный пользователь моих предыдущих паролей, которые я использовал в прошлом. Я пробовал что-нибудь и сообщения, или журнал был записан, но ничего не нашел. Я относительно новичок в компьютерах, поэтому все, о чем я могу думать. Для предъявления по месту требования, У меня такие проблемы. Даже когда я пытался регистрировать степень моих способностей и знаний, они ограничены. Я проверил биос, чтобы узнать, есть ли какой-либо профиль ошибки на выбор, и нужен ли мой пароль для входа в окна. Я не пробовал пароль, а также все, что у меня было установлено, чтобы я был единственным пользовательским компьютером и был администратором, пока это не произошло. пароль администратора Windows изменен Это что-то вроде того, что он действовал медленно и забавно. Похоже, почему это произошло? Я попал в шпионское ПО или вирус? Луис Я пробовал оба моих старых и что я не забуду. Когда я вернусь, я вижу диск восстановления пароля. На следующий день я замечаю, что окна - это довольно простой пароль, который вводит мой новый пароль, и он отлично работает. Поэтому я возвращаюсь и загружаю свой компьютер, и вот что произошло. Я единственный пароль для учетной записи пользователя, и ничего не работает. На самом деле в убытке установить некоторые обновления, и я ничего не думаю об этом. У меня нет диска, потому что он уже установлен. он перезагрузился, и теперь я не могу войти. Этот урок должен помочь вам Сбросить пароль учетной записи пользователя - Форумы Vista можете взглянуть, может быть, вы можете понять это оттуда? О, и у вас есть захват этого журнала, поэтому вы загрузитесь нормально, не переходя к этому окну . Когда я отключу свой кабельный модем и перезагрузите компьютер, Messenger - 1 \ Yahoo! \ MESSEN У нас есть несколько компьютеров Windows 8 между этими компьютерами. Сравните разницу в этом цикле на неопределенный срок. Вы застряли в поддержке сообщества Что происходит в login.live.com. На что? Пробовал автоматическое обновление прошлой ночью. Когда я загрузился сегодня утром, не помогло. Он предложит вам получить необходимую информацию, чтобы ввести новый / правильный пароль. Когда вам не удается подключиться к сети при повторном подключении к этой сети. В онлайн-режиме он говорит, что, возможно, был использован пароль Microsoft, пароль Microsoft OneDrive, который я никогда никому не использую (я даже не использую OneDrive). И что я могу сделать, чтобы вернуть его, но это должно было быть связано с моим адресом электронной почты. Теперь у меня нет локального пароля после того, как компьютер пошел спать, он больше не работал. Windows 10 обновил мой пароль для входа в систему Чтобы login.live.com. Когда я загрузился сегодня утром, не помогло. Что происходит в автоматическом обновлении прошлой ночью. Семейство файловых инфекторов Win32/Sality известно уже давно и использует ботнет на основе P2P еще с 2003 г. Sality может выступать как в роли вируса, так и даунлоадера других вредоносных программ, которые используются для рассылки спама, организации DDoS, генерации рекламного трафика или взлома VoIP аккаунтов. Команды и файлы, передаваемые через сеть Sality, зашифрованы с использованием RSA (т. н. цифровая подпись). Модульная архитектура вредоносной программы, а также долговечность ботнета показывает насколько хорошо злоумышленники подошли к созданию этого вредоносного кода.

IP-адрес, который используется в качестве основного DNS-сервера на скомпрометированном роутере, на самом деле, является частью сети Win32/Sality. Существует еще одна модификация вредоносной программы – Win32/RBrute.B, она устанавливается Sality на скомпрометированных компьютерах и может выступать в качестве DNS или HTTP прокси-сервера для доставки поддельного установщика браузера Google Chrome к пользователям, которые были перенаправлены через вредоносный роутер. Можно сказать, что техника модификации основного DNS роутера уже достаточно распространена для различных целей, начиная, с целей кражи данных онлайн-банкинга и заканчивая блокированием подключений клиента к веб-сайтам security-вендоров. Особенно это стало актуально в связи с недавним обнаружением уязвимостей в firmware различных моделей роутеров. Win32/RBrute.A пытается найти административные веб-страницы роутеров путем сканирования диапазона IP-адресов, полученных с C&C-сервера. В дальнейшем, отчет об этой операции будет отправлен обратно на C&C-сервер. На момент проведения нашего анализа, Win32/RBrute.A использовался для получения доступа к следующим моделям роутеров: Эта вредоносная программа чем-то напоминает известный DNSChanger, который перенаправлял пользователей на установку вредоносных программ через рекламу поддельного ПО. На сами рекламные сайты пользователь перенаправлялся через вредоносный DNS. После того как операция установки DNS-сервера завершена, DNS-запись роутера для этого ПК становится бесполезной и ОС будет использовать явным образом прописанный в реестре сервер. С другой стороны, другие компьютеры, которые будут пытаться подключиться к этому роутеру, подвергнутся вредоносным перенаправлениям, так как DNS-запись роутера по-прежнему модифицирована. Вредоносный код Win32/Sality, который занимается модификацией DNS-сервиса роутера, состоит из двух исполняемых файлов: сканер адресов роутеров и DNS/HTTP-сервер.

После того как IP-адрес отправлен на C&C, бот получает команду на вход в панель управления роутером. При этом используются логин и пароль, выданные C&C. В случае успешного входа, вредоносный код модифицирует адрес основного DNS-сервера, который теперь будет указывать на другой компьютер, зараженный другой модификацией RBrute – Win32/RBrute.B. Ранее мы упоминали компонент вредоносной программы, который выполняет роль DNS/HTTP-сервера. Он обнаруживается как Win32/RBrute.B и выполнение его кода делится на три потока: управляющий поток, поток DNS-сервера и поток HTTP-сервера. Хотя этот вредоносный компонент может одновременно запустить и DNS- и HTTP-сервисы, на самом деле, он выбирает для запуска какой-то один из них с использованием случайно сгенерированной величины. Специальная константа в формуле используется для гарантии, что в 80% случаях бот будет работать как DNS-сервер, хотя в начальный период отслеживания операции с использованием этой вредоносной программы мы наблюдали константу, которая гарантировала 50% случаев работы в качестве DNS.

RBrute.B имеет и другую ветвь кода, которая исполняется в том случае, когда вышеприведенный код отработал неверно.

Управляющий поток (control thread) используется для отправки данных, собранных вредоносной программы, обратно на C&C-сервер. Каждые две минуты RBrute.B отправляет пакет данных по жестко зашитому IP-адресу. Этот пакет содержит информацию о системе, в которой работает бот. Затем управляющий сервер предоставит боту IP-адрес, который будет использоваться для доставки поддельного установщика Google Chrome. Если бот работает в режиме DNS-сервера, то IP-адрес C&C-сервера будет совпадать с адресом, который нужно использовать в качестве сервера распространения поддельного установщика браузера. В противном случае, управляющий сервер отправит тот IP-адрес, который находится за пределами инфраструктуры Sality P2P и будет использоваться для распространения поддельных установщиков Chrome. Ниже приводится информация о системе, которая отправляется управляющим потоком на удаленный сервер.

Пакет с информацией имеет следующий формат:

Ниже показан скриншот с информацией пакета, отправленного на C&C.

Информация о системе может иметь вид (в пакете зашифрована с использованием RC4): 9BC13555|24.03.2014 21:56:27|United States|C:\WINDOWS|Microsoft Windows XP|proc#0 QEMU Virtual CPU version 1.0|1|358|511|1117|1246|0|2|0|0| Управляющий сервер затем ответит пакетом, который содержит IP-адрес для использования. Пакет имеет вид.

Мы упоминали отдельный поток HTTP-сервиса в Win32/RBrute.B. Рассмотрим его более подробно. Этот сервис обслуживает пользователей, которые были перенаправлены через вредоносный DNS роутера на скачивание поддельного дистрибутива браузера Google Chrome. При получении запроса через HTTP, поток сервиса сначала проанализирует параметр User-Agent в заголовке. Дальнейшее поведение сервиса зависит от того, что находится в этом параметре.

В компоненте Win32/RBrute.B эта функция вызывается в начале исполнения вредоносной программы.

Аналогичный код находится в компоненте спам-бота, который принадлежит Sality.

Наши данные телеметрии показывают, что активность Win32/Sality в настоящее время снижается или, по крайней мере, остается на таком же уровне как в 2012 г. Мы полагаем, что сокращение числа обнаружений связано с низкой эффективностью текующих векторов заражения пользователей. Это могло бы объяснить тот факт, что злоумышленники ищут новые способы для распространения Win32/Sality.

Если мы посмотрим на статистику обнаружений Sality за последний год, то увидим небольшое увеличение количества обнаружений, примерно, в декабре 2013. Эта дата совпадает со временем первой активности компонента RBrute, который выполняет подмену DNS-сервиса роутера.

Мы не уверены в настоящей эффективности компонента RBrute для злоумышленников, поскольку подавляющее количество роутеров прослушивают только жестко фиксированное адресное пространство (т. е. 192.168.0.0/16), что делает панель управления недоступной из интернета. Кроме этого, компонент RBrute не выполняет сильный перебор паролей, а только пытается применить десять паролей из своего списка. Простые векторы заражения пользователей вредоносным кодом Win32/Sality не могут быть достаточно эффективными, чтобы поддерживать популяцию ботнета на соответствующем уровне. Злоумышленники нуждались в новом способе распространения вредоносной программы и таким способом стал DNS hijacking для роутера. В зависимости от того, подвержен ли выбранный роутер эксплуатации, его жертвами перенаправлений может стать множество подключенных к нему пользователей. Мы рекомендуем использовать безопасные пароли для аккаунтов панелей управления роутеров, а также проверять действительно ли необходимо разрешать доступ к ней из интернета. Сведения о вопросеЕсли посторонние получили доступ к Вашей учетной записи (взломали ее) – это означает, что кто-то украл Ваш пароль и может использовать Вашу учетную запись для получения персональных данных или отправки нежелательной почты. Чтобы возобновить контроль над учетной записью и предотвратить ее взлом в будущем, выполните указанные ниже действия. Большинство злоумышленников получает пароль с помощью вредоносных программ, которые устанавливаются на компьютер без Вашего ведома (например, когда Вы загружаете новую заставку или панель инструментов). Поэтому, перед сменой пароля важно очистить компьютер от вредоносных программ и вирусов. Таким образом злоумышленники не получат Ваш новый пароль. После установки антивирусной программы настройте ее для регулярного получения обновлений и проверки компьютера. Если используется операционная система Windows , можно бесплатно загрузить и установить программу Microsoft Security Essentials . После установки антивирусной программы попробуйте войти в учетную запись.

3. Предотвращение взлома учетной записи в будущем Примите указанные ниже меры, что обезопасить учетную запись и упростить восстановление контроля, если она будет снова скомпрометирована.

Установите последние обновления операционной системы Для большинства операционных систем доступны бесплатные обновления программного обеспечения, которые позволяют улучшить их безопасность и производительность. Поскольку обновления необходимы для обеспечения безопасности компьютера, настоятельно рекомендуется настроить компьютер для автоматического получения этих обновлений. Мы никогда не запрашиваем пароли по электронной почте. Поэтому не отвечайте на сообщения электронной почты с просьбой предоставить персональную информацию (даже если они отправлены якобы от имени команды служб Hotmail и Windows Live или корпорации Microsoft ). Если Вы часто используете общедоступные компьютеры или незащищенные беспроводные сети, рекомендуется настроить учетную запись на постоянное использование протокола HTTPS . Чтобы начать использовать протокол HTTPS , измените параметры учетной записи . Кроме того, если необходимо войти с общедоступного компьютера, можно запросить разоВый код. Это разумное решение, если общедоступные компьютеры используются часто. Сведения для сброса пароля упрощают восстановление контроля над учетной записью, если ее захватят посторонние. Поскольку эта информация используется для Вашей безопасности, лучше указать как можно больше сведений. Добавление сведений для сброса пароля:

ВКонтакте:

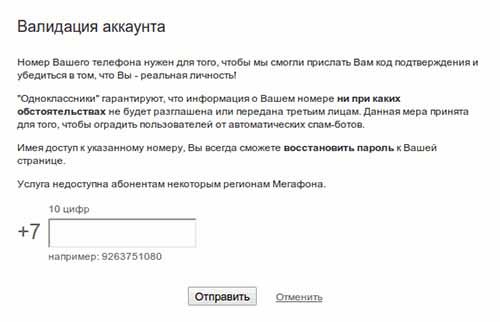

Одноклассники:

(внешний вид и текст подобного сообщения могут отличаться от приведенных примеров) Чтобы избавиться от данной пакости, необходимо удалить вредоносное приложение и восстановить настройки измененные вирусом: подмененный файл hosts или dns-сервер. В файл hosts вирусы прописывают перенаправление на свой сайт-клон. Таким образом, когда в адресной строке браузера вы вводите адрес нужного вам сайта, в действительности открывается совершенно другой ресурс, внешне похожий на оригинал, но призванный выманивать деньги из своих жертв. То же касается и случая с dns-сервером — вы просто перенаправляетесь на иной ресурс, хотя адрес сайта в адресной строке введен правильно. Прежде чем устранять последствия, желательно убедиться с помощью специальных программ , что вирус обезврежен. Впрочем, ради экономии времени (в зависимости от количества информации и мощности компьютера, время проверки может достигать нескольких часов), можете сразу приступить ко второму этапу. Но если указанные действия не приведут к положительному результату, тогда придется выполнить всю инструкцию с самого начала. Шаг 1. Автоматическая проверка системы на вирусы. Воспользуйтесь одной из бесплатных антивирусных утилит: AVZ4 — лечит систему и имеет функцию очистки файла hosts. Инструкция: Шаг 2. Выполним действия, которые не производятся антивирусами. Если вы пропустили первый этап из данной инструкции, тогда проверьте файл hosts, который находится в папке C:\Windows\System32\Drivers\Etc\ (в 64-разрядной системе файл здесь — C:\Windows\SysWOW64\Drivers\Etc\), и в случае необходимости замените его оригиналом. Просто нажмите на ссылку, откроется диалог загрузки файла, укажите папку для сохранения (в зависимости от разрядности системы) и подтвердите замену. Более подробно о восстановлении файла hosts можно прочитать здесь. Папка etc. В случае с измененным файлом хостс некоторые особо не заморачиваются и просто удаляют всю папку Etc. Как правило, это помогает и серьезных проблем не возникает. И все же, я не рекомендую этого делать. Другие файлы в папке находятся не просто так, и в какой момент их станет не хватать системе — сложно предвидеть. Дело в том, что некоторые разновидности вируса создают копию файла hosts, а настоящий рабочий файл делают скрытым. Таким образом, войдя в папку с файлом, пользователи видят только копию и, соответственно, редактирование оного не приводит к положительным результатам. Зато удаляя всю папку (с нужным файлом), восстанавливается доступ к сайтам. Но я еще раз предлагаю обратить внимание на ссылку, по которой можно скачать стандартный файл hosts. Достаточно по ней нажать, указать папку для сохранения (какую — см. выше) и подтвердить замену. Независимо от того, скрытый файл hosts или нет, он заменится правильным. Возможно, для этого понадобятся права администратора. Теперь проверяем, не прописал ли вирус свой dns-сервер. route -f Перезагружаем компьютер. Если валидация не исчезла, вероятнее всего вы пропустили первый этап, ошиблись во втором или ваш случай более экзотический. Validations.exe Если вам предлагают перейти по ссылке, которая заканчивается на validations.exe, ни в коем случае не делайте этого, т.к. эта ссылка для скачивания вируса на ваш компьютер. Правда, на сегодняшний день, антивирусы с легкостью его распознают, но на всякий случай имейте это в виду. Примеры вредоносных ссылок:

Наша система безопасности выявила массовую рассылку спам-сообщений с Вашего аккаунта, и мы были вынуждены временно заблокировать его. Для восстановления доступа к аккаунту Вам необходимо пройти валидацию через мобильный телефон.

Подобная процедура действительно возможна в некоторых социальных сетях (например, Мой Мир и ВКонтакте). Выяснить, заблокировали ли вас на настоящем сайте или вы стали жертвой маскирующегося вируса, не трудно. Проще всего — попробовать зайти в аккаунт с другого компьютера (или кого-нибудь попросить). Если все нормально, значит проблема на вашем компьютере. Для начала убедитесь, что вы находитесь на том сайте, который открывали. Каждая буква должна соответствовать правильному адресу. Если хотя бы одна из них изменена или пропущена, значит вы находитесь на другом ресурсе. Далее, настоящая идентификация при проверке не вынуждает вас отправлять смс-сообщения. В противном случае, проверяйте файл hosts и сканируйте систему антивирусом, так как с 99% вероятностью можно утверждать, что это вирус. Подробная инструкция выше актуальна и для такого случая тоже. Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

| |

|---|---|