Вирус exploit в облаке

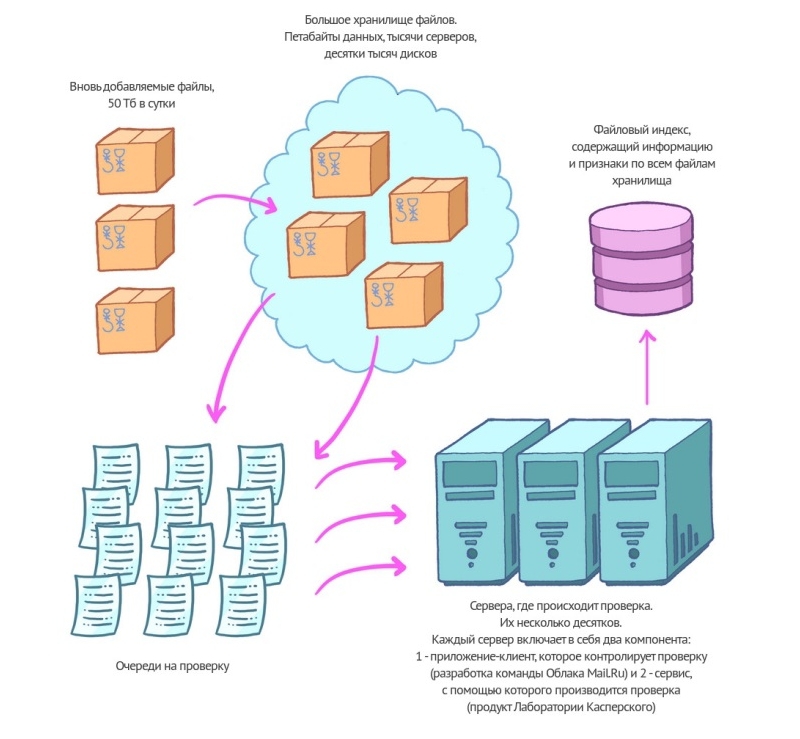

Всем привет, меня зовут Юрий Лазарев, я системный администратор Облака Mail.Ru. Недавно мы внедрили автоматическое антивирусное сканирование всех загружаемых в хранилище файлов. Теперь весь контент проверяется Антивирусом Касперского, чья продукция уже используется для защиты от вирусов в Почте Mail.Ru. Кроме того, были просканированы файлы, залитые в Облако с момента его запуска в прошлом году. Реализовать подобную проверку в условиях высоконагруженного сервиса, сохраняя при этом такую же высокую скорость работы, — достаточно сложная задача.

В качестве аналогии можно сравнить процесс строительства одноэтажного дома и небоскрёба. Одноэтажный дом может построить даже человек без глубоких знаний и большого опыта, и эта конструкция будет худо-бедно стоять и служить. С небоскребом все гораздо сложнее: конструкцию такого здания необходимо серьёзно просчитывать с точки зрения несущей способности грунта, ветровых нагрузок и множества других факторов. Так и антивирусная проверка в облачном сервисе организована совсем не так, как на домашних компьютерах или даже в корпоративных сетях.

Если вы хотите поподробнее узнать, что представляет собой архитектура Облака, то можно почитать предыдущую статью на Хабре. Это даст понимание того, как протекает процесс сохранения файла и его заливка в Облако. А здесь мы опишем, как нам удается проверять на вирусы петабайты данных в нашей высоконагруженной системе, не теряя при этом ни в качестве работы сервиса, ни в скорости загрузки и проверки файлов.

В Облаке существует дедупликация, то есть файл с конкретным содержимым присутствует лишь в одном экземпляре (на самом деле в двух, так как существует резервная копия). Если 200 человек зальют один и тот же файл, то в хранилище не будет находиться 200 одинаковых файлов. Просто всем этим пользователям будут раздаваться копии одного файла. Зачем? Во-первых, это позволяет нам эффективнее использовать место на дисках и, как следствие, предлагать пользователям больше бесплатного пространства для хранения информации. Кроме того, мы экономим мощности для проверки файлов. На данный момент дедупликация позволяет нам снизить нагрузку на хранилище примерно на 15%.

Проверка осуществляется несколько раз: как только файл попадает в Облако и позже, с помощью обновленных антивирусных баз. Ведь всегда есть вероятность, что файл заразился новым вирусом, который ещё не был известен антивирусу на момент загрузки. Так что проверки проводятся на постоянной основе. Если файл инфицирован, сервис не позволит ни произвести скачивание, ни создать на него ссылку.

Мы проверяем файлы на отдельных серверах, которые выделены исключительно под эту задачу. Кроме того, мы написали утилиту, которая позволяет проверять файлы, используя API Касперского. Дело в том, что нельзя просто так поставить коробочную версию антивируса на какой-нибудь сервер и сказать ему, чтобы он проверял все файлы. В этом случае можно будет вообще забыть о таком явлении, как высокая производительность. Антивирусный продукт не является инструментом, специально разработанным для использования в облачных системах, его необходимо интегрировать. И самим процессом антивирусной проверки в высоконагруженных системах необходимо жёстко управлять. Эту роль на себя взяла вышеупомянутая утилита. Она не только определяет последовательность проверки файлов, но и оптимизирует нагрузку. Если описать по-простому: не надо загружать весь файл из хранилища и передавать на проверку. Утилита берет начало файла, скачивает определенный кусочек из хранилища. Дальше Касперский анализирует тип этого файла. Как правило, нет смысла проверять все тело файла целиком. В зависимости от типа файла SDK антивируса определяет стратегию проверки. Дальше идёт запрос в нашу утилиту, мол, дай мне этот кусок, и нужная информация загружается из хранилища. В итоге, когда SDK решает, что файл проверен, тот получает отметку о самом факте проверки, указывается время её проведения и версия антивирусной базы. Таким образом, использование управляющей утилиты существенно сокращает время проверки, снижает нагрузку на сеть и на сами диски.

На данный момент у нас более 20000 дисков с файлами пользователей Облака. И проверка ведется постоянно. В хранилище попадают самые разные данные, включая огромные видеофайлы. Вытаскивать их из хранилища и перегонять по сети было бы крайне неоптимальной тратой ресурсов. Но, благодаря описанному выше механизму, нам удалось наладить антивирусную проверку силами нескольких десятков серверов. Сейчас в сутки проверяется около 8 млн файлов, порядка 50 терабайт. Это далеко не пиковая производительность системы, к тому же мы заложили возможности по дальнейшему масштабированию.

Итак, мы снижаем стоимость хранилища и нагрузку на неё за счёт использования дедупликации, а также существенно увеличиваем скорость антивирусной проверки с помощью управляющей утилиты. Но этого было бы недостаточно для быстрой обработки столь большого объёма данных. Поэтому мы применили ещё один инструмент — очередь проверки. Она представляет собой не просто список файлов, в который снизу добавляются данные, это отдельный сервис. Сама очередь находится на отдельном сервере и работает под управлением СУБД Tarantool. Это собственная разработка сотрудников Mail.Ru Group, и одной из её особенностей является очень высокая производительность. Именно это стало определяющим фактором при выборе СУБД, а вовсе не её происхождение. Прежде всего, в очередь попадают новые файлы, загружаемые в Облако. Их туда помещает сервис-загрузчик. А также в очередь добавляются файлы с самым большим временем, прошедшим с момента их последней проверки. У второго сервиса, пополняющего очередь проверки, есть ограничение на максимальное количество добавляемых старых файлов, чтобы он не замедлил процесс проверки новых. На каждом сервере одновременно работает несколько таких сервисов обработки. Сейчас мы пробуем распределять файлы разных типов и размеров по разным очередям, чтобы еще сократить время проверки для большинства загружаемых файлов.

В связи с тем, что автоматическая проверка была внедрена через некоторое время после запуска Облака Mail.Ru, накопилось порядка 14 петабайт данных, которые нужно было проверить. Причем, естественно, они лежали не на одной машине, а были раскиданы по нескольким дата-центрам. Ситуация осложнялась тем, что все эти серверы активные, а значит нельзя было нагружать их задачами по проверке файлов. Если сервер, на котором хранятся файлы, будет занят какими-то аналитическими задачами, которые нагружают аппаратные ресурсы хранилища, то потенциально скорость выполнения всех операций существенно уменьшается, в том числе, и передача файлов по сети. И в таком случае мы получили бы деградацию качества сервиса.

Проверять такой объем данных постепенно тоже было бы нецелесообразно, на это ушло бы слишком много времени. Поэтому решено было задействовать дополнительные ресурсы, чтобы провести проверку в кратчайшие сроки. Для этой цели был собран временный кластер из 60 серверов. Они и осуществили проверку всех ранее загруженных данных примерно за три недели.

Также мы посчитали, какие заблокированные вредоносные программы наиболее распространены:

Итак, благодаря комплексному применению управляющей утилиты, очереди проверки и СУБД Tarantool, нам удалось добиться высокой производительности антивирусной проверки, почти в реальном времени, задействовав сравнительно небольшие ресурсы.

Тенденция такова, что со временем все больше пользовательской информации будет храниться в облаках. Поэтому антивирусная проверка становится неотъемлемой частью не только устройств пользователей, но и онлайн-сервисов, где хранятся их данные.

Механизм проверки в нашем Облаке мы ещё будем существенно модернизировать. Например, планируется ввести удельный вес. Благодаря этому параметру чаще всего будут проверяться наиболее востребованные пользователями файлы. Файлы большого размера будут выделяться в отдельную очередь, поскольку их проверка занимает очень много ресурсов и времени. Организация подобных очередей для разных файлов – это интересная задача, о которой мы расскажем в одном из следующих постов.

Разработчики защитных решений часто упоминают эксплойты как одну из самых серьёзных проблем безопасности данных и систем, хотя и не всегда ясно, почему. Попробуем разобраться в этом вопросе

Разработчики защитных решений часто упоминают в своих публикациях эксплойты как одну из самых серьезных проблем безопасности данных и систем, хотя и не всегда ясно, какова разница между эксплойтами и вредоносными программами в целом. Попробуем разобраться с этим вопросом.

Эксплойты — это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Браузеры наряду с Flash, Java и Microsoft Office являются одними из самых подверженных атакам категорий программного обеспечения. Из-за их повсеместности их активно исследуют как эксперты по безопасности, так и хакеры, а разработчики браузеров вынуждены регулярно выпускать патчи для исправления уязвимостей. Лучше всего эти патчи устанавливать сразу, но, к сожалению, так происходит далеко не всегда — ведь при этом придется закрывать все вкладки.

Особую проблему, конечно, представляют собой эксплойты неизвестных уязвимостей, обнаруженных и использованных преступниками, — так называемые уязвимости нулевого дня. Может пройти много времени, прежде чем производители узнают о наличии проблемы и устранят ее.

Следующая часть вполне техническая, так что не стесняйтесь проматывать, если только вам не в самом деле интересно, как это работает. Имейте в виду при этом, что киберпреступники часто предпочитают эксплойты прочим методам заражения, так как, в отличие от социальной инженерии, в которой все делается наудачу, эксплуатация уязвимостей неизменно дает желаемый результат.

Как поясняется в статье Securelist, эксплойты предназначены для атаки конкретных версий программного обеспечения, содержащего уязвимости. Таким образом, если у пользователя нужная версия программного обеспечения при открытии вредоносного объекта или если веб-сайт использует это программное обеспечение для работы, то запускается эксплойт.

После того как он получает доступ посредством уязвимости, эксплойт загружает дополнительные вредоносные программы с сервера преступников, осуществляющие подрывную деятельность, такую как кража личных данных, использование компьютера в качестве элемента ботнета для рассылки спама или выполнения DDoS-атак и так далее.

Эксплойты представляют угрозу даже для осторожных и добросовестных пользователей, которые регулярно обновляют свое программное обеспечение. Причина кроется во временном зазоре между открытием уязвимости и выходом патча для ее исправления.

В этом интервале эксплойты могут свободно функционировать и угрожать безопасности почти всех интернет-пользователей при отсутствии установленных в системе автоматических средств предотвращения атак эксплойтов. Опять же, не будем забывать про синдром открытых вкладок — своевременное обновление программ зачастую требует от пользователя некоторых жертв, на которые не все готовы пойти сразу в момент выхода заплатки.

Перечислим несколько наиболее известных наборов эксплойтов, или, как еще их называют, эксплойт-китов:

Angler — один из самых сложных наборов на черном рынке. Этот набор эксплойтов своим появлением изменил правила игры, после того как начал обнаруживать антивирусы и виртуальные машины (часто используемые экспертами по безопасности как приманки) и задействовать шифрованные файлы для затруднения исследования. Это один из тех наборов эксплойтов, которые быстрее всего включают в свой арсенал недавно открытые уязвимости нулевого дня, а его вредоносные программы работают в памяти, без записи на жестких дисках жертв. С техническим описанием пакета можно ознакомиться здесь.

Nuclear Pack — поражает жертв эксплойтами Java и Adobe PDF, а также подсаживает Caphaw — печально известный банковский троян. Подробнее читайте здесь.

Neutrino — набор от русскоязычных разработчиков, содержащий несколько эксплойтов Java. Neutrino прославился в прошлом году в связи с тем, что владелец выставил его на продажу по очень скромной цене — $34 тыс. Скорее всего, это было сделано после ареста некоего Paunch, создателя следующего набора, о котором мы хотим поговорить.

Как сказано выше, эксплойты — подвид вредоносных программ, но они обнаруживаются не всеми защитными программами. Для успешного обнаружения необходимо, чтобы защитное решение использовало поведенческий анализ — это единственный надежный метод борьбы с эксплойтами. Вредоносные программы могут быть многочисленными и разнообразными, но большинство из них имеют похожие черты поведения.

Что такое эксплойты и почему их все так боятся?

Более подробную информацию о технологии Automatic Exploit Prevention можно найти здесь.

Вирусы-шифровальщики — наиболее быстрорастущая угроза кибербезопасности. Так ransomware-атаки характеризует в специальном докладе за 2016 год Минюст США. В статье расскажем, как построить систему безопасности и о чем говорить с сотрудниками, чтобы защитить корпоративные данные в cloud-сервисах от подобных атак.

Введение

Количество ransomware-атак растет с каждым месяцем в геометрической прогрессии. Если в 2011 году была зафиксирована одна модификация вируса в год, то в 2017-м каждый месяц появляются 10 новых модификаций, и такие вирусы, как WannaCry, который парализовал работу компьютеров в 150 странах, и Petya, будут только совершенствоваться и модифицироваться. Рост числа вирусов еще усугубляется тем, что развивается направление RaaS (Ransomware-as-a-Service), то есть софт для вируса становится доступным для самостоятельного приобретения. Стремительный рост разновидностей вируса-вымогателя делает его более изощренным и способным атаковать новые цели. Следующими на очереди атак после компьютера становятся облачные хранилища, поэтому бизнесу, даже самому малому, стоит позаботиться о защите своих данных уже сегодня.

С чего начинается безопасность

Построение системы IT-безопасности начинается с выбора софта. Малый и средний бизнес в России и ближнем зарубежье часто грешит нелицензионным ПО, но в определенный момент желание сэкономить на программном обеспечении может вылиться в немалые потери из-за внешних атак.

Опыт показывает, что крупные производители софта со своей стороны стараются отслеживать уязвимости в собственных продуктах и как можно быстрее латать дыры. К примеру, пользователь Microsoft в течение нескольких недель с момента обнаружения уязвимости получает необходимое обновление. Само собой, на пиратские сборки Windows, скачанные с торрент-трекеров, компания не поставляет обновления с исправленными уязвимостями, более того, зачастую такие сборки уже содержат в себе вредоносные элементы.

Еще стоит сказать об антивирусах. Для корпоративных сетей минимальная частота обновлений вирусной базы — один раз в сутки на каждом подключенном устройстве. При таком режиме обновлений реальную опасность составляют лишь атаки первой волны, а последующие вполне могут быть отражены защитным ПО.

Поможет автоматический, ежедневный версионный бэкап

Жертвами подобных зловредов могут стать не только крупные предприятия, но и совсем небольшие компании. Последние редко могут позволить себе отдельного специалиста по компьютерной безопасности. Чтобы защитить корпоративные данные, необходима целая серия действий, а единственный, кто отвечает за защиту сети, — администратор этой самой сети. У него может не хватить возможностей или ресурсов. В таких ситуациях оптимальный выход — использовать готовое решение, обратиться к компании, которая специализируется на безопасности данных в облачных сервисах. Примером такого сервиса является Spinbackup — сервис по защите SaaS-данных в облаке.

Рассмотрим, как это работает, на примере данных, хранящихся в Google-облаке.

- Ransomware-вирусы могут зашифровать ваши документы через синхронизацию компьютера с облаком Google Диска.

Вирус-вымогатель шифрует все файлы на зараженном устройстве, требуя деньги за ключ дешифровки. Жертвой атаки может стать как обычный пользователь, так и целая корпорация, при этом вероятность возврата файлов даже после уплаты выкупа не гарантируется, да и оплата скорее становится стимулом для злоумышленников снова и снова совершать атаки. Подобных атак лучше избегать, чем решать уже возникшую проблему, однако выход есть всегда.

Ransomware-защита для G Suite — это первое автоматическое решение по защите G-Suite-данных. Решение определяет атаку, блокирует источник, идентифицирует наличие зашифрованных файлов в Google Диске сотрудника и автоматически восстанавливает из последнего успешного бэкапа копию данных. Это позволяет бизнесу работать без остановок, стрессов, автоматизирует работу G-Suite-администратора и экономит огромное количество времени по мануальному восстановлению. По сути такой Disaster Recovery Plan жизненно необходим бизнесам, работающим в облаке.

- Сторонние приложения, подключенные к G-Suite-домену, могут служить уязвимостью и одновременно возможностью для хакеров.

Для увеличения продуктивности работы сотрудники нередко ставят дополнительные приложения. Такое приложение, подключенное к корпоративному Google-аккаунту, может потенциально означать дыру в безопасности для администратора. Отдельная проблема — ситуации, когда для доступа к корпоративным данным сотрудник использует несколько устройств, включая смартфон, планшет, личный лэптоп. Bring Your Own Device — подход, когда каждое из устройств может быть открытой дверью для вируса, в контексте ransomware-угроз особенно актуален.

Для этого осуществляется мониторинг сторонних приложений. Мы реализуем это через Spinbackup 3rd-party Apps Audit для G Suite. Анализируется потенциальный уровень угрозы приложений на корпоративные данные, который рассчитывается на основе ряда критериев. Один из критериев — уровень доступа, который получает приложение к данным сотрудника. Приложение, получая права редактирования и изменения данных, может нанести вред без ведома пользователя.

Также для контроля BYOD-устройств рекомендуется использовать MDM-системы, которые позволяют определять политики безопасности устройств и корпоративных данных на них. К примеру, можно запретить доступ к корпоративным данным с несанкционированно перепрошитых устройств, можно ограничивать возможность копирования определенных файлов внутри устройства. Часть функционала MDM есть в Google G Suite: например, администратор может настроить доступ к данным компании только с устройств, которые зашифрованы и имеют защиту PIN-кодом или паролем.

Как разговаривать о безопасности с сотрудниками

Вот примерное содержание письма, которое можно подогнать под особенности своей компании и отправить всем специалистам.

«Коллеги, в мире распространяется угроза вирусов-шифровальщиков: вредоносная программа попадает на компьютер через прикрепленные файлы в письмах или с зараженных флешек . Вирус шифрует любые файлы, которые могут представлять ценность. Расшифровать данные в лучшем случае дорого, в худшем — невозможно.

Важно! Чтобы не заразиться вирусом-вымогателем, не открывайте письма от неизвестных отправителей и, тем более, не запускайте вложенные файлы. Особенно опасны файлы, расширение которых вам незнакомо.

Подобные письма с советами можно составлять хоть каждую неделю, небольшими порциями повышая компьютерную грамотность коллег. В целом, это такая же часть профилактики, как и тестирование плана восстановления. Если подобные рассылки станут в компании традицией, думать об аварийном восстановлении систем придется гораздо реже.

Выводы

Чтобы обеспечить защиту на уровне технологий, необходимо:

- выбирать надежные облачные приложения для хранения данных;

- регулярно обновлять ПО и базы антивируса;

- разграничить уровни доступа для разных пользователей — в соответствии с политикой безопасности;

- мониторить доступ с BYOD-устройств;

- отслеживать сторонние приложения;

- организовать cloud-to-cloud backup в независимое облако;

- регулярно проверять целостность резервных копий.

Часть этих задач можно автоматизировать, что позволит экономить ресурсы. Для малого и среднего бизнеса, техническое обслуживание которого ложится на плечи одного-двух администраторов, такое решение можно считать оптимальным.

Что касается человеческого фактора, работа в этом направлении должна включать в себя, в первую очередь, обсуждение угроз с топ-менеджментом — с конкретными цифрами и решениями. Кроме того, обязательно нужно повышать компьютерную грамотность всего персонала компании — путем регулярных встреч, лекций или даже корпоративной рассылки. Чем больше сотрудники знают о безопасности — тем проще администратору поддерживать жизнеспособность системы, которую он с таким трудом выстраивает.

Эксплойтом называется любая несанкционированная и противоправная атака, совершаемая с использованием уязвимости в программном обеспечении, сетях или оборудовании. Атака, как правило, осуществляется с помощью компьютерной программы, фрагмента программного кода или последовательности команд с целью захвата контроля над системой, нарушения ее функционирования или получения хранимых в сети данных.

На стадии разработки во все программы и сети встраиваются механизмы защиты от хакеров по типу замков, предупреждающих несанкционированные посягновения извне. Уязвимость же похожа на открытое окно, пробраться через которое не составит большого труда для злоумышленника. В случае с компьютером или сетью злоумышленники могут установить вредоносное ПО, воспользовавшись уязвимостью, с целью получить контроль или инфицировать систему в своих корыстных целях с соответствующими последствиями. Чаше всего все это происходит без ведома пользователя.

Эксплойты вызываются ошибками в процессе разработки программного обеспечения, в результате которых в системе защиты программ оказываются уязвимости, которые успешно используются киберпреступниками для получения неограниченного доступа к самой программе, а через нее дальше - ко всему компьютеру. Эксплойты классифицируются в соответствии с типом уязвимости, которая используется хакером: нулевого дня, DoS, спуфинг или XXS. Разумеется, разработчики программ в скором времени выпустят обновления безопасности с целью устранения найденных дефектов, однако до этого момента программа является по-прежнему уязвимой для злоумышленников.

Так как эксплойты используют бреши в механизмах безопасности программ, у рядового пользователя практически нет шансов определить их наличие. Именно поэтому чрезвычайно важно поддерживать установленные программы обновленными, в особенности своевременно устанавливать обновления безопасности, выпускаемые разработчиками программ. В случае, если разработчик ПО выпустит обновление безопасности для устранения известной уязвимости в своем ПО, но пользователь не установит его, то, к сожалению, программа не получит необходимые самые последние вирусные определения.

Ввиду того, что эксплойты являются последствием совершенных недочетов, их устранение входит в прямые обязанности разработчиков, поэтому именно авторы должны будут подготовить и разослать исправление ошибок. Тем не менее, обязанность поддерживать установленные программы обновленными и своевременно устанавливать пакеты обновлений, чтобы не дать хакерам шансов воспользоваться уязвимостями, лежит полностью на пользователе программы. Одним из возможных способов не пропустить самые свежие обновления - использовать менеджер приложений, который позаботится о том, чтобы все установленные программы были обновлены, или - что еще лучше - воспользоваться инструментом автоматического поиска и установки обновлений.

- Убедитесь, что вы установили самые свежие обновления безопасности и патчи для всех программ

- Чтобы быть в безопасности онлайн и оставаться в курсе событий, устанавливайте все обновления сразу после их выпуска

- Установите и используйте антивирус класса премиум, который способен автоматически обновлять установленные программы

Полагайтесь на здравый смысл и следуйте базовым правилам безопасной работы в Интернете. Хакеры могут воспользоваться уязвимостью только в том случае, если им удастся получить доступ к вашему ПК. Не открывайте вложения в подозрительных сообщениях и не загружайте файлы из неизвестных источников. Поддерживайте установленные программы обновленными, а также своевременно устанавливайте обновления безопасности. Если хотите максимально упростить эту задачу, скачайте антивирус Avast, который не только обеспечит надежную защиту от всех типов вредоносного ПО, но и поможет с установкой самых свежих обновлений для сторонних программ.

![]()

Приветствую всех читателей форума! Сегодня я таки решился написать это, вопреки всем своим сомнениям и лени. А речь мы заведем о самых часто используемых эксплоитax для получения удаленного доступа. Каждый из них будет поочередно проанализирован и разобран для того, чтобы понять, как же защититься от этого.

После прочтения этих предложений ты, возможно понял, о чём будет идти речь в этой статье. Исходя из этого предоставляю список, через который каждый из эксплоитов пройдёт. Обзовем это этапами анализа. Встречайте!

- История происхождения и его разработка

- Где вы могли его видеть и где он был замешан?

- Подверженные атаке системы

- Краткий гайд по использованию

- Что препятствовало получению доступа?

- Отчёт с VirusTotal

- Как же такому противостоять?

- Недостатки

- Выводы

Никакой дисклеймер и тому подобная чушь не избавит меня от мук совести, ведь какие-то моральные качества сохранить удалось. Статья написана мной из хороших побуждений. Это не инструкция, как хакнуть ПК друзей, не-е-е-т! Это сделано, чтобы от подобных действий каждый из читающих мог противостоять и защитить себя, свои персональные данные от действий неблагонадёжного контингента.

Первым подопытным станет широкоизвестный эксплоит под названием MultiHandler, который будет представлен с различными Payloadами. Достаточно хороший способ получить сессию на удалённом ПК, но всё же не идеально. Дальше поймёте почему.

Оборудование представленное в тексте:

- Ноутбук с операционной системой Windows 7

- Виртуальная машина с OS Windows server

- вторая виртуальная машина с OS Win XP SP2

- стационарный ПК с установленным Kali Linux

- Мобильный телефон с эмулятором терминала

- Виртуальная машина с OS Linux mint 13

1) О создании этого чудесного эксплоита, как на просторах русскоязычного гугла, так и на англоговорящих нет ни слова, но вряд-ли подобного рода listener создавался долгое время, скорее всего он является плодом обоюдной любви Rapid7 и его соратников, во время пересборки метасплоита. Впрочем, не суть.

2) В каких атаках был замешан этот совершенейший листенер? Как по мне, это не стоит того, чтобы углубляться в это, ведь каждая пятая удалённая сессия, успешно полученная злоумышленником, эксплуатируется с помощью этого чуда.

3) Практически все, от самых старых до Windows 10 последнего обновления без FireWalla, специально для написания этой статьи были проведены соответствующее исследования и тесты в этой области .

Предельно просто, задаём пейлоад, тип файла и место сохранения,после того как мы перейдём в каталог root, мы увидим наш готовый файл. А продемонстрирую это всё дело с мобильного устройства с эмулятором. Для чего? Не знаю и сам, может ради того, чтобы продемонстрировать, что я могу получить доступ к ПК с телефона.

Запустим метасплоит и выполним следующее команды:

Установим интересующий нам пейлоад, естественно тот, который соответствует нашему .exe :

Установив порт и айпи жертвы, без зазрения совести запускаем слушатель, после чего открываем файл на атакуемом ПК и видим, что открылась сессия метерпретер. Всё работает по следующему принципу: пейлоад.exe в данной ситуации выступает в роли клиента к которому мы проводим подключения с помощью нашего слушателя. Предельно простая схема.

5) Какие же антивирусы препятствовали нам? Да практически все! Для начала все с них палили наш пейлоад, как троян, а для концовки - они не давали нам подключиться к жертве через листенер. Если не забуду, то скину ссылку или скрин с VT.

6) Защиту можно построить на базовых двух вещах: антивирусе и браундмаэре и на собственной голове. Но дальше я расскажу, как можно замаскировать это дело от антивирусов, тогда этот неподъёмный груз ложится только на вашу голову.

7) Выводы? Какие могут быть выводы если мы только на первом из трёх пейлоадов для слушателя? MultiHandler и Reverse_TCP. Выше я расписал о этом эксплоите, давайте к мануалу сразу! Как и в прошлый раз создаём пейлоад.ехе, но с некоторыми поправками.

Затем это всё добро доставляем жертве, после чего осталось только настроить слушатель. Это делается так же, но с небольшими правками.

После того, как жертва запустит наш пейлоад, мы словим сессию метерпретер. Суть заключается в том, что не мы подключаемся к нему, а он к нам, от сюда и название "Обратный".

Ну и скрытый шелл с помощью Netcat. Создаём исправленный пейлоад.exe:

После доставке жертве, злоумышленник обычно занят настройкой слушателя, как и мы всегда, но здесь мы и без него обойдёмся. Выручит нас netcat. Пишем:

После ловим сессию.

Выводы о MultiHandler: вещь неплохая, но не очень практичная, поскольку палится всем, чем только можно, при этом поддаётся криптованию, о чём расскажу ниже. Обычный антивирус и голова на плечах - в силах противостоять этому.

1) Об истории этого легендарного эксплоита можно говорить сутками напролёт, но всё-же ограничимся краткой историей. Википедия гласит: EternalBlue (CVE-2017-0144) — кодовое имя эксплойта, эксплуатирующего компьютерную уязвимость в Windows-реализации протокола SMB, к разработке которого, как считается, причастно Агентство национальной безопасности (США). Секретные сведения об уязвимости и исполняемый код эксплойта были опубликованы хакерской группой The Shadow Brokers 14 апреля 2017 года. Уязвимость была использована при распространении вредоносного ПО WannaCry в мае 2017 года, а также при распространении Petya в июне 2017 года.

2) Был замешан в множестве атак, но самыми известными считают распространение WannaCry и Petya.

3) Windows 7, Windows server/R2 без патча CVE-2017 и при отсутствии антивируса, который будет срывать сессию.

4) Мануал, о да. О этом куча информации, поэтому не буду даже объяснять команды!

В итоге получил ошибку, видимо у меня уже установлен на это патч или закрыт смб порт.

5) Антивирусы, определённо, срывают коннект.

6) Регулярные обновления и наличия закрытых портов с антивирусом - вас защитит.

Решил слить два метода в один, ведь они касаются одной операционной системы и как использовать листенер - показано выше.

1) Оба эксплоита не имеют особой истории, оба достаточно древние, но в случае с пейлоад.ехе - непобедимый вариант.

2) Ко мне особые слухи об этих чудищах не успели дойти, но, думаю, в паре атак их использовали.

3) Получения удалённого доступа к тачке под линукс - их прямая и непосредственная задача.

4) Начнём с пейлоад.ехе, не буду показывать часть с настройкой слушателя, а просто создадим наш файлик.

После ловим сессию.

5) Исходя из того, что это. Линукс, пейлоад.ехе вирус тотал одобрил полностью, не обнаружив ни-че-го. Но подвержены эксплуатации более раннее версии, где не устранена уязвимость с самбой.

6) Единственной защитой, кроме головы, является установка более новых версий линукс.

Я понимаю, что подобного рода статья относится к тому, что было в начале статьи, но здесь есть свои подводные камни, которые мне удалось найти.

1) Насчёт создания и всего прочего - не известно, точнее в рунете нет ничего толкового.

2) Не фигурировал в каких-то крупных атаках.

3) Создаём всё такой же пейлоад, но с расширениям apk, ведь атакуемая тачка - андроид!

По традиции доставляем его на телефон жертвы и настраиваем слушатель:

После устанавливаем APK-шку на андроид, но видим следующее: "Ошибка установки". Погуглив, я нашёл решения этого метода. Установка не происходит потому, что АПК приложения не имеет подписи, но и это дело нам под силу! Естественно, возможно подписать своё приложения с помощью популярных сред разработки приложений, но мне этот вариант был не по душе и мне удалось нарыть приложения Zipsinger, которое в пару кликов его подпишет. После установки к нам летит сессия метерпретер.

4) Самое забавное в этом всём, что подобное проникновение невозможно обнаружить антивирусом. Он абсолютно не имеет шансов против него. Суждение большей части людей: "Вирусы на андроид? Чё? Еретик!", - и тебя мгновенно жгут на костре фанаты андроида. Лучшая защита - ваша голова и осведомлённый мозг.

Да! Господа, поскольку большая часть антивирусов палит пейлоады, нужно закриптовать это всё дело, что затруднит обнаружение вирусных сигнатур. Давайте-ка закриптуем одно из наших чудес метасплоита? Нет. Это уж в продолжении этой статейки, которую смело можно номинировать на звание исследования. Только два антивируса из пятидесяти обнаружили криптованный файл-троян.

Для чего я низверг столько информации? Не нужно забывать, что лучшим антивирусом является светлая и осведомленная голова. Всё это написано для получения элементарных знаний, как работает это всё и как этому противостоять. В следующей части мы разберем как закриптовать и как обнаружить троян-пейлоад, как провести атаку через текстовые файлы или 7 чудес Metasploit ждут вас. До скорого, ребята.

Читайте также: