Вирус для выведения из строя

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

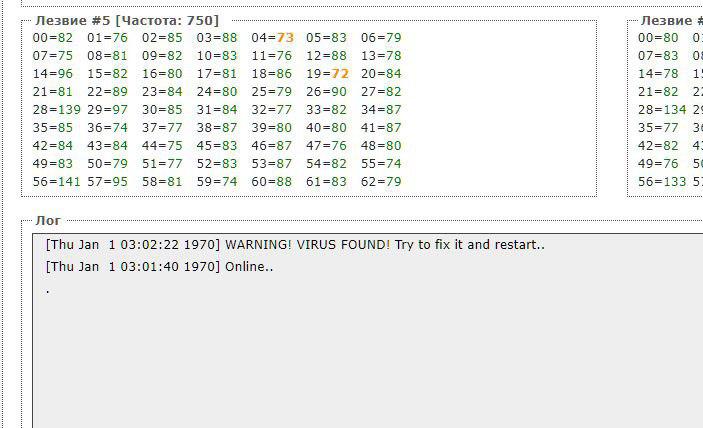

С начала 2019 года от обладателей асиков поступают жалобы о воровстве хэш-мощностей. Хакеры заражают вредоносным ПО пользовательские устройства и намайненное вознаграждение перечисляется на их воркеры, минуя адреса владельцев. Некоторые хакеры умудряются зарабатывать более 1 BTC в сутки только за счёт внедрения вирусов в чужие устройства.

Откуда появляются зараженные асики

Все эти и новые вирусы регулярно создаются и модифицируются хакерами. Вредоносное ПО с каждым днём становится всё незаметнее и опаснее. От заражения не застрахован никто, поскольку после установки модифицированной злоумышленниками прошивки троян быстро распространяется на другие устройства и восстанавливать потом приходится каждое по отдельности вручную. Прошивка asic S9 в этом случае занимает гораздо больше времени, чем автоматическое сканирование на вирусы и лечение.

Как узнать, что ASIC заражён

Это не является стандартной платой за разработку (DevFee) и использование прошивки и просто так отключить её нельзя. Вирус по меньшей мере 12 часов ежедневно майнит на другого пользователя. То есть, вы получаете на 50% меньше награды, чем должны. При этом откат до стандартной прошивки лишь временно решает проблему. Вирус вскоре вновь активизируется и продолжает пересылать вознаграждение другому юзеру.

Как вылечить ASIC

Для проверки своих устройств можно использовать сторонние программы-сканеры или BraiinsOS. Вылечить вирус Antminer S9 иногда можно сбросив IP-адрес, а затем сразу же установив одну из новых официальных прошивок. В любом случае процесс удаления занимает много времени и требует некоторых знаний, а также наличия SD-карты вместимостью от 2 ГБ.

Для начала можно скачать простую утилиту, вроде Win32DiskImager. Затем следует вставить SD-карту в кардридер, запустить Win32DiskImager и записать образ восстановления Recovery S9 на карту памяти. После этого потребуется провести манипуляции с платой асика, а именно:

отключить от питания контрольную плату, а затем отсоединить райзера с чипами;

переставить джампер вперёд (первый от стенки асика, он же дальний от флешки, как правило, JP4), вставить карту с образом, включить питание;

затем нужно подключить контрольную плату, подождать примерно минуту до стабильной периодической индикации светодиодов на LAN. Первый раз они зажгутся через 20 сек, а постоянно начнут мигать в течение минуты.

Это свидетельствует о прошивке платы. После этого следует отключить питание, вернуть перемычку на место и достать SD-карту. Затем нужно собрать устройство. После запуска ASIC, появится привычное меню Bitmain, через которое можно свободно устанавливать любую оригинальную прошивку или кастомные версии.

Что делать, если заражена ферма

Этот способ лечения хорошо работает с одним устройством. Однако почти любой вирус, находясь в локальной сети с другими устройствами, очень быстро распространяется на все девайсы. Если у вас в пользовании находятся десятки или сотни асиков, то обнаружив заражение одного, придётся проверять остальные, быстро отключать их от сети, а перепрошивать каждый вышеописанным образом будет долго и накладно.

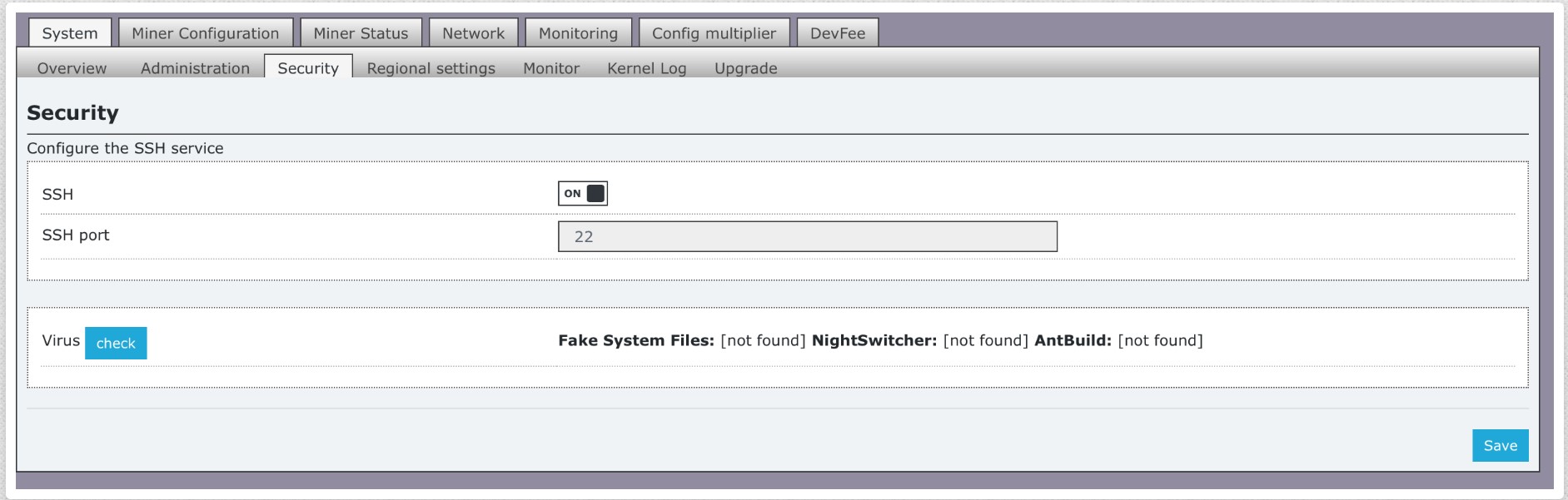

Существует решение в виде универсальной готовой прошивки для Antminer S9, T9+, обладающей рядом преимуществ по сравнению с любыми способами индивидуального лечения. Её особенности заключаются в следующем:

встроенный антивирус, проверяющий и распознающий присутствие вредоносного ПО. Если у вас всё в порядке, можете после проверки вернуться к своей прошивке либо остаться на скачанной версии;

ручное сканирование вирусов;

она обеспечивает стабильность работающих устройств;

индивидуальный разгон чипов;

возможность разгона и оптимизации по технологии AsicBoost и многое другое.

Встроенный антивирус позволяет проверить ваш ASIC S9, T9+ на наличие вируса. Для этого, после установки прошивки на ваше устройство, зайдите во вкладку System > Security и включите проверку нажатием кнопки Virus Check.

Важным отличием от хакерских продуктов является клиентская поддержка. По всем возникающим вопросам можно связаться с разработчиком и получить консультацию. Только в том случае, если скачать прошивку для ASIC с официального сайта разработчика можно гарантировать стабильный и прибыльный майнинг без необходимости делиться наградой с посторонними.

Как понять, что в телефоне вирус

Да, вредоносные программы опасны не только для компьютера, но и для смартфона. Тем более сейчас, с развитием технологий, злоумышленники просто мечтают подкрасться поближе к устройству, на котором есть все ваши личные и платежные данные. Итак, что должно насторожить вас и заставить подумать, как удалить вирус с телефона:

-

В телефоне стало слишком много рекламы. Баннеры вылетают отовсюду, появляются на рабочем столе, уведомления всплывают даже тогда, когда вы не используете телефон.

Телефон стал быстро разряжаться, сильно нагревается, даже тогда, когда вы им не пользуетесь. Возможно, как раз в это время он участвует в DDOS атаке или майнит для кого-то биткойны.

- После установки нового приложения, пусть даже скачанного из официального магазина, стали появляться ошибки, телефон стал глючить, выключаться, греться.

На карте или в памяти телефона появились поврежденные файлы, не открываются фотографии, аудио-файлы. В телефоне появляются странные папки, которые непонятно к чему относятся.

Смартфон стал слишком самостоятельным и теперь сам устанавливает то, что хочет без вашего участия.

Есть три наиболее распространенных группы "плохих программ".

-

Первое это всплывающие баннеры, которые никак нельзя отключить. Они сильно затрудняют работу пользователя и избавиться от них сложно, чаще всего приходится возвращаться к заводским настройкам и удалять все содержимое телефона.

Второе - шпионские программы, которые записывают все, что делает пользователь телефона и отправляет злоумышленникам. Выследить такую активность легко по увеличившемуся объему передаваемого трафика. Такие вирусы могут своровать данные вашей карточки, важные пароли - и в итоге вы лишитесь денег.

Вирус на телефон Андроид попадает вместе с программами, которые вы спокойно качаете из официальных магазинов. Это могут быть полезные календари и планировщики, игры и программы, считающие, например, ваш рацион и калории. Они могут содержать вредоносный код или же быть полностью написаны для воровства данных с вашего телефона.

Вирус также можно подцепить, открывая письма от незнакомых номеров, переходя по ссылкам из них, скачивая файлы, присланные таким образом или же "левыми" пользователями соцсетей. Даже если затем удалить загрузку, программа может успеть запуститься на вашем телефоне. Также зараженной может оказаться флешка, которую вы присоединяли к компьютеру или получили от кого-то из знакомых.

Пошаговая инструкция по удалению вирусов

Если вы столкнулись с описанными выше проблемами, будьте готовы спасать свой телефон. Мы расскажем, как удалить вирус с телефона различными способами.

1. Начнем с самого простого. Если вы не сделали это раньше, поставьте на свое устройство одну из антивирусных программ и запустите проверку. Есть бесплатные и платные антивирусы, воспользуйтесь продуктами известных производителей. Следуйте указаниям антивируса и удалите те файлы, которые он укажет, как подозрительные. Удалите скачанный антивирус, скачайте еще один и снова проведите проверку.

2. К сожалению, этот вариант помогает не всегда. Если вирусы уже в телефоне, они могут запрещать антивирусу работать правильно. Постарайтесь минимизировать вред, которые причиняет вирус вашему андроид устройству и вашему кошельку: включите режим "В самолете", чтобы программы не имели доступ к интернету. Затем проверьте список приложений. Если среди них есть те, что вам неизвестны, или недавно установлены - удалите их. Также можно посмотреть в "Диспетчере приложений" телефона, какие из них работают активнее других и расходуют максимум трафика. Удалить их можно прямо из корневой папки на главном диске - при подключении к компьютеру. Найдите файл с названием программы и расширением apk, удалите его.

3Удалить вирус с телефона на базе Андроид достаточно быстро можно, если найти вредную программу в списке "администраторов" и отобрать у нее права. Для этого зайдите в меню "Настройки", выберите вкладку "Безопасность" и найдите подпункт с правами приложений. Также это меню может находиться в папке "Приложения". Проверьте, какие права у установленных у вас приложений и при необходимости ограничьте их. В любом случае, нет необходимости доверять программам от сторонних разработчиков все свои секреты.

4. Если удалить программу, которая вам кажется подозрительной, не получается, перейдите в безопасный режим. Для этого нужно выключить телефон, а включая его, зажать кнопку уменьшения громкости. В этом режиме запускаются только системные программы и у вас будет возможность удалить сторонние приложения или отключить их права.

5. Можно удалить вирус через компьютер: если на вашем десктопе установлены антивирусные программы, то они чаще всего сильнее и более продвинуты, чем мобильные версии. Так что телефон можно проверить на вирусы через ПК. Для этого нужно подключить андроид устройство к компьютеру или ноутбуку в режиме "Отладка через USB". Для этого нужно зайти в меню "Настройки", найти там подпункт "Для разработчиков" и включить эту функцию. Затем именно это нужно выбрать в появившемся меню при подключении телефона кабелем. Смартфон откроется как дополнительный диск или флешка, просканируйте его антивирусом полностью. Удалите все найденные угрозы.

6. Самый безотказный способ - откат к заводским настройки. Для того, чтобы это прошло безболезненно, возьмите за правило делать резервную копию вашего смартфона раз в неделю - две недели.

Чтобы вернуться к заводским настройкам, зайдите в меню "Настройки" телефона, выберите там пункт "Система" и зайдите в пункт "Сброс". Там уже можно выбрать пункт "Восстановление до заводских настроек". Помните, что эта процедура сотрет всю информацию с вашего телефона, удалит все контакты, фотографии, приложения. Затем восстановить их можно будет из резервной копии.

7. Если на вашем телефоне обосновался вирус, который не дает зайти в меню, сбрасывайте телефон через компьютер. Только обязательно включите свежий антивирус, присоединяя устройство Андроид к ПК. После подключения USB-кабеля, включите телефон и выберите пункт: сбросить до заводских настроек. В этом случае баннер, закрывший экран, не помешает это сделать.

Русские хакеры стали брендом нашего времени. Судя по заголовкам мировой прессы, коварные взломщики почти всемогущи и способны хоть вытащить на свет подноготную Всемирного антидопингового агентства, хоть усадить в Белый дом Дональда Трампа.

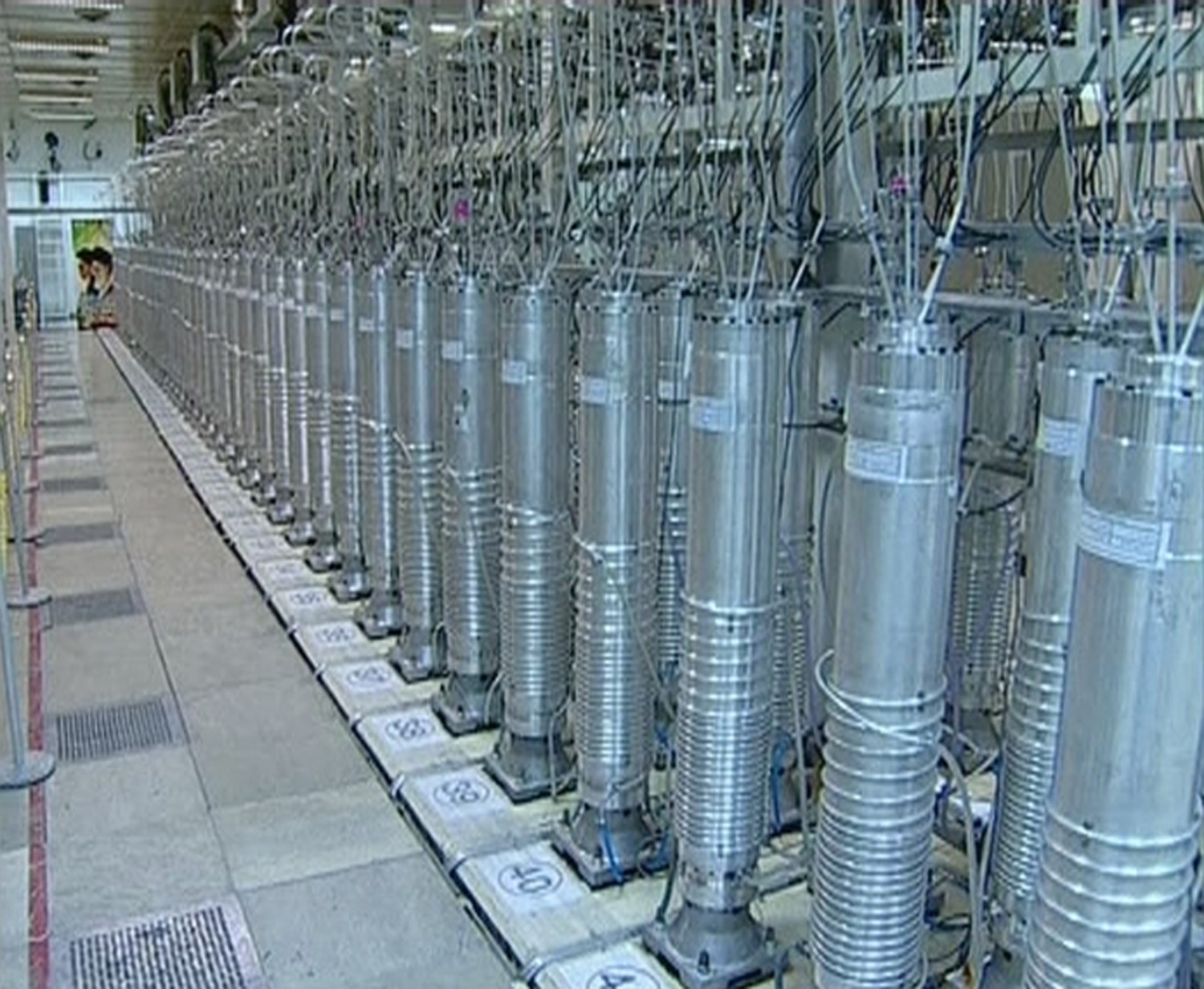

При этом не слышно истерии по поводу хакеров из других стран. А между тем всего несколько лет назад хакеры учинили успешную диверсию на ядерном объекте.

Ядерная программа Ирана вызывала и вызывает острую реакцию у ряда стран, в первую очередь у Израиля и США. Исламская Республика упорно стремилась вступить в ядерный клуб, но эти попытки вызывали только холодную ярость в Вашингтоне и Тель-Авиве: со времён исламской революции Тегеран рассматривали как опасного врага. Разумеется, и там и там хватает ястребов, которые предпочли бы разбомбить любую стоящую на пути проблему, однако в 2000-е годы оставшимся анонимными разведчикам пришёл в голову гораздо более тонкий план воздействия на атомный проект аятолл.

Военная операция была бы чрезвычайно затратной, вызвала бы очевидные проблемы на международной арене, к тому же всегда существует риск неожиданной неудачи. Завод по обогащению урана в Натанзе был хорошо защищён, и даже бомбардировка не гарантировала его полного уничтожения. Однако нетривиальный подход удалось найти.

Для уничтожения иранской атомной программы был разработан оригинальный компьютерный вирус, получивший название Stuxnet. Вирус был заточен для работы с компьютерами строго определённой конфигурации, то есть он не начинал крушить первую попавшуюся систему, в которую попал. Оказавшись на новом компьютере, Stuxnet начинал сканировать программное обеспечение, отыскивая автоматизированные системы управления, используемые в ядерной промышленности. Такие системы специфичны для каждого завода — система датчиков, управления разными узлами и агрегатами везде своя. Stuxnet искал строго определённую цель. Если он не находил такую, то просто "засыпал" в ожидании возможности переместиться дальше.

Интересно, что, по данным американской прессы, израильтяне построили целый комплекс, имитировавший иранские установки для обогащения урана. На "имитационных центрифугах" отрабатывали внедрение в систему и саму атаку. Разработчики вируса понимали, что второго шанса у них не будет, так что первый удар должен быть убойным.

Однако иранцы, само собой, держали отключёнными от сети компьютеры, управлявшие ядерными объектами. Поэтому Stuxnet распространялся только через флеш-накопители. При этом электронный диверсант использовал украденные сертификаты крупной уважаемой компании Realtek — для обмана антивирусов. Вирус при всей своей сложности очень компактный и, попав на компьютер, практически не отсвечивал: ни у кого просто не возникало повода его разыскивать.

Само собой, распространяться таким образом вирус мог очень долго. Однако хакеры имели возможность ждать: строительство атомной станции или разработка ядерного оружия — дело небыстрое. Рано или поздно кто-то должен был совершить оплошность.

Первоначально целью кибератаки стали иранские фирмы, занимающиеся разработкой программ для промышленных предприятий. Разведка представляла, какие компании могут быть вовлечены в ядерную программу, поэтому вирус внедряли в первую очередь в фирмы, имеющие связи с ними. При этом так и остались туманными обстоятельства самого первого заражения, так что, вероятно, сыграла свою роль старая добрая агентурная разведка: кто-то же должен был в первый раз вставить заражённую флешку в компьютер. Правда, отследить одиссею Stuxnet не могли даже создатели. Этот вирус был чрезвычайно хорошо написан, с тем чтобы не нанести никакого вреда системе, не отвечающей нужным параметрам, и не оставить ни малейших признаков внедрения. Впоследствии оказалось, что своими неисповедимыми путями вирус заразил несколько промышленных компьютеров в Германии, но не пришёл в действие, поскольку не обнаружил совпадения параметров с теми, что искал.

Летом 2010 года очередная копия Stuxnet наконец обнаружила себя на компьютере, управляющем иранской ядерной центрифугой. И вот тут вирус развернулся по полной программе.

Stuxnet оказался маленьким техническим шедевром. Просто взломать программное обеспечение центрифуг было бы недостаточно: да, на какое-то время их пришлось бы остановить, но затем вирус ждал бы быстрый и бесславный конец. Однако суть конструкции этого вируса состояла в том, что он перехватывал управление заражённым компьютером и сам начинал отдавать команды, но так, чтобы у живых операторов сохранялась иллюзия контроля над ситуацией.

Для этого вирус некоторое время провёл внутри системы, собирая информацию о технологических процессах и текущем режиме работы оборудования. Накопив достаточно сведений, "червь" принялся за работу. Получив контроль над иранскими ядерными центрифугами, Stuxnet начал потихоньку менять им режим работы. Иранские центрифуги рассчитаны на определённую скорость оборотов. Stuxnet потихоньку менял частоту вращения, заставляя центрифуги работать в критическом режиме. Центрифуги резко разгонялись и так же резко тормозили. При этом операторы пребывали в блаженном неведении о происходящем, поскольку показатели, выходящие на их экраны, вирус фальсифицировал. Процесс занял несколько месяцев: разработчики вируса, очевидно, полагали, что за это время удастся как следует износить максимальное количество центрифуг.

В результате в один прекрасный момент иранские центрифуги в Натанзе начали массово выходить из строя. В короткий срок 1368 из имевшихся у страны аятолл центрифуг просто сломались без возможности восстановления.

Это был этапный момент в практике информационных войн. Компьютерный вирус причинил физический вред. Хакеры не просто украли или уничтожили данные, но изувечили существующее в реальном мире промышленное оборудование. Разрушительный эффект от применения вируса был сравним с воздушной бомбардировкой, при этом ни одна настоящая ракета никуда не полетела, более того, даже сам факт атаки долгое время оставался под сомнением. Глава Организации по атомной энергии Ирана Голам Реза Агазаде без объяснения причин подал в отставку, центрифуги остановились, а ядерная программа Ирана оказалась отброшена на годы назад. В Иране эта история вызвала жёсткий разбор полётов, в ходе которого даже задерживались "ядерные шпионы", которые в итоге оказались непричастны к аварии.

Однако история вируса-диверсанта на этом не кончилась.

Летом 2010 года Сергей Уласень, специалист из небольшой белорусской фирмы "ВирусБлокАда", обнаружил неизвестного червя и сделал его описание достоянием широкой публики. Компания, где работал Уласень, работала в том числе с клиентами из Ирана, и те обратились к нему за помощью со своими заражёнными компьютерами. Уласень, уже подозревая, что с компьютером что-то не то, прочесал его особенно тщательно и в итоге вышел на искомый вирус. Что поразило специалистов по безопасности, так это наличие реальных сертификатов, позволявших изображать "честную" программу. Другое обстоятельство, сделавшее пойманный вирус героем дня, — его узкоспециализированное предназначение.

В ближайшие месяцы Stuxnet изучили буквально под микроскопом и разобрали на байты. Общий вывод был практически единодушным: это не вирус, написанный хакером-одиночкой, и не продукт творчества хулиганов. Судя по интеллектуальным усилиям, вложенным в разработку вируса, речь идёт об изощрённо написанной полноценной боевой программе, создававшейся группой специалистов в течение длительного срока.

Причём разработчики имели источники, снабжавшие их разведывательными данными о цели, которую предстоит атаковать, и ресурсы, характерные не для сетевых хулиганов, а для спецслужб. Более того, вирус существовал во множестве модификаций и уже давно путешествовал по планете, заразив десятки тысяч компьютеров.

Впоследствии выдвигались более или менее обоснованные версии насчёт действительных масштабов кибератак. Дело в том, что конкретно атака, предпринятая Stuxnet, имела неприятные для Ирана, но всё же не абсолютно убойные последствия. Однако Stuxnet разрушил лишь конкретную цель, в то время как потенциальных задач для такого вируса может быть значительно больше. Управление промышленными объектами, транспортной инфраструктурой — разнообразные автоматизированные системы в наше время внедрены буквально повсюду. Как показал пример Ирана, инфильтрация достаточно искусно написанного червя может быть проведена незаметно. А дальнейшие события ограничиваются только фантазией авторов вируса.

Читайте также: