Вирус блокирует учетные записи в домене

Моя учетная запись стала вторую неделю блокироваться в корпоративной AD на сервере.

Если просмотреть лог сервера AD (Security), то вижу слезующее:

и так два-три раза подряд с интервалом 10-20 минут на протяжение 14 дней.

Индусы нихрена не знают - сказали меняй учетку. Но, во-первых, я не хочу менять учетку, которую использую уже несоклько лет, во-вторых, это не решение проблемы, а скорее уход от нее.

Что-то или кто-то пытается постоянно ломиться с моими данными.

Интересные факты:

- учетка удалялась и пересоздавалась с теми же именем и правами (то есть поменялся SID)

- сетевой профайл юзера тоже удалялся

- лэптоп форматировался

- при переустановке системы, насколько помню, учетка тоже в один момент заблокировалась

То есть видимо можно исключить, что это исходит непосредственно из моего компьютера, а лезет из корп. сети.

Отсюда вопрос, как можно отловить, откуда используется учетка? Какими средставами? Если это вирус, то антивирус (TrendMicro) никак не реагирует.

Пароль не менялся во время появления симптомов. Фактически, появилось просто так само собой (то есть я о причинах не знаю, потому что изменений никаких не делал). Фактически, ситуация похожа, будто включили в один момент старый компьютер, с моей учеткой и старым паролем на ней, но этого не делали.

| 1. chaynik , 31.08.2009 18:18 | |||||||||||||||||||||||||||||||||||||

| 2. Daniel.Lavrushin , 31.08.2009 18:34 |

| спасибо за ответ, но нет =). Дело в том, что если бы кто-то (не я - меня чисто переустановленная система) сидит под моим аккаунтом, то у него учетная запись бы блокировалась каждые 10 минут - то есть он бы уже пришел давно и сказал, что у него интернет не работает к примеру или на файловый сервер не пускает. |

| 3. djo7 , 31.08.2009 20:25 |

| Пароль не миняли недавно? Служба ни какая под вашей учеткой не запущена? |

| 4. Daniel.Lavrushin , 01.09.2009 01:18 |

| нет, в том то и дело, что случилось это в момент, когда ничего с учеткой не делалось. Пароли меняются сами раз в пол года и до этого срока еще жить и жить.

Под учеткой сервисов нет на сервере. Да и какой сервис будет проверять в произвольное количество времени пароль на контроллере. Тем более что он не менялся с последнего времени, а значит три недели работало нормально, а две недели назад стало не нормально. =) Добавление от 01.09.2009 01:20: А есть ли какая-то возможность аудирования аккаунтов контроллера на места использования? То есть откуда пытаются подключаться, с какой машины или адреса? В логах пишется только имя доменконтроллера, что само по себе бредово. |

| 5. skf , 01.09.2009 07:54 |

| 6. Daniel.Lavrushin , 01.09.2009 09:15 |

| А как боролись? хотя бы вычислить машину, с которой блокируется - уже праздник был бы.

Самое интересное, что блочится только моя учетная запись, у других проблем нет. При этом, сегодня вот пришел и не смог залогиниться - учетка УЖЕ была заблокирована. Но с моей учетки никто точно не сидит. |

| 8. skf , 01.09.2009 17:52 |

| 9. Daniel.Lavrushin , 02.09.2009 09:21 |

| Друзья, видимо задача не такая тривиальная оказывается.

Итак, у меня теперь сомнения, что дело реально в вирусе. Вот, что удалось выявить. Есть доменконтроллер. Есть Файловый сервер. Есть блокирующаяся учетная запись. В домен-контроллере есть лог: Включил полный аудит файлового сервера (видно из лога, что от него идет хрень эта). Попутно изменил логин учетки, так чтобы она хотя бы перестала блокироваться. В логах на файловом сервере появилось Тут интересна строчка Процесс 628 - это w3wp.exe или же IIS. Есть какие-то мысли по этому поводу? На сервере действительно есть веб сервер с рабочим IIS. Но в каком месте он пытается использовать учетку - не ясно. |

| 11. Daniel.Lavrushin , 02.09.2009 10:12 |

| совсем не то - слишком поверхностно. И я гуглом пользоваться умею, иначе не писал был сюда. |

| 13. Daniel.Lavrushin , 02.09.2009 10:33 |

| Ну прочитайте мои сообщения не по диагонали, пожалуйста. Ясен пень, что ошибка возникает потому, что якобы какой-то процесс пытается подобрать пароль и его АД блочит, тут и слепому ясно без гугла. Вопрос в том, почему и с какой стати IIS на сервере стал использовать учетку будучи запущенным под системным серверным аккаунтом в модуле Advapi. По ссылкам ответа на этот вопрос нет. |

| 15. Daniel.Lavrushin , 02.09.2009 10:55 |

| Спасибо большое за тулз - очень удобный, но фактически он дублирует серверное администрирование. Сейчас речь идет уже не о том, почему блокируется аккаунт, это уже видимо выяснили (см. выше), а о том, почему IIS использует его. Попробую покапаться в скриптах .net.

Добавление от 02.09.2009 12:02: Итак, проблема точно в IIS, но не в скриптах aspx. Добавление от 02.09.2009 14:57: Нашел проблему - какая-то дрянь или глюк IIS использовала ананимус аккаунт веб сервера, который был собственно аккаунт из АД. Самое интересное, что анонимус аккаунт был отключен, но при этом все равно использовался. Интересно и то, что используется он только тогда, когда юзер заходит на сайт, то есть сама эта фигня не живет своей жизнью, а два раза посылает анонимус запрос AD от веб сервера в момент обращения к веб серверу другими пользователями. Как такое возможно? |

| 17. Musik , 03.09.2009 03:31 |

| Индусы Русскоязычные. какая-то дрянь или глюк IIS использовала анонимэс аккаунт События из логов следует приводить полностью и без отсебятины. |

| 18. Daniel.Lavrushin , 03.09.2009 14:43 |

| Musik вы такой умный - от вас столько пользы =). |

| 20. Daniel.Lavrushin , 03.09.2009 14:54 |

| PowerUser дык не спорю, не силен в этом, но проблема есть и решать ее приходится мне =(. Только хочу понять, как избавиться от этого. Нет возможности запускать из AD - по стандартнам не положено. Хочу понять, с какой стати это все работало 3 года и тут вдруг стало использовать ананимус аккаунт, который тем более отключен (галка enable там не стоит). |

| 21. PowerUser , 03.09.2009 15:27 |

| Daniel.Lavrushin Дык того, ты в свойства сайтов зайди и закладку Directory Security посмотри - группа Authentication and access control - Edit. Если там взведена только галка анонимного доступа, то IIS будет лезть за ресурсами именно под этой учеткой. Если сайт под NET писан, смотри web.config - возможно, что там ключ Identity Impersonate заюзан - там можно явно указать, под какой учеткой будет работать сайт. |

| 22. Musik , 03.09.2009 15:46 |

| Daniel.Lavrushin Вы не в состоянии оценить пользу в силу своей глупости, да? |

| 23. Daniel.Lavrushin , 03.09.2009 15:59 |

| Musik нет же, просто вы не в состоянии оценить глупость собственной пользы. =) PowerUser В web.config проставлено Добавление от 03.09.2009 16:05: да ,естественно пользователи интранет-сайта этого никак не ощущают проблем аутендефикации, то есть сайт их спокойно пропускает, определяя из AD. Но в логах все равно появляются записи об анонимном пользователе, по две штуки за раз. |

| 25. Daniel.Lavrushin , 03.09.2009 16:25 |

| PowerUser У меня это предположение тоже появилось, когда делал ревизию всех прав. Действительно был поднят, но галка также была отключена. Это внутренний интранет, права все через AD. |

| 26. Musik , 04.09.2009 00:47 |

| Daniel.Lavrushin Я так и знал, что словоблудие - ваш конек. |

| 27. cinquefoil2014 , 28.10.2018 21:29 |

| Коллеги постоянно стала блокироваться учетная запись, в логах вижу имя компьютера Workstation, хотя у меня такой нет, куда копать? |

| 28. Джамаль , 29.10.2018 07:52 |

| cinquefoil2014

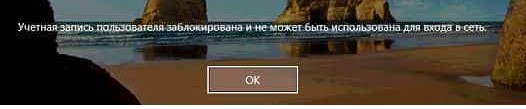

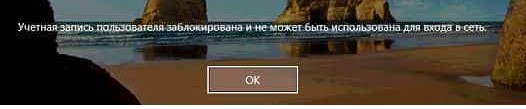

Копать в сторону включения аудита на КД и поиска событий сетевого входа в журнале безопасности КД. Номера нужных событий - 4781 и 4624. Там, в событиях, будет указано, какой IP-адрес у машины, с которой была предпринята попытка подключения. Для правильного поиска, нужно сопоставить параметр LogonID - в искомых событиях он будет совпадать. В этой статье мы опишем, как отслеживать события блокировки учетных записей пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы выполняется постоянная блокировка. Рассмотрим использование для поиска источника блокировки журнала безопасности Windows и скриптов PowerShell. Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory в случае n-кратного неправильного набора пароля пользователем. Обычно учетная запись блокируется контроллером домена после нескольких попыток ввести неправильный пароль на несколько минут (5-30), в течении которых вход пользователя в систему невозможен. Через определение время, заданное политиками безопасности, учетная запись домена автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) учетных записей пользователей AD. В том случае, если учётная запись пользователя в домене заблокирована, при попытке авторизации в Windows появляется предупреждение:

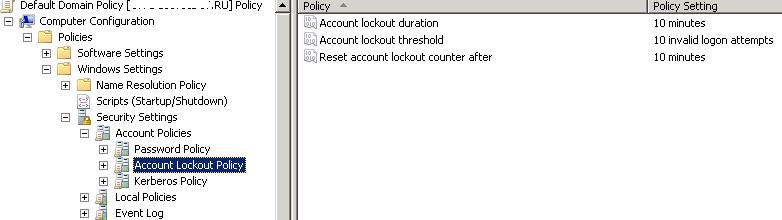

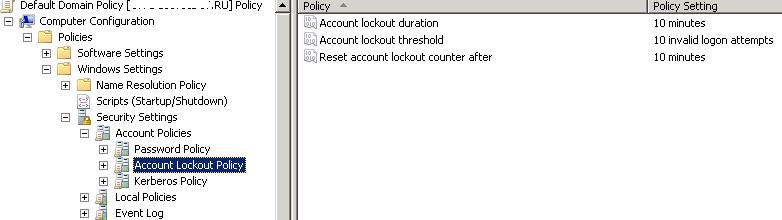

Политики блокировки учетных записей в доменеПолитики блокировки учетных записей и паролей обычно задается сразу для всего домена политикой Default Domain Policy. Интересующие нас политики находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Account Policy -> Account Lockout Policy (Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политики блокировки учетных записей). Это политикии:

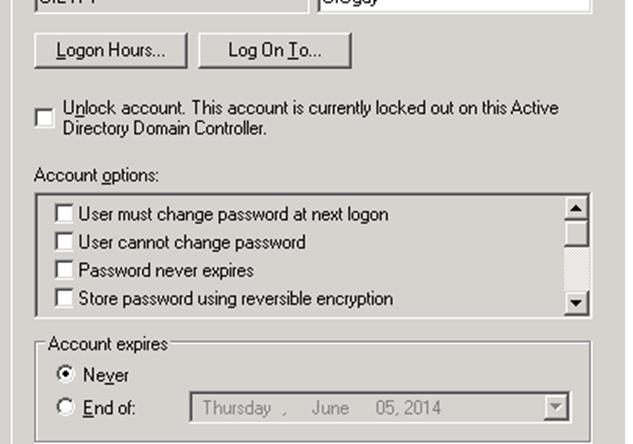

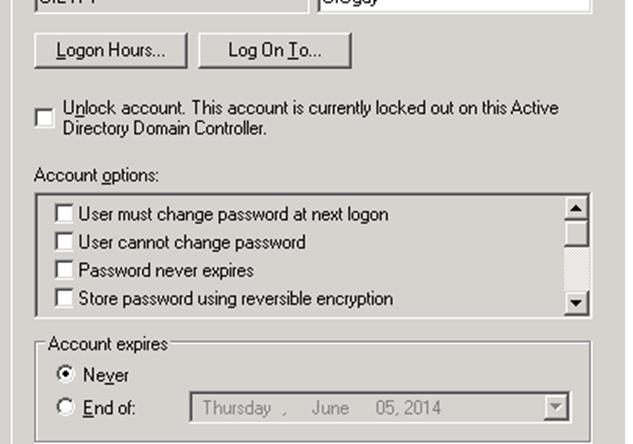

Совет. Вручную снять блокировку учетной записи, не дожидаясь автоматической разблокировки, можно с помощью консоли ADUC . Для этого в свойствах учетной записи пользователя на вкладке Account, поставив чекбокс на Unlock account. This account is currently locked out on this Active Directory Domain Controller.

Довольно полезную информацию о времени блокировки, задания пароля, количестве попыток набора пароля и прочее можно получить в свойствах учетной записи в консоль ADSIEdit или на дополнительной вкладке Additional Account Info в свойствах пользователя (проще). Для того, чтобы решить проблему пользователя администратору нужно разобраться с какого компьютера и какой программой была заблокирована учетная запись пользователя в Active Directory. Поиск компьютера, с которого была заблокирована учетная записьВ первую очередь администратору нужно разобраться с какого компьютера / сервера происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи. В том случае, если ближайший к пользователю контроллер домена определил, что пользователь пытается авторизоваться под неверным паролем , он перенаправляет запрос аутентификации на DC с FSMO ролью эмулятора PDC (именно он отвечает за обработку блокировок учетных записей). Если проверка подлинности не выполнялась и на PDC, он отвечает первому DC о невозможности аутентификации. При этом в журнале обоих контроллеров домена фиксируются события 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Логично, что в первую очередь необходимо проверить журналы безопасности на PDC контроллере. Найти PDC в домене можно так: Событие блокировки учетной записи домена можно найти в журнале Security на контролере домена. Отфильтруйте журнал безопасности по событию с Event ID 4740. Должен появится список последних событий блокировок учетных записей на контроллере домена. Начиная с самого верхнего переберите все события и найдите событие, в котором указано что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – TS01. Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла: $Username = ‘username1’ $Username = ‘username1’ Выявляем программу, причину блокировки учетной записи в ADИтак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь хотелось бы понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки. Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля своей доменной учетной записи . Это наталкивает на мысль, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространение места, в которых пользователь мог использовать свой старый пароль:

Для более детального аудита блокировок на найденной машине необходимо включить ряд локальных политик аудита Windows. Для этого на локальном компьютере, на котором нужно отследить источник блокировки, откройте редактор групповых политик Gpedit.msc и в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy включите политики:

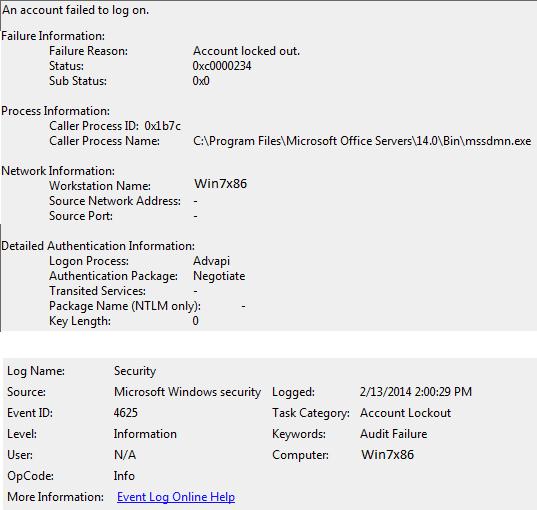

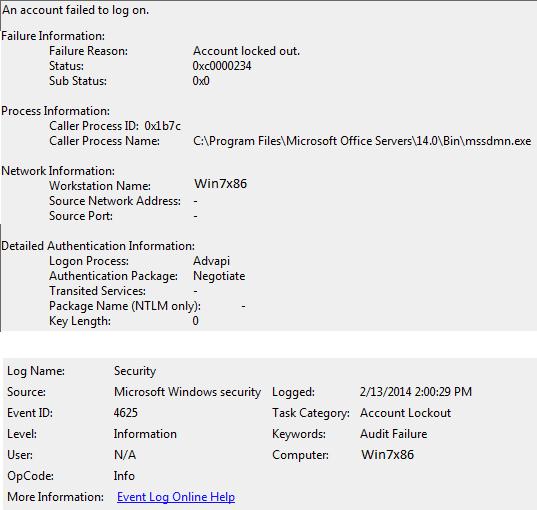

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint. После окончания анализа, выявления и наказания виновника не забудьте отключить действие активированных групповых политик аудита. В том случае, если вы так и не смогли выяснить причину блокировки учетной записи на конкретном компьютере, чтобы избежать постоянной блокировки учетки, стоит попробовать переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя. В этой статье описано, как отслеживать события блокировки учетных записей пользователей на котроллерах домена Active Directory, определять с какого компьютера и из какой конкретно программы выполняется постоянная блокировка. Рассмотрим использование для поиска источника блокировки журнала безопасности Windows и скриптов PowerShell. Политика безопасности учетных записей в большинстве организаций требует обязательного блокирования учетной записи пользователя в домене Active Directory в случае n-кратного неправильного набора пароля пользователем. Обычно учетная запись блокируется контроллером домена после нескольких попыток ввести неправильный пароль на несколько минут (5-30), в течении которых вход пользователя в систему невозможен. Через определение время, заданное политиками безопасности, учетная запись домена автоматически разблокируется. Временная блокировка учетной записи позволяет снизить риск подбора пароля (простым брутфорсом) учетных записей пользователей AD. В том случае, если учётная запись пользователя в домене заблокирована, при попытке авторизации в Windows появляется предупреждение:

Политики блокировки учетных записей в доменеПолитики блокировки учетных записей обычно задается сразу для всего домена политикой Default Domain Policy. Интересующие нас политики находятся в разделе Computer Configuration -> Windows Settings -> Security Settings -> Account Policy -> Account Lockout Policy (Конфигурация Windows -> Параметры безопасности -> Политики учетных записей -> Политики блокировки учетных записей). Это политикии:

Совет. Вручную снять блокировку учетной записи, не дожидаясь автоматической разблокировки, можно с помощью консоли ADUC . Для этого в свойствах учетной записи пользователя на вкладке Account, поставив чекбокс на Unlock account. This account is currently locked out on this Active Directory Domain Controller.

Довольно полезную информацию о времени блокировки, задания пароля, количестве попыток набора пароля и прочее можно получить в свойствах учетной записи в консоль ADSIEdit или на дополнительной вкладке Additional Account Info в свойствах пользователя (проще). Для того, чтобы решить проблему пользователя администратору нужно разобраться с какого компьютера и какой программой была заблокирована учетная запись пользователя в Active Directory. Поиск компьютера, с которого была заблокирована учетная записьВ первую очередь администратору нужно разобраться с какого компьютера / сервера происходят попытки ввода неверных паролей и идет дальнейшая блокировка учетной записи. В том случае, если ближайший к пользователю контроллер домена определил, что пользователь пытается авторизоваться под неверным паролем , он перенаправляет запрос аутентификации на DC с FSMO ролью эмулятора PDC (именно он отвечает за обработку блокировок учетных записей). Если проверка подлинности не выполнялась и на PDC, он отвечает первому DC о невозможности аутентификации. При этом в журнале обоих контроллеров домена фиксируются события 4740 с указанием DNS имени (IP адреса) компьютера, с которого пришел первоначальный запрос на авторизацию пользователя. Логично, что в первую очередь необходимо проверить журналы безопасности на PDC контроллере. Найти PDC в домене можно так: Событие блокировки учетной записи домена можно найти в журнале Security на контролере домена. Отфильтруйте журнал безопасности по событию с Event ID 4740. Должен появится список последних событий блокировок учетных записей на контроллере домена. Начиная с самого верхнего переберите все события и найдите событие, в котором указано что учетная запись нужного пользователя (имя учетной записи указано в строке Account Name) заблокирована (A user account was locked out).

Откройте данное событие. Имя компьютера (или сервера), с которого была произведена блокировка указано в поле Caller Computer Name. В данном случае имя компьютера – TS01. Можно воспользоваться следующим PowerShell скриптом для поиска источника блокировки конкретного пользователя на PDC. Данный скрипт вернет дату блокировки и компьютер, с которого она произошла: $Username = ‘username1’ Аналогичным образом можно опросить из PowerShell все контроллеры домена в Active Directory: $Username = ‘username1’ Выявляем программу, причину блокировки учетной записи в ADИтак, мы определили с какого компьютера или устройства была заблокирована учетная запись. Теперь хотелось бы понять, какая программа или процесс выполняет неудачные попытки входа и является источником блокировки. Часто пользователи начинают жаловаться на блокировку своей учетной записи в домене после плановой смены пароля своей доменной учетной записи. Это наталкивает на мысль, что старый (неверный) пароль сохранен в некой программе, скрипте или службе, которая периодически пытается авторизоваться в домене с устаревшим паролем. Рассмотрим самые распространение места, в которых пользователь мог использовать свой старый пароль:

Для более детального аудита блокировок на найденной машине необходимо включить ряд локальных политик аудита Windows. Для этого на локальном компьютере, на котором нужно отследить источник блокировки, откройте редактор групповых политик Gpedit.msc и в разделе Compute Configurations -> Windows Settings -> Security Settings -> Local Policies -> Audit Policy включите политики:

Дождитесь очередной блокировки учетной записи и найдите в журнале безопасности (Security) события с Event ID 4625. В нашем случае это событие выглядит так:

Из описания события видно, что источник блокировки учетной записи – процесс mssdmn.exe (является компонентом Sharepoint). Осталось сообщить пользователю о том, что ему необходимо обновить свой пароль на веб-портале Sharepoint. После окончания анализа, выявления и наказания виновника не забудьте отключить действие активированных групповых политик аудита. В том случае, если вы так и не смогли выяснить причину блокировки учетной записи на конкретном компьютере, чтобы избежать постоянной блокировки учетки, стоит попробовать переименовать имя учетной записи пользователя в Active Directory. Это как правило самый действенный метод защиты от внезапных блокировок определенного пользователя. Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|