Url blacklist что это за вирус

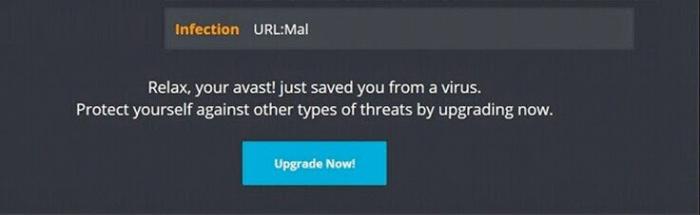

Пользователи могут столкнуться с фальшивым предупреждением Avast — URL:Mal

URL:Mal — это код обнаружения антивирусного программного обеспечения Avast, который запрещает пользователям посещать вредоносный веб-сайт. Это полностью законно и должно выполняться. Однако недавно люди сообщают, что каждая страница, которую они пытаются посетить, обозначена как опасная. Аналогичным образом, существует возможность того, что преступники маскируют свои вредоносные программы в соответствии с этим предупреждением безопасности.

URL:Mal вирус может выглядеть идентично оригиналу. Поскольку дополнительные надстройки и плагины могут блокировать вас от входа на предположительно вредоносный веб-сайт, существует высокий риск, что вы думаете, что всплывающее сообщение правдиво. Тем не менее, это просто рекламное ПО, пытающееся выманить у вас деньги .

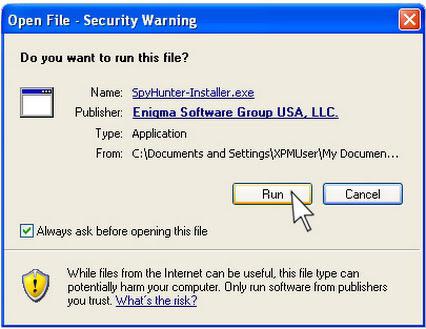

Обратите внимание, что поддельное URL:Mal обнаружение также может привести к предложениям по обновлению текущего антивирусного программного обеспечения или установке нового. Однако, если у вас есть какие-либо сомнения относительно легитимности сообщения, не загружайте/устанавливайте какие-либо программы или их обновления и не платите за них деньги.

Если вы заражены URL:Mal, сканируйте свой компьютер с помощью Reimage Reimage Cleaner Intego или другого профессионального антивирусного программного обеспечения. Оно обнаружит все потенциально нежелательные программы, которые вызывают ложное обнаружение и устранят паразита с вашего компьютера.

URL:Mal является законным кодом обнаружения вредоносных сайтов Avast, AVG и другого антивируса. Однако это может быть и фальшивое оповещение, созданное хакерами.

Кроме того, вы должны как можно скорее завершить удаление URL:Mal, поскольку эти типы вирусов могут вызывать проникновение других опасных компьютерных инфекций, таких как троянские кони, шпионские программы и т.д. По данным Virusi.hr экспертов вы не должны пытаться устранять паразита самостоятельно.

Аналогично, для удаления URL:Mal вируса вам следует либо использовать антивирусное программное обеспечение, либо приведенные ниже инструкции. Они не только проведут вас через этот процесс, но также покажут, как сбросить ваш браузер после заражения рекламным ПО и избавиться от всех фальшивых всплывающих окон.

Методы какими распространяется рекламное ПО

Наиболее распространенный способ проникновения потенциально нежелательной программы в вашей системе — комплектация программного обеспечения. Обычно люди не знают, что, загрузив бесплатное приложение, они могут тайно установить дополнительное. Эта маркетинговая стратегия широко используется разработчиками ПНП .

Тем не менее, вы можете легко избежать рекламных программ, если обратите внимание во время процедуры загрузки/установки. Во-первых, вы должны выбрать расширенную или пользовательскую установку. Они покажут ранее выбранные галочки, которые позволяют установить потенциально нежелательную программу. Не забудьте отменить их.

Кроме того, мы рекомендуем вам держаться подальше от онлайн-рекламы. После нажатия она может даже помочь проникнуть рекламному ПО или другим компьютерным инфекциям высокого риска. Поэтому используйте надежное программное обеспечение любого шпионского ПО для защиты вашего компьютера и ценной информации, хранящейся на нем.

Самое простое руководство по удалению URL:Mal вируса

Поскольку может быть сложно определить, действительно ли предупреждение Avast URL:Mal является реальным, вам следует дважды проверить свою систему с помощью профессионального программного обеспечения безопасности. Сканируйте компьютер и убедитесь, что рекламное ПО не присутствует на нем. Если это угрожает вашему ПК, антивирусное средство устранит его.

Кроме того, имейте в виду, что рекламные программы не путешествуют в одиночку – их компоненты могут также повредить вашу систему. Поэтому очень важно не только удалить URL:Mal, но и все элементы. Для этого используйте одно из средств защиты от вредоносных программ из приведенного ниже списка.

Если вы хотите вручную удалить URL:Mal, не забудьте проверить приведенные ниже инструкции. Они помогут вам обнаружить компоненты, связанные с рекламным ПО, и устранить скрытую опасность.

Вы можете устранить повреждения вируса с помощью Reimage Reimage Cleaner Intego . SpyHunter 5 Combo Cleaner and Malwarebytes рекомендуются для обнаружения потенциально нежелательных программ и вирусов со всеми их файлами и записями реестра, связанными с ними.

Существует более 300 публичных чёрных списков, в которые могут попасть IP-адреса и домены. Создать блеклист может кто угодно – как крупные надёжные компании, так и небольшие независимые сети. Но не все списки одинаково влияют на доставляемость. Почтовые провайдеры и фильтрационные программы не проверяют каждый из них, они объединяют данные из разных публичных блеклистов и собственные данные, чтобы определить репутацию отправителя.

Емейл-маркетологи часто связывают блокировку писем у почтового провайдера с попаданием в чёрные списки. Но это не одно и то же. Два этих события может объединять одна причина – например, часто такая ситуация связана с плохим качеством базы, то есть большим числом несуществующих ящиков и жалоб от пользователей.

Существует 2 типа чёрных списков: содержащие IP-адреса и домены.

Чёрный список IP-адресов

Они работают в режиме реального времени и называются Real-time Black Lists и Domain Name Server Black Lists.

Самые известные RBL/DNSBLs-листы

Return Path Reputation Network Blacklist (RNBL) – этим листом IP-адресов владеет Return Path. Компания сама определяет, блокировать ли рассыльщика, на основании своих данных из Return Path Provider Network. Алгоритм сложный: это и модели предсказаний, и данные о спам-ловушках, и жалобы.

Sbl.spamhaus.org (SBL) – это база IP-адресов, от которых крупнейшая в мире организация по борьбе со спамом Spamhaus не рекомендует принимать письма. SBL включает спамеров, спам-операции и сервисы, через которые отправляется спам. Если вы просите Spamhaus удалить вас из их блеклиста, в ответ они потребуют план действий, как исправить проблему, которая вызвала попадание в чёрный список.

Xbl.spamhaus.org (XBL): Exploits Bot List (XBL) – это список известных открытых источников и нелегальных сторонних эксплоитов для отправки спама и вирусов. Эксплоит – компьютерная программа, атакующая вычислительные системы через уязвимости. XBL включает в себя информацию Spamhaus.

Cbl.abuseat.org (CBL): Spamhaus Composite Blocking List (CBL) – это блэклист, основанный на DNS-записях и оперирующий IP-адресами, которых подозревают в отправке спама и заражении вирусным ПО. CBL получает эти данные от крупных почтовых серверов и их спам-ловушек. У CBL есть простой вариант самостоятельного удаления IP-адресов.

SpamCop (SCBL) – это сервис спам-отчётов. Частные лица могут написать в спамкоп и зарепортить массовую коммерческую рассылку, которую не ждали, как спамерскую. Удаление из SCBL происходит автоматически через 24 часа, если не было повторного запроса на добавление в лист.

Psbl.surriel.com: Passive Spam Block List (PSBL) – список IP-адресов, с которых отправляются письма на спам-ловушки. У PSBL существуют белые списки, и если IP-адрес находится в таком списке, то вероятность попадания в блеклист снижается.

Invaluement: Invaluement Anti-Spam DNSBL – это компилятор трёх коммерческих анти-спам блеклистов:

ivmURI – содержит домены, принадлежащие спамерам;

ivmSIP – IP-адреса ботов, неуловимых спамеров или мошенников, которые пропускаются Spamhaus или ещё не добавлены туда;

ivmSIP/24 – диапазон IP-адресов, в которых обнаружены модели поведения спамеров.

Чёрный список доменов

Это работающие в режиме реального времени чёрные списки ссылок, содержащихся в теле письма.

Dbl.spamhaus.org: Spamhaus DBL – это база доменов с низкими репутациями, которые обнаружены в спамерских рассылках. Списки Spamhaus DBL поддерживают команда специалистов и автоматическая система – они непрерывно анализируют мировой поток писем со спамом.

SURBL – это список сайтов, которые появились в спам-сообщениях. Владелец домена может запросить удалить домен из блеклиста, выполнив условия инструкции по удалению.

Обычная реакция отправителя после попадания в чёрный список – сразу же требовать удаления из него (делист). Но иногда это может больше навредить, чем помочь. Если отправитель часто запрашивает удаление и не предпринимает ничего, чтобы исправить ситуацию, он рискует попасть в немилость, после чего все его последующие запросы будут отклоняться автоматически.

По нашему опыту, попадание доменов или IP-адресов в чёрные списки несильно влияет на доставляемость у российских провайдеров и редко приводит к блоку рассылок на них. Чего не скажешь о зарубежных провайдерах – Gmail, Yahoo и т.д., поэтому мы попросили поделиться опытом взаимодействия с ЧС наших польских коллег. По их словам, при попадании IP-адреса или домена в чёрный список первым делом нужно проверить:

— последнее отправленное письмо (наличие спам-слов, ссылки отписки, причины получения письма, количество изображений по отношению к тексту);

— был ли массовый импорт новых подписчиков в базу.

При этом все рассылки на время прекращаются во избежание ещё больших проблем.

Параллельно нужно отправить запрос на делист IP-адреса/домена из чёрного списка. Это должен сделать владелец домена или IP, так как в некоторых случаях потребуется подтверждение владением. Обычно IP-адреса автоматически удаляют из чёрного списка через 3 дня, если не было новых нарушений. Для доменов может потребоваться больше времени – до двух недель. Однако даже по истечении этого срока делиста может не произойти, если отправитель не предпринимает ничего, чтобы исправить проблему.

Чуть больше статистики по чёрным спискам – в инфографике от Return Path.

Если ваш домен или ссылки попали в чёрные списки и вы не знаете, как оттуда выбраться, обращайтесь к нашим экспертам — мы поможем написать запрос на делист 🙂

Url:Mal — вирус мал, знаете ли, да удал. Конечно, в переносном смысле. Весьма опасная и нелицеприятная хакерская штука он (это если охарактеризовать в крайне вежливой форме).

Далее. Встроенный модуль безопасности браузера или установленный антивирус распознаёт неладное в переадресации, которую затеял вирус. И выдаёт пользователю тревожное сообщение о том, что заблокирован сайт такой-то. И всё бы ничего, вроде бы угроза миновала, а нетушки. Url:Mal никуда не делся и продолжает терроризировать систему. Веб-сёрфинг превращается в сущий ад: сообщения о блокировке сайтов выскакивают одно за другим.

Подготавливаем аптечку…

В борьбе с гадким микробом вам понадобятся нижеописанные утилиты. Скачивайте их только с официальных сайтов (ссылки указаны!). Если на вашем инфицированном ПК это сделать не получается, вооружитесь флешкой или диском, сходите к другу, соседям и закачайте ПО с их компьютера.

Дополнительный сканер на выбор (или Anti-Malware, или Dr.Web):

Установите скачанные утилиты на заражённый компьютер и приступайте к удалению Url:Mal.

Детектирование и очистка сканером AdwCleaner

1. Запустите приложение. Если автоматически запустится апдейт, не останавливайте его, дождитесь завершения.

5. Выполните перезагрузку компьютера.

Дополнительная проверка Anti-Malware

Для подстраховки ещё разок просканируем систему утилитой Anti-Malware. Кто знает, может, ещё где-то в директории затаилась какая пакость.

5. Поставьте метку возле диска С.

7. Нейтрализуйте из системы все найденные объекты (следуйте подсказкам утилиты).

Анализ Автозагрузки

4. Кликом мышки снимите метки возле подозрительных элементов (они имеют странные, нечитабельные имена, у них нет подписи производителя).

Деинсталляция сомнительных программ

1. Откройте: Пуск → Панель управления → Удаление программы.

2. Просмотрите каталог установленного программного обеспечения на предмет наличия сомнительных приложений (они так же, как и элементы автозагрузки, могут иметь странные названия, подписи). Программы, которые вы не устанавливали (то есть они были проинсталлированы автоматически с другим ПО или через браузер) удаляйте в первую очередь.

Очистка браузеров утилитой Avast!

1. Запустите чистильщик.

2. Кликом мышки выберите браузер, настройки которого требуется восстановить.

5. Выберите в ниспадающем меню адрес поисковой системы, который будет установлен на стартовую страницу браузера.

Внимание! Проверьте работоспособность браузера. Если он не запускается или некорректно работает, рекомендуется его деинсталлировать (штатными средствами или специальной утилитой, например, Revo Uninstaller) и установить заново.

7. Выполните очистку утилитой Avast! всех браузеров, имеющихся в системе.

Очистка операционной системы утилитой CCleaner

Вот и всё! Битва с вирусом окончена. Крепкого здоровья вашему ПК!

Итак, сегодня мы поговорим с вами о том, что же делать, если у вас произошло заражение Url Mal. Как побороть этот вирус? Что он вообще собой представляет? Как проявляет себя, попав в компьютер? Обо всем этом мы сегодня и поговорим. Давайте же начнем поскорее.

Внешность

"Заражение Url Mal" - что это? Стоит задуматься, ведь в последнее время этим вопросом задаются очень многие пользователи всемирной паутины. Так ли опасно данное явление? Попробуем разобраться.

Если вы столкнулись с сообщением "заражение Url Mal", то можете быть уверены - на вашем компьютере сидит очень противный и изворотливый вирус. Его называют спамом. Вообще он выглядит как специальный надстройщик браузера, который якобы проверят сайты на вирусы. Правда, вместо этого у вас, наоборот, выскакивают разнообразные рекламные баннеры. Так что, стоит начать бить тревогу, если у вас было выдано подобное сообщение.

Кроме того, этот вирус опасен еще и тем, что он способен украсть у вас из браузера сохраненные логины и пароли, а также все номера, которые посчитает важными. Таким образом, заражение Url Mal - это очень опасное и неприятное явление. Давайте посмотрим, что же делать в данной ситуации.

Места инфицирования

Но для начала давайте попробуем с вами разобраться, где же можно подцепить данную заразу. Ведь вирусы не берутся на компьютере просто так. Довольно часто пользователь сам, чуть ли не намеренно начинает провоцировать подобную ситуацию. Так что, давайте поскорее попробуем с вами разобраться в этом непростом деле.

Первый вариант развития событий - это столкновение с вирусом после перехода по подозрительным ссылкам или после клика по рекламным баннерам. Это наиболее распространенные источники заражения системы. Таким образом, стоит быть очень осторожными.

Еще одно место, где может быть заражен компьютер - это загрузчик контента (или даунлоадер). Очень часто вместе с загружаемым файлом к вам в систему попадает разнообразная компьютерная зараза. Причем, не в единственном экземпляре. Старайтесь использовать такой контент очень осторожно.

Третий лидер в нашем списке - это использование разного рода взломщиков. Программы, которые "ломают" платный контент, часто скрывают в себе вирусы и трояны. Старайтесь не использовать такие приложения. В крайнем случае, пользуйтесь проверенными вариантами. Так вам не придется думать над вопросом о том, что делать, если произошло заражение Url Mal, как удалить раз и навсегда его.

Поведение системы

А теперь давайте попробуем с вами понять, как же начинает вести себя компьютер, когда на него попадает наш сегодняшний вирус. Ведь иногда именно эти сигналы помогают пользователю вовремя начать борьбу с заразой.

Итак, бить тревогу надо начинать уже тогда, когда вы заметили, что ваш компьютер стал тормозить. Причем, довольно сильно. Если раньше, к примеру, запуск системы занимал 5 секунд, то сейчас этот процесс может занимать минуту и более. Это довольно часто значит, что произошло заражение Url Mal. Что делать? Об этом мы поговорим чуть позже.

Кроме того, стоит начать борбу с вирусами, если вы заметили, что на компьютере установлен контент, который вы не скачивали. Так сказать, чудным и сказочным способом, без вашего на то ведома, приложения теперь поселились в системе. Это действие современного спама.

Третий вариант, когда надо начинать бить тревогу - это обилие рекламных баннеров в вашем браузере и смена стартовой страницы. Кроме того, если вам выдает сообщение "Аваст": "заражение Url Mal.", что делать - вы не знаете, то, можете быть уверены, что у вас 100% сидит какая-то зараза в системе. Кстати говоря, подобные сообщения могут показывать и другие антивирусы. В общем, теперь пришло время поговорить о методах борьбы с "инфекцией".

Первые шаги

Если у вас произошло заражение Url Mal, то начните свои действия с самых очевидных шагов. Например, с проверки компьютера при помощи антивирусной программы. Здесь вам подойдут: "Аваст", Dr.Web и Nod32. Все эти антивирусы прекрасно справляются со своей работой.

После того, как вы решитесь на проверку, выберите глубокое сканирование системы. Этот процесс может занять у вас несколько часов. По ходу дела старайтесь не работать за компьютером в это время. После того, как сканирование завершится, посмотрите на результаты.

Все, что было обнаружено, придется вылечить. Правда, данное занятие не всегда проходит успешно. Так что, если что-то не поддается лечению - можете смело удалить этот файл при помощи антивируса. После этого можно дальше думать, что же делать.

Работа с контентом

Если у вас произошло заражение Url Mal, то, скорее всего, в "подарок" вы получили разного рода программы, которые не устанавливали на компьютер. Так что, придется избавиться от них раз и навсегда. В этом нам поможет стандартная служба вашей операционной системы.

Итак, посетите "панель управления", а затем перейдите в "установку и удаление программ". Готово? Тогда подождите немного - у вас прогрузится и отобразится список всего установленного контента. Здесь предстоит удалить все, что вы не устанавливали. Неплохо было бы захватить еще и те программы, которые давно не используются. Это поможет немного "разгрузить" систему и освободить место на жестком диске.

Найдите приложение Url Mal и все, что установилось на компьютер без вашего ведома. Теперь поочередно щелкайте правой кнопкой мышки по строчкам, после чего выбирайте команду "удалить". Когда все будет завершено, можно приступить к завершающему этапу.

Финальная битва

Теперь давайте попробуем подвести итог теме: "Заражение Url Mal: что делать?". Нам остается пройти несколько простых шагов, которые помогут побороть эту заразу. Какие именно? Сейчас посмотрим.

Итак, первым делом зайдите в реестр. Для этого нажмите Win + R, а потом выполните команду "regedit". Теперь перейдите в "правку", а оттуда - в "поиск". В строке наберите "Url Mal", а потом проверьте систему. Все найденные результаты удалите. После приступайте к завершению дела.

Кликните по иконке вашего браузера правой кнопкой мыши, а потом выберите "свойства". Так посмотрите на поле "объект". Пролистайте его до самого конца, а потом посмотрите, есть ли после исполняемого файла (exe) какой-нибудь адрес в отдельных кавычках? Да? Тогда сотрите его и сохраните изменения. Можете перезагружаться. Теперь вы знаете, как побороть проблему, если произошло заражение Url Mal.

Ребятки спасайте! Не раз видел,как доблестные пикабушники помогают людям на этом замечательном сайте,поэтому я даже специально зарегестрировался,чтобы написать этот пост. В общем,словил по глупости вирусов,скачал бесплатного касперского,все проверил и удалил,но теперь у меня постоянно вылезает сообщение "Заблокирован переход по вредоносной ссылке" буквально каждые 3 секунды. Все попытки найти эту программу успехом не увенчались,сначала в реестре Касперского она называлась "Fellowrat125",но теперь рекламная программа носит название "Impressvalley". Я пробовал залезать в планировщик заданий,в автозагрузку, скачивал adwcleaner,удалял все расширения и переустанавливал браузер,но ничего не помогло. Вся надежда на вас,что мне делать?:(

Ты не на том сайте зарегистрировался, тебе на вирусинфо надо.

Здесь в основном обсуждают кто на кого насрал.

Вот кстати все антивирусники в основном игнорируют такие проблемы. Реальной угрозы нет, а вот рекламу пусть смотрят.

Скачайте Dr.WebCureIT и проверьте все на своем жестком диске предварительно отключив интернет соединение. И нет с касперским он конфликтовать не будет, как и с другими антивирусными программами.

p/s от себя добавлю, что эта утилита спасала меня не раз т.к. она ежедневно обновляет свою базу данных, но это не является абсолютной панацеей для вашего системника и я не могу гарантировать 100% излечение, но все же стоит попробовать:)

и загрузив винду в безопасном режиме

Касперский каждые 3-4 секунды выдает сообщение в правом нижнем углу,что заблокировал переход по вредоносной ссылке. Проверку делал с компьютера

формат Ц и переустановка винды, так проще, так легче, стираются ночи.

Помогает почти всегда. ИМХО

Посмотри в расписаниях планировщика заданий. вполне возможно что вызов вирусной ссылки идет именно оттуда

Затем обновляешь и запускаешь полный скан. После удаляешь все что она нашла.

И да неплохо было бы грохнуть папку профиля Chrome если через него сидишь.

удалить или переименовать папку Default.

Вместо слова пользователь подставь имя своего пользователя.

Только надо иметь ввиду, что похерятся все настройки и сохраненые пароли пользователя.

Но профиль удалять, только если после первых двух действий проблема не ушла.

Тут просто нужно для себя решить — проще винду переустановить, или Каспера купить:)

На всякий случай почистил в ccleaner все,но вот в автозагрузке запутался,какие процессы должны настораживать?

Собственно можешь отключить все. Не удалять а отключить. Оставь только ctfmon (языковая панель). Перезагрузка и посмотреть что получится. Зачастую такие рекламные дрючки в названии маскируются под известные бренды, мне встречался с именем касперский секьюрити, который не имел к касперскому никакого отношения. Да и какая винда у тебя? Не мешает в папке programdata персмотреть все папки по размерам. Там зачастую скрываются батники с кучей ссылок рекламных. Ну вообщем маса вариантов.

1. Убери Касперского на хер и Аваст тоже и Доктора Веба.

2. Установи NOD32 (4-6 версии) и NORTON360 (2007-2011г).

3. Обнови антивирусную базу, но не программы.

4. Проверь комп по максимуму каждым.

5. Сделай дефрагментацию и проверку на наличие ошибок.

6. Снова жёсткая проверка антивирусами.

Прим. Нортон и Нод не считают друг друга вирусами.

На всё около 12-20 часов.

После каждого пункта трижды прочитать "Отче наш".

Бисмилляхи Рахмани Рахим

Весной прошлого года поймал какую то дрянь (жрала ресурсы компа и мешала запуску игр).

Сделал так и всё в порядке.

Кстати. сидели эти ублюдки в папке программы МайлРу.

Одно жаль, Нортон только на три месяца и обновить пароль, даже триал - невозможно. Только покупка лицензии.

Антивирусная маска

![]()

Чем болеют братья наши железные — история компьютерных вирусов

Ушла эпоха, когда компьютеры и интернет воспринимались большинством, как высокотехнологичные игрушки для подростков. Теперь они, хотим мы того или нет — одна из несущих стен жизненного уклада каждого. Зараженный компьютер — это гораздо больше, чем досадная поломка дорогой техники. Это риск информационных, потенциально и репутационных, финансовых потерь. Подхватить грипп для многих уже гораздо менее неприятный сценарий, чем подхватить компьютерный вирус.

Между тем и сама железная зараза за годы ее существования изменилась кардинально. Если первые ее представители создавались научного интереса ради, с целью вендетты, ну или просто чтобы досадить как можно большему числу ламеров, то современная инфекция — это могущественное оружие, используемое для краж, рэкета (со взятием ПК в заложники), давления на конкурентов и выведения из строя целых предприятий.

А в 1975 году Джон Волкер написал PERVADE — подпрограмму для популярной (по меркам тех лет) игры ANIMAL, которая с помощью наводящих вопросов отгадывала названия задуманных игроком животных. С натяжкой ее можно назвать первым трояном. После каждой партии она модернизировала игру новыми вопросами, а заодно и копировала ее во все директории компьютера, чем основательно замусоривала и без того скудную память. А ведь Волкер всего-то навсего хотел упростить распространение ANIMAL и избавить себя от нескончаемых просьб, желающих выслать им очередную копию игры.

Вирус Elk Cloner, который многие считают первым истинным вирусом, получившим массовое распространение на пользовательских компьютерах, изначально задумывался, как невинная шалость в духе Крипера. В 1981 году он принялся заражать Apple II, перемещаясь между машинами с помощью дискет. На каждый 50-й запуск системы он выводил на экраны стихотворение:

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши диски

Она внедрится в ваши чипы

Она прилипнет к вам как клей

Она даже изменит оперативную память

Cloner выходит на охоту!

Вредительских функций написавший Cloner 15-летний школьник Ричард Скренет не предусматривал. Однако своенравный вирус повадился портить диски с нестандартными версиями DOS, удаляя содержимое резервных дорожек. Ущерб в таких случаях был уже вполне осязаем, в отличии от душевных страданий, вызванных стишком-дразнилкой.

Многие ругают антипиратскую защиту игр Denuvo, но в 80-е методы борьбы с пиратами были куда менее гуманны. В 1986 году братья Фарук Альви решили защитить свою программу для наблюдения за сердечным ритмом от незаконного копирования при помощи вируса Brain. Он заражал загрузочный сектор жесткого диска, замедлял работу и вежливо предлагал позвонить создателям нелегально установленной программы, чтобы излечиться. Только в США оказались заражены 18 тысяч компьютеров, а братья Альви первыми познали гнев недовольных антипиратской защитой пользователей.

А вот вирус Jerusalem был написан чистейшего зла ради в 1987-м. Он заражал файлы EXE, COM и SYS. Каждый раз при активации запрашиваемые файлы увеличивались в размере, что приводило к захламлению памяти. Также через полчаса после запуска системы Jerusalem серьезно замедлял ее работу, изменяя время прерывания процессов. Но то были лишь цветочки. Во всей красе Jerusalem проявлял себя в пятницу 13-го, уничтожая любой запущенный в этот день файл.

Первый сетевой червь-шпион атаковал ARPANET в 1988. По замыслу создателя Червь Морриса должен был лишь собирать данные о владельцах ПК, подключенных к ARPANET. Для проникновения он использовал уязвимости почтовых сервисов и сетевых протоколов. Червь Морриса подбирал пароль по словарю и инфицировал компьютер, если не обнаруживал на нем своей копии. Но, даже если копия вируса на компьютере уже была, с небольшой периодичностью червь инфицировал его повторно. На всякий случай. Это и послужило основным источником проблем. Компьютеры заражались многократно, работа системы все больше замедлялась, вплоть до полного отказа. Суммарный ущерб от действий червя оценили в 96 миллионов долларов. Обескураженный непредвиденными последствиями создатель сам сдался полиции, благодаря чему отделался штрафом и исправительными работами.

Первый зловред-вымогатель, словно благодаря ясновидению, позволившему его создателю предсказать масштабы пандемии, вызванной его потомками в будущем, был окрещен — AIDS (СПИД). Вирусописец Джозеф Попп собственноручно разослал около 20 000 дискет с вирусом (каторжный труд, в сравнении с современной почтовой спам-рассылкой, посредством пары кликов). Дискеты манили новой информацией о настоящем НЕкомпьютерном вирусе СПИДА, но после проникновения зараженной дискеты в дисковод PC, в определенном смысле происходило именно то, чего беспечные пользователи и боялись — инфицирование. Через 90 запусков компьютера AIDS шифровал все файлы, оставляя в доступности лишь README, в котором находилось предложение отправить деньги на почтовый ящик в Панаме в обмен на восстановление доступа к информации. Во время обналичивания такого чека Джозефф Попп и был арестован и впоследствии осужден за вымогательство.

Вирусы лихих 90-х были не в пример добрее и невиннее своего десятилетия. Часто они писались ради забавы и самовыражения, вне зависимости от того сколько бед приносили. Так, вирус Walker раз в 30 секунд отправлял гулять по экрану дедушку. По-видимому, из уважения к старости, пока дедушка ковылял, компьютер зависал и не реагировал на команды пользователя. Романтичный вирус Girls признавался в любви всем девочкам и запускал песню Yesterday группы The Beatles. А Mars Land каждый час по полминуты заставлял пользователей любоваться высококачественной 3D-моделью поверхности Марса.

1995 год ознаменовался появлением первого макровируса Concept. Инновационные вирусы распространялись при помощи макросов в документах Word. Для их написания не нужно было владеть языком программирования, достаточно лишь разобраться в WordBasic (чему тоже далеко не каждую бабушку можно научить, но все же). Вирусоделие пошло в массы, и к 1998 году число вредоносного ПО увеличилось почти в 4,5 раза.

В свою очередь, вирус Conficker в лучших традициях вестернов заставил объединиться в борьбе с ним крупнейшие корпорации — Microsoft, Dr.Web, Kaspersky Lab, ESET, Symantec. А Microsoft даже пообещала 250 тысяч долларов тому, кто найдет создателя червя. Conficker осущесталял свои гадкие планы с помощью все того же пресловутого переполнения буфера. В первую очередь он отключал службы обновления и защиты Windows и блокировал сайты производителей антивирусов, а потом зомбировал компьютер и подключал его к ботнет-сети. Специалисты пришли к выводу, что главной целью вредителя была проверка его способностей к размножению.

В 2012 году эволюция вирусов дала новый виток. Теперь они стали реальным кибероружием и средством шпионажа. Аналитикам Лаборатории Касперского пришлось изрядно попотеть с обнаружением ряда вредоносных программ. Таких как – Flame, Gauss, Red October, NetTraveler и Icefog. Все они заслуженно могут носить звание кибер-агентов 007, поскольку каждый вирус детально изучал и похищал важную правительственную, дипломатическую и финансовую информацию. Жертвами хакерских атак стали более 40 стран.

В марте 2016 года взошла звезда ужасного, но великого Пети (Petya), положив начало новой вирусной эпохе. Программа-вымогатель превращала файлы пользователей в тыкву, шифруя MBR-данные, которые нужны компьютеру для загрузки операционной системы. Для расшифровки она требовала от пользователей выкуп в биткоинах.

В 2017 году явил себя свету еще один червь-шантажист — WannaCry. Программа угрожала уничтожить все зашифрованные файлы через неделю после заражения, если владелец не заплатит выкуп в размере примерно 300 долларов США, но в криптовалюте. Необходимую сумму следовало перечислить в течение 3-ех дней, в противном случае — сумма удваивалась.

Всего через месяц после атаки WannaCry вернулся Petya. Новой модификации дали название NotPetya (интересно, кто-то уже пробовал называть так детей?). Петя новый — трюки старые. Для получения доступа к компьютеру программа использовала те же уязвимости системы, что и WannaCry при помощи эксплойта EternalBlue (предположительно разработан АНБ) и бэкдора DoublePulsar. Отдавать дань за возвращение своих информационных богатств было абсолютно бессмысленно — вирус уничтожал данные, а электронный адрес хакерских дел мастеров уже заблокировали провайдеры.

Читайте также: