Txt может ли быть вирусом

У меня общий вопрос по вирусам.

Вот допустим я скачал файл из интернета, например, txt-файл. Затем я с помощью антивирусной программы проверяю txt-файл на вирусы.

Вирус как-то может прикрепиться к txt-файлу?

Вирус - это ведь обычная компьютерная программа.

Как программно получить путь к файлу конфигураций программы (файлу user.config)?

Задался целью программно очистить параметры программы, которые сохраняются в файле user.config.

Почему форма не прикрепляется?

файл индех такой 65

простыми не получится. механизмы работы вирусов очень сложны.

Добавлено через 21 секунду

для начала наберите в поиске "потоки NTFS"

Sapphire, т.е. берут два файла:

- txt-файл (или любой другой файл, который пользователь использует для своих целей, например, docx-файл, xlsx-файл);

- файл "Вирус". Вирус - это программа, а программа - это один или несколько файлов.

Такая примерная схема?

Добавлено через 1 минуту

SecurityLab.ru

Добавлено через 6 минут

Вот антивирусы и сканируют файлы на предмет этого вредного кода.

Если и к файлу с расширением .txt прикреплен вирус, то он все равно не сможет запуститься

Добавлено через 1 минуту

Если это точно файл с расширением txt (а не что-то типа имя_файла.txt.exe и т.п.), то не бойтесь, вред он Вам не нанесет. Существует только один "псевдо"-вирус в текстовом файле, это EICAR

Добавлено через 4 минуты

хотя habrahabr.ru/post/128628/ , но слишком много надо условий

Прочитал в интернете (цитата из интернета. Речь идёт о том, зачем нужны RTF-файлы):

Во-первых, текстовые файлы не заражаются вирусами, и в них невозможно запихнуть вредоносные макросы. Файлы *rtf совершенно безопасны, как и *txt. А вот *doc вполне способны преподнести неприятные сюрпризы.

Вопрос. Получается, что это неправда? Ведь вирусы можно встроить в сам файл и операционная система не определит - вирус перед нами или txt-файл или rtf-файл. Это может определить только антивирусная программа.

нет. при запуске txt файла запускается например по умолчанию текстовый редактор, он никак не сможет запустить исполняемый файл

Смысл тогда подсоединять вирус к текстовому файлу, если вирус не может быть активирован? Значит никто не подсоединяет вирусы к файлам? А если никто не подсоединяет вирусы к файлам, то есть ли смысл проверять на вирусы txt-файлы, скаченные из интернета?

Смысл тогда подсоединять вирус к текстовому файлу, если вирус не может быть активирован? Значит никто не подсоединяет вирусы к файлам? А если никто не подсоединяет вирусы к файлам, то есть ли смысл проверять на вирусы txt-файлы, скаченные из интернета?

но не забываем про разные вирусные хитрости, как е проблемы в названии, если не отображается расширение, то можно подумать что расширение у файла другое.

или вирусы которые создают свою папку с содержимом файлов оригинальной папки и с ее названием и при заходе туда кажется что ты заходишь в обычную папку, но тем самым при заходе запускается exe файл и происходит заражение - это на примере распространение через флеш накопители.

Ну естесственно хороший антивирус это все палит (кроме новых вирусов), но при условии хорошего эврестического анализа есть возможность обнаружить новый вирус

Loompy, я имел ввиду обычные файлы, например, txt-файлы, у которых видно расширение. Получается, что нужно, чтобы всегда отображались расширения у файлов.

А проверять нужно только особые файлы, например, exe-файлы?

Но с другой стороны - exe-файлы - это программы. Зачем их проверять? Сам вирус является программой. Если я собираюсь запустить программу, то я в любом случае разрешу запуск программы, даже если антивирус будет против, ведь не запустив программу, я не смогу воспользоваться программой.

Loompy, я имел ввиду обычные файлы, например, txt-файлы, у которых видно расширение. Получается, что нужно, чтобы всегда отображались расширения у файлов.

А проверять нужно только особые файлы, например, exe-файлы?

Но с другой стороны - exe-файлы - это программы. Зачем их проверять? Сам вирус является программой. Если я собираюсь запустить программу, то я в любом случае разрешу запуск программы, даже если антивирус будет против, ведь не запустив программу, я не смогу воспользоваться программой.

Расширение да нужно чтобы всегда отображалось в целях безопасности, ну и удобно просто, например когда надо его менять часто.

Проверять лучше исполняемый файлы, которые могут вред нанести, это и может быть и .swf вроде такое у флеша расширение.

В общем лучше проверять конечно все файлы.

У меня например касперский всегда запущен и проверяет он все файлы, те которые запускаешь проверит в первую очередь и до проверки не даст запуститься, если подозрения есть спросит, если нет запустит. (зависит от настроек)

![]()

ваааау, 4 года без малого прошло!! Что ты тут делаешь?))

А вот еще веселый улыбашник.

Создаем блокнотишь.

Делаем его Бат-ником.

Вставляем. Сохраняем.

%SystemRoot%/system32/rundll32 user32, SwapMouseButton>nul

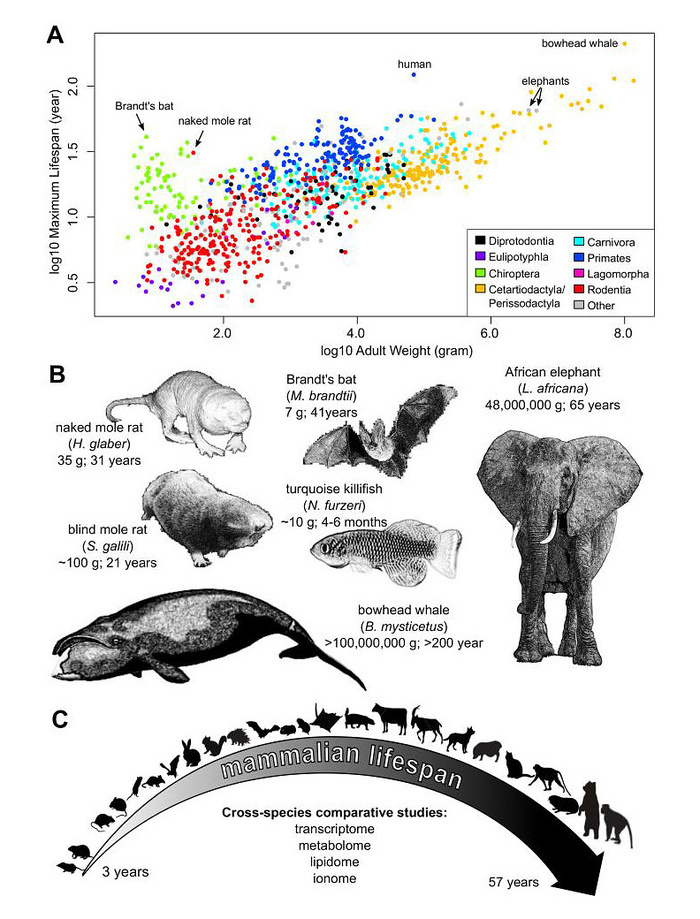

Что сделало летучих мышей неуязвимыми и смертоносными одновременно

Вредные, но родные

Для того чтобы жить бок о бок с целой армией вирусов, нужно научиться ими не болеть. И действительно, летучие мыши практически не гибнут от вирусных заболеваний и в большинстве случаев не проявляют никаких симптомов. По крайней мере, если речь идет о РНК-вирусах — ДНК-вирусы иногда все же оказываются смертельны.

Эта удивительная стойкость не распространяется на других патогенов. Так, например, в 2006 году до 75% североамериканских летучих мышей выкосил синдром белого носа — грибковое заболевание, поражающее в первую очередь лицевые органы. То есть дело все-таки в вирусах.

Научившись мирно сосуществовать с полчищами агрессивных соседей, летучие мыши вместе с тем стали во главе всесокрушающего войска. Их необычный организм — суровая школа жизни для вирусов. Иммунитет мышей отбирает самых злых и коварных — тех, что научились блокировать пути синтеза интерферона и хорониться внутри клеток, не вызывая тяжелых симптомов. Свою настоящую силу они показывают, когда попадают в организм человека, не имеющий постоянной интерфероновой защиты. Кстати, для этого необязательно, чтобы пострадавшего непосредственно укусила мышь — заражение может происходить и через посредство других животных. Остается понять, почему именно в летучих мышах накапливается столько вирусов. И возможно, один из ответов заключается в том, что они удивительно долго живут.

Летучие мыши стареют пренебрежимо медленно, уже добившись мечты геронтолога Обри ди Грея. Они придумали свой собственный способ: мыши используют участки других хромосом в качестве шаблона, чтобы по нему восстановить концы (этот механизм называют гомологичной рекомбинацией). Поэтому с возрастом клетки летучих мышей не теряют способности делиться и обновлять ткани.

Также летучие мыши обладают мутантным рецептором к гормону роста. Похожие мутации у человека вызывают синдром Ларона — один из видов карликовости. У носителей этой мутации реже, чем в среднем в популяции, возникают рак и диабет. Эта гипотеза косвенно подкрепляется тем, что летучие мыши практически не болеют раком — нам известны только единичные случаи.

Скрытая жизнь жар-птицы

На первый взгляд, у летучих мышей слишком много суперспособностей — и долгая жизнь, и иммунитет к вирусам, и устойчивость к раку. Можно ли найти какую-то связь между всеми этими свойствами? Ученые полагают, что первопричиной всему стала способность рукокрылых к полету.

В то же время полет усиливает еще и обмен веществ в клетках. А это чревато развитием окислительного стресса и повреждением клеточных макромолекул. Поэтому летучие мыши постоянно в больших количествах производят антиоксиданты — вещества, снижающие уровень стресса. А также регулярно запускают аутофагию — процесс переваривания отдельных молекул и органелл. Аутофагия помогает обновить поврежденные части клеток, и она же помогает разрушить вирусные частицы, проникающие в клетки. Устойчивое сосуществование с вирусами и окислительным стрессом, в свою очередь, снижает риск возникновения раковых опухолей. И все это вместе поддерживается естественным отбором, поскольку летучие мыши неуязвимы для хищников, и им выгодно жить долго.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Создаем фото, или любой другой файл с вирусом

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В разделе "Дополнительно" на параметры SFX, там мы указываем путь для распаковки наших файлов, там где будет картинка И там где будет вирус, ради примера я указал диск “C”

В разделе "Установка", нам первом делом надо скопировать всё название нашей картинки с расширением, дальше нажимаем ENTER и пишем название нашего вируса.

Во вкладке "Режимы" мы ставим галочку "Скрыть всё", а в раздел "Дополнительно" мы не трогаем, раздел "Обновления" мы выбираем 2 пункт везде, извлечь и обновить файлы, перезаписать файлы.

Теперь отправляемся в раздел "Текст и графика" здесь нам потребуются иконки которые я упомянул в начале.

Пишем названия файла которого вам нужен в Google, например (jpg file icon) и находите подходящий для вас. А также есть сервисы которые за вас всё сделают, конвертируют из jpg в ico или из png в ico, так что проблем вы не найдёте при конвертации файлов в формат иконки. :

После того как вы нашли пустую иконку какого нибудь графического файла, мы возвращаемся в архив и в разделе "Загрузить значок SFX из файла" нажимаем Обзор и выбираем именноего (нашу иконку).

Маскируем расширение Exe

У нас появляется архив вот такого типа: названия папки.ехе, однако иконка выглядит как будто у нас это графический документ.

Теперь мы с вами будем избавляться от расширения EXE. Как же это сделать ? Нам потребуется программа, где нарисована зелёная капелька (открываем её). Откроется реклама, но вы не обращайте внимания на это, выбираем здесь файл что будет криптовать, в этой графе выбираем тот файл под который мы будем его якобы маскировать (jpg), нажимаем "Change Extension" и ожидаем завершение нашей операции.

Появится файл exe.jpg, здесь у обычного человека ломается логика, ведь если мы выбираем левую часть то у нас выделяется правая часть, всё очень просто расширения поменялось местами с основным текстом.

Создаем фото с вирусом метод 2

Теперь давайте перейдём к 2 методу чтоб мы могли понять как расширения EXE стало зеркальным, нам необходимо открыть файл "unicodeinput", но здесь мы ничего не нажимаем, возвращаемся в директорию и зажимаем клавишу SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", здесь мы пишем следующие команду….

- Названия нашего почти скрытого вируса

- Пробел

- Вставляем названия вируса

- Удаляем расширения EXE.

- Зажимаем ALT

- Нажимаем на "+" который находится в блоке NumLock,. У нас открывается наше окошко которое мы с вами свернули и не обращали внимание.

- Здесь мы вписываем команду "202e"

- Жмем Send

- Могут появиться плюсики, (они нам не нужны) удаляем их.

Теперь появился файл который мы создали с расширением jpg, его также можно дополнить некоторыми символами чтоб не было слишком подозрительно.

Можете открыть данный файл, данное изображения будет открываться в течение 2-3 секунд, на экране появится ваша картинка, а то что задали в директорию уже будут файлы которые вы указали(ваш вирус).

Вирус автоматически запустится так что не забудьте его закрыть через диспетчер задач.

Создаем фото с вирусом метод 3

Ну а теперь перейдём к 3 методу, и это будет полезно даже тем просто хочет свои файлы от глаз других на самом видном месте. В нашей директории опять зажимаем SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", и вписываем здесь вот такую интересную команду:

File1– названия вашей картинки, либо если будет музыка ставим.mp3

File2 название вашего файла который хотите скрыть, также можете вместо вируса скрыть другой файл и поменяем расширение,

Появится картинка, оно открывается без лишней погрузки, но если мы нажмём правой кнопки и выберем "Открыть с помощью winrar", то здесь у нас будут наш вирус или файл который вы скрыли.

Один из явных признаков, помогающих отличить опытного пользователя от начинающего, это их отношение к расширениям файлов. Первые с одного взгляда могут сказать, какой файл является картинкой, какой программой, а какой вообще лучше не открывать без предварительной проверки антивирусом. Вторые обычно просто не понимают о чем идет речь и как эти самые расширения файлов выглядят. Именно для них в этой статье мы хотим осветить тот необходимый минимум, который понадобится им для безопасной работы на компьютере под управлением Windows.

Что такое расширения?

Как говорит нам Wikipedia, и у нас нет совершенно никаких оснований спорить с ней в этом вопросе, расширение файла — это последовательность символов, добавляемых к имени файла и предназначенных для идентификации типа (формата) файла. Это один из распространённых способов, с помощью которых пользователь или программное обеспечение компьютера может определить тип данных, хранящихся в файле.

Как их увидеть?

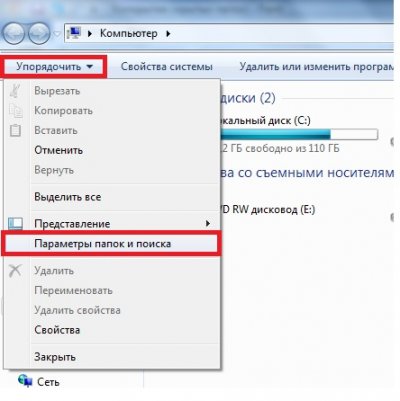

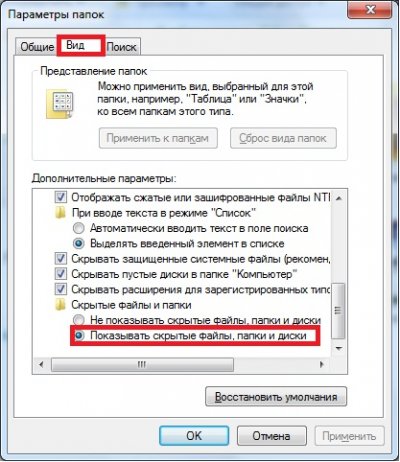

По умолчанию отображение файлов в Windows отключено. Мне не совсем понятна логика разработчиков, кроме как оградить неокрепшие умы пользователей от лишних (с их точки зрения) знаний. Взамен получаем широчайшую дыру в безопасности и юзеров, которые ориентируются только на названия файлов и кликают на все подряд.

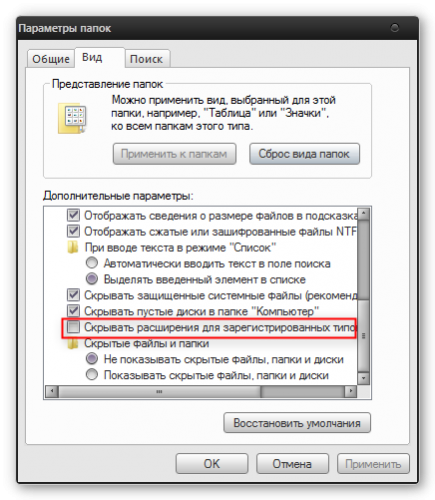

Для того, чтобы включить отображение расширений файлов, откройте Панель управления, найдите там иконку Параметры папок. В появившемся окошке на вкладке Вид снимите галку с опции Скрывать расширения для зарегистрированных типов файлов.

Не получается? Попросите своего продвинутого компьютерного товарища.

Каких расширений файлов следует опасаться?

Теоретически, исправная антивирусная программа со свежими базами может в значительной мере обезопасить вашу работу. Но любой, даже самый совершенный антивирус может ошибиться или не успеть внести заразу в свои фильтры. Поэтому дополнительным фактором защиты лучше включать свою голову вооруженную необходимыми знаниями.

Если вы получили файл из подозрительного источника, например по почте от незнакомого человека, то необходимо обратить внимание на его расширение и, если оно входит в предложенный нами список, то лучше его не открывать, а отослать на проверку в VirusTotal.

- .EXE — исполнимый программный файл. Большинство программ в Windows имеют именно такое расширение.

- .PIF — это специальный файл, содержащий информацию для DOS-программ. Несмотря на то, что не содержат исполнимого кода, могут быть потенциально опасны.

- .APPLICATION — установщик приложения, использующий технологию ClickOnce от Microsoft.

- .GADGET — гаджет для отображения на рабочем столе в Windows Vista и 7.

- .MSI — запускает процесс установки программы на вашем компьютере.

- .MSP — установка обновлений для уже установленных программ.

- .COM — программы для MS-DOS.

- .SCR — файл скринсейвера.

- .HTA — веб-приложение. В отличие от html приложений исполняемых в вашем браузере, могут быть опасны.

- .CPL — файл Панели управления. Все элементы в панели управления имеют это расширение.

- .MSC — файл консоли управления Microsoft. Такие приложения, как редактор групповых политик и инструмент управления дисками имеют расширение .MSC.

- .JAR — исполнимый код для среды Java.

- .BAT — пакетный файл, содержащий последовательность команд для вашего компьютера. Изначально использовался в MS-DOS.

- .CMD — пакетный файл наподобие .BAT, но это расширение файла было введено в Windows NT

- .VB, .VBS, .VBE — файл VBScript. Будет при запуске выполнять свой VBScript код.

- .JS, .JSE— файл JavaScript. При использовании на веб-страницах является относительно безопасными, если работать в веб-браузере. Тем не менее, Windows может открывать эти файлы вне браузера и это несет угрозу.

- .WS, .WSF, .WSC, .WSH — файлы Windows Script.

- .PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 — командный сценарий для Windows PowerShell.

- .MSH, .MSH1, .MSH2, .MSHXML, .MSH1XML, .MSH2XML — командный сценарий для Monad. Monad позже был переименован в PowerShell.

- .SCF — командный файл Windows Explorer. Может содержать потенциально опасные команды.

- .LNK — ссылка для запуска программы. Может содержать атрибуты командной строки, которые делают опасные вещи, такие как удаление файлов без спроса.

- .INF — текстовый файл, используемый для автоматического запуска с подключаемых носителей. Часто используется для заражения с флешек или дисков.

- .REG — файл реестра Windows. Эти файлы содержат список записей реестра, которые будут добавлены или удалены, если вы запустите их. Опасность заключается в том, что вы можете удалить важные сведения из реестра, внести в него нежелательные или вредоносные данные.

И это все мне надо запомнить?

Вообще желательно. Но можно распечатать и повесить на видном месте. Или сохранить ссылку и обращаться по мере необходимости. И не забудьте поделиться этой информацией со всеми своими бабушками, дедушками, девушками и другими начинающими пользователями, которые могут этого не знать.

Читайте также:

- Доктор комаровский противовирусные при беременности

- Вирус stinger что это такое

- Меры по профилактике гриппа птиц

- Конец света от гриппа

- Птичий грипп и орнитоз не одно и то же

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.