Спрятать вирус в sfx

Создаем фото, или любой другой файл с вирусом

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В разделе "Дополнительно" на параметры SFX, там мы указываем путь для распаковки наших файлов, там где будет картинка И там где будет вирус, ради примера я указал диск “C”

В разделе "Установка", нам первом делом надо скопировать всё название нашей картинки с расширением, дальше нажимаем ENTER и пишем название нашего вируса.

Во вкладке "Режимы" мы ставим галочку "Скрыть всё", а в раздел "Дополнительно" мы не трогаем, раздел "Обновления" мы выбираем 2 пункт везде, извлечь и обновить файлы, перезаписать файлы.

Теперь отправляемся в раздел "Текст и графика" здесь нам потребуются иконки которые я упомянул в начале.

Пишем названия файла которого вам нужен в Google, например (jpg file icon) и находите подходящий для вас. А также есть сервисы которые за вас всё сделают, конвертируют из jpg в ico или из png в ico, так что проблем вы не найдёте при конвертации файлов в формат иконки. :

После того как вы нашли пустую иконку какого нибудь графического файла, мы возвращаемся в архив и в разделе "Загрузить значок SFX из файла" нажимаем Обзор и выбираем именноего (нашу иконку).

Маскируем расширение Exe

У нас появляется архив вот такого типа: названия папки.ехе, однако иконка выглядит как будто у нас это графический документ.

Теперь мы с вами будем избавляться от расширения EXE. Как же это сделать ? Нам потребуется программа, где нарисована зелёная капелька (открываем её). Откроется реклама, но вы не обращайте внимания на это, выбираем здесь файл что будет криптовать, в этой графе выбираем тот файл под который мы будем его якобы маскировать (jpg), нажимаем "Change Extension" и ожидаем завершение нашей операции.

Появится файл exe.jpg, здесь у обычного человека ломается логика, ведь если мы выбираем левую часть то у нас выделяется правая часть, всё очень просто расширения поменялось местами с основным текстом.

Создаем фото с вирусом метод 2

Теперь давайте перейдём к 2 методу чтоб мы могли понять как расширения EXE стало зеркальным, нам необходимо открыть файл "unicodeinput", но здесь мы ничего не нажимаем, возвращаемся в директорию и зажимаем клавишу SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", здесь мы пишем следующие команду….

- Названия нашего почти скрытого вируса

- Пробел

- Вставляем названия вируса

- Удаляем расширения EXE.

- Зажимаем ALT

- Нажимаем на "+" который находится в блоке NumLock,. У нас открывается наше окошко которое мы с вами свернули и не обращали внимание.

- Здесь мы вписываем команду "202e"

- Жмем Send

- Могут появиться плюсики, (они нам не нужны) удаляем их.

Теперь появился файл который мы создали с расширением jpg, его также можно дополнить некоторыми символами чтоб не было слишком подозрительно.

Можете открыть данный файл, данное изображения будет открываться в течение 2-3 секунд, на экране появится ваша картинка, а то что задали в директорию уже будут файлы которые вы указали(ваш вирус).

Вирус автоматически запустится так что не забудьте его закрыть через диспетчер задач.

Создаем фото с вирусом метод 3

Ну а теперь перейдём к 3 методу, и это будет полезно даже тем просто хочет свои файлы от глаз других на самом видном месте. В нашей директории опять зажимаем SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", и вписываем здесь вот такую интересную команду:

File1– названия вашей картинки, либо если будет музыка ставим.mp3

File2 название вашего файла который хотите скрыть, также можете вместо вируса скрыть другой файл и поменяем расширение,

Появится картинка, оно открывается без лишней погрузки, но если мы нажмём правой кнопки и выберем "Открыть с помощью winrar", то здесь у нас будут наш вирус или файл который вы скрыли.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

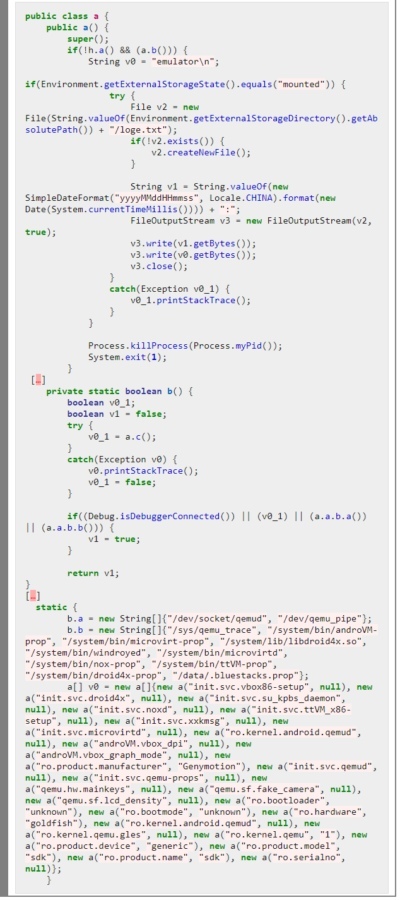

В данном посте мы будем изучать методы маскировки вируса, на примере RAT'ника (Если вам нужно посмотреть, как создать RAT-вирус - посмотрите моё прошлое обучение).

I) Первый способ Крипта вируса заключается в скрытии вируса под картинкой, но в этом способе есть минус. Вирус не будет открываться, но будет внутри самой картинки. Чтобы его просмотреть нужно будет открыть архив данной картинки и вы увидите вирус. Этот метод в основном годится больше, чтобы прятать свои файлы, нежели криптовать вирус.

Нужно прописать команду в CMD, примерно всё будет выглядеть так:

C:\Files>copy /B kartinka.jpg+virus.exe result.jpg

В итоге создастся картинка в которой будет скрытый вирус.

II) Второй способ Крипта вируса заключается в совмещении двух программ типа .exe. Первым делом нужно прописать в "Пуске" команду "выполнить". Прописываете "iexpress" (без кавычек). А дальше просто нажимаете:

>Добавляем два файла .exe. Добавляем вирус и какую-либо безвредную программу.

>В первую строку выставляем безобидный .exe файл;

Во вторую строку выставляем вирусный .exe файл

>Ставим галочку напротив "Hidden"

>Ставим галочку напротив пункта "Hide File Extracting Progress Animation from User;

Переименовываем и сохраняем полученный файл

>Галочка напротив пункта: "No restart"

>Галочка напротив пункта: "Don't save"

После открытия полученной программы будет сначала открываться безобидный .exe файл, но после закрытия будет начинать работать уже вирусный файл.

III) Третий способ Крипта вируса заключается в маскировке вируса под картинкой, но уже с открытием самого вируса. Здесь есть 2 минуса:

во-первых, картинка будет подозрительно долго открываться,

во-вторых, картинка сама не будет отображаться на экране, если вид значков будет большой, потому что мы просто-напросто будем загружать .ico файл с видом значка картинки.

Добавляем в архив картинку и вирус:

1) Метод сжатия максимальный

2) Поставить галочку напротив пункта "создать SFX-архив"

Дополнительно: Параметры SFX:

1) Общие: C:\Program Files\Games (К примеру)

2) Установка: выполнить после распаковки: имя_картинки.jpg (и в этом же окне через Enter вписываем) имя_вируса.exe

3) Режимы: скрыть всё.

4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

5) Текст и графика: Загрузить значок из SFX-файла и вставляете .ico файл.

Получаем обычный RAT-вирус с иконкой картинки.

Далее нам понадобится поменять местами имя_файла и .exe. Примерно это будет выглядить так Relexe.jpg. Как видите .exe просто зеркально поменялся местами с .jpg.

Чтобы так сделать, нужно скачать либо Neanderthal, либо Unicodeinput.

Эти две программы работают совершенно одинаково, только в первой всё работает автоматически, а во второй нужно уже будет через CMD вводить свои команды.

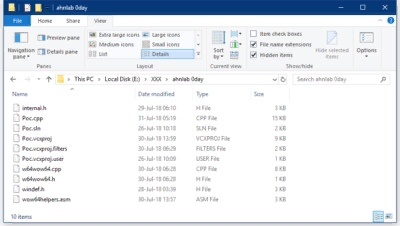

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для крипта вируса.

1) Начнём с Neanderthal программы.

Для её использования нужно подготовить среду работы. Тобишь для начала нужен будет регистратор. Всё будет в Яндекс_Диске. Включаете Resgistrator .OCX.exe и жмёте Register.

Далее уже заходите в данную программу, выбираете Вирус и меняете местами визуально расширение. Сохраняете. Всё готово.

2) Можно поступить другим способом с помощью программы Unicodeinput.

Открываете данную программу, далее открываете CMD.

Примерно всё выглядеть будет так:

C:\Files>copy virus.exe virus (на этом моменте зажимаете "Alt"+"+") (Вписываем в окне "202E" без кавычек) (убираете все "+", если они поставились в CMD) (далее в этой же строке пишите:)gpj.exe (как понимаете gpj- это просто-напросто jpg в зеркальном отражении).

Нажимает Enter. Всё готово.

IV) Четвёртый способ маскировки вируса заключается в запароленном архиве. Устанавливать пароль для вируса нужно, чтобы антивирус не начал сразу же детектить ваш вирус.

Начнём. Для начала нам нужно 2-3 файла. Первый файл- вирус, Второй файл- .bat и Третий файл по желанию- либо картинка, либо программа, которая будет запускаться вместе с вирусом.

1) Сначала нужно создать вирус под паролем.

Добавить вирус в архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_вируса.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-1)Установить пароль (возьмём пароль: 123)

В итоге получаем файл: имя_вируса.sfx.exe

2) Создаём блокнот. Прописываем туда эту команду:

имя_вируса.sfx.exe -p123 -dc:\program files\games

И сохраняем как .bat файл.

Это нужно для автоматического открытия вируса без ввода пароля.

3) Выделяем вирус, .bat файл и внешнюю программу (т.е. программу, которая нужна какому-либо пользователю- в основном безобидная) (или картинку, в зависимости что нужно жертве) создаём архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_файла.bat

выполнить до распаковки: внешняя_программа.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-5) Текст и графика: Загрузить значок SFX из файла.

(Если вам нужен значок именно определённой программы, можете открыть архив данной программы через 7-zip. Далее просто ищите файл .ico и просто загружаем этот значок в Тексте и Графике.

Как понимаете III и IV способы можно комбинировать получая например программу Relexe.mp3, Relexe.jpg, Relexe.txt и т.д. Под которой будет запароленный вирус, батник для автоматического открытия запароленного вируса и нужный жертве файл.

Нужные файлы для маскировки RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

На винде хакерство вполне возможно, но лишь с помощью автоматических программ. В дальнейшем буду обучать уже на среде kali linux.

Криптованием тут и не пахнет, скорее это метод склейки (бинд, джоин). особенно порадовал первый способ.. Видимо ТС не слышал ничего про сигнатурные анализы (а еще как ты такое потом запускать то собрался?)

Отдельно про юникод 202E (RTL) - не пашет давно и буквально только самые ленивые не выпустили под это заплатки. Визуально будет работать на твоём рабочем столе, но никак не после последующей отправки куда-либо такого файла.

А вот способ, где ты описываешь создание sfx архива под паролем - во первых он не просто древний, но и не полный! Ведь ты забыл скрыть само окошка батника ) и обычно это делают дополнительным vbs скриптом

Ну и наконец огромный минус всего написанного - любые распакованные файлы на диск, далее будут сожраны антивирусом (вот тут и надо было писать про настоящее криптование)

у тебя глаза не устают-то с такой цветовой схемой работать?

научи лучше кодить на BrainFuck-е

Боже, какая древняя тупость. Вы еще предложите "вирус" в vbs-файле запилить, который скачивал бы троян на сотню метров - я уже ничему не удивлюсь.

Эта хрень в архиве может запуститься, только если пользователь полный идиот (хотя да, такие есть и даже много).

Хакерством здесь и не пахнет. Хакерство - это либо глубокое знание о том, как что работает, и возможность это применять, либо получение несанкционированного доступа к чему-либо.

Кракингом тоже - этот термин означает взлом (реверс-инжиниринг) и модификацию программ.

Лучше б про тот же Metasploit Framework написали, может хоть пару плюсов бы кто-нибудь поставил.

@moderator, распространение вредоносного программного обеспечения.

Здесь нет никакого вредоносного ПО.

Фишка в том, что у нас по закону нельзя даже в учебных целях делать вредоносное ПО.

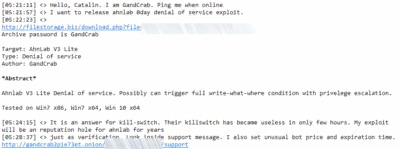

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

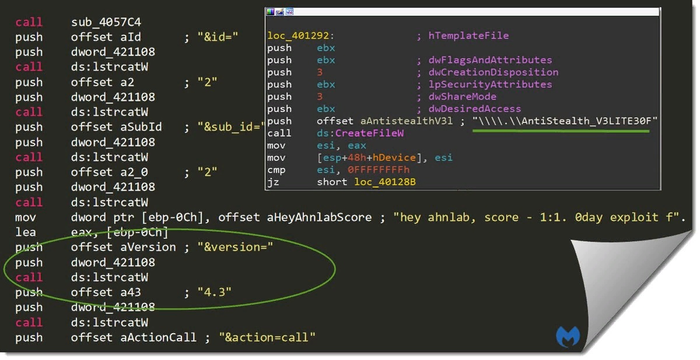

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

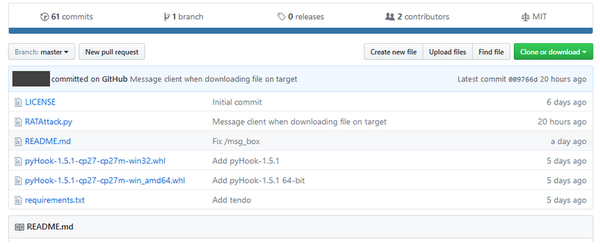

Новый RAT использует протокол Telegram для кражи данных жертв

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Zip File, мамкины хацкеры. Помните, как в одном из последних видео, я рассказывал вам о том, как злоумышленники распространяют вирусы посредством интеграции в варезный софт и установщики популярных игры? Если не видели, обязательно посмотрите. Темка очень даже живая и актуальная. Так вот. В комментариях, один из наших камрадов задал весьма любопытный вопрос. А возможна ли подобная маскировка вредоносных EXE-файлов, скажем в картинки?

Ну конечно возможна. Правда тут тоже есть свои нюансы, но если включить голову, проявить смекалку и немножечко понадеяться на лоха, то можно заразить пикчу даже коронавирусом.

И я сейчас не шучу. В сети уже вовсю гуляет юное дарование. Эдакий потомок легендарного вируса Пети – Covid-19. Правда в отличие от знаменитого деда или отца, корончик не шифрует системные файлы, а лишь мочит MBR’ку.

Восстановить загрузочную область после такой заразы сможет даже не слишком опытный сисадмин, если воспользуется стандартной процедурой восстановления Windows.

Однако человеку бесконечно далёкому от мира IT, подобный вирус может доставить немало хлопот. Говоря прямо, он попросту выведет из строя несчастный комп и заставит серьёзно понервничать в ожидании приезда соответствующего специалиста.

Что ж, нынче я покажу вам, как злоумышленники могут в два счёта зашить подобную вирусню в обычную фотку и затем передать её жертве. Причём для этого мне даже не понадобится Kali Linux.

Все действия будут выполняться исключительно под виндой. Но я сразу предупреждаю. Ни в коем случае не повторяйте это самостоятельно, если не чувствуете себя достаточно компетентным.

А если уж взялись затестить нечто подобное на свой страх и риск, то используйте для этого отдельную изолированную виртуальную машину. Я предпочитаю VMware. Хотя VirtualBox тоже сгодится.

И естественно я снимаю данное видео исключительно в обучающих целях с благим мотивом повысить ваш уровень знаний в области информационной безопасности и бла бла бла. Короче, погнали уже кошмарить.

Шаг 2. Берём первую фоточку на которой Дарлин в маске Гая Фокса вершит правосудие и закидываем её на сервис Icoconvert.

Шаг 3. После загрузки задаём будущей иконке все размеры. От 16x16 до 256. После того, как всё проставлено, кликаем на Convert, и затем скачиваем скомпилированный вариант на компьютер.

Шаг 4. Оставим иконку временно в покое и закинем в папку с фотографиями наш вирус. Отлично. Теперь выделяем всю эту историю. Если хотите можете выделить только одну фотку и вирус в целях экономии места. Добавляем это дело в новый архив.

Шаг 13. Бомба готова. Прежде чем её запустить, сделаю текущий снимок состояния виртуальной машины, чтобы потом не пришлось тратить время и восстанавливать её вручную.

Шаг 14. Всё. Погнали.Ой ё ёй, что началось то.

Шаг 16. Иии, собственно, всё. Приехали. Вирус сожрал MBR’ку.

Вот как-то так, вашу систему может нагнуть простенький вирус, зашитый в обычную фотку со вписки. По аналогии злоумышленники маскируют стиллеры, кейлоггеры и прочую нечисть.

Передать такой зловред можно, как по облаку, тупо закинув папку в архив, так и на флешке под видом фотоальбома. Поэтому, прежде чем давать свою флешку какому-нибудь знакомому IT’шнику всегда предварительно форматируйте на ней всё что есть.

Правда напоминаю, что для удачного исхода, злоумышленнику понадобится включить смекалку. Ну и, как минимум, обладать маломальскими навыками социальной инженерии.

А с этим, у нас в последнее время туговастенько. Образование молодёжи, особенно в сфере IT, совсем ни к чёрту. Поэтому друзья, если не хотите оставаться Алёшами, обязательно учитесь чему-то полезному.

В нём я подробно рассматриваю вопрос установки и настройки виртуальных машин под управлением операционных систем семейства Windows. Рассказываю нюансы сетевого взаимодействия и делюсь прикладной практической информацией по всему, что будет полезно начинающим и опытным системным администраторам, работающим с виндой.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ

Ссылочку на данный курс ищите в описании к ролику. Ну а мы будем постепенно подводить итоги. Чтобы обезопасить себя от подобных угроз, достаточно использовать на своём компьютере нормальный платный антивирус.

Либо заиметь привычку предварительно проверять свойства файлов, прежде чем бездумно их открывать. Ведь даже рассмотренный сегодня случай – всего лишь визуальный обман и баг виндового интерфейса.

Ну а вообще, если хотите стабильности и безопасной работы, то присмотритесь к Unix-подобным системам. Linux, MacOS. Они, как минимум, защищены от EXE’шных зловредов.

Что ж, на этой ноте я с вами прощаюсь. Если впервые попали к нам на канал, то не тупите, бейте в колокол и в вашей ленте будут регулярно появляться годнейшие ролики на тему вирусологии, взломов и пентестингу.

Олдам по традиции удачи, успехов и безопасной работы. Не будьте Алёшками, не видитесь на подобный развод. Берегите себя и своих родных от короновируса. И компьютерного, и реального. Ещё не известно, что страшнее.

Не забудьте поделиться роликом с друзьями, дабы они ненароком не подхватили такую заразу. Ну а я в свою очередь буду стараться вас просвещать, как можно активнее. С вами был Денис Курец. Увидимся в следующем выпуске. Всем пока.

Как спрятать вирус .

Всем привет, в этой статье я изложу основные действия, которые предпринимает хакер, для того, чтобы спрятать вирус . Первое, что напрашивается – это спрятать вирус в какую-то программу, чтобы тот запустился вместе с установочным файлом программы. Так сказать, под шумок. Пользователь ведь всё равно что-то устанавливает – авось и не заметит… Вот почему, кстати, крайне важно проверять все файлы без исключения, которые попадают на компьютер или ноутбук.

С помощью этой техники можно спрятать вирус , но обычно хакеры подсовывают в упаковку программы-шпионы, кейлоггеры, наблюдая за действиями клавиатуры, изображениями монитора и даже делая снимки с веб-камеры, которая, как вам кажется, в данный момент выключена.

Как спрятать вирус в программу?

Итак, задача взломщика – спрятать исполнительный файл вируса в другой исполнительный файл. Сделать это хакеру нужно незаметно от глаз пользователя. Так вот, спрятать вирус можно несколькими способами, для этого есть немало программ, но внутри Windows есть небольшая встроенная утилита, которая сама неплохо справляется с такой задачей. Причём не хуже платных аналогов. По опыту и немного забегая вперёд, скажу, что использование именно этого упаковщика даёт хакеру несколько неоспоримых преимуществ – утилита идёт с цифровой подписью Windows Genuine (понимающие о чём речь сейчас должны утвердительно кивнуть головой), а это очень важно при последующей распаковке файла. Да-да, та самая утилита IExpress. Она входит в сборку Windows с незапамятных времён и спроектирована для создания именно исполнительных файлов.

Для начала вызовем программу. Сочетание Win + R. Далее вводим команду iexpress

Если файл только что создаётся, можно сразу нажать на кнопку Next, так как по умолчанию выполнится команда Создать новый самораспаковывающийся файл. В следующем окне, которое спросит, что должно произойти после распаковки, делаем тоже самое, нажав на кнопку Next (выполнится команда Распаковать файлы и запустить как установку)

Следующее окно попросит назвать распаковывающийся файл:

Следующее окно о лицензии можно пропустить (но иногда хакеры вставляют и довольно объёмные чужие тексты о соблюдении прав на программное обеспечение: выглядит убедительно, тем более это никто читать-то не будет). Но мы для наглядности пропустим.

Следующее окно – важное. Оно-то и предлагает вам Создать список файлов, которые будут запакованы в файл. Хакер, как и простой производитель программ, может подкинуть туда пару рисунков или фотографий, чтобы спрятать вирус понадёжнее, и чтобы тот основательно потерялся среди прочих файлов. Я это не буду делать для быстроты эксперимента и позже укажу только два файла.

Всё, что вам нужно сделать, это указать расположение файлов. Среди них и можно спрятать вирус (один из файлов я так и назвал):

Следующее окно уточнит, что в списке является основной командой, а что – так… придаток. Хакер укажет сначала на вирус:

В следующем окне система спросит, прятать ли процесс установки от пользователя или показывать так или иначе. А зачем прятать – антивирус-то отключён! Оставляем прямо так:

Ещё не всё. Следующее окно попросит указать фразу, следующую за окончанием установки, или оставить запуск программы как есть. Выберите сами и нажмите Next.

Далее выбирается путь установки вируса по умолчанию, который будет предложен нерадивому пользователю (я выбрал прямо Рабочий стол). Но хакер обязательно выставит галочку в первом пункте (в окне справа напротив Hide File Extracting…):

Следующее окно тоже оставьте по умолчанию (Перезагрузка по усмотрению). Снова кнопка Next (Далее).

Осталось совсем немного. Нажмите в появляющихся окнах последовательно кнопку Далее и сюрприз от хакера готов.

Нажмите кнопку Finish (Финиш).

Маленький недочёт: ярлык созданного файла будет иметь ярлык исполнительного файла от Microsoft. Его тоже можно будет сменить. Как сменить ярлык исполняемого файла можно прочитать в этой статье.

Теперь вы знаете многое. Не попадитесь на такую удочку.

Читайте также: