- Появилась новая фича - виртуализация реестра.

.

Т.е. это гибридный режим, позволяющий преодолевать практически любую защиту ключей реестра прямо в активном режиме. Назначение - подавление самозащиты зловредов и упертого софта при невозможности загрузится с диска и конечно лечение некоторых типов руткитов на удаленных системах. (т.е. при отсутствии физического доступа к компьютеру и проблемах с загрузкой в PE).

Можно использовать в скриптах.

- Добавлен новый пункт в меню Запустить->"Внешний файловый менеджер".

(гор. клавиша Alt+F)

Менеджер запускается под тем же пользователем, что и uVS.

При первом использовании укажите исполняемый модуль вашего любимого файлового менеджера.

Рекомендуется поместить его в подкаталог в каталоге uVS, тогда будет использоваться

относительный путь вместо абсолютного, что сделает сборку мобильной.

- Добавлена новая команда "restart" в скриптовый язык.

Команда прекращает выполнение скрипта и перезагружает систему.

В режиме работы с образом системы команда добавляется в меню "Дополнительно".

- Добавлена новая команда "breg" в скриптовый язык.

Команда выполняет бэкап реестра.

- Добавлена новая функция "Поместить копии всех НЕПРОВЕРЕННЫХ файлов в BOX".

Файлы помещаются в каталог BOX (в корне uVS) и именуются аналогично тем что попадают в ZOO.

- Добавлена возможность извлекать сигнатуры из файлов "лишенных статуса исполняемого".

- Добавлен новый пункт меню Файл->"Выполнить скрипт находящийся в буфере обмена".

![]()

Если вы не знаете, как избавиться от баннера-вымогателя, неожиданно появившегося на рабочем столе вашего компьютера – ознакомьтесь с моей предыдущей статьей. Если же описанный в ней способ не помог, читайте внимательно данный материал и тогда обязательно победите эту заразу.

Не так давно избавляться от подобных вирусов удавалось довольно просто: достаточно было войти в “Безопасный режим” работы компьютера (F8 при загрузке) и запустить полную проверку системы хорошим антивирусом. Также иногда мне помогало использование LiveCD от DrWeb, загрузившись с которого можно было обнаружить и удалить вирус.

Но с современными модификациями вирусов-вымогателей такие номера не проходят. Сегодня приходится прибегать к несколько иным способам борьбы. И одним из самых действенных является использование утилиты Universal Virus Sniffer (uVS).

Эта программа уже не такая простая, как Kaspersky WindowsUnlocker и пользоваться ею совершенно бездумно – нельзя. Но я думаю, что при наличии подробной инструкции, у вас все получится.

Сама программа uVS имеет совсем небольшой вес – всего 1,44 Мб, и скачать ее можно с официального сайта разработчика (последняя версия на момент написания статьи – 3.74). Но нам также понадобится загрузочный диск для того, чтобы получить доступ к зараженной системе. Поэтому оптимальным для нас вариантом будет загрузочный диск с uVS в составе. Такой диск существует и называется он WinPE&uVS.

1. Скачиваем здесь образ данного загрузочного диска WinPE&uVS. Он предназначен для лечения систем Windows XP, Vista и 7 от различной заразы, в т.ч. от winlock (блокираторов).

2. Скаченный образ запишите на CD или DVD диск. Сделать это можно с помощью различных программ (Nero, Ashampoo BurningStudio). Я записывал через Alcohol 120%.

3. Записанный диск вставляем в привод зараженного компьютера и выставляем в BIOS загрузку с него.

4. Во время загрузки при появлении сообщения “Press any key to boot from CD or DVD” нажмите любую клавишу на клавиатуре.

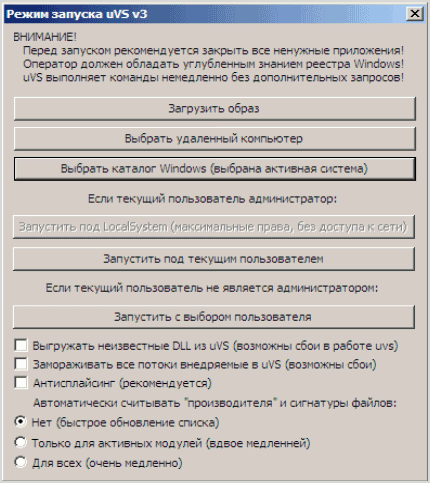

5. Ждем какое-то время, пока на экране не появится данное окно:![]()

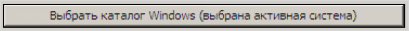

Здесь жмем “Выбрать каталог Windows (выбрана активная система)”.![]()

В появившемся окне необходимо найти папку Windows на том диске, на котором она у вас установлена. Щелкаем по ней один раз мышкой и жмем “ОК”.![]()

Далее нажимаем кнопку “Запустить по текущим пользователем”.![]()

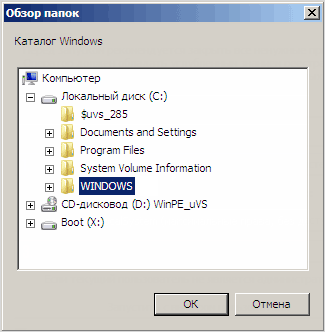

6. На мгновение промелькнет окошко программы FAR Manager, после чего появится главное окно Universal Virus Sniffer. Здесь в таблице появятся файлы, которые программа посчитала подозрительными (и среди них скорее всего есть вирусы).

На зараженном компьютере это может выглядеть примерно так:![]()

Поставьте вверху галки на “Скрыть проверенные” и “Скрыть известные”.

Файлы, напротив которых указан производитель Microsoft Corporation являются системными и не должны вызывать у вас подозрений.

Чтобы узнать подробнее о других имеющихся здесь файлах – щелкните по ним дважды мышкой и посмотрите описание (после этого закройте окно с описанием).

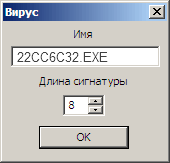

Явно подозрительные файлы сразу бросятся в глаза опытному пользователю. Они, как правило, имеют странное имя (например: 22CC6C32.EXE) и располагаются в таких каталогах:

C:\Documents and Settings\Имя пользователя\Application Data

C:\Documents and Settings\Имя пользователя\Local Settings\Temp

C:\Documents and Settings\Имя пользователя\Главное меню\Программы\Автозагрузка

7. Если вы понимаете, что перед вами вирус – щелкайте по этому файлу правой клавишей мыши и выбирайте “Добавить сигнатуру файла в вирусную базу”.![]()

Появится окошко, в которое мы вручную переписываем имя вируса (например: 22CC6C32.EXE) и жмем “ОК”.![]()

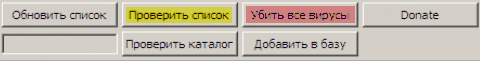

Далее нажмите сверху сначала кнопку “Проверить список”, а затем “Убить все вирусы”.![]()

Если после этого в таблице остались файлы, которые вы тоже считаете вирусами – повторите описанные в 7-ом пункте действия.

В момент удаления копии файлов вируса переименовываются и помещаются в папку C:\$uvs\ZOO. Здесь вирусы не активны, но после загрузки уже работоспособной системы можете ее удалить.

8. Теперь идем в строке меню во вкладку “Дополнительно” и выбираем пункт “Очистить корзину, удалить временные файлы, затем удалить ссылки на отсутствующие”.![]()

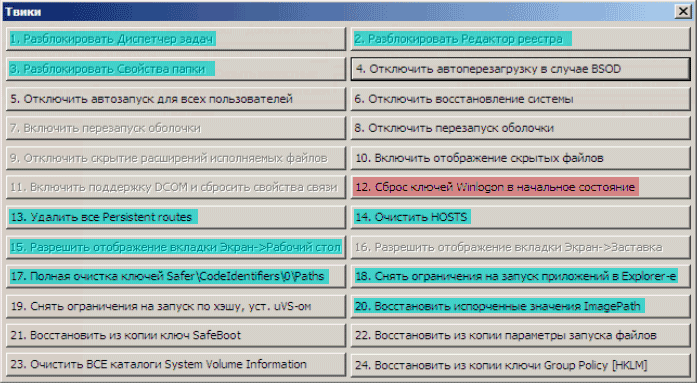

9. После окончания этой операции в этой же вкладке выбираем пункт “Твики”. Здесь нажимаем кнопку “12. Сброс ключей Winlogon в начальное состояние”.

Мне, как правило, бывает достаточно выполнить только этот твик, чтобы после перезагрузки система функционировала как и прежде. Но если в вашем случае все настолько сильно запущено – можете выполнить и другие твики, если их кнопки будут активны (а именно: 1-3, 13-15, 17, 18, 20).![]()

10. Теперь можете закрыть программу uVS и перезагрузить компьютер (верните в Биосе загрузку с жесткого диска). Если баннер исчез – зайдите в интернет и скачайте программу DrWebCureIt. Обязательно проверьте ей вашу систему, и в дальнейшем пользуйтесь хорошим антивирусом.

Что такое sniffer_gpu.exe?

sniffer_gpu.exe это исполняемый файл, который является частью Adobe CS6 Design и веб-премиум Программа, разработанная Adobe Systems Incorporated, Программное обеспечение обычно о 5.41 MB по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли sniffer_gpu.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

![]()

Sniffer_gpu.exe безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как sniffer_gpu.exe, должен запускаться из C: \ Program Files \ Adobe \ Adobe InDesign CS6 \ InDesign.exe и нигде в другом месте.

Наиболее важные факты о sniffer_gpu.exe:

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением sniffer_gpu.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ Adobe) и сравните его размер с приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус sniffer_gpu.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама повлиять на удаление sniffer_gpu.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить sniffer_gpu.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 9% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицируется как вредоносный, эти приложения также удалят sniffer_gpu.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу Adobe CS6 Design и веб-премиумщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению Adobe CS6 Design и веб-премиум.

Распространенные сообщения об ошибках в sniffer_gpu.exe

Наиболее распространенные ошибки sniffer_gpu.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы, Adobe CS6 Design и Web Premium, при запуске или завершении работы Windows, или даже во время установки операционной системы Windows. Отслеживание момента появления ошибки sniffer_gpu.exe является важной информацией при устранении неполадок.

Как исправить sniffer_gpu.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с Adobe CS6 Design и Web Premium. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс sniffer_gpu.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

![]()

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Загрузите или переустановите sniffer_gpu.exe

это не рекомендуется загружать замещающие exe-файлы с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить sniffer_gpu.exe, то мы рекомендуем переустановить основное приложение, связанное с ним Adobe CS6 Design и веб-премиум.

Информация об операционной системе

Ошибки sniffer gpu.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

Снифферы - это проги, которые перехватывают

весь сетевой трафик. Снифферы полезны для диагностики сети (для админов) и

для перехвата паролей (понятно для кого:)). Например если ты получил доступ к

одной сетевой машине и установил там сниффер,

то скоро все пароли от

их подсети будут твои. Снифферы ставят

сетевую карту в прослушивающий

режим (PROMISC).То есть они получают все пакеты. В локалке можно перехватывать

все отправляемые пакеты со всех машин (если вы не разделены всякими хабами),

так

как там практикуется широковещание.

Снифферы могут перехватывать все

пакеты (что очень неудобно, ужасно быстро переполняется лог файл,

зато для более детального анализа сети самое оно)

или только первые байты от всяких

ftp,telnet,pop3 и т.д. (это самое веселое, обычно примерно в первых 100 байтах

содержится имя и пароль:)). Снифферов сейчас

развелось. Множество снифферов есть

как под Unix, так и под Windows (даже под DOS есть:)).

Снифферы могут

поддерживать только определенную ось (например linux_sniffer.c,который

поддерживает Linux:)), либо несколько (например Sniffit,

работает с BSD, Linux, Solaris). Снифферы так разжились из-за того,

что пароли передаются по сети открытым текстом.

Таких служб

уйма. Это telnet, ftp, pop3, www и т.д. Этими службами

пользуется уйма

народу:). После бума снифферов начали появляться различные

алгоритмы

шифрования этих протоколов. Появился SSH (альтернатива

telnet, поддерживающий

шифрование), SSL(Secure Socket Layer - разработка Netscape, способная зашифровать

www сеанс). Появились всякие Kerberous, VPN(Virtual Private

Network). Заюзались некие AntiSniff'ы, ifstatus'ы и т.д. Но это в корне не

изменило положения. Службы, которые используют

передачу пароля plain text'ом

юзаются во всю:). Поэтому сниффать еще долго будут:).

Windows реализации снифферов

SpyNet -

packetstorm.securify.com

Довольно известный сниффер производства Laurentiu

Nicula 2000:). Обычные функции - перехват/декодинг пакетов.

Хотя декодинг

развит прикольно (можно например по пакетам воссоздавать

странички,

на которых

побывал юзер!). В общем на любителя:).

Analyzer - neworder.box.sk

Analyzer

требует установку специального драйвера, вложенного в

пакет (packet.inf, packet.sys). Можно посмотреть всю инфу о вашей сетевой

карте. Также Analyzer поддерживает работу с командной строкой.

Он

прекрасно работает с локальной сетью. Имеет несколько

утилит: ConvDump,GnuPlot,FlowsDet,Analisys Engine. Ничего

выдающегося.

WinDUMP

Аналог TCPdump for Unix. Этот сниффак действует через

командную строку и представляет минимальные возможности по конфигурации и еще

требует библиотеку WinPcap. Мне не очень.

SniffitNT

Тоже требует WinPcap. Работа только как командной строкой,

так и в интерактивном режиме. Со

сложными опциями. Мне не очень.

ButtSniff

Обычный пакетный

сниффер созданный

известнейшей группой CDC(Cult of the Dead Cow). Фишка его в том,

что его можно использовать, как плагин к BO:)(Очень полезно:)).Работа из командной

строки.

Существуют еще множество снифферов,

таких как NatasX, NetXRay, CooperSniffer, LanExplorer, Net Analyzer и т.д.

Пойдем

дальне.

Unix'овые снифферы

Все снифферы данного обзора можно найти на

packetstorm.securify.com.

linsniffer

Это простой сниффер для перехвата

логинов/паролей. Стандартная компиляция (gcc -o linsniffer

linsniffer.c).

Логи пишет в tcp.log.

linux_sniffer

Linux_sniffer

требуется тогда, когда вы хотите

детально изучить сеть. Стандартная

компиляция. Выдает всякую шнягу дополнительно,

типа isn, ack, syn, echo_request (ping) и т.д.

Sniffit

Sniffit - продвинутая модель

сниффера написанная Brecht Claerhout. Install(нужна

libcap):

#./configure

#make

Теперь запускаем

сниффер:

#./sniffit

usage: ./sniffit [-xdabvnN] [-P proto] [-A char] [-p

port] [(-r|-R) recordfile]

[-l sniflen] [-L logparam] [-F snifdevice]

[-M plugin]

[-D tty] (-t | -s ) |

(-i|-I) | -c ]

Plugins Available:

0 -- Dummy

Plugin

1 -- DNS Plugin

Как видите, сниффит поддерживает множество

опций. Можно использовать сниффак в интерактивном режиме.

Сниффит хоть и

довольно полезная прога, но я ей не пользуюсь.

Почему? Потому что у Sniffit

большие проблемы с защитой. Для Sniffit'a уже вышли ремоутный рут и дос для

линукса и дебиана! Не каждый сниффер себе такое позволяет:).

HUNT

Это

мой любимый сниффак. Он очень прост в обращении,

поддерживает много прикольных

фишек и на данный момент не имеет проблем с безопасностью.

Плюс не особо

требователен к библиотекам (как например linsniffer и

Linux_sniffer). Он

может в реальном времени перехватывать текущие соединения и под

чистую дампить с удаленного терминала. В

общем, Hijack

rulezzz:). Рекомендую

всем для усиленного юзания:).

Install:

#make

Run:

#hunt -i [interface]

READSMB

Сниффер READSMB вырезан из LophtCrack и портирован под

Unix (как ни странно:)). Readsmb перехватывает SMB

пакеты.

TCPDUMP

tcpdump - довольно известный анализатор пакетов.

Написанный

еще более известным челом - Вэн Якобсоном, который придумал VJ-сжатие для

PPP и написал прогу traceroute (и кто знает что еще?).

Требует библиотеку

Libpcap.

Install:

#./configure

#make

Теперь запускаем

ее:

#tcpdump

tcpdump: listening on ppp0

Все твои коннекты выводит на

терминал. Вот пример вывода на пинг

ftp.technotronic.com:

02:03:08.918959

195.170.212.151.1039 > 195.170.212.77.domain: 60946+ A?

ftp.technotronic.com.

(38)

02:03:09.456780 195.170.212.77.domain > 195.170.212.151.1039: 60946*

1/3/3 (165)

02:03:09.459421 195.170.212.151 > 209.100.46.7: icmp: echo

request

02:03:09.996780 209.100.46.7 > 195.170.212.151: icmp: echo

reply

02:03:10.456864 195.170.212.151 > 209.100.46.7: icmp: echo

request

02:03:10.906779 209.100.46.7 > 195.170.212.151: icmp: echo

reply

02:03:11.456846 195.170.212.151 > 209.100.46.7: icmp: echo

request

02:03:11.966786 209.100.46.7 > 195.170.212.151: icmp: echo

reply

В общем, снифф полезен для отладки сетей,

нахождения неисправностей и

т.д.

Dsniff

Dsniff требует libpcap, ibnet,

libnids и OpenSSH. Записывает только введенные команды, что очень удобно.

Вот пример лога коннекта

на unix-shells.com:

02/18/01

03:58:04 tcp my.ip.1501 ->

handi4-145-253-158-170.arcor-ip.net.23

(telnet)

stalsen

asdqwe123

ls

pwd

who

last

exit

Вот

dsniff перехватил логин с паролем (stalsen/asdqwe123).

Install:

#./configure

#make

#make

install

Защита от снифферов

Самый верный способ защиты от

снифферов -

использовать ШИФРОВАНИЕ (SSH, Kerberous, VPN, S/Key, S/MIME,

SHTTP, SSL и т.д.). Ну

а если не охота отказываться от plain text служб и установления дополнительных

пакетов:)? Тогда пора юзать антиснифферские пекеты.

Unix sniffer detect:

Сниффер

можно обнаружить командой:

#ifconfig -a

lo Link encap:Local

Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP

LOOPBACK RUNNING MTU:3924 Metric:1

RX packets:2373 errors:0

dropped:0 overruns:0 frame:0

TX packets:2373 errors:0 dropped:0

overruns:0 carrier:0

collisions:0 txqueuelen:0

ppp0 Link

encap:Point-to-Point Protocol

inet addr:195.170.y.x

P-t-P:195.170.y.x Mask:255.255.255.255

UP POINTOPOINT PROMISC

RUNNING NOARP MULTICAST MTU:1500 Metric:1

RX packets:3281

errors:74 dropped:0 overruns:0 frame:74

TX packets:3398 errors:0

dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:10

Как

видите интерфейс ppp0 стоит в PROMISC mode. Либо оператор

загрузил снифф для

проверки сети, либо вас уже имеют. Но помните,

что ifconfig можно спокойно

подменить, поэтому юзайте tripwire для обнаружения

изменений и всяческие проги

для проверки на сниффы.

AntiSniff for Unix.

Работает на

BSD, Solaris и

Linux. Поддерживает ping/icmp time test, arp test, echo test, dns

test, etherping test, в общем аналог AntiSniff'а для Win, только для

Unix:).

Install:

#make linux-all

Sentinel

Тоже полезная прога для

отлова снифферов. Поддерживает множество тестов.

Проста в

использовании.

Install : #make

#./sentinel

./sentinel [method] [-t

] [options]

Methods:

[ -a ARP test ]

[ -d DNS test

]

[ -i ICMP Ping Latency test ]

[ -e ICMP Etherping test

]

Options:

[ -f ]

[ -v Show version and

exit ]

[ -n ]

[ -I

]

Опции настолько просты, что no

comments.

Q: Зачем нужен uVS?

A: Для быстрого устранения заражения неизвестными вирусами, руткитами, буткитами.

Q: Минимальные требования к пользователю?

A: Должен уметь руками убивать простые трояны и иметь основные познания в устройстве системы.

Т.е. продвинутый пользователь хорошо знакомый с реестром Windows.

Q: Является ли uVS заменой антивирусу?

A: Нет. uVS предназначен для борьбы с вирусами, которые не способен опознать ИЛИ убить ваш любимый

антивирус с ТЕКУЩИМИ антивирусными базами.

Q: Является ли uVS полной заменой vscan-а 1.x?

A: Полностью. Проект vscan закрыт.

Q: Стоит ли запускать uVS в нормальном режиме, не лучше ли сразу запустить в безопасном?

A: uVS предназначен для запуска именно в зараженной системе и именно в нормальном режиме.

Q: Системные требования uVS?

A: Win2k, WinXP x86/x64, Win2k3 x86/x64, Vista x86/x64, Win7 x86/x64,

возможно Win2k8 x86/x64, WinPE.

45mb+свободной оперативной памяти (+память под реестр), пароль/логин администратора,

(!) Проверка в Windows PE 1.x возможна на компьютерах со 64(и более)Mb оперативной памяти.

(проверка цифровых подписей НЕ_доступна)

(!) Проверка в Windows PE 2.x-3.x возможна лишь на компьютерах с 384(и более)Mb.

(проверка цифровых подписей доступна)

Q: У меня не получается запустить uVS, что я делаю не так?

A: Правильный способ:

Для начала uVS рекомендуется хранить в архиве.

Разворачивать архив непосредственно на зараженной машине в каталог

не имеющий ограничений на запись.

Соотв. запуск uVS непосредственно с CD/DVD-ROM или защищенной от записи флешки невозможен.

Q: Чем отличается запуск uVS под LocalSystem от обычного запуска?

A: LocalSystem имеет максимальные права доступа к реестру и файловой системе,

но не имеет доступа к сети.

Обычный запуск обеспечивает uVS теми правами, что имеет текущий пользователь.

Q: Почему диспетчер задач показывает некий процесс

со странным именем без расширения, а uVS его не видит?

A: uVS запускается под случайным именем – соотв. возможно это он и есть.

Q: Почему uVS показывает только один процесс svchost.exe, ведь их много?

A: uVS работает с файлами, один файл - одна запись. Выгрузка или команда на

уничтожение выгружает все процессы соотв. этому файлу.

Q: Почему uVS не показывает LNK-файлы в автозапуске?

A: uVS извлекает из LNK ссылки на файлы и добавляет в список реальный объект автозапуска.

LNK добавляется в список только в случае если он испорчен, либо он НЕ является LNK, либо

uVS не поддерживает данный тип LNK.

LNK-файлы указывающие на отсутствующий файл находятся в соотв. разделе.

LNK удаляется синхронно с самим объектом автозапуска.

Q: Можно ли узнать почему файл помечен "подозрительным"?

A: Даблклик.

Q: Почему не_активна кнопка "Проверить список"?

A: Список сигнатур пуст, соотв. не на что проверять.

Q: А почему тогда активна кнопка "Проверить каталог"?

A: Проверка каталога не только ищет вирусы, но и подозрительные файлы в этом каталоге.

Q: Почему при проверке каталога проверяются и отдельные файлы вне его?

A: LNK файлы находящиеся внутри проверяемого каталога могут указывать куда угодно, соотв. uVS

проверяет все файлы на которые указывает каждый LNK файл.

Q: Почему uVS поставляется с пустой базой сигнатур?

A: uVS не антивирус, базу заполняет сам пользователь только тем, что ему

необходимо в данный момент времени для успешного лечения.

Q: Как добавить вирусную сигнатуру?

A: Правой кнопкой по элементу списка или кнопкой "Добавить вирусы"

можно указать на файл(ы).

Q: Для чего нужна длина сигнатуры?

A: Чем меньше длина тем выше вероятность ложного срабатывания.

8 байт подходит почти для всего.

Для полиморфов и файловых вирусов она может быть 5,

будет очень сложно

Для некоторых троянов требуется 32 байта.

Для DLL рекомендуется указывать 64 байта.

(!) Для серьезных полиморфов сигнатурный движок uvs совершенно бесполезен,

(!) в этом случае без хорошего антивируса победить заразу (особенно удаленно) будет очень сложно.

Q: Можно ли менять длину уже существующей сигнатуры?

A: Да.

Q: Почему uVS не хочет добавлять сигнатуру из указанного файла?

A: Добавление сигнатур возможно лишь из исполняемых файлов.

Q: Как убить найденные вирусы?

A: Есть 2 пути простой и правильный.

Изложу правильный:

Каждого обнаруженного зловреда необходимо внести в базу, затем проверить

список нажав соотв. кнопку, убедиться, что нет ложных срабатываний и затем

нажать кнопку "Убить вирусы". Этот способ гарантирует с вероятностью близкой

к 100%, что ни один активный вирус из внесенных в базу не выживет, даже если

один из вирей поддерживает другой.

Q: Зачем нужен Zoo?

A: Для сбора сэмплов и последующего их опознания.

Q: Что такое "известный модуль"?

A: Это файл имеющий определенное имя и лежащий по определенному пути.

Списки известных модулей для каждой ОС независимы друг от друга и включают в себя базовый набор

системных файлов.

Q: В “известные” можно добавлять что угодно?

A: Да, однако лучше обойтись без излишнего фанатизма.

\Program files и \Windows не привязаны к конкретному диску, все остальное

добавляется по абсолютному пути.

Q: Почему так долго сохраняется реестр?

A: В процессе происходит дефрагментация и восстановление реестра.

(время выполнения сильно зависит от флага bFastBackup).

Q: Как починить поврежденный реестр?

A: Запустить uVS выбрав каталог системы с поврежденным реестром, затем сделать бэкап реестра

и выполнить восстановление. В процессе реестр будет исправлен и дефрагментирован.

Q: Как восстановить реестр из бэкапа uVS если Windows отказался грузиться?

A: Загрузиться с диска/флешки и в windows\system32\config скопировать файлы

system.uVS и software.uVS вместо system и software соотв.

Q: Как открыть ссылку на ключ запуска в редакторе реестра?

A: Открыть окно информации о файле и даблклик по нужной ссылке.

Q: Тест на скрытые драйверы находит все руткиты?

A: Нет, лишь определенный их тип. Для обнаружения любых руткитов используйте файл сверки и

проверку цифровой подписи под WinPE не младше 2.0.

Q: Как избавиться от найденных руткитов? Указанных uVS файлов на диске нет.

A: см. соотв. файл.

Q: Как запустить uVS с CD/DVD диска в т.ч. и при вставке диска.

A: _autorun.zip

Q: Что означает поле статус в информации о файле.

A:

АКТИВНЫЙ

Процесс/Драйвер загруженный в память (по мнению системы).

Загруженная библиотека (DLL) (по мнению uVS).

ВИРУС

Файл опознанный как вирус, но его сигнатура не найдена в базе.

ВНЕДРЯЕМЫЙ

Неизвестная DLL обнаруженная в адресном пространстве uVS или одного из процессов на базе

ИЗВЕСТНОГО файла.

ИЗВЕСТНЫЙ

Файл имеющий определенное имя и лежащий по определенному пути внесенный в базу известных файлов.

(не путать с ПРОВЕРЕННЫМ, содержимое файла не верифицировано!)

ПРОВЕРЕННЫЙ

Файл прошедший проверку цифровой подписи или проверку хэша (по SHA1) или статус "проверенный"

был присвоен файлу пользователем вручную (в окне информации о файле).

ПОДОЗРИТЕЛЬНЫЙ

Файл на который стоит обратить внимание, причина добавления в подозрительные

указана в информации о файле.

АВТОРАНОВЫЙ

Прописан в autorun.inf, находящемся в корне одного и логических дисков.

драйвер/сервис (в т.ч. отключенный)

Ясно из названия.

Прим. я использую слово "сервис" вместо официального "служба".

DLL

Библиотека/модуль.

сервисная_DLL

DLL прописаная в ServiceDLL / Library / ProviderPath одного из сервисов.

в Zoo

Файл находится в Zoo.

в автозапуске

Файл МОЖЕТ запуститься автоматически без участия пользователя.

(МОЖЕТ - означает, что это и сервисы в режиме ручного запуска)

Следует понимать, что такой статус имеют не только те файлы на которые указывает ссылка

в реестре, линк в автозагрузке и т.п. Но и те что в общем случае запустятся обязательно

не взирая ни на что (например NTDLL.DLL).

Firefox_плагин, Opera_плагин

Ясно из названия

[system.ini]

Файл указан в system.ini

[СЕТЕВАЯ_АКТИВНОСТЬ]

Процесс на базе данного файла проявляет сетевую активность, т.е. владеет открытым портом или

как минимум пытается установить соединение в т.ч. и с localhost.

(только для TCP/TCP6, UDP/UDP6)

[SAFE_MODE]

Файл участвует в автозагрузке одного из вариантов безопасного режима.

Неизвестные файлы с таким статусом обычно являются зловредами.

[SVCHOST]

Файл прописан в ServiceDLL / Library / ProviderPath сервиса на базе _известного_ svchost.exe

[файловый поток]

Ясно из названия

загрузчик

файлы ntldr, bootmgr и т.п. в корнях логических дисков (т.е. не только загрузчики акт. системы)

[Запускался неявно или вручную]

_Существующий_ файл, который не содержится в автозапуске, НО п.н. запускался в прошлом,

соотв. либо пользователем, либо системой, либо каким-то процессом, либо он в автозапуске,

но uVS об этом ничего не знает.

добавлен вручную

Файл, НЕ в автозапуске был добавлен специальной функцией в соотв. с фильтром по дате,

либо каким-либо другим способом, но всегда строго по требованию пользователя.

Q: Для чего все эти файлы без расширений?

A: – тестовый файл для ловли файловых вирусов (зашифрован)

bl.log - В файле сохраняются хэши файлов (MD5) запрещенных к запуску с помощью uVS.

Для включения ведения лога в Settings.ini укажите в секции [Settings] значение bLogBL=1

- списки известных модулей для соотв. OS

(в открытом виде UTF8, km*.x64 для x64 систем)

– база сигнатур (зашифрован) этот файл можно использовать

с любой версией uVS.

- база проверенных файлов.

- база поисковых критериев. (текстовый файл)

– бэкап start.exe (зашифрован)

– бэкап startf.exe (зашифрован)

- локализация uVS (зашифрован)

– тело uVS (зашифрован)

- модуль для подключения к удаленному компьютеру (зашифрован)

Q: Для чего нужен xMD5?

A: xMD5.exe предназначен для внесения хэшей из bl.log в реестр.

xMD5 можно запускать с параметром (ip адрес или имя компьютера) или запускать без параметра

для внесения хэшей в реестр активной системы.

(Для применения изменений можно использовать gpupdate /force и/или перезагрузить целевой компьютер)

Q: Какие дополнительные параметры можно настроить в settings.ini?

[Settings]

при добавлении сигнатуры добавлять в скрипт полный путь до файла в виде комментария

bAddComment = 1 (1 по умолчанию)

Автоматически копировать в zoo файл, удаляемый с помощью команды delall (кроме сетевого режима)

bAutoZooOnDelAll = 1 (0 по умолчанию)

Автоматически блокировать запуск файла по MD5, удаляемого с помощью команды delall или

при добавлении сигнатуры файла в _базу_

(!) только для ручного добавления сигнатуры

= 1 (0 по умолчанию)

Автоматически добавлять команду "ZOO" в скрипт для всех найденных вирусов (по F7).

Команда НЕ добавляется если она уже присутствует в скрипте для данного файла.

bAutoZooOnF7 = 1 (0 по умолчанию)

Автоматически добавлять команду "BL" в скрипт для всех найденных вирусов (по F7).

bAutoBLOnF7 = 1 (0 по умолчанию)

0 = Не создавать файл с логом.

1 = Создавать лог в каталоге Zoo _перед выполнением команды CZOO.

2 = Создавать лог _после выполнения скрипта в корневом каталоге uVS.

3 = Создавать оба лога.

bSaveScrLog = 2 (2 по умолчанию)

при добавлении файла в Zoo (не для сетевого режима) помещать в Zoo файл с описанием.

bSaveZooFileInfo = 1 (1 по умолчанию)

Дополнительно сканировать D&S/Users и загружать найденные профили пользователей, даже

если их НЕТ в списке профилей пользователей, проверяемой системы.

bAllProfiles = 1 (0 по умолчанию)

вести лог файлов запрещенных к запуску по MD5 хэшу

bLogBL=1

Управление загрузкой в сетевом режиме.

bNetFastLoad = 0 (0 по умолчанию, обычный запуск)

1 (не считывать список автозапуска)

2 (не считывать список автозапуска и открыть удаленный рабочий стол)

Сохранять при выходе размер и позицию окна

bSaveWndPos = 1 (0 по умолчанию)

Быстрый бэкап ключей реестра 1:1 (без дефрагментации результата)

Этот параметр влияет на работу всех функций связанных с сохранением/копированием ключей.

Параметр игнорируется если uVS работает в Windows 2000.

Параметр всегда равен 1 для сетевого режима.

bFastBackup = 1 (1 по умолчанию)

Количество одновременных потоков для закачки файлов из интернета.

Допустимые значения от 1 до 16

MaxInetThreads = 4 (4 по умолчанию)

Автоматически архивировать созданный образ автозапуска.

При наличии в системе 7-Zip/WinRAR.

bZipImage = 1 (1 по умолчанию)

Автоматически проверять список при открытии образа

ImgAutoF7 = 1 (1 по умолчанию)

Автоматически проверять список по базе поисковых критериев

ImgAutoAltF7 = 1 (1 по умолчанию)

Автоматически проверять список по базе проверенных файлов при открытии образа

ImgAutoF4 = 1 (1 по умолчанию)

Имя пользовательской базы проверенных файлов

Sha1Name (по умолчанию SHA1)

Секция APP

[APP]

Внешний файловый менеджер

Поддерживаются относительные пути.

FM

Используемый браузер (полный путь без кавычек)

Выбор браузера доступен в меню "Настройка".

Поддерживаются относительные пути.

Browser (по умолчанию используется дефолтный)

Используемый текстовый редактор

Выбор редактора доступен в меню "Настройка".

Поддерживаются относительные пути.

TextEditor (по умолчанию используется notepad)

Q: Почему uVS стартует очень медленно?

A: Возможно у вас подключен кардридер или док-станция. Windows пожизненно плохо работает

со съемными устройствами, ускорить процесс загрузки поможет перезагрузка системы

или отключение ридера.

Q: Есть ли горячие клавиши?

A: Горячие клавиши:

Esc - Сбросить фильтр (по имени файла).

Backspace - Удалить последний введенный символ в строке фильтра.

F1 - Скрыть/показать известные и проверенные файлы.

Ctrl+F1 - Скрыть/показать проверенные файлы.

Alt+F1 - Скрыть/показать известные файлы.

F2 - Скрывать файлы с указанным в информации о файле производителем.

Отсутствующие файлы тоже скрываются.

F3 - Считать "производителя" и сигнатуры для всех файлов в списке.

(для которых они еще не считаны)

Ctrl+F3 - Включить автосчитывание "производителя" и сигнатур для всех файлов в списке.

- Проверка хэшей файлов в списке по базе проверенных файлов

- Обновить список автозапуска.

- Проверка цифр. подписей файлов в списке.

- Проверить список автозапуска на вирусы.

- Поднять/опустить главное окно

- Скрыть все перекрывающие окна и опознать их владельцев

Shift+F10 - Контекстное меню файла.

Ctrl+O - Открыть образ автозапуска.

Сtrl+P - Режим сканирования процессов. (альтернативный режим выявляет скрытые процессы)

Ctrl+S - Сохранить список.

Сtrl+B- Блокировать/разблокировать запуск служб.

Enter - Информация о файле.

Del - Удалить из списка.

Alt+Del - Очистить корзину, удалить временные файлы затем удалить ссылки на отсутствующие

Alt+Up - Предыдущая категория

Alt+Down - Следующая категория

Alt+F - Запустить внешний файловый менеджер с повышенными привилегиями.

Alt+L - Режим просмотра лога.

Alt+S - Сохранить скрипт.

Alt+T - Твики.

Alt+U - Открыть окно установленных программ

Alt+V - Удаленный рабочий стол

Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

| ![]()

![]()

![]()

![]()

![]()

![]()

![]()

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.