Сервис для создания вирусов

Кругозор без горизонтов

Чтобы получить доступ к сервисам проекта, войдите на сайт через аккаунт. Если у вас еще нет аккаунта, его можно создать.

- добавить в избранное

![]()

Генераторы зла

Неужели все эти вирусы пишутся каждый день в

таком. количестве вручную человеком, с такой

ярой мотивацией. я в глобальном масштабе

смотрю, конечно.

Чтобы создать рабочий вредоносный файл, требуются знания, опыт и время. Но нынешним мошенникам без квалификации хочется заработать быстро. Так в мир киберкриминала пришли те, кто не умеет писать вредоносный код самостоятельно.

В последнее время наряду с небывалым ростом количества вредоносных программ мы наблюдаем деградацию интеллектуального уровня их создателей. Сейчас для написания вируса не требуется каких-либо специальных знаний в области программирования – для этого достаточно уметь загружать компьютер и понимать простейшие английские фразы для того, чтобы управлять генератором вирусов.

Это цитата от одной антивирусной компании, c которой мы, опуская некоторые детали (не надо путать вирусы и троянцев, да и вообще иногда попадаются весьма оригинальные и архитектурно интересные экземпляры), согласны.

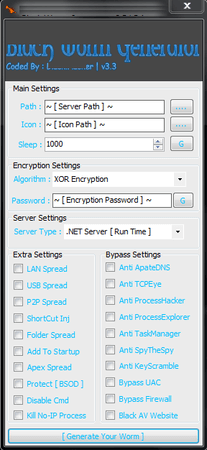

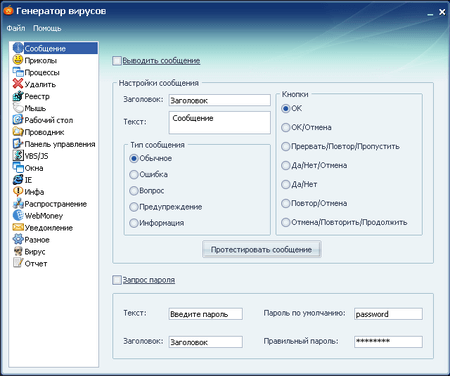

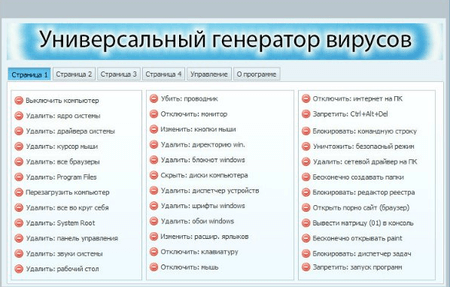

Генератор вирусов – специальная программа, позволяющая пользователю, не имеющему специальной квалификации, создать собственный вирус, червь или троянца.

Естественно, генератор вирусов не обладает искусственным интеллектом и не создает ничего нового – все варианты вредоносного кода уже заложены в него создателями. Пользователь такой программы может что-то настроить, выбрать из списка нужные функции – но не более. Таким образом, многие порождения генератора будут содержать один и тот же код и, соответственно, могут опознаваться одной сигнатурой.

Внимание! Настоятельно не рекомендуем самостоятельно искать и загружать подобные программы – многие распространяющие их сайты заблокированы Dr.Web не просто так.

Ответственность за создание и рассылку вируса AnnaKournikova взял на себя пользователь Интернета двадцати лет с псевдонимом OnTheFly. 14 февраля он добровольно сдался полиции голландского города Леварден. В свое оправдание OnTheFly написал довольно любопытное письмо, где сообщил, что он не хакер, программировать не умеет, а сам вирус сконструировал за несколько минут, при помощи специальной программы-редактора вирусов [K]Alamar's Vbs Worms Creator, которую нашел в Интернете.

Автором конструктора Vbs Worms Creator, с помощью которого была создана AnnaKournikova, оказался аргентинский хакер с сетевым псевдонимом [K]Alamar's, проживавший на тот момент в пригороде Буэнос-Айреса. Для создания AnnaKournikova в редакторе [K]Alamar-а сначала задается имя вируса, потом способ его распространения, а затем сценарий действий на зараженной машине.

До AnnaKournikova была эпидемия ILOVEYOU. Этот червь так же занимался рассылками по адресной книге Microsoft Outlook. В связи с его появлением Microsoft сразу после эпидемии ILOVEYOU выпустила патч, который должна была пресекать несанкционированную рассылку по адресной книге. Но множество компаний и частных пользователей не поставили это обновление.

Прошло 16 лет – и пользователи все так же при первой возможности не устанавливают обновления безопасности.

Как следует из названия конструктора, он генерировал скриптовые вредоносные программы. Так, AnnaKournikova не была собственно исполняемым файлом – ее код исполнялся подсистемой ОС – Windows Scripting Host.

Почему было сделано именно так? Собственно, мы уже писали об этом в выпусках про скриптовые вредоносные программы: их очень просто модифицировать и гораздо сложнее детектировать.

Грустно, что создатели генераторов не думают о социальной ответственности. Для них это бизнес. Скажем, после эпидемии AnnaKournikova автор генератора сделал такую оговорку:

Вторая версия программы содержит исправления старых ошибок, а также ряд новых функций. Теперь с ее помощью можно создавать не только скрипты на VisualBasic, но и полноценные .exe файлы, были улучшены и средства маскировки создаваемых вирусов.

Сам [K] утверждает, что программа была создана им исключительно в образовательных целях, и те, кто будут использовать ее, должны осознавать, что ответственность за возможные последствия лежит именно на них, а не на [K].

Генераторы вирусов возникли задолго до AnnaKournikova и продолжают появляться сегодня. И они создают вредоносные программы не только для Windows.

Набор для разработчика троянов Trojan Development Kits (TDKs) позволяет создавать вредоносные программы под мобильные платформы. Для того чтобы сгенерировать зловреда, злоумышленнику нужно всего лишь заполнить форму, выбрав требуемые настройки.

Самое печальное, что для создания вымогателя для Android не требуется никаких особых навыков. Настраивается все, от отображаемого сообщения с требованием выкупа, для ключа разблокировки. Не придется писать ни одной строки кода. После заполнения всей необходимой информации и настроек, начинающий киберпреступник должен нажать на кнопку ‘Create’, после чего предлагается подписаться на услугу. Приложение позволяет пользователю начать онлайн-чат с разработчиком, где они могут оговорить единовременный платеж.

Хакерский мир можно условно разделить на три группы атакующих:

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Вторая версия кода:

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Специалисты Исследовательского центра системных наук и инженерии (CSSE) университета Джонса Хопкинса (США) создали онлайн-сервис, с помощью которого можно отслеживать распространение китайского коронавируса по всей планете.

Специалисты Исследовательского центра системных наук и инженерии (CSSE) университета Джонса Хопкинса (США) создали онлайн-сервис, с помощью которого можно отслеживать распространение китайского коронавируса по всей планете.

Сервис обновляется в режиме реального времени и отображает актуальные данные, собранные Всемирной организацией здравоохранения. На карте красными точками отображаются очаги распространения коронавируса, есть информация о количестве подтвержденных случаев заболевания, а также количестве смертей и выздоровлений.

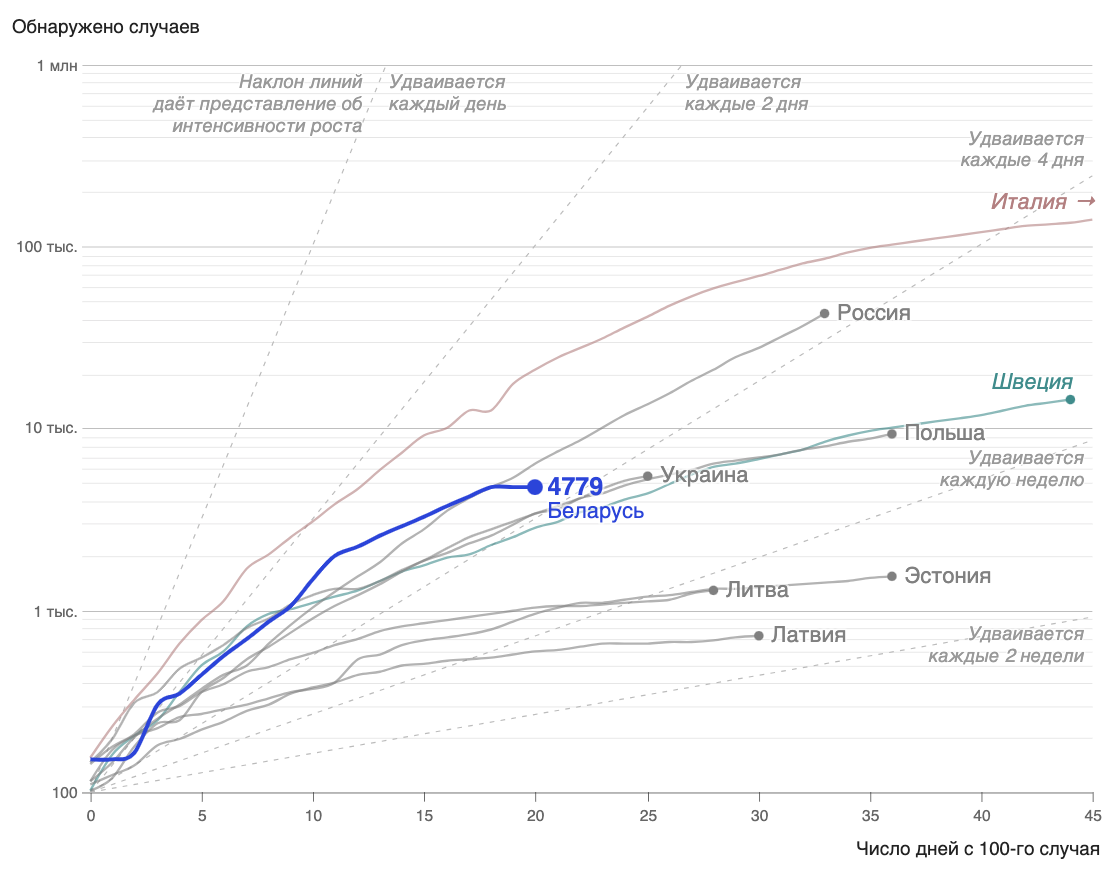

На графике только те страны, где больше 100 случаев заражения. По графику можно понять по какой траектории распространения коронавируса движется страна и увидеть, когда скорость распространения вируса начнет снижаться.

Обновлено 20.04.2020 в 16:52

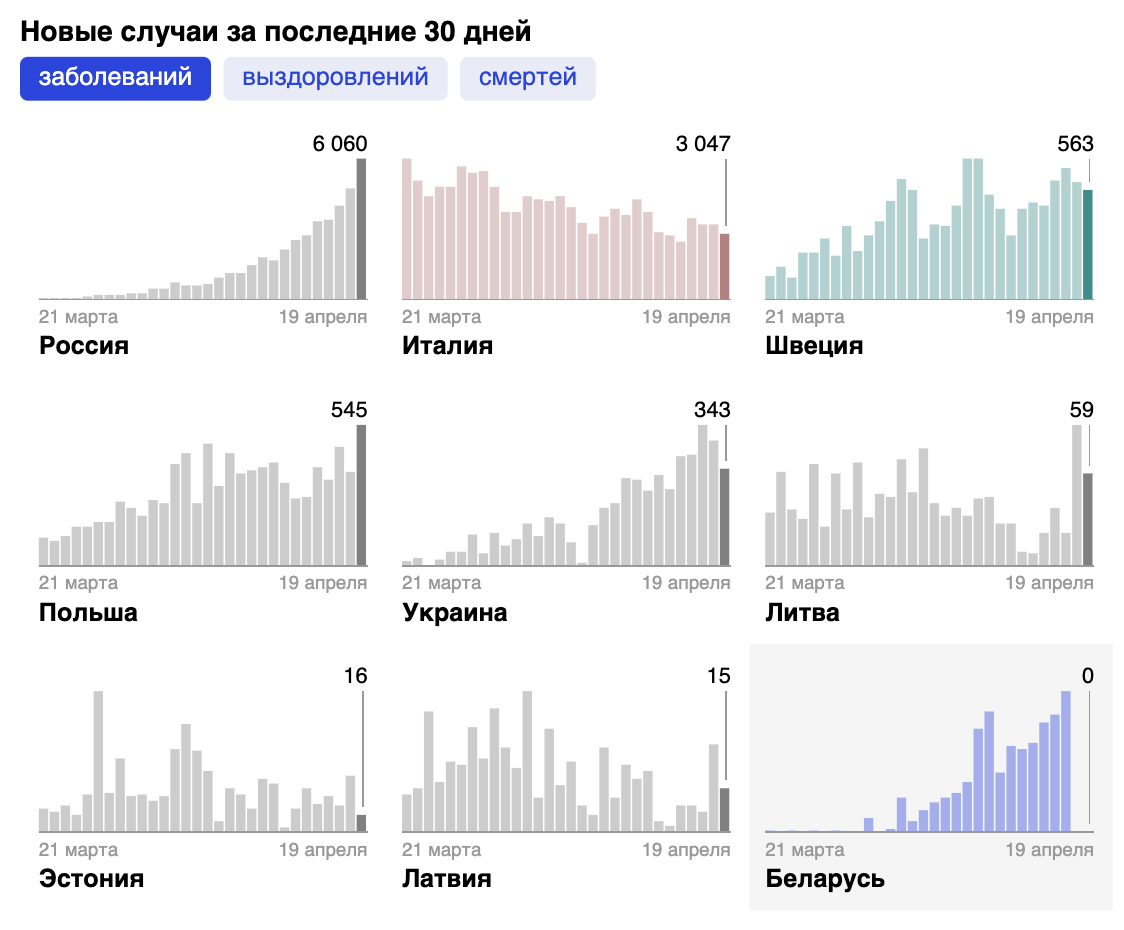

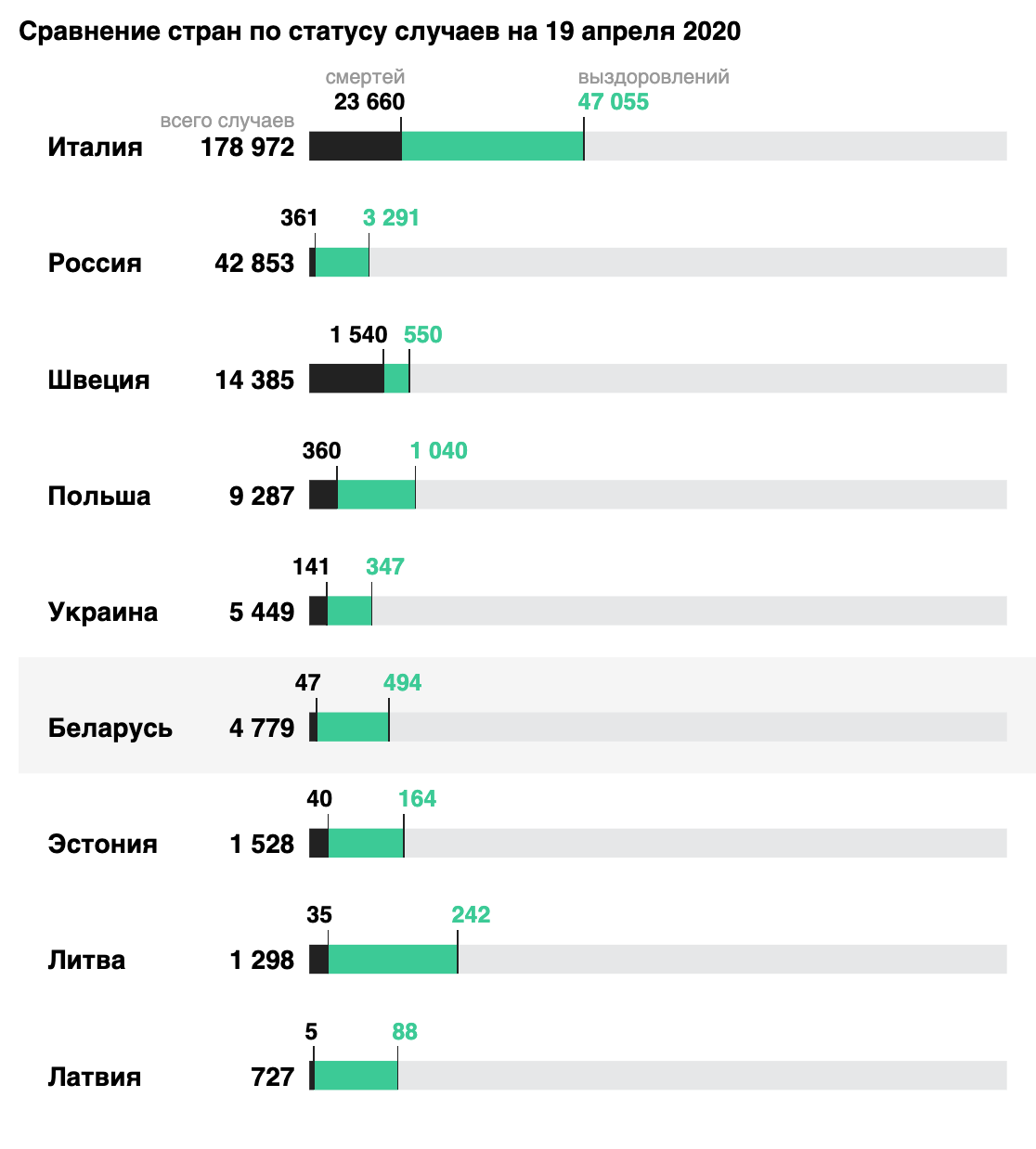

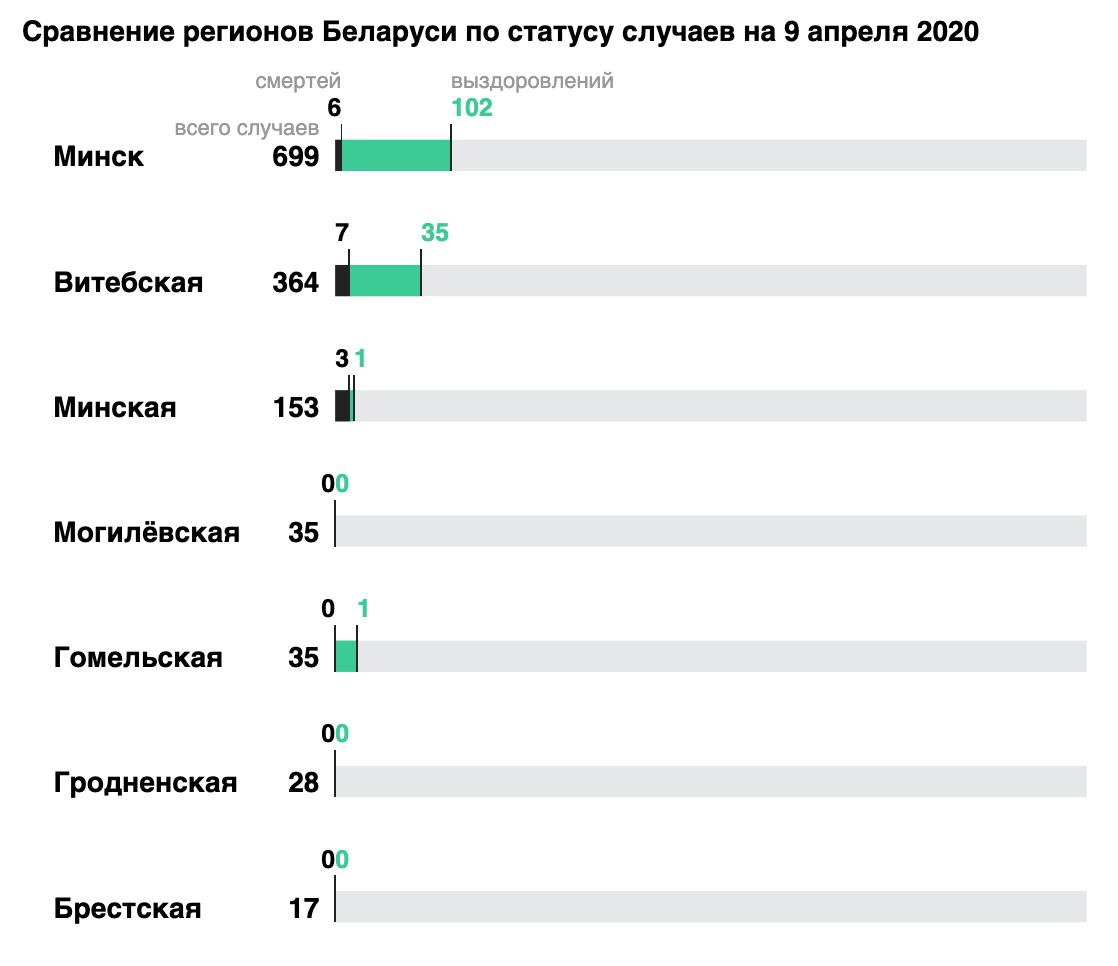

Для сравнения мы выбрали Беларусь и страны-соседи, Италию (продемонстрировала самый интенсивный рост) и Швецию: там, как и в Беларуси, нет такого карантина, как в других европейских государствах.

Следует иметь в виду, что данные могут быть неполными из-за того, что в странах на коронавирус тестируют с разной интенсивностью.

Графики для других стран. Данные: 2019 Novel Coronavirus COVID-19 (2019-nCoV) Data Repository by Johns Hopkins CSSE, covid19dashboards.

Обновлено 20.04.2020 в 16:50

| Страна | Заболели | Умерли | Выздоровели | ||

|---|---|---|---|---|---|

| Беларусь | 6264 | +451 | 51 | +4 | 514 |

| США | 759 086 | +26 889 | 40 661 | +1 997 | 71 012 |

| Испания | 198 674 | +6 948 | 20 453 | +410 | 77 357 |

| Италия | 178 972 | +3 047 | 23 660 | +433 | 47 055 |

| Франция | 154 097 | +4 948 | 19 744 | +399 | 36 578 |

| Германия | 145 184 | +1 842 | 4 586 | +127 | 91 500 |

| Великобритания | 121 172 | +5 858 | 16 095 | +597 | 0 |

| Турция | 86 306 | +3 977 | 2 017 | +127 | 11 976 |

| Китай | 83 805 | +18 | 4 636 | 0 | 77 084 |

| Иран | 82 211 | +1 343 | 5 118 | +87 | 57 023 |

| Россия | 42 853 | +6 060 | 361 | +48 | 3 291 |

| Бразилия | 38 654 | +1 996 | 2 462 | +108 | 22 130 |

| Бельгия | 38 496 | +1 313 | 5 683 | +230 | 8 757 |

| Канада | 35 632 | +1 277 | 1 563 | +164 | 11 843 |

| Нидерланды | 32 838 | +1 072 | 3 697 | +84 | 250 |

| Швейцария | 27 740 | +336 | 1 393 | +25 | 17 800 |

| Португалия | 20 206 | +521 | 714 | +27 | 610 |

| Индия | 17 615 | +1 893 | 559 | +38 | 2 854 |

| Перу | 15 628 | +1 208 | 400 | +52 | 6 811 |

| Ирландия | 15 251 | +493 | 610 | +39 | 77 |

| Австрия | 14 749 | +78 | 452 | +9 | 10 501 |

| Швеция | 14 385 | +563 | 1 540 | +29 | 550 |

| Израиль | 13 491 | +226 | 172 | +8 | 3 872 |

| Япония | 10 797 | +501 | 236 | +14 | 1 159 |

| Республика Корея | 10 661 | +8 | 234 | +2 | 8 114 |

| Чили | 10 088 | +358 | 133 | +7 | 4 338 |

| Эквадор | 9 468 | +446 | 474 | +18 | 1 061 |

| Саудовская Аравия | 9 362 | +1 088 | 97 | +5 | 1 398 |

| Польша | 9 287 | +545 | 360 | +13 | 1 040 |

| Румыния | 8 746 | +328 | 451 | +30 | 1 892 |

| Пакистан | 8 348 | +710 | 168 | +25 | 1 970 |

| Мексика | 7 497 | +622 | 650 | +104 | 2 627 |

| Дания | 7 580 | +143 | 355 | +9 | 4 141 |

| Норвегия | 7 078 | +42 | 165 | +1 | 32 |

| ОАЭ | 6 781 | +479 | 41 | +4 | 1 286 |

| Чехия | 6 746 | +140 | 186 | +5 | 1 298 |

| Австралия | 6 547 | 0 | 67 | 0 | 4 230 |

| Сингапур | 6 588 | +596 | 11 | 0 | 768 |

| Индонезия | 6 575 | +327 | 582 | +47 | 686 |

| Сербия | 6 318 | +324 | 122 | +5 | 753 |

| Филиппины | 6 259 | +172 | 409 | +12 | 572 |

| Украина | 5 449 | +343 | 141 | +8 | 359 |

| Катар | 5 448 | +440 | 8 | 0 | 518 |

| Малайзия | 5 389 | +84 | 89 | +1 | 3 197 |

| Доминиканская Республика | 4 680 | +345 | 226 | +9 | 363 |

| Панама | 4 273 | +63 | 120 | +4 | 165 |

| Колумбия | 3 792 | +353 | 179 | +26 | 711 |

| Финляндия | 3 783 | +102 | 94 | +4 | 1 700 |

| Люксембург | 3 550 | +13 | 73 | +1 | 627 |

| ЮАР | 3 158 | +124 | 54 | +2 | 903 |

| Египет | 3 144 | +112 | 239 | +15 | 732 |

| Аргентина | 2 839 | +81 | 132 | +3 | 709 |

| Марокко | 2 855 | +170 | 141 | +4 | 327 |

| Таиланд | 2 765 | +32 | 47 | 0 | 1 999 |

| Алжир | 2 629 | +95 | 375 | +8 | 1 047 |

| Бангладеш | 2 456 | +312 | 91 | +7 | 75 |

| Греция | 2 235 | 0 | 113 | +3 | 269 |

| Венгрия | 1 916 | +82 | 189 | +17 | 267 |

| Кувейт | 1 915 | +164 | 7 | +1 | 305 |

| Бахрейн | 1 881 | +108 | 7 | 0 | 759 |

| Хорватия | 1 871 | +39 | 47 | +8 | 709 |

| Исландия | 1 771 | +11 | 9 | 0 | 1 291 |

| Казахстан | 1 676 | +61 | 17 | 0 | 413 |

| Узбекистан | 1 565 | +75 | 5 | 0 | 225 |

| Ирак | 1 539 | +26 | 82 | 0 | 1 009 |

| Эстония | 1 528 | +16 | 40 | +2 | 164 |

| Новая Зеландия | 1 431 | +9 | 12 | +1 | 974 |

| Оман | 1 266 | +86 | 7 | +1 | 238 |

| Азербайджан | 1 398 | +25 | 19 | +1 | 712 |

| Армения | 1 291 | +43 | 20 | 0 | 580 |

| Словения | 1 330 | +13 | 74 | +4 | 192 |

| Литва | 1 298 | +59 | 35 | +2 | 242 |

| Северная Македония | 1 207 | +37 | 51 | +2 | 179 |

| Словакия | 1 161 | +72 | 12 | +1 | 229 |

| Гана | 1 042 | +208 | 9 | 0 | 99 |

| Куба | 1 035 | +49 | 34 | +2 | 255 |

| Камерун | 1 017 | 0 | 42 | +20 | 305 |

| Афганистан | 996 | +63 | 33 | +3 | 131 |

| Болгария | 894 | +16 | 42 | +1 | 167 |

| Тунис | 879 | +15 | 38 | +1 | 43 |

| Кот-д’Ивуар | 847 | +46 | 9 | +1 | 260 |

| Джибути | 846 | +114 | 2 | 0 | 102 |

| Кипр | 767 | +6 | 12 | 0 | 81 |

| Латвия | 727 | +15 | 5 | 0 | 88 |

| Андорра | 713 | +9 | 36 | +1 | 235 |

| Ливан | 673 | +1 | 21 | 0 | 102 |

| Коста-Рика | 660 | +5 | 5 | +1 | 112 |

| Нигер | 648 | +9 | 20 | +1 | 117 |

| Нигерия | 627 | +85 | 21 | +2 | 170 |

| Гвинея | 579 | +61 | 5 | +2 | 87 |

| Буркина-Фасо | 576 | +11 | 36 | 0 | 338 |

| Киргизия | 554 | +48 | 5 | 0 | 201 |

| Боливия | 520 | +27 | 32 | +1 | 31 |

| Албания | 562 | +14 | 26 | 0 | 314 |

| Уругвай | 517 | +9 | 10 | +1 | 298 |

| Гондурас | 472 | +15 | 46 | 0 | 25 |

| Сан-Марино | 461 | +6 | 39 | 0 | 60 |

| Мальта | 427 | +1 | 3 | 0 | 118 |

| Китайская Республика | 420 | +22 | 6 | 0 | 203 |

| Иордания | 417 | +4 | 7 | 0 | 276 |

| Грузия | 394 | +6 | 4 | 0 | 93 |

| Сенегал | 367 | +17 | 3 | 0 | 220 |

| Маврикий | 328 | +3 | 9 | 0 | 208 |

| Черногория | 308 | +1 | 5 | 0 | 55 |

| Шри-Ланка | 271 | +17 | 7 | 0 | 96 |

| Гватемала | 257 | +22 | 7 | 0 | 21 |

| Кения | 270 | +8 | 14 | +2 | 67 |

| Вьетнам | 268 | 0 | 0 | 0 | 202 |

| Венесуэла | 256 | +29 | 9 | 0 | 117 |

| Мали | 224 | +8 | 14 | +1 | 42 |

| Сальвадор | 201 | +11 | 7 | 0 | 46 |

| Парагвай | 206 | +4 | 8 | 0 | 46 |

| Ямайка | 173 | +10 | 5 | 0 | 27 |

| Сомали | 164 | +29 | 7 | 0 | 3 |

| Руанда | 147 | +3 | 0 | 0 | 76 |

| Республика Конго | 327 | +20 | 25 | 0 | 11 |

| Бруней | 138 | +1 | 1 | 0 | 115 |

| Камбоджа | 122 | 0 | 0 | 0 | 107 |

| Мадагаскар | 121 | +1 | 0 | 0 | 39 |

| Тринидад и Тобаго | 114 | 0 | 8 | 0 | 21 |

| Габон | 109 | +1 | 1 | 0 | 7 |

| Эфиопия | 108 | +3 | 3 | 0 | 16 |

| Монако | 94 | 0 | 3 | 0 | 22 |

| Судан | 66 | 0 | 10 | 0 | 8 |

| Либерия | 91 | +15 | 8 | +1 | 7 |

| Того | 84 | 0 | 5 | 0 | 52 |

| Лихтенштейн | 81 | +2 | 1 | 0 | 55 |

| Экваториальная Гвинея | 79 | 0 | 0 | 0 | 4 |

| Барбадос | 75 | 0 | 5 | 0 | 19 |

| Гайана | 65 | +2 | 7 | +1 | 9 |

| Кабо-Верде | 61 | +3 | 1 | 0 | 1 |

| Замбия | 61 | +4 | 3 | +1 | 33 |

| Багамские Острова | 55 | 0 | 9 | 0 | 11 |

| Уганда | 55 | 0 | 0 | 0 | 28 |

| Мальдивы | 52 | +17 | 0 | 0 | 16 |

| Ливия | 51 | +2 | 1 | 0 | 11 |

| Гвинея-Бисау | 50 | +4 | 0 | 0 | 3 |

| Гаити | 47 | +3 | 3 | 0 | 0 |

| Эритрея | 39 | 0 | 0 | 0 | 3 |

| Мозамбик | 39 | +4 | 0 | 0 | 8 |

| Сирия | 39 | +1 | 3 | +1 | 5 |

| Бенин | 35 | 0 | 1 | 0 | 18 |

| Сьерра-Леоне | 35 | +5 | 0 | 0 | 6 |

| Монголия | 32 | +1 | 0 | 0 | 7 |

| Чад | 33 | 0 | 0 | 0 | 8 |

| Непал | 31 | 0 | 0 | 0 | 4 |

| Зимбабве | 25 | 0 | 3 | 0 | 2 |

| Ангола | 24 | 0 | 2 | 0 | 6 |

| Антигуа и Барбуда | 23 | 0 | 3 | 0 | 3 |

| Ботсвана | 20 | +5 | 1 | 0 | 0 |

| Восточный Тимор | 19 | +1 | 0 | 0 | 1 |

| Лаос | 19 | 0 | 0 | 0 | 2 |

| Фиджи | 17 | 0 | 0 | 0 | 3 |

| Белиз | 18 | 0 | 2 | 0 | 2 |

| Малави | 17 | 0 | 2 | 0 | 3 |

| Доминика | 16 | 0 | 0 | 0 | 8 |

| Сент-Китс и Невис | 14 | 0 | 0 | 0 | 0 |

| Сент-Люсия | 15 | 0 | 0 | 0 | 11 |

| Гренада | 14 | 0 | 0 | 0 | 6 |

| Сент-Винсент и Гренадины | 12 | 0 | 0 | 0 | 1 |

| ЦАР | 12 | 0 | 0 | 0 | 4 |

| Сейшельские Острова | 11 | 0 | 0 | 0 | 5 |

| Гамбия | 10 | +1 | 1 | 0 | 2 |

| Суринам | 10 | 0 | 1 | 0 | 6 |

| Никарагуа | 10 | +1 | 2 | 0 | 6 |

| Ватикан | 8 | 0 | 0 | 0 | 2 |

| Папуа — Новая Гвинея | 7 | 0 | 0 | 0 | 0 |

| Мавритания | 7 | 0 | 1 | 0 | 6 |

| САДР | 6 | 0 | 0 | 0 | 0 |

| Бурунди | 5 | 0 | 1 | 0 | 4 |

| Бутан | 5 | 0 | 0 | 0 | 2 |

| Южный Судан | 4 | 0 | 0 | 0 | 0 |

| Сан-Томе и Принсипи | 4 | 0 | 0 | 0 | 0 |

| Йемен | 1 | 0 | 0 | 0 | 0 |

dev.by проводит новое исследование рынка труда в белорусском ИТ —заполните анонимную анкету, и скоро мы поделимся результатами.

1. Заполните анонимную форму — 5 минут.

2. Укажите зарплатные (и другие) ожидания.

3. Выберите желаемую индустрию или область деятельности.

4. Получайте релевантные предложения.

Читайте также: