Резервное копирование с шифрованием вирус

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Игры хакеров кончились. Теперь вирусы пишут с целью получить деньги. Зашифровать файлы, а затем потребовать выкуп за доступ к данным — классическая схема работы семейства вируса-шифровальщика. Можно ли восстановить файлы самостоятельно, и как избежать встречи с вирусом?

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Защита информации от уничтожения

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Проблема вирусов-шифровальщиков затрагивает уже не только отдельно взятые персональные компьютеры, но доходит до уровня дата-центров. Для атак на инфраструктуру компаний применяются, например, Locky, TeslaCrypt и CryptoLocker. Зачастую вирусы используют уязвимости веб-браузеров или их плагинов, а также непредусмотрительно открытые вложения сообщений электронной почты. Проникнув в инфраструктуру, программа-вымогатель начинает быстрое распространение и шифрование данных.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

Встречаются варианты, когда инфраструктура Veeam не включена в домен (как правило, в небольших организациях) или входит в домен, организованный специально для работы инструментов резервного копирования и защиты данных (в более крупных средах). В любом случае важно уделить внимание аутентификации и тщательному разграничению рабочей среды и инфраструктуры резервного копирования.

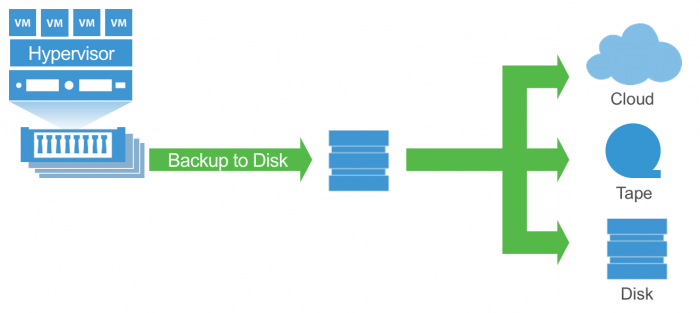

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

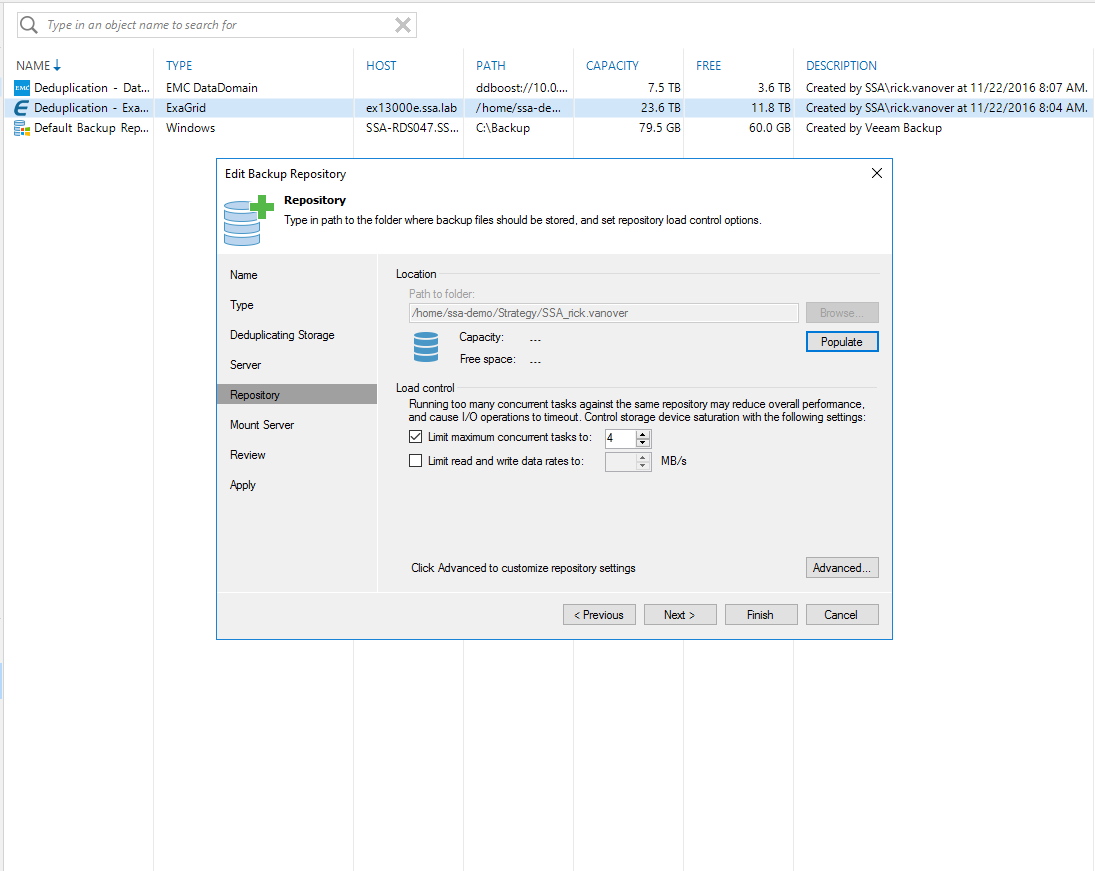

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

При указанных вариантах доступ к СХД со стороны процессов Veeam будет происходить в рамках специфического контекста безопасности (security context).

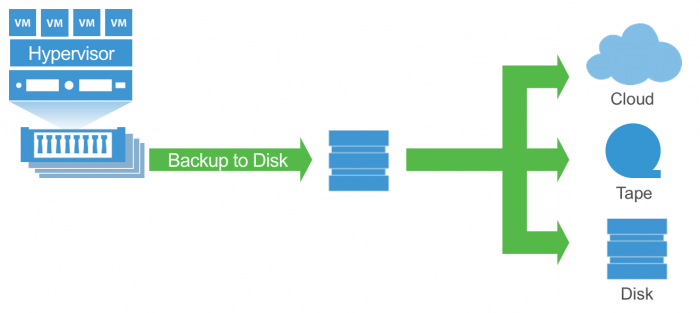

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

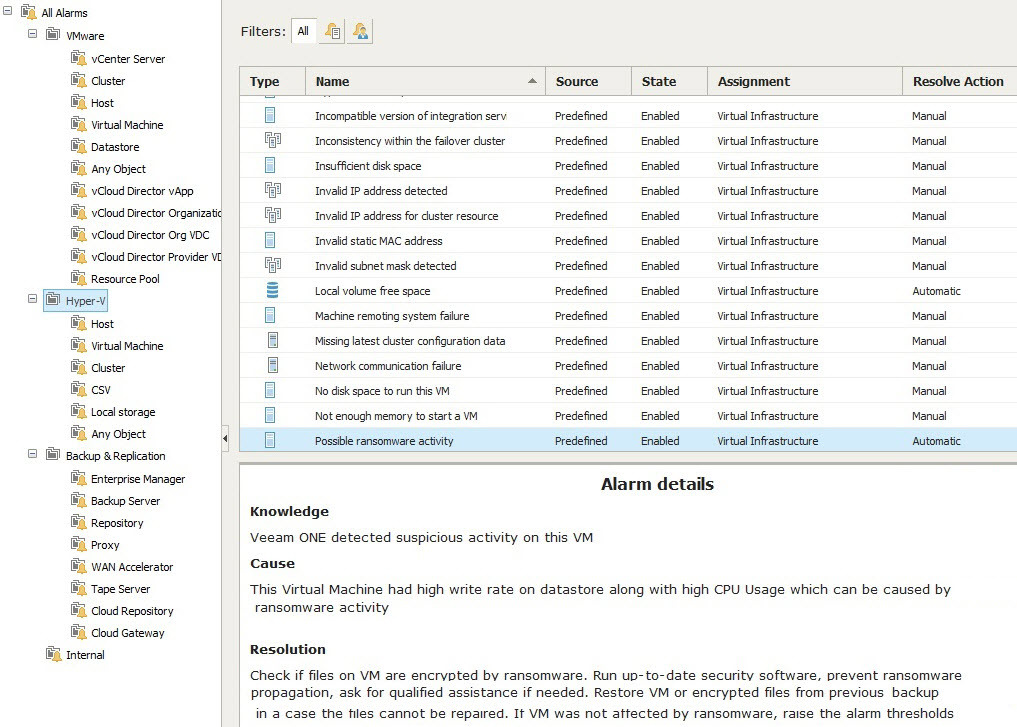

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

Статья на Хабре о правиле 3-2-1 для резервного копирования:

Бекап против шифровальщиков

Возникли пару идей, но к сожалению не знаю сработает ли . Итак как известно большинство шифровальщиков шифрует только файлы полезные типо и бекапы прицепом.

И тут вопрос на который я не знаю ответа. как вирус опредяет что за файл перед ним? по расширению или анализирует каждый файл чтобы определить что это? Если по расширению, что если хранить бекап например в виде переименованного файла? сменить расширение на .dll например. Или использовать sfx запаковку, или использовать запаковку инсталятором?

Как вирус определяет какой файл перед ним это только от фантазии создателя вируса зависит. В большинстве случаев скорей всего через расширение файла. Что касается того как добиться, чтоб шифровальщик не поразил все возможные файлы, то тут действует правило: "Не храните все яйца в одной корзине".

У меня резервное копирование осуществляется примитивным шелл-скриптом из cron.weekly в ночь с субботы на воскресенье на сетевой ресурс, который монтируются и доступны лишь пока работает скрипт. (Как вариант можно делать на резервный диск)

#!/bin/sh

currdate=$(date +%d%m%Y)

mkdir /backups

/bin/mount -t smbfs -o password= //192.168.222.222/backups$ /backups

/usr/bin/mysqldump --opt --all-databases -u root -pmysqlrootpassword | gzip -c > /backups/$currdate.sql.gz

/bin/chmod 400 /backups/$currdate.sql.gz

/bin/umount /backups

rmdir /backups

Для Windows аналогичное действие можно выполнить cmd-скриптом

Последний раз редактировалось EvilByte; 06.04.2016 в 06:40 .

А как бэкапы прицепом зашифруются? О_о

В первую очередь, должно быть разграничение прав.

Шифровальщик зашифрует всё то, куда есть доступ у пользователя.

А так, ессно по расширению и, возможно, по содержимому.

У меня была проблема, но связанная не с вирусом шифовальщиком, а с поганым скриптом, который во все встреченные html файлы вредоносный javascript-код с редиректом засовывал. Попав на сервер он тогда прошелся по всем доступным на запись папкам и все доступные на запись .htm и .html испоганил. Причём оптом вырезать его было достаточно сложно, поскольку код вставлялся не однотипный, а генерировался случайным образом и html-файлов в системе было несколько тысяч. Резервное копирование тогда у меня осуществлялось на резервный диск обычным копированием(даже без архивации), который монтировался лишь на время копирования, а после копирования размонтировался обратно, а потому удалось восстановить переписав всё из резервной копии.

как правило шифруется: 1С базы, офисовские файлы, графика, видео, html, pdf и любой текст, бд, архивы. обычно определяется по имени и расширению, а так же месту расположения. обычно все делается локально на зараженном компе, на удаленку только exe подкладываются для заражения. но никто не запрещает им работать вообще по всем папкам в которые можно писать, анализировать по содержимому (это просто дольше) и шифровать все данные без исключений.

в любом случае банальное переименование может помочь. могу даже больше сказать, можешь сделать раздел винта с трукриптом, и туда бэкапить, врятли туда доберется.

кстати, в каспере есть функция защиты данных. если данные в защищаемой папке начинают активно менять, то он блокирует этот процесс.

Последний раз редактировалось ntec; 06.04.2016 в 07:13 .

как правило шифруется: 1С базы, офисовские файлы, графика, видео, html, pdf и любой текст, бд, архивы. обычно определяется по имени и расширению, а так же месту расположения. обычно все делается локально на зараженном компе, на удаленку только exe подкладываются для заражения. но никто не запрещает им работать вообще по всем папкам в которые можно писать, анализировать по содержимому (это просто дольше) и шифровать все данные без исключений.

в любом случае банальное переименование может помочь. могу даже больше сказать, можешь сделать раздел винта с трукриптом, и туда бэкапить, врятли туда доберется.

кстати, в каспере есть функция защиты данных. если данные в защищаемой папке начинают активно менять, то он блокирует этот процесс.

Спецы, один из компов поймал такую хрень. Все текстовые, MSofficные, ПДФные файлы превратились в кракозябру.

Лечится как-нибудь?

На первый взгляд 1С жива, работает. Может в дальнейшем вылезет какой косяк.

По резервированию - обязательно! После вот таких косяков. Аж целую неделю будет всё исправно бэкапиться ))))

Именно на этой машине никакой :)

А вообще используем Веб, лицензионный.

Я бы сказал этому товарищу, что шифровальщик может зашифровать лишь файлы на которые у него есть права чтения/записи/удаления

Да. Шифровальщик запускается с правами пользователя, работающего в данный момент.Начиная с Vista/Windows7 ситуацию в этом смысле ощутимо подправили и теперь обычному пользователю не так-то просто писать в системные папки.

хм. я это самое и написал товарищу.

надо узнать - под кем он заходит.

почему-то думается, что всё ж админ..

Если под админом, то, возможно, тот шифровальщик не может подтверждать запросы UAC, в настройках по-умолчанию, при записи в папки windows и prog files выводится запрос.

Даже если работает под админом, то начиная с висты всё равно файлы в системных папках не так-то просто изменять/удалять. Это в WindowXP(не говоря уже про более ранние) особых проблем с этим не было.

Да под админами все работают. То есть псевдоадминами, немного ограниченными глючными средсвами UAC. Просто начиная с висты многих юзеров ввела в заблуждение кнопка "выполнить от имени администратора" вот и думаю все что типа не админы. А золотое правило - открывать левые файлы, лазить по проносайтами и т.п. надо с правами юзера, то есть из под специально созданной для этого учетной записи а не под тем, что дают вам на блюдечке с магазина.

особенно если какая нить софтина до этого попросила отключить UAC, ога. Да и че с них толку с этих системных фалов - и без них можно шороху наделать мама не горюй.

П.С, по теме, на серваке настроено теневое копирование в дополнение к обычным бэкапам. После шифровальщика юзер сам восстановил файлы свои за 5 минут. Файлы заставляю хранить только на серваке, так что все защищены. Ну а рабочая станция - рано или поздно не шифровальщик, так смерть жеского диска отправит все ваши документы в мир иной.

Для простейшей организации бэкапов советую купить два переносных жёстких диска и раз в неделю делать бэкапы по очереди на каждый. После бэкапа диск отключаете и кладёте на полку. Если всё таки попались на шифровальщика — переустанавливаете операционную систему и восстанавливаете последний бэкап. Есть шанс, что шифровальщик будет работать в момент, когда вы делаете бэкап — тогда есть второй диск (ну и диски могут сами по себе сломаться). Диски лучше брать разных фирм или хотя бы в разных магазинах, чтобы не попасться на серийный брак.

А по уму — должно быть хранилище, куда можно копировать файлы, но откуда нельзя их удалять. Тогда вирус ничего не сможет сделать вашим уже сделанным бэкапам. К сожалению сходу не подскажу готового решения, но наверняка должны быть. Права, расширения, это хорошо как часть защиты, но полностью полагаться на это нельзя.

Ещё один вариант — устанавливаете VirtualBox, внутрь него операционную систему, периодически делаете Snapshot-ы и всю работу делаете в виртуальной машине. Это несколько уменьшит скорость, потребует большего объёма жёсткого диска для хранения snapshot-ов, но вирус практически гарантированно не вылезет наружу и откатиться всегда легко и просто. Может помогать не только против вирусов, но и против любых других проблем. Конечно на основной ОС лучше в интернет через браузер не лазить, чтобы там не поймать заражение.

Последний раз редактировалось vbezhenar; 28.04.2016 в 17:01 .

Единая точка входа для ресурсов ESET

Войти через социальные сети

Вирусы шифраторы (Filecoder)

ВНИМАНИЕ! Компания ESET предупреждает, что за последнее время зафиксирована повышенная активность и опасность заражения корпоративной сети вредоносной программой, последствиями действий которой является:

1) Шифрование конфиденциальной информации и файлов, в том числе базы данных 1С, документов, изображений. Тип зашифрованных файлов зависит от конкретной модификации шифратора. Процесс шифрования выполняется согласно сложным алгоритмам и в каждом случае шифрование происходит по определённой закономерности. Таким образом, зашифрованные данные сложно восстановить.

2) В некоторых случаях, после выполнения вредоносных действий шифратор автоматически удаляется с компьютера, что затрудняет процедуру подбора дешифратора.

С целью предотвращения заражения данным видом угрозы, необходимо убедиться в том, что Ваша система соответствует указанным ниже требованиям безопасности. При условии соблюдения данных правил, вероятность заражения шифратором будет минимальна.

Требования безопасности, предъявляемые к серверам и рабочим станциям для снижения риска заражения шифратором (Filecoder)

1) Убедитесь в том, что на данный момент на Вашем компьютере включены настройки автоматических обновлений операционной системы и установлены все критические обновления. Злоумышленники могут использовать уязвимость в протоколе удаленного рабочего стола (RDP) для выполнения вредоносных действий. Наиболее серьезная из этих уязвимостей делает возможным удаленное выполнение кода, если злоумышленник отправляет уязвимой системе последовательность специально созданных пакетов RDP. По умолчанию протокол удаленного рабочего стола отключен во всех операционных системах Windows. Системы, на которых не включен RDP, не подвержены данной уязвимости. Мы настоятельно рекомендуем закрыть доступ по RDP из вне, и разрешить подключения по RDP только в пределах локальной сети. Некоторые из обновлений для устранения описанной выше уязвимости можно скачать отдельным пакетом по данной ссылке.

2) Используйте антивирусные решения со встроенным модулем файервола (ESET NOD32 Smart Security) для снижения вероятности использования злоумышленником уязвимости в RDP даже при условии отсутствия необходимых обновлений операционной системы. Рекомендуется включить расширенную эвристику для запуска исполняемых файлов (Дополнительные настройки (F5) - Компьютер - Защита от вирусов и шпионских программ- Защита в режиме реального времени - Дополнительные настройки. Кроме того, проверьте, пожалуйста, включена ли служба ESET Live Grid (Дополнительные настройки (F5) - Служебные программы - ESET Live Grid).

3) На почтовом сервере следует запретить приём и передачу исполняемых файлов *.exe, а также *.js, так как зачастую шифраторы рассылаются злоумышленниками в виде вложения в электронное письмо с вымышленной информацией о взыскании задолженности, информации о ней и другим подобным содержанием, которое может побудить пользователя открыть вредоносное вложение из письма от злоумышленника и тем самым запустить шифратор.

5) Регулярно осуществляйте Backup (резервное копирование) важной информации, хранящейся на Вашем компьютере. Начиная с ОС Windows Vista в состав операционных систем Windows входит служба защиты системы на всех дисках, которая создаёт резервные копии файлов и папок во время архивации или создания точки восстановления системы. По умолчанию эта служба включена только для системного раздела. Рекомендуется включить данную функцию для всех разделов.

Что делать, если заражение уже произошло?

В случае, если Вы стали жертвой злоумышленников и Ваши файлы зашифрованы, не спешите переводить деньги на их счет для подбора дешифратора. При условии, что Вы являетесь нашим клиентом, обратитесь в техническую поддержку, возможно, нам удастся подобрать дешифратор для Вашего случая или такой дешифратор уже имеется. Для этого необходимо добавить в архив образец шифратора и других подозрительных файлов, если таковые имеются, и отправить данный архив нам с помощью специальной формы. Также вложите в архив несколько образцов зашифрованных файлов. В комментариях укажите обстоятельства, при которых произошло заражение, а также Ваши лицензионные данные и контактный e-mail для обратной связи.

Вы можете попробовать восстановить оригинальную, не зашифрованную версию файлов из теневых копий, при условии, что данная функция была включена и если теневые копии не были повреждены вирусом шифратором. Подробнее об этом:

Для получения дополнительной информации обратитесь в службу технической поддержки ESET.

Читайте также: