После вируса в vista

Еще в ноябре 2006 года, когда Windows Vista из бета-версии превратилась в RTM, Джим Олчин (Jim Allchin) из Microsoft, предлагал пользователям, не использовать антивирусное программное обеспечение.

Такая возможность появилась благодаря новой, усиленной защите операционной системы. Но до сих пор не ясно, требуется ли пользователям Vista антивирусная программа, все время работающая в фоновом режиме?

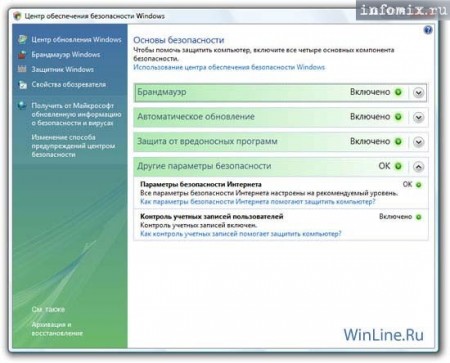

В Vista полно встроенных средств против вредоносных программ, и одно из наиболее мощных является UAC (User Account Control), о котором уже не мало говорилось. UAC будет вызывать окно подтверждения практически каждый раз, когда вы попытаетесь запустить программу, которая может изменить состояния системы.

Вы наверно видели, что при попытке установить программу, при запуске диспетчера устройств или других программ, требующих администраторские права, экран темнеет, и появляется диалоговое окно с просьбой о разрешении продолжить.

Хотя многие пользователи считают, что UAC лишь раздражает, он все-таки помогает в борьбе с вредоносными программами, тем более бесплатно. Вирусы, трояны, черви и шпионские программы часто попадают в компьютер в виде вложений в сообщения электронной почты, и, хотя опытные пользователи знают, что нельзя запускать исполняемые файлы, пришедшие по электронной почте от неизвестных источников, много неопытных пользователей ежедневно попадаются на это.

Если UAC включен, и вывел диалоговое окно, в котором спрашивает, действительно ли вы хотите установить или запустить программу, о которой вы даже не знали, поможет ли это спасти вашу систему от мерзкой инфекции? Это уникальная возможность. Прежде чем вы удалите свой AVG или Avast, я все же расскажу о риске.

UAC

Когда UAC включен, он останавливает большой процент программ и процессов, при попытке установить или запустить что-либо с администраторскими привилегиями.

Windows Vista также поступает и с другими приложениями безопасности. Обновленная версия брандмауэра Windows Firewall может остановить как входящий, так и исходящий трафик. Некоторые из предыдущих версий не могли этого сделать, из-за чего система была подвержена DoS-атакам. Еще есть Windows Defender, который старается очищать Vista от некоторых типов вредоносных программ, включая шпионов.

Также не малую роль в безопасности системы играет автоматического обновления, Automatic Updates. Microsoft регулярно выпускает патчи и исправления для закрытия уязвимостей, которые вы сможете скачать с помощью Windows Update.

Когда дело доходит до борьбы с вирусами на системе без антивирусного программного обеспечения, основная работа ложится на UAC. Но не исключено, что без ведома пользователя UAC тоже может стать жертвой вируса.

Вирусы могут вторгнуться в компьютер через электронную почту (если пользователь запускает приложенные к письму файлы, содержащие вирус) или другие программы. Одним очень популярным методом, который используют злоумышленники для распространения вирусов, является заражение взломанного коммерческого программного обеспечения (так называемый "warez"), который в дальнейшем распространяется на Web-сайтх, FTP, пиринговых сетях, и даже IRC. Без сканирования этого программного обеспечение с помощью антивирусной программы, пользователь не узнает, если ПО инфицировано.

Чтобы усугубить ситуацию, вирусы часто "мутируют". Большинство антивирусов ищут вирусы, сравнивая их со своей базой вирусов. Если вирус изменит код, то станет неузнаваемым для большинства антивирусных программ.

Быстрое тестирование UAC

Чтобы проверить способность UAC защитить систему без антивирусной программы, мы загрузили на Windows Vista партию электронных писем, а затем физически изолировали компьютер от сети, отсоединив кабель.

В спаме мы обнаружила два подозрительных сообщения с вложенными исполняемыми файлами. Мы сохранили вложенные файлы в папку и запустили.

В обоих случаях UAC немедленно среагировал. Он поймал каждую программу в попытке установить себя. Одна из программ, называла себя . EXE, что достаточно подозрительно. Всегда отказывайте в доступе подобным программам. Другая вредоносная программа называлась BANK.EXE.

Фактор здравого смысла

UAC будет очень часто напоминать пользователям Vista о себе. Это практически войдет в привычку, при установке игры или обновления драйвера, главное читать диалоговое окно UAC, прежде чем разрешить доступ. Сколько неопытных пользователей, увидев BANK.EXE, либо из-за привычки, или просто потому, что они не знают, что это такое, могут разрешить доступ?

Программное обеспечение является одной стороны антивирусной защиты. Другая сторона состоит из пользовательского опыта и здравого смысла. Некоторые пользователи утверждают, что у них работает Windows XP в течение четырех лет без антивирусной программы и каких-либо вирусов. Они просто избегают незаконное программное обеспечение, подозрительных вложений в письма электронной почты и прочих возможностей заразить компьютер.

Суть

Windows Vista с UAC достаточно хорошо защищен от вредоносных программ. Однако пользователи, которые используют Windows без антивирусной защиты и не попали в беду, достаточно опытные.

Таким образом, антивирусные программы по-прежнему необходимы. Пока пользователь не наберет достаточно знаний и опыта, чтобы не открывать вложения и другие подозрительные файлы, которые зачастую приводят к инфекции, будет лучше, чтобы за всем следил антивирус. Как только пользователь наберется опыта, чтобы избежать инфекции без антивирусной программы, можно будет использовать только UAC.

Самая лучшая защита от компьютерных вирусов не UAC и даже не антивирусное программное обеспечение, а сочетание знаний, программного обеспечения и здравого смысла.

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Кто что может посоветовать?! Кто чем пользуется для удаления этой порнухи?! Я обычно руками числил, а тут что то прям в тупике.

P.S. Когда люди уйдут с это XP? 100% моих клиентов цепляют эту гадость на XP, ни один комп с Vista и 7 заражены подобной хренью небыли!

|

| ||||

| |||||

| |||||||||||||||||||||||||||||||||||