Почему медиа гет определяется как вирус

Но опять же, в интернете много пользователей недовольны MediaGet и говорят что в ней содержится вирус, троян или еще какая-то ерунда. Я сегодня решил проверить это все и разобраться.

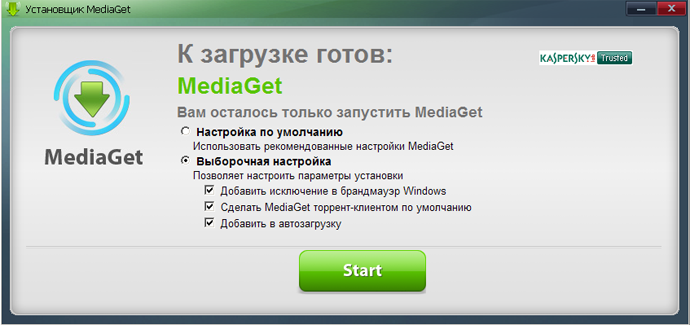

MediaGet я установил, все как обычно, только лишние галочки при установке я снял. И кстати вам тоже советую это делать при установке любого софта.

Сперва я из программы вышел:

Первой антивирусной утилитой, которой я проверю комп на рекламные вирусы и рекламное ПО, это будет AdwCleaner. Она себя зарекомендовала как эффективный инструмент против рекламной заразы.

Начинается сканирование и вот какие были найдены зараженные папки:

Все — больше я нигде не увидел присутствие опасных обьектов, то есть расширений вирусных в браузеров нет, и ярлыков вирусных тоже нет.

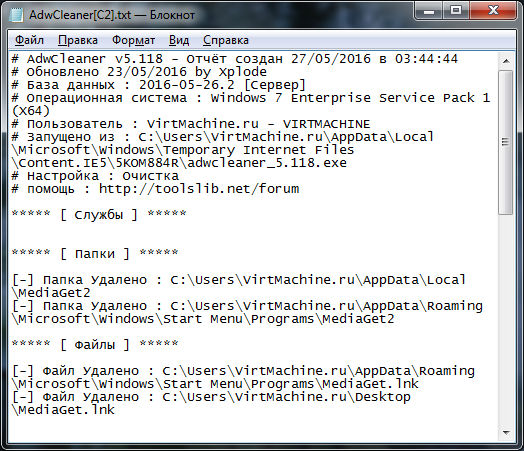

В общем это все означает, что AdwCleaner расценивает программу MediaGet как вирусную и поэтому ее удаляет. После того, как AdwCleaner удалил MediaGet, то после перезагрузки компа был выдан такой отчет:

В котором написано что именно было удалено. Как видите, даже не пришлось использовать несколько антивирусных утилит, все и так было ясно после проверки AdwCleaner.

Что я думаю по этому поводу? MediaGet вряд ли является настоящим вирусом, то есть он вряд ли что-то крадет у пользователей, ворует пароли там. Кстати еще учтите, что Яндекс не считает сайт MediaGet опасным (а раньше считал):

Тут дело немного в другом. MediaGet относится к потенциально опасным программам по той причине, что в нем может быть скрытый вирус-ботнет, этот вирус на самом деле не несет прямой опасности для пользователя. Он не крадет ничего, не показывает рекламу, не меняет настройки. Он просто тихонько, когда вы ничем особым за компьютером не занимаетесь, то он в это время может использовать производительность вашего ПК в своих целях.

Ботнет, что это? Это сеть зараженных ПК вирусом ботнет, которые все вместе представляют из себя мощную вычислительную систему для решения тех или иных хакерских задач. То есть тут нет такой цели в первую очередь как украсть у вас пароли, аккаунты соц. сетей и прочее.

Вот именно по этой причине я думаю что ПО MediaGet относится к потенциально опасным!

- MediaGet как ни крути работает с торрент-сетям, то есть качает и раздает, в любом случае трафик идет в две стороны: к вам и от вас; в таком режиме трудно определить наличие вредоносных соединений;

- программа достаточно удобная, в ней есть реклама (правда немного), она все делает так как о ней написано на официальном сайте, то есть находит, качает или воспроизводит видео сразу;

- очень интересный момент, MediaGet может воспроизводить видео из торрента, в то время как в uTorrent такая возможность платная, вот тут не совсем понятно; разработчики uTorrent ведь не дураки ломить цену за то, что есть бесплатно в другом торрент клиенте; или может быть это в бесплатном клиенте MediaGet есть такая функция, чтобы отбить пользователей в uTorrent; в общем для меня сегодня программа, которая работает стабильно, быстро, четко, с удобным интерфейсом и при этом бесплатная, да и еще имеет то, чего нет у других (а вернее есть, но только в платной версии) — выглядит подозрительно; как будто не просто так это все.. ну это вам на заметку;

Вот такие ребята у меня мысли. Если хотите, вы тоже можете проверить комп AdwCleaner или HitmanPro (это тоже эффективная антивирусная утилита) и убедится самостоятельно, MediaGet это вирус или нет.

Одной из первых антивирусных компаний, который отнесли данное ПО к потенциально опасным, были Dr.WEB.

PS: кстати ребята тут недавно я снова проверил комп где стояла программа MediaGet и вот какой результат:

Введение

Ознакомиться с историей появления и развития компании MediaGet не представляется возможным – на официальном сайте по этому поводу нет никаких сведений.

Цель исследования

Методология

В ходе исследования были рассмотрены:

- Процесс установки отдельной копии MediaGet;

- Работа программы MediaGet.

Анализу были подвергнуты:

- Проверка схемы распространения программы MediaGet для конечного пользователя.

- Проверка установки программы MediaGet на предмет потенциальной опасности для пользователя.

- Проверка работы заявленного производителем функционала и отсутствие незадекларированных функций.

Анализ MediaGet

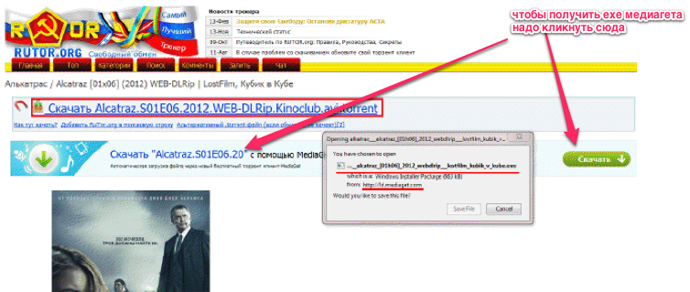

Была проанализирована схема распространения торрент-клиента MediaGet компанией MediaGet LLC и торрент-порталом RuTor.org, ибо именно на основании претензий к схеме распространения программа MediaGet была занесена производителями антивирусных решений в класс потенциально опасной программы с блокировкой сайта разработчиков.

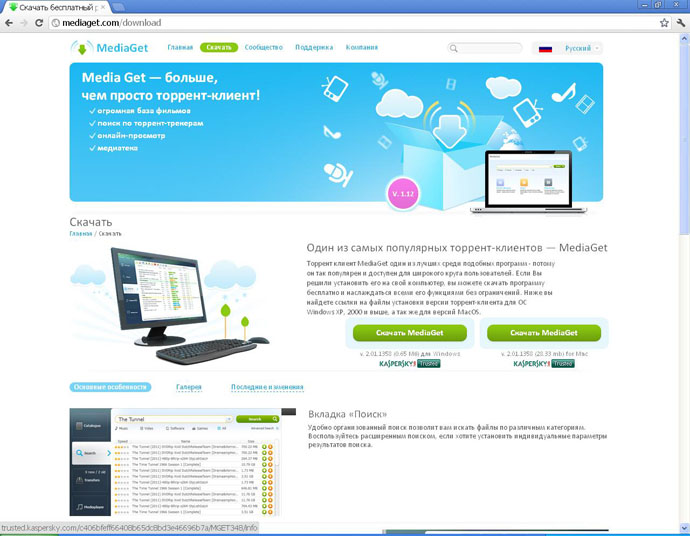

Рисунок 1. Пример скачивания установочного файла MediaGet вместо запрашиваемого .torrent-файла

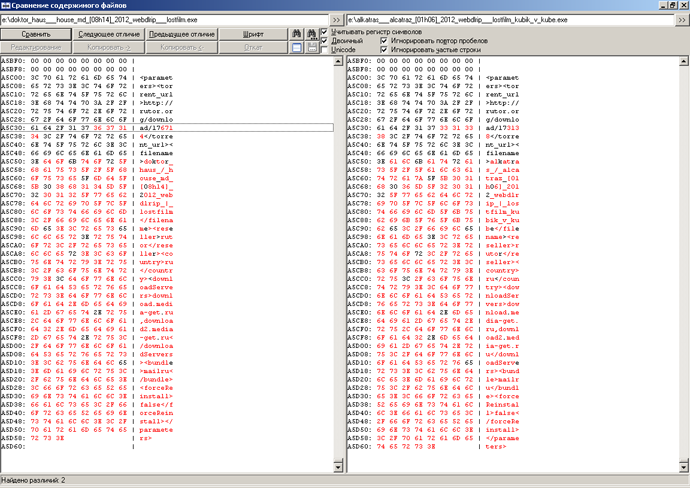

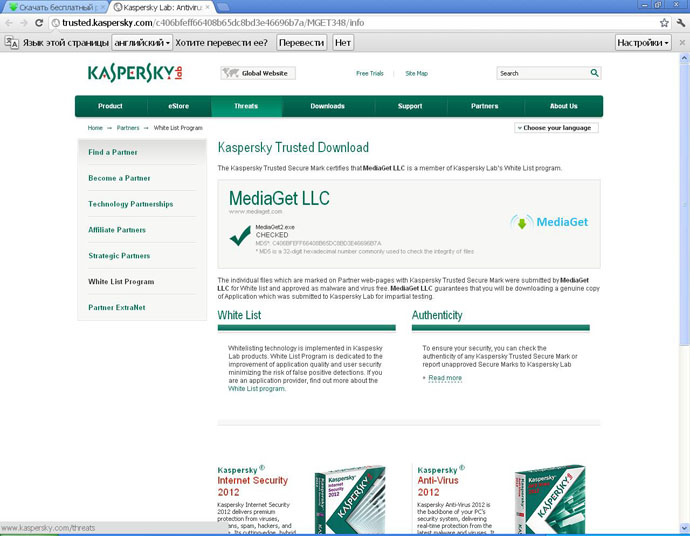

Побайтовое сравнение показывает, что различие между установочными файлами затрагивают не исполняемую часть, а манифест. Однако, без цифровой подписи с разными контрольными суммами для файлов, категория Trusted будет недоступной. Для того, чтобы продукт попал в категорию Trusted необходимо, чтобы исполнимый файл был подписан действительной цифровой подписью, а все дополнительные динамические данные нужно дописывать в конец файла, чтобы не разрушить криптоконтейнер.

Рисунок 2. Побайтовое сравнение двух установочных файлов MediaGet

Результаты проверки скачанных установочных файлов MediaGet:

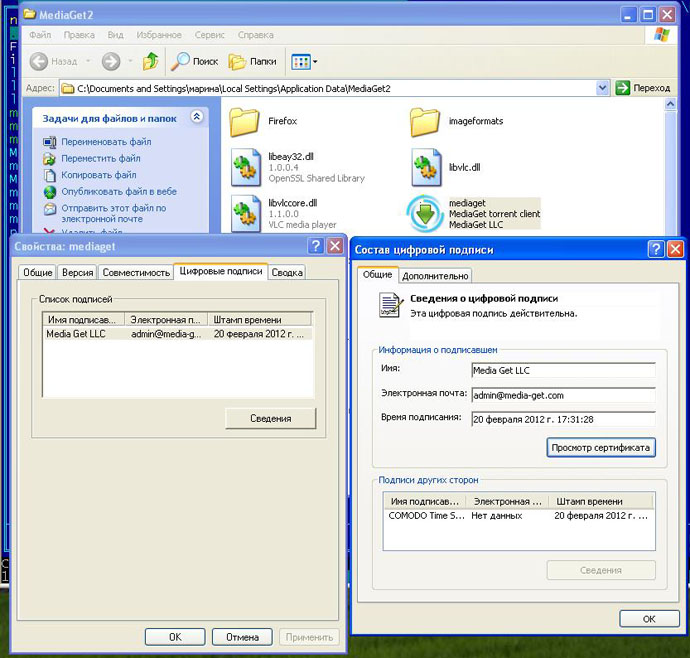

Рисунок 3. Цифровая подпись от COMODO программных модулей MediaGet

Рисунок 4. Кнопка Kaspersky trusted на страничке загрузки программы MediaGet

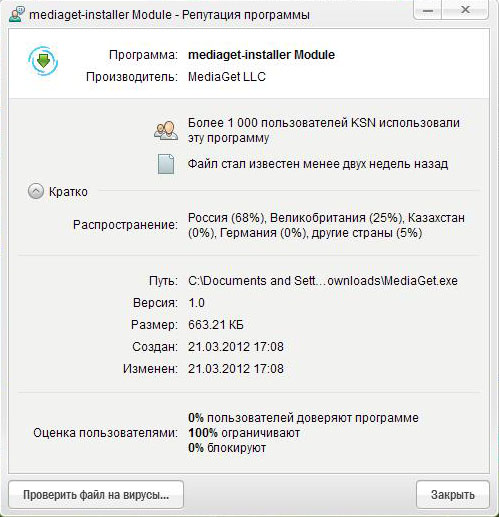

Рисунок 6. Репутация установочного файла MediaGet по базе Kaspersky Security Network (KSN)

Установка MediaGet

При установке торрент-клиента MediaGet происходит следующее:

- Создаются два каталога на жёстком диске: %Local AppData%\MediaGet2\ и %Local AppData%\Media Get LLC\. В первой папке хранятся программные файлы, во второй - данные.

- в папке %Local AppData%\MediaGet2\:

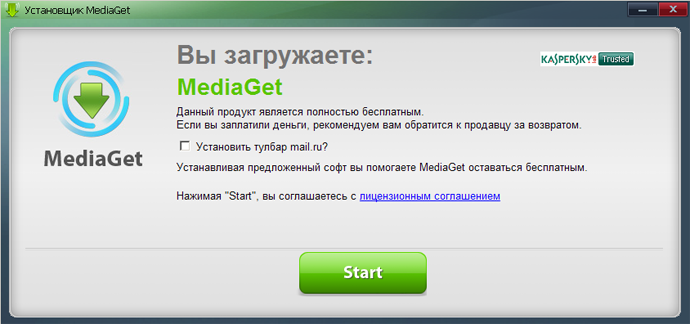

- Лицензионное соглашение EULA в процессе установки не демонстрируется в отдельном окне установщика продукта, как это делается в серьёзных продуктах. Для этого нужно кликнуть по специальной ссылке. Кроме этого, с лицензионным соглашением можно ознакомиться, устанавливая MediaGet только с сайта производителя;

Рисунок 7. Предложение об ознакомлении с лицензионным соглашением MediaGet

Рисунок 8. Установка торрент-клиента MediaGet основным торрент-клиентом по умолчанию

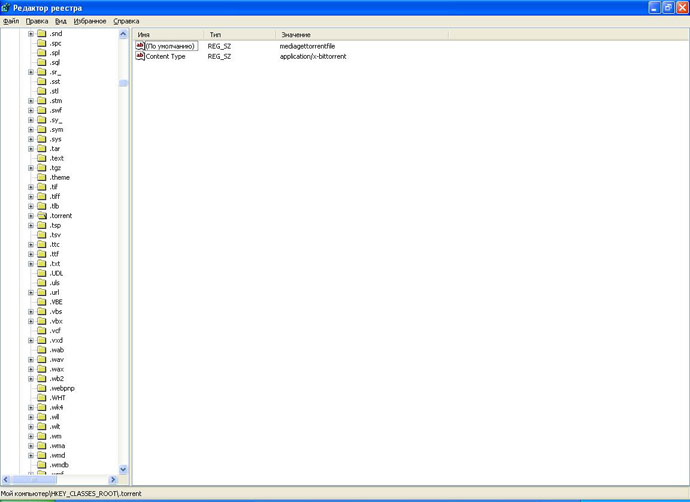

Рисунок 9. Программа MediaGet устанавливает себя в качестве торрент-клиента по умолчанию, изменяя ассоциации .torrent файлов в реестре

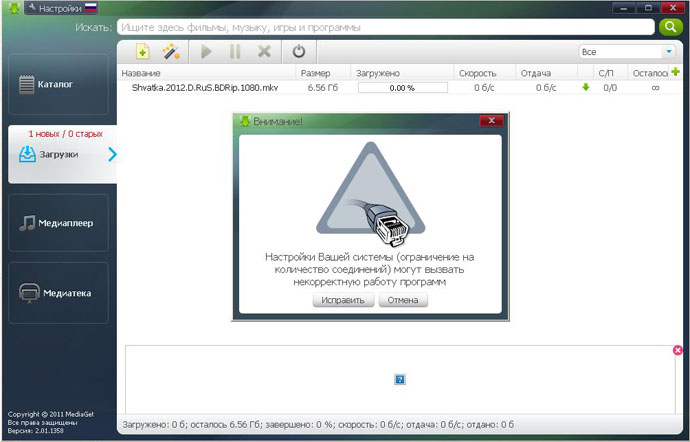

Также, в процессе установки инсталлятор MediaGet запускает сторонний патч для анализа файла tcpip.sys и, если он не модифицирован и версия Windows старше 6.1 (Windows 7), программа при старте выводит предупреждение о необходимости скачать тот же самый патч, но уже самостоятельно и запустить его для увеличения количества одновременных соединений.

Патч представляет собой не что иное, как программу Half-open limit fix, предназначенную для изменения максимального количества одновременных полуоткрытых исходящих TCP соединений (half-open connections или connection attempts) в системном файле tcpip.sys.

Впервые данное ограничение было введено компанией Microsoft в SP2 для Windows XP и присутствует в последующих версиях Windows. Это было сделано в попытке замедлить распространение вирусов с зараженного компьютера, а также ограничить возможности участия компьютера в DoS-атаках (от англ. Denial of Service, отказ в обслуживании).

Ограничение заключается в том, что компьютеру не разрешается иметь более 10 одновременных полуоткрытых исходящих соединений. При достижении предела новые попытки подключений ставятся в очередь. Подробное описание патча можно найти здесь.

Рисунок 10. Начало закачки файла по протоколу BitTorrent, всплывающее окно-предупреждение об ограничении на количество соединений

Перечисленные действия следует трактовать как спорные с точки зрения распространения программного обеспечения. Однако сам производитель считает такую модель распространения вполне оправданной, так как основная цель в данном случае – это скачивать торрент-файлы в один клик. После запуска установщика MediaGet, скачанного из раздачи, сразу начинается закачка нужного торрента. Чтобы неопытный пользователь не путал какой ехе-файл к какой раздаче относится, имя установщика скачанного из раздачи носит такое же имя, как и сам торрент-файл.

Работа MediaGet

При установке MediaGet были выявлены обращения к файлам настроек браузеров (operaprefs.ini, prefs.js), хотя для прямого исполнения означенного в MediaGet функционала это не является необходимым.

В ходе дальнейшего исследования было выяснено, что MediaGet получает стартовую страницу браузера, установленного в системе по умолчанию, а затем анализирует их на соответствие следующим строкам:

Сама стартовая страница браузера не меняется.

Сразу после установки MediaGet добавляет сведения о тех данных, которые пользователь хотел скачать, в свой внутренний список торрентов и производит скачивание.

В случае отказа от предложения скачать патч выводится снова при каждом последующем запуске клиента MediaGet.

Важно отметить, что поведения, свойственного опасному (вредоносному) программному обеспечению, как то: шпионской активности (отправка каких-либо сведений на удалённый сервер), установки вредоносных программ третьих сторон, установки руткитов, работы в качестве кейлоггера, трояна или червя, заражения исполняемых файлов, атак на целостность данных либо системы в целом, не обнаружено.

Таким образом, торрент-клиент MediaGet нельзя считать вредоносной программой, как не соответствующую перечисленным выше критериям.

Деинсталляция MediaGet

При деинсталляции MediaGet возвращает старые ассоциации с торрент-клиентом, однако, оставляет на жёстком диске (%Local AppData%\MediaGet2) и в реестре (например, в HKEY_CLASSES_ROOT\mediagettorrentfile) часть тех данных, которые сама туда прописала.

Выводы

На основании проведённого исследования и полученных результатов можно сделать вывод, что торрент-клиент MediaGet нельзя считать вредоносной программой. Однако, по ряду подозрительных признаков, ее поведение может трактоваться некоторыми антивирусными производителями как потенциально нежелательное.

- Недобросовестный метод увеличения числа установок своего программного обеспечения — когда рядом с запрашиваемым целевым .torrent-файла пользователю предлагается установочный файл MediaGet. Пользователь, в большинстве своём случаев, не разбирается в том, какой метод загрузки для него более предпочтительный. Поэтому, существует вероятность того, что ему будет установлено ПО, в котором он на самом деле не нуждается.

- Отсутствие цифровой подписи исполняемых файлов MediaGet, скачиваемых с торрентов, по причинам описанным выше. По сообщению производителя — устранено в августе 2012.

- Установка стороннего патча, не имеющего цифровой подписи для модификации системного файла tcpip.sys.

По сообщению производителя — устранено в августе 2012. - MediaGet проверяет стартовую страницу браузера без функциональной необходимости. Но подобное поведение программы носит подозрительный характер.По словам разработчика это сделано для того, чтобы лишний раз не предлагать пользователю тулбар Mail.ru, если он у него уже установлен.

- Установка MediaGet как торрент-клиента по умолчанию посредством включения соответствующего чекбокса в режиме Custom. Однако подобная настройка присутствует в установочном файле, скачанным с сайта mediaget.com. В дистрибутиве, скачанного с партнёрского сайта RuTor.org подобной настройки нет. По сообщению производителя — устранено в августе 2012.

Поведение, свойственное опасному (вредоносному) для пользователей программному обеспечению, как то: шпионской активности (отправка каких-либо сведений на удалённый сервер), установки вредоносных программ третьих сторон, установки руткитов, работы в качестве кейлоггера, трояна или червя, заражения исполняемых файлов либо атак на целостность данных, либо системы в целом, не обнаружено.

Примечание: По состоянию на момент публикации данного материала исправление недочётов, указанных производителем как устранённых, подтверждается. При этом дополнительный функционал, добавленный производителем MediaGet в новые версии, начиная с апреля 2012 года, в данном документе не рассматривался, анализу не подвергался, и информационно-аналитический портал Anti-Malware не несёт ответственности за возможные риски, связанные с ним.

Очень плохая программа.Никому не советую ее скачивать.Комп.тормозит ужасно.Теперь незнаю как удалить его.Не могу ее найти что бы удалить.Посоветуйте как ее удалить.

Программа полная хуйня! Инет тупит по-чёрному, вирусов дохрена! Удаляется не с первого раза! Без этой прогры качается всё намного быстрее, не то, что по этому е***ому Гету

MediaGet — первый и единственный торрент клиент от российских разработчиков, по совместительству являющийся многофункциональным трояном, выполняющего одновременно функции как бота так и бэкдора и довнлоадера-дроппера. Регулярно обновляется и существует во множестве версий. Кроме того, это ещё способ заработка в иннтернете, с оплатой от 50 копеек за каждый распространённый по рефералу троян, благодаря чему софтварные сайты завалены установщиками троянов, а подфорумы захламлены хвалебными отзывами ботов и распространителей.

Содержание

[править] Основной функционал

В своей основе представляет собой сетевого бота, маскирующегося под P2P качалку и создающего типичный коммерческий ботнет. Даже ничего не качая, поднимает коннекты десятками тысяч и держит их в состоянии установленных соединений, причем координированных географически и направленных на какую-либо область — обычно на регионы США, Латинской Америки или Австралии, генерируя SYN-флуд, UDP-флуд, прочий флуд, и создавая мусорный трафик. Благодаря чему сервера, на которые направлен DDoS, и даже провайдеры могут отправить юзера в бан-лист по IP. Но, как правило, MediaGet просто забивает пакетами канал, и у проблематичного юзера начинает барахлить или тупо отрубается интернет.

А ещё MediaGet, благодаря своему функционалу DDoS бота, довольно эффективно борется с работой домашних роутеров и прочих маршрутизаторов, которые просто не рассчитаны на ретрансляцию исходящего потока DDoS'а на пару десятков тысяч коннектов, и как следствие, зависают, ложатся, или работают с серьёзными перебоями. Бывает, отрубаются даже достаточно дорогие роутеры, спокойно держащие работу µTorrent'а, DC++ и eMule, при пробросе портов и канале 100 Мбит, с раздачей инета на несколько компов. Это заставляет юзера, который столкнулся с этой проблемой, менять роутер, покупать новый, более дорогой, или даже отказываться от его использования. Сходным образом может ломать работу этого вашего USB ADSL модема.

[править] Дополнительные возможности

Поскольку MediaGet помимо основного функционала DDoS-бота, является ещё довнлоадер-дроппером, загружающим и устанавливающем свои модули в систему, то с системой юзеров MediaGet'а через определённое время, может происходить следующее:

Установка рекламных модулей, проплаченных рекламодателем для установки на указанное число машин. И в том случае, если комп юзера оказывается в числе этих машин, в браузере появляется куча левой рекламы вроде увеличения груди, проверьте свой интеллект, вы выиграли миллион, ваш индивидуальный гороскоп за SMS, всевозможным онлайн игровым трешаком и прочим разводом-заманухой. В случае установки рекламного модуля другого типа происходит тихая и незаметная подмена результатов поиска или ссылок. Благодаря чему многие антивирусы определяют его качестве adware или Adware.downloader'а.

Установка шпионских модулей, отслеживающих действия пользователя, — загружаются и устанавливаются почти всегда. Кроме того, иногда присутствуют программы, ворующие пароли, преимущественно от социальных сетей, в результате чего с вскрытых аккаунтов начинает валить спам.

С вероятностью 95%, ломает работу других торрент-клиентов внося изменения в систему, благодаря чему, они или вообще не работают или работают с черепашей скоростью, после чего нубьё утверждает, что MediaGet быстрее качает. Изменения в системе остаются и после удаления зловреда.

Стоит отметить, что все вышеперечисленные подгружаемые модули в каждом отдельном случае могут быть разные, следовательно симптомы заражения могут быть совершенно разные. У одного вообще УМВР, а у другого 100% загрузка одного из ядер, у третьего левая реклама поверх страниц браузера, у четвёртого незаметная подмена результатов поиска, у пятого накрылся доступ в инет. Хотя конечно универсальный ответ — УМВР, и сетование на кривизну рук, недоразвитость мозгов — практически всегда беспроигрышный вариант, особенно в троллинге. А для сомневающихся ещё существует проверка на VirusTotal и virusscan.

[править] Значение для представителей скорой компьтерной помощи

Для данной категории лиц, данная прога, превратилась в источник профита связанного с необходимостью восстановления доступа в инет, что встречается уже чаще необходимости снятия баннеров winlock'а и прочей вирусной поебени.

Что не отменяет радости некоторых работников провайдера (как и было показано выше), в случае наличия договорённости с ними, по обслуживанию абонемента на месте.

[править] ПОДСМОТРЕНО В MEDIAGET

[править] Как удалить это гавно?

как удалить ето гавно.

Мляяяяяяяяя сука как её удалить люди нигде в инете инфы нет. при том что закачалась без спроса. суки ааааааааа удалить то теперь как

Многие антивирусы его начали удалять, но если ваш антивирь не детектит, можно воспользоваться традиционным методом:

Совсем недавно мы предотвратили массовую атаку с применением трояна Dofoil, целью которой была установка вредоносного ПО для майнинга криптовалют на сотни тысяч компьютеров. С помощью поведенческого мониторинга, моделей машинного обучения и многоуровневой системы защиты антивирусная программа Windows Defender смогла эффективно выявить и заблокировать атаку в течение несколько миллисекунд.

Сегодня мы еще подробнее расскажем о самой атаке, путях заражения и поделимся временно́й шкалой. Заглядывайте под кат!

Сразу после обнаружения атаки мы смогли определить, откуда именно совершается огромное количество попыток установить вредоносное ПО. Как правило, троян Dofoil (также известный как Smoke Loader) распространяется самыми разными способами, включая спам-сообщения и наборы эксплойтов. Для атаки, которая началась 6 марта, использовалась другая схема: большинство вредоносных файлов создавалось процессом mediaget.exe.

Этот процесс относится к MediaGet, BitTorrent-клиенту, соответствующему классификации семейств потенциально нежелательных приложений. Пользователи часто используют приложение MediaGet для поиска и загрузки программ и мультимедийных файлов с сайтов с сомнительной репутацией. Использование таких приложений для файлообмена повышает риск загрузки вредоносных программ.

Однако, изучив атаку, мы пришли к выводу, что заражение криптомайнером Dofoil не связано с загрузкой torrent-файлов. Ранее мы не наблюдали такую схему в других файлообменных приложениях. Процесс mediaget.exe всегда записывал образцы Dofoil в папку %TEMP% с именем my.dat. Наиболее часто источником заражения был файл %LOCALAPPDATA%\MediaGet2\mediaget.exe (SHA-1: 3e0ccd9fa0a5c40c2abb40ed6730556e3d36af3c).

Рекомендуемые материалы: статистические данные об атаке, полезные сведения и данные о реагировании Windows Defender см. в статье Срыв масштабной хакерской атаки на пользователей Windows в России.

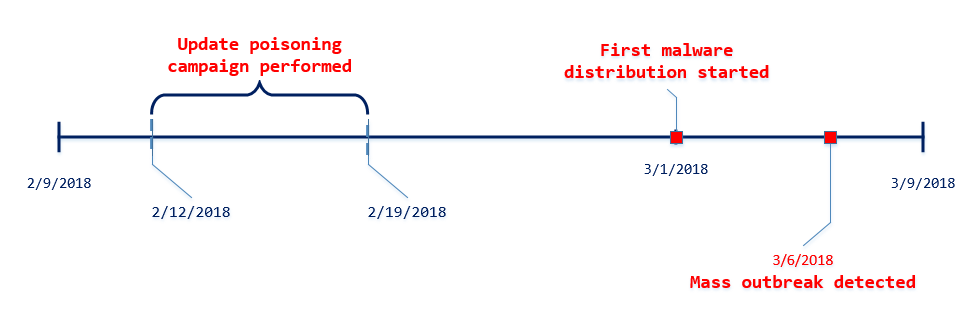

Временная шкала осуществленной атаки

Всестороннее изучение атаки Dofoil, предпринятой 6 марта, показало, что это была тщательно спланированная кампания, которая готовилась злоумышленниками с середины февраля. Для осуществления задуманного злоумышленники сначала распространили вирус через обновление программы MediaGet, которую пользователи установили на свои компьютеры. Временная шкала ниже отображает основные события в рамках атаки Dofoil.

Рис. 1. Временная шкала атаки через MediaGet

Заражение обновления программы MediaGet

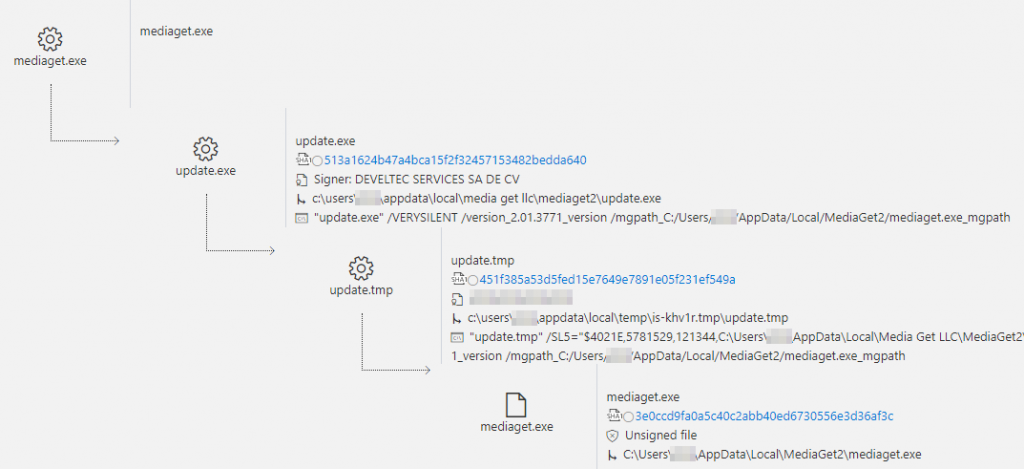

Процесс заражения обновления для MediaGet, которое в итоге привело к массовой атаке, описано в следующей схеме. Доверенное приложение mediaget.exe загружает исполняемый файл update.exe и запускает его на компьютере для установки нового экземпляра mediaget.exe. Новый экземпляр приложения mediaget.exe имеет все те же функции, что и подлинный, однако при этом в нем предусмотрена лазейка.

Рис. 2. Процедура заражения файла обновления

Вся процедура установки инфицированного файла обновления отслеживается сервисом Windows Defender ATP. Следующее дерево процессов показывает, как процесс mediaget.exe внедряет зараженный подписанный файл update.exe.

Рис. 3. Обнаружение вредоносного процесса обновления в Windows Defender ATP

Зараженный файл update.exe

Загруженный update.exe представляет собой пакетный файл InnoSetup SFX, в который встроен зараженный трояном файл mediaget.exe. При запуске этот исполняемый файл внедряет зараженную трояном неподписанную версию приложения mediaget.exe.

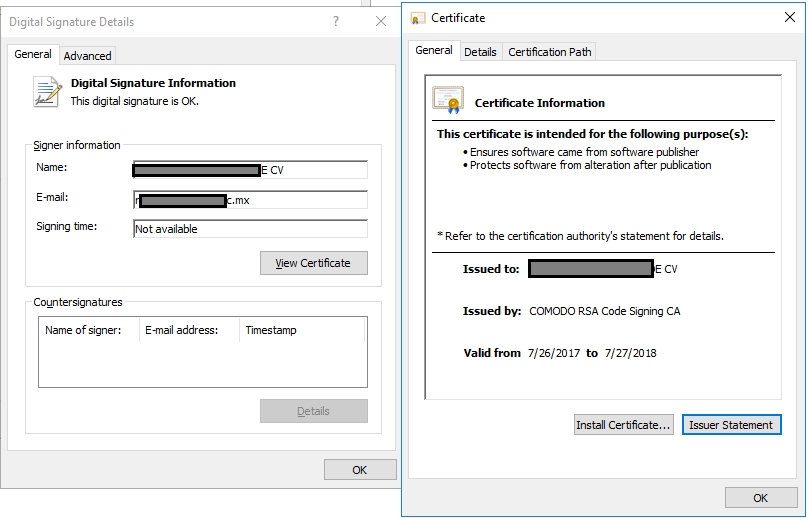

Рис. 4. Данные сертификата зараженного файла update.exe

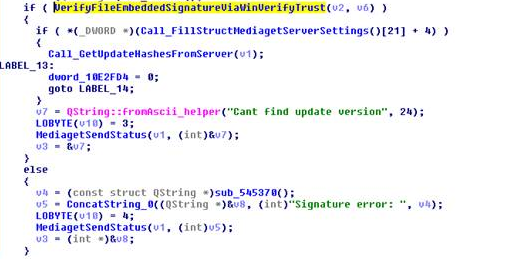

Update.exe подписан сторонним разработчиком ПО, не связанным с MediaGet (вполне вероятно, что эта компания является жертвой злоумышленников). Исполняемый файл содержит код, подписанный другим сертификатом, задача которого — просто передать такое же требование о подтверждении подписи, как и в исходном файле mediaget.exe. Код обновления выполняет проверку данных сертификата, подтверждая, что он является действительным и подписан надлежащим образом. Если сертификат подписан, он проверяет, совпадает ли значение хэша со значением, полученным от хэш-сервера в инфраструктуре mediaget.com. На следующей иллюстрации показан фрагмент кода, который выполняет проверку действительных подписей для файла update.exe.

Рис. 5. Код обновления mediaget.exe

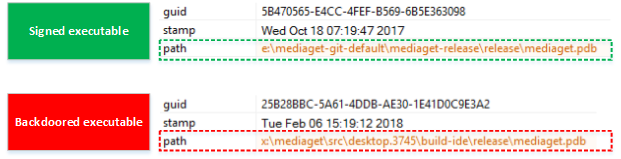

Зараженный трояном файл mediaget.exe

Зараженный трояном файл mediaget.exe, распознанный антивирусом Windows Defender AV как Trojan:Win32/Modimer.A, выполняет те же функции, что и исходный файл, однако он не подписан и имеет лазейку. Этот вредоносный двоичный код на 98 % совпадает с исходным двоичным кодом MediaGet. Согласно следующим данным PE, в исполняемом файле указаны другие данные PDB и иной путь файла.

Рис. 6. Сравнение путей PDB подписанного и зараженного трояном исполняемого файла

При запуске вредоносной программы создается список серверов управления и контроля (C&C).

Рис. 7. Список серверов C&C

Что касается встроенного списка C&C, важно отметить, что домен верхнего уровня .bit не является доменом, утвержденным ICANN, и поддерживается инфраструктурой NameCoin. NameCoin представляет собой распределенную систему альтернативных корневых серверов DNS, в которой реализован принцип блокчейн-моделей. Эта система предоставляет анонимные домены. Поскольку доменные имена .bit не разрешаются стандартными DNS-серверами, вредоносное ПО встраивает список из 71 адресов IPv4, которые используются как DNS-серверы NameCoin.

Затем вредоносная программа использует серверы NameCoin для DNS-поиска по доменам .bit. С этого момента данные имена помещаются в DNS-кэш компьютера и все операции поиска в будущем разрешаются без указания DNS-серверов NameCoin.

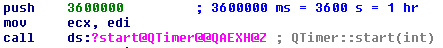

Первое обращение к серверу C&C происходит спустя один час после запуска программы.

Рис. 8. Таймер начала подключения к серверу C&C

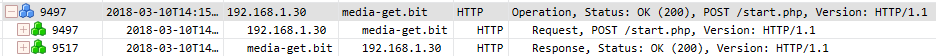

Вредоносная программа выбирает один из четырех серверов C&C. Программа использует протокол HTTP для обмена данными управления и контроля.

Рис. 9. Подключение к серверу C&C

Код лазейки собирает сведения о системе и отправляет их на сервер C&C через POST-запрос.

Рис. 10. Сведения о системе

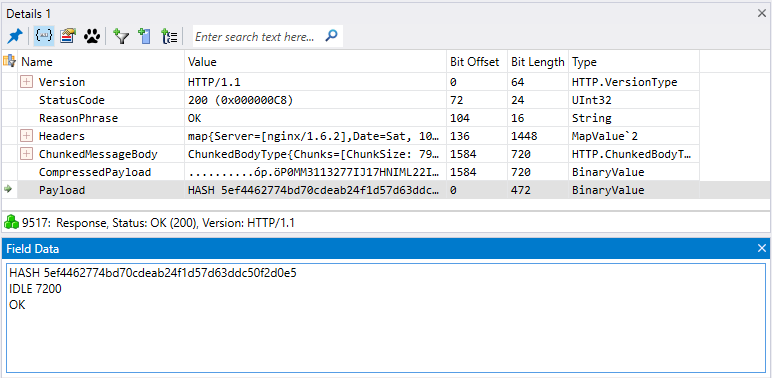

Сервер C&C возвращает на клиент различные команды. Следующий ответ содержит команды HASH, IDLE и OK. Команда IDLE задает ожидание процесса в течение определенного периода (в секундах, например — 7200 секунд = 2 часа) до повторного обращения к серверу C&C.

Рис. 11. Команды управления и контроля

Одна из команд лазейки — RUN, которая получает URL-адрес из командной строки сервера C&C. Затем вредоносное ПО загружает файл с URL-адреса, сохраняет его в папку %TEMP%\my.dat и запускает его.

Рис. 12. Код обработки команды RUN

Эта команда RUN использовалась для распространения трояна Dofoil, начиная с 1 марта, и в рамках атаки, предпринятой 6 марта. Дерево процессов оповещения Windows Defender ATP демонстрирует обмен данными между вредоносным процессом mediaget.exe и goshan.online, одним из подтвержденных серверов C&C. После этого программа внедряет и запускает файл my.dat (Dofoil), который в итоге ведет к компоненту CoinMiner.

Рис. 13. Dofoil, процесс загрузки и выполнения CoinMiner

Рис. 14. Дерево процессов системы оповещения Windows Defender ATP

В рамках атаки троян Dofoil использовался для доставки вредоносной программы CoinMiner, задача которой — использовать ресурсы компьютеров пользователей для майнинга криптовалют в пользу злоумышленников. Троян Dofoil при атаке использовал изощренные приемы внедрения вредоносного кода в адресное пространство процессов, механизмы обеспечения устойчивости и методы уклонения от обнаружения. Windows Defender ATP успешно обнаруживает такое поведение на всех этапах заражения.

Рис. 15. Обнаружение внедрения процесса Dofoil в Windows Defender ATP

Мы сообщили о результатах наших исследований разработчикам MediaGet, чтобы помочь им грамотно проанализировать инцидент.

Мы также рассказали владельцам сертификата о том, как их сертификат подписи кода используется злоумышленниками в файле update.exe (отпечаток: 5022EFCA9E0A9022AB0CA6031A78F66528848568).

Защита от вирусных атак в режиме реального времени

Тщательно спланированная и заранее подготовленная кампания с применением Dofoil, обнаруженная 6 марта, представляет собой яркий пример многоуровневой вирусной кибератаки, которые сегодня происходят все чаще. При совершении типовых киберпреступлений теперь используются все более сложные приемы, которые ранее ассоциировались с более изощренными кибератаками. Windows Defender Advanced Threat Protection (Windows Defender ATP) предоставляет расширенный набор инструментов безопасности нового поколения, которые обеспечивают защиту клиентов в реальном времени от самых разных видов атак.

Корпоративные клиенты, использующие антивирус Windows Defender AV, активировавшие функцию защиты от потенциально ненадежных приложений, были защищены от ПО MediaGet, зараженного трояном, которое оказалось источником вирусной атаки 6 марта.

Windows Defender AV обеспечил надежную защиту клиентов от атак с применением Dofoil. Технологии поведенческого мониторинга и анализа выявили необычный механизм стойкости Dofoil и сразу же отправили соответствующий сигнал в облачную службу защиты, где многочисленные модели машинного обучения мгновенно блокировали большинство обнаруженных угроз при их появлении.

Всесторонний анализ атаки также показал, что расширенные библиотеки обнаружения в Windows Defender ATP помечали вредоносное поведение Dofoil на всех этапах заражения. К вредоносному поведению можно отнести внедрение кода, методы защиты от обнаружения и внедрение компонентов для майнинга криптовалют. Специалисты по безопасности могут использовать платформу Windows Defender ATP для обнаружения атак и эффективного реагирования на них. Windows Defender ATP также предоставляет встроенные инструменты защиты Windows Defender AV, Windows Defender Exploit Guard и Windows Defender Application Guard, обеспечивая безупречное управление системой безопасности на всех уровнях.

Читайте также: