Платежные системы и вирусы

Нередки случаи кражи средств с e-gold счетов, при этом часто начинающие пользователи приписывают вирусам совсем уж необычные свойства. В этом обзоре я попытался собрать известные вирусы (по данным лаборатории Касперского), которые были уличены в краже данных e-gold счетов в 2004-2006 годах, и рассмотреть принципы их действия (и соответственно защиты).

Название вирусов приведено в соответствии с классификацией лаборатории Касперского, для вирусов указаны даты их описания в каталоге.

Trojan-Spy.Win32.Banker.s (21 декабря 2005) - троянская программа-шпион, предназначенная для кражи различной конфиденциальной информации. Является приложением Windows. TrojanSpy.Win32.Banker.s собирает нажатия клавиш в окнах, заголовки которых содержат из следующего списка, в числе которых есть и e-gold Account.

Trojan-Spy.Win32.Banker.asq (30 ноября 2006) - троянская программа, которая похищает конфиденциальную информацию пользователя при посещении некоторых интернет-сайтов. Для веб-страниц сайтов с адресами, содержащими заданные строки (в т.ч. .e-gold.com), получает значения текстовых полей (AccountID, PassPhrase) и отправляет на сайт злоумышленников.

Trojan-Spy.Win32.Banker.z (08 ноября 2006), Trojan-Spy.Win32.Banker.ae (31 октября 2006) - троянские программы-шпионы, предназначена для кражи различной конфиденциальной информации. Перехватывают ввод символов с клавиатуры. При загрузке библиотека HookerDll.Dll устанавливает перехватчики событий от мыши и клавиатуры, с помощью которых троянец следит за клавиатурным вводом в окнах, которые в заголовках содержат следующие строки, в числе которых "e-gold Account Access". Собранную информацию с клавиатурным вводом пользователя троянец сохраняет в следующем файле: %WinDir%krk.txt. И отправляет на электронную почту злоумышленнику: netbank***@mailgate.ru

Trojan-Spy.Win32.Banker.a (15 июня 2005) - троянская программа-шпион, собирает нажатия клавиш в окнах, заголовки которых содержат любое слово из списка, в числе которых и e-gold. Сохраняет их в файл kgn.txt в директории Windows. Время от времени отсылает лог-файл на e-mail pentasatan@mail.ru.

Семейство Trojan-Spy.Win32.Goldun (Trojan-Spy.Win32.Goldun.gu - 24 января 2006, Trojan-Spy.Win32.Goldun.a и другие) - троянецы являются приложением Windows. Trojan-Spy.Win32.Goldun.gu пытается воровать логины, пароли и прочую информацию об аккаунтах системы e-gold.

Worm.Win32.Bizex (24 февраля 2004) - вирус-червь, распространяющийся через интернет при помощи интернет-пейджера ICQ. Червь рассылает пользователям ICQ сообщения с URL указывающими на файл, содержащий процедуры автоматической загрузки и исполнения на компьютере пользователя вредоносных компонентов. Червь обладает функцией кражи конфиденциальной информации различных банковских служб, в том числе e-gold Account Access.

Trojan.Win32.Small.q (05 апреля 2004) - троянская программа-шпион, ворующая данные пользователя при работе с системами электронных платежей. Троянец создает в каталоге Windows файл krk.txt и записывает в него коды нажимаемых пользователем клавиш. Данный перехват активизируется троянцем только в тех случаях, если в заголовке окна обнаружена какая-либо из строк из списка, в числе которых и e-gold Account Access.

Trojan-Spy.Win32.KeyLogger.aa (05 февраля 2004) - троянец, с функцией клавиатурного шпиона, предназначенный для кражи информации пользователей различных систем онлайновых платежей. Троянец контролирует запущенные приложения и если обнаруживает в одном из них строку из списка, числе которых и e-gold, то начинает запись вводимой с клавиатуры информации в файл "kgn.txt". В дальнейшем данный файл отсылается по электронной почте злоумышленнику на адрес: govnodav2004@mail.ru

Троянец Cryzip интересен тем, что шифрует данные на диске и требует выкуп $300 на свой счет e-gold, непосредственно опасность для вашего счета e-gold не представляет.

Итак, большинство вирусов ворующих данные платежной системы e-gold сохраняют нажатие клавиш, в окнах, определяемых по ключевым словам. Важно понимать, что украденные данные сразу не передаются, а сохраняются у вас на машите. При установленном и корректно настроенном firewall, утечка этой информации может быть заблокирована. Большинство рассмотренных вирусов являются комплексными - они собирают данные и других платежных систем, а также пытаются украсть пароли к почтовым ящикам. Поэтому технология AccSent, не является гарантией безопасности вашего счета e-gold. Наблюдается тенденция к увеличению, как количества вирусов, так и их семейственности (выходит не один вирус, а ряд его модификаций).

В качестве защиты необходимо использовать регулярно обновляемый антивирус и firewall, на сообщения которого обязательно нужно обращать внимание.

Но так как вирусы стараются получить полный контроль над компьютером, для кражи информации хранящейся на нем, следует установить антивирус из надежного источника и регулярно запускать его

В них в том числе передается информация о версии операционной системы, браузера и другая, то есть в некоторой мере идентифицирует компьютеров, хотя многие типовые конфигурации дадут одинаковый результат

В последнее время стали регулярными случаи атак троянских программ на текстовые файлы обмена платежных поручений. В этой статье рассказывается об особенностях таких атак и как их можно избежать, перейдя на использование сервиса "1С:ДиректБанк".

Одной из важных функций бухгалтерских и других учетных программ всегда был обмен информацией с банковскими системами: платежными поручениями и выписками по банковским счетам. Исторически первым способом стал обмен через текстовые файлы стандартного формата, в которых содержится вся информация о платежных поручениях и транзакциях по банковскому счету: сумма, отправитель, получатель, данные банков и номера счетов, между которыми осуществляется платеж. Пользователь выгружает из учетной системы файл с информацией о платежках и загружает его на обработку в систему Клиент-Банка. Такая технология обмена давно реализована в различных учетных программах, она проста и многие пользователи к ней привыкли. Но в период, когда текстовые файлы обмена находятся на диске компьютера, они, так же как любые другие файлы, могут подвергаться вирусным атакам. После того как файл выгружен на диск, учетная система уже не контролирует содержащуюся в нем информацию, а банковская система начинает отвечать за безопасность информации только после того, как файл будет в нее загружен. Этим стали пользоваться злоумышленники. С 2016 г. специалисты по компьютерной безопасности начали обнаруживать различные троянские программы (компьютерные вирусы), которые атакуют файлы с платежными поручениями.

Различные вредоносные программы по-разному выбирают момент и метод атаки, но принцип при этом используется один и тот же. Злоумышленники пытаются подменить в файле реквизиты получателя платежа. Если после этого бухгалтер загрузит такую поддельную платежку в систему Клиент-Банка и не проверит указанные в ней реквизиты, деньги будут перечислены на счет злоумышленников. Некоторые троянские программы подменяют реквизиты, когда обнаруживают файл обмена на диске. Другие – изменяют информацию "на лету" при загрузке файла в систему Клиент-Банка. При этом вредоносные программы пытаются активно помешать обнаружению их антивирусами и контролю со стороны учетных программ, нарушая их работоспособность.

Но надо учитывать, что полноценное выявление вирусов и троянских программ – функция специальных антивирусных программ, а не учетных систем. Необходимо применять свежие версии антивирусных программ, разработчики которых ведут постоянный мониторинг вновь возникающих угроз компьютерной безопасности, и регулярно их обновлять.

Также важно проверять реквизиты платежных поручений после их загрузки в систему Клиент-Банка. Особое внимание при проверке надо уделять в тех случаях, когда учетная программа ведет себя необычным образом. Например, если в процессе выгрузки и проверки файла обмена "1С:Бухгалтерия" перестала отвечать на действия пользователя, это может быть признаком наличия на компьютере троянской программы, которая нарушает работу "1С:Бухгалтерии", чтобы не дать пользователю сверить реквизиты платежки. В любом случае, всегда проверяйте номер счета, название и другие реквизиты получателя в системе Клиент-Банка перед тем как выполнить платеж, чтобы ваши деньги не ушли злоумышленникам.

К сожалению, новые вредоносные программы появляются регулярно. Злоумышленники продолжают искать новые способы хищения средств организаций и частных лиц, разрабатывают новые сценарии и технологии вирусных атак. Полностью защитить от таких атак файлы обмена платежками принципиально невозможно, как и любые другие текстовые файлы на компьютере.

Поэтому фирма "1С" разработала и развивает сервис прямой интеграции учетных программ с информационными системами банков – сервис "1С:ДиректБанк". Этот сервис обеспечивает передачу платежных документов в банк и получение выписок из банка непосредственно из программ "1С", по защищенным каналам связи. В зависимости от политик безопасности банка, информация дополнительно защищается электронной подписью пользователя программы, или одноразовыми паролями, присылаемыми через SMS. Не требуется выгрузка документов из программ "1С:Предприятия" в промежуточные файлы, нет промежуточных файлов обмена, которые могли бы атаковать вредоносные программы. Все платежные документы можно формировать и подписывать электронной подписью в "1С:Предприятии", а затем одним нажатием кнопки отправлять по защищенным каналам связи прямо на сервер банка.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Заражение POS-терминалов (Point Of Sale — точка продаж), программно-аппаратных комплексов для торговли или автоматизированных рабочих мест кассира, — это деятельность киберпреступника, нацеленная на кражу данных банковских карт и дальнейший вывод денежных средств.

Классификация способов заражения POS-терминалов

Вредоносные программы для POS-терминалов можно различать по объему решаемых задач и характеру похищаемой информации.

Запись содержимого ОЗУ — обязательная часть почти всех программ для заражения POS-терминалов, поскольку при транзакции все данные с банковской карты обрабатываются именно в оперативной памяти. Базовые RAM-скраперы записывают информацию из памяти и пересылают ее на сервер злоумышленника для дальнейшего офлайн-анализа, а более совершенные варианты способны самостоятельно выделять из общего потока данные с магнитных полос банковских карт.

RAM-скрапер и кейлогер

Такие программы помимо анализа оперативной памяти записывают и все нажатия клавиш, фиксируя PIN-коды и другую вводимую информацию.

Поскольку все транзакции проводятся через компьютер или мобильное устройство, разработка вредоносного кода часто происходит не с нуля: киберпреступники модифицируют уже созданные троянские программы и вирусы, добавляя в них RAM-скраперы для хищения данных с банковских карт. Соответственно, такие экземпляры могут содержать руткиты для скрытия следов активности или бекдоры для удаленного доступа, похищать другую информацию. В частности, известный вредоносный агент vSkimmer собирает информацию об используемой ОС, пользователях, идентификаторе GUID.

Объект воздействия

Когда речь идет о заражении POS-терминалов, вредоносные программы внедряются не в считыватель карты, а в компьютер или мобильное устройство, им управляющие. Хотя все передаваемые данные о транзакциях шифруются, с магнитной полосы карты информация поступает в незашифрованном виде и кодируется уже на компьютере.

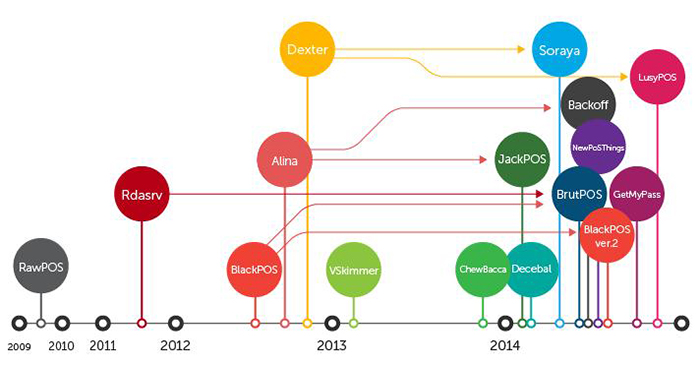

Рисунок 1. Эволюция вредоносных программ для POS-терминалов

Этой уязвимостью и пользуются преступники. Внедренные в систему программы сканирования оперативной памяти постоянно анализируют содержимое последней и считывают данные карт. Записанные на магнитной полосе номер, срок действия, имя владельца, PIN-код, CVV и CVC достаточны для изготовления клона, с которым можно снимать деньги и расплачиваться за покупки. Кроме того, эти данные позволяют оплачивать онлайн-заказы, где предъявление физических карт не предусмотрено.

Чипованные карты защищены лучше: в них платежная информация шифруется чипом до отправки POS-терминалу, и ее перехват бесполезен. Однако магнитная полоса там также есть, и ее данные по-прежнему можно скопировать. В таком случае преступник не сможет снять деньги в банкомате (нет чипа), но сумеет использовать клон как средство оплаты, если считыватель в магазине работает только с полосой. Правда, в таком случае остаются следы для правоохранительных органов, а потому преступники предпочитают копировать карты без чипов.

Источники угрозы

Заражение POS-терминала вредоносными программами может произойти несколькими способами: через интернет с помощью эксплойтов, посредством USB-интерфейса, к которому подключается зараженный носитель, путем подмены безопасного POS-терминала на зараженный, через спам с троянским загрузчиком.

Крадущая пароли программа может быть занесена в систему и умышленно. Банковские данные — огромная ценность, а нечистоплотный или обиженный сотрудник, договорившись с киберпреступником, легко внедрит в систему вредоносный агент.

Третий важный источник угрозы — компании, устанавливающие и дистанционно обслуживающие POS-терминалы. Теоретически в таких фирмах система безопасности должна быть организована на высочайшем уровне, но на практике это не всегда верно. Известны случаи, когда, взломав пароль удаленного администратора POS-терминалов, злоумышленники разом получали доступ к банковским данным миллионов пользователей.

Анализ угрозы

Для простого держателя банковской карты главная опасность заражения POS-терминалов состоит в том, что он не способен это предотвратить. Человек использует карту, предполагая нормальную работу системы, но если она совершит несанкционированные операции, то пользователь никак не сможет узнать об этом.

Для снижения риска можно отказаться от карты, на которой размещена только магнитная полоса, в пользу более защищенной чипированной и регулярно контролировать состояние своих счетов, отслеживать все операции, чтобы при любых подозрениях сразу принять меры.

Если говорить о владельцах POS-терминалов, то с их точки зрения прямых убытков нет: ведь похищаются данные не компании, а обладателей карт. Однако репутационные потери и отток клиентуры способны вылиться в миллионный ущерб, а потому любая фирма должна принимать необходимые меры для защиты банковских данных своих клиентов.

Все управляющие POS-терминалами компьютеры должны оснащаться эффективными антивирусными программами, а системное ПО — своевременно обновляться. Сам список установленных программ должен ограничиваться, а компьютер — не использоваться для иных задач, не связанных с транзакциями. То же касается и владельцев мобильных POS-терминалов. Для таких целей лучше приобрести второй смартфон, используя его лишь для перечисления денег, а общаться, делать селфи и другие фото, запускать медиа-файлы — на другом аппарате.

Доступ к POS-терминалам, авторизация на них должны разрешаться только тем сотрудникам, которые непосредственно с ними работают. Внутри системы необходимо четкое разграничение прав с запретом устанавливать или модифицировать программное обеспечение компьютера для непривилегированных учетных записей. У каждого пользователя должен быть свой сложный пароль.

Объем и количество безналичных расчетов в РФ неуклонно растут. Об этом свидетельствуют данные аналитических агентств и отчеты банковской системы страны. Большую долю на этом рынке занимают электронные кошельки. Они находятся на третьем месте после банковских карт и интернет-банкинга. Бробанк выяснил, какие системы электронных платежей в России завоевали самую высокую популярность, и какие есть альтернативы у этого способа расчетов.

Понятие ЭПС

Электронные платёжные системы (ЭПС) разработаны для расчетов в интернете между кредитно-финансовыми организациями, интернет-пользователями и бизнес-партнерами. Это могут быть платежи за товары в онлайн-магазинах, за услуги или частные переводы. У такого вида расчетов по сравнению в офлайн оплатой ряд неоспоримых преимуществ:

- минимальное время на операцию;

- экономия денег по сравнению с оформлением платежах через банк или почту;

- современные способы защиты информации при проведении платежей, которые предусмотрены для всех онлайн-систем;

- простота пополнения баланса через онлайн-сервисы, банки и платежные терминалы;

- легкость проведения оплаты — никаких бумаг для заполнения, поэтому вероятность ошибок ниже.

Расчеты через ЭПС настолько распространены в настоящее время, что только в России насчитывается несколько десятков. Крупные системы, которые работают в разных странах, получили статус международных. В них допускается проведение трансграничных платежей и переводов.

ЭПС чаще всего используют для:

- платежей за покупки;

- переводов физических лиц или между частными лицами и компаниями;

- платежей за мобильную связь, интернет, штрафы и другие виды услуг.

В оплате через ЭПС задействованы два участника: магазин и клиент. Если операция идет с использованием банковской карты, то подключается эмитент карты и орагнизация эквайер, которая обрабатывает платеж.

Чтобы понять, как проходит процесс обмена деньгами и информацией, удобнее рассмотреть схему оплаты товара:

- Покупатель выбирает покупку и инициирует оплату.

- Продавец получает данные и отправляет их в платёжную систему.

- Покупатель подтверждает расчет в ЭПС. Если расчет идет с банковской карты платежная система формирует запрос из банка-эквайера в банк-эмитент.

- Когда платеж подтвержден система эквайера пересылает деньги с расчетного счета плательщика на балансовый счет продавца.

Простая процедура расчетов делает их все более востребованными у продавцов и покупателей, вымещая наличные деньги.

Как развивались расчеты в интернете в России

- PayCash, со временем трансформировалась в Яндекс.Деньги;

- RUPay, позднее преобразовалась в RBK Money:

- WebMoney, завоевавшая наибольшую популярность на российском рынке.

Распространение ЭПС зависит от ряда факторов, но в первую очередь пользователи обращают внимание на простоту регистрации. Первой массовой системой в РФ стала WebMoney. С 2007 года Яндекс.Деньги начали конкурировать с лидером. А после запуска российской ЭПС Qiwi и установки большого числа терминалов в шаговой доступности, сервис вошел в тройку лидеров.

Законодатели не сразу занялись вопросом регулирования рынка электронных расчетов. Но в 2011 году положение исправил ФЗ №161. В нем описаны основные правила и положения в области платежных систем России.

Невзирая на качественный сервис и хорошую техническую проработку, ЭПС PayPal не получила массовое распространение у россиян сразу. Вначале ее использовали только для платежей на зарубежных сайтах. Но на сегодняшний день система вытесняет признанных российских лидеров.

С 2010 по 2018 год число безналичных расчетов возросло в России в 34 раза, с 5 до 172 операций на одного жителя страны. Такие данные приводит BCG. РФ вышла на первое место в мире по количеству защищенных токен-транзакций. Также Россия крупнейший европейский игрок по объему операций, проведенных через виртуальные кошельки.

Самое большое число безналичных платежей в РФ проходит через Яндекс.Деньги, Онлайн Сбербанка и клиентские карты. Причем в 2018 году проценты распределились так:

| Карты | Интернет-банкинг | Виртуальные кошельки |

| 90,5% | 89,7% | 77,6% |

Главные пользователи интернет-банкинга 93,9 % и электронных систем 82,2 % расчетов лица 25-34 лет. Карты предпочитают 94,4 % россиян 35-44 лет.

Тройка российских лидеров в области ЭПС

В России самые популярные электронные системы расчетов — WebMoney, Яндекс.Деньги и Киви. Рассмотрим их особенности и правила подробнее. Рейтинг и лидер постоянно меняется, и если 3-5 лет назад на первом месте были ВебМани, то в 2019 году это ЯД.

Первой из международных на рынок российских электронных платежей вышла в 1998 году система WebMoney. До сих пор она входит в ТОП-3 лидеров России, но постепенно количество участников уменьшается, они уходят в другие ЭПС.

У WebMoney разработаны две версии: декстопная и мобильная. В системе безопасно проводить расчеты между участниками, переводить деньги, оплачивать услуги. Можно заказать выпуск банковской карты, привязанной к ВебМани, чтобы снимать деньги или оплачивать товары в офлайне.

Основные преимущество системы — количество поддерживаемых валют. У пользователя может быть до 7 денежных кошельков одновременно в:

- рублях России;

- евро;

- долларах;

- гривнах;

- белорусских рублях;

- тенге;

- вьетнамских донгах.

Поэтому система распространена не только в РФ, но и в СНГ и странах ближнего и дальнего зарубежья. Также доступна регистрация кошельков в золоте или в критовалютах.

Сервис Qiwi очень стремительно распространился в России с 2001 года, благодаря повсеместной установке терминалов компании. Платежная системы вышла на рынок с желанием стать монополистом в сфере приема и проведения платежей. В сети интернет Киви появилась в 2007 году после модернизации. Услугами Киви-терминалов пользуются даже те граждане, которые не любят проводить платежи через сеть интернет.

Для регистрации виртуального кошелька необходим мобильный телефон. Чтобы получить доступ к расширенному функционалу, понадобится идентификация личности. Система работает с четырьмя валютами: рублями РФ, долларами, евро и тенге. Доступ к кошельку возможен с сайта или приложение.

Если владелец кошелька рассчитываться деньгами без их вывода, можно оформить банковскую карту. А с нее платить в оффлайн. При оформлении займов в Qiwi держатели карт могут совершать покупки в кредит. Пополнять баланс можно в терминалах, кассах банков, картсчета или баланса мобильного.

| Кред. лимит | 300 000 Р |

| Проц. ставка | 0% |

| Рассрочка | До 12 мес. |

| Стоимость | 0 руб. |

| Кэшбек | Есть |

| Решение | 1 час |

Платежная система развилась с 2002 году на базе сотрудничества Яндекс с PayCash. Кошелек привязывается к номеру телефона владельца. Чтобы расширить перечень доступных функций, необходимо пройти идентификацию в офисе компании или переслать скан-копию общегражданского паспорта, заверенную у нотариуса. Основная валюта для расчетов рубль РФ, но для конвертации или перевода можно открыть счета в:

- евро;

- США;

- тенге;

- белорусских рублях;

- фунтах стерлингов;

- юанях;

- швейцарских франках;

- кронах;

- иенах;

- злотых.

Через эту ЭПС можно отправлять деньги другим пользователям, рассчитываться за товары, услуги ЖКХ, провайдеров и проводить другие платежи. Пополнить кошелек ЯД можно с картсчета, с мобильного, с офисах банков и партнеров или в платежных терминалах. Часть клиентов оформляет займы в Яндекс.Деньги, чтобы не платить дополнительные комиссии банку и пользоваться заемными деньгами при расчете за покупки и услуги.

| Кред. лимит | 500 000 Р |

| Проц. ставка | От 11,99% |

| Без процентов | 60 дней |

| Стоимость | 0 руб./год |

| Кэшбек | до 10% |

| Решение | 1 день |

| Кред. лимит | 700 000 Р |

| Проц. ставка | От 15% |

| Без процентов | До 55 дней |

| Стоимость | 0 руб./год |

| Кэшбек | До 10% |

| Решение | 2 мин. |

В сервисе ЯД можно оформить карту, и привязать ее к виртуальному кошельку. Это облегчит процесс расчета электронными деньгами в реальной жизни без обналичивания, поисков мест и способов вывода.

Какие альтернативы у электронных систем

В интернете расчеты проходят не только с помощью электронных систем платежей. Многие банки разрабатывают собственные дистанционные сервисы для удаленного доступа клиентов к личным счетам и операциям. Это интернет-банк, мобильное приложение, Банк-Клиент для индивидуальных предпринимателей или крупных компаний.

Банкам выгодно, чтобы большая часть клиентов пользовалась дистанционными сервисами. Безналичные расчеты, платежи и переводы снижают затраты кредитной организации. Поэтому для пользователей интернет-банкинга или мобильных версий предусмотрены дополнительные выгоды и преференции. Это могут быть расчеты и платежи без комиссии или с меньшим процентом, чем в офисах банка, или онлайн обмен валюты по более выгодному для частного лица курсу. Главное преимущество расчетов в интернет-банке — деньги не надо никуда выводить, платежи происходят напрямую со счета.

Кроме того, для расчета применяют системы денежных переводов. У них низкие комиссии и деньги доходят по России за минуты. Их можно получить наличными или зачислить на счет получателя, который открыт в банке. В РФ наибольшую популярность завоевали:

Тарифы за пересылку в разных системах варьируются в диапазоне 100-1000 рублей или 1- 1,5 % от суммы. С их помощью россияне могут пересылать деньги по стране без виртуальных кошельков или онлайн-банка.

Преимущества и недостатки ЭПС

При выборе системы электронных платежей желательно провести сравнительный анализ тарифов, интерфейса, простоты регистрации, а также ограничений введенных разработчиком. Для удобства оценки и наглядности всех преимуществ и недостатков ЭПС сведены в таблицу.

| Описание | Преимущества | Недостатки |

| WebMoney | Самый большой перечень доступных валют, в том числе работа с криптовалютой Высококвалифицированная техническая поддержка Высокий уровень защиты данных Массовое распространение в странах СНГ | Платный перевод внутри системы 0,8 % Сложная процедура вывода средств с кошелька Высокий процент при обналичивании от 2 % Нет прямого перевода в другие электронные платёжные системы Большая комиссия за пополнение |

| Qiwi | Удобная и понятная регистрация Большое количество фирменных терминалов и бесплатное пополнение баланса Оформление собственных карт Перечисления внутри платежной системы бесплатно | Высокая плата при обналичивании от 2,5 % до 4 % Суточный лимит при выводе и переводе денег 15 тыс. рублей |

| Яндекс.Деньги | Интуитивно понятный интерфейс Оформление собственной карты для платежей в офлайне и обналичивания Бесплатные внутрисистемные платежи и переводы Перечисление держателям других кошельков 3 %, минимум 15 рублей | Возможные блокировки кошелька при переводе на неизвестные карты, но с другой стороны это усложняет доступ злоумышленникам |

| Интернет-банкинг | Постоянный доступ к банковским счетам и операциям Комиссии за переводы и операции ниже, чем в кассах и офисах или вообще отсутствуют Комиссии за внесение и вывод денег со счетов по тарифам, утвержденным в банке | На операции и суммы платежей и переводов могут быть установлены суточные и ежемесячные лимиты |

| Денежные переводы | Низкий процент за пересылку денег внутри страны Бесплатная выдача наличных получателю перевода Большое количество пунктов выдачи и отправления Высокая скорость обработки Возможность перевести деньги за рубеж или получить деньги оттуда | Переводы с помощью систем запрещены для операций, связанных с коммерческой деятельностью В системах введены ограничения по максимальной сумме одного перевода |

Тенденции рынка ЭПС

Все большую популярность на отечественном рынке ЭПС завоевывает давно известная PayPal и новая VK Pay. Эта система электронных расчетов появилась позже всех остальных. Но уже в 2018 году сервис VK Pay насчитывал 15,4 % пользователей от всех безналичных расчетов в РФ. Чаще всего платежную систему используют молодые люди 18-24 лет. Остальные электронные сервисы выбирают россияне в возрасте 25-34 лет.

К выбору системы электронных расчетов следует подходить очень внимательно. Можно открывать несколько виртуальных кошельков одновременно. Главное при этом обратить внимание на то, какие комиссии предусмотрены за годовое обслуживание или при долгом бездействии владельца. Так, например, при отсутствии платежей и переводов в Яндекс.Деньги в течение двух лет, с пользователя ежемесячно снимают по 270 рублей.

При этом все ЭПС стремятся привлечь как можно больше пользователей. Для них предусмотрены акции, бонусы, скидки, кэшбеки за расчеты, проведенные через электронный кошелек.

Безопасность

По данным МВД за 6 месяцев 2019 года количество дел с мошенничеством с применением электронных средств платежа возросло в 8 раз в сравнении с 2018 годом. А мошенничества при получении выплат, связанных с электронными расчетам, стало больше на 27,6 % за этот же период. Поэтому законодатели постоянно выдвигают инициативы по поводу повышения мер безопасности при использовании интернет-кошельков.

В середине лета 2019 года Совет Федерации РФ одобрил законопроект запрещающий анонимное пополнение виртуальных кошельков. Как прогнозируют эксперты, если закон будет принят, то это плохо отразится на рынке.

Владельцы электронных денег и онлайн-банкинга обязаны самостоятельно следить за безопасностью своих данных, кроме того, чтобы рассчитывать на защиту внутри системы. При этом важно:

- никому не передавать сведения о логине, пароле, кодовом слове, ключевом запросе и других способах идентификации, предусмотренных в системе;

- внимательно смотреть на поле адреса сайта, где проходит оплата, в начале строки на защищенных ресурсах стоит значок замка;

- систематически проверять защиту своего ноутбука, планшета, компьютера и смартфона на наличие вирусов и вредоносных программ;

- никому не озвучивать и не пересылать код, который высылает платежная система для подтверждения оплаты;

- если появились опасения о мошенничестве, обращаться в службу техподдержки или отдел безопасности платежной системы.

Соблюдая эти правила, вы сможете избежать большинства посягательств на ваши деньги, которые хранятся внутри электронных платежных систем или на банковских счетах.

Читайте также: