Петя а вирус медок

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

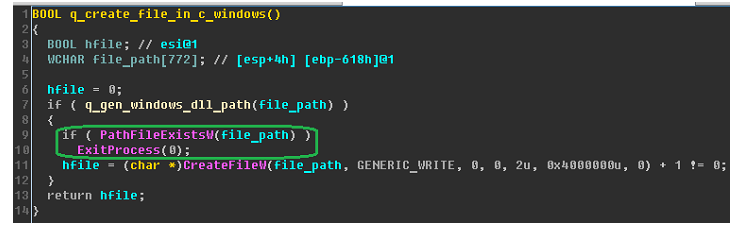

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Об этом сообщается на странице в Facebook департамента киберполиции Национальной полиции Украины.

Ранее стало известно, что масштабная кибератака, затронувшая различные компании и сети органов власти Украины, остановлена.

![]()

любишь m.e.doc - люби и холодок, как говорится))

Петя запретил 1С на Украине.

В результате вирус Петя и распространился через альтернативу 1С.

колесо генотьбы завершило оборот

Вывод: Петя Порошенко - и есть вирус. Запрещая 1С - он себя распространяет.

А как он тогда в роснефть то попал??

От вируса Петя пострадали компании Украины и России (в том числе роснефть и тд).

Если единственным источником заражения была украинская программа для бух учета, то рос. компании бы не заразились. То есть источников распространения вируса несколько.

Ну как бы это и не оспаривалось. Но это просто эпическая зрада заразиться вирусом разработанным лично Путиным (ведь ни кто не оспаривает что Петя - это отсылка к порошенко) через свою высоко технологичную программу.

Не факт, что Петя - отсылка к Порошенко. Вирус Петя использовал для распространения вирус Миша, так что возможно, это просто использование распространенных имен снг.

Или это тоже отсылка к Саакашвили?)

Для отвода глаз, вестимо.

Кстати, сегодня с трудом заправился на Роснефти - куча фур с заправленными баками и не принимаемыми топливными картами.

Я имею в виду, если источник - украинский аналог 1с, то откуда он взялся у роснефти (едва ли она использует украинское по)

Поговаривают, вирус "Петя" умеет взламывать не только компьютеры, но и холодильники. Уже несколько случаев. У людей пропадает водка.

Не пропадает, а криптуется.

петька майнит спиртное

Превращает вино в воду и требует оплаты за разблокировку

Рука Кремля. Сперва агенты Кремля запрещают 1С, чтобы другие агенты Кремля получили картбланш на распространение альтернативы. Ну и затем уже российские хакеры распространяют через нее вирус.

Уже руку кремля нашли. Я серьезно.

Порошенко совсем не палится - сначала 1С запретил, а потом через альтернативную прогу свой вирус запустил ))

до чегож гад тщеславный, даже программистам приказал вирус своим именем назвать))

А кто это наде-е-елал?

это неправильные пчелы, и у них неправильный M.E.doc

MeDOC - НЕ альтернатива 1С, а программа для электронной отчётности в контролирующие органы.

Могу подтвердить, бух. вчера работала в медке, сегодня комп включил - гоните бабки. Сразу говорю что увидел, если компьютер вырубить сразу после того как увидите проверку жесткого диска, то все файлы которые НЕ на диске C:, будет живы. Лично на этой машине пропали системные папки, папка с виндой и т.д. Все что лежало на C: не в системных папках, осталось жить. Так что можно с лайфСД прогрузиться и вытащить данные.

лол, это шутка такая, что медок является альтернативой такому мощному комбайну, как 1С?

Медок добавил ложку дёгтя.

Как обезопасить себя от вируса Petya.A

27 июня 2017 года мир столкнулся с новой вымогательской эпидемией, причиной который стала новая версия шифровальщика Petya, известного специалистам еще с 2016 года. Операторы малвари явно переняли несколько приемов у разработчиков нашумевшего WannaCry и сумели спровоцировать новый виток паники.

В этом материале мы постарались собрать всю известную на данный момент информацию об этой вредоносной кампании.

Особенности Petya

Также сообщается, что вымогатель распространяется и посредством почтового спама, скрываясь внутри вредоносных документов Office и эксплуатируя уязвимость CVE-2017-0199.

Новая версия Petya шифрует MFT (Master File Table) для разделов NTFS, перезаписывает MBR (Master Boot Record) и имеет кастомный загрузчик, который отображает вымогательское послание, вместо загрузки операционной системы.

Эксперты Positive Technologies, которые тоже представили анализ шифровальщика, пишут, что после запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа (по данным специалистов Group-IB, время "ожидания" составляет 30-40 минут). За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и работоспособности ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы при этом не удастся.

Petya генерирует для каждого диска свой ключ AES-128, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA-2048 и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, то есть без знания ключа данные восстановить невозможно.

Исследователи Positive Technologies сообщают, что вымогатель, предположительно, шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности.

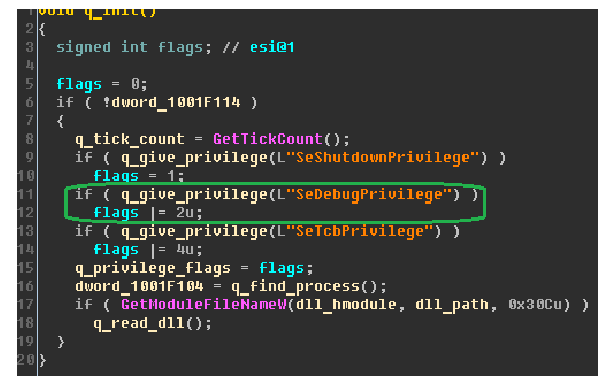

Также специалисты предупреждают, что шифровальщик использует переработанный опенсорсный инструмент Minikatz для извлечения учетных данных. С их помощью малварь распространяется внутри сетей посредством SMB, WMI и PSEXEC, то есть даже одной скомпрометированной машины во всей сети будет достаточно для дальнейшего распространения угрозы. Однако для использования данных инструментов вредоносу необходимо обладать привилегиями администратора на компьютере жертвы.

Операторы малвари требуют от своих жертв выкуп в размере 300 долларов в биткоин эквиваленте. После оплаты нужно отправить письмо на адрес wowsmith123456@posteo.net, чтобы получить инструкции по расшифровке данных.

В настоящее время платить выкуп попросту бесполезно, так как адрес wowsmith123456@posteo.net, по которому нужно связываться с операторами малвари, был заблокирован администрацией Posteo еще вчера.

Do not pay the #Petya ransom. You will not get your files back. The email address used is blocked! @SwiftOnSecurity @thegrugq pic.twitter.com/NOzxLz0vul

Petya или NotPetya?

Все чаще можно видеть, что ИБ-специалисты и СМИ называют шифровальщика не Petya, а NotPetya, SortaPetya, Petna, Nyetya, ExPetr. Дело в том, что изучив угрозу более детально, специалисты пришли к выводу, что в новом шифровальщике осталось не так уж много от оригинального Petya.

ИБ-специалист, известный под псевдонимом The Grugq, напротив полагает, что новая вариация Petya – это не обычный вымогатель, а "детище" правительственных хакеров.

В чем обвиняют компанию M.E.Doc?

Current situation of Petrwrap/wowsmith123456 ransomware - percentage of infections by country. pic.twitter.com/Q42WPlBlja

McAfee's Petya map shows more infections in USA than in Ukraine. Then again, they have much better visibility there. Via @ChristiaanBeek. pic.twitter.com/heoYU5qHb5

Как можно видеть на иллюстрациях выше, среди пострадавших стран Украина еще вчера лидировала с большим отрывом.

Так, киберполиция сообщала, что последнее обновление, 22 июня распространявшееся с серверов компании (upd.me-doc.com.ua), было заражено вымогателем Petya.

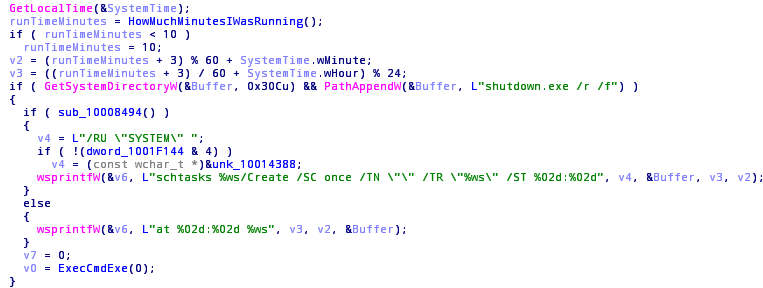

Специалисты Microsoft, в свою очередь, пишут, что 27 июня они заметили, что процесс обновления M.E.Doc (EzVit.exe) начал выполнять вредоносные команды, приводившие к установке Petya (см. иллюстрацию ниже).

Also, Microsoft says they have evidence that "a few active infections" of Petya initially started from the legitimate MEDoc updater process.

Вечером 27 июня представители M.E.Doc опубликовали на своей странице в Facebook официальное сообщение, в котором опровергают свою причастность к распространению Petya.

Дело в том, что перед началом процесса шифрования вымогатель проверяет наличие файла perfc по адресу C:\Windows. Если файл уже существует, Petya прекращает работу и не шифрует данные. Выводы Серпера уже подтвердили специалисты PT Security, TrustedSec, Emsisoft и других крупных компаний.

Разработчики Petya снова нападают: Bad Rabbit вымогатель появился в октябре 2017 года

Petya — это вирус-вымогатель [1] , который начал распространяться в 2016 году. Однако в этом году он был обновлен несколько раз и последняя версия, в качестве Diskcoder.D или Bad Rabbit вымогателя появилась в октябре 2017 года. Согласно текущим отчетам, последняя версия вымогателя в основном затрагивает российские и украинские организации.

Эта вредоносная программа входит в компьютеры жертвы и скрытно осуществляет свою деятельность, и компьютер может оказаться под угрозой. Petya шифрует файлы алгоритмами RSA-4096 и AES-256, он используется даже в военных целях. Такой код невозможно расшифровать без приватного ключа.

Подобно другим вимогателям, как Locky virus, CryptoWall virus, и CryptoLocker, этот приватный ключ хранится на каком-то удаленном сервере, доступ к которому возможен только заплатив выкуп создателем вируса.

В отличие от других программ-вымогателей, после того как этот вирус запущен, он немедленно перезапускает ваш компьютер, и когда он загружается снова, на экране появляется сообщение:

“НЕ ВЫКЛЮЧАЙТЕ ВАШ ПК! ЕСЛИ ВЫ ОСТАНОВИТЕ ЭТОТ ПРОЦЕСС, ВЫ МОЖЕТЕ УНИЧТОЖИТЬ ВСЕ ВАШИ ДАННЫЕ! ПОЖАЛУЙСТА, УБЕДИТЕСЬ, ЧТО ВАШ КОМПЬЮТЕР ПОДКЛЮЧЕН К ЗАРЯДКЕ!”

Хотя это может выглядеть как системная ошибка, на самом деле, в данный момент Petya молча выполняет шифрование в скрытом режиме.

Если пользователь пытается перезагрузить систему или остановить шифрования файлов, на экране появляется мигающий красный скелет вместе с текстом “НАЖМИТЕ ЛЮБУЮ КЛАВИШУ!”. Наконец, после нажатия клавиши, появится новое окно с запиской о выкупе. В этой записке, жертву просят заплатить 0.9 биткойнов, что равно примерно $400. [2]

Тем не менее, это цена только за один компьютер; поэтому, для компаний, которые имеют множество компьютеров, сумма может составлять тысячи. Что также отличает этого вымогателя, так это то, что он дает целую неделю чтобы заплатить выкуп, вместо обычных 12-72 часов которые дают другие вирусы этой категории.

Более того, проблемы с Petya на этом не заканчиваются. После того, как этот вирус попадает в систему, он будет пытаться переписать загрузочные файлы Windows, или так называемый загрузочный мастер записи, необходимый для загрузки операционной системы.

Вы будете не в состоянии удалить Petya вирус с вашего компьютера, если вы не восстановите настройки загрузочного мастера записи (MBR).

Даже если вам удастся исправить эти настройки и удалить вирус из вашей системы, к сожалению, ваши файлы будут оставаться зашифрованными, потому что удаление вируса не обеспечивает расшифрование файлов, а просто удаляет инфекционные файлы.

Конечно, удаления вируса имеет важное значение, если вы хотите продолжить работу с компьютером. Мы рекомендуем использовать надежные антивирусные инструменты, как Reimage Reimage Cleaner Intego , чтобы позаботиться о удалении Petya.

Вирус под названием NotPetya нарушает деятельность Чернобыльской электростанции

В июне 27 2017 года вирус под названием NotPetya имитируюзщий Petya проникнул в компьютерные системына корпораций и международных правительственных учреждений. В связи с этим системы не могли запускаться нормально. В обмен на доступ требуються 300 долларов. Дальнейший анализ показал, что вирус не настоящий Petya. [3] .

Наблюдая масштабы нападения, Украина в основном пострадала. Из-за неисправности систем Киевскому аэропорту пришлось отменить некоторые полеты. Кроме того, работники Чернобыльской электростанцией должны были срегулировать уровень радиации вручную.

К счастью, другие специалисты по кибербезопасности нашли временное решение как предотвратить NotPetya/Petya.a атаку. [5]

На приведенном выше изображении отображается Petya примечания о выкупе.

Как распространяется этот вирус и как он может войти в компьютер?

Petya вирус обычно распространяется через спам сообщения электронной почты, которые содержат загрузочные Dropbox ссылки для файла под названием “приложение folder-gepackt.exe” прикрепленные к ним. Вирус активируется, когда загружен и открыт определенный файл. Так как вы уже знаете, как распространяется этот вирус, вы должны иметь идеи, как защитить свой компьютер от вирусной атаки.

Конечно, вы должны быть осторожны, с открытием электронных файлов, которые отправлены подозрительными пользователями и неизвестными источниками, представляющие информацию, которая не относиться к той, которую вы ожидаете. Вы также должны избегать письма, относящиеся к “спам” категории, так как большинство поставщиков услуг электронной почты автоматически фильтруют письма, и помещают их в соответственные каталоги.

Тем не менее, вы не должны доверять этим фильтрам, потому что, потенциальные угрозы могут проскользнуть через них. Также, убедитесь, что ваша система обеспечена надежным антивирусным средством. Наконец, всегда рекомендуется держать резервные копии на каком-то внешнем диске, в случае возникновения опасных ситуаций.

Как я могу удалить вирус Petya с моего ПК?

Как ми уже упоминали, удаление вируса Petya имеет важное значение для безопасности ваших будущих файлов. Также, восстановления данных с внешних накопителей, может выполняться только тогда, когда вирус и все его компоненты полностью удалены с ПК. В противном случае, Petya может проникнуть и заразить ваши файлы на внешних накопителях.

Вы не можете удалить Petya с вашего компьютера с помощью простой процедуры удаления, потому что это не сработает с этой вредоносной программой. Это означает, что вы должны удалить этот вирус автоматически.

Автоматическое удаление вируса Petya должно осуществляться с помощью надежного антивирусного средства, которое обнаружит и удалит этот вирус с вашего компьютера.

Тем не менее, если вы столкнулись с некоторыми проблемами удаления, например, этот вирус может блокировать вашу антивирусную программу, вы всегда можете проверить инструкцию удаления, приведенную в конце статьи.

![]()

В недавнем прошлом локеры (они же блокировщики) были очень распространенным типом малвари. Некоторые из них блокировали рабочий стол, другие только окно браузера, но все они требовали от жертвы выкуп за восстановление доступа. На смену локерам пришли шифровальщики, которые не просто блокируют данные, но и шифруют их, что значительно повышает вероятность оплаты выкупа.

Тем не менее специалисты компании G DATA обнаружили свежий образчик локера, который называет себя Petya. В сообщении с требованием выкупа малварь заявляет, что сочетает в себе функции блокировщика и шифровальщика разом.

Фишинговое письмо HR специалисту

Petya преимущественно атакует специалистов по кадрам. Для этого злоумышленники рассылают фишинговые письма узконаправленного характера. Послания якобы являются резюме от кандидатов на какую-либо должность. К письмам прилагается ссылка на полное портфолио соискателя, файл которого размещается на Dropbox. Разумеется, вместо портфолио по ссылке располагается малварь - файл application_portfolio-packed.exe (в переводе с немецкого).

Запуск этого .exe файла приводит к падению системы в "синий экран смерти" и последующей перезагрузке. Эксперты G DATA полагают, что перед ребутом вредонос вмешивается в работу MBR с целью перехвата управления процессом загрузки.

После перезагрузки компьютера жертва видит имитацию проверки диска (CHKDSK), по окончании которой на экране компьютера загружается вовсе не операционная система, а экран блокировки Petya. Вымогатель сообщает пострадавшему, что все данные на его жестких дисках были зашифрованы при помощи "военного алгоритма шифрования" и восстановить их невозможно.

Для восстановления доступа к системе и расшифровки данных жертве нужно заплатить выкуп, перейдя на сайт злоумышленника в зоне .onion. Если оплата не была произведена в течение семи дней, сумма выкупа удваивается. "Купить" у атакующего предлагается специальный "код расшифровки", вводить который нужно прямо на экране локера.

Специалисты G DATA пишут, что пока не разобрались в механизме работы Petya до конца, но подозревают, что вредонос попросту врет о шифровании данных. Вероятнее всего, малварь просто блокирует доступ к файлам и не дает операционной системе загрузиться. Эксперты настоятельно не рекомендуют платить злоумышленникам выкуп и обещают в скором будущем опубликовать обновленную информацию об угрозе.

www.dsnews.ua

![]()

Три копейки к материалу

Вирус-вымогатель ExPetr атакует компьютеры всего мира

28.06.2017

Американский разработчик антивирусного программного обеспечения Symantec опубликовал рекомендации, как избежать заражения вирусом-вымогателем Petya, который в минувший вторник атаковал сначала российские и украинские компании и госучреждения, а затем распространился и в других странах. Вредоносная программа работает по принципу нашумевшего шифровальщика WannaCry, масштабная эпидемия которого произошла в мае, и также требует выкуп в размере $300 в биткоиновом эквиваленте. Правда, пока нет достоверной информации о том, использует ли она эксплойт, патч против которого уже был выпущен Microsoft, или же речь идёт о какой-то новой уязвимости из рассекреченного хакерами арсенала АНБ.

Тем не менее, как оказалось, вирус можно обезвредить ещё до того, как он зашифрует файлы на компьютере. Для этого в папке Windows на системном диске необходимо создать в блокноте пустой файл с именем perfc без расширения. Как утверждают в Symantec, попав в систему, Petya ищет именно этот файл и, найдя его, считает данный компьютер уже заражённым, прекращая работу.

Если же вирус всё-таки заражает компьютер, то он перезаписывает главную загрузочную запись (MBR), не давая Windows загружаться. Однако, как отмечают в компании Positive Technologies, специализирующейся на вопросах информационной безопасности, это происходит не сразу, а через 1–2 часа после заражения, когда вредоносная программа перезагружает компьютер. То есть если пользователь в течение указанного времени успеет запустить команду bootrec/fixmbr, то сохранит работоспособность операционной системы. Правда, для расшифровки файлов, если их резервные копии отсутствуют, всё равно потребуется ключ.

Leon Compton / Twitter

Последствия атаки Petya отмечались не только на территории России, Украины и Европы, но и даже на других континентах. В австралийском городе Хобарте, например, из-за вируса было остановлено производство на кондитерской фабрике Cadbury's. Примечательно, что майская эпидемия WannaCry Австралию, в отличие от многих других стран, практически не затронула.

Новый вирус, атаковавший уже порядка 2000 компьютеров, получил название ExPetr. Рекордсменами по числу заражений снова являются Россия и Украина, также инциденты зафиксированы в Польше, Италии, Великобритании, Германии, Франции, США и некоторых других странах.

Предполагается, что для своего распространения ExPetr использует несколько векторов атаки и основан на модифицированном эксплойте EternalBlue, а также уязвимости EternalRomance.

Червонец Андрюха

Microsoft нашел украинский след вируса Petya

- На Украине во время массированной хакерской атаки были инфицированы 12,5 тыс. компьютеров. Вирус распространялся с помощью бухгалтерского программного обеспечения M.E.Doc украинского производства.

Именно об этом сообщает своим клиентам компания Microsoft, которая была просто обязана найти причину, чтобы не потерять лицо. И она нашла, ее… на Украине.

П.С.

Это уже второй вирус Petya на Украине. "А".

Первый был версии "П".

Украинцы народ веселый, а потому, как только вирус Petya начал блокировать и вымогать деньги у десятков ведущих предприятий Украины в сети появился анекдот:

Вирус Petya, после успешной хакерской атаки стал президентом Украины и начал шантажировать Европу, вымогая у нее денег.

Вариантов анекдота уже много, но общая суть понятна. Вирус Petya так сильно по своим действиям напоминает другой уже чисто украинский вирус с таким же именем ("Петя"), что ассоциация рождается сама по себе.

П.П.С.

Заголовок статьи можно читать как с запятой (обращение), так и без запятой.

Актуальное на 1 мая -3 325 675 (+89 903 за 24ч. или 2.78%) подтвержденные случаев заболевания коронавирусом во всем мире; - 234 498 летальных…

Круглая дата. В этот день 60 лет назад, в 1960-м году в небе над СССР ракетой комплекса С-75 был сбит самолёт-разведчик U-2 Френсиса Пауэрса, агента…

Всё будет нормально . Выздоровления Мишустину. Только недобитые нацисты могут желать кому-то в таких случаях негатива. Кстати Джонсон из…

Ну хоть в форме швейцарского полка Великой Армии Наполеона влепили, а не самого Наполеона.

30 апреля в мировой статистике по COVID-19 интересно совпали цифры - миллион человек выздоровело, два миллиона продолжает болеть - 3 233 013 (+83…

30 апреля 1945 года в 5 часов утра войска 1-го Белорусского фронта начали штурм рейхстага. В 13 часов 50 минут подразделение Красной армии через…

- Цена размещения 190 жетонов

- Социальный капитал28 632

- В друзьях у 2 500+

- Длительность 7 часов

- Минимальная ставка 190 жетонов

- Посмотреть все предложения по Промо

..Дебилы бл*ть,

это им за запрет использования замечательного (проверенного десятилетиями) российского софта (1С Предприятие).

Это же не хухры мухры полетела

а бухгалтерия предприятий

Хотя как вариант - те кому надо из укроверхушки уничтожают информацию на носителях. а затем спишут на петю

Для уничтожения информации не надо заражать полстраны. Всегда есть "админ с бодуна", бухгалтер "установи мне драйвера на мышку", секретарь "мне тут пришла на почту фотография BeautyLittleCats.jpg.exe" и обычный сбой в питании HDD, который привёл к порче секторов диска.

Но если заражение вирусом пошло от официально предоставленного дистрибутива бухгалтерского софта. жуть.

На самом деле - ESET и Microsoft уже признали один из основных векторов заражения - обновление программы M.E. Doc.

На ее форуме (периодически падающем), естественно, рядовые пользователи обвиняют во всем "ФСБ и 1С" (ну еще бы!)

А фишка вырисовывается довольно забавная для этой компании, лично я вижу два варианта развития событий:

1. (Наилучший для нее) - указать, что компания при подготовке рассылаемых автоматически обновлений, как и положено для программ такого уровня, использовала цифровую подпись и контроль целостности обновления. Чем и обеспечивала 100% аутентичность и невозможность модификации этого обновления перед его установкой на сервере.

Но. Нашелся агент сопредельного государства, незаконным путем получивший доступ к цифровым сертификатам, и внедривший в очередное обновление код вируса Петя, выложив его на сервере обновлений Компании. Конечно же - данный "стрелочник" будет назван, подвергнут общенародному остракизму, но будет объявлено, что он скрылся за границей одного из сопредельных государств, унося с собой в чемоданах, сумках, кошельках и карманах 3.5 награбленных биткоина.

Резюме - репутационные потери, небольшой скандал, дело из серии "ну с кем не бывает, и на старуху. " заминают.

2. (Наихудший для нее) - "внезапно выясняется", что Компания, вопреки обязанности это сделать - не использовала свою цифровую подпись и контроль целостности обновления во время его установки.

Как в данном случае троян попал в обновление (скорее всего назначат виновным подозреваемым СБУ в сговоре с ФСБ провайдера типа ), который и подменил запись в DNS, а пользователи скачивали уже "левое" обновление.

И тут. Угу, компанию забивают ногами за полное пренебрежени безопасности пользователей, СБУ празднует еще одну "перемогу", и. Да, на рынке через несколько месяцев появляется аналогичный продукт, "максимально защищенный", от малоизвестной доселе фирмочки, но "с очень волосатой и приближенной рукой" в активе.

Читайте также: