Патч майкрософта от вируса

Вероятно, из СМИ, все уже в курсе, что 12 мая по всему миру зафиксированы массовые заражения ОС Windows вирусом-шифровальщиком Wana decrypt0r 2.0 (WannaCry, WCry). Для атаки используется довольно свежая уязвимость в протоколе доступа к общим файлам и принтерам — SMBv1. После заражения компьютера, вирус шифрует некоторые файлы (документы, почту, файлы баз) на жестком диске пользователя, меняя их расширения на WCRY. За расшифровку файлов вирус-вымогатель требует перевести 300$. Под угрозой в первую очередь находятся все ОС Windows, на которых отсутствует исправляющее уязвимость обновление, с включенным протоколом SMB 1.0, напрямую подключенные к Интернету и с доступным извне портом 445. Отмечались и другие способы проникновения шифровальщика в системы (зараженные сайты, рассылки). После попадания вируса внутрь периметра локальной сеть, он может распространяться автономно, сканируя уязвимые хосты в сети.

Обновления безопасности Windows для защиты от WannaCry

Уязвимость в SMB 1.0, эксплуатируемая вирусом, исправлена в обновлениях безопасности MS17-010, выпущенных 14 марта 2017 года. В том случае, если ваши компьютеры регулярно обновляются через Windows Update или WSUS, достаточно проверить наличие данного обновления на компьютере как описано ниже.

| Vista, Windows Server 2008 | wmic qfe list | findstr 4012598 |

| Windows 7, Windows Server 2008 R2 | wmic qfe list | findstr 4012212 или wmic qfe list | findstr 4012215 |

| Windows 8.1 | wmic qfe list | findstr 4012213 или wmic qfe list | findstr 4012216 |

| Windows Server 2012 | wmic qfe list | findstr 4012214 или wmic qfe list | findstr 4012217 |

| Windows Server 2012 R2 | wmic qfe list | findstr 4012213 или wmic qfe list | findstr 4012216 |

| Windows 10 | wmic qfe list | findstr 4012606 |

| Windows 10 1511 | wmic qfe list | findstr 4013198 |

| Windows 10 1607 | wmic qfe list | findstr 4013429 |

| Windows Server 2016 | wmic qfe list | findstr 4013429 |

В том случае, если команда возвращает подобный ответ, значит патч, закрывающий уязвимость, у вас уже установлен.

ttp://support.microsoft.com/?kbid=4012213 MSK-DC2 Security Update KB4012213 CORP\admin 5/13/2017

Если команда ничего не возвращает, нужно скачать и установить соответствующее обновления. В том случае, если установлены апрельские или майские обновления безопасности Windows (в рамках новой накопительной модели обновления Windows), ваш компьютер также защищен.

Стоит отметить, что, несмотря на то что Windows XP, Windows Server 2003, Windows 8 уже сняты с поддержки, Microsoft оперативно выпустило обновление и дня них.

Совет. Прямые ссылки на патчи для исправления уязвимости под снятые с поддержки системы:

Отключение SMB v 1.0

Простым и действенным способом защиты от уязвимости является полное отключение протокола SMB 1.0 на клиентах и серверах. В том случае, если в вашей сети не осталось компьютеров с Windows XP или Windows Server 2003, это можно выполнить с помощью команды

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Статус атаки WCry

По последней информации, распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Как оказалось, в коде вирус была зашито обращение к этому домену, при отрицательном ответе вирус начинал шифрование документов. Судя по всему, таким способо разработчики оставили для себе возможность быстро приостановить распространение вируса. Чем воспользовался один из энтузиастов.

Естественно, авторам вируса ничего не мешает написать свежую версию своего творения под эксплойт ETERNALBLUE, и он продолжит свое черное дело. Таким образом, для предотвращения атак Ransom:Win32.WannaCrypt необходимо установить нужные обновления (и устанавливать их регулярно), обновить антивирусы, отключить SMB 1.0 (если применимл), и не открывать без необходимости порт 445 в Интернет.

И еще приведу ссылки на полезные статьи, позволяющие минимизировать вред и вероятность атаки шифровальщиков в Windows системах:

Заполняем пробелы – расширяем горизонты!

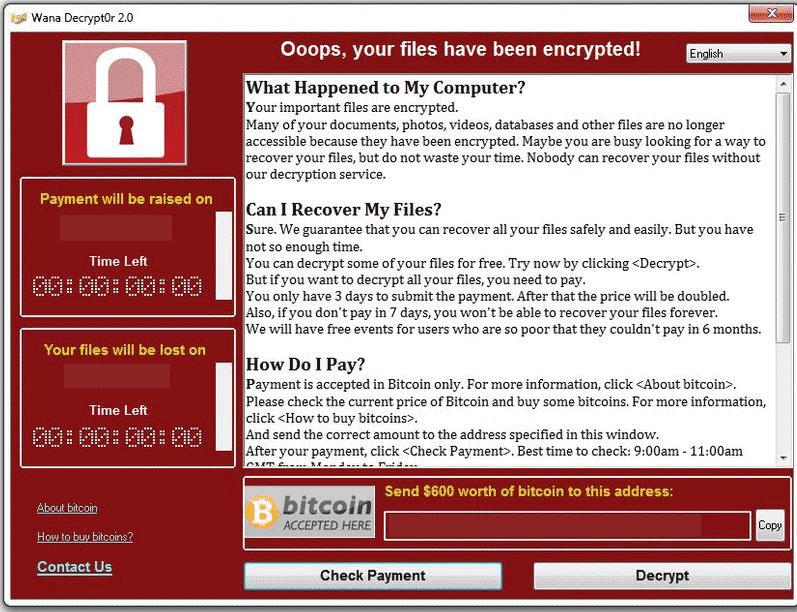

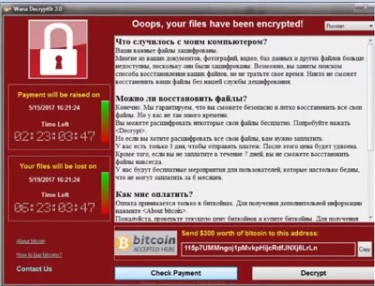

Вирус на экране компьютера выглядит так:

Нехороший вирус WannaCry, который все шифрует

Вирус шифрует все файлы на компьютере и требует выкуп на кошелек Биткоина в сумме 300$ или 600$ для якобы расшифровки компьютера. Заражению подверглись компьютеры в 150 странах мира, самая пострадавшая – Россия.

Мегафон, РЖД, МВД, Минздрав и другие компании вплотную столкнулись с этим вирусом. Среди пострадавших есть и простые пользователи Интернета.

Перед вирусом практически все равны. Разница, пожалуй, в том, что в компаниях вирус распространяется по всей локальной сети внутри организации и мгновенно заражает максимально возможное количество компьютеров.

Вирус WannaCry шифрует файлы на компьютерах, использующих операционную систему Windows. В компании Microsoft еще в марте 2017 года были выпущены обновления MS17-010 для различных версий Windows XP, Vista, 7, 8, 10.

Получается, что те, у кого настроено автоматическое обновление Windows, находятся вне зоны риска для вируса, ибо своевременно получили обновление и смогли его избежать. Не берусь утверждать, что так оно и есть на самом деле.

Для Windows XP обновления уже не приходят, поэтому надо их скачивать с официального сайта Misrosoft и устанавливать самостоятельно.

Обновление Windows MS17-010 от вируса WannaCry

Многие пользователи, узнав про массовую эпидемию вируса, после 12 апреля 2017 года бросились в срочном порядке устанавливать обновление MS17-010 на свои компьютеры. Его еще называют патч Windows.

У некоторых обновление закончилось плохо: операционная система перестала работать, надо полностью переустанавливать Windows. Соответственно, пропали все личные файлы.

У других пользователей обновление прошло нормально.

Почему именно в России больше всего пострадавших компьютеров от вируса-шифровальщика?

Обновлять нелицензионную операционную систему чревато тем, что компьютер больше не загрузится и придется переустанавливать систему. При этом личные файлы пропадут, если не было никаких резервных копий на флешке, на внешнем жестком диске, в Облаке или где-то еще.

Какие выводы можно сделать? Что делать обычным пользователям?

Выводов, пожалуй, всего два:

- Делать резервные копии своих материалов и

- своевременно обновлять операционную систему (если она лицензионная) и антивирус.

Ниже кратко опишу, как прошло обновление на своем опыте.

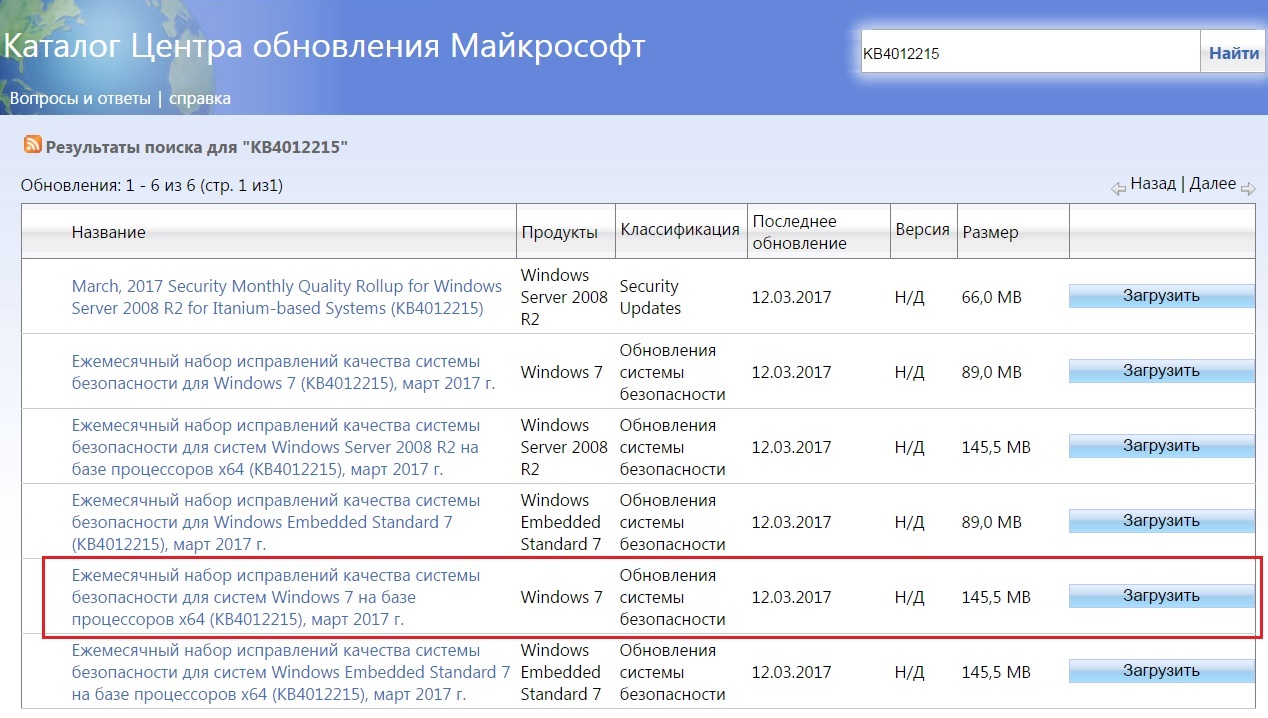

Обновляем Windows 7

У меня отключено автоматическое обновление, поэтому пришлось в срочном порядке вручную проверять и устанавливать обновления. Однако среди новых установленных обновлений я не обнаружила обновления против вируса WannaCry в виде KB4012215 или чего-то подходящее конкретно для Win 7. Пришлось его искать и устанавливать отдельно.

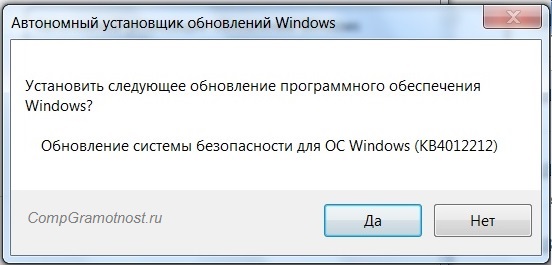

Для лицензионной Windows 7 на ноутбуке на базе процессоров х64 Pro Service Park 1 сначала было использовано обновление:

Рис. 1. Обновления для Windows 7 с официального сайта Microsoft в связи с вирусом WannyCry (кликните по рис. для увеличения)

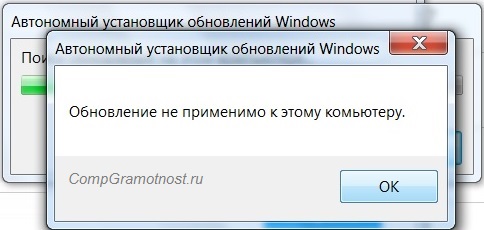

Было скачено обновление KB4012215, которое обведено в красную рамку на рис. 1. При попытке его установить появилось сообщение, что обновление не применимо к этому компьютеру.

Рис. 2. Обновление KB4012215 не применимо к Windows 7 х64

У некоторых пользователей, когда они сами находят, скачивают и пытаются установить обновление против WannyCry, может появиться сообщение, что обновление уже установлено на компьютере.

Вместо обновления KB4012215 было решено установить другой подходящее KB4012212, скачанное ЗДЕСЬ.

Обновление KB4012212 после установки потребовало перезагрузки ноутбука, что мне не очень понравилось, ибо неизвестно, чем это может закончиться, но куда деваться пользователю? Впрочем, перезагрузка прошла нормально. Значит, живем спокойно до следующей вирусной атаки, а что такие атаки будут – сомневаться, увы, не приходится.

В любом случае, важно иметь резервные копии, чтобы было откуда восстанавливать операционную систему и свои файлы.

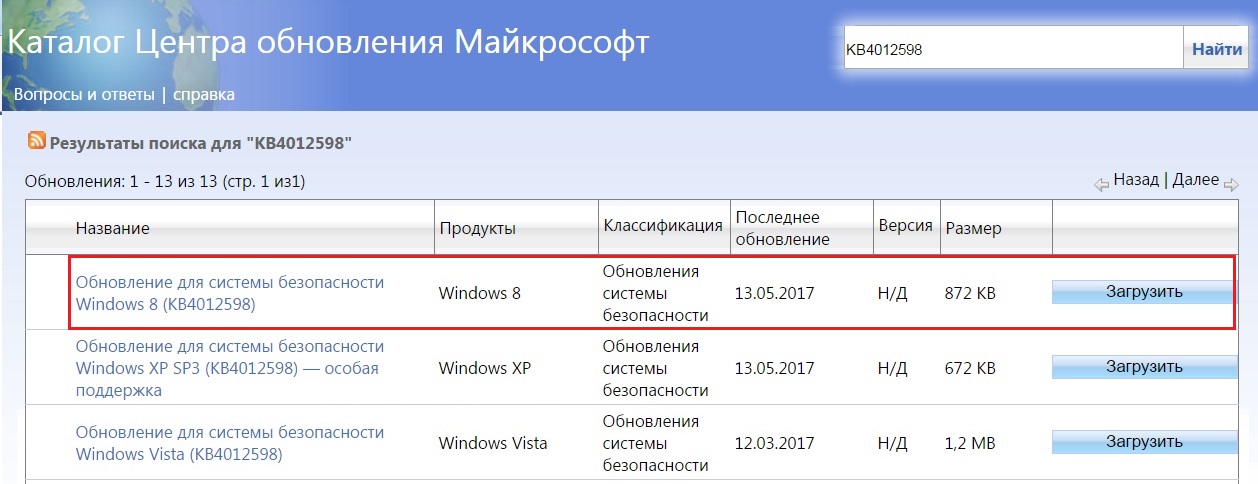

Обновление Windows 8 от WannaCry

Для ноутбука с лицензионной Windows 8 было установлено обновление KB 4012598, ибо автоматические обновления у меня выключены.

Рис. 4. Обновления для Windows 8 против вируса WannyCry (кликните по рис. для увеличения)

Обновление ноутбука с Win 8 прошло “как по маслу”, даже перезагрузка не понадобилась.

Программа для резервных копий в Win 8 называется История файлов.

Вирусы одни побеждают, другие появляются снова. Эта борьба будет, очевидно, бесконечной.

Данная статья подготовлена в связи в хакерской атакой массового характера в мировом масштабе, которая может коснуться и вас. Последствия становятся действительно серьезными. Ниже вы найдете краткое описание проблемы и описание основных мер, которые необходимо предпринять для защиты от вируса-шифровальщика семейства WannaCry.

Вирус-шифровальщик WannaCry использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ – Фонтанка.ру, Газета.ру, РБК.

Данной уязвимости подвержены ПК с установленными ОС Windows начиная с XP и до Windows 10 и Server 2016, официальную информацию об уязвимости от Microsoft вы можете прочитать здесь и здесь.

Эта уязвимость относится к классу Remote code execution, что означает, что заражение может быть произведено с уже зараженного ПК через сеть с низким уровнем безопасности без сегментирования МЭ — локальные сети, публичные сети, гостевые сети, а также путем запуска вредоноса полученного по почте или в виде ссылки.

Какие меры необходимо выделить как эффективные, для борьбы с данным вирусом:

-

Убедитесь, что у вас установлены актуальные обновления Microsoft Windows, которые убирают уязвимость MS17-010. Найти ссылки на обновления вы можете здесь, а также обратите внимание, что в связи с беспрецедентной серьезностью данной уязвимости — 13-го мая были выпущены обновления для неподдерживаемых ОС (windowsXP, 2003 server, 2008 server) их вы можете скачать здесь.

Используя решения по обеспечению сетевой безопасности класса IPS, убедитесь, что у вас установлены обновления, включающие выявление и компенсацию сетевой уязвимости. В базе знаний Check Point данная уязвимость описана здесь, она входит в обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143). Также рекомендуем настроить проверку внутреннего трафика ключевых сетевых сегментов с помощью IPS, хотя бы на короткое время, пока вероятность заражения не снизится.

Также заблокируйте передачу парольных архивов и активируйте сигнатуры IPS из списка:

Еще больше рекомендаций и пример отчета о блокировке работы шифровальщика wannacry тут.

Уважаемые коллеги, основываясь на опыте работы с предыдущими массированными атаками, такими как Heart Bleed, уязвимость Microsoft Windows MS17-010 будет активно эксплуатировать на протяжении ближайших 30-40 дней, не откладывайте меры противодействия! На всякий случай, проверьте работу вашей BackUp системы.

Риск действительно большой!

UPD. В четверг, 18 мая, в 10.00 по Московскому времени, мы приглашаем вас на вебинар о вымогательском программном обеспечении и способах защиты.

Вебинар проводит компания TS Solution и Сергей Невструев, Check Point Threat Prevention Sales Manager Eastern Europe.

Мы затронем следующие вопросы:

- Атака #WannaCry

- Масштаб и текущее состояние

- Особенности

- Факторы массовости

Рекомендации по безопасности

Как быть на шаг впереди и спать спокойно

- IPS + AM

- SandBlast: Threat Emulation и Threat Extraction

- SandBlast Agent: Anti-Ransomware

- SandBlast Agent: Forensics

- SandBlast Agent: Anti-Bot

Зарегистрировать можно, ответив на это письмо, либо пройдя по ссылке на регистрацию здесь.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

12 мая около 13:00 началось распространение вируса Wana Decryptor. Практически за пару часов были заражены десятки тысяч компьютеров по всему миру. На настоящий момент подтверждено более 45000 зараженных компьютеров.

Свыше 40 тысяч взломов в 74 странах — интернет-пользователи по всему миру стали свидетелями самой масштабной в истории кибератаки. В списке пострадавших не только обычные люди, но также серверы банков, телекоммуникационных компаний и даже силовых ведомств.

Заражению Wanna Cry вирусом шифровальщиком подверглись компьютеры как обыкновенных пользователей, так и рабочие компьютеры в разных организациях, включая МВД России. К сожалению, но на текущий момент нет возможности расшифровать WNCRY файлы, но можно попробовать восстановить зашифрованные файлы используя такие программы как ShadowExplorer и PhotoRec.

Wanna Cry как защититься и как распространяется

Официальные патчи от Microsoft для защиты от вируса Wanna Cry:

Как защититься от вируса Wanna Cry

Защитится от вируса Wanna Cry можно скачав патч для вашей версии Windows.

Единственный антивирус, который находит вирус: ESET NOD32

Как распространяется Wanna Cry

Распространяется Wanna Cry:

- через файлы

- почтовые сообщения.

Речь идет о трояне-вымогателе WCry (WannaCry или WannaCryptor). Он шифрует информацию на компьютере и требует заплатить выкуп в размере 300 или 600 долларов биткоинами за расшифровку.

Также на форумах и в социальных сетях о заражениях сообщают обычные пользователи:

@[email protected], зашифрованы файлы, расширение WNCRY. Требуется утилита и инструкция по дешифровке.

WannaCry зашифровывает файлы и документы со следующими расширениями, добавляя .WCRY в конце названия файла:

.lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .backup, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

Атака WannaCry по всему миру

Атаки зафиксированы в более 100 стран. Россия, Украина и Индия испытывают наибольшие проблемы. Сообщения о заражении вирусом поступают из Великобритании, США, Китая, Испании, Италии. Отмечается, что атака хакеров затронула больницы и телекоммуникационные компании по всему миру. В интернете доступна интерактивная карта распространения угрозы WannaCrypt.

ак происходит заражение

Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

Как удалить WanaDecryptor

Вы сможете удалить угрозу с помощью антивируса, большинство антивирусных программ уже обнаруживают угрозу. Распространенные определения:

Avast Win32:WanaCry-A [Trj], AVG Ransom_r.CFY, Avira TR/FileCoder.ibtft, BitDefender Trojan.Ransom.WannaCryptor.A, DrWeb Trojan.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, Kaspersky Trojan-Ransom.Win32.Wanna.d, Malwarebytes Ransom.WanaCrypt0r, Microsoft Ransom:Win32/WannaCrypt, Panda Trj/RansomCrypt.F, Symantec Trojan.Gen.2, Ransom.Wannacry

Если вы уже запустили угрозу на компьютере и ваши файлы были зашифрованы, расшифровка файлов практически невозможна, так как при эксплуатации уязвимости запускается сетевой шифратор. Однако, уже доступно несколько вариантов инструментов дешифрования:

Инструменты дешифрования WannaCry (WanaDecryptor)

Примечание: Если ваши файлы были зашифрованы, а резервная копия отсутствует, и существующие инструменты дешифрования не помогли, то рекомендуется сохранить зашифрованные файлы перед тем как выполнить очистку угрозы на компьютере. Они пригодятся, если в будущем будет создан работающий у вас инструмент дешифрования.

Рекомендации по защите

Microsoft: Установите обновления Windows

Microsoft заявила, что пользователи с бесплатным антивирусом компании и включенной функцией обновления системы Windows будут защищены от атак WannaCryptor.

Обновления от 14 марта закрывают уязвимость систем, через которую распространяется троян-вымогатель. Сегодня было добавлено обнаружение в антивирусные базы Microsoft Security Essentials / Защитника Windows для защиты от новой вредоносной программы известной как Ransom:Win32.WannaCrypt.

Общие рекомендации

Эксперты отмечают, что самый простой способ обезопасить себя от атаки — это закрыть порт 445.

Как закрыть порт 445

При необходимости открыть порт обратно:

Запустите Командную строку (cmd.exe) от имени администратора

Введите для Windows 10: sc config lanmanserver start=auto, для других версий Windows: sc config lanmanserver start= auto и нажмите Enter

Перезагрузите компьютер

Примечание: Порт 445 используется Windows для совместной работы с файлами. Закрытие этого порта не мешает соединению ПК с другими удаленными ресурсами, однако другие ПК не смогут подключиться к данной системе.

Лечение от Wanna Cryptor

Эпидемия шифратора WannaCry: что сделать для избежания заражения. Пошаговое руководство

Вечером 12 мая была обнаружена масштабная атака вымогателя WannaCryptor (WannaCry), который шифрует все данные на ПК и ноутбуках под управлением ОС Windows. В качестве выкупа за расшифровку программа требует 300 долларов в биткоинах (около 17 000 рублей).

Основной удар пришелся на российских пользователей и компании. На данный момент WannaCry успел поразить около 57 000 компьютеров, включая корпоративные сети МВД, РЖД и “Мегафона”. Также об атаках на свои системы сообщили Сбербанк и Минздрав.

Рассказываем, что прямо сейчас надо сделать для избежания заражения.

1. Шифратор эксплуатирует уязвимость Microsoft от марта 2017 года. Для минимизации угрозы необходимо срочно обновить свою версию Windows:

Пуск — Все программы — Центр обновления Windows — Поиск обновлений — Загрузить и установить

2. Даже если система не была обновлена и WannaCry попал на компьютер — и корпоративные, и домашние решения ESET NOD32 успешно детектируют и блокируют все его модификации.

4. Решения ESET защищают даже устройства на устаревших системах Windows XP, Windows 8 и Windows Server 2003 (но от их использования мы все-таки рекомендуем отказаться).

В связи с высоким уровнем угрозы Microsoft также выпустила обновления для этих ОС. Загрузить их можно здесь.

5. Для детектирования еще неизвестных угроз в наших продуктах используются поведенческие, эвристические технологии. Если вирус ведет себя как вирус — скорее всего, это вирус. Так, облачная система ESET LiveGrid успешно отражала атаку с 12 мая, еще до обновления сигнатурных баз.

Как правильно называется вирус Wana Decryptor, WanaCrypt0r, Wanna Cry или Wana Decrypt0r?

С момента первого обнаружения вируса, в сети появилось уже много разных сообщений об этом вирусе шифровальщике и часто его называют разными именами. Это произошло по нескольким причинам. Перед тем как появился сам Wana Decrypt0r вирус, была его первая версия Wanna Decrypt0r, основным отличием которого было способ распространения. Этот первый вариант не получил такой широкой известности, как его младший брат, но благодаря этому, в некоторых новостях, новый вирус шифровальщик называют по имени его старшего брата, а именно Wanna Cry, Wanna Decryptor.

И последним именем, под которым часто называют этот вирус-шифровальщик пользователи — это WNCRY вирус, то есть по расширению, которое добавляется к имени файлов, подвергнувшихся шифрованию.

Вирус Wanna Cry: Как распространяется

Ранее, мы упоминали об этом способе распространения вирусов в статье о безопасном поведении в интернете, так что – ничего нового.

Вирус Wanna Cry: описание вируса

Wanna Cry (в простонародье его уже успели прозвать Вона край) относится к разряду вирусов шифровальщиков (крипторов), который при попадании на ПК шифрует пользовательские файлы криптостойким алгоритмом, впоследствии – чтение этих файлов становится не возможным.

На данный момент, известны следующие популярные расширения файлов, подвергающиеся шифрованию Wanna Cry:

Популярные файлы Microsoft Office (.xlsx, , передает therussiantimes.com.xls, .docx, .doc).

Файлы архивов и медиа (.mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar).

Источники:

12 мая около 13:00 началось распространение вируса Wana Decryptor. Практически за пару часов были заражены десятки тысяч компьютеров по всему миру. На настоящий момент подтверждено более 45000 зараженных компьютеров.

Свыше 40 тысяч взломов в 74 странах — интернет-пользователи по всему миру стали свидетелями самой масштабной в истории кибератаки. В списке пострадавших не только обычные люди, но также серверы банков, телекоммуникационных компаний и даже силовых ведомств.

Заражению Wanna Cry вирусом шифровальщиком подверглись компьютеры как обыкновенных пользователей, так и рабочие компьютеры в разных организациях, включая МВД России. К сожалению, но на текущий момент нет возможности расшифровать WNCRY файлы, но можно попробовать восстановить зашифрованные файлы используя такие программы как ShadowExplorer и PhotoRec.

Wanna Cry как защититься и как распространяется

Официальные патчи от Microsoft для защиты от вируса Wanna Cry:

Как защититься от вируса Wanna Cry

Защитится от вируса Wanna Cry можно скачав патч для вашей версии Windows.

Единственный антивирус, который находит вирус: ESET NOD32

Как распространяется Wanna Cry

Распространяется Wanna Cry:

- через файлы

- почтовые сообщения.

Речь идет о трояне-вымогателе WCry (WannaCry или WannaCryptor). Он шифрует информацию на компьютере и требует заплатить выкуп в размере 300 или 600 долларов биткоинами за расшифровку.

Также на форумах и в социальных сетях о заражениях сообщают обычные пользователи:

@[email protected], зашифрованы файлы, расширение WNCRY. Требуется утилита и инструкция по дешифровке.

WannaCry зашифровывает файлы и документы со следующими расширениями, добавляя .WCRY в конце названия файла:

.lay6, .sqlite3, .sqlitedb, .accdb, .java, .class, .mpeg, .djvu, .tiff, .backup, .vmdk, .sldm, .sldx, .potm, .potx, .ppam, .ppsx, .ppsm, .pptm, .xltm, .xltx, .xlsb, .xlsm, .dotx, .dotm, .docm, .docb, .jpeg, .onetoc2, .vsdx, .pptx, .xlsx, .docx

Атака WannaCry по всему миру

Атаки зафиксированы в более 100 стран. Россия, Украина и Индия испытывают наибольшие проблемы. Сообщения о заражении вирусом поступают из Великобритании, США, Китая, Испании, Италии. Отмечается, что атака хакеров затронула больницы и телекоммуникационные компании по всему миру. В интернете доступна интерактивная карта распространения угрозы WannaCrypt.

ак происходит заражение

Предположительно заражение произошло несколькими днями ранее, однако вирус проявил себя только после того, как зашифровал все файлы на компьютере.

Как удалить WanaDecryptor

Вы сможете удалить угрозу с помощью антивируса, большинство антивирусных программ уже обнаруживают угрозу. Распространенные определения:

Avast Win32:WanaCry-A [Trj], AVG Ransom_r.CFY, Avira TR/FileCoder.ibtft, BitDefender Trojan.Ransom.WannaCryptor.A, DrWeb Trojan.Encoder.11432, ESET-NOD32 Win32/Filecoder.WannaCryptor.D, Kaspersky Trojan-Ransom.Win32.Wanna.d, Malwarebytes Ransom.WanaCrypt0r, Microsoft Ransom:Win32/WannaCrypt, Panda Trj/RansomCrypt.F, Symantec Trojan.Gen.2, Ransom.Wannacry

Если вы уже запустили угрозу на компьютере и ваши файлы были зашифрованы, расшифровка файлов практически невозможна, так как при эксплуатации уязвимости запускается сетевой шифратор. Однако, уже доступно несколько вариантов инструментов дешифрования:

Инструменты дешифрования WannaCry (WanaDecryptor)

Примечание: Если ваши файлы были зашифрованы, а резервная копия отсутствует, и существующие инструменты дешифрования не помогли, то рекомендуется сохранить зашифрованные файлы перед тем как выполнить очистку угрозы на компьютере. Они пригодятся, если в будущем будет создан работающий у вас инструмент дешифрования.

Рекомендации по защите

Microsoft: Установите обновления Windows

Microsoft заявила, что пользователи с бесплатным антивирусом компании и включенной функцией обновления системы Windows будут защищены от атак WannaCryptor.

Обновления от 14 марта закрывают уязвимость систем, через которую распространяется троян-вымогатель. Сегодня было добавлено обнаружение в антивирусные базы Microsoft Security Essentials / Защитника Windows для защиты от новой вредоносной программы известной как Ransom:Win32.WannaCrypt.

Общие рекомендации

Эксперты отмечают, что самый простой способ обезопасить себя от атаки — это закрыть порт 445.

Как закрыть порт 445

При необходимости открыть порт обратно:

Запустите Командную строку (cmd.exe) от имени администратора

Введите для Windows 10: sc config lanmanserver start=auto, для других версий Windows: sc config lanmanserver start= auto и нажмите Enter

Перезагрузите компьютер

Примечание: Порт 445 используется Windows для совместной работы с файлами. Закрытие этого порта не мешает соединению ПК с другими удаленными ресурсами, однако другие ПК не смогут подключиться к данной системе.

Лечение от Wanna Cryptor

Эпидемия шифратора WannaCry: что сделать для избежания заражения. Пошаговое руководство

Вечером 12 мая была обнаружена масштабная атака вымогателя WannaCryptor (WannaCry), который шифрует все данные на ПК и ноутбуках под управлением ОС Windows. В качестве выкупа за расшифровку программа требует 300 долларов в биткоинах (около 17 000 рублей).

Основной удар пришелся на российских пользователей и компании. На данный момент WannaCry успел поразить около 57 000 компьютеров, включая корпоративные сети МВД, РЖД и “Мегафона”. Также об атаках на свои системы сообщили Сбербанк и Минздрав.

Рассказываем, что прямо сейчас надо сделать для избежания заражения.

1. Шифратор эксплуатирует уязвимость Microsoft от марта 2017 года. Для минимизации угрозы необходимо срочно обновить свою версию Windows:

Пуск — Все программы — Центр обновления Windows — Поиск обновлений — Загрузить и установить

2. Даже если система не была обновлена и WannaCry попал на компьютер — и корпоративные, и домашние решения ESET NOD32 успешно детектируют и блокируют все его модификации.

4. Решения ESET защищают даже устройства на устаревших системах Windows XP, Windows 8 и Windows Server 2003 (но от их использования мы все-таки рекомендуем отказаться).

В связи с высоким уровнем угрозы Microsoft также выпустила обновления для этих ОС. Загрузить их можно здесь.

5. Для детектирования еще неизвестных угроз в наших продуктах используются поведенческие, эвристические технологии. Если вирус ведет себя как вирус — скорее всего, это вирус. Так, облачная система ESET LiveGrid успешно отражала атаку с 12 мая, еще до обновления сигнатурных баз.

Как правильно называется вирус Wana Decryptor, WanaCrypt0r, Wanna Cry или Wana Decrypt0r?

С момента первого обнаружения вируса, в сети появилось уже много разных сообщений об этом вирусе шифровальщике и часто его называют разными именами. Это произошло по нескольким причинам. Перед тем как появился сам Wana Decrypt0r вирус, была его первая версия Wanna Decrypt0r, основным отличием которого было способ распространения. Этот первый вариант не получил такой широкой известности, как его младший брат, но благодаря этому, в некоторых новостях, новый вирус шифровальщик называют по имени его старшего брата, а именно Wanna Cry, Wanna Decryptor.

И последним именем, под которым часто называют этот вирус-шифровальщик пользователи — это WNCRY вирус, то есть по расширению, которое добавляется к имени файлов, подвергнувшихся шифрованию.

Вирус Wanna Cry: Как распространяется

Ранее, мы упоминали об этом способе распространения вирусов в статье о безопасном поведении в интернете, так что – ничего нового.

Вирус Wanna Cry: описание вируса

Wanna Cry (в простонародье его уже успели прозвать Вона край) относится к разряду вирусов шифровальщиков (крипторов), который при попадании на ПК шифрует пользовательские файлы криптостойким алгоритмом, впоследствии – чтение этих файлов становится не возможным.

На данный момент, известны следующие популярные расширения файлов, подвергающиеся шифрованию Wanna Cry:

Популярные файлы Microsoft Office (.xlsx, , передает therussiantimes.com.xls, .docx, .doc).

Файлы архивов и медиа (.mp4, .mkv, .mp3, .wav, .swf, .mpeg, .avi, .mov, .mp4, .3gp, .mkv, .flv, .wma, .mid, .djvu, .png, .jpg, .jpeg, .iso, .zip, .rar).

Источники:

Читайте также: