Описание вирусов по имени

+7 (383) 2 - 130 - 129

Инфицируется загрузочный сектор жесткого диска. Неприятные последствия – загрузка операционной системы становится невозможной.

Бот-сети – это сети, которые могут состоять из тысяч персональных компьютеров и локальных сетей, объединенных друг с другом и управляющихся удаленно. Контроль сети обеспечивается троянскими или иными программами, инфицирующими компьютеры и ожидающими инструкций о начале активных действий, не причиняя вреда системам, на которых установлены. Эти сетевые образования могут использоваться злоумышленником для рассылки спам - писем, проведения DDoS-атак и др. во время работы компьютеров без ведома их пользователей. Главная опасность таких сетей заключается в огромном количестве элементов, из которых они состоят. Благодаря этому свойству сетей, их администраторы могут, например, блокировать работу веб - сервера.

Фарминг – это манипуляция хост-файлами веб-браузеров с целью перенаправления запросов по ложным адресам. По сути, речь идет о развитой модификации классического фишинга. Фарминг-мошенники имеют в своем распоряжении объемные серверные хранилища для хранения фальшивых веб-сайтов. Кроме этого, фарминг стал обобщающим названием DNS-атак различных типов. Манипуляции хост-файлами приводят к направленным манипуляциям системой посредством вирусов и троянских программ. Как следствие, из этой системы возможны обращения только к фальшивым веб-сайтам, даже если в соответствующем поле браузера вводятся верные веб-адреса.

Фишинг подразумевает охоту на персональные данные Интернет-пользователей. Фишинг-мошенник отправляет своей жертве якобы официальные письма, побуждающие пользователя добровольно отправить злоумышленнику конфиденциальную информацию. Прежде всего, мошенникам интересны имена пользователя и пароли, ПИНы и ТАНы для online-banking сервисов и т.п. При помощи краденных данных преступники могут выдавать себя за обладателя информации и предпринимать от его имени различные действия. Должно быть совершенно ясно, что банк или страховое агентство ни при каких обстоятельствах не просит своих клиентов сообщить по электронной почте, по СМС или по телефону номера кредитных карт, PIN, TAN или иные данные для организации доступа к различным системам.

Полиморфные вирусы – истинные мастера маскировки и камуфляжа. Они изменяют свой собственный программный код, что делает их обнаружение достаточно трудоемким.

Руткит – это набор программных утилит, которые устанавливаются на компьютер для сокрытия факта проникновения и присутствия в системе взломщика. Руткиты пытаются актуализировать уже установленные шпионские программы и повторно инсталлировать удаленные ранее.

Процесс создания этих вирусов чрезвычайно прост, а использование соответствующих технологий позволяет им распространиться в планетарном масштабе в течение нескольких часов. Скриптовые вирусы и черви требуют наличия одного из скриптовых языков (Javascript, VBScript) для самостоятельного проникновения в неинфицированные скрипты. Часто это происходит путем пересылки по электронной почте или при обмене файлами (документами). Червями называют программы, размножающиеся самостоятельно, но не инфицирующие другие программы. То есть черви не могут стать частью кода некой программы-носителя. В системах с жесткими ограничениями политик безопасности черви зачастую становятся единственной возможностью обеспечить проникновение в эти системы каких-либо вредоносных программ.

Шпионские программы пересылают своим создателям или третьим лицам персональные данные пользователей без их уведомления и разрешения. В большинстве случаев шпионские программы служат тому, чтобы анализировать стиль поведения жертвы в Интернете и активировать определенные рекламные баннеры или Popup-программы. AntiVir в состоянии распознавать эти программы, определяя их для себя, как "ADSPY" то есть, рекламно-шпионские.

Зомби-компьютер – это компьютер, инфицированный Malware-программами, позволяющими хакерам получить права удаленного управления системой и использовать ее в преступных целях. Управляемый компьютер может использоваться в качестве платформы для организации DoS-атак, рассылки спам и фишинг писем.

Формирование имени вируса

HLL - high level language

M -mail (symantec @mm - mass mailer)

W -worm

P - Parasitic

O - Overwriting (overwrites files)

BackDoor - организатор канала связи

Trojan (.PWS, .DownLoader) - приложение с маскировкой (различные типы действий)

Win, Win95, Win32, Linux, FreeBSD, Unix, OS2 - уязвимая ОС

FDOS, DDOS - агенты атак "отказ в обслуживании"

Flooder - примерно того же типа, но работает на более высоком уровне, например, топит IRC-канал

JSG, BTG, BWG - по-моему, генераторы зверей (JS, Bat-Trojan, Bat-Worm - думаю, так)

XM - скорее всего, eXcelMacro, а есть ещё WordMacro и они же с цифирками

Exploit - использует дыру в безопасности чего-то

Dialer - порнозвонилка

HLLO- High Level Language Overwrite. Такой вирус перезаписывает программу своим телом. Т.о. программа уничтожается, а при попытке запуска программы пользователем- запускается вирус и “заражает” дальше.

HLLC- High Level Language Companion. Большинство таких вирусов относятся к седой древности (6-7 лет назад), когда у пользователей стоял ДОС и они были очень ленивы. Эти вирусы ищут файл, и не изменяя его, создают свою копию, но с расширением .COM. Если ленивый пользователь пишет в командной строке только имя файла, то первым ДОС ищет COM файл, запуская вирус, который сначала делает свое дело, а потом запускает ЕХЕ файл. Есть и другая модификация HLLC- более современная: Вирус переименовывает файл, сохраняя имя, но меняя расширение- с ЕХЕ на, допустим, OBJ или MAP. Своим телом вирус замещает оригинальный файл. Т.о., пользователь запускает вирус, который, проведя акт размножения, запускает нужную программу- все довольны.

HLLP- High Level Language Parasitic. Самые продвинутые. Приписывают свое тело к файлу спереди. Первым стартует вирус, затем он восстанавливает программу и запускает ее. С написанием таких вирусов под Win связана проблема- Windows запрещает доступ к запущенному файлу- т.е. мы не можем читать “из себя”.

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Re:Формирование имени вируса

VBS - написан на языке Visual Basic Script

Bat - написан на скрипт языке BATCH для ДОС

JS - написан на языке JavaScript

Java - написан на языке программирования Java

WinScript (WScript) - написан на командном языке Windows

Re:Формирование имени вируса

Перейдут ли когда-нибудь антивирусные кампании к единому обозначению вирусных тел?

Re:Формирование имени вируса

Вряд ли. Нужен единый центр для такой координации, его нету.

Классификация вирусов по "Доктор Веб"

Макро-вирусы для MS Office.

Эти вирусы используют особенности форматов файлов и встроенные макро-языки приложений MS Office (Word Basic для MS Word 6.0-7.0; VBA3 для MS Excel 5.0-7.0; VBA5 для MS Office'97; VBA6 для MS Office'2000).

"WM." - инфицированию подвергаются документы и шаблоны MS Word 6.0-7.0;

"XM." - инфицированию подвергаются документы MS Excel 5.0-7.0 ;

"W97M." - инфицированию подвергаются документы и шаблоны MS Word 8.0-9.0 (MS Office'97/2000);

"X97M." - инфицированию подвергаются документы MS Excel 8.0-9.0 (MS Office'97/2000) ;

"A97M." - инфицированию подвергаются базы данных MS Access'97/2000;

"O97M." - мультиплатформенные макро-вирусы, инфицированию которыми подвергаются одновременно несколько приложений MS Office.

Троянские кони

"Trojan." - общее название для различных Троянских коней (Троянцев) :

"PWS." - Троянский конь, который ворует пароли. Как правило, префикс такой вирусной программы дополняется словом "Trojan." - "Trojan.PWS."

"Люк" - вирусная троянская программа, которая содержит в себе RAT-функцию (RAT - Remote Administration Tool - утилита удаленного администрирования).

Скрипт-вирусы

Такие вирусы пишутся на различных языках сценариев. Как правило, это VBS-, JS- и WScript- вирусные программы-черви, которые распространяются через электронную почту.

"VBS." - вирусы, написанные на языке Visual Basic Script;

"JS." - вирусы, написанные на языке Java Script language;

"WScript." - VBS- и/или JS- черви обычно встроены в HTML-файлы.

"BAT." - вирусы, написанные на языке командного интерпретатора MS-DOS

"Java." - вирусы написанные на языке программирования Java;

Вирусы поражающие различные операционные системы

"Win." - поражает 16 битовые исполняемые программы (NE) в операционной системе Windows NE - NewExe - формат исполняемых файлов операционной системы Windows 3.xx . Некоторые из этих вирусов могут работать не только в среде Windows'3.xx но также и в Win'95/98/NT.

"Win95." - поражает 32 битовые исполняемые программы (PE и LE(VxD) операционной системы Windows и только в среде Windows 95/98

"WinNT." - поражает 32 битовые исполняемые программы (PE) операционной системы Windows и действуют только в среде Windows NT;

"Win32." - поражает 32 битовые исполняемые программы (PE) операционной системы Windows и действуют в различных средах - Windows 95/98/NT;

"OS2." - поражают исполняемые программы (LX) операционной системы OS/2 и действуют только в среде OS/2;

"Linux." - поражают исполняемые программы операционной системы Linux и действуют только в среде Linux;

Silly-вирусы

Вирусы, которые не обладают никакими особенными характеристиками (такими как текстовые строки, специальные эффекты и т.д.) вследствие чего нет возможности присвоить таким вирусам особенные названия.

"SillyC" - не резидентные в памяти вирусы, объектами поражения которых являются только COM-файлы;

"SillyE" - не резидентные в памяти вирусы, объектами поражения которых являются только EXE-файлы;

"SillyCE" - не резидентные в памяти вирусы, объектами поражения которых являются только COM- и EXE-файлы;

"SillyRC" - резидентные в памяти вирусы, объектами поражения которых являются только COM-файлы;

"SillyRE" - резидентные в памяти вирусы, объектами поражения которых являются только EXE-файлы;

"SillyRCE" - резидентные в памяти вирусы, объектами поражения которых являются только COM- и EXE-файлы;

"SillyO" -не резидентные в памяти вирусы, которые перезаписывают файлы;

"SillyOR" - резидентные в памяти вирусы, которые перезаписывают файлы.

Другие

"IRC." - вирусные программы-черви, которые распространяются используя среду Internet Relayed Chat channels.

Также при классификации вирусов компания ООО "Доктор Веб" использует следующие суффиксы:

Вирус Anna Kournikova получил такое название неспроста - получатели думали, что они загружают фотографии сексуальной теннисистки. Финансовый ущерб от вируса был не самым значительным, но вирус стал очень популярен в массовой культуре, в частности о нем упоминается в одном из эпизодов сериала Друзья 2002 года.

В апреле 2004 года Microsoft выпустила патч для системной службы LSASS (сервер проверки подлинности локальной системы безопасности). Немного позже немецкий подросток выпустил червь Sasser, который эксплуатировал эту уязвимость на не обновленных машинах. Многочисленные вариации Sasser появились в сетях авиакомпаний, транспортных компаний и медицинских учреждений, вызвав ущерб на 18 миллиардов долларов.

Названный в честь стриптизерши из Флориды, вирус Melissa был разработан для распространения посредством отправки вредоносного кода 50 первым контактам в адресной книге Microsoft Outlook жертвы. Атака была настолько успешной, что вирус заразил 20 процентов компьютеров по всему миру и нанес ущерб на 80 миллионов долларов.

Создатель вируса Дэвид Смит (David L.Smith) был арестован ФБР, провел 20 месяцев в тюрьме и заплатил 5000 долларов штрафа.

В то время как большинство вредоносных программ нашего списка вызывали неприятности Zeus (aka Zbot) изначально был инструментом, используемым организованной преступной группировкой.

Троян использовал приемы фишинга и кейлоггинга для кражи банковских аккаунтов у жертв. Зловред успешно похитил 70 миллионов долларов со счетов жертв.

Storm Trojan стал одной из самых быстро распространяющихся угроз, ведь за три дня после его выхода в январе 2007, он достиг 8-процентного уровня заражения компьютеров по всему миру.

Троян создавал массивный ботнет от 1 до 10 миллионов компьютеров, и за счет своей архитектуры изменения кода каждый 10 минут, Storm Trojan оказался очень стойким зловредом.

Червь ILOVEYOU (Письмо счастья) маскировался под текстовый файл от поклонника.

На самом деле любовное письмо представляло серьезную опасность: в мае 2000 года угроза распространилась на 10 процентов подключенных к сети компьютеров, вынудив ЦРУ отключить свои серверы, чтобы предотвратить дальнейшее распространение. Ущерб оценивается в 15 миллиардов долларов.

Как многие ранние вредоносные скрипты, Sircam использовал методы социальной инженерии, чтобы вынудить пользователей открыть вложение электронной почты.

Червь использовал случайные файлы Microsoft Office на компьютере жертвы, инфицировал их и отправлял вредоносный код контактам адресной книги. Согласно исследованию Университета Флориды, Sircam нанес 3 миллиарда долларов ущерба.

Выпущенному после атак 11 сентября 2001 года червю Nimda многие приписывали связь с Аль-Каидой, однако это никогда не было доказано, и даже генеральный прокурор Джон Эшкрофт отрицал всякую связь с террористической организацией.

Угроза распространялась по нескольким векторам и привела к падению банковских сетей, сетей федеральных судов и других компьютерных сетей. Издержки по очистке Nimda превысили 500 миллионов долларов в первые несколько дней.

Занимавший всего 376 байт, червь SQL Slammer содержал большое количество разрушений в компактной оболочке. Червь отключал Интернет, колл-центры экстренных служб, 12000 банкоматов Bank of America и отключил от Интернета большую часть Южной Кореи. Червь также смог отключить доступ к глобальной паутине на АЭС в Огайо.

Вирус Michaelangelo распространился на относительно небольшое количество компьютеров и вызвал небольшой реальный ущерб. Однако, концепция вируса, предполагающая “взорвать компьютер” 6 марта 1992 года вызвала массовую истерию среди пользователей, которая повторялась еще каждый год в эту дату.

Червь Code Red, названный в честь одного из разновидностей напитка Mountain Dew, инфицировал треть набора веб-серверов Microsoft IIS после выхода.

Он смог нарушить работоспособность сайта whitehouse.gov, заменив главную страницу сообщением “Hacked by Chinese!”. Ущерб от действия Code Red по всему миру оценивается в миллиарды долларов.

На компьютерах, зараженных Cryptolocker, зашифровывались важные файлы и требовался выкуп. Пользователи, которые заплатили хакерам более 300 миллионов долларов в биткоинах получили доступ к ключу шифрования, остальные потеряли доступ к файлам навсегда.

Троян Sobig.F инфицировал более 2 миллионов компьютеров в 2003 году, парализовав работу авиакомпании Air Canada и вызвав замедление в компьютерных сетях по всему миру. Данный зловред привел к 37,1 миллиардным затратам на очистку, что является одной из самых дорогих кампаний по восстановлению за все время.

Skulls.A (2004) является мобильным трояном, который заражал Nokia 7610 и другие устройства на SymbOS. Вредоносная программа была предназначена для изменения всех иконок на инфицированных смартфонах на иконку Веселого Роджера и отключения всех функций смартфона, за исключением совершения и приема вызовов.

По данным F-Secure Skulls.A вызвал незначительный ущерб, но троян был коварен.

Stuxnet является одним из самых известных вирусов, созданных для кибер-войны. Созданный в рамках совместных усилий Израиля и США, Stuxnet был нацелен на системы по обогащению урана в Иране.

Зараженные компьютеры управляли центрифугами до их физического разрушения, и сообщали оператору, что все операции проходят в штатном режиме.

В апреле 2004 MyDoom был назван порталом TechRepublic “худшим заражением за все время”, на что есть вполне разумные причины. Червь увеличил время загрузки страниц на 50 процентов, блокировал зараженным компьютерам доступ к сайтам антивирусного ПО и запускал атаки на компьютерного гиганта Microsoft, вызывая отказы обслуживания.

Кампания по очистке от MyDoom обошлась в 40 миллиардов долларов.

Червь Netsky, созданный тем же подростком, который разработал Sasser, прошелся по всему миру с помощью вложений электронной почты. P-версия Netsky была самым распространенным червем в мире спустя два года после запуска в феврале 2004 года.

Червь Conficker (известный также как Downup, Downadup, Kido) был впервые обнаружен в 2008 и был предназначен для отключения антивирусных программ на зараженных компьютерах и блокировки автоматических обновлений, который могли удалять угрозу.

Conficker быстро распространился по многочисленным сетям, включая сети оборонных ведомств Великобритании, Франции и Германии, причинив 9-миллиардный ущерб.

Вначале программы-вымогатели запирали рабочий стол. Затем они начали шифровать файлы. Вскоре после этого блокеры начали атаковать веб-серверы, общие диски и резервные копии. Что же дальше на очереди? Дальше на очереди оказался Petya, вымогатель, мишенью которого является главная загрузочная запись. Этот зловред был обнаружен в ходе анализа малотиражной спам-рассылки, ориентированной на кадровиков немецких компаний. Он шифрует главную таблицу файлов, MFT, и требует 0,9 биткоина (около $380) за ключ дешифрации, сообщает Threatpost.

Как обнаружили исследователи из BleepingComputer, вредоносный спам содержит ссылку на Dropbox, при активации которой происходит загрузка инсталлятора вымогателя. После запуска Petya подменяет MBR зловредным загрузчиком, который провоцирует перезапуск Windows и отображает на экране имитацию проверки диска (CHKDSK).

Требование выкупа отображается жертве до загрузки Windows; пользователю сообщают, что жесткий диск зашифрован, и поясняют, как зайти на сайт в сети Tor и произвести оплату. На настоящий момент способа расшифровки MFT, согласно BleepingComputer, нет, можно лишь снять блокировку экрана (поддельную CHKDSK) с помощью команды FixMBR или посредством восстановления главной загрузочной записи. В последнем случае инфекция будет удалена, но, к сожалению, ценой переустановки Windows и потери данных.

![]()

Как же вы заебали вспоминать то, чего нет

Ну это не так опасно как шифрование реальных файлов.

Таблицу имен файлов удалить, а на диск напустить нормальный Recovery. Все файлы не восстановит, но многие сможет (особенно маленькие, типа документов)

@moderator,тег "Украина" и "Политика" пожалуйста

Python-разработчик, фронтендер, дата сайентист и QA-специалист – честно о плюсах и минусах своих специальностей

QA-специалист (он же тестировщик)

Стартовая зарплата в Москве: от 50-60 000 рублей (по данным hh)

Кто такой QA-специалист

QA (Quality Assurance) – процесс обеспечения качества. Важное замечание: именно обеспечения, а не проверки! Так, чтобы закинуть свежее приложение, прилетевшее от разработчиков, в App Store или запустить сайт по продаже самодельных антисептиков, недостаточно проверить, что в них нет багов. QA-инженер должен предотвратить появление этих самых багов на этапе разработки, удостовериться, что продукт соответствует заявленным стандартам и требованиям.

Что круто в профессии

Анастасия: «QA – многогранная профессия. Представление, что мы просто сидим и "ковыряем" одни и те же баги по вытоптанному сценарию – неверное. Особенно если работаешь на развивающемся сайте и развиваешься вместе с ним. Мне нравится находиться в потоке информации – это заставляет двигаться дальше и не бояться узнавать/трогать что-то новое. С такой работой приходит и ответственность: если ты что-то пропустил или не уделил должного внимания проблеме, сразу получишь фидбек. Надо быть готовым к ошибкам – их бывает трудно принять, но над ними можно работать.

Стартовая зарплата в Москве: от 90 000 рублей (по данным hh)

Кто такой фронтенд-разработчик

Как говорит @JustSmileFriend, фронтендер – это человек-оркестр, который может подпилить и подкрасить на любом этапе разработки проекта, сам себе верстальщик, дизайнер и программист в одном лице. Если быть точнее, то это люди, благодаря которым вы видите Пикабу и любой другой сайт таким, какой он есть. Их главная задача – сделать интерфейс максимально удобным и понятным даже для бумеров.

Что круто в профессии

Иногда фронтендерам приходится перевоплощаться в Доктора Кто, залезать в ТАРДИС (читай: код) и путешествовать во времени. Например, когда встречаешься лицом к лицу со старым браузером и тратишь не один час, чтобы его победить.

Стартовая зарплата в Москве: от 100 00 рублей (по данным hh)

Кто такой Python-программист

Питонисты занимаются созданием игр, сайтов, ботов и мобильных приложений (хотя мобильная разработка на Python не так популярна). В основе всего – Python, минималистичный язык программирования, для которого требуется писать меньше кода, чем, например, на Java, С/C++. Поэтому считается, что это хороший язык для новичков. С его помощью можно автоматизировать нудные действия, анализировать данные в гигантских табличках (в Python есть много библиотек) или делать ботов для телеграма.

Что круто в профессии

Сейчас немного шок-контента: python-разработка может быть творческим процессом. Вы не только видите, как конечная идея становится продуктом, но и сами его создаете. Например, Python использовали в создании игр Civilization IV или Sims.

Если говорить именно о языке, то из опрошенных пикабушников минусы назвать почти никто не смог. Небольшой минус лишь в том, что Python – не самый быстрый, скорость работы программ может быть чуть ниже. Все остальное касается коммуникации.

Стартовая зарплата в Москве: от 120 000 рублей (по данным hh)

Кто такой дата сайентист

Что круто в профессии

Еще один нюанс в том, что сфера быстро развивается, бывает сложно за ней угнаться, потому что даже самые продвинутые ученые далеки от машин.

Сейчас на SkillFactory проходит большая распродажа: скидка 50% на онлайн-курсы. Записывайтесь до 30 апреля 2020 года и впитывайте новые знания в свободное время.

Текст: Юлия Бабкина

![]()

Первые компьютеры в Восточной Африке

Будучи частью Британской империи, Восточная Африка смогла получить несколько компьютеров, которые в то время только-только появлялись на рынке. Какими были эти компьютеры и какова их судьба, рассказывает Cloud4Y.

Коротко: один из этих компьютеров впоследствии оказался на дне океана, а второй (внезапно!) — в Китае.

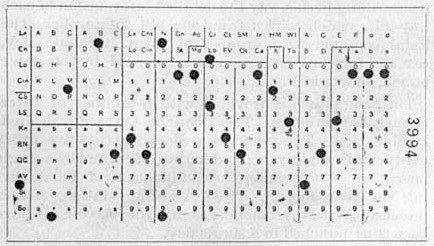

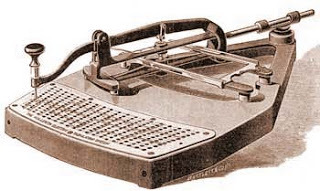

Эти карты были востребованы везде, где выполнялись большие бухгалтерские операции. Можно сказать, что это была первая в мире система для обработки большого объёма данных. Перфокарты помещались в специальное устройство, которое автоматически подсчитывал число и расположение пробитых отверстий. Устройства были электромеханическими, то есть не использовали никакой электроники вроде транзисторов. Ведь в то время транзисторы даже не были изобретены.

Холлерит в России

Первое появление компьютеров в Африке

В середине 1950-х компания BTM открыла магазин в Найроби под названием BTM (EA) Ltd. Головной офис находился на втором этаже над автосалоном Boero, прямо напротив театра Донована Мауля. Одними из первых компаний, которые разместили заказы на эти громоздкие компьютеры, были Восточно-Африканские железные дороги и порты (EAR&H) и энергетическая компания East African Power&Light (EAP&L). В случае с железными дорогами основной задачей был учёт заработной платы и распечатка платёжных ведомостей для нескольких тысяч сотрудников, а EAP&L создала систему для выставления счетов за электроэнергию.

Африканская компания EAP&L имела несколько тысяч перфокарт с именами и адресами их клиентов, а также персональным номером клиента. Ежемесячно сотрудники компании снимали показания счётчиков. Эти данные указывались в другой перфокарте вместе с номером клиента. Затем два набора карт (адреса и объём потребляемой электроэнергии) собирались в единую колоду, которая вводилась в табулятор Холерита. А на выходе получали распечатанные ежемесячные выписки и счета для рассылки клиентам по почте.

Были и другие небольшие организации, которые использовали оборудование BTM – Почтовый банк, авиакомпания East African Airways и полиция Кении.

Лампы легко перегорали. А когда работа идёт с большими объёмами данных, то и ламп задействовано много. И была крайне велика вероятность того, что при обработке, например, нескольких тысяч перфокарт с данными по электроэнергии, одна из ламп выйдет из строя.

Но в конце 1950-х годов произошли вещи, которые и стали поводом для написания этой статьи. Во-первых, на рынке Англии и появились первые доступные бизнесу компьютеры. Во-вторых, компания BTM объединилась с конкурентом под названием Power-Samas, образовав новое предприятие: ICT (в Африке — ICT (EA) Ltd.) В-третьих, компания объявила о выпуске первых компьютеров в открытую продажу. Это была модель серии HEC 1200, и одно из устройств, получившее название ICT 1202, было заказано Восточноафриканской железной дорогой.

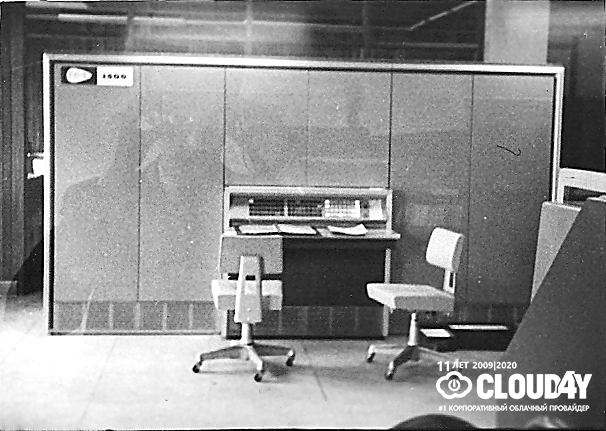

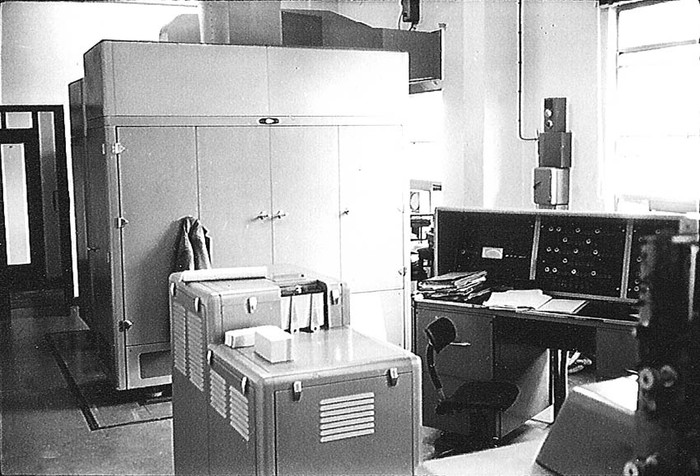

Как выглядело устройство

На заднем плане расположены два основных шкафа ЦП и пульт оператора. Этот пульт представлял собой настольную конструкцию с тремя панелями. На левой находились электрические счётчики (напряжение сети, напряжение постоянного тока, усилители, частота вращения барабана и т. д.). Центральная панель содержала ряд тумблеров, а правая панель состояла из блоков небольших неоновых лампочек, отражающих содержимое регистров. Небольшой козырёк сверху был необходим для того, чтобы оператор мог заметить слабый свет неоновых лампочек. В центральной части фотографии расположено устройство для чтения перфокарт, а справа внизу виден край механизма, относящегося к блоку печати табулятора.

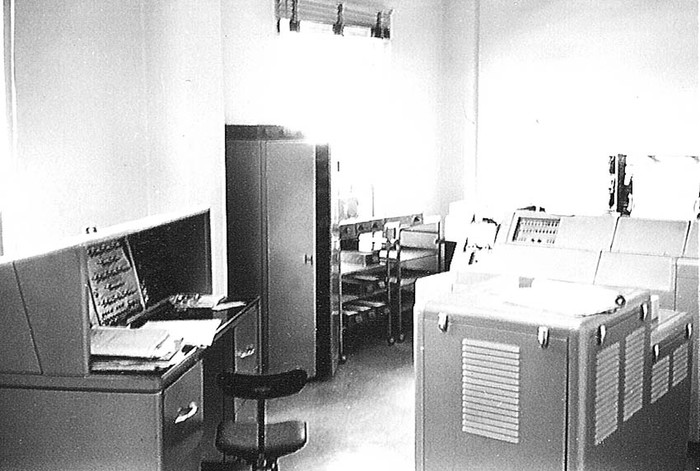

Слева опять виден пульт оператора, справа — перфоратор, а за ним — табулятор. Механизм подачи перфокарт на табуляторе находился слева, рядом с небольшой панелью переключателей операторов. Блок печати (состоящий из 120 отдельных печатных колес и валика) расположен с правой стороны машины под металлической крышкой.

Статистическая машина Холлерита

Как уже было сказано ранее, ICT 1202 был запрограммирован на расчёт зарплаты сотрудников компании. Он позволял быстрее обрабатывать данные, учитывая разные почасовые ставки ставок за сверхурочную работу, различные пособия (например, велосипедные пособия для сотрудников, которым он был нужен на работе) и бонусы для начальников станций.

Интересно, что ICT 1202 потреблял так много электроэнергии, что устройство можно было включить утром только после того, как местная пекарня заканчивала выпекать свой хлеб. Причина в том, что местная электростанция не могла вырабатывать достаточно энергии, чтобы одновременно питать как хлебопекарные печи, так и компьютер. Поэтому пекарня пекла хлеб по ночам, а утром отправляла сообщение персоналу, работавшему с компьютером, что все печи выключены. Только после этого производился запуск машины. Как вообще стало понятно, что пекарня и ICT 1202 не могут работать одновременно? Это выяснили опытным путём. Когда печи и компьютер включили в одно время, это привело к взрыву трансформатора.

У компьютера были и специфические изменения. Машина выделяла много тепла, которое необходимо было удалить из помещения. Поскольку кондиционирование в том виде, в котором мы его знаем сегодня, в Найроби в то время было недоступно, была изготовлена специальная вытяжка для вытяжки горячего воздуха из шкафов за окно.

Сама машина располагалась в старом деревянном здании недалеко от главной железнодорожной станции, которое было построено на коротких столбах примерно в футе от земли (как и многие старые здания в Найроби). Большие вентиляционные отверстия были врезаны в пол, чтобы впустить свежий наружный воздух в комнату. Основные корпуса компьютера были оснащены металлическими кожухами, в которых находились вытяжные вентиляторы, постоянно всасывающие свежий воздух в машину через отверстия в полу и вентилирующие его через каналы, ведущие наружу. Но эта архитектура привела к гибели машины.

Одним из сотрудников, обслуживающих ICT 1202, был Кулдип Сингх Сунде. Вообще, он был полицейским, но подрабатывал, ежедневно в 5 утра проверяя, выключены ли в пекарне печи. После этого он запускал машину, на что уходило примерно полчаса, ведь разные устройства должны были включаться последовательно, чтобы избежать большого скачка потребления электроэнергии. После этого Кулдип Сингх отправлялся в полицейский участок.

Кенийская полиция, патрулировавшая Найроби в то время, обычно не носила оружие. Но именно в тот период в районе, где проживали преимущественно сомалийцы, часто случались перестрелки. Поэтому Кулдип Сингх был вооружён пистолетом.

Однажды утром он, как обычно, пришёл запустить ICT 1202. Несмотря на то, что машина выключалась на ночь, в ней было достаточно тепло по сравнению с бодрящей утренней прохладой на улице. Поэтому ночью в здание в поисках тепла приползли змеи. Одна из них обвилась вокруг усилителя для магнитного барабана. Это было приятное тёплое местечко.

Когда не ожидающий подвоха Кулдип открыл дверь шкафа, чтобы включить очередное устройство, его встретило испуганное шипение змеи, готовой атаковать. Змея бросилась на полицейского, но тот смог увернуться. Запнувшись обо что-то, Кулдип упал на пол, а змея поползла на него. Полицейский выхватил пистолет и выстрелил в змею. Разумеется, он промахнулся. Вот только пуля попала в барабанный компьютер, что фактически превратило машину в бесполезную груду железа.

Змея ускользнула в темноту, Кулдип остался невредим, а ICT 1202, первый настоящий компьютер в Восточной Африке и гордость Восточноафриканских железных дорог, теперь был бесполезным. Чтобы устройство снова заработало, необходимо было заказать новый барабан из Великобритании. А для этого его нужно будет изготовить, потом отгрузить и подключить. Этот процесс должен был занять несколько месяцев.

К счастью, замена для 1202 уже была запланирована, и новая машина, ICT 1500, уже направлялась в кенийский Момбасу. Это была машина второго поколения. Все логические схемы компьютера были построены с использованием новой транзисторной технологии, а устройство могло иметь 6 накопителей на магнитной ленте в дополнение к считывателю карт и линейному принтеру, что являлось революционным прорывом в компьютерных технологиях.

Модернизация ИТ-парка по-африкански

Но если вы считаете, что история HEC 1202 на этом закончилась, то ошибаетесь. Было и продолжение. Технически машина была собственностью ICT (EA), которая ежемесячно сдавала ее в аренду EAR&H. Когда компьютер был импортирован в страну, ввозная пошлина на него не была уплачена, так как устройство должно было использоваться исключительно госорганами. Если бы ввозную пошлину оплатили, то получилось бы, что правительство само с себя взимает пошлины за импорт.

Но когда машина вышла из строя и перестала сдаваться в аренду правительственным организациям, она стала принадлежать компании ICT (EA). А значит, пошлина должна быть уплачена. А это много-много денег за бесполезные железяки. Единственный выход — вывоз ICT 1202 из страны. Но экспорт кучи железного мусора весом несколько тонн из Кении в Англию — не самый практичный способ потратить деньги.

Впрочем, выход был найден. Нигде не говорилось, что компьютер должен вернуться в Великобританию. Он просто должен был покинуть территорию Восточной Африки. А это всё упрощает. Компьютер погрузили в железнодорожный вагон и отправили в Момбасу, где его перенесли на палубу баржи. Баржу отбуксировали за 5 км от берега, после чего в присутствии официальных представителей от таможни и владельцев компании ICT 1202 торжественно выбросили за борт, отправил компьютер на дно Индийского океана. Вероятно, именно там ICT 1202 отдыхает и по сей день: примерно в девяти км к востоку от гавани Килиндини под несколькими сотнями метров соленой воды. Жаль, что первый настоящий компьютер в Восточной Африке не был сохранен в музее.

Две машины отправились в Кению, в компании EAR&H и EAP&L. Причём EAP&L арендовала компьютер только на 12 часов в день. По ночам он использовался для выполнения небольших работ другими организациями, которые вносили почасовую плату за пользование устройством. Третья же отправилась в Танзанию, в город Дар-эс-Салам, где он использовался Восточноафриканским департаментом таможни и акцизов для ведения бухгалтерского учёта.

Помимо перехода на транзисторы, эти машины отличались от предыдущих поколений устройств тем, что у них был метод записи/хранения данных, который не ограничивался громоздкими и медленными перфокартами. Помимо считывателя карт и принтера устройства использовали магнитные ленты, способные запоминать тот же объём информации, что и десятки тысяч перфокарт. К тому же ленты были значительно быстрее. Если перфокарты предлагали считывание в диапазоне от 100 (ICT 1202) до 600 (ICT 1500) символов в минуту, то магнитные ленты были способны считывать и записывать 10 000 символов в секунду. С печатью дела обстояли так же. ICT 1202 мог печатать около 100 строк в минуту, а принтер на ICT 1500 (созданный компанией Anelex) — 1000 строк в минуту.

Устройство не имело хранилища на магнитной ленте. Оно ограничивалось возможность чтения перфокарт и печати. Программировался ICT 1004 через панель управления, а не какой-либо язык программирования. Основными преимуществами компьютера перед предшественниками были увеличенная скорость и надёжность.

Вплоть до 1965 года и даже немного позднее ICT 1500 в Найроби и ICT 1004 в Кампале продолжали работать. Их перестали использовать, только когда устройства вышли из строя. А машина в эс-Саламе исчезла во время Занзибарской революции 1964 года. Как и кем она была похищена, неизвестно. Но позднее удалось установить, что компьютер попал в Китай, где его разобрали до винтика, чтобы изучить и использовать в качестве учебного пособия для развития своей компьютерной индустрии.

Читайте также: