О вирусных атаках на организации

ТАСС-ДОСЬЕ. 24 октября 2017 года атаке вируса-вымогателя подверглись компьютеры в РФ, на Украине, в Турции и Германии. По предварительным данным, криптовирус Bad Rabbit (англ. "плохой кролик") послужил причиной недоступности для пользователей сайтов ряда СМИ, в частности - российского агентства "Интерфакс". Кроме того, сообщалось о "хакерской атаке" на информационную систему международного аэропорта Одессы (Украина) и метрополитен Киева.

Вирусы-вымогатели (ransomware, криптовирусы) работают по схожей схеме: они блокируют рабочий стол пользователя компьютера, шифруют все файлы определенных типов, найденные на компьютере, после чего удаляют оригиналы и требуют выкуп (обычно - перевод определенной суммы денежных средств на счет злоумышленников) за ключ, разрешающий продолжить работу и вернуть файлы. Зачастую создатели криптовирусов ставят пользователям жесткие условия по срокам уплаты выкупа, и если владелец файлов не укладывается в эти сроки, ключ удаляется. После этого восстановить файлы становится невозможно.

Редакция ТАСС-ДОСЬЕ подготовила хронологию первых в истории вирусов, а также наиболее масштабных вирусных компьютерных атак.

В 1971 году первую в мире программу, которая была способна самостоятельно размножать свои копии в компьютерной сети, создал инженер американской технологической компании BBN Technologies Боб Томас. Программа, получившая название Creeper не была вредоносной: ее функционал ограничивался самокопированием и выведением на терминал надписи: "Я крипер, поймай меня, если сможешь". Годом позже другой инженер BBN, изобретатель электронной почты Рэй Томлинсон, создал первый антивирус, который самостоятельно "размножался" на компьютерах сети и удалял Creeper.

В 1981 году был создан первый вирус, который впервые вызвал неконтролирумую "эпидемию". Вирус под названием Elk Cloner (англ. "Клонирователь оленя") был создан 15-летним американским студентом Ричардом Скрентой для компьютеров Apple II. Вирус заражал магнитные дискеты и после 50-го обращения к зараженному носителю выводил на дисплей стишок, а в отдельных случаях он мог также повредить дискету.

В феврале 1991 года в Австралии появился первый вирус, масштаб заражения которым составил более 1 млн компьютеров по всему миру. Вредоносная программа Michelangelo была написана для IBM-совместимых персональных компьютеров (ПК) и операционной системы DOS. Она срабатывала каждый год 6 мая, в день рождения итальянского художника и скульптора Микеланджело Буонаротти, стирая данные на главной загрузочной области жесткого диска. Прочую информацию с диска можно было восстановить, но рядовому пользователю ПК сделать это было сложно. Создатель вируса остался неизвестен, отдельные случаи срабатывания программы фиксировались вплоть до 1997 года.

2 июня 1997 года студент Датунского университета (Тайбэй, Тайвань; КНР) Чэнь Инхао создал первую версию вируса Chernobyl ("Чернобыль" или CIH - по первым слогам имени имени автора). Вирус заражал компьютеры с операционными системами Windows 95 и 98, срабатывал каждый год 26 апреля, в годовщину катастрофы на Чернобыльской АЭС. Вирус стирал загрузочную область жесткого диска и, реже, данные BIOS - загрузочной области компьютера. В последнем случае требовалось менять чип на материнской плате или даже приобретать новый компьютер, так как старый выходил из строя. По оценкам, заражению подверглись более 60 млн ПК по всему миру, ущерб превысил $1 млрд. Непосредственно к Чэнь Инхао исков подано не было, он избежал ответственности.

5 мая 2000 года в мире началась наиболее масштабная эпидемия компьютерного вируса. Созданный филиппинскими студентами Реонелем Рамонесом и Онелем де Гузманом "почтовый червь" ILOVEYOU (англ. "я тебя люблю") рассылал себя по всем контактам электронной почты владельца зараженного ПК и заменял на свои копии большинство файлов с документами, изображениями и музыкой. Только в первые 10 дней эпидемии число зараженных компьютеров превысило 50 млн. Чтобы защититься от эпидемии, многие государственные учреждения по всему миру временно отключили электронную почту. Совокупный ущерб впоследствии был оценен в $15 млрд. Создателей вируса быстро вычислила филиппинская полиция. Однако они остались безнаказанными из-за отсутствия в местном уголовном кодексе статьи, предусматривающей ответственность за компьютерные преступления.

В сентябре 2010 года вирус Stuxnet поразил компьютеры сотрудников АЭС в Бушере (Иран) и создал проблемы в функционировании центрифуг комплекса по обогащению урана в Натанзе. По мнению экспертов, Stuxnet стал первым вирусом, который был использован как кибероружие.

12 мая 2017 года значительное число компьютеров с операционной системой Windows подверглось атаке вируса-вымогателя WannaCry (англ. "хочу плакать"). Вирус шифрует файлы пользователя, чтобы их нельзя было использовать; за расшифровку данных злоумышленники требовали заплатить $600 в криптовалюте биткойн. Всего было заражено до 300 тыс. компьютеров в по меньшей мере 150 странах мира. Предполагаемый ущерб превысил $1 млрд. От атаки, в частности, пострадали Национальная система здравоохранения (NHS) Великобритании, испанская телекоммуникационная компания Telefonica, электронная система суда бразильского штата Сан-Паулу и др. Глобальная хакерская атака также затронула компьютеры российских силовых ведомств и телекоммуникационных компаний. Атакам подверглись системы МЧС, МВД, РЖД, Сбербанка, мобильных операторов "Мегафон" и "Вымпелком". По данным американских экспертов, вымогавшим средства злоумышленникам поступило всего 302 платежа в общем размере около $116,5 тыс. По оценкам Сбербанка, более 70% "успешно" атакованных компьютеров принадлежали российским организациям и физическим лицам. После атаки Microsoft выпустила обновления пакетов безопасности для уже не поддерживавшихся операционных систем Windows XP, Windows Server 2003 и Windows 8.

27 июня 2017 года от атаки компьютерного вируса - шифровальщика Petya.А пострадали десятки компаний в РФ и на Украине. По сообщению Group-IB, которая занимается предотвращением и расследованием киберпреступлений, в России атаке подверглись компьютерные системы "Роснефти", "Башнефти", "Евраза", российских офисов компаний Mars, Mondeles и Nivea. На Украине вирусной атаке подверглись компьютеры "Киевэнерго", "Укрэнерго", "Ощадбанка" и концерна "Антонов". Также из-за вируса временно отключился автоматический мониторинг промышленной площадки на Чернобыльской АЭС. Вирус Petya распространяется через ссылки в сообщениях электронной почты и блокирует доступ пользователя к жесткому диску компьютера, требуя выкуп в размере $300 в биткойнах. Этим он схож с вредоносной программой WannaCry, с которой была связана предыдущая крупная вирусная атака в мае 2017 года.

Аннотация

Последние несколько лет на рынке информационной безопасности остро встал вопрос защиты от автоматизированных направленных атак, однако в общем понимании направленная атака в первое время представлялась как результат продолжительной и профессиональной работы организованной группой киберпреступников с целью получения дорогостоящих критичных данных. В настоящее время на фоне развития технологий, популяризации open-source форумов (напр. Github, Reddit) и Darknet, предоставляющих исходные коды вредоносного ПО и пошагово описывающих действия по его модификации (для невозможности его детектирования сигнатурным анализом) и заражению хостов, реализация кибератак значительно упростилась. Для реализации успешной атаки, сопровождающейся пагубными последствиями для владельцев автоматизированных и информационных систем, достаточно неквалифицированного пользователя и энтузиазма в разборе предоставленного в сети Интернет / Darknet материала.

С развитием Ransomware появляются и средства противодействия им. В первую очередь это открытый проект No more Ransom! (www.nomoreransom.org), предоставляющий жертвам атак средства дешифрования данных (в случае вскрытия ключа шифрования), во вторую – специализированные open-source средства защиты от вирусов-шифровальщиков. Но и они либо анализируют поведение ПО по сигнатурам и не способны обнаружить неизвестный вирус, либо обеспечивают блокировку вредоносного ПО после его воздействия на систему (шифрования части данных). Специализированные Open-source решения применимы интернет-пользователями на личных / домашних устройствах, крупным организациям, обрабатывающим большие объемы информации, в том числе критичной, необходимо обеспечивать комплексную проактивную защиту от направленных атак.

Проактивная защита от направленных атак и Ransomware

Рассмотрим возможные векторы доступа к защищаемой информации, находящейся на сервере или автоматизированном рабочем месте пользователя:

- Воздействие на периметр локальной вычислительной сети из интернета возможно через:

- корпоративную электронную почту;

- веб-трафик, в том числе веб-почту;

- периметровый маршрутизатор / межсетевой экран;

- сторонние (некорпоративные) шлюзы доступа к интернету (модемы, смартфоны и т. д.);

- системы защищенного удаленного доступа.

- Воздействие на серверы, рабочие места пользователей по сети:

- загрузка вредоносных программ на конечные точки / серверы по запросу от них же;

- использование недокументированных возможностей (уязвимостей) системного/прикладного ПО;

- загрузка вредоносов по шифрованному VPN-каналу, неконтролируемому службами ИТ и ИБ;

- подключение к локальной сети нелегитимных устройств.

- Прямое воздействие на информацию на серверах, рабочих местах пользователей:

- подключение внешних носителей информации с вредоносом;

- разработка вредоносных программ прямо на конечной точке / сервере.

Для уменьшения вероятности реализации угрозы для каждого типа доступа к защищаемой информации необходимо обеспечивать выполнение комплекса организационно-технических мер по защите информации, перечень которых отражен на рисунке (см. Рисунок 1)

Рисунок 1. Проактивные меры защиты от направленных атак и Ransomware

К основным организационным мерам проактивной защиты от направленных атак и Ransomware относятся:

- Повышение осведомленности сотрудников в области ИБ.

Необходимо регулярно проводить обучение сотрудников и информировать их о возможных угрозах ИБ. Минимальной и необходимой мерой является формирование принципов работы с файлами и почтой:

o не открывать файлы с двойным расширением: настроить для пользователей отображение расширений, чтобы идентифицировать вредоносные файлы с двойными расширениями (например, 1СRecord.xlsx.scr);

o не включать макросы в недоверенных документах Microsoft Office;

o проверять адреса отправителей почтовых сообщений;

o не открывать ссылки на веб-страницы, почтовые вложения от неизвестных отправителей. - Оценка эффективности защиты как внутри организации, так и с привлечением внешних специалистов.

Оценивать эффективность обучения персонала необходимо при помощи моделирования атак, как внутренних, так и с участием внешних специалистов — проводить тесты на проникновение, в т. ч. с использованием метода социальной инженерии. - Регулярное обновление системного ПО (Patch Management).

Для предотвращения атак вредоносного ПО на целевые системы через известные уязвимости необходимо обеспечить своевременное тестирование и установку обновлений системного и прикладного ПО с учетом приоритизации по степени критичности обновлений. - Систематизация резервного копирования данных.

Необходимо регулярно выполнять резервное копирование критически важных данных серверов информационных систем, систем хранения данных, рабочих мест пользователей (если предполагается хранение критичной информации). Резервные копии должны храниться на ленточных библиотеках системы хранения данных, на отчуждаемых носителях информации (при условии, что носитель информации не подключен постоянно к рабочей станции или серверу), а также в облачных системах резервирования данных, хранилищах.

Технические мероприятия проактивной защиты от направленных атак и Ransomware предпринимаются на уровне сети и на уровне хоста.

Дополнительно к вышеперечисленным мерам предотвратить направленную атаку в корпоративной сети поможет следующее:

- Обеспечение регулярного анализа защищенности ИТ-инфраструктуры — сканирование узлов сети для поиска известных уязвимостей в системном и прикладном ПО. Эта мера обеспечивает своевременное обнаружение уязвимостей, позволяет их устранить до момента их использования злоумышленниками. Также система анализа защищенности решает задачи по контролю сетевых устройств и устройств, подключенных к рабочим станциям пользователей (например, 4G-модем).

- Сбор и корреляция событий позволяет комплексно подойти к обнаружению вымогателей в сети на основе SIEM-систем, поскольку такой метод обеспечивает целостную картину ИТ-инфраструктуры компании. Эффективность SIEM заключается в обработке событий, которые отправляются с различных компонентов инфраструктуры, в том числе ИБ, на основе правил корреляции, что позволяет оперативно выявить потенциальные инциденты, связанные с распространением вируса-вымогателя.

Приоритезация мер защиты от вирусов-вымогателей

Надежная комплексная защита от направленных атак обеспечивается комплексом организационно-технических мер, которые ранжируются в следующие группы:

- Базовый набор мер, необходимый для применения всем организациям для защиты от направленных атак и вредоносов-вымогателей.

- Расширенный набор мер, применимый для средних и крупных организаций с высокой стоимостью обработки информации.

- Продвинутый набор мер, применимый для средних и крупных организаций с продвинутой ИТ- и ИБ-инфраструктурой и высокой стоимостью обрабатываемой информации.

Рисунок 2. Приоритизация мер защиты от трояна-вымогателя

Угроза заражения вирусом-вымогателем актуальна и для конечных пользователей Интернет, для которых также применимы отдельные меры по предотвращению заражения:

- своевременная установка обновлений системного ПО;

- использование антивирусов;

- своевременное обновление баз сигнатур антивирусов;

- использование доступных в свободном доступе средств защиты от вредоносных программ, шифрующих данные на компьютере: RansomFree, CryptoDrop, AntiRansomware tool for business, Cryptostalker и др. Установка средств защиты данного класса применима, если на компьютере хранятся критичные незарезервированные данные и не установлены надежные средства антивирусной защиты.

Меры защиты для мобильных устройств:

- Для корпоративного сектора:

o использование систем класса Mobile Device Management (MDM), обеспечивающих контроль установки обновлений системного ПО, установки приложений, контроль наличия прав суперпользователя;

o для защиты корпоративных данных на мобильных устройствах пользователя — системы класса Mobile Information Management (MIM), обеспечивающих хранение корпоративных данных в зашифрованном контейнере, изолированном от операционной системы мобильного устройства;

o использование систем класса Mobile Threat Prevention, обеспечивающих контроль разрешений, предоставленных приложениям, поведенческий анализ мобильных приложений. - Для конечных пользователей:

o использование официальных магазинов для установки приложений;

o своевременное обновление системного ПО;

o исключение перехода по недоверенным ресурсам, установки недоверенных приложений и сервисов.

Выводы

Простота реализации и низкая стоимость затрат организации кибератак (Ransomware, DDoS, атаки на веб-приложения и пр.) приводит к увеличению числа киберпреступников при одновременном снижении среднего уровня технической осведомленности атакующего. В связи с этим резко увеличивается вероятность реализации угроз безопасности информации в корпоративном секторе и потребность в обеспечении комплексной защиты.

Самая мощная и серьезная угроза компьютерных пользователей - это вирусные атаки. Они затрудняют важную работу с данными и документами. Для каждого пользователя компьютера обязательно наличие знаний о программном обеспечении и сервисах, которые могут помочь защитить устройства от атак. Нужно принимать все возможные меры, чтобы компьютерные системы были защищены. Ниже перечислены основные источники вирусных атак.

Загружаемые программы

Cracked Software

Вложения электронной почты

Они также являются одним из популярных источников компьютерных вирусных атак. Следовательно, вы должны обращаться с вложениями электронной почты с особой осторожностью, особенно если письмо приходит от неизвестного отправителя. Установка хорошего антивируса - первостепенная необходимость, если вы хотите устранить этот риск. Необходимо сканировать электронную почту, даже если она приходит от друга. Существует вероятность того, что другой пользователь может иметь неосознанно перенаправленный вирус вместе с приложением электронной почты.

Интернет - лучший источник вирусных атак-2017

Нельзя отрицать тот факт, что Интернет является одним из весьма распространенных источников вирусов, особенно в наши дни. Этот факт не является сюрпризом, и, конечно, нет никакого смысла прекращать доступ к Интернету впредь. Большинство пользователей компьютеров не знают, когда вирусы атакуют компьютерные системы. Почти каждый юзер нажимает на ссылки и загружает все, что предлагает браузер, и, следовательно, бессознательно допускает возможность вирусных атак.

Загрузка с неизвестного носителя

Один из других распространенных источников вирусных атак - неизвестный диск или флешка. Большинство пользователей компьютеров считают, что одним из наиболее распространенных способов заражения вирусом является съемный носитель с данными. Рекомендуется удалять диск или флешку, когда компьютерная система не работает. Если вы не удаляете носитель после выключения устройства, оно может автоматически начать загрузку с него.

Это может увеличить возможность установки, а также запуск файлов/программ на конкретной компьютерной системе. Помимо вышеупомянутых источников, файлообменные сети (например, Bearshare, Kazaa и Limewire) также иногда являются источниками вирусных атак. Следовательно, необходимо удалять загруженные файлы из вышеупомянутых сетей обмена данными, чтобы исключить возможность заражения вирусом.

Новая вирусная атака

Как это работает?

Вирусная атака 27 июня 2017 года типа Ransomware прошлась по многим странам, в том числе по России. Это вид вредоносного ПО, которое блокирует доступ к компьютеру или его данным и требует деньги для восстановления доступа к ним.

Когда компьютер заражен, Ransomware шифрует важные документы и файлы, а затем требует выкуп, как правило, в биткоинах, для получения цифрового ключа, необходимого для разблокировки файлов. Если у жертв нет недавней резервной копии файлов, они должны либо заплатить выкуп, либо потерять все свои данные.

Зараженное устройство блокирует компьютеры в сети и требует 300 долларов США, выплачиваемых в биткоинах. Вредоносная программа быстро распространяется после заражения с использованием уязвимости EternalBlue в Windows (Microsoft выпустила исправление, но не все его установили) или двумя инструментами администрирования ОС. Вирус пытается использовать один параметр, и если он не работает, он пытается выполнить следующий. При этом у него имеется лучший механизм для распространения, чем у WannaCry, как отметили специалисты.

Есть ли защита?

Кроме того, обновление Windows и поддержание ОС в актуальном состоянии тоже останавливает один из основных способов заражения, а также защищает от будущих атак с разными полезными нагрузками.

С чего это началось?

Похоже, что атака была осуществлена с помощью механизма обновления программного обеспечения, встроенного в бухгалтерскую программу, которую, по мнению украинской киберполиции, должны использовать компании, работающие с украинским правительством. Это объясняет, почему пострадало так много украинских организаций, в том числе правительство, банки, государственные энергетические компании и киевский аэропорт и система метро. Система радиационного контроля в Чернобыле также была отключена от сети, вынудив сотрудников использовать ручные счетчики для измерения уровней радиации в зоне отчуждения АЭС. Вторая волна инфекций была порождена фишинговой кампанией с вредоносными приложениями.

Как далеко он распространился?

Говоря о безопасности информации, мы пока не затрагивали проблему компьютерных вирусов, поскольку борьба с вирусами — это тема отдельного разговора.

Точного научно-технического определения этого явления до сих пор не существует. Можно сказать, что компьютерный вирус — это специально написанная программа, способная самопроизвольно присоединяться к другим программам, создавать свои копии и внедрять их в файлы, системные области компьютера и в вычислительные сети с целью нарушения работы программ, порчи файлов и каталогов, создания всевозможных помех в работе компьютера. Действия вируса зависят от фантазии, квалификации и нравственных принципов его создателя.

В настоящее время насчитывается уже свыше 50 тыс. различных вирусов и ежемесячно появляется до 300 новых экземпляров. В России издана вирусная энциклопедия, содержащая описание десятков тысяч компьютерных вирусов и даже демонстрацию эффектов, производимых ими.

Классификация компьютерных вирусов.

Компьютерные вирусы можно классифицировать по следующим признакам:

1) по среде обитания:

• сетевые — распространяются по различным сетям;

• файловые — внедряются главным образом в исполняемые модули, т. е. в файлы, имеющие расширения СОМ и ЕХЕ. Могут внедряться и в другие типы файлов, но, как правило, записанные в таких файлах они не получают управление, а следовательно, теряют способность к размножению;

• загрузочные — внедряются в загрузочный сектор диска (Boot-сектор);

• файлово-загрузочные — заражают файлы и загрузочные сектора дисков;

2) по способу заражения:

• резидентные вирусы — при заражении (инфицировании) компьютера оставляют в оперативной памяти свою резидентную часть, которая потом перехватывает обращение операционной системы к объектам заражения (файлам, загрузочным секторам дисков и т. п.) и внедряется в них. Являются активными вплоть до выключения или перезагрузки компьютера;

• нерезидентные вирусы — не заражают память компьютера и являются активными ограниченное время;

3) по степени воздействия:

• неопасные — не мешают работе компьютера, но уменьшают объем оперативной памяти и памяти на дисках, действия таких вирусов проявляются в каких-либо графических или звуковых эффектах;

• опасные — могут привести к различным нарушениям в работе компьютера;

• очень опасные — их воздействие может привести к потере программ, уничтожению данных, стиранию информации в системных областях диска;

4) по особенностям алгоритма:

• простейшие вирусы — паразитические, они изменяют содержимое файлов и секторов диска и могут быть достаточно легко обнаружены и уничтожены;

• вирусы-репликаторы (черви) — распространяются по компьютерным сетям, вычисляют адреса сетевых компьютеров и записывают по этим адресам свои копии;

• вирусы-невидимки (стелс-вирусы) — очень трудно обнаружить и обезвредить, так как они перехватывают обращение операционной системы к пораженным файлам и секторам дисков и подставляют вместо своего тела незараженные участки диска;

• вирусы-мутанты — содержат алгоритмы шифровки — расшифровки, благодаря которым копии одного и того же вируса не имеют ни одной повторяющейся цепочки байтов;

• квазивирусные или троянские вирусы — программы, которые, хотя и не способны к самораспространению, но очень опасны, так как маскируясь под полезную программу, разрушают загрузочный сектор и файловую систему дисков.

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус.

Для обнаружения, удаления вирусов и защиты от них разработано несколько видов специальных антивирусных программ.

Классификация антивирусных программ.

Программы-детекторы осуществляют поиск характерной для конкретного вируса сигнатуры (последовательность байтов, которая вполне определенно его характеризует) в оперативной памяти и в файлах и при обнаружении выдают соответствующие сообщения.

Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора (фаги), а также программы-вакцины не только находят зараженные вирусами файлы, возвращая файлы в исходное состояние.

Программы-ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаружение изменения выводится на экран монитора.

Как правило, сравнение состояний производится сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие материалы. Эти программы имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

К недостаткам можно отнести возможные конфликты с другим программным обеспечением. Примером программы-фильтра является программа Vsafe.

Организация антивирусной защиты.

Защиту от вирусов обеспечивают антивирусные программы.

Перечислим, что умеет делать антивирусная программа:

• проверять системные области на загрузочном диске при включении компьютера;

• проверять файлы на установленных в дисковод сменных носителях;

• предоставлять возможность выбора графика периодичности проверки жесткого диска;

• автоматически проверять загружаемые файлы;

• проверять исполняемые файлы перед их запуском;

• обеспечивать возможность обновления версии через Интернет.

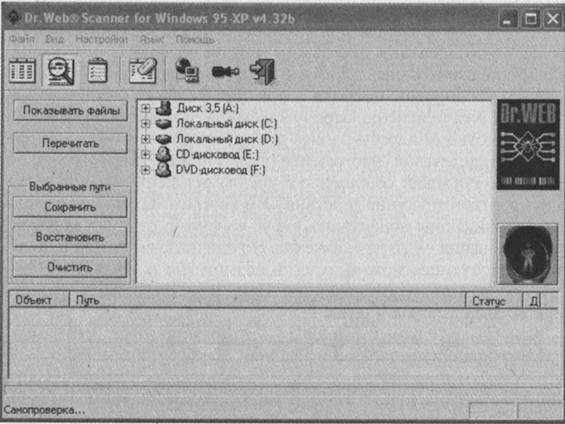

Рис. 16.1. Программа Dr.Web

Антивирусную программу можно использовать периодически или запускать в фоновом режиме, чтобы отлавливать вирусы непосредственно при загрузке файлов или копировании со сменного носителя. Проверка в фоновом режиме — более надежный способ защиты (контроль ведется постоянно), требующий, однако, увеличенного объема памяти и повышенной производительности системы.

Можно установить на компьютере антивирусный монитор (сторож) — резидентную антивирусную программу, которая постоянно находится в оперативной памяти и контролирует операции обращения к файлам и секторам. Прежде чем разрешить доступ к объекту (программе, файлу), сторож проверяет его на наличие вируса. Таким образом, он позволяет обнаружить вирус до момента реального заражения системы.

Обобщим все вышеперечисленные советы. Итак, как защитить данные от вирусной атаки?

• Если вы хотите избежать больших затрат и потерь, сразу предусмотрите приобретение и установку комплексной антивирусной программно-аппаратной защиты для вашей компьютерной системы. Если таковая пока не установлена, не забывайте регулярно проверять свой компьютер свежими версиями антивирусных программ и установите программу — ревизор диска, которая будет отслеживать все изменения, происходящие на вашем компьютере, и вовремя сигнализировать о вирусной опасности.

• Не разрешайте посторонним работать на вашем компьютере, по крайней мере без вашего разрешения.

• Возьмите за строгое правило обязательно проверять все дискеты, которые вы используете на своем компьютере, несмотря на все уверения их владельца, последними версиями антивирусных программ (Dr.Web, AVP и др.).

• Настоятельно советуем проверять на наличие вирусов все CD-ROM, в том числе и фирменные, но особенно купленные с рук или взятые со стороны.

• Соблюдайте осторожность, обмениваясь файлами с другими пользователями. Этот совет особенно актуален, когда дело касается файлов, загружаемых вами из сети Интернет или приложенных к электронным посланиям. Поэтому лучше сразу проверять все входящие файлы (документы, программы) на наличие вируса, что неплохо умеют делать антивирусные мониторы, например AVP Monitor.

• Делайте резервные копии своих данных. Это поможет восстановить информацию в случае воздействия вируса, сбоя в системе или выхода из строя жесткого диска.

• Проверяйте на наличие вирусов старые файлы и диски. Обычные вирусы, равно как и макровирусы, пробуждаются только в тот момент, когда вы открываете или загружаете инфицированный файл. Таким образом, вирусы могут долгое время незаметно храниться на жестком диске в зараженных программах и файлах данных, приложениях к непрочитанным электронным письмам и сжатых файлах…

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Читайте также: