ПО ЖЕЛАНИЮ, ПОМОЧЬ САЙТУ, ВЫ МОЖЕТЕ ЧЕРЕЗ ПОЖЕРТВОВАНИЕ ЛЮБОЙ СУММЫ.

| Новости: Общие [791] | Новости: Microsoft [176] | Новости ПО [1429] | | Новости Игр [531] | Новости железа [543] | Новости: Безопасность [121] | | Новости кино [58] | Новости медицины и здоровья [32] | Новости науки и искусства [185] | | Новости BIOS, драйвера, прошивки [239] |

| | | | "Лаборатория Касперского" обнаружила, вероятно, самый совершенный и скрытный шпионский вирус из известных. Об этом представители компании рассказали на саммите аналитиков безопасности в Мексике. |

Шпионское ПО, которое нашли исследователи лаборатории, называется Slingshot. Предназначено оно, судя по всему, не для массовой атаки, а для точечной слежки – пострадали не больше нескольких сотен компьютеров. Преимущественно в Африке и на Ближнем востоке. Но вот возможности у вируса практически безграничные: шпион может сохранять нажатия клавиш, делать и отправлять скриншоты, перехватывать трафик, пароли и все данные до того, как они будут зашифрованы. Более того, специалисты отмечают особое качество создания вируса – его работа не вызывала никаких ошибок в ядре системы.

Вторая особенность – это высокий уровень защиты самого вируса от обнаружения. Например, он использовал зашифрованную виртуальную файловую систему, которая создавалась в неиспользуемой части жесткого диска. Это решение очень сложное, и Slingshot – чуть ли единственный вирус, который оснащен такой технологией. Более того, каждая текстовая строка в модулях вируса также зашифрована.

Еще один из модулей называется Spork, он ведет себя довольно интересно, в первую очередь он собирает информацию об ОС и какие антивирусы используется. В зависимости от того, какой антивирус установлен, он использует разные правила для внедрения в систему. Он выбирает, где именно разместить тело вредоноса, в зависимости от того, какая антивирусная система установлена. То есть авторы потратили время на изучение защитных решений, нашли способ как оставаться максимально незаметными для каждого из них, проводят анализ и в зависимости от этого принимают решение.

![]()

Сколько лет шпион активен, неизвестно. Судя по коду, это шестая версия вируса. Понятно только, как он внедрялся – происходило это через уязвимость маршрутизаторов MikroTik – латвийское оборудование, довольно популярное в профессиональной среде. Производители уже выпустили новую прошивку, однако в "Лаборатории Касперского" допускают, что вирус может использовать и другие пути внедрения.

Кто автор вируса – понять на сто процентов невозможно. Единственное высказанное предположение – что речь либо о государственных структурах, либо об окологосударственных группировках, ибо сложность и, соответственно, стоимость разработки этого вредоноса остальным скорее всего не по карману.

Как пишет издание Engadget, исходя из анализа кода, эксперты пришли к выводу, что шпиона создавали, скорее всего, англо-язычные программисты. И тут уже можно говорить о неких параллелях. Например, первоначальную уязвимость, с помощью которой, вероятно, и получилось взломать маршрутизаторы MikroTik, можно найти в архиве секретных документов ЦРУ – Vault 7, его в свое время выкладывал WikiLeaks. В данных, которые публиковал Эдвард Сноуден, есть упоминание модуля Gollum – собственно следящего компонента нынешнего вируса.

В документе АНБ характеризует Gollum как партнерский имплант, который был бы полезен самому агентству. Партнеры в тексте не называются, но вероятнее всего, это ЦРУ, ведомства сотрудничают в сфере кибершпионажа. Ну и дополняет эту версию ареал заражения – это Афганистан, Ирак, Иордания, Кения, Ливия и Турция. Страны, которые чаще других обвиняют в поддержке террористов. | | | |

Если на странице вы заметили в посте отсутствие изображений, просьба сообщить , нажав на кнопку.

После прочтения материала " “Лаборатория Касперского” обнаружила вирус нового уровня ", можно просмотреть форум и поискать темы по данной игре.

| | | | СХОЖИЕ ТЕМЫ

- Создатель первого вируса для iPhone будет работать на Apple

- Под видом игры Super Mario Run на Android распространяется вирус

- Новый вирус инфицировал 36,5 млн. Android-устройств

- Хакеры создали вирус со встроенным антивирусом

- Новый вирус для Android перехватывает звонки в банк

- Ворующий данные вирус для роутеров умеет обходить шифрование

- Новый вирус для Android крадёт деньги прямо из банковских приложений

- Новый вирус для Android крадёт данные и рассылает оскорбительные сообщения

| | | | |

| html-cсылка на публикацию | | BB-cсылка на публикацию | | Прямая ссылка на публикацию |

Внимание: Все ссылки и не относящиеся к теме комментарии будут удаляться. Для ссылок есть форум.

11 Июль 2017 06:48 603

![]()

"Лаборатория Касперского" обнаружила нетипичную модификацию трояна Neutrino, атакующего POS-терминалы и крадущего данные банковских карт, сообщили в компании РИА Новости.

"На нашу страну пришлась четверть всех попыток проникновения этого зловреда в корпоративные системы. В зону интересов Neutrino также попали Алжир, Казахстан, Украина и Египет. Приблизительно 10% всех попыток заражений приходится на предприятия малого бизнеса", — говорится в сообщении.

По данным лаборатории, модификация Neutrino для POS-терминалов — нестандартная версия вирусной программы. Она уже давно известна исследователям и неоднократно меняла свои функции и методы распространения. На этот раз троян охотится за данными банковских карт, которые проходят через зараженные платежные терминалы.

При этом Neutrino не сразу приступает к сбору информации. Попав в операционную систему POS-терминала, троян выжидает некоторое время. Эксперты полагают, что таким образом он, скорее всего, пытается обойти защитные механизмы, которые запускают подозрительный код в изолированной виртуальной среде.

"Neutrino в очередной раз служит подтверждением тому, что киберугрозы постоянно эволюционируют. Новые версии известных зловредов становятся сложнее, их функциональность расширяется, а "аппетиты" растут. И по мере того, как число различных цифровых устройств увеличивается, области распространения вредоносного ПО также становятся шире", — отмечает антивирусный аналитик "Лаборатории Касперского" Сергей Юнаковский.

Ранее в интервью РИА Новости директор по развитию бизнеса безопасности критической инфраструктуры "Лаборатории Касперского" Андрей Суворов заявил, что число глобальных кибератак будет только возрастать, а крупным промышленным компаниям следует уделять больше внимания сохранности своих сетевых ресурсов.

Смотрите и читайте inbusiness.kz в :

![]()

![]()

![]()

08 Март 2020 10:01 2956

21 Февраль 2020 23:33 1745

Распространение вирусов в документе Word не является уникальным случаем, и подобные инциденты ИБ уже известны. Однако, в случае с обнаруженным файлом, уникальность заключается в том, что вирус активируется только после третьей перезагрузки компьютера, что усложняет детектирование антивирусными программами и песочницами, а также расследование инцидента. Проще говоря, после открытия документа Word и активации исполнения макросов, вирус готовит платформу для основного вредоносного ПО. Причем, делается это таким образом, чтобы максимально затруднить выявление основного функционала.

До третьей перезагрузки компьютера (с момента активации макросов в документе) исполнения реального вредоносного функционала не происходит.

Такое большое количество перезагрузок используется злоумышленниками с учетом того, что, обычно, автоматизированные среды анализа (песочницы) не могут проанализировать активность, происходящую после перезагрузки компьютера в ее связи с действиями, произведенными до этой перезагрузки. Для усложнения анализа, на одном из этапов (первая перезагрузка) злоумышленники используют интересный и эффективный ход: создание определенного каталога, в качестве признака успешной перезагрузки. Поскольку данную активность трудно отнести к вредоносной – достаточно мала вероятность успешного обнаружения вредоносного функционала в ходе такого анализа.

Основной функционал данного вредоносного объекта заключается в загрузке и исполнении произвольного кода (базонезависимого, а не стандартного исполняемого файла) с сервера злоумышленников. Также, благодаря приемам противодействия исследованию, злоумышленникам удастся скрыть от автоматического анализа сервер, с которого происходит загрузка реального кода.

С учетом данного функционала, можно классифицировать инцидент как достаточно опасный, поскольку подобная схема позволяет исполнить любой код, при этом, обеспечивая возможности для его оперативного изменения.

Жил был один домашний компьютер с истекшим сроком действия антивируса. Жил, не тужил, тихо шелестел себе пропеллерами на пиратской семерке и лишь изредка покашливал какими то непонятными ошибками. В связи с чем мудрый и добрый хозяин решил проверить своего боевого коня на хвори, недуги и вирусы.

Кхм, кхм.

В общем поставил добрый и мудрый хозяин(то есть я) чудесный бесплатный антивирус касперского, который проверил систему, нашел какой то один подозрительный файл и рапортанув о сделанной работе бодро перезагрузился для лечения этой пакости.

Чудесно, прекрасно, великолепно. Браво.

Только вот после перезагрузки системы я немедленно обнаружил что на компе теперь:

1. Не работает мышь.

2. Не работает интернет.

3. Не работают все usb порты.

4. Не работает дисковод.

![]()

Полечил вирусы, называется.

В общем, чудесный антивирус однии махом фактически лишил меня всех способов ввода информации в ПК, оставив (к счастью) клавиатуру, которой повезло работать на порту ps2.

Дальше были долгие и упорные часы гугления (с телефона) способов избавления от этой напасти, вместе с модификацией реестра (верхом на несгибаемой клавиатуре), по итогам чего я смог таки постепенно реанимировать вначале интернет и флешки, потом и дисковод (мышь так и не поддалась)

Скачал, изрыгая потоки ненависти с сайта того же касперского, исправляшку всего этого безобразия, записал ее на болванку, и, загрузившись с нее, наконец применил фикс, после чего компуктер, моему удивлению, в самом деле починился.

(Я было уже думал что он может и взорваться)

За сим моя борьба с вирусами и антивирусами была завершена.

Ура ура.

Конец.

Мораль:

1. НЕ ДОВЕРЯЙТЕ КАСПЕРСКОМУ. 111ОДИН

2. делайте почаще точки восстановления системы.

![]()

проще было саппам каспера написать наверное. Я только раз им писал, когда шифровальщик словил, но помогли, в смысле программу дешифровки сделали и прислали.

у нас в банке при потери связи с сервером переставляли каспера (6 версия) и почти всегда после перезагрузки оставались только клава/мышь на ps2 и запрет на usb

мы бодались с обезьянами пока полностью не перешли на другую версию

Если ты абсолютно бестолковый и бездарный пользователь -зачем винить в этом Касперского ?

Твою ситуацию можно сравнить вот с чем - " У меня был старый конь, вроде сам ходил,дрова возил, правда чихал,дристал и пердел иногда,но дрова возить это ему не мешало .Я на коня поставил охуенную армированную тяжелую броню - а конь хуяк - упал и сдох .Ебаные производители тяжелой брони для коней -чтож вы делаете суки . Ваша броня должна охуенно висеть на КАЖДОМ коне, даже на больной и старой кляче ! "

Каспер единственный, кто во времена винлокеров мог этим самые винлокеры нормально удалять. Приносили компы с вебом, нодом32, авастом, нортоном. забыл кого-то наверняка. Снимали винт, ставили на машину с каспером - полчаса, можно цеплять и очищать от остатков дерьма.

Вообще хз, самый адекватный антивир, сколько не пользовался. А по одному случаю делать вывод, что антивирус говно - ну такое себе.

Ну он-то что-то нашёл, видимо) В общем конечно - хуйня какая-то. Скорее всего заражённый системный файл. Бывает, хуле)

Да от кривых рук растущих из жопы эти последствия , от кривых рук и только ! Хули Каспер винить в своих растущих из задницы руках ? Долгими месяцами засирать систему всякой хуйней, игнорировать сообщения системы об ошибках(это вообще блять нонсенс . ) - а потом конечно же виноват Каспер !

Слушай, а давай пруфы, а? Рассказывай со ссылочкой, что нагуглил, и почему это именно из-за Каспера?

То есть СПИЗДЕЛ И ВБРОСИЛ говна на вентилятор. Что и требовалось доказать.

Cureit не подводит!

Да. непонятна жажда народа чтобы висел в памяти резидентный модуль, отжирая память, процессор и прочие ресурсы компа.

особенно смешно когда речь о слабом нетбуке. Понятно когда по корп. политике на рабочей станции на работе ставят утвержденный единообразный антивирь, управляемый сисадмином. Но дома-то?

Ну у меня стоит avg на всякий случай, вроде не мешает и денег не просит. Но периодическую проверку компа свежей утилитой cureit в безопасном режиме это не отменяет, были случаи когда всякая гадость находилась.

Читаю я вас, олдфагов вин.7, и вы мне напоминаете тех кто тоскует по бабам времен ссср потому что у них лохматки были не бритые.

Ну есть вин10, вообще компы на ней летают. Все в винде есть - антивирус, образы открывает, дрова винда сама ставит, комп загружается за 5 сек, ноут тупил на 8.1, сейчас на 10ке, особенно последней 18.09 просто летает.

А что мешает летать семерке? ссд и все, те же самые 5-7 секунд на загрузку. Я понимаю, если бы 10-ка была какой-то прорывной осью, но загрузка, образы и прочее доступно и на семерке при минимальных усилиях. В чем конкретно нафталинище то, человек будущего? Ну, применительно к задачам среднего пользователя.

берем целерон 633-800 (или Атом), 512мб оперативки, 80 гб винт hdd.

Как будет летать 10-ка?

Это вы пишете про работу 10 на оборудовании, которое современно десятке.

А у людей ноуты и компы пяти и десятилетней давности, на них десятка запустится, но будет тормозить, а метрокирпичи еле ползать.

Есть для слабого железа лайт сборки 10ки, в любом случае вин7 это жуткий нафталинище.

Скажу больше, 8.1 еще хуже 7ры. Ноут Асер, интел ай3 и джифорс 840, по идее железо не слабое даже на сегодня. Стояла родная 8.1. последний год тупил жутко, я и винду переставлял на чистую и ноут капитально чистил. Один хер тупит. Поставил 10ку летом - вообще огонь, все летает как космос. И это даже без ssd а родной hdd

Касперский это троян, его даже за бугром вычищают из госструктур и бизнеса. Потому что инфу сливает на Лубянку

Да ладно бы хоть как все другие сливал. Разница-то только в том, что другие сливают в Ленгли. Но то, с каким истовым рвением он это делает, употребляя на себя 2/3 ресурсов компа, выдает еще и гениальный код, который с годами только тормознее и тормознее.

))) И к каждому айфону, в случае глобального 3.14здеца, полетит своя маленькая ракета! Так что не забывайте отключать ЖиПиЕс.

Это было в Кингсмен 1: либо мозг взрывается, либо там волны от смартфона заставляют избивать всех кто рядом.

Антивирусная маска

![]()

![]()

Про бесплатный антивирус

![]()

![]()

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов - ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

![]()

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

Она даже изменит

оперативную память

Cloner выходит на охоту

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

![]()

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Касперский подтвердил маскировку ЦРУ вируса под вирус Касперского

Дизайн антивируса Касперского для азиатского рынка.

![]()

![]()

![]()

![]()

![]()

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

![]()

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

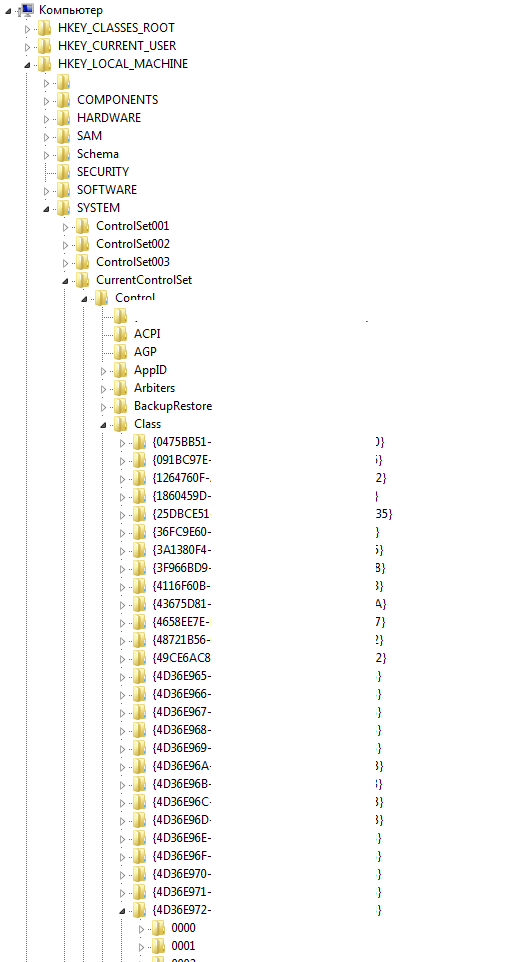

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

![]()

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

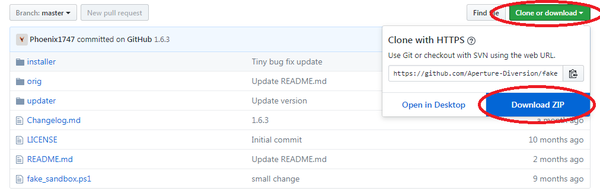

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

![]()

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

| ![]()