Новая волна вирусной атаки

Уже во вторник он начал блокировать компьютеры российских ресурсов, заражая их через популярные сайты, в том числе СМИ. Пострадали "Интерфакс", который смог восстановиться только через сутки, а также Фонтанка.ру. Все признаки указывают на то, что это целенаправленная атака на корпоративные сети, сказали "Российской газете" в "Лаборатории Касперского". Там отметили, что большинство жертв атаки находятся в России, похожие атаки наблюдаются на Украине, в Турции и Германии, но в значительно меньшем количестве.

Шифровальщику не удалось получить доступ к ресурсам финансовых организаций или нарушить их работу, сообщил Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере (ФинЦЕРТ) Банка России. Ранее СМИ сообщили, что вирус пытался обрушить банки из топ-20. Банк России подтвердил, что атаки были, однако фактов компрометации ресурсов он не обнаружил. ФинЦЕРТ разослал по банкам рекомендации о методах выявления рассылаемого по почте вируса и противодействия ему.

Успешная атака привела бы к остановке операционной деятельности банка, при этом финансовые данные клиентов от вируса-шифровальщика не пострадают, пояснили "РГ" вице-президент InfoWatch, гендиректор Attack Killer Рустэм Хайретдинов.

Банк России предупреждает, что хакеры продолжат распространять вредоносное ПО, в том числе предназначенное для скрытного шифрования файлов. "Как правило, злоумышленники присылают на e-mail письмо с вложенным вирусом, путем обмана или злоупотребления доверием они побуждают пользователя открыть вредоносный файл, после чего вредоносное ПО активируется", - сообщил ЦБ.

1000_t_310x206.jpg)

1000_t_310x206.jpg)

Но эксперты утверждают, что "Плохой кролик" действует более изощренно - через запуск вполне невинных на вид программ для просмотра видеороликов. Не случайно переносчиками BadRabbit стали ресурсы СМИ, где всегда есть видео. Для просмотра пользователям предлагается запустить фальшивый установщик Adobe Flash. Похожая схема была обнаружена в мае - уязвимость в популярных видеоплеерах позволяла киберпреступникам удаленно взламывать компьютеры пользователей.

Разработчики Bad Rabbit взяли на вооружение эту идею. Механизм вируса прост - Bad Rabbit делает невозможным доступ ко всем данным, которые находятся на зараженном им компьютере.

Злоумышленники требуют 0,05 биткоина (283 доллара, или 15 700 рублей по текущему курсу). Но вероятность того, что после уплаты денег произойдет расшифровка файлов, очень мала, уверяют эксперты. Пока неизвестно, возможно ли в принципе расшифровать пораженные "Плохим кроликом" файлы - как уплатив выкуп, так и используя какой-нибудь изъян в механизме шифрования зловреда. При атаке аналогичного вируса WannaCry в июне, в котором использовались приобретенные в даркнете элементы кибероружия, хакеры сами не знали способов расшифровки данных, хотя деньги требовали именно за это.

Наша реальность такова, что злоумышленники научились вводить мир в паническое состояние, отмечает Рустэм Хайретдинов. Вирусы-шифровальщики будут появляться вновь, отличаясь только названием, технологиями, способом заражения.

Между тем Банк России обеспокоен недоступностью публичного сервиса "Интерфакса" по раскрытию информации эмитентами и заявил, что намерен проработать механизмы для снижения вероятности возникновения подобных инцидентов в будущем.

Новая волна масштабных хакерских атак в настоящее время затронула множество рабочих станций крупных и средних предприятий в России, на Украине и в других странах. Атаке подверглись сети крупных компаний: Роснефть, Башнефть, Укрэнерго, Evraz и других.

Как и предсказывали эксперты, масштабные вирусные атаки будут продолжаться и усиливаться из-за весенней публикации эксплойтов Агентства национальной безопасности США группой The Shadow Brokers, а также ряда аналогичных публикаций на Wikileaks и откровений Сноудена. При атаке первой модификации WannaCry злоумышленники использовали инструмент спецслужб "eternal blue" ("неисчерпаемая синева"), совместив его с функцией шифрования.

При этом средства защиты от крупных западных вендоров: Fortinet, Checkpoint, Cisco, Juniper и китайских производителей сетевого оборудования - зачастую сами оказываются под ударами хакеров, т.к. содержат большое количество "закладок" и "черных ходов", оставленных по заказу АНБ и других американских спецслужб. Как показывает настоящая атака на крупнейшие отечественные компании, используемые в них зарубежные решения оказались не способны отразить обе волны атаки WannaCry и допустили проникновение вируса внутрь сетевого периметра и заражение рабочих станций.

О вирусе

Программа-шифровальщик, распространяющаяся в сети, пока не получила определенного названия. Эксперты говорят о модифицированном вирусе Petya (ExPetr), по поведению похожем на нашумевший червь-шифровальщик WannaCry.

Как и WannaCry, данный шифровальщик сочетает в себе функции вирусного, троянского ПО и сетевых червей. Такое ПО способно проникать внутрь защищенной сети (с помощью электронной почты, фишинговых ссылок в мессенджерах и на сайтах или флеш-дисках) и распространяться далее через уязвимости Windows в NetBIOS (как WannaCry) или RPC (как, судя по всему, действует сегодняшний криптолокер Petya). В дальнейшем шифровальщик может постепенно шифровать пользовательские файлы или распространяться в полностью тихом режиме, а в "час Х" заблокировать компьютер и вывести требования выкупа. При этом даже в случае оплаты пользователь не получает гарантии расшифровки информации. Зачастую шифровальщики не имеют функций расшифровки или в ней содержатся ошибки.

Наибольшую опасность представляет собой сервер, находящийся на периметре сети и напрямую подключенный к Интернету на базе операционной системы Windows. Такой сервер может быть заражен напрямую из Интернета и распространить вирус на всю локальную сеть. При этом брандмауэр Windows зачастую не может защитить от вируса даже в случае закрытия определенных портов, т.к. эксплойты способны легко обойти его. Не спасает и установка специализированного ПО: Microsoft TMG, Kerio WinRoute, Traffic Inspector или Usergate Proxy&Firewall - уязвимости базовой операционной системы на низком уровне все равно могут быть использованы злоумышленниками, а защитные средства, включая антивирусы, отключены вредоносным ПО.

Рекомендации по защите сети

Если вы уже являетесь нашим клиентом и используете в качестве средства защиты сетевого периметра Ideco ICS, воспользуйтесь данными рекомендациями, чтобы обеспечить максимальную защиту на интернет-шлюзе.

Если вы не являетесь нашим клиентом и чувствуете, что защитных средств используемого вами ПО или аппаратных средств недостаточно, вы можете скачать и установить бесплатную 30-дневную пробную версию Ideco ICS и воспользоваться ее мощным арсеналом защиты от современных угроз. Для малого бизнеса (до 40 устройств в сети подключенных к Интернет) недавно нами была представлена специальная редакция шлюза безопасности - Ideco SMB, базовые модули в ней абсолютно бесплатны, а дополнительные функции предоставляют администратору весь арсенал средств защиты, доступный обычно только компаниям энтерпрайз-уровня.

Сервер Ideco ICS основан на ядре Linux, все порты на внешних интерфейсах всегда закрыты, поэтому сам он устойчив к атакам, использующим сетевые уязвимости, с помощью которых распространяется Petya и WannaCry. Технология NAT также защищает все сетевые устройства от прямых подключений извне. Однако вирус использует различные варианты распространения в защищенные сети (электронная почта, фишинговые и зараженные сайты, флеш-диски, а также может быть принесен сотрудниками вместе с используемыми в других сетях ноутбуками).

- Защита периметра сети в период эпидемии должна быть максимально эффективной:

Обновите шлюз безопасности Ideco ICS до актуальной версии 7.0.2, так вы получите максимальный эффект от описанных ниже действий по настройке системы безопасности. - Включите на Ideco ICS систему предотвращения вторжений.

Как минимум активируйте следующие группы правил системы: "Запросы на скомпрометированные ресурсы", "Чёрный список IP-адресов". Блокировка ресурсов из этих категорий поможет заблокировать командные центры вируса, и зараженные системы не смогут получать команды на срабатывание, обмениваться ключами для зашифровки файлов, передавать информацию с зараженных компьютеров злоумышленникам. Уже установлено, что общение с командными центрами вирусов происходит через сеть TOR, которая будет заблокирована системой предотвращения вторжений.

Рекомендуется активировать все группы правил системы предотвращения вторжений, в случае ложных срабатываний правила можно добавить в исключения системы. - На Ideco ICS включите антивирусы веб-трафика. Рекомендуется использовать антивирус Касперского, но, если ваша лицензия это не позволяет, включите антивирус ClamAV.

Потоковая проверка веб-трафика на вирусы позволяет заблокировать угрозы еще до их проникновения на рабочие компьютеры. - С помощью расширенного контент-фильтра заблокируйте для всех пользователей следующие категории сайтов:

ботнеты, центры распространения вредоносного ПО, фишинг/мошенничество.

Либо аналогичные категории стандартного контент-фильтра, но он менее эффективен для защиты для новых угроз.

Если ваша редакция не позволяет использовать данные модули, вы можете обратиться в наш отдел продаж, и менеджеры оперативно предоставят вам тестовый период для них и даже до оплаты вы сможете обеспечить максимальную защиту и проверку потокового трафика.

- Убедитесь, что антивирусное ПО на всех компьютерах установлено, работает и использует актуальные базы сигнатур

- Отключите от сети компьютеры с устаревшими ОС, для которых могут быть не выпущены патчи системы безопасности: Windows XP и Windows 2003

- Сегментируйте сеть: выделите финансовый отдел (бухгалтерию, экономистов) в отдельный физический или логический сетевой клиент и заблокируйте связь между сегментами межсетевым экраном (как минимум закройте порты 1024-1035, 135 и 445 TCP).

Мы настоятельно не рекомендуем использовать любые версии Windows на серверах, подключенных непосредственно к Интернету. Волны масштабных вирусных атак будут продолжаться, и, даже если вы не были затронуты ни прошлой, ни нынешней эпидемией, в следующий раз удача может изменить вам. Заражение подобным WannaCry вирусом интернет-шлюза практически неизбежно приведет к заражению всех хостов сети, потерям коммерческой и деловой информации, а также репутационным потерям в связи с возможным участием в распространении вирусов с помощью электронной почты вашим партнерам, DoS-атакам на правительственные и государственные сети и прочим неприятностям, связанным с участием в бот-сетях злоумышленников.

Со всего мира продолжают приходить известия о последствиях атаки вируса-вымогателя WannaCry. Эксперты предупреждают, что пока удалось остановить только первую волну заражений, а в Интернете уже замечены новые модификации вируса, сообщает ИА MagadanMedia.

Как сообщает ресурс 3Dnews.ru. Renault была вынуждена приостановить работу одного из заводов на северо-западе Франции. Британское предприятие Nissan пошло на аналогичный шаг, персонал отпущен домой до устранения неполадок. Британское правительство созвало экстренный комитет для оценки ситуации. Жители Германии жалуются на то, что информационно табло и терминалы железных дорог тоже оказались заражены. Есть сообщения о том, что пострадали табло в аэропортах. Среди жертв указаны энергетическая компания и поставщик газа в Испании, национальные провайдеры Испании и Португалии, пакистанская авиакомпания, полицейские участки в Китае, школы и университеты по всему миру, а также сеть банкоматов в Китае. Сообщается, что на испанской фабрике Renault также замечен вирус.

ФСБ с помощью системы ГосСОПКА (Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак) разослала предупреждение о вирусе и рекомендации по защите.

В регионах из-за кибератаки управления ГИБДД случились сбои с выдачей прав

Система выдачи водительских прав временно не работала в ряде регионов России из-за кибератаки на компьютеры МВД, которая была совершена в пятницу, 12 мая, вечером. Об этом ТАСС сообщил источник в правоохранительных органах.

"Система по выдаче прав ГИБДД также подверглась вирусной атаке накануне вечером. Из-за этого не работает система выдачи водительских прав. В настоящее время специалисты решают эту проблему в ряде регионов", — сказал собеседник агентства. Регистрационно-экзаменационные отделы ГИБДД не работали, в частности, в ряде регионов Центрального, Северо-Западного, Северо-Кавказского, Приволжского и Уральского федеральных округов.

В управлениях ГИБДД по Белгородской, Брянской, Воронежской, Ивановской, Калужской, Костромской, Курской, Тверской и Ярославской областей в субботу ТАСС сообщили, что временно не регистрируют транспортные средства в связи с техническим сбоем.

Позже было сообщено, что Сбои в работе подразделений ГИБДД России в настоящее время ликвидированы. Об этом ТАСС сообщила официальный представитель МВД РФ Ирина Волк.

РЖД удалось локализовать вирус-блокировщик

Компьютерный вирус, атаковавший IT-систему ОАО "Российские железные дороги" (РЖД), удалось локализовать, сейчас проводятся технические работы по его уничтожению. Об этом сообщила пресс-служба транспортной компании, пишут "Известия".

ЦБ зафиксировал массовые хакерские атаки на российские банки

Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России (ФинЦЕРТ) фиксировал массовые рассылки банкам вредоносного программного обеспечения, но ресурсы кредитных организаций не скомпрометированы, сообщили РИА Новости в пресс-службе регулятора.

При этом отметили, что ФинЦЕРТ еще в середине апреля направлял участникам информационного обмена информацию о признаках компрометации и методах выявления и противодействия вредоносному программному обеспечению типа "шифровальшик". Кроме того, в начале мая подобное уведомление было разослано в отношении иного типа вредоноса (cobalt strike).

МТС заявил об отражении хакерской атаки на свои серверы

Российский оператор мобильной связи МТС подвергся хакерским атакам и успешно их отразил, об этом заявил РБК пресс-секретарь компании Дмитрий Солодовников. "Атаки на МТС были ночью, мы их отразили", — сказал он.

Напомним, что ранее об атаках на свои компьютерные системы говорил "МегаФон".

Минздрав РФ отчитался об успешном отражении хакерской атаки

Министерство здравоохранения отразило хакерские атаки на свои серверы. Об этом сообщается в Twitter ведомства со ссылкой на помощника министра здравоохранения Никиту Одинцова.

"Сообщаю, что @MINZDRAV_RF (название Twitter Минзднава. — РБК) оперативно отразил начавшиеся атаки и закрыл уязвимости", — написал Одинцов.

Американский эксперт прогнозирует новые и более опасные кибератаки в мире

Есть все основания прогнозировать, что за совершенной в пятницу массированной кибератакой по всему миру последуют гораздо более масштабные диверсии. Такое мнение выразил в интервью агентству Associated Press (AP) авторитетный американский эксперт в области компьютерной безопасности Ори Эйсен, который возглавляет профильную фирму Trusona в штате Аризона и занимается информационными технологиями более 15 лет, сообщает ТАСС.

"То, что произошло, можно назвать детскими шалостями. До действительно серьезных последствий пока еще не дошло", — отметил он. "Что будет, если этому (кибератаке) подвергнутся 10 атомных электростанций и если выйдет из строя целая электроэнергетическая система? А что произойдет, если это будет плотина или мост?" — задал Эйсен риторические вопросы. Он считает, что пространство интернета заражено самыми разными вирусами, и без кардинальных преобразований "глобальной паутины" кибернападения продолжатся, а их масштаб будет постепенно увеличиваться. "Сегодня это произошло с 10 тыс. компьютеров. Нет препятствий, мешающих сделать то же самое завтра со 100 млн компьютеров", — добавил специалист.

Перед бурей было затишье.

В первые месяцы 2017 года "Лаборатория Касперского" наблюдала уменьшение объема вредоносных спам-рассылок – по сравнению с четвертым кварталом 2016 года зловредов в почте стало в 2,4 раза меньше. Наиболее заметно сократилась доля троянцев-шифровальщиков, рассылаемых злоумышленниками в спаме. Эксперты компании связывают это с тем, что с конца прошлого года активность крупнейшего в мире спам-ботнета Necurs практически стихла, а именно он нес ответственность за большую часть вредоносных рассылок.

Однако это затишье, скорее всего, является временным, указывала "Лаборатория". Вредоносный спам, конечно же, никуда не исчез. После снижения активности ботнета Necurs содержание вредоносных писем стало совершенно разнообразным: злоумышленники распространяют как шифровальщиков, так и программы-шпионы, бэкдоры и новые модификации опасного банковского троянца Zeus. Более того, киберпреступники применяют различные новые приемы, чтобы обойти защитные фильтры и усыпить бдительность пользователей.

Так, в первом квартале эксперты "Лаборатории Касперского" наблюдали растущий объем вредоносных писем, в которых зловред был упакован в запароленный архив. Эта уловка позволяла злоумышленникам избегать проверки файла защитным решением. Внутри таких архивов были офисные документы (часто замаскированные под различные счета и уведомления), содержащие макросы или скрипты Javascript, которые в свою очередь при запуске загружали на компьютер пользователя другие вредоносные программы.

"Современные почтовые спам-фильтры эффективно справляются с задачей детектирования спама, который рассылается традиционным способом, поэтому злоумышленники вынуждены искать новые методы обхода фильтров. В ход идут и рассылки через социальные сети и мессенджеры, и запароленные архивы, содержащие зловреды. Последняя тенденция, скорее всего, сохранится и дальше: защищенный паролем документ выглядит в глазах пользователей более надежным и не может быть проверен защитным фильтром на наличие потенциальной опасности", – рассказывает Дарья Лосева, спам-аналитик "Лаборатории Касперского".

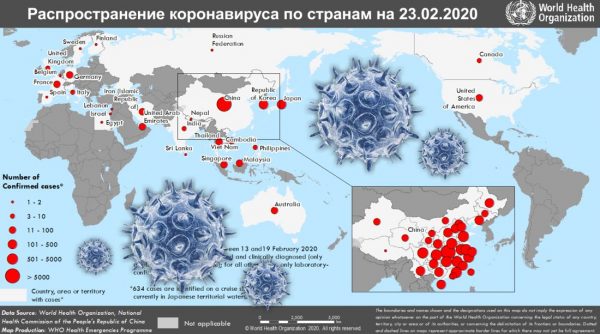

Опасный коронавирус, который пришел в другие страны из Китая, начал распространяться с удвоенной силой. Ширятся и пугают новости о том, что началась новая волна заражения коронавирусом. Попробуем разобраться в ситуации.

Последние данные

Согласно данным Национальной комиссии по здравоохранению Китайской Народной Республики, в стране зарегистрировано 77 658 подтвержденных случаев заболевания. Всего коронавирусом заразилось 80 098 человек.

Число зараженных с каждым днем увеличивается на 1-1,5 тысячи человек. Предполагается, что пошла вторая волна заражения опасным вирусом.

Более 2,6 тыс. погибли. Большая часть зараженных и погибших — в Китае.

Что происходит в Италии

Последние несколько дней все СМИ распространяют сведения только об этой стране, в которой зафиксирована массовая вспышка эпидемии. В связи с распространением коронавируса в Италии закрыты школы, музеи, театры и церкви.

Только за сутки число инфицированных коронавирусом достигло 150 человек. Предполагается, что вирус будет распространяться и заражать людей, которые когда-либо вступали в контакт с теми, кто уже был носителем коронавируса.

В стране на сегодняшний день зафиксировано три случая смерти от опасного инфекционного заболевания COVID-19 среди пациентов, которые получают лечение.

Представители власти страны сразу же заявили о том, что число зараженных не является пределом. Именно по этой причине необходимо готовиться к худшему сценарию развития событий. Правительство выделило 20 млн евро на противодействие вирусу.

По этой причине руководители сразу нескольких областей, в которых были зафиксированы случаи заражения, ввели меры предосторожности, чтобы обеспечить безопасность местных жителей. Закрыты на карантин школы, отменены все публичные мероприятия, приостановлена работа учреждений культуры.

Из-за угрозы распространения коронавируса было прекращено авиасообщение с Китаем. Это сделала не только Италия, но и другие страны, чтобы обезопасить людей, которые находятся не в эпицентре событий.

В международных аэропортах все пассажиры проходят санитарный контроль. Они обязаны не только измерить температуру тела, но также ответить на несколько вопросов в анкете, которая предоставляется всем без исключения.

В случае выявления хотя бы одного симптома заболевания, проводится тщательный осмотр или вовсе человека помещают на карантин, который длится 14 дней.

Ситуация в других странах

Коронавирус начал распространяться не только в Китае, случаи заражения констатированы еще в 40 государствах.

- В Южной Корее число зараженных превысило 700 человек. Стало известно о том, что 7 погибли. Их организм, несмотря на усилия врачей, не смог справиться с вирусом, хотя полное выздоровление возможно.

- В Евросоюзе на борьбу с эпидемией выделяют 232 миллиона евро.

- Поддержку также оказывают Соединенные Штаты Америки. Дональд Трамп поручил выделить 2,5 миллиарда долларов на борьбу с коронавирусом, а также поддержку тех, кто проходит лечение.

- В Японии погиб четвертый пассажир круизного лайнера Diamond Princess. Напомним, более 500 человек оказались заражены новым смертельным вирусом. Все люди находятся в закрытом пространстве. Лайнер, который стоит у берегов Японии, оказался на карантине. Предполагалось, что он будет длиться всего 14 дней, однако ситуация затянулась. Некоторых людей удалось эвакуировать. Однако большинство пассажиров остается на лайнере.

- Автоконцерн Toyota возобновил работу всех своих четырех заводов в КНР даже несмотря на распространение коронавируса. Люди снова вышли на работу.

В основном заражаются коронавирусом люди в возрасте старше 70 лет. Вероятно, это связано с тем, что иммунная система у них не такая крепкая. Предполагается, что она не способна быстро противостоять вирусу и справиться с заболеванием.

Надо знать, что к первым симптомам коронавируса относят:

- кашель с мокротой;

- вялость;

- высокую температуру тела.

При первых же симптомах заболевания необходимо обращаться за помощью к врачу, чтобы вовремя начать лечение, если оно потребуется.

По словам экспертов, число зараженных и погибших от коронавируса будет только расти. Когда вирус сдаст свои позиции, эксперты прогнозировать не берутся.

Новая волна атак на мобильные устройства, работающие на платформе Windows Mobile, представляет собой полиморфный вирус-компаньон. Эта вредоносная программа является одним из первых настоящих вирусов для Windows Mobile. Вирус примечателен тем, что объединяет в себе сразу два различных метода компьютерных атак – “технологию компаньона” и шифрование.

Как нпоминает сайт HPC.RU, Технология компаньона применялась во времена DOS, однако многие появившиеся позже платформы не встречались с ней. Суть этой технологии в том, что вредоносный код маскируется на компьютере пользователя под обычную исполняемую программу или файл, так что пользователь, намереваясь выполнить исходную программу, запускает вирус.

Компания Asus предупредила клиентов о том, что партия ноутбуков Eee Box оказалась заражена вирусом. Программа под названием recycled.exe находится на диске D этих компьютеров. При обращении к этому разделу происходит копирование вируса в системный том и на присоединенные к компьютеру сменные флеш-носители. Каким образом вирус попал на жёсткий диск новых машин, неизвестно, пишет compulenta.ru.

Два P2P-инсталлятора приложений, BitRoll-5.0.0.0 и Torrent101-4.5.0.0, используются для установки на пользовательские компьютеры рекламного кода Lop. Эти программы предназначены для обмена файлами между удаленными пользователями, и их можно скачать из интернета. Если пользователи попытаются использовать программы по назначению, то обнаружат, что работает только поиск файлов, а процедура скачивания не доступна. Об этом сообщают специалисты антивирусной лаборатории PandaLabs.

Пользователи интернета обнаружили новый вид атаки на операционную систему. Атака направлена на функцию как "копировать/ставить" (copy/paste): злоумышленники "подселяют" в буфер обмена операционной системы ссылку на злонамеренный сайт с размещенным хакерским ПО.

Опасность данного вида атаки заключается, во-первых, в новизне самого вида нападения - очень многие работают с буфером обмена операционных систем "на автомате", не обращая внимание на то, что в его содержимом могут происходить обновления.

Во-вторых, ссылка на злонамеренный сайт остается в буфере до момента перезагрузки компьютера. Кроме того, атака совершенно универсальна - ей подвержены как пользователи Windows, так и сторонники Linux и Mac OS, сообщает сайт CyberSecurity.

Тысячи компьютеров в Амурской области заразил хакер, создавший специальный вирус. Вредоносная программа "Пенетратор", что означает "проникающий", попала в компьютеры пользователей осенью 2007 года. В январе 2008 вирус активизировался и подверг массовой атаке зараженные системы. Антивирусные модули не спасли ни коммерческие структуры, ни государственные. У пользователей начали исчезать мультимедийные файлы графические изображения, звуковые и текстовые данные.

В частности, содержимое документов формата Word заменялось нецензурной фразой. Большая часть информации была уничтожена без возможности восстановления. 20-летний автор вируса, проживающий в Калининграде, задержан и находится под стражей. Обвинение ему еще не предъявлено. Если будет доказано, что последствия вирусной атаки оказались тяжелыми, программисту грозит лишение свободы до семи лет.

"Лаборатория Касперского" составила рейтинг наиболее популярных вредоносных программ за июль 2008 года в странах Европы и Азии. На первых трех местах - троянские программы: Trojan.Win32.DNSChanger.ech, Trojan-Downloader.WMA.Wimad.n и Trojan.Win32.Monderb.gen.

Всего, по данным компании, на компьютерах пользователей в июле было зафиксировано 20,7 тысячи уникальных вредоносных, рекламных и потенциально опасных программ.

Во второй части рейтинга вредоносные программы, которыми чаще всего заражены обнаруженные на компьютерах инфицированные объекты. Здесь преобладают "черви", в том числе - Worm.Win32.Fujack.ap и Net-Worm.Win32.Nimda. Лидирует же в списке программа под названием Virus.Win32.Virut.q.

Социальная сеть "Вконтакте.ру" вновь подверглась рассылке спама.

Сообщения приходят от пользователей, включенных в контакт-лист. В сообщение помещена ссылка на сервер, перенаправляющий пользователей на сайты с видеороликами. Для их просмотра требуется установка кодека, под видом которого загружается троян.

Он устанавливает в систему вредоносный объект, который стартует вместе с запуском интернет-браузера и позволяет злоумышленнику контролировать зараженный компьютер. Затем троян рассылает спам всем людям из его контактного листа.

"Лаборатория Касперского" обнаружила вирус, заражающий файлы формата WMA. В компьютер проникает "троян", с помощью которого можно установить удаленное управление системой. В момент воспроизведения музыкального файла открывается окно браузера, где предлагается установить "полезные обновления". Если пользователь соглашается, система закачивает вредоносное ПО. Хитрость трояна заключается в том, что раньше аудиофайлы атаке почти не подвергались, и пользователь открывает их безо всяко опаски. "Касперский" рекомендует проверить антивирусом свою музыкальную библиотеку.

Троян, получивший название Coreflood Trojan, успел за короткий срок заразить сотни тысяч компьютеров, в том числе более 14000 компьютеров одной международной сети отелей. Для распространения новый троян использует встроенную в Windows утилиту, изначально предназначенную для администрирования в корпоративных сетях. С момента выпуска обновления Service Pack 2 для Windows XP число вирусных эпидемий пошло на спад.

Система XP SP2 с момента своего появления казалась вполне защищенной платформой, но создатели Coreflood перевернули представления экспертов по безопасности. Чтобы заразить всю корпоративную сеть, злоумышленники сначала заставляют хотя бы одного пользователя обманом или другими способами загрузить и запустить зараженный файл. После этого дальнейшее заражение становится делом техники.

Эксперты предупреждают – сам троян Coreflood, также известный под названием AFcore Trojan, существует в разных вариантах уже почти 6 лет, но до последнего времени он целенаправленно использовался только для проведения распределенных атак на отказ в обслуживании. По мнению многих специалистов, для кражи паролей Coreflood не используется.

Более половины всех сайтов, способных нанести ущерб своим посетителям, создается в Китае. Об этом гласит отчет stopbadware.org. США и Россия занимают по производству таких сайтов второе и третье место соответственно, но с огромным отставанием – Китай создает в два раза больше вредоносных веб-ресурсов, чем американцы и россияне вместе взятые.

Также Stopbadware.org отмечает, что именно в Китае находятся 6 из 10 крупнейших сетей, размещающих у себя вредоносные сайты. Авторы отчета подчеркивают, что все попытки связаться с провайдерами, которые владеют этими сетями, не увенчались успехом.

По всей видимости, вслед за наводнившими мир китайскими товарами нас ожидает поток вредоносных программ из Поднебесной, таких же многочисленных и вездесущих.

Эксперты считают, что если власти Китая тратят так много средств на подготовку Олимпиады в Пекине, можно было бы выделить хоть какие-то ресурсы на расчистку местного веб-пространства.

"Лаборатория Касперского" предупреждает: обнаружен новый "червь", умело скрывающий свое присутствие в системе. "Червь" называется Email-Worm.Win32.Lover.a. Пользователю приходит письмо с вложенным файлом to_my_love.scr, при запуске которого на экран выводится яркая демонстрация, напоминающая скринсейвер "Геометрический вальс". Картинка генерируется в реальном времени.

В программе ICQ со вчерашнего дня распространяется вирус, похищающий или портящий пароли пользователей. Программа внедряется на клиент пользователя даже в том случае, если в нем установлена опция запроса на авторизацию постороннего абонента ICQ.

"Шпион" регистрирует в перечне неактивных или обычных контактов виртуального пользователя с именем ICQ System и коротким номером 12111. Программа может либо похитить пароль для входа в ICQ либо повредить его. Если такой пользователь есть в списке контактов, в том числе неактивных – необходимо срочно удалить его и сменить пароль.

Правда, аналитики "Лаборатории Касперского" придерживаются иного мнения: внимательно изучив "вирус", они признали его безопасным, не забыв сообщить о проблеме в службу безопасности ICQ.

Компания Trend Micro поделилась своей новой точкой зрения на анализ вредоносного ПО – теперь вирусы и другие вредоносные программы предлагается анализировать в интернете с помощью сети специальных мощных серверов. Cейчас создается сеть специальных центров, где будет проводиться анализ всех подозрительных файлов.

Теперь, чтобы создать защищенное тестовое пространство для запуска файла и проверки его поведения, потребуется не 1-2 секунды на каждый файл, а всего несколько миллисекунд. После удаленного анализа сигнатуры найденных вирусов будут сразу же отправлены клиентам, где традиционные антивирусные сканеры смогут быстро очистить локальные компьютеры от вредоносных программ.

Новая технология удаленного анализа вначале будет включена в продукты для крупных предприятий, но в дальнейшем эти услуги станут доступны организациям среднего масштаба и даже домашним пользователям.

Вирус, атаковавший пользователей социальной сети "Одноклассники.ру" троянами, проник на сервис Livejournal. Аккаунт с именем Наталья в произвольном порядке добавляет в "список друзей" несколько десятков пользователей ежедневно. Ссылка ведет на страницу с фотографиями претендентки.

Интересно, что картинка пользователя ЖЖ-аккаунта "участницы конкурса" – все та же, что и у "претендентки", атаковавшей личными сообщениями пользователей социальной сети "Одноклассники". Видимо, девушка так хочет выиграть престижный интернет-конкурс, что решила не ограничиваться масштабами одного ресурса.

"Лаборатория Касперского" предупредила о появлении обновленной версии вируса Gpcode, известного также как "вирус-шантажист". Ранее эта вредоносная программа уже обнаруживалась специалистами - 4 июня 2008 года ее сигнатуры были добавлены в антивирусные базы. Вирус опасен тем, что при попадании на компьютер он шифрует пользовательские файлы различных типов (.doc, .txt, .pdf, .xls, .jpg, .png, .cpp, .h и др.).

Правительство Германии подготовило законопроект, расширяющий полномочия правоохранительных органов в том, что касается ведения слежки, прослушивания и мониторинга данных на личных компьютерах граждан. Как пишет International Herald Tribune, министр внутренних дел Вольфганг Шойбле считает принятие такого закона необходимым для борьбы с терроризмом, тогда как либеральная оппозиция обвиняет правительство в намерении ограничить гражданские свободы.

Правительственный законопроект, который будет вынесен на обсуждение бундестага, позволяет, в частности, наряду с наружным наблюдением, с санкции суда устанавливать видеонаблюдение за домами подозреваемых, а также пользоваться вирусами и троянами для получения данных из компьютеров

В рунете появилось вредоносное программное обеспечение нового типа - оно искажает страницы в браузере, подменяя ссылки в поисковых системах. Об этом сообщает "Яндекс". При обращении пользователя, компьютер которого заражен таким вирусом, к поисковой системе вирус изменяет один из результатов поиска. Таким образом, пользователь переходит не на сайт, найденный поисковой системой, а на какой-то другой. Эта проблема существует для всех популярных в рунете поисковиков - Яндекса, Google, Рамблера, MSN (Live).

Кроме того, вирус может подменять не только страницы с результатами поиска, а вообще любые сайты. Вирус подмены страниц может попасть на компьютер вместе с какой-нибудь программой, загруженной из интернета. Например, вместе с бесплатным ускорителем закачки файлов BitAccelerator, который предоставляется файлообменным сервисом Letitbit.net. Вместе с этой программой пользователь скачивает скрытую библиотеку. Эта библиотека остается на компьютере пользователя и при удалении BitAccelerator, отмечают в "Яндексе".

В поисковой системе оценили масштабы распространения вируса в сотни тысяч зараженных компьютеров. До недавнего времени антивирусные компании классифицировали вирусы подмены страниц как рекламный софт, не приносящий ни вреда, ни пользы. Теперь же большинство антивирусных компаний пришло к выводу, что такие программы представляют несомненную угрозу. Сейчас почти все распространенные антивирусы автоматически обнаруживают и удаляют вирусы подмены.

Пользователи популярной социальной сети "ВКонтакте.ру" стали жертвами серьезной вирусной эпидемии. В сообщении уточняется, что причиной эпидемии стал опасный сетевой "червь", который рассылает с инфицированных машин другим пользователям сети "ВКонтакте.Ру" ссылку на картинку в формате jpeg, ведущую на ресурс злоумышленника в сети интернет.

Реально же сервер передает по этой ссылке файл, который и является непосредственно сетевым "червем". Будучи запущенным на компьютере жертвы, червь сохраняет на диске саму картинку, которая и вызвала любопытство неосторожного пользователя, и запускает штатное приложение, используемое в системе для просмотра файлов jpeg.

Таким образом, пользователь видит то, что ожидал увидеть, не подозревая, что стал жертвой злоумышленника. Между тем, скопировав себя в папку на жестком диске компьютера жертвы под именем svc.exe, "червь" устанавливается в системе в качестве сервиса Durov VKontakte Service и ищет пароль к доступу к "ВКонтакте.Ру". Если пароль находится, то "червь" получает доступ ко всем контактам своей жертвы в данной сети и рассылает по этим контактам все ту же ссылку. "Червь" несет в себе опасную деструктивную функцию.

25 числа каждого месяца в 10 часов утра на экране компьютера будет выводиться следующее сообщение (орфография сохранена): "Павел Дуров Работая с "ВКонтакте.РУ" Вы ни разу не повышали свой рейтинг и поэтому мы не получили от Вас прибыли. За это Ваш компьютер будет уничтожен! Если обратитесь в милицию, то сильно пожалеете об этом!". Одновременно с этим начнется удаление с диска C всех файлов, говорится в сообщении.

Самое лучшее действие при появлении такого сообщения - немедленное выключение питания компьютера, что позволит, по крайней мере, сохранить если не все данные, то хотя бы их часть, - советуют эксперты.

Читайте также: