Сообщения: 50853

Благодарности: 14555

![]()

Жители HomeNet

![]()

![]()

![]()

1,491 сообщений

При отключении компа от локальной сети выдается:

Невозможно отключить подключение в данный момент. Возможно данное подключение использует один из протоколов, которые не поддерживают "Plug-and-Play", либо оно было инициировано другим пользователем или системной учетной записью.

Пользователь на компе один

За ранее благодарна.

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

![]()

![]()

![]()

5,250 сообщений

При отключении компа от локальной сети выдается:

Невозможно отключить подключение в данный момент. Возможно данное подключение использует один из протоколов, которые не поддерживают "Plug-and-Play", либо оно было инициировано другим пользователем или системной учетной записью.

Пользователь на компе один

За ранее благодарна.

![]()

Жители HomeNet

![]()

![]()

![]()

1,491 сообщений

![]()

Жители HomeNet

![]()

![]()

![]()

1,773 сообщений

![]()

Жители

![]()

405 сообщений

Грустный и добрый

![]()

Жители HomeNet

![]()

456 сообщений

При отключении компа от локальной сети выдается:

Невозможно отключить подключение в данный момент. Возможно данное подключение использует один из протоколов, которые не поддерживают "Plug-and-Play", либо оно было инициировано другим пользователем или системной учетной записью.

Пользователь на компе один

За ранее благодарна.

Извиняюсь - совета дать не смогу - могу только

присоединиться к вопросу.

На компьютере, где у меня стоит Windows XP Home Edition

всё происходит так как Вы описали.

Выхода не нашел, так что действительно выдергиваю кабель,

когда нужно.

![]()

Жители HomeNet

![]()

![]()

![]()

1,773 сообщений

Подземный старожил. Любитель качественных фонарей и Slackware

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

![]()

3,608 сообщений

![]()

Жители HomeNet

![]()

![]()

![]()

1,491 сообщений

Винда стоит лицензия со всеми обновлениями. ХРН

Подземный старожил. Любитель качественных фонарей и Slackware

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

![]()

3,608 сообщений

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

![]()

3,336 сообщений

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

2,549 сообщений

Мои поздравления с полезным приобретением

и еще вопрос по теме, точнее два:

1. Зачем отключать локальную сеть?

2. Просто шнурок выдернуть религия не позволяет?

![]()

Жители

![]()

405 сообщений

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

![]()

![]()

![]()

6,039 сообщений

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

2,549 сообщений

А это аллергия на лицензионные форточки

Белый и Пушистый

![]()

Жители HomeNet

![]()

![]()

![]()

![]()

![]()

![]()

![]()

6,039 сообщений

Я в локальной сети, WinXP SP2, встроенная сетевая карта. Проблема в том, что не могу отключить сеть - выдается сообщение: Невозможно отключить соединение в данный момент. Возможно, данное подключение использует один из протоколов, которые не поддерживают "Plug-and-Play", либо оно было инициировано другим пользователем или системной учетной записью. Что делать, уж больно замучили червивые атаки, мешают работать и играть? Отвечает D.A.E.M.O.N.:

Отключите карточку в BIOS'е.

Отвечает vk610b:

Необходимо переустановить драйвер сетевой карты.

Отвечает kso-tensai:

Какая-то дрянь на уровне служб прописалась и использует это подключение. Переключись в safemode и поройся в службах.

![]()

![]()

![]()

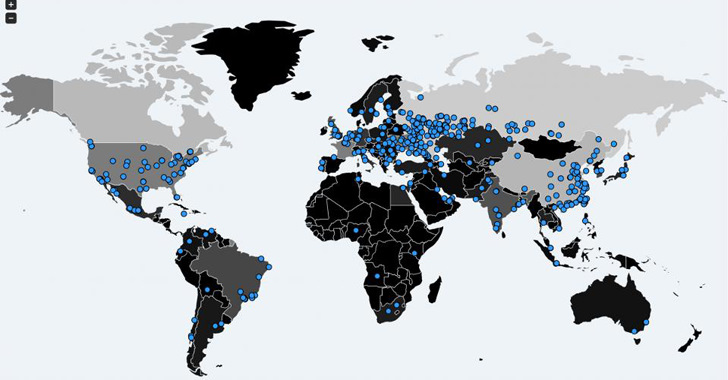

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

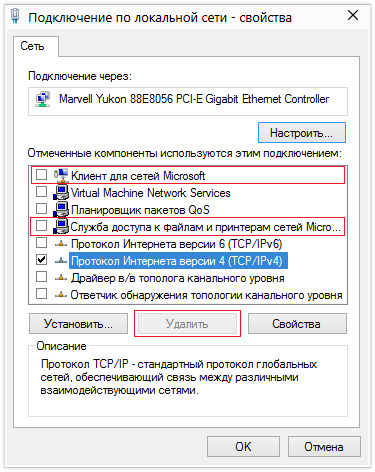

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

![]()

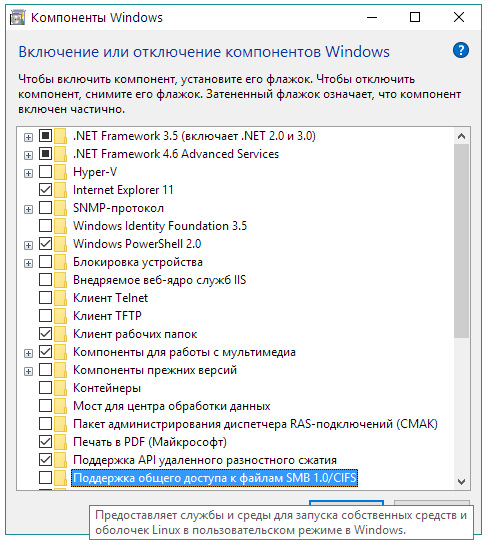

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

![]()

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable SMB 1.0 Protocol

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft"

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;"SMB Signing": EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

"SMB1"=dword:00000000

"EnableSecuritySignature"=dword:00000001

"RequireSecuritySignature"=dword:00000001

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

![]()

![]()

![]()

Вирус-шифровальщик WannaCrypt использует уязвимость Microsoft Windows MS17-010, чтобы выполнить вредоносный код и запустить программу-шифровальщик на уязвимых ПК, затем вирус предлагает заплатить злоумышленникам порядка 300$ в биткойнах, чтобы осуществить расшифровку данных. Вирус широко распространился в мировых масштабах, получив активное освещение в СМИ.

Самое страшное, что вирус запускается сам, без каких-либо действий пользователя. То есть можно сходить на обед, а вернувшись, обнаружить что все документы и фотографии за несколько лет уже зашифрованы, притом что никто ничего не запускал! Нет ничего хуже потерянных личных данных!

Обратите внимание на этот момент — от пользователя не требуется никакой реакции!

Обычно основной путь заражения вирусом — это электронная почта или пиратский контент, скачанный с торрентов, поэтому, во первых, избегайте скачивания контента с расширениями .js и .exe, или же, документов с макросами (в Excel или Word).

Авторы WannaCrypt воспользовались утечкой из ShadowBrokers, в результате которой миру стали известны множество ранее неизвестных уязвимостей и способов проведения атак. Среди них была и уязвимость ETERNALBLUE и связанный с ней бэкдор DOUBLEPULSAR. Первая позволяла через уязвимый протокол SMBv1 получать удаленный доступ к компьютеру и незаметно устанавливать на него программное обеспечение. Злоумышленник, сформировав и передав на удалённый узел особо подготовленный пакет, способен получить удалённый доступ к системе и запустить на ней произвольный код.

Уязвимость существует только на стороне SMB сервера. Расшарен ли у вас каталог или нет, не имеет значения, в Windows все равно запущен сервис, слушающий 445 порт. При доступе клиента к серверу они согласуют и используют максимальную версию SMB, поддерживаемую одновременно и клиентом и сервером.

Для защиты необходимо срочно принять следующие меры противодействия:

0. Отключить протокол SMBv1, удалив в свойствах сетевого адаптера (ncpa.cpl) компоненты "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft".

Протокол SMBv1 смело можно отключить, если в вашей сети нет ОС ранее Windows Vista и устаревших принтеров.

![]()

Для систем Windows Windows 8.1 и старше вообще есть возможность удалить компонент "Поддержка общего доступа к файлам SMB 1.0/CIFS" ("The SMB1.0/CIFS File Sharing Support", "Старые возможности LAN Manager"). Идем в Панель управления — Программы и компоненты — Включение или отключение компонентов Windows.

![]()

Выключить SMBv1 можно через командную строку (cmd.exe) и через PowerShell (powershell.exe):

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Можно удалить сам сервис, отвечающий за SMBv1

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.cmd"

Затем запустите от имени администратора.

echo Disable SMB 1.0 Protocol

reg add "HKLM\SYSTEM\CurrentControlSet\services\LanmanServer\Parameters" /v SMB1 /t REG_DWORD /d 0 /f

reg add "HKLM\SYSTEM\CurrentControlSet\services\NetBT\Parameters" /v SMBDeviceEnabled /t REG_DWORD /d 0 /f

sc config LanmanServer depend= SamSS/Srv2

sc config srv start= disabled

sc config LanmanWorkstation depend= Bowser/MRxSmb20/NSI

sc config mrxsmb10 start= disabled

sc config RpcLocator start= disabled

%SystemRoot%\Sysnative\Dism.exe /online /norestart /disable-feature /featurename:SMB1Protocol

Отключаем SMB1 через реестр

Аналогично отключается через реестр Windows (regedit.exe).

Скопируйте строки ниже, вставьте в блокноте и сохраните с именем и расширением "DisableSMB1.reg"

После этого даблклик на сохраненном файле и на вопрос о внесении изменений ответить "Да". После этого перезагрузить систему.

Windows Registry Editor Version 5.00

;Отключаем уязвимый для вируса-шифровальщика WannaCrypt протокол SMB 1.0 на стороне сервера — не будет доступа по сети из Windows XP и более ранних ОС к ресурсам этого компьютера

;Также можно удалить в свойствах сетевого адаптера компоненты: "Служба доступа к файлам и принтерам сетей Microsoft" ("File and Printer sharing") и "Клиент сетей Microsoft"

;Протокол SMB 1.0 можно выключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;"SMB Signing": EnableSecuritySignature — позволяет добавлять в конец каждого сообщения электронную подпись, что существенно повышает его защищенность

;RequireSecuritySignature — сервер будет работать только с клиентами, поддерживающими SMB Signing

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters]

"SMB1"=dword:00000000

"EnableSecuritySignature"=dword:00000001

"RequireSecuritySignature"=dword:00000001

;Убираем зависимость службы "Сервер" от службы "Драйвер сервера Server SMB 1.xxx"

;"DependOnService"="SamSS Srv2" вместо "SamSS Srv"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer]

"DependOnService"=hex(7):53,00,61,00,6d, 00,53,00,53,00,00,00,53,00,72,00,76,00, \

32,00,00,00,00,00

;Отключаем службу "Драйвер сервера Server SMB 1.xxx", которая нужна только для совместимости: обеспечение взаимодействия между Windows XP и клиентами более ранних версий ОС

;"ImagePath"="System32\DRIVERS\srv.sys"

;srvsvc.dll — Server Service DLL — обеспечивает общий доступ к файлам, принтерам для данного компьютера через сетевое подключение

;По умолчанию используем "Драйвер сервера Server SMB 2.xxx" — обеспечивает взаимодействие между Windows Vista и клиентами более поздних версий

;sc config srv start= disabled

;Убираем зависимость службы "Рабочая станция" от службы "Мини-перенаправитель SMB 1.x"

;"DependOnService"="Bowser MRxSmb20 NSI" вместо "Bowser MRxSmb10 MRxSmb20 NSI"

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\LanmanWorkstation]

"DependOnService"=hex(7):42,00,6f, 00,77,00,73,00,65,00,72,00,00,00,4d, 00,52,00, \

78,00,53,00,6d, 00,62,00,32,00,30,00,00,00,4e, 00,53,00,49,00,00,00,00,00

;Отключаем службу "Мини-перенаправитель SMB 1.x", которая нужна только для совместимости: реализует протокол SMB 1.x (CIFS), который позволяет подключаться к сетевым ресурсам, расположенным на серверах более ранних версий ОС, чем Windows Vista и выше

;"ImagePath"="system32\DRIVERS\mrxsmb10.sys"

;wkssvc.dll — Workstation Service DLL — создает и поддерживает клиентские сетевые подключения к удаленным серверам по протоколу SMB

;По умолчанию используем "Мини-перенаправитель SMB 2.0" — реализует протокол SMB 2.0, позволяющий подключаться к сетевым ресурсам, расположенным на серверах с ОС Windows Vista и более поздних версий

;Протокол SMB 1.0 можно отключить полностью во всех сетях, где нет ОС младше Windows Vista и устаревших принтеров!

;sc config mrxsmb10 start= disabled

1. Установите патчи-обновления MS17-010, закрывающие уязвимость ETERNALBLUE в SMB согласно вашей операционной системе:

Обновление IPS от 14 марта 2017 года Microsoft Windows SMB Remote Code Execution (MS17-010: CVE-2017-0143)

technet.microsoft.com/lib…ry/security/MS17-010.aspx

Для остальных, уже неподдерживаемых систем (Windows XP и прочих) можно скачать здесь:

www.catalog.update.micros…m/Search.aspx?q=KB4012598

2. Заблокируйте все неиспользуемые внешние соединения из Интернет как минимум по 145-му и 139-му TCP-портам

Вредоносная программа-шифровальщик WannaCrypt ищет уязвимые компьютеры, путем сканирования открытого извне TCP-порта 445 (Server Message Block — SMB). Поэтому необходимо заблокировать доступ как минимум по этому порту (а также по 139-му) из Интернет на вашем межсетевом экране или маршрутизаторе.

Просто и легко закрыть неиспользуемые порты можно при помощи программы WWDC — Windows Worms Doors Cleaner.

В отличие от файерволов, блокирующих порты, WWDC их закрывает, отключая службы, открывающие их. Нужно устранять источник проблемы, а не симптомы.

Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.