Лаборатория касперского вирусы шифровальщики

Лаборатория Касперского: продукты для защиты от шифровальщиков

Многие, кто не сталкивался с шифровальщиками, теперь в курсе, что это такое. В мае 2017 года организации по всему миру столкнулись с масштабной атакой вируса-шифровальщика WannaCry. Ему удалось зашифровать десятки тысяч компьютеров и нарушить работу сотен крупных организаций.

Атака подробно освещалась СМИ и вызвала широкий резонанс и у обычных пользователей, и у IT-специалистов. И все же, несмотря на масштаб поражения и медийную популярность WannaCry, надо признать, что эта атака является лишь логичным продолжением глобальной эпидемии шифровальщиков.

Количество программ-вымогателей, нацеленных как на бизнес, так и на обычных пользователей, стабильно растет все последние годы. Однако это не значит, что компании и обычные пользователи бессильны против этой угрозы. Регулярная профилактика и современные защитные решения способы справиться с шифровальщиками.

Рекомендации по защите

Рекомендации по защите от любого типа шифровальщиков просты:

Kaspersky Anti-Ransomware Tool

Мониторинг системы

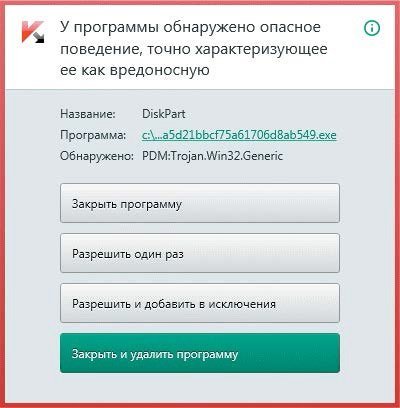

Модуль Kaspersky Security для бизнеса, который следит за активностью программ в системе и защищает от шифрования рабочие станции. Если он замечает подозрительное поведение, то позволяет завершить работу вредоносной программы и откатить все действия, которые она произвела.

Контроль запуска программ и Anti-Cryptor

Технология защиты серверов Anti-Cryptor защищает сервер от попыток шифрования с зараженного компьютера. Она автоматически блокирует доступ к серверу и останавливает процесс шифрования. Кроме того, с помощью правил можно разрешить или запретить запуск исполняемых файлов, скриптов или пакетов MSI, а также загрузку на сервер модулей DLL.

Расширенные инструменты системного администрирования

Kaspersky Security для бизнеса содержит инструменты патч-менеджмента, благодаря которым можно автоматически устанавливать обновления и исправления. При этом администратор видит, какие обновления нужно установить в первую очередь.

Kaspersky Security Network

Максимальную защиту организаций от шифровальщиков обеспечивают Kaspersky Security для бизнеса Расширенный и Kaspersky Total Security для бизнеса.

Что такое WannaCry?

Это шифровальщик, эксплуатирующий сетевую уязвимость Microsoft Security Bulletin MS17-010. Microsoft выпустил обновление к ней еще 14 марта 2017 года, но к маю патч установили далеко не все компании. Воспользовавшись этим, киберпреступники получали удаленный доступ к компьютеру через эту уязвимость и устанавливали вредоносное ПО.

WannaCry отличается от большинства подобных вредоносных программ тем, что жертве не нужно было предпринимать никаких действий. Обычно, чтобы проникнуть в систему, кибепреступники применяют социальную инженерию, присылая по почте зараженные архивы или ссылки на поддельные сайты. Здесь можно было ничего не делать и все равно стать жертвой вируса.

После взлома WannaCry вел себя как червь: распространялся по локальной сети и шифровал компьютеры, на которых не был установлен патч. Шифрованию подверглись самые разные форматы файлов – в том числе офисные документы, архивы, файлы баз данных, файлы графических программ и фоторедакторов.

За расшифровку файлов киберпреступники требовали перечислить им выкуп в крипотовалюте Bitcoin – около 600 долларов США.

Защита малого и среднего бизнеса

Kaspersky Small Office Security – комплексная защита малого бизнеса.

Kaspersky Endpoint Security Cloud – надежная защита и удобная облачная консоль.

- Управление защитой из любой точки мира

- Предустановленные политики безопасности

- Безопасность мобильных устройств на всех популярных платформах

- Отсутствие затрат на покупку оборудования

Защита среднего и крупного бизнеса

Kaspersky Security для бизнеса Расширенный – многоуровневая защита от всех актуальных угроз.

- Оценка уязвимостей и автоматическая установка исправлений

- Шифрование всего диска или отдельных файлов

- Контроль запуска приложений на серверах

- Контроль использования программ, устройств и интернета

Kaspersky Total Security для бизнеса – комплексная безопасность IT-инфраструктуры на различных уровнях сети.

- Все инструменты уровня Расширенный, включая шифрование и патч-менеджмент

- Защита интернет-шлюзов

- Защита почтовых серверов

- Защита серверов совместной работы

Антивирусные продукты на нашем сайте. Для заказа корпоративных лицензий обратитесь к нашим менеджерам.

Высокое качество защиты, подтвержденное независимыми тестами

Лаборатория MRG Effitas проверяла популярные решения кибербезопасности на защиту от эксплойта, который использовался для проникновения шифровальщика на устройство. С этой задачей справились лишь 3 из 14 тестируемых продуктов, среди которых Kaspersky Internet Security. Таким образом, это решение обеспечивает проактивную защиту на всех уровнях, чем может похвастаться лишь небольшое число программ.

Вопросы и ответы о шифровальщиках

WannaCry – это что-то из ряда вон выходящее?

C точки зрения масштаба заражения и поведения вируса – да. В то же время киберпреступники использовали стандартный способ внедрения в корпоративную сеть – уязвимости в Microsoft Windows. C точки зрения алгоритма шифрования (AES и RSA) — все тоже было стандартно.

Нужно ли устанавливать патчи, если у меня есть защитное решение?

Обязательно. Никто не гарантирует, что киберпреступники не используют эту уязвимость для атак другого типа – например, для кражи данных.

Я готов заплатить вымогателям, чтобы сохранить свои файлы. Почему нет?

Во-первых, киберпреступники могут просто получить деньги и не отдать вам ключ. Такое встречается довольно часто – в среднем, каждая пятая компания, которая платит выкуп, не получает ключа. Во-вторых, это мотивирует кибепреступников – раз их действия приносят деньги, они будут продолжать использовать шифровальщики.

У меня установлен антивирус. Мне угрожает шифровальщик?

Конечно, антивирус – это лучше, чем ничего. Однако против сложных угроз обычные антивирусы часто оказываются бессильны. В частности, для борьбы с шифровальщиками нужны продвинутые технологии, которые способны анализировать поведение объекта в системе. Впрочем, вы можете дополнить свой антивирус утилитой Kaspersky Anti-Ransomware Tool.

Пользователи Linux и Mac в безопасности?

Все относительно. WannaCry использовал уязвимость в Microsoft. Однако вирусы-шифровальщики под Linux и Mac тоже появляются, поэтому расслабляться не стоит.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Жил был один домашний компьютер с истекшим сроком действия антивируса. Жил, не тужил, тихо шелестел себе пропеллерами на пиратской семерке и лишь изредка покашливал какими то непонятными ошибками. В связи с чем мудрый и добрый хозяин решил проверить своего боевого коня на хвори, недуги и вирусы.

Кхм, кхм.

В общем поставил добрый и мудрый хозяин(то есть я) чудесный бесплатный антивирус касперского, который проверил систему, нашел какой то один подозрительный файл и рапортанув о сделанной работе бодро перезагрузился для лечения этой пакости.

Чудесно, прекрасно, великолепно. Браво.

Только вот после перезагрузки системы я немедленно обнаружил что на компе теперь:

1. Не работает мышь.

2. Не работает интернет.

3. Не работают все usb порты.

4. Не работает дисковод.

Полечил вирусы, называется.

В общем, чудесный антивирус однии махом фактически лишил меня всех способов ввода информации в ПК, оставив (к счастью) клавиатуру, которой повезло работать на порту ps2.

Дальше были долгие и упорные часы гугления (с телефона) способов избавления от этой напасти, вместе с модификацией реестра (верхом на несгибаемой клавиатуре), по итогам чего я смог таки постепенно реанимировать вначале интернет и флешки, потом и дисковод (мышь так и не поддалась)

Скачал, изрыгая потоки ненависти с сайта того же касперского, исправляшку всего этого безобразия, записал ее на болванку, и, загрузившись с нее, наконец применил фикс, после чего компуктер, моему удивлению, в самом деле починился.

(Я было уже думал что он может и взорваться)

За сим моя борьба с вирусами и антивирусами была завершена.

Ура ура.

Конец.

Мораль:

1. НЕ ДОВЕРЯЙТЕ КАСПЕРСКОМУ. 111ОДИН

2. делайте почаще точки восстановления системы.

![]()

проще было саппам каспера написать наверное. Я только раз им писал, когда шифровальщик словил, но помогли, в смысле программу дешифровки сделали и прислали.

у нас в банке при потери связи с сервером переставляли каспера (6 версия) и почти всегда после перезагрузки оставались только клава/мышь на ps2 и запрет на usb

мы бодались с обезьянами пока полностью не перешли на другую версию

Если ты абсолютно бестолковый и бездарный пользователь -зачем винить в этом Касперского ?

Твою ситуацию можно сравнить вот с чем - " У меня был старый конь, вроде сам ходил,дрова возил, правда чихал,дристал и пердел иногда,но дрова возить это ему не мешало .Я на коня поставил охуенную армированную тяжелую броню - а конь хуяк - упал и сдох .Ебаные производители тяжелой брони для коней -чтож вы делаете суки . Ваша броня должна охуенно висеть на КАЖДОМ коне, даже на больной и старой кляче ! "

Каспер единственный, кто во времена винлокеров мог этим самые винлокеры нормально удалять. Приносили компы с вебом, нодом32, авастом, нортоном. забыл кого-то наверняка. Снимали винт, ставили на машину с каспером - полчаса, можно цеплять и очищать от остатков дерьма.

Вообще хз, самый адекватный антивир, сколько не пользовался. А по одному случаю делать вывод, что антивирус говно - ну такое себе.

Ну он-то что-то нашёл, видимо) В общем конечно - хуйня какая-то. Скорее всего заражённый системный файл. Бывает, хуле)

Да от кривых рук растущих из жопы эти последствия , от кривых рук и только ! Хули Каспер винить в своих растущих из задницы руках ? Долгими месяцами засирать систему всякой хуйней, игнорировать сообщения системы об ошибках(это вообще блять нонсенс . ) - а потом конечно же виноват Каспер !

Слушай, а давай пруфы, а? Рассказывай со ссылочкой, что нагуглил, и почему это именно из-за Каспера?

То есть СПИЗДЕЛ И ВБРОСИЛ говна на вентилятор. Что и требовалось доказать.

Cureit не подводит!

Да. непонятна жажда народа чтобы висел в памяти резидентный модуль, отжирая память, процессор и прочие ресурсы компа.

особенно смешно когда речь о слабом нетбуке. Понятно когда по корп. политике на рабочей станции на работе ставят утвержденный единообразный антивирь, управляемый сисадмином. Но дома-то?

Ну у меня стоит avg на всякий случай, вроде не мешает и денег не просит. Но периодическую проверку компа свежей утилитой cureit в безопасном режиме это не отменяет, были случаи когда всякая гадость находилась.

Читаю я вас, олдфагов вин.7, и вы мне напоминаете тех кто тоскует по бабам времен ссср потому что у них лохматки были не бритые.

Ну есть вин10, вообще компы на ней летают. Все в винде есть - антивирус, образы открывает, дрова винда сама ставит, комп загружается за 5 сек, ноут тупил на 8.1, сейчас на 10ке, особенно последней 18.09 просто летает.

А что мешает летать семерке? ссд и все, те же самые 5-7 секунд на загрузку. Я понимаю, если бы 10-ка была какой-то прорывной осью, но загрузка, образы и прочее доступно и на семерке при минимальных усилиях. В чем конкретно нафталинище то, человек будущего? Ну, применительно к задачам среднего пользователя.

берем целерон 633-800 (или Атом), 512мб оперативки, 80 гб винт hdd.

Как будет летать 10-ка?

Это вы пишете про работу 10 на оборудовании, которое современно десятке.

А у людей ноуты и компы пяти и десятилетней давности, на них десятка запустится, но будет тормозить, а метрокирпичи еле ползать.

Есть для слабого железа лайт сборки 10ки, в любом случае вин7 это жуткий нафталинище.

Скажу больше, 8.1 еще хуже 7ры. Ноут Асер, интел ай3 и джифорс 840, по идее железо не слабое даже на сегодня. Стояла родная 8.1. последний год тупил жутко, я и винду переставлял на чистую и ноут капитально чистил. Один хер тупит. Поставил 10ку летом - вообще огонь, все летает как космос. И это даже без ssd а родной hdd

Касперский это троян, его даже за бугром вычищают из госструктур и бизнеса. Потому что инфу сливает на Лубянку

Да ладно бы хоть как все другие сливал. Разница-то только в том, что другие сливают в Ленгли. Но то, с каким истовым рвением он это делает, употребляя на себя 2/3 ресурсов компа, выдает еще и гениальный код, который с годами только тормознее и тормознее.

))) И к каждому айфону, в случае глобального 3.14здеца, полетит своя маленькая ракета! Так что не забывайте отключать ЖиПиЕс.

Это было в Кингсмен 1: либо мозг взрывается, либо там волны от смартфона заставляют избивать всех кто рядом.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов - ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

Она даже изменит

оперативную память

Cloner выходит на охоту

![]()

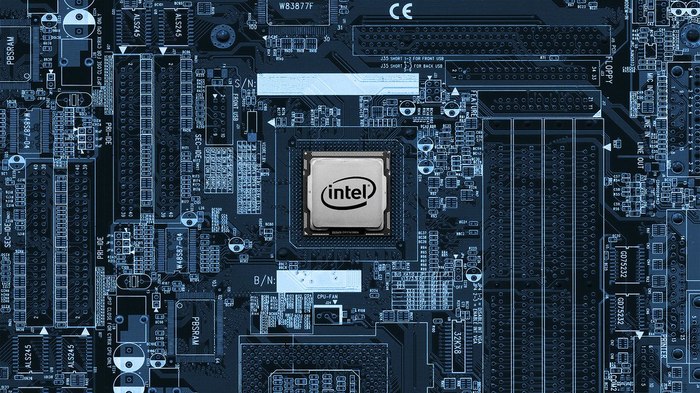

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Касперский подтвердил маскировку ЦРУ вируса под вирус Касперского

Дизайн антивируса Касперского для азиатского рынка.

![]()

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

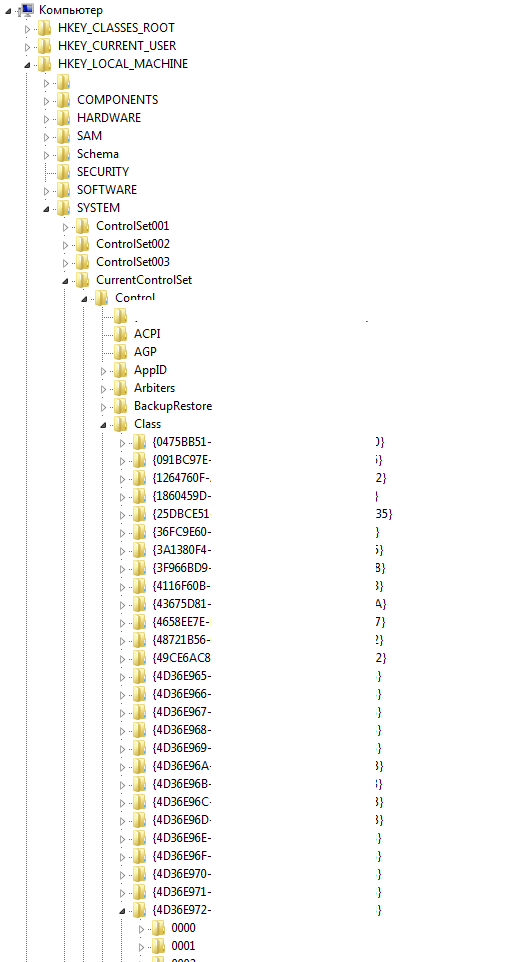

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

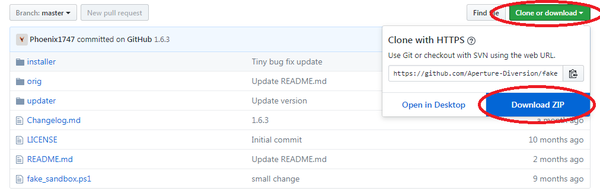

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также: