Кто такой вирусный аналитик

Респираторов и белых халатов они не носят, хотя и соприкасаются в ежеминутном такте с вирусами. Поймать и обезвредить! - таков девиз вирусных аналитиков, которые борются с киберугрозами. "Вирусоловы" - о своей профессии.

"Честно признаться, я до сих пор так ни одного и не нашел", - говорит вирусный аналитик Кристиан Функ (Christian Funk). Речь идет, конечно, не о вирусах. Их он находит каждый день и достаточно много. Как утверждает молодой специалист, ежедневно вирусные аналитики компании "Лаборатории Касперского" анализируют 35 тысяч вредоносных программ - "так сказать, уникальных, повторы здесь исключены".

"Вирус" с детства

А не нашел Кристиан Функ недостатков в своей профессии. 26-летний "вирусолов" уже три года работает в немецком офисе российской компании. Уже в возрасте 10-12 лет он "заразился" компьютером: его устройство интересовало Кристиана до мельчайших деталей. "В 15 лет я уже точно знал, что буду заниматься информационными технологиями. И меня всегда привлекала информационная безопасность. Поэтому выбор факультета был предопределен", - рассказывает молодой сотрудник "Лаборатории Касперского".

Вирусный аналитик - сегодня одна из самых востребованных специальностей в IT-сообществе. Шансы сделать карьеру в этой отрасли, как отмечает Кристиан Вирзиг (Christian Wirsig), менеджер по коммуникациям "Лаборатории Касперского", очень хорошие. "Увы, но связано это с растущей киберпреступностью в мире", - поясняет он. Большинство специалистов в этой сфере - мужчины. Да и на факультетах информатики девушек не так много. "Работы сегодня на всех хватит, - говорит Вирзиг, - у вирусных аналитиков есть все шансы вырасти до антивирусного героя".

Как бы ни бранили вирусные специалисты киберпреступников, но очевидно, что без вирусных угроз не было бы и потребности в их мониторинге. Специалисты по мониторингу угроз в киберпространстве называют это "игрой в кошки-мышки". Одни пишут вирусы, другие их обезвреживают, чтобы защитить клиента. А вот поменяться ролями в этой игре хакерам вряд ли удастся.

Даже первоклассного изобретателя вирусов, если он одумается, вряд возьмут в команду антивирусных аналитиков. Кристиан Вирзиг приводит такой пример: "Евгений Касперский (генеральный директор "Лаборатории Касперского" и один из ведущих специалистов в сфере информационной безопасности - Прим. ред.) как-то сказал, что некоторые при виде оставленного кем-то кошелька сразу пытаются найти владельца, другие сначала знакомятся с его содержимым, а третьи - вообще положат кошелек к себе в карман. Наши вирусные аналитики - из первой категории людей".

Кроме честности среди востребованных качеств Вирзиг называет аналитическое мышление. "А вот то, что приходит с годами - это страсть к идентификации вирусов, желание их отлавливать, классифицировать и находить "противоядие", - говорит эксперт.

Образование на практике

Отдельной специальности под названием "вирусный аналитик" в немецких университетах пока нет. Как правило, все начинается с образования в сфере информационных технологий, а специальные знания выпускники получают, уже устроившись на работу. К перспективным направлениями в области информационной безопасности сегодня относят анализ угроз в Веб 2.0, специализацию на веб-атаках и угрозах для интернет-банкинга и фишинг.

А вот чтобы устроиться на работу, лучше "обрастать контактами" уже в аудитории. "При подборе вирусных аналитиков для немецкого офиса мы задействовали личные контакты. Наши сотрудники рекомендовали своих однокурсников. Ведь студентов, интересующихся информационной безопасностью, не так много, как информатиков общего профиля", - отмечает менеджер по коммуникациям "Лаборатории Касперского" Кристиан Вирзиг.

Немецкие технологии стали ближе для российских студентов

Университет Дуйсбурга-Эссена совместно с компанией SAP впервые предлагает дистанционный курс обучения для студентов из России и стран СНГ. Регистрация - до 5 сентября 2010 года. Изучаем интеграцию бизнес-процессов! (18.08.2010)

Учить бизнес-информатику в Германии: "за" и "против"

Российское техническое образование - в цене. Выпускникам из России рады и зарубежные компании. Зачем же тогда учить бизнес-информатику на Западе? Мнение экспертов из России и Германии. (30.06.2010)

Карьера играючи: за дело берутся геймеры

Играм кризис не помеха. Производителям компьютерных игр нужны кадры. Молодые люди могут сделать быструю карьеру даже в условиях кризиса. Главное - подойти к делу со страстью. Эксперты о перспективах растущей отрасли. (15.09.2009)

Игра по правилам: Новая специальность для геймеров

Из игроков - в создатели компьютерных игр. Вы хотите моделировать кибер-реальность по своему усмотрению и в придачу получать за это деньги? Новая специальность в Гамбурге предлагает такую возможность. (16.09.2009)

Почему немцы берут на работу слепых 13.11.2019

13 ноября во всем мире отмечается Международный день слепых. В Германии больше полумиллиона слепых и слабовидящих людей. Многие из них живут, тем не менее, полноценной жизнью.

Как Украина будет противостоять кибератакам на выборах 2019 года 23.11.2018

Эксперты по кибербезопасности прогнозируют усиление хакерских атак в Украине во время выборов в 2019 году. Как страна намерена им противостоять, и откуда ждет помощи?

Миллиардер в кепочке: карьера, начавшаяся в ПТУ 22.10.2018

Одна из немецких газет назвала его "самым скромным в мире миллиардером". В начале его карьеры никто даже предположить не мог, что она будет столь блестящей.

Да, эту фотографию нам дали в ЛК. Поэтому на ней солнце, трава и лето:)

На входе меня встретила приятная девушка Маша из департамента корпоративных коммуникаций. Чтобы ты понимал: это те люди, которые делают так, чтобы журналисты писали про компанию только хорошее. Маша явно оказалась бывалым бойцом. Она точно знала, куда меня вести. Завтракать! Вообще, если бы так начинался день антивирусного аналитика, то я бы подписался на работу прямо сейчас. Но мы с тобой понимаем, что это не так :).

Первое место, где я оказался. Крутая столовая

Поток файлов очень большой (ежедневно обрабатывается более 315 тысяч вредоносных объектов), поэтому в ход пускается и автоматика, которая может дать вердикт большей части поступающих файлов. Оставшаяся же часть ложится на плечи немногочисленных участников знаменитого круглого стола (смотри фотографию выше). Подавляющее большинство файлов здесь приходится на операционные системы Windows (кто бы сомневался), все остальные платформы по-прежнему составляют доли процента. Впрочем, отставим холивар.

Над самим круглым столом расположены мониторы с дашбордами, показывающие статистику в реальном времени, в том числе количество обработанных каждым участником семплов. В работе присутствует определенный соревновательный дух, но на лошадку с моим именем я бы сегодня не ставил.

В зависимости от обнаруженных активностей семплу присваивается определенный тип. У Kaspersky Lab существует строгая классификация объектов, одна из самых распространенных в антивирусной индустрии, в том числе и у других антивирусных вендоров.

Первый день антивирусного аналитика начинается незатейливо — с настройки рабочего ноутбука. Понятно, что надо заранее позаботиться о безопасности при анализе поступающих файлов, чтобы случайно не заразить рабочую систему. Вдумчивый читатель заметит: почему бы не использовать изолированное окружение, виртуальные машины? И будет прав, эти методы тоже активно используются, но имеют недостатки, так как серьезная малварь всегда пытается определить запуск в виртуальном окружении и лишний раз себя не выдавать. Для безопасной работы на компьютер устанавливается родной антивирус Касперского, а в исключения добавляется рабочая папка с семплами: иначе часть рабочего материала может ликвидироваться еще до анализа. Также настраивается политика ограниченного использования программ, а именно запрещается запуск файлов из рабочей папки с потенциально опасными расширениями. Это делается стандартными средствами Windows.

Судя по всему, далее новоиспеченный антивирусный аналитик устанавливает необходимое специализированное ПО для анализа, но на моем ноутбуке оно уже было:

- IDA Pro — Ида не нуждается в представлении. Известнейший мультиплатформенный дизассемблер, который поддерживает множество форматов файлов, обладает широкой функциональностью и автоматическим анализатором кода;

- HIEW — олдскул, известный дизассемблер. В отличие от неповоротливой IDA Pro, он легок и быстр, хотя и не обладает таким продвинутым анализатором кода и наличием разнообразных приблуд;

- ILSpy — декомпилятор файлов для платформы .NET. Как известно, исполняемые файлы .NET компилируются в промежуточный MSIL-код, непригодный для взора обычных дизассемблеров, на этот случай есть инструменты вроде ILSpy;

- VB Decompiler — декомпилятор для исполняемых файлов Visual Basic. На выходе дает файл, по содержанию напоминающий исходный код исполняемого файла, по которому можно определить суть проделываемых им действий.

Конечно, это далеко не полный набор инструментов, используемых в работе, но мне на день хватило и этого. Кстати, интересный момент: в начале его пути антивирусному аналитику не разрешается использовать никаких средств динамического анализа (OllyDbg, WinDbg, etc.). Только статика, только хардкор!

Когда все было готово к бою, мне на выбор было предоставлено несколько файлов, которые предстояло проанализировать. Хотелось для начала взять что попроще, но, к сожалению, по имени файлов судить было невозможно. Названия представляют собой нечто вроде хеша MD5, иначе говоря — бессмысленный набор цифр и букв. Расширений нет. Тогда я решил обратить внимание на размер файлов и взял самый мелкий. И не ошибся: этим файлом оказался слегка обфусцированный скрипт на Visual Basic. Для его анализа достаточно было обычного Notepad’а и немного наблюдательности. Специально для читателей я размещаю этот пример в первозданном виде на страницах журнала и не буду раскрывать деталей деятельности данного образца. Скажу лишь только, что семпл относится к категории Trojan-Downloader. Первый готов, переходим к следующему примеру!

Разминочный семпл на Visual Basic

Следующий файл я выбрал уже случайным образом, и он оказался более весомым — порядка сотни килобайт. В IDA Pro я заметил интересную строку, в которой фигурировали слова Borland и Delphi, что недвусмысленно намекало на средство разработки этого семпла. Специфика Delphi в том, что начинать анализ исполняемого файла с точки входа бесполезно чуть менее чем полностью: при таком подходе аналитик столкнется с over9000 всяческих вызовов и переходов в ассемблерном коде. Гораздо более правильным подходом будет начинать с другой стороны — просмотреть список используемых строк и импортов функций. В списке строк были обнаружены весьма интересные элементы, содержащие названия всех функциональных клавиш на клавиатуре. А в импортах — функция, которая возвращает нажимаемые на клавиатуре кнопки. Также были замечены импорты функций создания и записи в файл. После просмотра соответствующих мест в коде, где используются эти функции, был вынесен окончательный вердикт — этот семпл относится к категории Trojan-Spy. Однако в этом случае была представлена лишь часть троянского функционала, то есть сбор вводимой с клавиатуры информации, но никак не была реализована передача лог-файлов злоумышленнику. Это означает, что перед нами лишь один из модулей троянской программы.

Новоиспеченный дятел, или ваш покорный слуга весь в работе

315 тысяч вредоносных объектов ежедневно обрабатывается в ЛК

Обед оказался еще вкуснее, чем завтрак. Конечно, уже без улыбающейся девушки напротив, но зато с разговорчивым аналитиком, который посвящал меня в тайны касперского двора. Тут надо сказать, что ЛК компенсирует сотрудникам 300 рублей на питание ежедневно. Способ проверенный: хочешь привлечь классных сотрудников — дай им крутую задачу и хорошо накорми. Даже обидно: как мало нам надо :).

После обеда снова в бой. Еще один семпл на VB. Но этот объект отличался от первого тем, что здесь мы имеем дело со скомпилированным файлом, то есть исполняемым файлом Visual Basic. Это легко узнать по строковым константам, используемым в файле. К счастью, в природе существует прекрасная утилита VB Decompiler — декомпилятор для исполняемых файлов Visual Basic. Она преобразует исполняемый файл в скрипт на VB, более пригодный для анализа, хотя и в не сильно привлекательном виде. Быстрый анализ выявил, что этот семпл призывал пользователя зайти на некоторые подозрительные сайты. С одной стороны, это не является зловредной активностью, с другой — на этих сайтах пользователя, скорее всего, ждут неприятности, поэтому детектировать такие объекты тоже нужно. Такие программы будут относиться к категории Riskware. Выбор, детектировать или нет подобные программы, лежит на пользователе. По умолчанию в антивирусных продуктах конкретно Kaspersky Lab детектирование Riskware отключено.

Честно сказать, меня немного опечалило такое большое количество выпавших мне высокоуровневых зловредов, однако, как выясняется, это устойчивый тренд. Доходит до того, что вирусные писатели вконец наглеют — пишут малварь на каком-нибудь питоне или языке для автоматизации AutoIt, а потом компилируют это дело в exe.

Но все-таки удалось найти что-то более классическое — файл на языке С. То количество функций, которые я увидел в экспортах, подсказывало, что мы имеем дело с динамически подключаемой библиотекой. А имена экспортируемых функций намекали на то, что перед нами один из модулей троянской программы. Кроме того, в строковых константах были обнаружены имена многих антивирусных продуктов. Можно сделать вывод, что здесь используется какой-то обход антивирусов. Однако бывает так, что и во вполне безобидных программах появляются подозрительные строки с названиями антивирусов и путей их установки. Например, WinRAR: тут эти строки служат для того, чтобы можно было удобно просканировать архив на наличие вирусов через контекстное меню. В итоге можно сказать, что анализируемый объект с высокой долей вероятности попадет в категорию Trojan, хотя сама по себе библиотека и не выполняет никаких вредоносных действий.

Наставник пытается донести до меня истину

В непринужденной обстановке. Видимо палку забыли отфотошопить

За неполный рабочий день я сумел разобрать четыре семпла. Не без посторонней помощи, конечно :). Для типичного антивирусного аналитика это непозволительно мало — за такое, наверное, даже стреляют. Средний темп работы должен быть в четыре-пять раз быстрее! Здесь может показаться, что работа аналитика очень напряженная, но это не совсем так. Обстановка в лаборатории довольно спокойная, никакой суматохи я не заметил. Поэтому я сделал вывод, что не они очень быстро работают, а я — очень медленно :). И это нормально, за первый день работы антивирусный аналитик может разобрать и один семпл, а скорость приходит с опытом. По крайней мере, меня так утешали.

В среднем вирусному аналитику на анализ одного объекта требуется 20 минут. Итого получается 20-25 объектов за смену.

Виктор Мутьев — старший преподаватель СПбГИК, разработчик авторских курсов по медиакоммуникациям и анализу новостной информации.

Критическое мышление в медиапотреблении

Наше восприятие мира окутано сложным мозаичным информационным покрывалом. Данные, которые мы получаем, чаще всего бессистемно, меняют наше отношение к глобальным и локальным процессам и оказывают не всегда очевидные эффекты на поведенческие привычки.

Как не потерять самообладание и не попасть в жернова информационного хаоса? Вот вопросы, которые полезно задавать самому себе. Моя работа связана с методологией и методиками анализа текстов разных жанров. По роду профессиональной деятельности я ищу научные и прикладные ответы на эти вопросы каждый день.

Профессиональные методы и технологии, например, дискурсивный анализ, интент-анализ, информационный мониторинг трудно использовать в ежедневных практиках медиапотребления, зато тут помогут прикладные инструменты критического мышления. Под критическим мышлением мы понимаем комплекс алгоритмов и процедур, применяемых при использовании медиа-контента. Ими может пользоваться любой человек, который потребляет медиа-контент каждый день.

Проверяем текст методикой 5W+H

Кто? Автором выступает И. С. Пестов. Проанализировать его индивидуальную биографию трудно, поскольку автор не медийное лицо, а сбор дополнительной информации выходит за рамки критического мышления. Мы говорим о прикладной методике, поэтому будем использовать информацию, которая имеется в нашем распоряжении, в данный момент.

Что? Предмет текста — коронавирус, причем заголовок обещает нам разоблачение. В целом последующее повествование соответствует заявленной теме — с этой точки зрения текст достаточно целостен.

Где? На этот вопрос необходимо ответить в двух плоскостях: ресурс, на котором опубликован текст, и место действия событий.

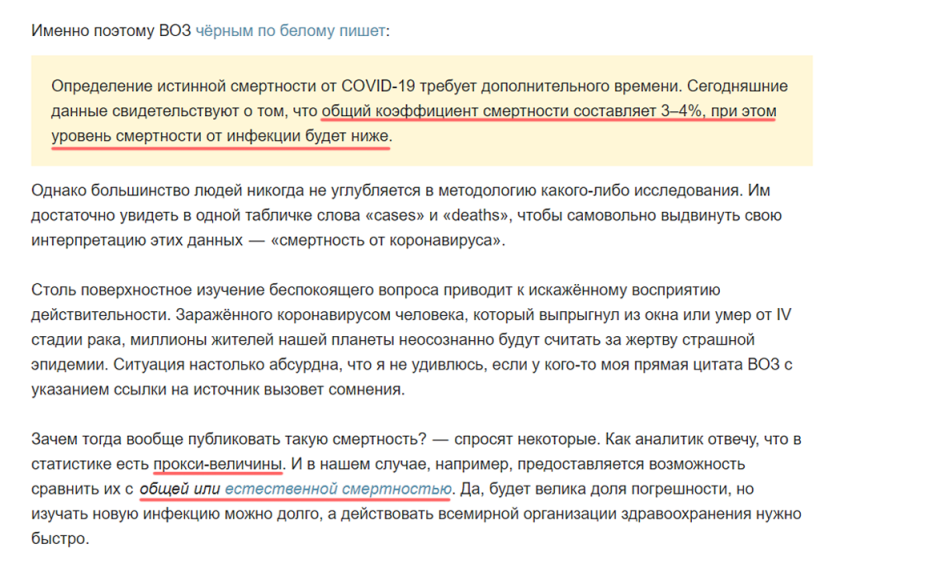

Почему? Этот вопрос объясняет, почему происходят данные события. С одной стороны, у нас авторская интерпретация, с другой — большое количество ссылок. Например, на Всемирную организацию здравоохранения, авторитетный портал Statista, при этом все ссылки работают.

По формальным критериям мнение автора можем считать выверенным. Объяснения, почему существующие страхи преувеличены, формально будут корректны.

Когда? Здесь нужно разобраться: когда происходят события и когда был написан материал.

Автор опубликовал текст 18 марта. Материал актуален, поскольку написан по следам происходящих на тот момент событий, но мы не можем оценивать его с позиции сегодняшнего дня. Данные, которые были открыты авторитетными источниками на момент написания текста, являются корректными.

В то же время автор претендует на прогноз. Он предполагает, что страхи завышены, поскольку цифр смертности именно от коронавируса нет. Адекватных выкладок до сих пор нет, в этом материал справедлив. При этом с позиции сегодняшнего дня мы видим, что автор не может быть прав на 100%.

Как? Последний вопрос объясняет, как автор пришел к своим выводам. Ответ на этот вопрос виден из структуры материала. Текст целостен, состоит из заголовков и абзацев, последовательно раскрывающих существующую ситуацию.

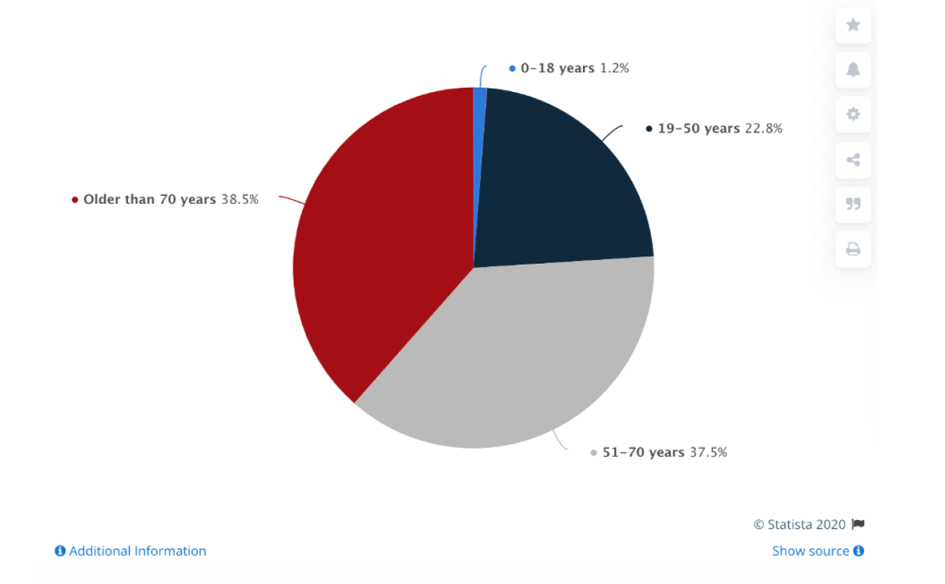

На круизном лайнере Diamond Princess в Японии обнаружили коронавирус у нескольких пассажиров. На борту было 3711 человек, включая 1045 членов экипажа. Коронавирусом заболели 712 человек, умерли 10. Случай на лайнере стал крупнейшим скоплением заболевших новым видом вируса за пределами Китая. Автор статьи о Diamond Princess сделал прогноз распространения вируса и летальности на весь мир на основе данных на борту судна.

Автор предлагает не верить слепо экспонентам и графикам, а обращать на официальные данные ВОЗ, где сказано, что грипп распространяется быстрее коронавируса.

Автор пришел к результатам убедительно, последовательно, с доказательной базой, статистическими выкладками и ссылками на авторитетные источники. С другой стороны, с доказательствами автор работал избирательно. Он не включил разные точки зрения, а подкреплял аргументами свою. Поэтому материал будет двойственным: можем ли мы доверять результатам данного анализа или нет?

Сделаем вывод по первой методике. Текст как самостоятельное явление состоялся. Это довольно целостный материал, но с некоторыми огрехами и неясностями.

Проверяем источники методикой IMVAIN

Вторая методика — IMVAIN — помогает проверить источники. Если источник не независимый, не проверяемый, не цитируемый и не названный, то материалы можно считать недостоверными, с точки зрения источниковой базы.

Independence — независимость. Биографию автора не анализируем, но исходя из данных текста, есть впечатление, что автор независим. Этим славится и платформа. По поводу внешней независимости претензии предъявить не можем.

Multiplicity — множественность. Автор постарался: использует материалы портала Index mundi, Statista, данные итальянских экспертов, конкретные имена специалистов. Это вызывает ощущение множественного подтверждения высказываемых тезисов.

Verification — верифицируемость, проверяемость. Это слабый момент, он связан с самой темой материала. Автор сам говорит в тексте, что пока мы не имеем полноценных данных о смертности, а по-прежнему существующие исследования базируются на небольшой выборке. При этом свои выводы он обрамляет как единственно верный результат. Например, что доказательство ошибочности менее популярно и просит засунуть свое мнение в небытие. Все это говорит нам о том, что автор уверен в своих умозаключениях. Ссылки на источники проверяемые, они действующие — это хорошо.

Authoritativeness — авторитетность. Людей, на которых ссылается автор, можно считать авторитетными в данной предметной области, но нельзя быть уверенными в авторе.

Named sources — названость. Все источники названы. Текст не анонимный, можно установить, кому принадлежат приводимые мнения и аргументы — это хорошо.

Сделаем вывод о достоверности источников. По методике IMVAIN у нас есть две проблемы: проверяемость и авторитетность автора в данной предметной области. Никаких крупных замечаний по-прежнему нет.

Применяем лексический анализ

Последняя методика, по которой будет наибольшее количество замечаний — методика лексического анализа. В простом виде это последовательное выявление приемов речевой агрессии, искажения информации и анализ структуры текста. Например, оценочной лексики, стилистически-сниженной лексики, языковой демагогии. Мы поговорим о тех, которые встретим.

Заголовок обещает, что мы увидим разоблачения, которые автор пытается нам аргументировано представить по ходу текста.

Первое, что мы видим — ссылку на ВОЗ, которая действительно писала об общем коэффициенте смертности, но насколько уровень смертности будет ниже на данный момент нам неизвестно. Коэффициент может быть ниже на 0,1%, тогда аргумент сразу станет не столь значимым.

Оценочная лексика. Это допустимо для публицистических материалов, но в новостной или научной информации ее нужно избегать. Материал, предполагающий аргументацию и научное разоблачение, должен быть безоценочным. Например, что большинство людей никогда не углубляются в методологию, — это оценка автора.

Положительные моменты. Автор приводит хороший пример предыдущего не дающего объективного представления исследования о Diamond Princess. Взвешенные аргументированные суждения, например, что мы не можем определить даже приблизительный уровень летальности инфекции, не знаем, насколько выборка верна, являются положительными чертами данного текста.

Выводы о достоверности статьи

По каждой из методик мы выявили некоторые дискуссионные тезисы, но в целом материал довольно целостный и не обладает явными искажениями. Лексический анализ позволяет задуматься, насколько объективен автор.

Мы разобрали один текст на конкретных удобных методиках. Даже этот пример показывает, что главное в современных реалиях вырабатывать сдержанную взвешенную позицию. На практике важно соблюдать баланс. Быть честным, прозрачным в своих мыслях, суждениях и отборе фактов реальности. Именно на это должны быть ориентированы методики критического мышления и образовательные программы, которые эти методики транслируют.

Новички

Забаненные

Доброго времени суток. У меня такой вопрос не только к сотрудникам, но и к форумчанам: стоит ли становится вирусным аналитиком?

Дело в том что я в настоящий момент студент, сам занимаюсь как хобби асмом, Win API, идой, вирусологией…вообще всем что относится к реверсингу вирей и низкоуровневым вещам. Суть в том, что такая профессия как вирусный аналитик достаточно специфичная и редкая. Стоит ли мне развиваться дальше в этом направлении?

Есть мнение, что пробиться в антивирусную компанию не легче чем попасть в ФСБ, да и со знанием асма щас не легко устроится (ну разве в микроконтроллеры ещё программить).

С другой стороны не у каждого хватит терпения копаться в огроменных листингах и само программирование на чистом API для многих почему-то кажется невероятно сложным, так что людей в этой сфере тоже относительно не много.

Сейчас у меня такая дилемма – с одной стороны хочется быть востребованным, с другой зарывать в землю относительно специфичные навыки тоже не хочется.

Вроде бы и ответ сам напрашивается – заниматься надо тем, чем умеешь, но и уходить куда то далеко от реальных вещё тоже не охота.

Добро пожаловать на форум!

В наше время вообще пробиться, куда - либо без знакомых и толкача - это не реально!

Что касается вирусного аналитика. Думаю - это специальность не достойна, какого либо внимания, даже в такой компании как Лаборатории Касперского.

ЗЫ. Мое мнение!

Насчет продолжения обучения, советую даже не остонавливатся и не задумываться, ибо программист высочайшего уровня всегда нужны! Вот это факт! ИМХО!

Участники

В свое время у меня тоже было большое желание устроиться в ЛК вирусным аналитиком. Это же работа мечта - сидишь себе в IDA и Hiew, да еще и деньги за это платят Однако мое мнение - что хотя работа интересная, этим нельзя заниматься более 3-5 лет, потому как работа, очевидно, безумно монотонная, а большинство зловредов похожи друг на друга как две капли воды. В то же время если вас интересует тема информационной безопасности, вы можете стать специалистом именно в этой области, я бы рассматривал именно такой вариант. Такие специалисты нужны существенно более широкому кругу компаний, нежели антивирусные.

В наше время вообще пробиться, куда - либо без знакомых и толкача - это не реально!

Участники

Забаненные

реально. очень даже.

в ИТ главное не связи, а знания во многих случаях.

Новички

программист высочайшего уровня

Участники

Забаненные

Да вот загвоздка в том что каждый понимает под высочайшим уровнем разные вещи, кто считает это работу с бд, кто то разработку графических движков, кто то профессиональные навыки в отладчике.

Забаненные

зарплата хорошая. Видимо с другой.

Новички

_http://www.anti-malware.ru/forum/index.php?showtopic=7903

Вот кстати,интересный вопрос,о проверке файлов ВирЛабом.

и телефон выбераем с бюджетем 30 к

запомнили, молодец

кстати курс доллара 31 руб за 1 долл.

Ну а на самом деле слишком высокие должности надо либо уметь пробиваться, либо связи.последнее конечно не в убытке.

Развиваться в должности вирусного аналитика особо не куда правда..

Забаненные

хаха, сапсибо!

Ну тут другая проблема, человеку приспичило разреверсить фишку, ломанулся учить асм и обломился на нём.

Некоторые люди пытаются учить асм для специально каких то целей - на этом обломалось не мало людей.

У меня совсем наоборот, асмом я занимаюсь далеко не перваый год и об этих неудобствах хорошо знаю. Начинал я заниматься потому что нравилось, не про каких вирусных аналитиков я тогда вообще не слышал.

Читайте также: