Когда и кем был выявлен касперский вирус

Облачная база знаний "Лаборатории Касперского", которая содержит информацию о репутации программ и сайтов. Использование данных Kaspersky Security Network обеспечивает более высокую скорость реакции программ "Лаборатории Касперского" на угрозы, повышает эффективность работы некоторых компонентов защиты, а также снижает вероятность ложных срабатываний.

Перевод программы в полнофункциональный режим. Активация выполняется пользователем во время или после установки программы. Для активации программы пользователю необходим код активации.

Базы данных, которые содержат информацию об угрозах компьютерной безопасности, известных "Лаборатории Касперского" на момент выпуска антивирусных баз. Записи в антивирусных базах позволяют обнаруживать в проверяемых объектах вредоносный код. Антивирусные базы формируются специалистами "Лаборатории Касперского" и обновляются каждый час.

Список адресов веб-ресурсов, содержимое которых может быть расценено как опасное. Список сформирован специалистами "Лаборатории Касперского", регулярно обновляется и входит в поставку программы "Лаборатории Касперского".

Список адресов веб-ресурсов, которые определены специалистами "Лаборатории Касперского" как фишинговые. База регулярно обновляется и входит в поставку программы "Лаборатории Касперского".

Запрет доступа к объекту со стороны внешних программ. Заблокированный объект не может быть прочитан, выполнен, изменен или удален.

Программа, которая заражает другие программы – добавляет в них свой код, чтобы получить управление при запуске зараженных файлов. Это простое определение дает возможность выявить основное действие, выполняемое вирусом – заражение.

Ряд целенаправленных попыток заразить устройство вирусом.

Объект, код которого содержит модифицированный участок кода известной программы, представляющей угрозу, или объект, напоминающий такую программу по своему поведению.

Группа, в которую Kaspersky Anti-Virus помещает программу или процесс в зависимости от наличия электронной цифровой подписи программы, репутации программы в Kaspersky Security Network, доверия к источнику программы и потенциальной опасности действий, которые выполняет программа или процесс. На основании принадлежности программы к группе доверия Kaspersky Anti-Virus может накладывать ограничения на действия этой программы в операционной системе.

В Kaspersky Anti-Virus используются следующие группы доверия: "Доверенные", "Слабые ограничения", "Сильные ограничения", "Недоверенные".

Программный процесс, файловые операции которого не контролируются программой "Лаборатории Касперского" в режиме постоянной защиты. При обнаружении подозрительной активности доверенного процесса Kaspersky Anti-Virus исключает этот процесс из списка доверенных и блокирует его действия.

Пакет обновлений модулей программы "Лаборатории Касперского", в состав которого включены набор срочных обновлений, собранных за некоторый период, и изменения в архитектуре программы.

Загрузочный сектор – это особый сектор на жестком диске компьютера, дискете или другом устройстве хранения информации. Содержит сведения о файловой системе диска и программу-загрузчик, отвечающую за запуск операционной системы.

Существует ряд вирусов, поражающих загрузочные секторы дисков, которые так и называются – загрузочные вирусы (boot-вирусы). Программа "Лаборатории Касперского" позволяет проверять загрузочные секторы на присутствие вирусов и лечить их в случае заражения.

Функции, выполняемые программой "Лаборатории Касперского", реализованы в виде задач, например: задача полной проверки, задача обновления.

Объект, участок кода которого полностью совпадает с участком кода известной программы, представляющей угрозу. Специалисты "Лаборатории Касперского" не рекомендуют вам работать с такими объектами.

Специальное хранилище, в которое программа помещает резервные копии файлов, измененных или удаленных во время лечения. Копии файлов хранятся в специальном формате и не представляют опасности для компьютера.

Программа, предназначенная для скрытой записи информации о клавишах, нажимаемых пользователем во время работы на компьютере. Клавиатурные шпионы также называют кейлоггерами.

Код, который вы получаете, приобретая лицензию на использование Kaspersky Anti-Virus. Этот код необходим для активации программы.

Код активации представляет собой последовательность из двадцати латинских букв и цифр, в формате ххххх-ххххх-ххххх-ххххх.

Части Kaspersky Anti-Virus, предназначенные для защиты компьютера от отдельных типов угроз (например, Анти-Фишинг). Каждый компонент защиты относительно независим от других компонентов и может быть отключен или настроен отдельно.

Ситуация, когда незараженный объект определяется программой "Лаборатории Касперского" как зараженный из-за того, что его код напоминает код вируса.

Представление имени файла общими символами. Основными символами, используемыми в масках файлов, являются * и ? (где * – любое число любых символов, а ? – любой один символ).

Новый вирус, информации о котором нет в базах. Как правило, неизвестные вирусы обнаруживаются программой в объектах при помощи эвристического анализатора. Таким объектам присваивается статус возможно зараженных.

Антивирусная программа стороннего производителя или программа "Лаборатории Касперского", не поддерживающая управление через Kaspersky Anti-Virus.

Процедура замены / добавления новых файлов (баз или программных модулей), получаемых с серверов обновлений "Лаборатории Касперского".

Набор программ, необходимых для запуска и правильной работы операционной системы и программного обеспечения вашего компьютера. Каждый раз при старте операционная система запускает эти объекты. Существуют вирусы, способные поражать именно объекты автозапуска, что может привести, например, к блокированию запуска операционной системы.

Пакет файлов для обновления баз и программных модулей. Программа "Лаборатории Касперского" копирует пакеты обновлений с серверов обновлений "Лаборатории Касперского", затем автоматически устанавливает и применяет их.

Параметры работы программы, специфичные для каждого типа задач.

Файл, который в силу своей структуры или формата может быть использован злоумышленниками в качестве "контейнера" для размещения и распространения вредоносного кода. Как правило, это исполняемые файлы, например, с расширением com, exe, dll и другими. Риск внедрения в такие файлы вредоносного кода достаточно высок.

Проверка в режиме реального времени с использованием информации текущей (последней) версии баз объектов, передаваемых по всем протоколам (например, HTTP, FTP и прочим).

Файлы, входящие в состав установочного пакета программы "Лаборатории Касперского" и отвечающие за реализацию его основных задач. Каждому типу задач, реализуемых программой (защита, проверка, обновление баз и программных модулей), соответствует свой программный модуль.

Четко определенный и стандартизованный набор правил, регулирующих взаимодействие между клиентом и сервером. К ряду хорошо известных протоколов и связанных с ними служб относятся: HTTP, FTP и NNTP.

Программа или набор программ для скрытия следов присутствия злоумышленника или вредоносной программы в операционной системе.

В операционных системах Windows под руткитом принято подразумевать программу, которая внедряется в операционную систему и перехватывает системные функции (Windows API). Перехват и модификация низкоуровневых API-функций, в первую очередь, позволяет такой программе достаточно качественно маскировать свое присутствие в операционной системе. Кроме того, как правило, руткит может маскировать присутствие в операционной системе любых описанных в его конфигурации процессов, каталогов и файлов на диске, ключей в реестре. Многие руткиты устанавливают в операционную систему свои драйверы и службы (они также являются "невидимыми").

HTTP-серверы "Лаборатории Касперского", с которых программа "Лаборатории Касперского" получает обновления баз и программных модулей.

Небольшая компьютерная программа или независимая часть программы (функция), как правило, написанная для выполнения конкретной задачи. Наиболее часто применяется при использовании программ, встраиваемых в гипертекст. Скрипты запускаются, например, когда вы открываете некоторые сайты.

Если включена постоянная защита, программа отслеживает запуск скриптов, перехватывает их и проверяет на присутствие вирусов. В зависимости от результатов проверки вы можете запретить или разрешить выполнение скрипта.

Несанкционированная массовая рассылка сообщений электронной почты, чаще всего рекламного характера.

Период времени, в течение которого вы можете пользоваться функциями программы и дополнительными услугами.

Показатель вероятности, с которой компьютерная программа может представлять угрозу для операционной системы. Степень угрозы вычисляется с помощью эвристического анализа на основании критериев двух типов:

- статических (например, информация об исполняемом файле программы: размер файла, дата создания и тому подобное);

- динамических, которые применяются во время моделирования работы программы в виртуальном окружении (анализ вызовов программой системных функций).

Степень угрозы позволяет выявить поведение, типичное для вредоносных программ. Чем ниже степень угрозы, тем больше действий в операционной системе разрешено программе.

Технология, позволяющая увеличить скорость антивирусной проверки за счет исключения тех объектов, которые не были изменены с момента предыдущей проверки, при условии, что параметры проверки (базы программы и настройки) не были изменены. Информация об этом хранится в специальной базе. Технология применяется как в режиме постоянной защиты, так и в режиме проверки по требованию.

Например, у вас есть файл архива, который был проверен программой "Лаборатории Касперского" и которому был присвоен статус не заражен. В следующий раз этот архив будет исключен из проверки, если он не был изменен и не менялись параметры проверки. Если вы изменили состав архива, добавив в него новый объект, изменили параметры проверки, обновили базы программы, архив будет проверен повторно.

Ограничения технологии iChecker:

- технология не работает с файлами больших размеров, так как в этом случае проверить весь файл быстрее, чем вычислять, был ли он изменен с момента последней проверки;

- технология поддерживает ограниченное число форматов.

Отладочное выполнение программы, при котором после выполнения каждой команды происходит остановка и отображается результат этого шага.

Исполняемый файл в сжатом виде, который содержит в себе программу-распаковщик и инструкции операционной системе для ее выполнения.

Под уровнем безопасности понимается предустановленный набор параметров работы компонента программы.

Недостаток в операционной системе или программе, который может быть использован производителями вредоносного программного обеспечения для проникновения в операционную систему или программу и нарушения ее целостности. Большое количество уязвимостей в операционной системе делает ее работу ненадежной, так как внедрившиеся в операционную систему вирусы могут вызывать сбои в работе как самой операционной системы, так и установленных программ.

Вид интернет-мошенничества, заключающийся в рассылке сообщений электронной почты с целью кражи конфиденциальных данных, как правило, финансового характера.

Зашифрованный блок данных, который входит в состав документа или программы. Цифровая подпись используется для идентификации автора документа или программы. Для создания цифровой подписи автор документа или программы должен иметь цифровой сертификат, который подтверждает личность автора.

Цифровая подпись позволяет проверить источник и целостность данных, и защититься от подделки.

Технология обнаружения угроз, информация о которых еще не занесена в базы "Лаборатории Касперского". Эвристический анализатор позволяет обнаруживать объекты, поведение которых в операционной системе может представлять угрозу безопасности. Объекты, обнаруженные с помощью эвристического анализатора, признаются возможно зараженными. Например, возможно зараженным может быть признан объект, который содержит последовательности команд, свойственные вредоносным объектам (открытие файла, запись в файл).

Жил был один домашний компьютер с истекшим сроком действия антивируса. Жил, не тужил, тихо шелестел себе пропеллерами на пиратской семерке и лишь изредка покашливал какими то непонятными ошибками. В связи с чем мудрый и добрый хозяин решил проверить своего боевого коня на хвори, недуги и вирусы.

Кхм, кхм.

В общем поставил добрый и мудрый хозяин(то есть я) чудесный бесплатный антивирус касперского, который проверил систему, нашел какой то один подозрительный файл и рапортанув о сделанной работе бодро перезагрузился для лечения этой пакости.

Чудесно, прекрасно, великолепно. Браво.

Только вот после перезагрузки системы я немедленно обнаружил что на компе теперь:

1. Не работает мышь.

2. Не работает интернет.

3. Не работают все usb порты.

4. Не работает дисковод.

Полечил вирусы, называется.

В общем, чудесный антивирус однии махом фактически лишил меня всех способов ввода информации в ПК, оставив (к счастью) клавиатуру, которой повезло работать на порту ps2.

Дальше были долгие и упорные часы гугления (с телефона) способов избавления от этой напасти, вместе с модификацией реестра (верхом на несгибаемой клавиатуре), по итогам чего я смог таки постепенно реанимировать вначале интернет и флешки, потом и дисковод (мышь так и не поддалась)

Скачал, изрыгая потоки ненависти с сайта того же касперского, исправляшку всего этого безобразия, записал ее на болванку, и, загрузившись с нее, наконец применил фикс, после чего компуктер, моему удивлению, в самом деле починился.

(Я было уже думал что он может и взорваться)

За сим моя борьба с вирусами и антивирусами была завершена.

Ура ура.

Конец.

Мораль:

1. НЕ ДОВЕРЯЙТЕ КАСПЕРСКОМУ. 111ОДИН

2. делайте почаще точки восстановления системы.

![]()

проще было саппам каспера написать наверное. Я только раз им писал, когда шифровальщик словил, но помогли, в смысле программу дешифровки сделали и прислали.

у нас в банке при потери связи с сервером переставляли каспера (6 версия) и почти всегда после перезагрузки оставались только клава/мышь на ps2 и запрет на usb

мы бодались с обезьянами пока полностью не перешли на другую версию

Если ты абсолютно бестолковый и бездарный пользователь -зачем винить в этом Касперского ?

Твою ситуацию можно сравнить вот с чем - " У меня был старый конь, вроде сам ходил,дрова возил, правда чихал,дристал и пердел иногда,но дрова возить это ему не мешало .Я на коня поставил охуенную армированную тяжелую броню - а конь хуяк - упал и сдох .Ебаные производители тяжелой брони для коней -чтож вы делаете суки . Ваша броня должна охуенно висеть на КАЖДОМ коне, даже на больной и старой кляче ! "

Каспер единственный, кто во времена винлокеров мог этим самые винлокеры нормально удалять. Приносили компы с вебом, нодом32, авастом, нортоном. забыл кого-то наверняка. Снимали винт, ставили на машину с каспером - полчаса, можно цеплять и очищать от остатков дерьма.

Вообще хз, самый адекватный антивир, сколько не пользовался. А по одному случаю делать вывод, что антивирус говно - ну такое себе.

Ну он-то что-то нашёл, видимо) В общем конечно - хуйня какая-то. Скорее всего заражённый системный файл. Бывает, хуле)

Да от кривых рук растущих из жопы эти последствия , от кривых рук и только ! Хули Каспер винить в своих растущих из задницы руках ? Долгими месяцами засирать систему всякой хуйней, игнорировать сообщения системы об ошибках(это вообще блять нонсенс . ) - а потом конечно же виноват Каспер !

Слушай, а давай пруфы, а? Рассказывай со ссылочкой, что нагуглил, и почему это именно из-за Каспера?

То есть СПИЗДЕЛ И ВБРОСИЛ говна на вентилятор. Что и требовалось доказать.

Cureit не подводит!

Да. непонятна жажда народа чтобы висел в памяти резидентный модуль, отжирая память, процессор и прочие ресурсы компа.

особенно смешно когда речь о слабом нетбуке. Понятно когда по корп. политике на рабочей станции на работе ставят утвержденный единообразный антивирь, управляемый сисадмином. Но дома-то?

Ну у меня стоит avg на всякий случай, вроде не мешает и денег не просит. Но периодическую проверку компа свежей утилитой cureit в безопасном режиме это не отменяет, были случаи когда всякая гадость находилась.

Читаю я вас, олдфагов вин.7, и вы мне напоминаете тех кто тоскует по бабам времен ссср потому что у них лохматки были не бритые.

Ну есть вин10, вообще компы на ней летают. Все в винде есть - антивирус, образы открывает, дрова винда сама ставит, комп загружается за 5 сек, ноут тупил на 8.1, сейчас на 10ке, особенно последней 18.09 просто летает.

А что мешает летать семерке? ссд и все, те же самые 5-7 секунд на загрузку. Я понимаю, если бы 10-ка была какой-то прорывной осью, но загрузка, образы и прочее доступно и на семерке при минимальных усилиях. В чем конкретно нафталинище то, человек будущего? Ну, применительно к задачам среднего пользователя.

берем целерон 633-800 (или Атом), 512мб оперативки, 80 гб винт hdd.

Как будет летать 10-ка?

Это вы пишете про работу 10 на оборудовании, которое современно десятке.

А у людей ноуты и компы пяти и десятилетней давности, на них десятка запустится, но будет тормозить, а метрокирпичи еле ползать.

Есть для слабого железа лайт сборки 10ки, в любом случае вин7 это жуткий нафталинище.

Скажу больше, 8.1 еще хуже 7ры. Ноут Асер, интел ай3 и джифорс 840, по идее железо не слабое даже на сегодня. Стояла родная 8.1. последний год тупил жутко, я и винду переставлял на чистую и ноут капитально чистил. Один хер тупит. Поставил 10ку летом - вообще огонь, все летает как космос. И это даже без ssd а родной hdd

Касперский это троян, его даже за бугром вычищают из госструктур и бизнеса. Потому что инфу сливает на Лубянку

Да ладно бы хоть как все другие сливал. Разница-то только в том, что другие сливают в Ленгли. Но то, с каким истовым рвением он это делает, употребляя на себя 2/3 ресурсов компа, выдает еще и гениальный код, который с годами только тормознее и тормознее.

))) И к каждому айфону, в случае глобального 3.14здеца, полетит своя маленькая ракета! Так что не забывайте отключать ЖиПиЕс.

Это было в Кингсмен 1: либо мозг взрывается, либо там волны от смартфона заставляют избивать всех кто рядом.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов - ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

Она даже изменит

оперативную память

Cloner выходит на охоту

![]()

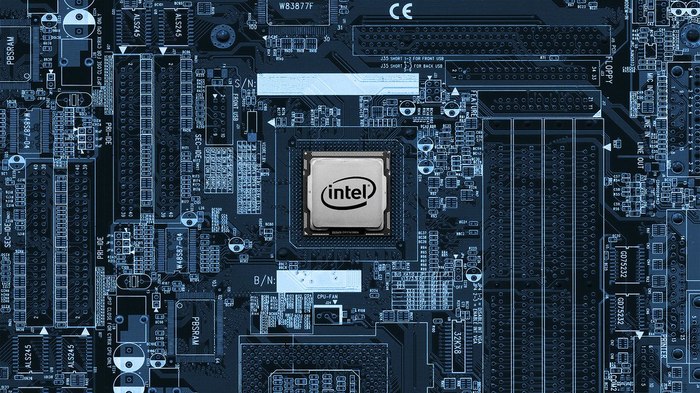

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Касперский подтвердил маскировку ЦРУ вируса под вирус Касперского

Дизайн антивируса Касперского для азиатского рынка.

![]()

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

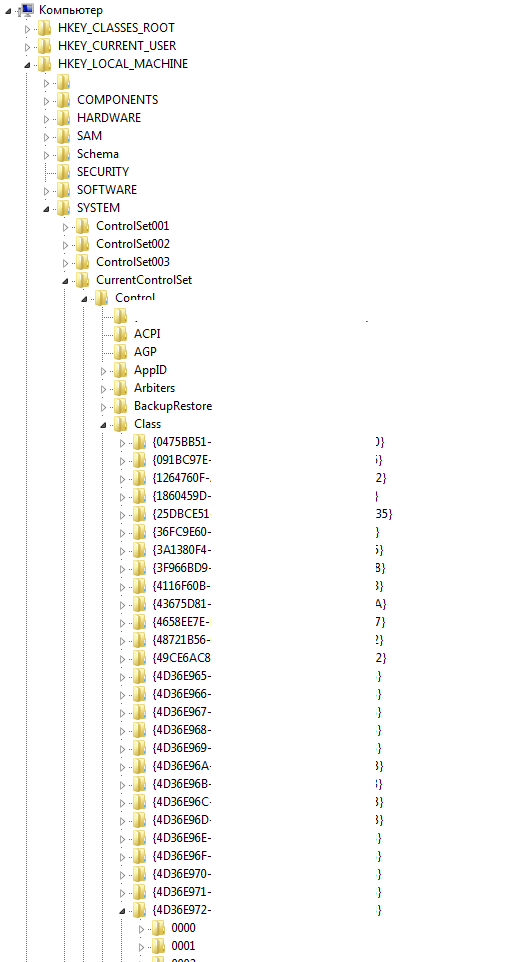

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

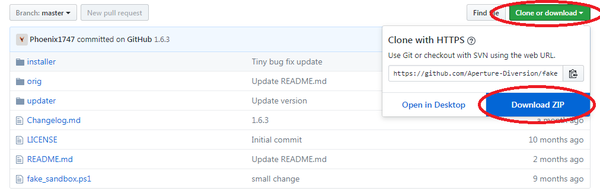

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

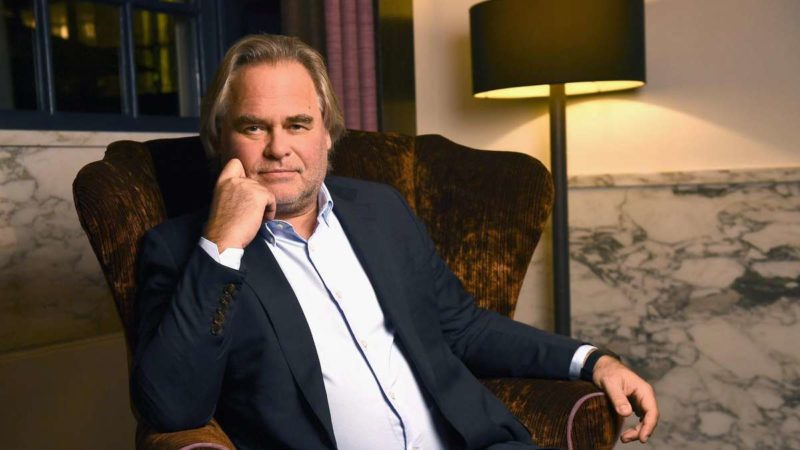

Евгений Касперский о прозрачности компании

Евгений Касперский. Большое интервью

Бизнес секреты. Евгений Касперский (Выпуск 28)

Евгений Касперский — биография

Евгений Касперский родился 4 октября 1965 года в Новороссийске. Отец мальчика был инженером-конструктором цементных заводов, мама занимала должность историка-архивиста. Родители очень трепетно относились к своему единственному сыну, мальчик рос в теплой атмосфере любви и согласия.

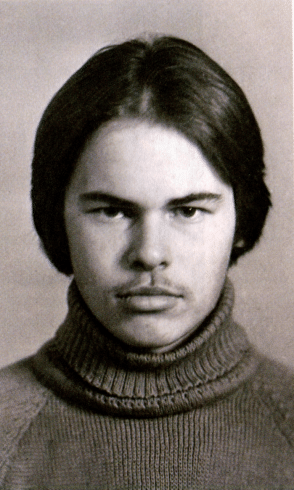

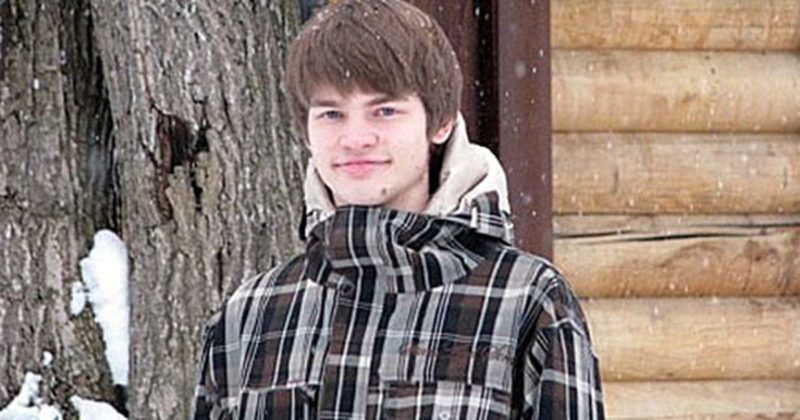

Евгений Касперский в молодости

Из Новороссийска семейство Касперских перебирается в подмосковный город Долгопрудный, Жене в этот период было только три года. С раннего детства мальчик испытывал необычайный интерес к математике. Внимательная мама покупала для него специальную литературу, и ребенок с удовольствием погружался в мир цифр и задач.

Когда Женя подрос, мама записала его на специальный математический курс. Мальчик хорошо учился, активно занимался самообразованием. В 1980 году он одержал первую блестящую победу на математической олимпиаде. Перспективного подростка отправляют в физико-математическую школу-интернат при МГУ. Программист вспоминает, что учиться в этой школе ему было трудно, но нерадивые в этом учебном заведении не задерживались.

Евгений Касперский во время учебы в школе КГБ

Сначала юноша заставлял себя хорошо готовить уроки, а через некоторое время заметил, что учеба доставляет ему удовольствие. После получения аттестата о среднем образовании талантливого математика пригласили продолжить образование в Высшей школе КГБ. Через пять он заканчивает обучение, его специальность по диплому — инженер-математик.

Основными предметами в Высшей школе КГБ была математика, криптография, компьютерные технологии. После завершения обучения талантливого инженера приглашают работать в многопрофильный научно-исследовательский институт при Министерстве Обороны Советского Союза. Здесь программист занимается изучением и анализом компьютерных вирусов.

В течение 10 лет молодой ученый кропотливо и упорно работает над многочисленными проектами антивирусной защиты ОС. Именно в этот период он зарабатывает авторитет среди своих коллег, его имя становится известным. В 1989 году Евгений разработал утилиту, предназначенную для лечения системы от вируса Cascade.

Программист Евгений Касперский

Прошел только один год, а команда программистов, которую возглавлял Касперский, уже представила свой первый продукт — AVP в версии 1.0. Через два года тестовая лаборатория Гамбургского университета подтвердило качество программы. Первый продукт Касперского заработал международное признание. Работой молодых ученых стали интересоваться иностранные фирмы.

Одновременно с основанием компании программисты запустили интернет-портал SecureList. Этот проект представляет собой настоящую энциклопедию вирусов, вредоносных объектов, уязвимостей и ошибок. Здесь постоянно проводится обновление информации, портал разработан на двух языках – русском и английском. Этот значимый и полезный проект находится в постоянном развитии, работает по сей день.

В настоящее время имя Касперского известно во всем мире, его называют одним из лучших специалистов по вопросам информационной безопасности и защиты от компьютерных вирусов.

В 2012 году Касперский заслужил почетное место в перечне наиболее влиятельных мыслителей года. Рейтинг проводил американский журнал Foreign Policy. Но заслуги Касперского перед мировым сообществом готовы принять далеко не все.

Другой американский журнал Wired называет Касперского одним из опаснейших людей мира. В рейтинге этого журнала Касперского поместили на 8-е место в десятке личностей, несущих угрозу миру.

Остается выяснить, кому именно перешел дорогу знаменитый программист. Когда-то компьютерный гений разоблачил и обезвредил американскую программу, предназначенную для кибершпионажа на Ближнем Востоке. И эти его действия крайне не понравились специалистам, собиравшимся пользоваться вредоносной программой.

Евгений Касперский

Касперский – выдающийся программист, и его успехи раздражают злопыхателей, Интернет-троллей. Некоторые из этих людей не стесняются называть Касперского генералом ФСБ, работающим в подставной IT-организации. Эти люди обвиняют программиста в том, что он собирает личную информацию о пользователях.

Выступление Евгения Касперского

Своей миссией он считает противостояние компьютерным болезням. Касперский иногда называет себя воином на передовой кибервойны, на которого со всех сторон идут в атаку разрушительные компьютерные вирусы. Он не афиширует свою принадлежность к какой-либо партии, не распространяется о своих отношениях с органами власти.

Состояние Касперского на сегодняшний день оценивается в 1,1 млдр долларов. Он входит в сотню самых богатых людей нашей страны.

Евгений Касперский с первой женой Натальей Касперской

В 2011 году злоумышленники похитили младшего Касперского, Ивана. Они схватили мальчика у метро и удерживали его, вынуждая родителей выкупить ребенка за 3 млн. евро. Благодаря слаженной работе оперативной группы и сотрудников МУРа, преступники были пойманы. Сейчас юноша – студент МГУ, он учится на факультете вычислительной математики и кибернетики. Наталья и Евгений сохранили хорошие отношения, не прекратили общение друг с другом. В 2012 году Наталья вышла из состава соучредителей компании.

Сын Евгения Касперского Иван

Несмотря на свою занятость, Касперский старается выкроить время для своих многочисленных увлечений. Ему по душе экстремальные виды спорта – гонки, горные лыжи. Он следит за гонками Формулы-1, сотрудничает с Ferrari. Евгений ходит в походы, увлекается фотографией. Он с удовольствием путешествует по миру, стараясь отыскать места, еще не тронутые цивилизацией. Этот человек очень любит Камчатку. Занятие лыжным спортом дало возможность мужчине отыскать свою вторую половинку. Его жена — сотрудник института русского языка имени Пушкина. Евгений ценит свою супругу, это очень умная и деликатная женщина. В женщинах Евгения всегда привлекает высокий интеллект и мягкость характера.

Для нас важна актуальность и достоверность информации. Если вы обнаружили ошибку или неточность, пожалуйста, сообщите нам. Выделите ошибку и нажмите сочетание клавиш Ctrl+Enter .

Читайте также: