Коды для вирусов шифровальщиков

Вновь пришлось столкнуться с проблемой пользователя – потеря рабочих файлов из-за нового вирусняка с говорящим названием. Рассмотрим вопрос — как лечить компьютер после вируса шифровальщика da_vinci_code и расшифровать файлы с расширением код да винчи. В очередной раз повторим правила безопасности для защиты компьютеров и данных от такого рода зловредов.

Описание вируса шифровальщика da_vinci_code

Довелось на днях познакомиться с очередным вирусом шифровальщиком — da_vinci_code. На шифровальщиков мне везет, я уже очень хорошо с ними знаком. Все было как обычно:

- Письмо пользователю от якобы контрагента с просьбой проверить там какую-то информацию, акт сверки или что-то еще. Письмо с вложением.

- Пользователь открывает вложение, там архив, в архиве js скрипт. Открывает архив со скриптом и запускает его.

- Скрипт качает из интернета сам вирус и начинает шифровать все файлы на локальных дисках, до которых успевает дотянуться.

- На финише у пользователя меняется картинка на рабочем столе, где говорится о том, что все файлы зашифрованы.

Такая вот простая и банальная последовательность действий, которую до сих пор пользователи успешно выполняют. Причем установленные антивирусы на их компьютерах не предотвращают шифрование файлов. Толку от них в случае вируса-шифровальщика никакого нет.

Название этого зловреда весьма оригинальное — код да винчи, или da_vinci_code. Прозвали его так за то, что он ставит соответствующее расширение на зашифрованные файлы. После того, как вирус шифратор поработает на компе и закончит шифрование, вы увидите сообщение на рабочем столе в виде обоев:

На рабочем столе и дисках системы появится множество текстовых файлов с информацией о том, что все ваши файлы были зашифрованы. Текст сообщения будет примерно следующий:

Сразу, как только вы это увидите, отключите компьютер от сети и завершите его работу. Это позволит избежать шифрования сетевых папок, если вирус имеет такую возможность. Я сталкивался с шифровальщиками, которые шифровали все сетевые папки, например vault, но были и такие, которые работали только с локальным компьютером, как вирус enigma. Что конкретно делает этот вирус, я не знаю, так как модификаций может быть много. Поэтому обязательно выключайте компьютер. Ниже я расскажу, как действовать далее для лечения компьютера и расшифровки файлов.

Вирус ставит расширение da_vinci_code на файлы

Итак, вы словили вирус и обнаружили, что все файлы поменяли не только свое расширение на da_vinci_code, но и имена файлов стали вида:

- FCLz7Bp-+HIHOCKm0rlMfw==.8C29FA8A8AC85257C10F.da_vinci_code

- 3Aag8evVDM6H8IWIiRpnhf2XXI6NMbGpB9XQTAKQ==.B604CC12F53D945AF080.da_vinci_code

- 1Fy-zfjTwpz95HtypRQ—Fo8nCVaEECEB+tBgJ4Z7604CC12F53D945AF080.da_vinci_code

Шифрует он почти все полезные файлы. В моем случае он зашифровал все документы, архивы, картинки, видео. Вообще вся полезная информация на компьютере превратилась вот в такую зашифрованную кашу. Прочитать файлы стало невозможно. Даже понять, что это за файлы нельзя. Это, кстати, существенный минус. Все предыдущие модификации шифровальщика, что ко мне попадали, оставляли оригинальное имя файла. Этот же не только расширение поменял, но и заменил все имена файлов. Стало невозможно понять, что конкретно ты потерял. Понимаешь только, что ВСЕ!

Вам повезло, если файлы зашифрованы только на локальном компьютере, как в моем случае. Хуже, если вирус шифровальщик да винчи повредит файлы и на сетевых дисках, например, организации. Это вообще способно полностью парализовать работу компании. С таким я тоже сталкивался и не раз. Приходилось платить злоумышленникам, чтобы возобновить работу.

Как лечить компьютер и удалить вирус da_vinci_code

Вирус уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Надежнее удалить шифровальщик да винчи вручную, но тут без специальных знаний не обойтись и не всегда это можно сделать быстро. Вирусы постоянно меняются, меняют название исполняемых файлов и место их расположения. Я расскажу про ту модификацию, что попалась мне. Покажу, как вылечить компьютер вручную и автоматически с помощью антивирусных утилит по удалению вирусов.

Процесс csrss.exe расположен в подозрительном месте, маскируется под системный, но при этом не имеет описания. Это и есть вирус. Завершаем процесс в диспетчере задач и удаляем его из папки C:\ProgramData\Windows. В моем случае папка была скрытая, поэтому нужно включить отображение скрытых папок и файлов. В поиске легко найти как это сделать.

Теперь можно поменять обои на рабочем столе стандартным образом. Установленная картинка с информацией находится по адресу C:\Users\user\AppData\Roaming, можете удалить или оставить на память.

Дальше рекомендую очистить временную папку пользователя C:\Users\user\AppData\Local\Temp. Конкретно da_vinci там свои экзешники не располагал, но другие частенько это делают.

На этом удаление вируса код да винчи в ручном режиме завершено. Традиционно, вирусы шифровальщики легко удаляются из системы, так как им нет смысла в ней сидеть после того, как они сделали свое дело.

Если у вас новая модификация вируса, которую еще не знают антивирусы, то они вам помочь не могут. Тогда остается только ручной вариант лечения компьютера от шифровальщика. Думаю, это не составит большого труда, так как они не сильно маскируются в системе. Как я уже сказал, им это и не нужно. Обычного диспетчера задач и поиска по реестру бывает достаточно.

Будем считать, что лечение прошло успешно и шифровальщик да винчи удален с компьютера. Приступаем к восстановлению файлов.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Как расшифровать и восстановить файлы после вируса код да винчи

Как я уже говорил ранее, расшифровать файлы после вируса da_vinci_code без ключа невозможно. Поэтому мы воспользуемся альтернативными способами восстановления данных. Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена по умолчанию. Проверить это можно в свойствах компьютера, в разделе защита системы.

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

Если у вас по какой-то причине нет теневых копий, то все значительно усложняется. У вас остается последний шанс бесплатно расшифровать свои файлы — восстановить их с помощью программ по поиску и восстановлению удаленных файлов. Я предлагаю воспользоваться бесплатной программой Photorec. Скачивайте ее и запускайте.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса da_vinci_code. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

Касперский, eset nod32 и другие в борьбе с шифровальщиком код да винчи

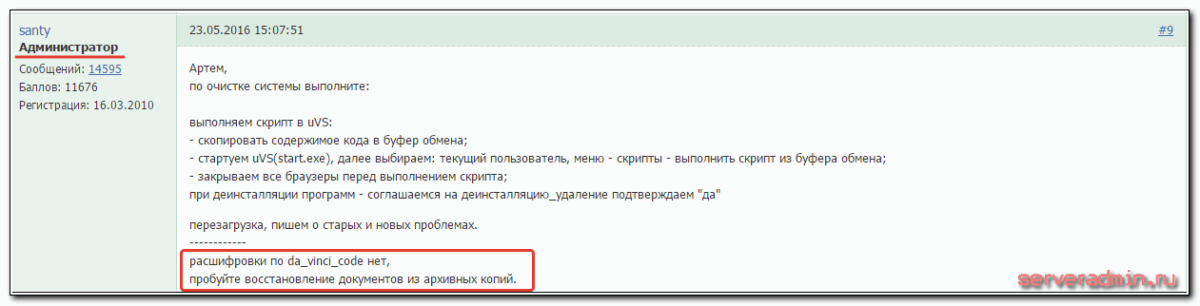

Ну а что же наши современные антивирусы скажут насчет расшифровки файлов. Я полазил по форумам самых популярных антивирусов: kaspersky, eset nod32, dr.web. Никакой более ли менее полезной информации там не нашел. Вот что отвечают на форуме eset nod32 по поводу вируса да винчи:

Получается, что спасение утопающих дело рук самих утопающих. Вирус давно гуляет по интернету, а надежного средства восстановления данных нет. С недавним вирусом enigma была получше ситуация. Там вроде бы Dr.Web предлагал дешифратор. По текущему вирусу информации нет. На форуме доктора веба только запросы на помощь в расшифровке. Но всех отправляют в тех поддержку. Она попытается помочь только в том случае, если на момент заражения у вас была лицензия на антивирус.

Куда еще обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор и расшифровывает все файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ.

- Оплата исключительно по факту успешного результата дешифрации.

Скажу честно, я не знаю, как они это делают, но вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса da_vinci_code

Все способы защиты от вирусов шифровальщиков давно уже придуманы и известны. Я их приводил в предыдущих статьях по вирусам, повторяться не хочется. Самое главное — не открывать подозрительные вложения в почте. Все известные мне шифровальщики попали на компьютер пользователя через почту. Если вирус свежий, то ни один антивирус вам не поможет. Злоумышленники, прежде чем начать рассылать вирус, проверяют его всеми известными антивирусами. Они добиваются того, чтобы антивирусы никак не реагировали. После этого начинается рассылка. Так что первые жертвы гарантированно пострадают, если запустят вирусы. Остальным уже как повезет.

Как только эффективность вируса падает, а антивирусы начинают на него реагировать, выходит новая модификация и все начинается снова. И так по кругу уже года два. Именно в этот период я заметил самый расцвет вирусов-шифровальщиков. Раньше это была экзотика и редкость, а сейчас самый популярный тип вирусов, который заменил собой банеры-блокировщики. Но они по сравнению с шифровальщиками, просто детские шалости.

Второй совет по надежной защите от шифровальщиков — резервные копии, которые не подключены к компьютеры. То есть сделали копию и отключили носитель от компьютера, положили в ящик. Только так можно наверняка защитить информацию.

Игры хакеров кончились. Теперь вирусы пишут с целью получить деньги. Зашифровать файлы, а затем потребовать выкуп за доступ к данным — классическая схема работы семейства вируса-шифровальщика. Можно ли восстановить файлы самостоятельно, и как избежать встречи с вирусом?

Что такое шифровальщик?

Под шифровальщиками (криптолокерами) подразумевается семейство вредоносных программ, которые с помощью различных алгоритмов шифрования блокируют доступ пользователей к файлам на компьютере (известны, например, сbf, chipdale, just, foxmail inbox com, watnik91 aol com и др.).

Обычно вирус шифрует популярные типы пользовательских файлов: документы, электронные таблицы, базы данных 1С, любые массивы данных, фотографии и т. д. Расшифровка файлов предлагается за деньги — создатели требуют перечислить определенную сумму, обычно в биткоинах. И в случае, если в организации не принимались должные меры по обеспечению сохранности важной информации, перечисление требуемой суммы злоумышленникам может стать единственным способом восстановить работоспособность компании.

В большинстве случаев вирус распространяется через электронную почту, маскируясь под вполне обычные письма: уведомление из налоговой, акты и договоры, информацию о покупках и т. д. Скачивая и открывая такой файл, пользователь, сам того не понимая, запускает вредоносный код. Вирус последовательно шифрует нужные файлы, а также удаляет исходные экземпляры методами гарантированного уничтожения (чтобы пользователь не смог восстановить недавно удаленные файлы с помощью специальных средств).

Современные шифровальщики

Компьютер заражен вирусом. Что делать?

Стоит иметь в виду, что в вирусах-шифровальщиках хоть и используются современные алгоритмы шифрования, но они не способны зашифровать мгновенно все файлы на компьютере. Шифрование идет последовательно, скорость зависит от размера шифруемых файлов. Поэтому если вы обнаружили в процессе работы, что привычные файлы и программы перестали корректно открываться, то следует немедленно прекратить работу на компьютере и выключить его. Тем самым вы можете защитить часть файлов от шифрования.

После того, как вы столкнулись с проблемой, первым делом нужно избавиться от самого вируса. Останавливаться подробно на этом не будем, достаточно попытаться вылечить компьютер с помощью антивирусных программ или удалить вирус вручную. Стоит только отметить, что зачастую вирус после завершения алгоритма шифрования самоуничтожается, тем самым затрудняя возможность расшифровки файлов без обращения за помощью к злоумышленникам. В таком случае антивирусная программа может ничего и не обнаружить.

Главный вопрос — как восстановить зашифрованные данные? К сожалению, восстановление файлов после вируса-шифровальщика практически невозможно. По крайней мере, гарантировать полное восстановление данных в случае успешного заражения никто не будет. Многие производители антивирусных средств предлагают свою помощь по дешифровке файлов. Для этого нужно отправить зашифрованный файл и дополнительную информацию (файл с контактами злоумышленников, открытый ключ) через специальные формы, размещенные на сайтах производителей. Есть небольшой шанс, что с конкретным вирусом нашли способ бороться и ваши файлы успешно расшифруют.

Защита информации от уничтожения

Чего мы настоятельно не рекомендуем делать — идти на поводу у вымогателей и платить за расшифровку. Были случаи, когда люди отдавали деньги, а ключи не получали. Никто не гарантирует, что злоумышленники, получив деньги, действительно вышлют ключ шифрования и вы сможете восстановить файлы.

Как защититься от вируса-шифровальщика. Превентивные меры

Предотвратить опасные последствия легче, чем их исправить:

- Используйте надежные антивирусные средства и регулярно обновляйте антивирусные базы. Звучит банально, но это значительно снизит вероятность успешного внедрения вируса на ваш компьютер.

- Сохраняйте резервные копии ваших данных.

Лучше всего это делать с помощью специализированных средств резервного копирования. Большинство криптолокеров умеют шифровать в том числе и резервные копии, поэтому имеет смысл хранить резервные копии на других компьютерах (например, на серверах) или на отчуждаемых носителях.

Ограничьте права на изменения файлов в папках с резервными копиями, разрешив только дозапись. Помимо последствий шифровальщика, системы резервного копирования нейтрализуют множество других угроз, связанных с потерей данных. Распространение вируса в очередной раз демонстрирует актуальность и важность использования таких систем. Восстановить данные гораздо легче, чем расшифровать!

- Ограничьте программную среду в домене.

Еще одним эффективным способом борьбы является ограничение на запуск некоторых потенциально опасных типов файлов, к примеру, с расширениями.js,.cmd,.bat,.vba,.ps1 и т. д. Это можно сделать при помощи средства AppLocker (в Enterprise-редакциях) или политик SRP централизованно в домене. В сети есть довольно подробные руководства, как это сделать. В большинстве случаев пользователю нет необходимости использовать файлы сценариев, указанные выше, и у шифровальщика будет меньше шансов на успешное внедрение.

Внимательность — один из самых эффективных методов предотвращения угрозы. Относитесь подозрительно к каждому письму, полученному от неизвестных лиц. Не торопитесь открывать все вложения, при возникновении сомнений лучше обратитесь с вопросом к администратору.

Предотвратим потерю информации

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

О вирусах-вымогателях в криптосообщества активно заговорили в мае 2017 года. В это время вирус WannaCry быстро распространился по компьютерным сетям. Он заражали компьютеры на Windows, шифровал файлы на жестком диске ПК, а затем требовал выкуп в биткоинах за засшифровку.

Это краткий принцип действия шифровальщиков. В этой статье разберемся, что такое WannaCry, как лечить зашифрованные компьютеры и что рассказывает source code вируса.

Читайте в статье

Каналы заражения

Технически, вектор атаки или заражения — это средство, с помощью которого вымогатели получают доступ. Самые популярные:

Феномен WannaCry

Несколько факторов привлекли внимание к WannaCry. В первую очередь из-за того, что он заразил крупнейшие компании. В их числе Британская национальная служба здравоохранения. Вирус-шифровальщик эксплуатировал уязвимость Windows, которая была впервые обнаружена Агентством национальной безопасности США. Symantec и другие исследователи безопасности связывали его с Lazarus Group — организацией, которая занимается киберпреступностью и может быть связана с правительством Северной Кореи.

WannaCry Ransomware состоит из нескольких компонентов. Он попадает на зараженный компьютер в форме дроппера. Это отдельная программа, которая извлекает встроенные в нее компоненты приложения. Эти компоненты включают в себя:

- приложение, которое шифрует и дешифрует данные,

- файлы, содержащие ключи шифрования,

- копию Tor.

Как WannaCry выбирает компьютеры?

Вектор атаки для WannaCry более интересен, чем сам шифровальщик. Уязвимость, которую использует WannaCry, заключается в реализации Windows протокола SMB. Он помогает различным узлам сети взаимодействовать, а реализацию Microsoft можно обмануть специально созданными пакетами для выполнения любого кода.

Считается, что Агентство национальной безопасности США обнаружило эту уязвимость уже давно. Вместо того, чтобы сообщить общественности, оно разработало код под названием EternalBlue. Этот эксплойт, в свою очередь, был похищен группой хакеров. Shadow Brokers, название этой группы, создали пост 8 апреля 2017 на Medium (это сообщение полно политики, в нем заявлена позиция этой группы. Мы не будем переводить текст, там есть и отрывок про отношение к России, так как опасаемся, что это будет звучать экстремистски).

В Microsoft обнаружили уязвимость за месяц до этого и выпустили патч. Тем не менее это не помешало WannaCry, который опирался на EternalBlue, быстро распространиться по устройствам. После этого Microsoft обвинила правительство США, что оно не поделилось информацией об этой уязвимости раньше.

Хатчинс не только обнаружил жестко запрограммированный URL-адрес, но и заплатил 10,96 долларов и открыл там сайт. Это помогло замедлить распространение вредоносного ПО. Вскоре после того, как его признали героем, Хатчинс был арестован за то, что предположительно разрабатывал вирусы в 2014 году.

Symantec считают, что код вируса может иметь северокорейское происхождение. WannaCry бродил по сети в течение нескольких месяцев, прежде чем началась эпидемия. Это более ранняя версия вредоносного ПО, получившая название Ransom.Wannacry. Она использовала украденные учетные данные для запуска целевых атак. Использованные методы похожи на Lazarus Group.

Lazarus Group является хакерской группировкой, которая связана с Северной Кореей. В 2009 году они проводили DDoS-атаки на правительственные компьютеры Южной Кореи, затем атаковали Sony и банки.

Но так как исходный код вируса был открыт, нельзя точно приписать атаку кому-либо.

WannaCry source code

Немного технических деталей.

Имя вируса: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY

Вектор: Все версии Windows до Windows 10 уязвимы, если не исправлены для MS-17-010.

Выкуп: от 300 до 600 долларов. В вирусе есть код для удаления файлов.

Backdooring: червь проходит через каждый сеанс RDP в системе, чтобы запустить вымогателя от имени этого пользователя. Он также устанавливает бэкдор DOUBLEPULSAR. Это делает восстановление труднее.

Каждое заражение генерирует новую пару ключей RSA-2048:

- Открытый ключ экспортируется как BLOB-объект и сохраняется в 00000000.pky.

- Закрытый ключ шифруется с помощью открытого ключа вымогателя и сохраняется как 00000000.eky

Каждый файл зашифрован с AES-128-CBC, с уникальным ключом AES на файл. Каждый ключ AES генерируется CryptGenRandom.

Ключ AES зашифрован с использованием пары ключей RSA, уникальной для каждого. Открытый ключ RSA, используемый для шифрования приватного ключа, встроен в DLL и принадлежит авторам вируса.

Три адреса для выкупа жестко запрограммированы в программе:

Как лечить WannaCry — патч

По иронии судьбы, патч, который защищает от WannaCry, был уже доступен до начала атаки. Microsoft в обновлении MS17-010, что вышло 14 марта 2017 года, исправил реализацию протокола SMB для Windows. Несмотря на критическое обновление, многие системы все еще не обновились до мая 2017 года. Больше повезло Windows 10, так как функция автоматического обновления сработала. То есть решение, как защититься от вируса-шифровальщика, уже было, но халатность на местах заставила компании поплатиться.

Для тех систем не было дешифровщика и выхода, кроме восстановления файлов из безопасной резервной копии. Хотя те, кто следит за кошельками биткоина, что указаны в сообщении от вируса, говорят, что некоторые платят выкуп. При этом мало доказательств того, что они вновь получили доступ к файлам.

Эта атака заставила Microsoft выпустить патч даже для XP, что поддержка прекращена. Большинство заражений было на Windows 7.

Другие вирусы-вымогатели

Несмотря на всю гласность WannaCry все еще заражает системы. В марте 2018 года Boeing был поражен WannaCry. Однако компания заявила, что это был небольшой ущерб.

Большую опасность сегодня представляют варианты WannaCry или, точнее, новые вредоносные программы, основанные на том же коде EternalBlue. В мае 2018 года ESET выпустила исследование: количество обнаружений вредоносного ПО на основе EternalBlue превысило свой максимальный уровень в 2017 году.

Например, известен апгрейд вируса Petya и NotPetya. Это две связанные вредоносные программы, которые затронули тысячи компьютеров в 2016 и 2017 годах. Как Petya, так и NotPetya стремятся зашифровать жесткий диск. Между ними много общих черт, но у NotPetya есть больше потенциальных инструментов, которые помогают распространять и заражать компьютеры.

Вирус Petya — это стандартный вымогатель, целью которой является получение небольшого количества BTC от жертв.

NotPetya считается некоторыми кибератакой, которая спонсируется Россией и маскируется под вирус.

После перезагрузки компьютер зашифрован.

Точнее, он не зашифрован. Вместо того, чтобы искать файлы и шифровать их, вирус устанавливает собственный загрузчик. Он перезаписывает основную загрузочную запись уязвимой системы, а затем шифрует таблицу файлов, которая является частью файловой системы. По сути, файлы не зашифрованы, но компьютер не может получить доступ к той части файловой системы, которая сообщает их местонахождение.

Почему Петя получил такое имя?

Название происходит из фильма о Джеймсе Бонде 1995 года GoldenEye. Аккаунт в Твиттере, который подозревали в принадлежности к вредоносному ПО, использовал на аве изображение Алана Камминга, сыгравшего злодея.

История NotPetya

Через пару месяцев после того, как Петя распространился, появилась новая версия, под названием Mischa. Миша включается, если пользователь отказывает Пете в доступе на уровне администратора.

В июне 2017 года все кардинально изменилось. Новая версия вредоносного ПО начала быстро распространяться, причем зараженные сайты были в основном украинскими. Также он появился в Европе. Новый вариант быстро распространился от сети к сети, без спам-писем или социальной инженерии. Kaspersky Lap переименовал эту программу в NotPetya.

NotPetya распространяется самостоятельно. Он использует несколько способов:

- через блэкдор в M.E.Doc (ПО для бухгалтерского учета, популярное на Украине).

- С этих серверов вирус ушел на другие компьютеры, используя EternalBlue и EternalRomance.

- Он также может воспользоваться инструментом Mimi Katz, чтобы найти учетные данные сетевого администрирования. Затем он включает встроенные в Windows инструменты PsExec и WMIC для удаленного доступа к локальной сети и заражает другие компьютеры.

NotPetya шифрует все. При этом он не расшифровывает данные. Если шифровальщики используют идентификатор на экране, который жертва отправляет вместе с выкупом. Тогда можно понять, кто именно заплатил. Но NotPetya генерирует случайное число. В процессе шифрования он повреждает их без возможности восстановления.

Из-за того, что вирус более совершенный, его подозревали в причастности к большим ресурсам, типа к госразведке. Плюс, из-за нападения на на Украину в 2017 году под подозрение попала Россия. Это обвинение огласило украинское правительство. Многие западные страны, в том числе США и Великобритания, поддержали ее. Россия отрицает свою причастность, указывая, что NotPetya заразил и многие российские компьютеры.

Еще о знаменитых вирусах-вымогателях

SecureList от Kaspersky сообщает, что с апреля 2014 года по март 2015 года наиболее известными были CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura и Shade. Им удалось атаковать 101 568 пользователей по всему миру, что составляет 77,48% всех пользователей, подвергшихся криптовымогательству за этот период.

CryptoLocker был одним из самых прибыльных видов вымогателей своего времени. В период с сентября по декабрь 2013 года он заразил более 250 000 систем. Он заработал более 3 миллионов долларов до того, как его ботнет Gameover ZeuS отключили. Это случилось в 2014 году в рамках международной операции.

Впоследствии создали инструмент для восстановления зашифрованных файлов, скомпрометированных CryptoLocker. Но на смену пришли его клоны — CryptoWall и TorrentLocker.

В мае 2016 года исследователи Лаборатории Касперского заявили, что в первом квартале этого года в тройку вымогателей входили: Teslacrypt (58,4 процента), CTB-Locker (23,5 процента) и Cryptowall (3,4 процента).

Один из первых вариантов вымогателей для Apple OS X также появился в 2016 году. KeRanger воздействовал на пользователей, использующих приложение Transmission, но за полтора дня затронул около 6500 компьютеров.

Согласно отчетам с начала 2017 года, шифровальщики принесли кибер-преступникам один миллиард долларов США.

Новый отчет Национального агентства по борьбе с преступностью предупреждает о развитии угроз, таких как мобильные вымогатели и IoT. Лучшие практики защиты от шифровальщиков — регулярное резервное копирование и обновление программного обеспечения. Но они не применяются к большинству IoT-устройств. Это делает их более привлекательными для хакеров.

Также под угрозой различные службы со старым ПО, типа коммунальщиков. Это может быть огромной проблемой, если хакеры захотят заработать на нашей безвыходности.

Читайте также: