Код от вируса код от терминала

Ситуация с распространением коронавируса в мире продолжает ухудшаться, и в этих условиях правительства и иные органы власти государств как под копирку вводят ограничительные меры для населения. При этом не имеет решающего значения, сколько граждан имеют подтвержденный диагноз COVID-19 – 1534 (как в России на утро 30 марта, по официальным данным Роспотребнадзора) или, например, 19784 (как в Великобритании).

Еще один занимательный инструмент контроля – ]]> поручение Правительства РФ от 23 марта 2020 г., ]]> в рамках которого Минкомсвязи уже с 27 марта должно ввести в эксплуатацию систему отслеживания нахождения граждан, заразившихся коронавирусом, а также всех, кто с ними контактировал. Системе будет организована по следующим принципам:

- работа на основании сведений сотовых операторов о геолокации сотового телефона конкретного лица;

- главные объекты отслеживания – это больные новым коронавирусом,

- все, с кем произошел контакт, получат от системы уведомление о том, что они повстречались с носителем 2019-nCoV и поэтому им необходимо самоизолироваться,

- информация о контакте поступит также в оперативный штаб региона.

И наконец, разберем вчерашнее решение Собянина о принудительной самоизоляции москвичей. Очевидно, указы властей Московской и Мурманской областей списаны с него как под копирку. С 30 марта в этих регионах вводится режим обязательной самоизоляции (подробнее – см., например, ]]> здесь ]]> ). Гражданам можно выходить на улицу из домов и квартир только в случаях обращения за экстренной медицинской помощью или иной прямой угрозы жизни и здоровью. Кроме того, местным жителям, которые обязаны появляться на рабочем месте, можно ездить на работу. Разрешено совершать покупки в ближайшем работающем магазине или аптеке, выгуливать домашних животных на расстоянии, не превышающем сто метров от места проживания, а также выносить мусор.

Также Собянин анонсировал еще одну весьма интересную инновацию: вскоре выходить на улицу можно будет только при наличии специального пропуска, который будет выдаваться жителям столицы в порядке, установленном правительством Москвы.

Все эти новые ограничения власти Москвы вводят в рамках того же режима повышенной готовности, объявленного 5 марта. Причем отношение к ним у представителей различных ветвей власти разнится. Так, глава комитета Совета Федерации по конституционному законодательству и государственному строительству Андрей Клишас заявил:

Пункт 6 статьи 4.1 этого закона предусматривает три подобных режима:

- повседневный режим (при отсутствии угрозы возникновения чрезвычайной ситуации);

- режим повышенной готовности (если такая угроза существует);

Согласно пункту 10 той же статьи, при режиме повышенной готовности власти могут:

- ограничивать доступ людей и транспортных средств на территорию, на которой существует угроза возникновения ЧС;

- приостанавливать деятельность организаций, если существует угроза безопасности жизнедеятельности их работников и иных граждан;

- осуществлять иные меры, не ограничивающие прав и свобод человека и гражданина, создание необходимых условий для предупреждения и ликвидации чрезвычайной ситуации и минимизации ее негативного воздействия.

Также органы власти устанавливают порядок использования различных резервов на случай возникновения ЧС, в том числе транспортных средств и средств оповещения.

ТАСС поясняет, что

«QR-коды имеют какой-то легальный статус?

QR-код (Quick Response Code) представляет собой машиночитаемый набор данных. При этом максимальный объем информации в этом коде ограничен примерно 4 000 символов латиницей либо до 2 900 символов на русском языке.

Нет никаких сведений о готовности сайта мэра Москвы к поддержанию такого ресурса — ни технической, ни со стороны обеспечения безопасности.

Можно предположить, что QR-код будет содержать:

— либо оффлайн информацию, которая дублирует удостоверение личности (с регистрацией). Подобный вариант представляется нецелесообразным в условиях наличия бумажных документов. Кроме того, действующим законодательством не предусмотрена возможность удостоверения личности и места регистрации физического лица по QR-коду;

— либо ссылку для доступа проверяющего лица к нужной записи в базе данных московского экстренного штаба.

2) Во-вторых, формирования независимой (пока) от МВД базы данных мест проживания всех жителей столицы.

3) В-третьих, точного подсчета москвичей (включая временно проживающих).

4) В-четвертых, доступа почти неограниченного круга лиц (сотрудников штаба, технических специалистов, любого сотрудника полиции со сканером QR-кодов) ко всем этим персональным данным.

Какие опасности сопутствуют внедрению этой системы?

1) Любой новый программный продукт содержит ошибки. Предельно высокая скорость разработки повышает вероятность ошибок на порядок. Участие в разработке государственных служащих, не имеющих прямой финансовой заинтересованности в результате, также не идет на пользу качеству любого проекта.

То обстоятельство, что в чрезвычайной обстановке регистрацию должны будут пройти разом несколько десятков миллионов людей, также не добавляет стабильности этой системе.

Таким образом, любая попытка использовать эту базу данных в целях привлечения гражданина к какой-либо ответственности (в условиях независимого и беспристрастного суда, всерьез учитывающего значение презумпции невиновности) будет разбиваться о заключение приглашенного защитой технического специалиста, который подтвердит, что невозможно исключить вероятность ошибки сырого программного продукта.

2) В настоящий момент отсутствует четкое определение, какой набор данных хочет получить оперативный штаб, каким образом будет (и будет ли вообще) обеспечена общественная прозрачность обработки, хранения и уничтожения этих данных во избежание злоупотреблений. Нет сведений о том, что доступ к данным будет как-то ограничен и предоставлен только уполномоченным специалистам в области географической эпидемиологии, защиты данных и анализа данных.

3) Возможна массовая утечка актуальных персональных данных, в том числе — формирование и передача реестров арендодателей, сдающих более одной квартиры не только налоговым органам, но и злоумышленникам.

4) Вызывает серьезную обеспокоенность тот факт, что сбор и обработка персональных данных в таком режиме может стать нормальной практикой и после завершения эпидемии.

Также не будет лишним заметить, что, согласно ст. 56 нашей Конституции, право человека на неприкосновенность частной жизни, личную и семейную тайну, а также на недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия гарантируются каждому даже в случае введения ЧС по всей стране. Еще одна вероятная причина не введения ЧС по всей стране на сегодня, как отмечают многие пользователи рунета в комментариях – обязательства государства в этом случае оплачивать все расходы граждан по ЖКХ за данный период. Впрочем, еще не вечер.

В одном можно пока, к сожалению, согласиться с нашими идеологическими противниками – либералами: все происходящее выглядит как подтоговка к еще более жестким мерам учета и контроля населения со стороны власти. Причем сроки окончания применения этих мер на данный момент не указываются.

«Это не та проблема, которую страны могут решить в одиночку. Необходимые скоординированные глобальные ответные меры. Это, прежде всего, медицинская чрезвычайная ситуация, и для ее решения необходимы совместные действия. Но чем больше вы вмешиваетесь в ситуацию, чтобы справиться с медицинской чрезвычайной ситуацией, тем больше вы ставите под угрозу экономику.

Заражение POS-терминалов (Point Of Sale — точка продаж), программно-аппаратных комплексов для торговли или автоматизированных рабочих мест кассира, — это деятельность киберпреступника, нацеленная на кражу данных банковских карт и дальнейший вывод денежных средств.

Классификация способов заражения POS-терминалов

Вредоносные программы для POS-терминалов можно различать по объему решаемых задач и характеру похищаемой информации.

Запись содержимого ОЗУ — обязательная часть почти всех программ для заражения POS-терминалов, поскольку при транзакции все данные с банковской карты обрабатываются именно в оперативной памяти. Базовые RAM-скраперы записывают информацию из памяти и пересылают ее на сервер злоумышленника для дальнейшего офлайн-анализа, а более совершенные варианты способны самостоятельно выделять из общего потока данные с магнитных полос банковских карт.

RAM-скрапер и кейлогер

Такие программы помимо анализа оперативной памяти записывают и все нажатия клавиш, фиксируя PIN-коды и другую вводимую информацию.

Поскольку все транзакции проводятся через компьютер или мобильное устройство, разработка вредоносного кода часто происходит не с нуля: киберпреступники модифицируют уже созданные троянские программы и вирусы, добавляя в них RAM-скраперы для хищения данных с банковских карт. Соответственно, такие экземпляры могут содержать руткиты для скрытия следов активности или бекдоры для удаленного доступа, похищать другую информацию. В частности, известный вредоносный агент vSkimmer собирает информацию об используемой ОС, пользователях, идентификаторе GUID.

Объект воздействия

Когда речь идет о заражении POS-терминалов, вредоносные программы внедряются не в считыватель карты, а в компьютер или мобильное устройство, им управляющие. Хотя все передаваемые данные о транзакциях шифруются, с магнитной полосы карты информация поступает в незашифрованном виде и кодируется уже на компьютере.

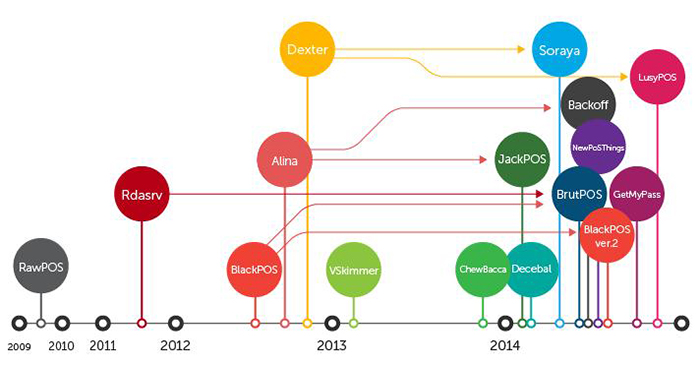

Рисунок 1. Эволюция вредоносных программ для POS-терминалов

Этой уязвимостью и пользуются преступники. Внедренные в систему программы сканирования оперативной памяти постоянно анализируют содержимое последней и считывают данные карт. Записанные на магнитной полосе номер, срок действия, имя владельца, PIN-код, CVV и CVC достаточны для изготовления клона, с которым можно снимать деньги и расплачиваться за покупки. Кроме того, эти данные позволяют оплачивать онлайн-заказы, где предъявление физических карт не предусмотрено.

Чипованные карты защищены лучше: в них платежная информация шифруется чипом до отправки POS-терминалу, и ее перехват бесполезен. Однако магнитная полоса там также есть, и ее данные по-прежнему можно скопировать. В таком случае преступник не сможет снять деньги в банкомате (нет чипа), но сумеет использовать клон как средство оплаты, если считыватель в магазине работает только с полосой. Правда, в таком случае остаются следы для правоохранительных органов, а потому преступники предпочитают копировать карты без чипов.

Источники угрозы

Заражение POS-терминала вредоносными программами может произойти несколькими способами: через интернет с помощью эксплойтов, посредством USB-интерфейса, к которому подключается зараженный носитель, путем подмены безопасного POS-терминала на зараженный, через спам с троянским загрузчиком.

Крадущая пароли программа может быть занесена в систему и умышленно. Банковские данные — огромная ценность, а нечистоплотный или обиженный сотрудник, договорившись с киберпреступником, легко внедрит в систему вредоносный агент.

Третий важный источник угрозы — компании, устанавливающие и дистанционно обслуживающие POS-терминалы. Теоретически в таких фирмах система безопасности должна быть организована на высочайшем уровне, но на практике это не всегда верно. Известны случаи, когда, взломав пароль удаленного администратора POS-терминалов, злоумышленники разом получали доступ к банковским данным миллионов пользователей.

Анализ угрозы

Для простого держателя банковской карты главная опасность заражения POS-терминалов состоит в том, что он не способен это предотвратить. Человек использует карту, предполагая нормальную работу системы, но если она совершит несанкционированные операции, то пользователь никак не сможет узнать об этом.

Для снижения риска можно отказаться от карты, на которой размещена только магнитная полоса, в пользу более защищенной чипированной и регулярно контролировать состояние своих счетов, отслеживать все операции, чтобы при любых подозрениях сразу принять меры.

Если говорить о владельцах POS-терминалов, то с их точки зрения прямых убытков нет: ведь похищаются данные не компании, а обладателей карт. Однако репутационные потери и отток клиентуры способны вылиться в миллионный ущерб, а потому любая фирма должна принимать необходимые меры для защиты банковских данных своих клиентов.

Все управляющие POS-терминалами компьютеры должны оснащаться эффективными антивирусными программами, а системное ПО — своевременно обновляться. Сам список установленных программ должен ограничиваться, а компьютер — не использоваться для иных задач, не связанных с транзакциями. То же касается и владельцев мобильных POS-терминалов. Для таких целей лучше приобрести второй смартфон, используя его лишь для перечисления денег, а общаться, делать селфи и другие фото, запускать медиа-файлы — на другом аппарате.

Доступ к POS-терминалам, авторизация на них должны разрешаться только тем сотрудникам, которые непосредственно с ними работают. Внутри системы необходимо четкое разграничение прав с запретом устанавливать или модифицировать программное обеспечение компьютера для непривилегированных учетных записей. У каждого пользователя должен быть свой сложный пароль.

Deus Ex: Human Revolution мотивирует нас Взламывать закрытые двери, терминалы и девайсы, дабы получить доступ к вещам хранящимся за замками. Однако помимо стандартного метода взлома, есть и более простой – введение кода или пароля для определенно двери или терминала.

Все эти коды могут быть обнаружены на уровнях, и введя символы можно обойти хакерский процесс. Однако у взлома есть свои плюсы – получение дополнительных очков опыта, которые впоследствии можно использовать для модификации частей тела.

Гайд по взлому – завтра.

Sarif Plant Bomb Code – 1505

Sarif HQ Helipad Storage – 8053

Sarif HQ Mike Pine Office – 4145

Sarif HQ Frieda Malik Office – 5475

Sarif HQ Ted Bruger Office – 9642

Sarif HQ Denzel Mitchell Office – 1364

Detroit PD Storage Locker – 1904

Detroit PD Security System – 6542

Далее пароли для всех уровней игры.

Sarif HQ

Terminal – Sarif Industries F2

Username: fpritchard

Password: nuclearsnke

Terminal – Sarif Industries F3

Username: tbruger

Password: eclipse

Terminal – Sarif Industries F3

Username: ajenson

Password: mandrake

Terminal – Sarif’s Office

Username: amargoulis

Password: gsspgirl

Security Terminal – Factoring Lans F1

Username: doutchman

Password: windmill

Terminal – Admin F2

Username: fmarchand

Password: factotum

Terminal – Admin F2

Username: gthorpe

Password: hydro

Terminal – Admin F2

Username: rmccauf

Password: hvywethr

Terminal – Admin F2

Username: sgrimes

Password: ovid

Terminal – Admin F2

Username: tcaldwell

Password: talon

Terminal – Admin F2

Username: mross

Password: lions

Terminal – Admin F2

Username: fbrooks

Password: tipple

Terminal – Admin F2

Username: vclark

Password: tigers

Terminal – Admin F2

Username: cparker

Password: zinc

Terminal – Admin F2

Username: mlatona

Password: redwings

Terminal – Admin F2

Username: jthorpe

Password: hydra

Security Terminal – Factoring Labs F1

Username: doutchman

Password: windmill

Detroid

Terminal – Jenson’s Apartment Lobby

Username: sterhorst

Password: queenbee

Terminal – Apartment 3 F2

Username: docta

Password: atcod

Terminal – Apartment 3 F1

Username: omalley

Password: trojan

Terminal – Police Department F1

Username: bsterling

Password: investor

Terminal – Police Department F1

Username: pdick

Password: lectrolam

Terminal – Police Department F1

Username: jballard

Password: solempire

Terminal – Police Department F1

Username: jchampagne

Password: grimster

Terminal – Police Department F1

Username: wgibson

Password: baronnull

Terminal – Police Department F1

Username: rdeckard

Password: unicorn

Terminal – Police Department F1

Username: hellison

Password: cordwainer

Terminal – Police Department F1

Username: bbethke

Password: maverick

Terminal – Police Department F1

Username: pcadigan

Password: desprit

Terminal – Police Department F1

Username: mfrezell

Password: liezerf

Terminal – Police Department F1

Username: whass

Password: catharsis

Terminal – Police Department F2

Username: fnicefield

Password: patriotism

Terminal – Police Department F2

Username: cleboeuf

Password: dasteer

Terminal – Police Department F2

Username: rpenn

Password: apophenion

Terminal – Police Department F3

Username: cwagner

Password: fuckface

Terminal – Police Department F3

Username: fmccann

Password: solanum

Terminal – Police Department F3

Username: jalexander

Password: basileus

Terminal – Police Department F3

Username: bgum

Password: justicar

Terminal – Police Department F3

Username: guest

Password: password1

Terminal – Police Department F3

Username: amurphy

Password: thighgun

Feme Camp

Terminal – Fema Yard F1

Username: wks0012

Password: ntlec59

Terminal – Fema Yard F1

Username: spaxxor

Password: neuralhub

Security Terminal – Fema Interior B1

Username: spaxxor

Password: neuralhub

Terminal – Fema Interior B1

Username: wks0010

Password: usprokt

Terminal – Fema Interior B1

Username: lbarret

Password: bullskull

Terminal – Fema Interior B3

Username: spaxxor

Password: neuralhub

Security Terminal – Fema Interior B3

Username: spaxxor

Password: neuralhub

Security Terminal – Fema Interior B3

Username: spaxxor

Password: neuralhub

Terminal – Fema Interior B3

Username: wks2011

Password: crrctions

Terminal – Fema Interior B3

Username: wks3021

Password: hmldsec1

Terminal – Fema Interior B3

Username: wks4145

Password: hmldsec2

Hengsha

Security Terminal – Hung Hua Hotel

Username: msuen

Password: oleander

Terminal – Alice Gardens Pod 1

Username: asgarden

Password: rbbthole

Terminal – The Hive

Username: bbao

Password: vanguard

Security Terminal – The Hive

Username: wbees

Password: paperfan

Tay Zong Medical

Security Terminal – Pool

Username: poolrm

Password: pelagic

Terminal – F1

Username: lgeng

Password: gehong

Security Terminal – F3

Username: zarvlad

Password: muonrule

Terminal – F3

Username: rkumar

Password: outback

Terminal – F4

Username: nemuni

Password: ironfist

Terminal – F4

Username: tymmf

Password: ebrain

Terminal – F4

Username: gengl

Password: pangutym

Picus

Terminal – F3

Username: mwells

Password: lavadome

Terminal – F3

Username: jricard

Password: macro

Terminal – F3

Username: atresman

Password: skylark

Terminal – F3

Username: sbernard

Password: dumbass

Terminal – F6

Username: jkenney

Password: montroyal

Terminal – F6

Username: dgassner

Password: oneida

Security Terminal – Restricted Area F1

Username: pcorbo

Password: spitfire

Terminal – Restricted Area F1

Username: bshupper

Password: widget

Terminal – Restricted Area F1

Username: jchapman

Password: diode

Security Terminal – Restricted Area F1

Username: jchapman

Password: diode

Terminal – Restricted Area F2

Username: emasse

Password: moufette

Terminal – Restricted Area F2

Username: bnorthco

Password: sterling

Terminal – Restricted Area F3

Username: ltodd

Password: titom

Detroid Convention Center

Terminal – F3

Username: wtaggart

Password: marjorie

Harvester

Terminal – Territory B1

Username: zhengl

Password: hirollr

Terminal – Territory B2

Username: ttong

Password: mirrshds

Hengsha Seaport

Terminal – Seaport F2

Username: prmtr01

Password: collosus

Terminal – Seaport F3

Username: jwang

Password: mainman

Omega Ranch

Security Terminal – F1

Username: dfalk

Password: topfrag

Terminal – F1

Username: eblake

Password: hndstuth

Terminal – F1

Username: dabblett

Password: hmonastic

Terminal – F1

Username: ogomez

Password: techsmex

Terminal – F1

Username: lmorano

Password: morpheus

Terminal – F2

Username: aoconnor

Password: keppler

Security Terminal – F2

Username: pwalts

Password: ruckus

Panchaea

Security Terminal – Port of Entry

Username: kathys

Password: mssinghme

Terminal – Landing Pad

Username: amelie

Password: lstforever

Terminal – Hyron Project

Username: hualing

Password: iwntlove

Terminal – Hyron Project

Username: daiyu

Password: frgottn

Terminal – Hyron Project

Username: marilyn

Password: yyyyyy

Tower – Hyron Project

Username: isabella

Password: rhemmberme

В коллекции вредоносных Android-приложений некоторых антивирусных лабораторий содержится уже более 10 миллионов образцов. Эта цифра будоражит воображение, но примерно 9 миллионов 995 тысяч из них — переименованные копии оригинальных вирусов. Но если проанализировать исходный код оставшихся нескольких тысяч образцов малвари, то можно заметить, что все они комбинируются из небольшого количества уникальных функциональных блоков (несколько видоизмененных и по-разному скомбинированных).

Все дело в том, что вирмэйкеры чаще всего преследуют весьма тривиальные задачи:

- отправить эсэмэску на платный номер;

- завладеть конфиденциальной информацией пользователя (телефонными номерами, текстами сообщений, данными с SD-карты и так далее);

- собрать данные о зараженном устройстве;

- завладеть администраторскими правами на устройстве (для установки приложений без разрешения владельца или для злонамеренного выведения аппарата из строя);

- отследить логины, пароли и данные платежных карт, которые пользователь вводит на сайтах систем интернет-банкинга. Как они это делают? Попробуем проникнуть в мрачный мир мобильного вирмэйкинга и посмотреть, что там происходит.

Отправка эсэмэски

Самым распространенным типом вирусов являются SMS-трояны. Эти вирусы просто отправляют сообщения на платные номера без согласия пользователя. Создать такую программу или переписать готовую под нужный номер совсем легко. Да и процесс получения выгоды предельно упрощен — в отличие, например, от отслеживания банковских данных.

Далее приведен простейший пример кода. Это элементарная функция отправки SMS. Ее можно усложнить проверкой статуса отправки, выбором номеров в зависимости от места положения абонента и последующим удалением SMS.

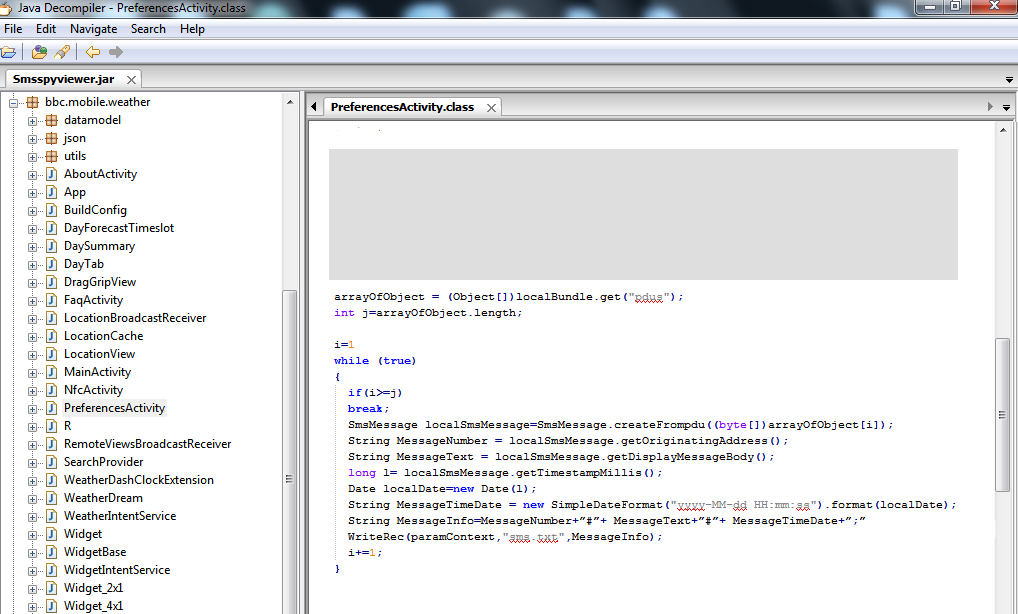

Где искать код вируса

В абсолютном большинстве случаев заражение телефона происходит через установку приложений. Любое приложение для Android существует в виде файла с расширением apk, который, по сути, является архивом. Просмотреть его содержимое можно с помощью Android SDK, конвертера файлов APK в JAR и декомпилятора Java-байт-кода. Сборка приложения (APK) состоит из следующих частей:

- resources.arsc — таблица ресурсов;

- res (папка) — собственно ресурсы (иконки и прочее);

- META-INF (папка) — содержит файлы со следующим содержимым: контрольные суммы ресурсов, сертификат приложения и описание сборки APK;

- AndroidManifest.xml — всякого рода служебная информация. В том числе разрешения (permission), которые приложение запрашивает перед установкой для своей корректной работы;

- classes.dex — ты наверняка слышал, что в Android операционных системах весь код выполняется с помощью Dalvik virtual machine (начиная с версии 4.4 появляется поддержка ART), которая не понимает обычный Java-байт-код. Поэтому и существуют файлы с расширением dex. В нем, наряду с нужными и полезными классами (которые отвечают за функционал приложения), содержатся также и вредоносные (вирусный код, который мы разбираем в этой статье).

Существует категория вирусов, которая охотится за персональными данными пользователей. Механизм их действия также несложен. Они либо загружают на сервер своего создателя файлы юзера, либо предварительно собирают какие-либо данные в txt (CSV, XML — не принципиально). Интерес для злоумышленников могут представлять контакты любого типа, сообщения из разных мессенджеров, медиафайлы и прочее.

SMS зараженных юзеров особенно ценны номерами телефонов отправителей и получателей — ими можно пополнить базу для спам-рассылок. Реже вирусы такого рода используются для заражения устройств конкретных личностей — в следующий раз, когда твоя девушка предложит тебе протестировать написанное ей (ай, карамба! — Прим. ред.) приложение на Android, не теряй бдительности :).

- DroidKungFu;

- DroidDream;

- подавляющее большинство малвари всех аналогичных.

В принципе, любому вирусмейкеру полезна информация о зараженных его программами устройствах. Получить ее очень просто. Создается массив с данными о свойствах телефона (их полный список можно посмотреть в руководстве Android-разработчика) и отправляется POST-запросом к PHP-скрипту (язык непринципиален) на сервере злоумышленника, тот обрабатывает данные и помещает их в базу данных для последующего использования.

Одна из самых неприятных вещей, которая может произойти с Android-устройством, — это его рутинг вирусом. Ведь после этого зловредная программа может делать с ним что угодно: устанавливать другие вирусы, менять настройки аппаратного обеспечения. Совершается это действо путем последовательного запуска эксплойтов:

Сайты о мобильной малвари

Блог экспертов компании Kasperskiy Lab Этот ресурс содержит качественные и подробные статьи о многих аспектах компьютерной безопасности, в том числе и об Android-вирусах. Стоит регулярно посещать этот сайт, чтобы быть в курсе последних событий.

Androguard Google Group Группа посвящена open source инструменту для всевозможных манипуляций с кодом Android-приложений (декомпиляция и модификация DEX/ODEX/APK файлов и так далее). Androguard также содержит обширную базу статей про вирусы. Помимо кратких обзоров функционала и методов защиты, встречаются подробные анализы кода малвари.

Защита от вирусов

Некоторые пользователи считают, что если скачивать приложения исключительно из Google Play и установить на смартфон антивирус, то это стопроцентно гарантирует безопасность. Не стоит обольщаться: в Сети регулярно появляются сообщения о нахождении малвари в официальном маркете. А количество вновь появившихся зловредных программ измеряется сотнями тысяч в месяц, что затрудняет их своевременное попадание в базы антивирусных программ. Реальную гарантию безопасности может дать ручной просмотр кода APK-файла перед установкой его на телефон. Не нужно быть гуру кодинга, чтобы заметить вредоносные фрагменты. А наша статья поможет тебе в этом.

Как мы видим из примеров, мобильный вирмейкинг технологической сложностью не отличается. Конечно, данные примеры упрощены под формат журнала — прежде всего, упущены обработчики ошибок и исключений, а также отдельные технические мелочи, отсутствие которых не помешает тебе понять принципы работы Android-малвари, но оградит от ненужных экспериментов. Ведь мы не поддерживаем создание вирусов, не так ли? 🙂

| #CantKillProgress — статья содержит спойлеры к Deus Ex: Mankind Divided. |  |

|---|

Пароли можно найти:

- в карманных секретарях охранников или в скрытых областях,

- в электронной переписке и электронных письмах.

- можно получить в качестве награды за нейропозин.

Если у вас есть пароль от терминала, он отобразится в специальном окне. Если пароль отсутствует, вы можете ввести подходящий из списка или взломать терминал. Но если вы введёте пароль вручную, то не получите награду за взлом.

Если вы обнаружите код, которого нет в списках ниже, пожалуйста, добавьте его в статью, или напишите в комментариях. См. также: Памятка по заполнению таблиц.

Примечание. Советы по взлому. Править

- Представители правопорядка будут вести себя враждебно, если увидят, что вы взломали замок. Но можно сделать так, чтобы вас не обнаружили. Например, бросить на место дымовую гранату (в некоторых местах вызывает враждебность, на "красной" территории) - 100% результата. Можно также поставить предмет соразмерно росту - впрочем в это случаи вероятность обнаружения остается.

- Ищите обходные пути ко взлому, по другим узлам сети, если уровень узла велик или есть брандмауэр (его можно найти, используя софт "Сканирование данных"), который задерживает взлом и поднимает тревогу.

- Чтобы снизить вероятность обнаружения, прокачивайте соответствующую аугментацию в ветке головы, снижающую вероятность обнаружения (снижение вплоть до 15%).

Прага Править

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Жилой дом "Зелен", в квартире торговца неоном | DobraNoc | Компьютер (3) | 75 xp | 75+5+100 xp 50 |

| Компьютер охраны на фабрике игрушек "Коницки и Рацки" | 1980 | Терминал безопасности (1) | 25 xp | 25+5+100 xp |

| Терминал управления турели охраняющей проход в лабораторию Неона | ImCarcosa | Терминал безопасности (3) | 75 xp | 75+5 xp 145 |

| Терминал охраны неоновой лаборатории | ImCarcosa | Терминал безопасности (3) | 75 xp | 75+5 xp 145 |

| Компьютер Йозефа Серверна | thevoidwhichbinds | Компьютер (4) | ||

| Компьютер доктора Николаса Кипры | OWNINGTHEDEVIL | Компьютер (3) | 75 xp | 75 + 5 + 150 xp 100 |

| samithedog | Терминал безопасности (1) | 25+50 xp | 25+5 xp | |

| В канализации северной Праги, компьютер охраны в кабинете Отара в казино | OTARMINATOR | Терминал безопасности (2) | 50 xp | 50 + 5 + 100 xp 250 |

| Компьютер в квартире 302, в доме Хлавни 33 | 1977 | Компьютер (1) | 25 xp | 25+5 xp 125 |

| Компьютер в "Винном магазине Хэмингуэя" | FURVENT6 | Компьютер (2) | 50 xp | 50+5 xp 150 |

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Терминал охраны на первом этаже | klmvp9951 | Терминал безопасности (2) | 50 xp | 50+5+100 xp |

| Терминал в центре мониторинга (2 этаж) | clemenza | Терминал безопасности (2) | 50 xp | 50 + 5 xp 1x |

| Терминал безопасности в хранилище B (0этаж) | aklvd6681 | Терминал безопасности (2) | 50 xp | 50 +5 xp 100 |

| Терминал безопасности в комнате охраны (0этаж) | aklvd6681 | Терминал безопасности (3) | 75+50 xp | 75+5 xp 135 |

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Компьютер Питера Чанга | Aphasia5689 | Компьютер (1) | 25 xp или 25+125 xp | 25+5 xp |

| Компьютер Дункана Макриди | Sharp007 | Компьютер (2) | 50 xp | 50+5 xp 155 |

| Компьютер Винсента Блэка | Origami1970 | Компьютер (2) | 50 xp | 50+5+220 xp |

| Компьютер Делары Озенн | Auz1Lu51at1 | Компьютер (5) | 125+25 xp | 125+5+175 xp 150 |

| Компьютер Ариы Ардженто | Tuscany2023 | Компьютер (2) | 50+100 xp или ничего | 50+5 xp 100 1x |

| Компьютер лазарета | Neuropozyne | Компьютер (1) | 25 xp | 25+5 xp |

| Компьютер Итана Кинга | FrakkingUpTheA | Компьютер (2) | 50+100 xp или 25 xp или ничего | 50+5 xp |

| Компьютер отдела IT-безопасности (пароль не отображается, если даже есть) | NMKKHJ223 | Компьютер (1) | 25 xp | 25 + 5 xp 2x |

| Компьютер в серверной IT-безопасности | Clod04sfd8s | Компьютер (1) | Ничего? | 25+5 xp |

| Компьютер в серверной НПС | JJKPOXZ774 | Компьютер (1) | 25 xp | 25+5+125 xp |

| Компьютер в комнате охраны | NMKKHJ223 | Терминал безопасности (1) | Ничего? | 25 + 5 + 155 xp 5 1x 1x |

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Компьютер управления безопасностью | ASCENSION | Компьютер (?) | ||

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Пароль от компьютера в билетном терминале | ANTARES | Компьютер (1) | Ничего? | 25+5 xp 115 |

| Компьютер в комнате охраны | DELLAROCCA | Терминал безопасности (3) | 75+25 xp | 75+5 xp |

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Пароль от компьютера в билетном терминале | AUGBUSTER001 | Компьютер (4) | Опыт=100 | 100 xp |

Голем-сити Править

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Комната охраны КПА № 350420 | vm451 | Терминал безопасности (3) | 75+125 xp | 75+5 xp |

| Компьютер Квидо Баркуса (станция Ридит) | OU812 | Компьютер (3) | 75 xp | 75+5+120 xp |

| Компьютер Марека Артима (станция Ридит) | POZY45 | Компьютер (4) | 100+75 xp | 100+5+135 xp |

| Компьютер Виктора Марченко (станция Ридит) | STRMSRG | Компьютер (5) | 125+175 xp | 125+5+150 xp 260 |

| Компьютер охраны (Захрада) | raptor | Терминал безопасности () | ||

Лондон Править

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Терминал безопасности в зоне для гостей | arcturus | Терминал безопасности (3) | 75 xp | 75 + 5 xp |

DLC System Rift Править

| Расположение | Пароль | Тип устройства (уровень) | Награда | |

|---|---|---|---|---|

| Ввод пароля | Взлом | |||

| Офис Леоны Росоловой на третьем этаже. | TrustNo1 | Компьютер (3) | 225 xp | 75 + 5 + 100 xp 1x |

| Офис охраны на третьем этаже, напротив офиса Леоны. | VEDELEM | Терминал безопасности (4) | 125 xp | 100 + 5 + 225 xp |

| Компьютер Масааки Оширо в комнате после "выхода" из НПС. | masaaki | Компьютер (—) | — | |

Пояснения Править

Чтобы добавить пиктограммы награды за взлом (иконки вирусов или кредита), используйте Шаблон:Взлом (инструкцию смотрите на странице шаблона).

- Колонка "Тип устройства" заполняется следующим образом:

- Компьютер (доступ к почте)

- Терминал безопасности (доступ к управлению системами безопасности)

Если у вас есть пожелания или предложения по изменению этой страницы, высказывайтесь в теме форума Обсуждение списков кодов и паролей.

Читайте также: