Код да винчи вирус что это такое

Почти месяц тому назад антивирусные лаборатории стали фиксировать случаи заражения ПК пользоватетелей новым видом шифровальщика, который переименовывает расширения инфицированных (зашифрованных) файлов в “.da_vinci_code” (not-a-virus:RemoteAdmin.Win32.Ammyy.wrj). Этот шифровальщик по сути ничем особенным не отличается от сотен своих собратьев. После инфицирования и шифрования основных типов файлов на рабочем столе жертвы появляется следующие обои:

Рабочий стол после заражения da_vinci_code

Авторы данного зловреда сообщают, что они применяют более сложный механизм шифрования, чем RSA-2048 (с длиной ключа 2048 бит), который применялся в более ранних версиях похожих вирусов. Особенность вируса еще и в том, что каждому инфицированному ПК da_vinci_code присваивает уникальный код (ID), который используется злоумышленниками при расшифровке файлов в случае получения оплаты от жертвы. В папках с зашифрованными файлами зловред оставляет файл README.txt со следующей информацией:

При этом сами файлы имеют приблизительно такой вид:

Заражение вирусом da_vinci_code происходит преимущественно через электронную почту, куда приходит письмо с вложенным файлом – инсталятором вируса. Оно может быть зашифровано под письмо с Налоговой, от вашего бухгалтера, как вложенные квитанции и чеки о покупках и.т.д. Обращайте внимание на расширения файлов в таких письмах – если это исполнительный файл (.exe), то с большой вероятностью он может быть контейнером с вирусом da_vinci_code. И если модификация шифровальщика свежая (как в случае с da_vinci_code) – ваш антивирус может и не отреагировать.

Мы настоятельно не рекомендуем платить злоумышленникам за расшифровку ваших файлов. Попробуйте методы приведенные ниже для восстановления доступа к нужной информации и удаления вируса.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса da_vinci_code. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).Загрузить программу для удаления вируса da_vinci_code

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель da_vinci_code блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа (иногда доходит до 1000$). Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стёртые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность весьма высока.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щелчек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобится попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Дешифратор da_vinci_code файлов в данном случае Вам попросту не нужен, только перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Вновь пришлось столкнуться с проблемой пользователя – потеря рабочих файлов из-за нового вирусняка с говорящим названием. Рассмотрим вопрос — как лечить компьютер после вируса шифровальщика da_vinci_code и расшифровать файлы с расширением код да винчи. В очередной раз повторим правила безопасности для защиты компьютеров и данных от такого рода зловредов.

Описание вируса шифровальщика da_vinci_code

Довелось на днях познакомиться с очередным вирусом шифровальщиком — da_vinci_code. На шифровальщиков мне везет, я уже очень хорошо с ними знаком. Все было как обычно:

- Письмо пользователю от якобы контрагента с просьбой проверить там какую-то информацию, акт сверки или что-то еще. Письмо с вложением.

- Пользователь открывает вложение, там архив, в архиве js скрипт. Открывает архив со скриптом и запускает его.

- Скрипт качает из интернета сам вирус и начинает шифровать все файлы на локальных дисках, до которых успевает дотянуться.

- На финише у пользователя меняется картинка на рабочем столе, где говорится о том, что все файлы зашифрованы.

Такая вот простая и банальная последовательность действий, которую до сих пор пользователи успешно выполняют. Причем установленные антивирусы на их компьютерах не предотвращают шифрование файлов. Толку от них в случае вируса-шифровальщика никакого нет.

Название этого зловреда весьма оригинальное — код да винчи, или da_vinci_code. Прозвали его так за то, что он ставит соответствующее расширение на зашифрованные файлы. После того, как вирус шифратор поработает на компе и закончит шифрование, вы увидите сообщение на рабочем столе в виде обоев:

На рабочем столе и дисках системы появится множество текстовых файлов с информацией о том, что все ваши файлы были зашифрованы. Текст сообщения будет примерно следующий:

Сразу, как только вы это увидите, отключите компьютер от сети и завершите его работу. Это позволит избежать шифрования сетевых папок, если вирус имеет такую возможность. Я сталкивался с шифровальщиками, которые шифровали все сетевые папки, например vault, но были и такие, которые работали только с локальным компьютером, как вирус enigma. Что конкретно делает этот вирус, я не знаю, так как модификаций может быть много. Поэтому обязательно выключайте компьютер. Ниже я расскажу, как действовать далее для лечения компьютера и расшифровки файлов.

Вирус ставит расширение da_vinci_code на файлы

Итак, вы словили вирус и обнаружили, что все файлы поменяли не только свое расширение на da_vinci_code, но и имена файлов стали вида:

- FCLz7Bp-+HIHOCKm0rlMfw==.8C29FA8A8AC85257C10F.da_vinci_code

- 3Aag8evVDM6H8IWIiRpnhf2XXI6NMbGpB9XQTAKQ==.B604CC12F53D945AF080.da_vinci_code

- 1Fy-zfjTwpz95HtypRQ—Fo8nCVaEECEB+tBgJ4Z7604CC12F53D945AF080.da_vinci_code

Шифрует он почти все полезные файлы. В моем случае он зашифровал все документы, архивы, картинки, видео. Вообще вся полезная информация на компьютере превратилась вот в такую зашифрованную кашу. Прочитать файлы стало невозможно. Даже понять, что это за файлы нельзя. Это, кстати, существенный минус. Все предыдущие модификации шифровальщика, что ко мне попадали, оставляли оригинальное имя файла. Этот же не только расширение поменял, но и заменил все имена файлов. Стало невозможно понять, что конкретно ты потерял. Понимаешь только, что ВСЕ!

Вам повезло, если файлы зашифрованы только на локальном компьютере, как в моем случае. Хуже, если вирус шифровальщик да винчи повредит файлы и на сетевых дисках, например, организации. Это вообще способно полностью парализовать работу компании. С таким я тоже сталкивался и не раз. Приходилось платить злоумышленникам, чтобы возобновить работу.

Как лечить компьютер и удалить вирус da_vinci_code

Вирус уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Надежнее удалить шифровальщик да винчи вручную, но тут без специальных знаний не обойтись и не всегда это можно сделать быстро. Вирусы постоянно меняются, меняют название исполняемых файлов и место их расположения. Я расскажу про ту модификацию, что попалась мне. Покажу, как вылечить компьютер вручную и автоматически с помощью антивирусных утилит по удалению вирусов.

Процесс csrss.exe расположен в подозрительном месте, маскируется под системный, но при этом не имеет описания. Это и есть вирус. Завершаем процесс в диспетчере задач и удаляем его из папки C:\ProgramData\Windows. В моем случае папка была скрытая, поэтому нужно включить отображение скрытых папок и файлов. В поиске легко найти как это сделать.

Теперь можно поменять обои на рабочем столе стандартным образом. Установленная картинка с информацией находится по адресу C:\Users\user\AppData\Roaming, можете удалить или оставить на память.

Дальше рекомендую очистить временную папку пользователя C:\Users\user\AppData\Local\Temp. Конкретно da_vinci там свои экзешники не располагал, но другие частенько это делают.

На этом удаление вируса код да винчи в ручном режиме завершено. Традиционно, вирусы шифровальщики легко удаляются из системы, так как им нет смысла в ней сидеть после того, как они сделали свое дело.

Если у вас новая модификация вируса, которую еще не знают антивирусы, то они вам помочь не могут. Тогда остается только ручной вариант лечения компьютера от шифровальщика. Думаю, это не составит большого труда, так как они не сильно маскируются в системе. Как я уже сказал, им это и не нужно. Обычного диспетчера задач и поиска по реестру бывает достаточно.

Будем считать, что лечение прошло успешно и шифровальщик да винчи удален с компьютера. Приступаем к восстановлению файлов.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Как расшифровать и восстановить файлы после вируса код да винчи

Как я уже говорил ранее, расшифровать файлы после вируса da_vinci_code без ключа невозможно. Поэтому мы воспользуемся альтернативными способами восстановления данных. Для начала попробуем восстановить архивные копии файлов, которые хранятся в теневых копиях диска. По-умолчанию, начиная с Windows 7 технология теневых копий включена по умолчанию. Проверить это можно в свойствах компьютера, в разделе защита системы.

Если у вас она включена, то запускайте программу ShadowExplorer, которую я предлагал скачать чуть выше. Распаковывайте из архива и запускайте. Нас встречает главное окно программы. В левом верхнем углу можно выбрать диск и дату резервной копии. Скорее всего у вас их будет несколько, нужно выбрать необходимую. Чтобы восстановить как можно больше файлов, проверьте все даты на наличие нужных файлов.

В моем примере на рабочем столе лежат 4 документа, которые там были до работы вируса. Я их могу восстановить. Выделяю нужную папку, в данном случае Desktop и нажимаю правой кнопкой мышки, жму на Export и выбираю папку, куда будут восстановлены зашифрованные файлы.

Если у вас не была отключена защита системы, то с большой долей вероятности вы восстановите какую-то часть зашифрованных файлов. Некоторые восстанавливают 80-90%, я знаю такие случаи.

Если у вас по какой-то причине нет теневых копий, то все значительно усложняется. У вас остается последний шанс бесплатно расшифровать свои файлы — восстановить их с помощью программ по поиску и восстановлению удаленных файлов. Я предлагаю воспользоваться бесплатной программой Photorec. Скачивайте ее и запускайте.

После запуска выберите ваш диск, на котором будем проводить восстановление данных. Затем укажите папку, куда будут восстановлены найденные файлы. Лучше, если это будет какой-то другой диск или флешка, но не тот же самый, где осуществляете поиск.

Поиск и восстановление файлов будет длиться достаточно долго. После окончания процесса восстановления вам будет показано, сколько и каких файлов было восстановлено.

Можно закрыть программу и пройти в папку, которую указали для восстановления. Там будет набор других папок, в которых будут файлы. Все, что получилось расшифровать, находится в этих папках. Вам придется вручную смотреть, искать и разбирать файлы.

Если результат вас не удовлетворит, то есть другие программы для восстановления удаленных файлов. Вот список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Это все, что я знал и мог подсказать на тему того, как расшифровать и восстановить файлы после вируса da_vinci_code. В принципе, шансы на восстановление есть, но не в полном объеме. Наверняка может помочь только своевременно сделанная архивная копия.

Касперский, eset nod32 и другие в борьбе с шифровальщиком код да винчи

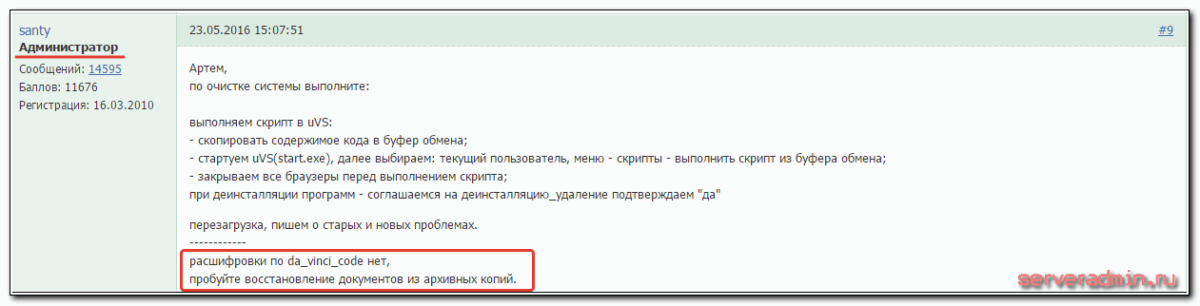

Ну а что же наши современные антивирусы скажут насчет расшифровки файлов. Я полазил по форумам самых популярных антивирусов: kaspersky, eset nod32, dr.web. Никакой более ли менее полезной информации там не нашел. Вот что отвечают на форуме eset nod32 по поводу вируса да винчи:

Получается, что спасение утопающих дело рук самих утопающих. Вирус давно гуляет по интернету, а надежного средства восстановления данных нет. С недавним вирусом enigma была получше ситуация. Там вроде бы Dr.Web предлагал дешифратор. По текущему вирусу информации нет. На форуме доктора веба только запросы на помощь в расшифровке. Но всех отправляют в тех поддержку. Она попытается помочь только в том случае, если на момент заражения у вас была лицензия на антивирус.

Куда еще обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор и расшифровывает все файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ.

- Оплата исключительно по факту успешного результата дешифрации.

Скажу честно, я не знаю, как они это делают, но вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса da_vinci_code

Все способы защиты от вирусов шифровальщиков давно уже придуманы и известны. Я их приводил в предыдущих статьях по вирусам, повторяться не хочется. Самое главное — не открывать подозрительные вложения в почте. Все известные мне шифровальщики попали на компьютер пользователя через почту. Если вирус свежий, то ни один антивирус вам не поможет. Злоумышленники, прежде чем начать рассылать вирус, проверяют его всеми известными антивирусами. Они добиваются того, чтобы антивирусы никак не реагировали. После этого начинается рассылка. Так что первые жертвы гарантированно пострадают, если запустят вирусы. Остальным уже как повезет.

Как только эффективность вируса падает, а антивирусы начинают на него реагировать, выходит новая модификация и все начинается снова. И так по кругу уже года два. Именно в этот период я заметил самый расцвет вирусов-шифровальщиков. Раньше это была экзотика и редкость, а сейчас самый популярный тип вирусов, который заменил собой банеры-блокировщики. Но они по сравнению с шифровальщиками, просто детские шалости.

Второй совет по надежной защите от шифровальщиков — резервные копии, которые не подключены к компьютеры. То есть сделали копию и отключили носитель от компьютера, положили в ящик. Только так можно наверняка защитить информацию.

Не могу не поделиться радостью - удалось спасти документы на компе после заражения этой хуйней. Уже видел на пикабу пост от чувака, который так же попался, но там решение не было найдено. Вот оно, мне помогло, может, еще кого спасет.

Сам по себе вирус - обычный шифровальщик документов с охуенно здоровенной длиной ключа. На рабочем столе появляется надпись "бла-бла-бла, дайте дохуя бабла и пришлем вам ключ", но это, наверное, пиздеж. Вот, что я сделал:

1) почистил реестр, чтобы избавиться от самого вируса. То есть запускаем regedit и ищем в нем Client Server Runtime Subsystem. Там появляется эта строка, удаляем ее к чертям.

2) ну, касперским пошуровал, поудалял нахер все, что подозрительно.

4) запускаем. Программа находит теневые бэкапы файлов. Тут уж как фартанет - у меня были бэкапы за вчерашний день, повезло. Указываем, куда восстановить и все.

По желанию можно накатать заяву в отдел К, у меня директор, горя праведным гневом, наверное, накатает.

Вот так) Может, поможет кому.

Вам просто ОЧЕНЬ повезло. Просто до такой степени - что вы себе не представляете.

Год назад я две недели изучал способы защиты от шифровальщиков.

Уже тогда нормальные модификации вирей терли теневые копии к хренам собачьим.

Вам скорее всего попалась такая же рукожопская вирь, что на компе который я сейчас восстанавливаю.

"винда седьмая, сама все делает лапочка"

-------

Если вы так будете ее любить - но не контролировать - ваша лапочка очень скоро станет жестокой бездушной стервой.

Советую заранее её обуздать - чтобы не плакать потом

1. На учетные записи с правами админов поставьте пароли

2. Юзеров - для их же блага - заставьте работать с правами Пользователя.

3. Настройте Родительский Контроль

4. Настройте на компах Yandex Family DNS

5. Включите UAC у юзеров

6. Если у вас бесплатный антивирь - советую сменить на 360 Total Security. В нем очень хороший поведенческий блокиратор, обламывающий шифровальщики на лету.

7. Отключите исполнение в системе .bat .cmd .js .vbs - в инете легко находится - как это сделать

8. Постоянно промывайте юзерам мозги - дабы не открывали письма с вложениями, а сначала смотрели на их имена.

Во-первых: СПАСИБО огромное за столь развернутый ответ.

Во-вторых: в силу специфики работы (жадные начальники - я преподаю гитару, но "тыж компьютерщик" - получаю прибавку за то, что умею офис пиратский поставить), - я не знаю, что за яндекс фэмили, ЮАС, и как отключать исполнение исполняемых файлов. Про последнее, думаю, что смогу замутить такое, но насколько это повлияет на суммарную работу их всех - боюсь даже задуматься. Я, блин, на гитаре учу детей играть) а за компы прибавку получаю. Но в основном на уровне "попробуйте выключить и включить".

И, главное, в-третьих: не очень-то и хочется их спасать)))

Еще раз спасибо.

ПС касперский стоит лиценз, как и винда, но за совет про total security отдельный плюс - почитал, задумался.

Вот там в комментах рассказано как это делается через реестр.

далеко не у всех включено теневое копирование, обычный бекап куда надежнее

ну, бэкап спасёт не только от этого шифровальщика .

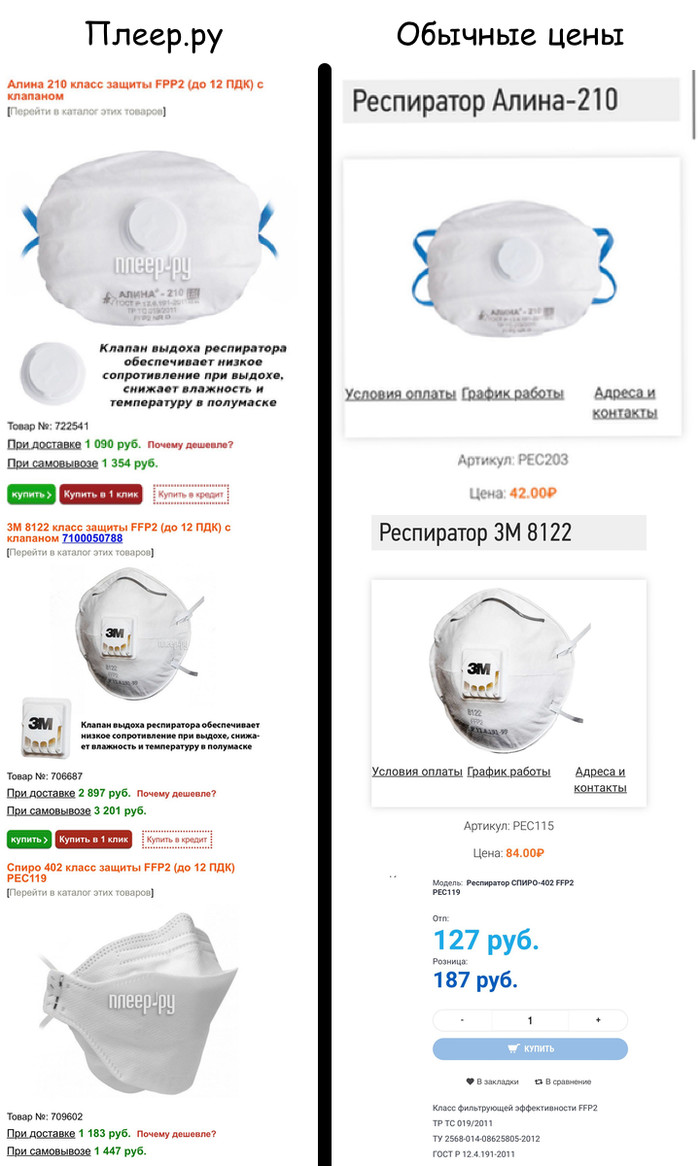

Как наживаться на панике и трагедии для чайников. Пособие от pleer.ru

Прошу поднять в топ по очевидным причинам. 10 комментов для минусов внутри.

Буквально час назад мною было обнаружено то, что заставило меня буквально дрожать от злости. Как всем известно, респираторы, особенно с маркировкой FFP2 и FFP3 гораздо эффективнее мед.масок в плане защиты от инфекции, в том числе COVID-19. Неудивительно, что на них сегодня большой спрос и мало предложения. Тем не менее, всему есть разумные пределы и то, что я вам покажу не является естественным явлением рынка, а скорее всего целенаправленным намерением наживаться на страхах людей в такой тяжелой обстановке.

P.S Прошу простить за плохой фотошоп и возможные логические, орфографические, грамматические и другие ошибки. Как я говорил - пишу в состоянии гнева.

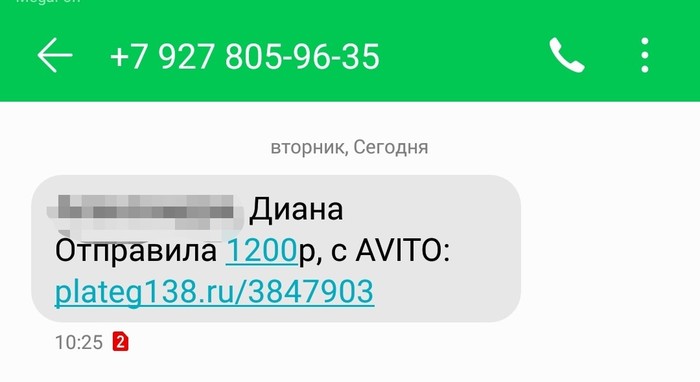

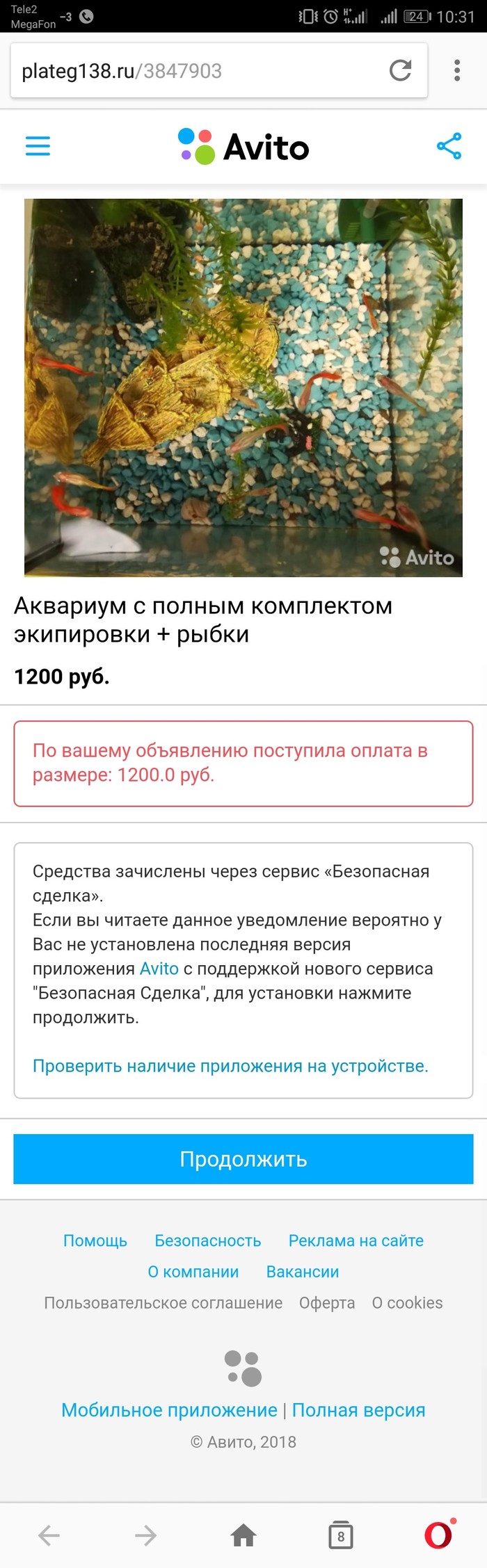

Ещё один развод. Авито

Решила я в преддверии заведения хвостатого питомца попрощаться с любимым аквариумом. Как обычно, Авито, Юла. Сегодня приходит смс:

Думаю, мало ли, Авито новые сервисы добавили, и тут обращаю внимание на саму ссылку. В общем, она перенаправляет на клон Авито, где (сюрприз!) предлагает скачать якобы нужное приложение.

Будьте осторожны, друзья!

![]()

Мобильный Армагеддон

Всем доброго времени суток.

Честно говоря, всегда думала, что если уж я и запилю пост на Пикабу, то уж явно не об этом.

Итак, место действия – Ростов-на-Дону, мобильный оператор Мегафон (но номер +7904, так как давно уже покинула Теле2).

На несколько первых звонков я отвечаю, уже на втором понимаю, что что-то не так. На пятнадцатом звонке и где-то сороковой смске уже кажется, что ад не за горами. Забегу вперед и скажу, что, запросив на следующий день детализацию, я узнала, что в общей сложности с моего номера за короткий промежуток времени было совершено более 200 звонков по разным регионам России. Не буду вдаваться в подробности, но можете постараться представить, сколько людей пытались перезвонить мне одновременно, и как мне было весело.

Позвонила в службу поддержки Мегафона трижды. Попытка №1. У вас все в порядке, давайте попробуем перезапустить вам услуги связи. Не помогло. Попытка №2. Да, у вас есть странная активность, с вашего номера посылаются смс сообщения в больших количествах. Но по пакету услуг количество использованных смс не уменьшается. Мы не виноваты, это у вас вирус на телефоне. Попытка №3. Ой, а у нас идет обновление базы данных, я ничего не могу посмотреть или сделать. Обратитесь к нам через 24 часа. Заблокировать услугу смс? Нет, не могу, пока не обновится база данных. Обратитесь через сутки.

Постепенно волна спадает, но люди продолжают перезванивать до поздней ночи. Большинство, кстати, сразу входили в ситуацию и желали удачи с решением проблемы. Кто-то сочувствовал, кто-то пытался давать советы, за что им большое спасибо. Но так, конечно, было не со всеми, случались и конфликты.

Итак, на следующий день (30.10.2018) волна звонков постепенно утихала. Счастью не было предела, если честно, ибо ситуация меня все-таки потрясла. Совершать манипуляции с телефоном было нереально, работа стоит, каждую секунду мозг обрабатывает информацию в фоновом режиме, пытаясь найти решение проблемы, одновременно идет поиск прецедентов в интернете (безуспешно, если рассматривать именно такой масштаб).

Но порадовались – и хватит. Сегодня (31.10.2018) после 14 часов во второй части Марлезонского балета все повторилось по идентичному сценарию в идентичном масштабе. Вот пишу, и кто-то пытается дозвониться… Кстати, если вы узнали себя в этой истории и вам за последние трое суток поступали такие звонки с +7904…., могу только в сотый (трехсотый?) раз извиниться. Отвечать всем просто физически невозможно, да и язык уже заплетается.

Теперь к ключевому вопросу… Что вообще происходит? Может быть кто-то сталкивался с такой проблемой? И именно в таком масштабе? Если это был вирус, почему не помогла смена телефона и полный сброс настроек? Также если это вирус, то в чем подвох? Баланс не изменился, пакет смсок на месте. Просто поиздеваться? Симкарту кстати тоже сегодня поменяла, хотя головой понимаю, что это бред. Если это мобильный оператор, то… Я даже не знаю как закончить это предложение. А главное - когда ждать третью часть сего спектакля?

К сожалению, компактнее изложить историю не получилось, нюансы опущены для экономии времени, моего и вашего.

Спасибо, что выслушали, всем бобра! Комментарии для минусов внутри.

ПС2: могу сделать сканы смс сообщений, сообщений с угрозами в WhatsApp, детализации звонков, заявления в Мегафон если нужно.

Забаненные

Являюсь лицензионным пользователем Kaspersky Small Office Security.

Антивирус среагировал на угрозу, возможно остановил дальнейшее заражение, но все же часть файлов на диске D оказалась зашифрована.

Файлы получили длинные нечитаемые названия с расширением da_vinci_code.

Появились файлы README.TXT следующего содержания:

Консультанты

Старожилы

Через Панель управления - Удаление программ - удалите нежелательное ПО:

TextEditor

Служба автоматического обновления программ

Файл quarantine.zip из папки с распакованной утилитой AVZ отправьте отправьте по адресу newvirus@kaspersky.com

Полученный ответ сообщите здесь (с указанием номера KLAN)

Файл CheckBrowserLnk.log

из папки

Отчёт о работе в виде файла ClearLNK- .log прикрепите к вашему следующему сообщению.

Повторите логи по правилам. Для повторной диагностики запустите снова Autologger. В первом диалоговом окне нажмите ОК, удерживая нажатой клавишу Shift.

Забаненные

extsetup.exe - not-a-virus:RiskTool.NSIS. ExtInstall.d

Это - потенциально опасное ПО. Детектирование файла будет добавлено в следующее обновление.

Получен неизвестный файл, он будет передан в Вирусную Лабораторию.

Вредоносный код в файле не обнаружен.

С уважением, Лаборатория Касперского

Всё сделал, как Вы посоветовали. Логи прилагаю.

Создал запрос на расшифровку в личном кабинете

Номер запроса: INC000006911124

Есть ли надежда на расшифровку файлов.

Консультанты

Старожилы

- Скачайте AdwCleaner (by ToolsLib) и сохраните его на Рабочем столе.

- Запустите его (в ОС Vista/Windows 7, 8, 8.1, 10 необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать") и дождитесь окончания сканирования.

- Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[Sx].txt .

- Прикрепите отчет к своему следующему сообщению.

Есть ли надежда на расшифровку файлов?

Забаненные

Вы хоть не сотрудники ЛК, но отвечаете оперативно и оказываете реальную помощь, чего не скажешь о самих сотрудниках Лаборатории Касперского(((

Ситуация на данный момент следующая:

1. 4 ноября в 02.18 сделал запрос INC000006911124 в личном кабинете Лаборатории Касперского.

2. Ответили довольно оперативно в 12.54 того же дня, т.е. через 10 часов

3. Далее два дня ушло на то, что запрошенные от меня файлы не доходили до ЛК.

4. 6 ноября файлы наконец-то дошли и я получил такой ответ:

Status update for customer

Запрос находится в процессе обработки. Пожалуйста, ожидайте нашего ответа.

Также просим вас не обращать внимание на текст в конце этого письма, в котором сообщается о том, что запрос будет закрыт через 7 дней. Этого не произойдёт.

Дальше на мои вопросы перестали реагировать(

Делаю вывод: Впустую потерял неделю в надежде на расшифровку файлов. Не понимаю, зачем было запрашивать кучу отчётов, чтобы потом просто перестать реагировать на вопросы. Такое ощущение, что поработал волонтёром на Касперского, чтобы помочь улучшить этот прекрасный сервис.

Могли бы сразу сказать - "Файлы расшифровать невозможно", а не изображать активность.

Консультанты

Старожилы

Когда сканирование будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[Sx].txt.

Забаненные

Не заметил. Прикрепляю отчет.

Консультанты

Старожилы

1.

- Запустите повторно AdwCleaner (by Malwarebytes) (в ОС Vista/Windows 7, 8, 8.1, 10 необходимо запускать через правую кн. мыши от имени администратора).

- Нажмите кнопку "Scan" ("Сканировать").

- По окончании сканирования в меню Инструменты - Настройки отметьте дополнительно в разделе Сбросить:

- Политики IE

- Политики Chrome

и нажмите Ok.

- Нажмите кнопку "Cleaning" ("Очистка") и дождитесь окончания удаления.

- Когда удаление будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[Cx].txt .

- Прикрепите отчет к своему следующему сообщению

2.

Скачайте Farbar Recovery Scan Tool (зеркало) и сохраните на Рабочем столе.

Читайте также: