Касперский вирусная активность в мире

Сентябрь в цифрах

В течение месяца на компьютерах пользователей продуктов "Лаборатории Касперского":

- отражено 213 602 142 сетевых атак;

- заблокировано 80 774 804 попыток заражения через Web;

- обнаружено и обезврежено 263 437 090 вредоносных программ (попытки локального заражения);

- отмечено 91 767 702 срабатываний эвристических вердиктов.

Новые программы и технологии злоумышленников

Вирусы в BIOS: последний рубеж пал?

В сентябре произошло событие, которое может оказать сильное влияние на развитие вредоносных программ и антивирусных технологий. Эксперты сразу нескольких антивирусных компаний обнаружили троянскую программу, способную заражать BIOS.

Стартуя из BIOS сразу после включения компьютера, вредоносная программа может контролировать любые этапы инициализации машины и операционной системы. Такой уровень внедрения в систему во вредоносных программах ранее не встречался, несмотря на то что вирус CIH был способен перепрограммировать BIOS еще в далеком 1998 году. Тогда вирус мог портить BIOS, в результате чего становилась невозможной загрузка компьютера, но контролировать систему и передавать себе управление он не умел.

Очевидно, что такой метод загрузки привлекателен для вирусописателей, однако очевидны и трудности, с которыми они сталкиваются. Прежде всего - это неунифицированный формат BIOS: создателю вредоносной программы необходимо поддержать BIOS от каждого производителя и разобраться с алгоритмом прошивки в ROM.

Обнаруженный в сентябре руткит рассчитан на заражение BIOS производства компании Award и, судя по всему, имеет китайское происхождение. Код троянца выглядит явно недоделанным и содержит отладочную информацию, однако его работоспособность была подтверждена в ходе проведенного нами исследования.

Функционал руткита имеет две составляющие, основной является работа из MBR. Код, внедряемый в BIOS, выполняет единственную задачу - восстановить заражение в случае отсутствия в MBR зараженной копии. Так как зараженная загрузочная запись и сопутствующие секторы находятся в самом модуле ISA ROM, то в случае обнаружения несоответствия можно "перезаразить" MBR прямо из BIOS. Это сильно повышает шансы на то, что компьютер останется зараженным, даже в случае излечения MBR.

В настоящий момент наши антивирусные технологии способны успешно обнаружить заражение таким руткитом. Вопрос возможности лечения BIOS остается открытым и будет решен в случае дальнейшего распространения вредоносных программ с подобным функционалом. Сейчас мы рассматриваем Rootkit.Win32.Mybios.a как концепт, созданный с целью проверки работоспособности самой идеи и не рассчитанный на массовое распространение. С подробным анализом биоскита можно ознакомиться в статье нашего эксперта Вячеслава Русакова.

Атаки на индивидуальных пользователей

Закрытие ботнета Hlux/Kelihos

В сентябре борьба с ботнетами дала серьезные результаты: был закрыт ботнет Hlux. Совместные действия "Лаборатории Касперского", Microsoft и Kyrus Tech привели не только к перехвату управления сетью зараженных Hlux машин (кстати, впервые в истории это удалось сделать с P2P-ботнетом), но и отключению всей доменной зоны cz.cc. Эта доменная зона на протяжении 2011 года представляла собой настоящий рассадник различных угроз: поддельных антивирусов (в том числе и для MacOS), бэкдоров, шпионских программ. И в ней находились центры управления нескольких десятков ботнетов.

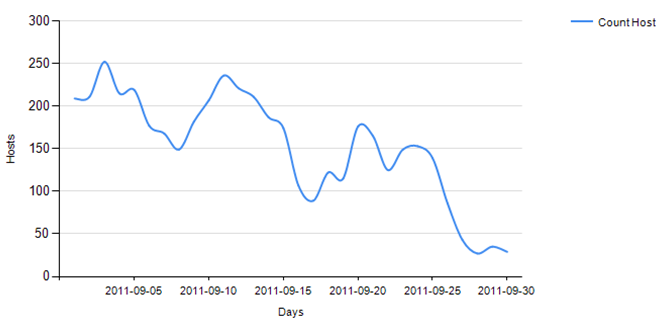

Исчезновение вредоносных сайтов в зоне cz.cc, отмеченное нами на основе данных KSN

Ботнет Hlux на момент закрытия объединял более 40 000 компьютеров и был способен рассылать ежедневно десятки миллионов спам-писем, проводить DDoS-атаки и загружать на компьютеры жертв различные вредоносные программы. "Лаборатория Касперского" исследовала данный ботнет с начала 2011 года. Мы провели полный анализ всех его составляющих, вскрыли протокол коммуникации ботнета и разработали средства противодействия, в том числе для перехвата управления сетью. Кроме этого, Microsoft подала иск против ряда лиц, возможно причастных к созданию Hlux, запустив тем самым процесс юридического преследования киберпреступников.

В настоящий момент ботнет находится под контролем "Лаборатории Касперского". Мы находимся в контакте с провайдерами пострадавших пользователей для проведения очистки их систем. В утилиту Microsoft Software Removal Tool добавлено детектирование Hlux, что позволит значительно сократить число зараженных машин.

Более подробно о схеме работы ботнета Hlux и мерах, принятых нами для его закрытия, вы можете узнать в блогпосте нашего эксперта Тиллманна Вернера.

Борьба с ботнетами продолжается, и целый ряд крупных и опасных зомби-сетей находится под нашим наблюдением, так что сообщения о новых закрытиях еще будут.

Взлом Diginotar

История с хакерской атакой на голландский сертификационный центр DigiNotar отнесена нами к разделу угроз для индивидуальных пользователей. Несмотря на то что взлому подверглись компьютеры компании, одной из основных целей хакеров было создание поддельных SSL-сертификатов для множества популярных ресурсов - социальных сетей и почтовых служб, используемых домашними пользователями.

Взлом произошел еще в конце июля, и на протяжении всего августа хакер, оставаясь незамеченным, орудовал в системе DigiNotar, создав несколько десятков сертификатов (например, для Gmail, Facebook и Twitter). Что более печально, их использование было зафиксировано в интернете и, судя по всему, с их помощью были атакованы пользователи в Иране. Поддельный сертификат позволяет провести атаку MiTM и, будучи внедренным на уровне провайдера, предоставляет возможность перехвата всей информации между пользователем и сервером.

Впоследствии анонимный хакер из Ирана взял на себя ответственность за эту атаку, представив доказательства своего участия в ней. Это был тот же хакер, который в марте этого года уже осуществил аналогичную атаку на другой сертификационный центр, компанию-партнера Comodo и также создал несколько поддельных сертификатов.

История с DigiNotar очередной раз заставила говорить о том, что существующая система из нескольких сотен сертификационных центров очень слабо защищена и подобные инциденты только дискредитируют саму идею цифровых сертификатов. Несомненно, изъяны в безопасности, обнаружившиеся в ходе этих атак, настолько серьезны, что требуют немедленного исправления и разработки дополнительных средств авторизации - с участием компаний, занимающихся безопасностью, производителей браузеров и самих центров сертификации, количество которых, вероятно, должно быть уменьшено.

Использование Skype для продвижения фальшивых антивирусов

Еще в марте 2011 года, чтобы заманить пользователей на сайты, распространявшие лжеантивирусы, злоумышленники стали использовать звонки в Skype. Они подбирали имена учетных записей пользователей, и, если у пользователей в настройках Skype не была установлена политика, позволяющая принимать звонки только от лиц из списка контактов, им звонили незнакомцы с именами ONLINE REPORT NOTICE, System Service или каким-либо другим из целого списка созданных злоумышленниками аккаунтов. Если пользователь принимал звонок, то робот извещал его о том, что система пользователя подвергается опасности, в связи с чем ему необходимо посетить некий сайт. На сайте пользователю демонстрировалась ложная проверка системы. Разумеется, в защите "находились" бреши или, того хуже, - вредоносные программы. Чтобы залатать бреши и избавиться от вирусов, потенциальной жертве мошенничества предлагалось купить антивирусное ПО, которое на самом деле таковым не являлось, а лишь имитировало защиту, - т. е. лжеантивирус.

Весной тактика со звонками в Skype широкого распространения не получила, но в сентябре были зафиксированы очередные инциденты.

Так, в середине сентября пользователи Skype жаловались, что им звонит некий "URGENT NOTICE" и пугает тем, что служба защиты их компьютера не активна. Чтобы ее активировать, надо было зайти на сайт (адрес диктовался в сообщении), на котором пользователей просили заплатить $19,95 за активацию защиты компьютера. Судя по названию сайта, который фигурировал в инциденте, в сентябре орудовали те же злоумышленники, которые проделывали трюки со звонками в марте этого года.

Чтобы избавиться от спама в Skype, необходимо установить в настройках безопасности этой программы опции, позволяющие принимать звонки, видео и чат только от пользователей из списка контактов. Ну а если аккаунт используется как некий сервис, на который должны звонить произвольные пользователи, и такая настройка безопасности не подходит, то следует сообщать администрации Skype имена учетных записей назойливых спамеров для блокировки таковых.

Мобильные угрозы

В сентябре нами было обнаружено 680 новых модификаций вредоносных программ для различных мобильных платформ. Среди них 559 - это зловреды для ОС Android. Отметим, что последние месяцы мы наблюдаем не только значительный рост общего числа вредоносных программ под Android, но и увеличение количества некоторых категорий таких программ. Так, из 559 обнаруженных зловредов под Android 182 (т.е. 32,5%!) модификации имеют функционал бэкдора (в июле и августе было обнаружено 46 и 54 модификации бэкдоров соответственно).

То, что рано или поздно все больше и больше вредоносных программ для мобильных устройств будут активно использовать интернет для своей работы - например, связываться с удаленными серверами злоумышленников для получения команд, - было ясно еще год назад. Сегодня это уже не прогноз, а реальность.

SpitMo + SpyEye = перехват mTAN"ов

Мобильные троянцы, нацеленные на перехват банковских SMS-сообщений, содержащих mTAN"ы, на данный момент представлены двумя зловредами: ZitMo и SpitMo. Первый работает в связке с ZeuS, тогда как второй связан с другим популярным у злоумышленников троянецем - SpyEye. Число платформ, для которых были обнаружены версии данных зловредов, у ZitMo больше, однако в сентябре SpitMo сократил разрыв: появилась версия этой программы для ОС Android.

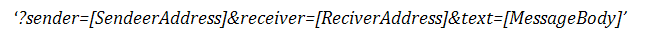

SpitMo и связанный с ним SpyEye работают фактически по той же схеме, что и ZitMo с ZeuS . Судя по конфигурационным файлам SpyEye, целью атаки были пользователи нескольких испанских банков. Пользователь, компьютер которого заражен SpyEye, на модифицированной зловредом странице авторизации системы онлайн-банкинга видит сообщение о том, что ему необходимо установить на смартфон приложение - якобы для защиты банковских SMS-сообщений с mTAN"ами. На самом деле под видом защитной программы пользователь устанавливает вредоносную программу SpitMo, целью которой является пересылка всех входящих SMS-сообщений на удаленный сервер злоумышленника. Сообщения пересылаются в следующем формате:

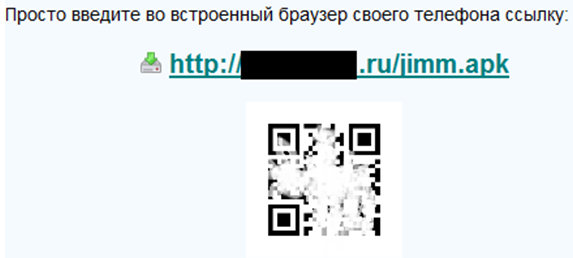

Атаки с помощью QR-кодов

В конце сентября были зафиксированы первые попытки атак с использованием QR-кодов. Сегодня многие пользователи ищут новые программы для своих мобильных устройств с помощью персональных компьютеров. Различные веб-сайты предлагают пользователям упростить установку ПО на смартфоны с помощью QR-кодов. После сканирования такого кода мобильным устройством сразу же начинается процесс закачки на него приложения, а вводить URL вручную не требуется. Злоумышленники решили таким же способом "облегчить" пользователям загрузку вредоносного ПО. Мы обнаружили несколько зловредных веб-сайтов, на которых размещены QR-коды на мобильные приложения (например, Jimm или Opera Mini), в которые был добавлен троянец, отправляющий SMS-сообщения на короткие платные номера.

К началу октября нами были обнаружены QR-коды, которые связаны со зловредами для наиболее популярных у злоумышленников мобильных платформ Android и J2ME.

MacOS угрозы: новый троянец скрывается внутри PDF

В конце сентября наши коллеги из компании F-Secure обнаружили очередной вредоносный код, нацеленный на пользователей Mac OS X (по классификации "Лаборатории Касперского" Backdoor.OSX.Imuler.a). Эта вредоносная программа способна получать дополнительные команды с сервера управления, а также загружать на него произвольные файлы и скриншоты с зараженной системы.

В отличие от Backdoor.OSX.Olyx.a, который распространялся по электронной почте в RAR-архиве, в этом случае злоумышленники использовали в аналогичной рассылке в качестве маскировки PDF-документ.

Если пользователи ОС Windows уже привыкли получать по электронной почте файлы с дополнительным расширением - например, ".pdf.exe" или ".doc.exe" - и удалять их не глядя, то для пользователей Mac такая тактика злоумышленников оказалась в новинку. Тем более что в UNIX-подобных системах нет расширения.exe. Как следствие, получая по электронной почте некий файл, пользователи Mac сами запускают вредоносный код, который для маскировки открывает pdf, или картинку, или doc и т.п.

Интересно, что во время проведения подобных атак при запуске вредоносного кода пароль не запрашивается - код устанавливается в директорию текущего пользователя и работает только со временными папками.

Такую технологию мы уже наблюдали при работе вредоносной программы MacDefender. К счастью, в случае Imuler масштабы бедствия много меньше.

Атаки на сети корпораций и крупных организаций

Не обошелся месяц и без очередных громких атак на крупные компании и государственные структуры разных стран мира.

Атака на корпорацию Mitsubishi

Информация об атаке на японскую корпорацию Mitsubishi появилась в середине месяца, однако проведенное нами расследование показывает, что вероятнее всего началась она еще в июле и находилась в активной фазе в августе.

По данным, обнародованным в японской прессе, было заражено около 80 компьютеров и серверов заводов, которые занимаются производством оборудования для подводных лодок, ракет и атомной промышленности. Например, вредоносные программы обнаружили на судостроительном заводе в Кобе, специализирующемся на производстве подводных лодок и компонентов для атомных станций. Атаке хакеров подверглись заводы в Нагое, где делают ракеты и ракетные двигатели, а также завод в Нагасаки, производящий сторожевые корабли. Обнаружили зловреды и на компьютерах головного офиса компании.

Экспертам "Лаборатории Касперского" удалось получить образцы вредоносных программ, использованных в этой атаке. Мы можем с уверенностью сказать, что эта атака была тщательно спланирована и проведена в соответствии со сценарием, классическим для подобных угроз. В конце июля ряду сотрудников Mitsubishi злоумышленники направили письма, содержащие PDF-файл, который представлял собой эксплойт уязвимости в Adobe Reader. После открытия файла происходила установка вредоносного модуля, открывающего хакерам полный удаленный доступ к системе. В дальнейшем с зараженного компьютера хакеры проникали все дальше в сеть компании, взламывая необходимые им серверы и собирая интересующую их информацию, которая затем пересылалась на хакерский сервер. Всего в ходе атаки использовалось около десятка различных вредоносных программ, часть которых была разработана с учетом организации внутренней сети компании.

Что конкретно было украдено хакерами, установить уже невозможно, однако вероятно, что на пострадавших компьютерах находилась конфиденциальная информация, в том числе стратегического значения.

Lurid

Потенциально еще более серьезный инцидент был раскрыт в ходе исследования, проведенного специалистами компании TrendMicro. Им удалось перехватить обращения к нескольким серверам, которые использовались для управления сетью из полутора тысяч взломанных компьютеров, расположенных в основном в России, странах бывшего Советского Союза, а также Восточной Европе. Этот инцидент получил название "Lurid".

Благодаря помощи коллег из Trend Micro нам удалось проанализировать списки российских жертв. Анализ показал, что и здесь мы имеем дело с целевыми атаками на конкретные организации, причем весьма специфические. Атакующих интересовали предприятия авиакосмической отрасли, научно-исследовательские институты, ряд коммерческих организаций, государственные ведомства и некоторые средства массовой информации.

Инцидент Lurid затронул сразу несколько стран и начался как минимум в марте этого года. Как и в случае с Mitsubishi, на первом этапе атаки использовались письма в электронной почте. И в этом инциденте также нельзя достоверно установить объем и содержание данных, которые могли быть украдены хакерами, но список целей атаки говорит сам за себя.

Уроки истории: 10 лет червю Nimda

Одним из значимых инцидентов начала XXI века стала история с червем Nimda. 10 лет назад червь Nimda использовал различные методы заражения персональных компьютеров и серверов, но основные заражения, повлекшие за собой глобальную эпидемию, произошли через вложения в электронные письма. 18 сентября 2001 года злоумышленники разослали сообщения с вложенным вредоносным исполняемым файлом. Тогда это еще было в новинку, и пользователи без особой опаски запускали вложенную в письмо программу. Сейчас же практически каждому пользователю известен риск, связанный не только с запуском программ из спамовых писем, но и с переходом по ссылкам, указанным в письмах от незнакомцев.

Со времен Nimda тактика злоумышленников, естественно, поменялась, но способ распространения зловредов через электронную почту до сих пор остается одним из самых популярных. В настоящее время злоумышленники поступают хитрее, чем их предшественники 10 лет назад. Сейчас для заражения используют уязвимости в популярных программах, работающих с документами. Файлы с расширениями .doc, .pdf, .xls и т.п. ассоциируются у пользователей с текстами, таблицами - в общем, с документами, и, как правило, не вызывают подозрений.

Уязвимости в программах постоянно закрываются, но многие пользователи не обновляют установленное ПО, и злоумышленники активно этим пользуются. Большинство пользователей настораживают сообщения от незнакомцев. Потому злоумышленники на уже зараженных компьютерах воруют учетные записи электронной почты, социальных сетей, систем обмена сообщениями (например, icq) и т.п. и рассылают по списку контактов пользователя письма/сообщения от его имени.

Особенно популярны атаки через электронную почту для проведения целевых атак на организации.

1. Net-Worm.Win32.Kido.ir. 265622 2. Net-Worm.Win32.Kido.iq. 211101 3. Net-Worm.Win32.Kido.ih. 145364 4. Virus.Win32.Sality.aa. 143166 5. Worm.Win32.FlyStudio.cu. 101743 6. not-a-virus:AdWare.Win32.GamezTar.a. 63898 7. not-a-virus:AdWare.Win32.Boran.z. 61156 8. Trojan-Downloader.Win32.VB.eql. 61022 9. Trojan-Downloader.WMA.GetCodec.s. 56364 10. Trojan.Win32.Swizzor.c. 54811 11. Trojan-GameThief.Win32.Magania.cpct. 42676 12. Virus.Win32.Virut.ce. 45127 13. Virus.Win32.Induc.a. 37132 14. Trojan-Dropper.Win32.Flystud.yo. 33614 15. Packed.Win32.Krap.ag. 31544 16. Packed.Win32.Black.a. 31340 17. Worm.Win32.Mabezat.b. 31020 18. Packed.Win32.Klone.bj. 28814 19. Packed.Win32.Black.d. 28560 20. Worm.Win32.AutoRun.dui. 28551

Первая двадцатка традиционно стабильна. Напомним, что Krap.ag, как и другие представители Packed, является детектированием упаковщика вредоносных программ, в данном случае - фальшивых антивирусов. Абсолютные показатели этого зловреда также несколько возросли, что говорит об актуальности псевдоантивирусов и неутомимости использующих их в своих преступных схемах злоумышленников, которым эффективное распространение таких программ приносит существенный доход.

Заметным новичком в декабре является рекламная программа GamezTar.a, занявшая 6-е место в рейтинге. Эта программа позиционируется как панель к популярным браузерам для быстрого доступа к онлайн-играм и, разумеется, показывает назойливую рекламу. Но помимо всего прочего она устанавливает несколько приложений, которые работают автономно от самой панели и вмешиваются в различные аспекты сетевой жизни пользователя: будь то поиск или отображение контента.

Вторая таблица характеризует обстановку в интернете. В этот рейтинг попадают вредоносные программы, обнаруженные на веб-страницах, а также те зловреды, которые пытались загрузиться с веб-страниц на компьютеры пользователей. Число после названия вируса - количество уникальных попыток загрузки данной модификации зловреда.

1. Trojan-Downloader.JS.Gumblar.x. 445881 2. Trojan.JS.Redirector.l. 178902 3. not-a-virus:AdWare.Win32.GamezTar.a. 165678 4. Trojan-Downloader.HTML.IFrame.sz. 134215 5. Trojan-Clicker.JS.Iframe.db. 128093 6. not-a-virus:AdWare.Win32.Boran.z. 109256 7. Trojan.JS.Iframe.ez. 91737 8. Trojan.JS.Zapchast.bn. 64756 9. Packed.JS.Agent.bn. 60361 10. Packed.Win32.Krap.ai. 43042 11. Packed.Win32.Krap.ag. 41731 12. Exploit.JS.Pdfka.asd. 36044 13. Trojan.JS.Agent.axe. 35309 14. Trojan-Downloader.JS.Shadraem.a. 35187 15. Trojan.JS.Popupper.f. 33745 16. not-a-virus:AdWare.Win32.GamezTar.b. 33266 17. Trojan-Downloader.JS.Twetti.a. 30368 18. Trojan-Downloader.Win32.Lipler.iml. 28634 19. Trojan-Downloader.JS.Kazmet.d. 28374 20. Trojan.JS.Agent.axc. 26198

Во второй двадцатке, в отличие от достаточно стабильной первой, всего лишь четверть участников удержали свои позиции, один вернулся, а в остальном рейтинг коренным образом изменился. Лидером по-прежнему является Gumblar.x. Зараженные им сайты постепенно очищаются вебмастерами - число уникальных попыток загрузки в декабре более чем в 3 раза меньше, чем в ноябре.

Наиболее интересным образцом творчества злоумышленников оказался Trojan-Downloader.JS.Twetti.a (17-е место), которым было заражено множество легитимных сайтов. Алгоритм работы этого загрузчика достоин внимания. После расшифровки в нем не оказалось ни ссылки на основной исполняемый файл, ни эксплойтов или ссылок на них! В процессе анализа выяснилось, что скрипт использует API (интерфейс программирования приложения) популярной, в том числе и у злоумышленников, социальной сети Twitter.

Kaspersky Internet Security 2010 : территория безопасности дома и в офисе Лаборатория Касперского : экскурсия и взгляд изнутри Kaspersky Antivirus 2009 и KIS 2009 : обзор новых продуктор "Лаборатории Касперского" Kaspersky Mobile Security : обзор восьмой версии защиты для смартфонов Антивирус Касперского : для Windows 7 уже есть

По итогам работы Kaspersky Security Network в июле 2009 года сформированы две вирусные двадцатки.

В первой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы и обезврежены при первом обращении к ним — то есть в рамках работы программного компонента on-access-сканер.

Позиция Вредоносная программа

1 Net-Worm.Win32.Kido.ih

2 Virus.Win32.Sality.aa

3 Trojan-Downloader.Win32.VB.eql

4 Trojan.Win32.Autoit.ci

5 Worm.Win32.AutoRun.dui

6 Virus.Win32.Virut.ce

7 Virus.Win32.Sality.z

8 Net-Worm.Win32.Kido.jq

9 Worm.Win32.Mabezat.b

10 Net-Worm.Win32.Kido.ix

11 Trojan-Dropper.Win32.Flystud.ko

12 Packed.Win32.Klone.bj

13 Virus.Win32.Alman.b

14 Worm.Win32.AutoIt.i

15 Packed.Win32.Black.a

16 Trojan-Downloader.JS.LuckySploit.q

17 Email-Worm.Win32.Brontok.q

18 not-a-virus:AdWare.Win32.Shopper.v

19 Worm.Win32.AutoRun.rxx

20 IM-Worm.Win32.Sohanad.gen

В июле не произошло существенных изменений в первой двадцатке: Kido и Sality по-прежнему лидируют с солидным отрывом.

При этом абсолютные показатели самых популярных зловредов несколько снизились. Возможно, это связано с тем, что в самый разгар лета пользователи проводят за компьютером меньше времени, и как следствие к ним попадает меньшее количество вредоносных программ.

Вторая таблица составлена на основе данных, полученных в результате работы веб-антивируса, и освещает обстановку в интернете. В этот рейтинг попадают вредоносные программы, обнаруженные на веб-страницах, а также те зловреды, которые делали попытку загрузиться с веб-страниц.

Позиция Вредоносная программа

1 Trojan-Downloader.JS.Gumblar.a

2 Trojan-Clicker.HTML.IFrame.kr

3 Trojan-Downloader.HTML.IFrame.sz

4 Trojan-Downloader.JS.LuckySploit.q

5 Trojan-Downloader.HTML.FraudLoad.a

6 Trojan-Downloader.JS.Major.c

7 Trojan-GameThief.Win32.Magania.biht

8 Trojan-Downloader.JS.ShellCode.i

9 Trojan-Clicker.HTML.IFrame.mq

10 Exploit.JS.DirektShow.o

11 Trojan.JS.Agent.aat

12 Exploit.JS.DirektShow.j

13 Exploit.HTML.CodeBaseExec

14 Exploit.JS.Pdfka.gu

15 Trojan-Downloader.VBS.Psyme.ga

16 Exploit.JS.DirektShow.a

17 Trojan-Downloader.Win32.Agent.cdam

18 Trojan-Downloader.JS.Agent.czm

19 Trojan-Downloader.JS.Iframe.ayt

20 Trojan-Downloader.JS.Iframe.bew

А вот со вторым рейтингом все намного интереснее.

В последнее время у киберпреступников появилась тенденция разбивать вредоносный скрипт на несколько частей: так, в вышеупомянутом DirektShow на основной странице с эксплуатацией уязвимости msvidctl содержится ссылка на еще один скрипт, из которого подгружается шелл-код с собственно зловредной функциональностью. Находящийся на восьмом месте Trojan-Downloader.JS.ShellCode.i как раз является наиболее распространенным шелл-кодом, который использовался при атаках с эксплуатацией этой уязвимости. В этом приеме нет ничего сложного, однако для злоумышленника он очень выгоден: скрипт с шелл-кодом можно в любой момент подменить, при этом ссылка на основную страницу остается прежней. Кроме того, такая структура усложняет, а в случае с некоторыми автоматическими системами делает невозможным анализ и дальнейшее детектированию подобных зловредов.

Известно, что для упрощения распространения псевдоантивирусных программ-вымогателей зачастую используется один и тот же шаблон для веб-сайта. В этом смысле примечателен еще один новичок июля –Trojan-Downloader.HTML.FraudLoad.a. Данный зловред как раз является детектированием одного из таких типичных шаблонов. Троянцы-вымогатели становятся все более популярными в киберпреступном мире, следовательно, появляется огромное количество подобных веб-сайтов, с которых под предлогом того, что у пользователя заражен компьютер, загружаются не только назойливые, но зачастую и опасные зловреды. Одним из скриптов, с помощью которого вредоносные программы скачиваются с таких сайтов, является Trojan-Downloader.JS.Iframe.bew - обладатель последнего места в июльском рейтинге.

В итоге во второй двадцатке мы видим целостную картину актуальных угроз веба, а также тенденции их развития. В первую очередь, злоумышленники делают упор на поиск новых уязвимостей в наиболее популярных программных продуктах и всячески стараются их эксплуатировать для достижения конечного результата – заражения пользовательских компьютеров одной, а чаще всего - несколькими вредоносными программами. Во-вторых, киберпреступники пытаются замаскировать свои действия так, чтобы они были либо совершенно незаметными, либо казались не наносящими явного вреда зараженному компьютеру.

Все это серьезно усложняет жизнь даже опытному пользователю, который, выходя сегодня в интернет без обновлений ОС и антивируса, попадает прямо в бассейн с пираньями.

Жил был один домашний компьютер с истекшим сроком действия антивируса. Жил, не тужил, тихо шелестел себе пропеллерами на пиратской семерке и лишь изредка покашливал какими то непонятными ошибками. В связи с чем мудрый и добрый хозяин решил проверить своего боевого коня на хвори, недуги и вирусы.

Кхм, кхм.

В общем поставил добрый и мудрый хозяин(то есть я) чудесный бесплатный антивирус касперского, который проверил систему, нашел какой то один подозрительный файл и рапортанув о сделанной работе бодро перезагрузился для лечения этой пакости.

Чудесно, прекрасно, великолепно. Браво.

Только вот после перезагрузки системы я немедленно обнаружил что на компе теперь:

1. Не работает мышь.

2. Не работает интернет.

3. Не работают все usb порты.

4. Не работает дисковод.

Полечил вирусы, называется.

В общем, чудесный антивирус однии махом фактически лишил меня всех способов ввода информации в ПК, оставив (к счастью) клавиатуру, которой повезло работать на порту ps2.

Дальше были долгие и упорные часы гугления (с телефона) способов избавления от этой напасти, вместе с модификацией реестра (верхом на несгибаемой клавиатуре), по итогам чего я смог таки постепенно реанимировать вначале интернет и флешки, потом и дисковод (мышь так и не поддалась)

Скачал, изрыгая потоки ненависти с сайта того же касперского, исправляшку всего этого безобразия, записал ее на болванку, и, загрузившись с нее, наконец применил фикс, после чего компуктер, моему удивлению, в самом деле починился.

(Я было уже думал что он может и взорваться)

За сим моя борьба с вирусами и антивирусами была завершена.

Ура ура.

Конец.

Мораль:

1. НЕ ДОВЕРЯЙТЕ КАСПЕРСКОМУ. 111ОДИН

2. делайте почаще точки восстановления системы.

![]()

проще было саппам каспера написать наверное. Я только раз им писал, когда шифровальщик словил, но помогли, в смысле программу дешифровки сделали и прислали.

у нас в банке при потери связи с сервером переставляли каспера (6 версия) и почти всегда после перезагрузки оставались только клава/мышь на ps2 и запрет на usb

мы бодались с обезьянами пока полностью не перешли на другую версию

Если ты абсолютно бестолковый и бездарный пользователь -зачем винить в этом Касперского ?

Твою ситуацию можно сравнить вот с чем - " У меня был старый конь, вроде сам ходил,дрова возил, правда чихал,дристал и пердел иногда,но дрова возить это ему не мешало .Я на коня поставил охуенную армированную тяжелую броню - а конь хуяк - упал и сдох .Ебаные производители тяжелой брони для коней -чтож вы делаете суки . Ваша броня должна охуенно висеть на КАЖДОМ коне, даже на больной и старой кляче ! "

Каспер единственный, кто во времена винлокеров мог этим самые винлокеры нормально удалять. Приносили компы с вебом, нодом32, авастом, нортоном. забыл кого-то наверняка. Снимали винт, ставили на машину с каспером - полчаса, можно цеплять и очищать от остатков дерьма.

Вообще хз, самый адекватный антивир, сколько не пользовался. А по одному случаю делать вывод, что антивирус говно - ну такое себе.

Ну он-то что-то нашёл, видимо) В общем конечно - хуйня какая-то. Скорее всего заражённый системный файл. Бывает, хуле)

Да от кривых рук растущих из жопы эти последствия , от кривых рук и только ! Хули Каспер винить в своих растущих из задницы руках ? Долгими месяцами засирать систему всякой хуйней, игнорировать сообщения системы об ошибках(это вообще блять нонсенс . ) - а потом конечно же виноват Каспер !

Слушай, а давай пруфы, а? Рассказывай со ссылочкой, что нагуглил, и почему это именно из-за Каспера?

То есть СПИЗДЕЛ И ВБРОСИЛ говна на вентилятор. Что и требовалось доказать.

Cureit не подводит!

Да. непонятна жажда народа чтобы висел в памяти резидентный модуль, отжирая память, процессор и прочие ресурсы компа.

особенно смешно когда речь о слабом нетбуке. Понятно когда по корп. политике на рабочей станции на работе ставят утвержденный единообразный антивирь, управляемый сисадмином. Но дома-то?

Ну у меня стоит avg на всякий случай, вроде не мешает и денег не просит. Но периодическую проверку компа свежей утилитой cureit в безопасном режиме это не отменяет, были случаи когда всякая гадость находилась.

Читаю я вас, олдфагов вин.7, и вы мне напоминаете тех кто тоскует по бабам времен ссср потому что у них лохматки были не бритые.

Ну есть вин10, вообще компы на ней летают. Все в винде есть - антивирус, образы открывает, дрова винда сама ставит, комп загружается за 5 сек, ноут тупил на 8.1, сейчас на 10ке, особенно последней 18.09 просто летает.

А что мешает летать семерке? ссд и все, те же самые 5-7 секунд на загрузку. Я понимаю, если бы 10-ка была какой-то прорывной осью, но загрузка, образы и прочее доступно и на семерке при минимальных усилиях. В чем конкретно нафталинище то, человек будущего? Ну, применительно к задачам среднего пользователя.

берем целерон 633-800 (или Атом), 512мб оперативки, 80 гб винт hdd.

Как будет летать 10-ка?

Это вы пишете про работу 10 на оборудовании, которое современно десятке.

А у людей ноуты и компы пяти и десятилетней давности, на них десятка запустится, но будет тормозить, а метрокирпичи еле ползать.

Есть для слабого железа лайт сборки 10ки, в любом случае вин7 это жуткий нафталинище.

Скажу больше, 8.1 еще хуже 7ры. Ноут Асер, интел ай3 и джифорс 840, по идее железо не слабое даже на сегодня. Стояла родная 8.1. последний год тупил жутко, я и винду переставлял на чистую и ноут капитально чистил. Один хер тупит. Поставил 10ку летом - вообще огонь, все летает как космос. И это даже без ssd а родной hdd

Касперский это троян, его даже за бугром вычищают из госструктур и бизнеса. Потому что инфу сливает на Лубянку

Да ладно бы хоть как все другие сливал. Разница-то только в том, что другие сливают в Ленгли. Но то, с каким истовым рвением он это делает, употребляя на себя 2/3 ресурсов компа, выдает еще и гениальный код, который с годами только тормознее и тормознее.

))) И к каждому айфону, в случае глобального 3.14здеца, полетит своя маленькая ракета! Так что не забывайте отключать ЖиПиЕс.

Это было в Кингсмен 1: либо мозг взрывается, либо там волны от смартфона заставляют избивать всех кто рядом.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов - ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

Она даже изменит

оперативную память

Cloner выходит на охоту

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Касперский подтвердил маскировку ЦРУ вируса под вирус Касперского

Дизайн антивируса Касперского для азиатского рынка.

![]()

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

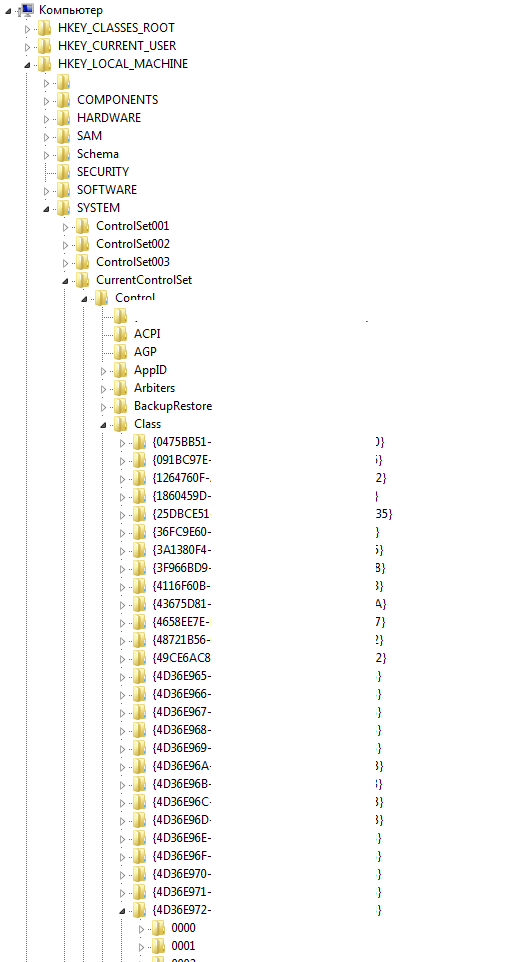

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

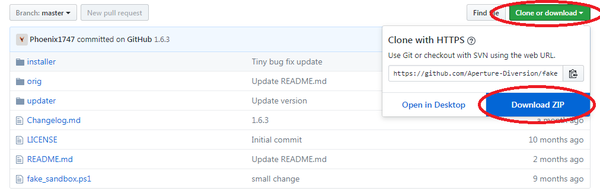

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также: