Как выглядит ратник вирус

RAT — крыса (английский). Под аббревиатурой RAT скрывается не очень приятное для каждого пользователя обозначение трояна, с помощью которого злоумышленник может получить удалённый доступ к компьютеру. Многие ошибочно переводят эту аббревиатуру как Remote Administration Tool — инструмент для удалённого администрирования, но на самом же деле аббревиатура RAT означает Remote Access Trojan – программа троян для удалённого доступа.

На самом деле шпионская программа RAT это один из наиболее опасных вредоносных программ, который позволяет злоумышленнику получить не просто доступ к вашему компьютеру но и полный контроль над ним. Используя программу RAT, взломщик может удалённо установить клавиатурный шпион или другую вредоносную программу. Также с помощью данной программы хакер может заразить файлы и много чего ещё наделать без вашего ведома.

RAT состоит из двух частей: клиент и сервер. В самой программе RAT(Клиент) которая работает на компьютере злоумышленника создается программа сервер которая посылается жертве. После запуска жертвой сервера в окне программы клиента появляется удалённый компьютер(хост), к которому можно удалённо подключиться. Всё. с этого момента компьютер жертвы под полным контролем злоумышленника.

- Следить за действиями пользователя

- Запускать файлы

- Отключать и останавливать сервисы Windows

- Снимать и сохранять скрины рабочего стола

- Запускать Веб-камеру

- Сканировать сеть

- Скачивать и модифицировать файлы

- Мониторить, открывать и закрывать порты

- Прикалываться над чайниками и ещё многое другое

- DarkComet Rat

- CyberGate

- ProRAT

- Turkojan

- Back Orifice

- Cerberus Rat

- Spy-Net

Какая самая лучшая программа RAT?

Лучший троян RAT на сегодня это DarkComet Rat(на хаЦкерском жаргоне просто Камета)

Заражение вирусом RAT происходит почти также как другими вредоносными программами через:

- Массовое заражение на варез и торрент сайтах.

- Скрипты(эксплойты) на сайтах, которые без вашего ведома загружают RAT на ваш компьютер.

- Стои отметить что, в большинстве заражение RAT-трояном происходит не от массового а от целенаправленное заражение вашего компьютера друзьями или коллегами.

Кстати не всегда антивирусное по в силах предотвратить заражение, некоторые антивирусы попросту не детектируют вредонос, так как сегодня уже никто не посылает просто трояна, сегодня его предварительно криптуют(что такое крипт и как это делают мы расскажем в другой статье).

- Не открывать не знакомые файлы, которые вы получаете по почте.

- Пользоваться безопасными браузерами.

- Качать и устанавливать программы только с сайта разработчика.

- Не допускать физического контакта с компьютером посторонних людей.

- Удалить к чертям антивирус и поставить хороший фаервол и хороший сниффер. Можете конечно оставить антивирус, я понимаю привычка дело такое…, но фаерволом пользоваться вам надо обязательно. Но а если научитесь юзать сниффер, то в моих глазах станете продвинутыми юзверями, без пяти минут специалистами в области компьютерной безопасности ))!

Понять что у вас на компьютере установлен РАТ очень не легко, но можно. Вот признаки которые могут говорить о наличии троянской программы на вашем компьютере:

- Странная сетевая активность в фаерволе, в частности высокий исходящий трафик.

- Комп начал тормозить или скорость интернета значительно просела.

- У вас увели пароль от соц. сетей или почты.

- Подозрительный трафик в сниффере

Обнаружить троян RAT довольно сложно. Можно скачать бесплатные антивирусы с обновлёнными базами, к примеру отличный на мой взгляд сканер AVZ и просканировать компьютер. На самом деле если вы мало разбираетесь в компьютерах легче не искать иголку в стоге, а предварительно сохранив важные документы отформатировать комп и установить Windows заново.

Кстати устанавливая взломанную Windows вы рискуете заразится вирусом уже на этапе установки. Так как некоторые левые сборки которые раздаются в сети имеют уже вшитые закладки, шпионы, вирусы, скрытые радмины, рмсы и другую красоту. Я знал одного компьютерного мастера который само того не зная устанавливал на машины клиентов левую сборку Windows, знаменитую протрояненную ZverCD

Видео: Работа RAT трояна DarkComet

![]()

![]()

да без крипта не прокатит, антивир пропалит сразу.

а крипт денег стоит

![]()

крипт бесплатен был, бесплатный есть и бесплатным будет.

![]()

хорошая статья но автор забыл написать ещё про рат PI

![]()

![]()

Все ответы на ваши вопросы будут в отдельной статье.

![]()

Знаю таков троян, есть много КРЕАТОРОВ таких троянов — на пример самый простой — Dark Comet.

Сам кстати пользуюсь такими креаторами, но ничего вредоносного не делаю, максимум просто по прикалываться.

И это интересно, ещё есть один креатор — называется LinkNet.

Вроде его один поц сделал, на ютубе видосы есть, написан на delphi.

У него ООООЧЕНЬ большой функционал.

Кому надо просто введите LinkNet — CSG Chanell. (Вроде так канал называется.)

Сама прога платная, вроде. Но в коментах под видео некоторые говорят что есть бесплатная версия проги, не знаю крч.

![]()

Удалить ратник проще некуда, нужно зайти в автозагрузку и удалить все неизвестные программы из автозагрузки или все, затем перезагрузить ПК также можно заглянуть в планировщик задач и посмотреть там некие странные задания и удалить их.

![]()

У DarkComet есть такая функция: Persistant Process и Persistent Startup. Когда ты попытаешься закрыть процесс, не выйдет. Когда попытаешься удалить из автозагрузки: не выйдет. Даже в безопасном режиме не прокатит! Никак! И что чайник будет делать? А если он хорошо закриптован, то его никак не найти! И антивирус его удалять не будет! И никакая программа не поможет, кроме переустановки Windows.

stay tune stay secure

Троянец удаленного доступа, или RAT, является одним из самых вредоносных типов вредоносных программ, о которых только можно подумать.

Они могут нанести всевозможные повреждения, а также могут быть ответственны за дорогостоящие потери данных.

С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Сегодня мы сделаем все возможное, чтобы объяснить, что они из себя представляют и как они работают, а также дадим вам знать, что можно сделать, чтобы защититься от них.

Мы начнем наше обсуждение сегодня с объяснения того, что такое RAT.

Мы не будем углубляться в технические детали, но сделаем все возможное, чтобы объяснить, как они работают и как они к вам попадают.

Далее, стараясь не показаться слишком параноидальным, мы увидим, что RAT можно рассматривать почти как оружие.

На самом деле, некоторые из них были использованы как таковые.

После этого мы представим несколько самых известных RAT.

Это даст вам лучшее представление о том, на что они способны.

Затем мы увидим, как можно использовать инструменты обнаружения вторжений для защиты от RAT, и рассмотрим некоторые из лучших из этих инструментов.

Троян удаленного доступа — это разновидность вредоносного ПО, которое позволяет хакеру удаленно (отсюда и название) получить контроль над компьютером.

Давайте проанализируем имя.

Троянская часть рассказывает о том, как распространяется вредоносное ПО.

Это относится к древнегреческой истории о троянском коне, который Улисс построил, чтобы вернуть город Трою, который был осажден в течение десяти лет.

В контексте компьютерного вредоносного ПО, троянский конь (или просто троян) представляет собой вредоносное ПО, распространяемое как-то еще.

Например, игра, которую вы загружаете и устанавливаете на свой компьютер, на самом деле может быть троянским конем и содержать некоторый вредоносный код.

Что касается удаленного доступа RAT, то это связано с тем, что делает вредоносная программа.

Проще говоря, это позволяет его автору иметь удаленный доступ к зараженному компьютеру.

И когда он получает удаленный доступ, у него практически нет ограничений на то, что он может сделать.

Это может варьироваться от изучения вашей файловой системы, просмотра ваших действий на экране, сбора ваших учетных данных для входа в систему или шифрования ваших файлов, чтобы затем потребовать выкуп.

Он также может украсть ваши данные или, что еще хуже, данные вашего клиента.

После установки RAT ваш компьютер может стать концентратором, откуда атаки будут запущены на другие компьютеры в локальной сети, что позволит обойти любую защиту периметра.

К сожалению, rat существуют уже более десяти лет.

Считается, что эта технология сыграла свою роль в широкомасштабном разграблении американской технологии китайскими хакерами еще в 2003 году.

Расследование в Пентагоне выявило кражу данных у американских оборонных подрядчиков, причем секретные данные о разработке и испытаниях были переданы в места расположения в Китае.

Возможно, вы помните, как отключались энергосистемы на восточном побережье США в 2003 и 2008 годах.

Они также были прослежены в Китае и, по-видимому, им способствовали RAT.

Хакер, который может запустить RAT в систему, может воспользоваться любым программным обеспечением, которое есть в распоряжении пользователей зараженной системы, часто даже не замечая этого.

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Как таковые, их можно рассматривать как оружие.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Давайте посмотрим на некоторые из самых известных RAT.

Наша идея здесь не в том, чтобы прославить их, а в том, чтобы дать вам представление о том, насколько они разнообразны.

Back Orifice — это американский RAT, который существует с 1998 года. Это своего рода дедушка RAT.

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

DarkComet был создан еще в 2008 году французским хакером Жаном-Пьером Лесуэром, но привлек внимание сообщества кибербезопасности только в 2012 году, когда было обнаружено, что африканское хакерское подразделение использует эту систему для нацеливания на правительство и вооруженные силы США.

DarkComet характеризуется простым в использовании интерфейсом, который позволяет пользователям, практически не имеющим технических навыков, выполнять хакерские атаки.

Это позволяет шпионить через кейлоггинг, захват экрана и сбор пароля.

Управляющий хакер также может управлять функциями питания удаленного компьютера, позволяя включать или выключать компьютер удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервера и маскировки его личности во время рейдов на других компьютерах. Проект DarkComet был заброшен его разработчиком в 2014 году, когда было обнаружено, что он используется сирийским правительством, чтобы шпионить за его гражданами.

Mirage — известная RAT, используемая спонсируемой государством китайской хакерской группой.

После очень активной шпионской кампании с 2009 по 2015 год группа замолчала.

Mirage был основным инструментом группы с 2012 года.

Обнаружение варианта Mirage, названного MirageFox в 2018 году, является намеком на то, что группа может вернуться в действие.

MirageFox был обнаружен в марте 2018 года, когда он использовался для слежки за правительственными подрядчиками Великобритании.

Что касается оригинальной Mirage RAT, она использовалась для атак на нефтяную компанию на Филиппинах, тайваньских военных, канадскую энергетическую компанию и другие цели в Бразилии, Израиле, Нигерии и Египте.

Этот RAT поставляется встроенным в PDF.

Открытие его приводит к выполнению скриптов, которые устанавливают RAT.

После установки его первое действие — отчитаться перед системой управления и контроля с проверкой возможностей зараженной системы.

Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Антивирусное программное обеспечение иногда бесполезно себя ведет при обнаружении и предотвращении RAT.

Это связано отчасти с их природой.

Они прячутся как нечто совершенно законное.

По этой причине они часто лучше всего обнаруживаются системами, которые анализируют компьютеры на предмет ненормального поведения.

Такие системы называются системами обнаружения вторжений IDS.

Мы искали на рынке лучшие системы обнаружения вторжений.

Наш список содержит набор добросовестных систем обнаружения вторжений и другого программного обеспечения, которое имеет компонент обнаружения вторжений или которое может использоваться для обнаружения попыток вторжения.

Как правило, они лучше идентифицируют трояны удаленного доступа, чем другие типы средств защиты от вредоносных программ.

Китайская газета Global Times напугала мир сообщением об очередной смерти – 25 марта в Китае скончался пассажир автобуса. Трагедия произошла в провинции Юньань на юго-западе Китая. Мужчина, судя по всему, был рабочим-мигрантом и направлялся на заработки в провинцию Шаньдун. Врачи установили, что причиной смерти стал хантавирус.

СМИ тут же подхватили информацию и сообщили, что в Китае появился новый вирус-убийца. На самом деле, ничего нового.

Семейство хантавирусов насчитывает более 50 видов и штаммов. Они известны уже полвека – типовой штамм впервые был описан в 1978 году. Все эти вирусы вызывают две группы заболеваний:

2. Легочный синдром (он же кардиопульмональный синдром). В России о нем мало кто слышал, что неудивительно – он распространен в Северной и Южной Америке. Его тоже вызывают несколько хантавирусов: Син Номбре, Блэк Крик Кэнал, Байоу и Нью-Йорк-1. Смертность от легочного синдрома очень высокая – в среднем 36%, но может доходить до 60%.

Оба заболевания передаются человеку от грызунов – при непосредственном контакте или через продукты их жизнедеятельности (помет, мочу, слюну). Чаще всего люди заражаются в теплое время года, особенно в засушливые периоды.

– У нас хантавирус тоже циркулирует, на территории России известно как минимум 8 серотипов, говорит к. м. н., вирусолог Анна Дёмина (@dr_anna_demina). – Ежегодно в нашей стране заболевает в среднем 7 тысяч человек.

Везде, где обитают грызуны, – мыши и полевки. Но чаще всего:

На даче. Как правило, в России вспышки заболеваний бывают весной, когда садоводы приезжают на свои участки и начинают генеральную уборку дома – вирус попадает в организм с частичками пыли. Можно заразиться и через грязную посуду, по которой бегали мыши. И через продукты питания, к примеру, если у вас на даче всю зиму хранился сахар, а по приезду вы добавили его в чай.

На складах и в гаражах. А также в амбарах и других помещениях, которые консервируются на зиму. Здесь также можно надышаться пылью с частичками жизнедеятельности грызунов.

В лесу или в поле. Достаточно попробовать немытые ягоды или листья. Заразиться можно и во время пикника, если есть приготовленную пищу немытыми руками.

В большинстве случаев хантавирусы попадают в организм при вдыхании пыли с микрочастичками помета. Могут передаваться и через укусы грызунов, но редко.

– И еще переносчиками являются летучие мыши, – говорит Анна Дёмина. – При укусе летучей мыши тоже можно заразиться хантавирусом.

От человека к человеку хантавирусы практически не передаются. Было зафиксировано всего лишь несколько единичных случаев, когда один человек передал вирус другому – на территории Аргентины и Чили. И это легочный синдром. Мышиной лихорадкой заразиться от людей невозможно.

Симптомы хантавируса

В первые дни болезни оба синдрома похожи друг на друга. Различия появляются позже.

Геморрагическая лихорадка. Она начинается так же, как и грипп: внезапно повышается температура – до 39 - 40 °С, появляется головная боль, ломота в теле, сильная жажда и сухость во рту. Могут покраснеть слизистые оболочки, шея, верхняя часть груди и спины. На плечах, в подмышках нередко появляется сыпь.

У половины пациентов наблюдается брадикардия (уреженное сердцебиение), падает давление. У 20% заболевших снижается чувствительность. Реже – шок. После 4-го дня болезни развивается почечная недостаточность (резкие боли в животе и пояснице), появляются носовые, желудочные и маточные кровотечения, которые чреваты летальным исходом.

Некоторые формы геморрагической лихорадки проходят в легкой форме – такое течение болезни часто бывает у жителей Скандинавских стран, в Украине, Белоруси и в западных регионах России (болезнь вызывает хантавирус Пуумала). Тяжелые формы встречаются в Китае, Корее, России (хантавирус Хантаан) и на Балканах (вирус Добрава).

При легких формах инфекция часто проходит бессимптомно.

Инкубационный период – около 2 недель.

Легочный синдром. Он тоже начинается, как грипп: резкое повышение температуры, ломота в теле, головная боль, тошнота и диарея. Через 2 - 15 дней (в среднем через 4 дня) начинается отек легких, падает давление. Могут встречаться легкие формы заболевания.

Бывают случаи, когда у пациентов диагностировали сразу оба синдрома.

Занимательная Картина вырисовывается.

Больше всего болеют в странах НАТО и тех странах с которыми у Альянса НАТО последнее время откровенно не складывалось.

В Китае уже около 2х дней не фиксируется новых случаев заражения. Зато динамика США бьёт все рекорды.

За сутки они переместились с третьего места на первое.

В 2015г семь лабораторий из США и одна из г. Ухань(того самого) участвовала в создании химерного вируса с механизмом действий как у нашего любимого COVID-2019

Летом 2019г основная биолаборатория, находящаяся в США и работающая по этому проекту — была закрыта.

В Октябре в г. Ухань проводились международные игры военных с участием США.

Через несколько недель в Ноябре из г. Ухань пришли новости о первых заболевших.

МИД Китая дважды уже обвинил США в том, что создали и распространили Коронавирус именно они. И нулевой пациент находится именно в США.

Американцы в свою очередь обвиняют Китай. Обе стороны, причастные к экспериментам 2015г по созданию подобного вируса — обвиняют друг друга.

Вирусом переболели высокопоставленные чиновники Ирана.

Сейчас вы скажете, что это теория заговора и прочее… Граждане, я вам просто перечислил то, о чём писали СМИ последнее время.

На сегодняшний момент установлено, что нулевой пациент в Китае — продавщица креветок.

Наиболее предпочтительным продуктов для американцев остается креветка — 4,1 фунт (1,8 кг) на человека

(По итогам исследования NOAA's Fisheries Service опубликованы цифры потребления рыбы и морепродуктов в США в 2007 году.)

Военные из США приезжали на игры в г. Ухань до начала эпидемии в Китае.

На момент прямо сейчас более всего болеют страны НАТО.

Китайцы требуют от американцев раскрыть данные о состоянии здоровья военнослужащих. США отказывается.

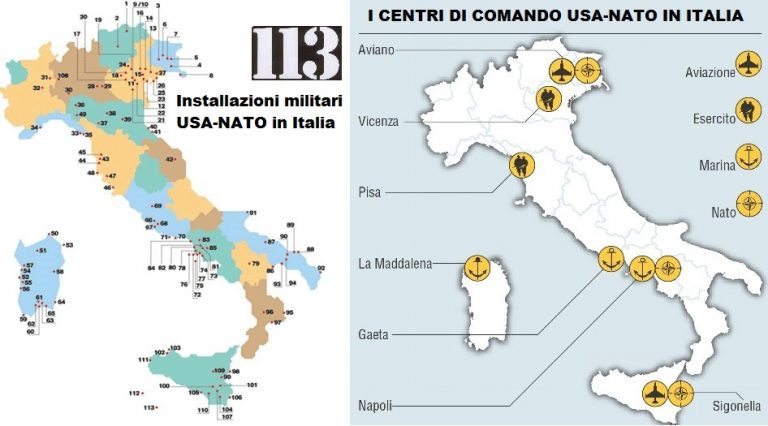

Италия наполнена базами США.

Главная база 6го флота США расположена в Италии.

Гаэта — передовой пункт базирования американских ВМС, в частности флагманского корабля 6-го флота США. Здесь же находятся штаб и береговой КП командующего 6-м флотом. На передовом пункте базирования ВМС США Ла-Маддалена базируются плавбаза подводных лодок.

Директор Центра по контролю и профилактике заболеваний США (CDC) Роберт Редфилд.

На слушаниях в среду в нижней палате конгресса США заявил, что в стране ранее были случаи заболевания коронавирусной пневмонией с летальным исходом, которые были ошибочно приняты за случаи заражения гриппом.

"В настоящее время в США действительно существуют такие случаи", — сказал он.

Ещё раз, ни кто то там, а директор центра по контролю и профилактике заболеваний США признал, что в США РАНЕЕ были летальные случаи коронавирусной инфекции.

Китайский врач, который первый стал бить тревогу и убеждать всех в появлении нового вируса, вначале был взят под стражу за распространение фейков и впоследствии скончался от этого самого вируса.

До момента создания специфического теста на COVID-2019 не существовало способа определить от чего именно умер человек. При всём желании врачи не могли в заключении о смерти поставить что-то, кроме пневмония, осложнения пневмонии итд. Нет теста — формально нет и вируса. Физически есть, а для статистики нет.

COVID-2019 является на 97% идентичным дикому вирусу летучих мышей.

Разница в белках этой самой короны. У мышиного вируса шипы состоят из других белков, которые не позволяют эффективно проникать в клетки лёгочной ткани. У COVID-2019 эти белки являются по сути "ключиком" для проникновения в клетку, что и позволяет вирусу эффективно проникать в организм человека.

Всё описанное выше… Легко подтверждаемые факты. Что называется общеизвестная информация.

А далее моя теория почему всё именно так.

Изначально, что-то случилось в лаборатории в США, из-за чего её пришлось закрыть.

Допустим сломалась установка, поддерживающая отрицательное давление в лаборатории, либо вышли из строя фильтры. Либо имел место ещё какой то инцидент в результате которого произошло заражение военнослужащих США. Поскольку Армия (в особенности подразделения охраны важных объектов) является достаточно закрытой социальной группой, то по началу заболевание не имело широкого распространения в США. Вирус выпрыгнул на оперативный простор во время общения военнослужащего США в своей увольнительной с продавщицей креветок из Уханя. Притянуто за уши скажете ? Допустим.

Но как вы объясните все эти совпадения ? Не слишком фантастичная чреда простых совпадений ?

После того как продавщица креветок из Уханя стала распространять вирус среди гражданского населения Китая… При плотности населения в Китае и его влажном климате вирус охватил широкие слои населения. Был замечен, выделен, геном расшифрован, создан тест.

Однако к этому моменту он уже был распространён как американскими военными, так и Китайскими Туристами.

Италия это место, где сходятся воедино Американские военные, а также Американские и Китайские туристы, составляющие большинство, среди всех остальных туристов.

Италия как бы получила двойной удар.

Опасность COVID-2019 в том, что стойкого иммунитета не вырабатывается. А при повторном заражении увеличивается риск летального исхода.

Некоторые учёные уже успели сделать заявления, что якобы вирус природного происхождения.

Как они это определили неизвестно. Поскольку не установлено каким таким чудесным образом вирус летучих мышей получил золотой ключик к человеческим лёгким. Зато есть химерный вирус, созданный в лаборатории по тому же самому принципу… Капсид с золотым ключиком, внутри которого РНК от дикого вируса.

И цепочка интересных событий.

А как бы вы сами ликвидировали подобную ситуацию ? Всем рассказали бы, что это вы упороли косяка и поэтому на улице искусственный химерный вирус для боевого применения?

Граждане комментаторы, которые типа скептики. Вы по моему сами насмотрелись Голливуда.

В реальности нет возможности конструировать любые вирусы с любыми требуемыми характеристиками. Исходят из того что есть и что можно сделать.

И с точки зрения военного применения, вирус, поражающий лёгкие — очень даже эффективен.

Физическая активность солдат приведет к максимально полному распространению вируса по лёгким. Длительный бессимптомный период позволит заразить максимум народа. отсутствие стойкого иммунитета позволит заражать повторно и с большей эффективностью. Маскировка симптомов под ОРЗ также в плюс.

Вирус гарантированно снизит боеспособность армии. Пожилые сложнее переносят? Вообще супер! удар по руководящему составу армии, через бессимптомных подчиненных.

Это называется "обычный грипп" ?

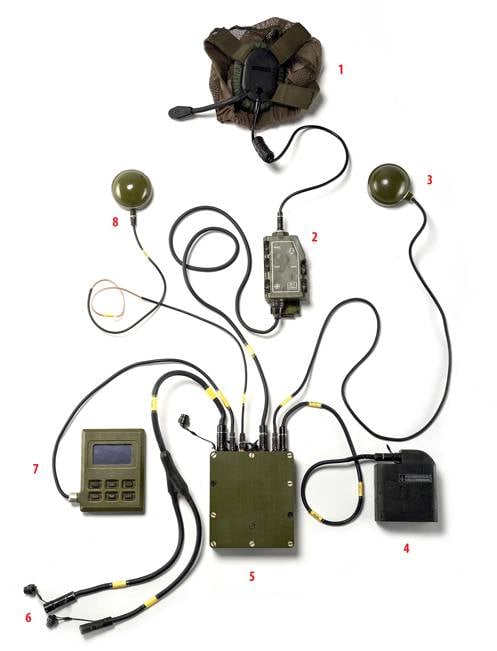

Персональный компьютер командира защищен от ударов, пыли и воды. Он оснащен резистивным экраном, нечувствительным к влаге, и стилусом из вороненой стали. Командир может отслеживать местоположение всех бойцов своего подразделения по спутниковой карте, видеть их состояние (ранен или нет) и передавать текстовые сообщения, получать фото- и видеоизображения целей и указывать новые цели на карте.

70 элементов

В общей сложности в состав экипировки входит более 70 элементов, которые взаимосвязаны и дополняют друг друга конструктивно и функционально.

Тепловизионный прицел также может служить нашлемным наблюдательным прибором.

Противоосколочный бронешлем весом всего 1 кг гарантирует тот же уровень защиты, что и зарубежные аналоги массой не менее 1,3 кг. Регулируемое подтулейное устройство помогает подогнать шлем по размеру головы и обеспечивает дополнительную амортизацию при ударах и попадании осколков.

Удобный и достаточно легкий бронежилет со встроенной системой быстрого сброса надевается и снимается очень легко, а для того чтобы разэкипировать раненного бойца, надо просто дернуть чеку (ранее приходилось снимать жилет через голову или разрезать ремни).

Бронезащита

Так выглядит керамико-композитная бронепластина после попадания десяти бронебойно-зажигательных пуль из снайперской винтовки СВД с расстояния 10 м. С другой стороны эта же пластина выглядит как новая.

Немного о МФП

МФП носится в нагрудном кармане, имеет буквенно-цифровой индикатор и дает доступ ко всем функциям комплекса через систему контекстных меню. В частности, с его помощью можно набирать текстовые сообщения и пользоваться навигатором.

Защищенный высокоскоростной радиоканал обеспечивает речевую радиосвязь и передачу данных. Под данными могут подразумеваться текстовые сообщения (предустановленные и произвольные), фотоснимки и видеоизображения и, конечно же, географические координаты. Система спутниковой навигации практически исключает для солдата возможность заблудиться, а для командира — упустить бойца из поля зрения.

Командир может мгновенно отправить бойца в желаемую точку, просто указав ее стилусом на карте. Причем боец получит не просто координаты места назначения, а сложный маршрут. КРУС подскажет солдату дорогу с помощью стрелки на экране, поможет обойти минные поля и опасные зоны.

1. Гарнитура с активным шумоподавлением защищает слух солдата от грохота выстрелов, но при этом усиливает тихие звуки

3. Система спутниковой навигации

4. Контейнер первичного электропитания, он же аккумуляторная батарея КРУС. Для увеличения времени работы без подзарядки к системе можно одновременно подключать два аккумулятора или более. В последних модификациях комплекса контейнер содержит встроенное зарядное устройство

6. Кабели для подключения дополнительных устройств, в частности дальномерно-угломерного прибора

7. Многофункциональный пульт дает доступ ко всем функциям КРУС через контекстные меню буквенно-цифрового индикатора. Кнопки пульта достаточно крупные, чтобы их было удобно нажимать в перчатках

8. Модуль индивидуальной радиосвязи

Заметили ош Ы бку Выделите текст и нажмите Ctrl+Enter

Читайте также: