Как в шаблоне найти вирус

![]()

Как проверять шаблоны на вирусы и скрытые ссылки

Материал этой статьи будет посвящен не менее важному вопросу, чем дизайн сайта или гармоничность его элементов, о которых мы говорили в предыдущих статьях. Рассмотрим, как проводится проверка шаблона на WordPress на вирусы и скрытые ссылки. По значимости он, пожалуй, даже важнее. Все, на чем акцентируется внимание, должно использоваться в комплексе для достижения желаемого результата. Как говорил в одной из своих сатирических зарисовок М. Жванецкий, - внешним видом овладели, теперь подробностей не надо пропускать.

Даже рядовому пользователю интернета с первых шагов знакомства с компьютером, известно, что после установки системы нужно сразу загрузить антивирус для борьбы с различными вредоносными программами и вирусами. Основным поставщиком заразы для компьютеров является всемирная паутина, которая, кроме своей полезности, может еще и существенно добавлять хлопот, если вовремя не защитить персональный ресурс.

В мире капитала всегда будет делаться то, что приносит прибыль, следовательно, моральные аспекты могут учитываться постольку поскольку. Никому нет дела, что будет дальше с вашим сайтом, после того, как вы скачаете бесплатный шаблон. Одни получают деньги за то, что создают вирусы, другие за то, что участвуют в их распространении, третьи, что находят против них противоядие. Нередко это одни и те же люди. И все при деле за ваши деньги.

А по сему, безопасность сайта это, прежде всего, дело его владельца.

А есть и такие ссылки, через которые с вашего сайта может идти поток спама, за что поисковики, конечно же, жаловать не будут. Сайт может попасть под фильтры, а то и вообще в бан . Хуже того, переходы могут перебрасывать посетителя на порно сайты, тогда страдает репутация не только сайта, но и ваша персональная. Из личного опыта. Не часто, но попадал на такие ссылки на вполне респектабельных и полезных информативных ресурсах.

Из личного опыта рекомендую, параллельно с созданием первого сайта сделать тестовый, на под домене. Он в будущем очень пригодится. На нем можно производить любые нужные манипуляции. Опробовать шаблоны, делать первые попытки работы с кодами, менять шрифты, цвет текста, экспериментировать с баннерами. После очевидных положительных результатов экспериментов можно без опасения проделывать все это на основном сайте.

Прежде чем выполнять любые манипуляции по созданию своего сайта:

· проверьте компьютер на наличие вирусов!

· не храните пароли на компьютере! (записывайте вручную в блокнот, понимаю, хлопотно, почти не реально, но надежно) Это обязательно!

1. Обязательная проверка шаблона антивирусом, установленным на компьютере. Для этого скачиваете файл с шаблоном на рабочий стол или в отведенную для шаблонов папку и производите проверку. Только после этого загружаете на сайт, как описано в этой статье (ссылка на предыдущую статью) уже проверенный шаблон. Хорошо, если проверку делает Касперский. Если нет, то в качестве альтернативных антивирусов можете использовать

Проверенный перечень ресурсов, с которых однозначно не рекомендуется скачивать ни шаблонов, ни расширений. Особенно для новичков.

(Joomla-Master, Web-Creator. org , Wp-Templates. ru , Design4Free. org , JoomFans. com )

(кликните на квадратик в правом нижнем углу видео и увеличьте его)

Вам, как новичку глубоко копать пока не стоит, но если выполнить первоначальные рекомендации, то изначально обезопасите себя от очевидных неприятностей и последующих разочарований.

Скопировав ссылки, выявленные TAC, вставляете их в поисковую строку браузера по очереди и смотрите, куда они вас приведут. Если содержимое сайта не вызывает опасений, пусть пока стоят до поры, ведь после установки шаблона вы только начинаете фаршировать его контентом, а по сему с нулевым весом раздавать пока нечего.

Что дальше делать с этими ссылками, разберем в следующей статье.

3. Проверка после установки шаблона на основные параметры сайта в сервисах, рекомендованных далее. Информация в полном объёме вам пока не понадобится, а вот наличие внешних и внутренних ссылок вы увидите. (кликните по картинке, чтобы увеличить)

Существует еще много сервисов и в Вебмастере Яндекса и в Гугл, которые, несомненно, окажутся полезными в дальнейшем, но перечисленных выше вполне достаточно для новичка.

Пожалуй, этим и ограничимся. Теперь вы вполне уверенно сможете осуществить проверку шаблона на вирусы и скрытые ссылки и пользоваться без опасений.

У Вас уже есть свой сайт? Интересует быстрый заработок в интернете? Кликайте по баннеру и забирайте бесплатно "7 подробных качественных видеоуроков и Бонус по трафику!"

Доброго времени суток! Сегодня решил написать статью на тему блогинга. Эта тематика меня не привлекает и обычно я пишу о другом, но здесь так получилось, что столкнулся, в июле этого года, с одной неприятной вещью на своем сайте и пришлось не мало повоевать прежде чем проблема решилась.

Ну а если появился опыт и некоторые знания, почему бы не поделиться с блогерами- коллегами, труд которых я уважаю и которые, я знаю бывают, на моем сайте. В общем пока в памяти живо…

Проявлялось это тем, что возникала ошибка при одобрении комментариев, не работало меню вставки картинок и виджет.

Не буду тянуть резину и рассказывать все подробности, в общем, в итоге все дело оказалось во вредоносном скрипте, который каким то образом проник на мой сайт. И это не мудрено, если учесть что я хоть и установил защиту, но не слишком обращал на все это внимание, — пользовался малозащищенным доступом к хостингу для подключения к сайту; сохранял пароль при входе в админку, не использовал другие, более совершенные, способы защиты.

И хоть я описал только самые важные моменты того, как искал- удалял вирус, что нашел интересного, чем пользовался и т.п. статья получилась очень большой.

Начну наверно с того, что в кратце расскажу как я искал вредоносный код:

Так вообще легко можно найти любой кусочек кода или слова в документе.

Я покопался пару дней- не хрена не нашел, и сначала обратился с просьбой к Людмиле, автору шаблона моего сайта.

Кстати она делает красивые и что важно, оптимизированные и удобные в управлении шаблоны на различные темы. К тому же, встроенные в них скрипты- функции позволяют обходится без многих важных, но тяжелых плагинов, даже All In One SEO Pack не нужен.

Он учитывает и указывает подозрения в тех случаях, где к примеру, есть рекламные коды с iframe-вставками. В общем может кричать и ложную тревогу, так что не кипишуйте увидев красную надпись. Главное что сервис укажет- относит ли Google и Yandex ваш сайт к безопасным. Этот сайт годится для быстрой проверки на вирус.

Ещё на этом сервисе(внизу) есть раздел где можно посмотреть как выглядят различные виды обнаруживаемых вредоносных кодов.

Ну и если вдруг что, здесь же вы можете обратиться за лечением сайта, хотя и услуга там совсем не дешевая. Я бы конечно порекомендовал нанять опытного фрилансера программиста, что я и сделал.

Эти файлы автоматически будут архивироваться на вашем хостинге рядом с корневой(главной) папкой(public.html). Вы их скачиваете себе на комп, открываете например в обычном Ворде и смотрите что находится в данном файле. Особенно это актуально для error_log.

access_log — покажет все возможные подключения к вашему серверу. Сами вы вряд ли станете в нем разбираться(там куча всего), я так точно забил, но фрилансеру, если будет нужно, показать можно.

В основном нужен access_log для обнаружения тех, кто использует URL картинок с вашего сайта и тем самым нагружает ваш сервер, хотя это можно легко предотвратить но об этом в другой статье.

А когда будете просматривать скачанный вами файл error_log(его вы легко проверите сами), и он окажется пуст, значит у вас все в порядке, ошибок нет.

И так, где и как проверить сайт на вирусы и на ошибки вы теперь знаете. А теперь о важных сервисах и плагинах по поиску и удалению вредоносного кода.

Ну, а сейчас о хорошем сервисе, к которому я подключил свой сайт, и то же рекомендую сделать вам, лишним не будет.

Но главное его преимущество в том, что зарегистрировавшись и подключив сайт к этому сервису, он автоматически будет его сканировать в определенное время и в случае обнаружения любого нового кода, в том числе и безопасного. Будет высылать, на проверку, сообщение вам на емейл.

Это даст возможность, в случае чего нехорошего, быстрей среагировать и принять меры пока Яндекс торомозит(как иногда он любит делать) и первым не обнаружит вирус.

Ведь потом, помимо падения посещаемости, будет дополнительная морока с тем, чтобы поисковик восстановил доверие к сайту. То есть это даст вам некоторое преимущество во времени. Эта услуга на сервисе бесплатная, по крайней мере пока.

Ну, а если уж Яндекс обнаружил и повесил на ваш сайт клеймо, то все- кранты, сайт можно забыть….. Ахах, шучу конечно, надеюсь ваше сердце бьется..

Ничего страшного друзья, просто сразу после удаления вируса, обязательно идите на Яндекс Вебмастер и пишите в тех. поддержку письмо, а иначе так и будет сайт считаться опасным. То же самое и с Google. Статус здорового ему восстановят в течении ближайших 1-3 дней.

Например на моем сайте, вредный код явно полюбил файл functions.php так как после первого удаления, через время снова оказался на том же самом месте. Кроме того код был обнаружен плагином в файле index.html и в каком то файле с окончанием на «js«.

Но к сожалению почему то не обнаружил кода в базе данных, хотя плагин специализируется на этом. Вообще, код там нашли вручную, в файле wp_wfHits.sql.

В этом файле содержалась куча информации о различных ссылках и много другой всевозможной инфы, это что то вроде кеша, памяти, которая собирала о сайте всЁ и вся. На вашем хостинге возможно вся эта информация хранится в файле под другим названием, но у меня в этом.

И вообще, на будущее, подобную информацию нужно удалять, то есть чистить базу данных MySQL не только спец. плагинами WP-Optimize и Optimize DB, но и вручную на хостинге перейдя в раздел Базы данных MySQL (иначе никак) Это важно чтобы не захламлять базу данных, ведь это влияет на скорость сайта, и тем самым на поведенческий фактор и посещаемость.

У меня например база данных сократилась с 63 Мб до 14Мб. Делать только это нужно аккуратно, предварительно сделав БЕКАП. Ну обо всем таком подробней как нибудь в другой раз или почитайте на блоге Александра Борисова в этой статье.

Только замечу ещё важную вещь,- если при входе в базу данных MySQL, вы забыли пароль и решили его сменить на новый(это легко сделать в данном разделе), то не забудьте зайти в главную папку public.html и найти в ней файл wp-config.php, а в нем найти вот это:

Что то я отвлекся. И так продолжаем, плагин Exploit Scanner, так же как и антивирусные сервисы, реагирует не только на вирус, но и на здоровые скрипты. Поэтому, где бы вы и чем не проверяли сайт, никогда не торопитесь что то удалять.

Кроме этого, скрипты рекламы, кнопки и виджеты от соц. сетей:

А так же среди подозрительных могут оказаться коды самого шаблона.

Просматривая эти файлы находите в них знакомые вставки- названия, таким способом можно спокойно исключить 90% всех подозрений выданных плагином или сервисом. Ну, а в остальном придется поразбираться. И можно сравнивать старый файл из прошлого БЕКАПА, с новой его версией, в котором был найден этот код, и тем самым тоже понять, в нем ли находится угроза.

У меня же после того как вредоносный код был найден и удален из базы данных и ещё из какого то файла сайта, на этом все закончилось.

Скажу только что он имел в себе такие вкрапления,- Evil и base64_decode в начале самого кода, потом шифрованная длинная абракадабра и iframe и echo внутри кода.

Наиболее часто встречаемыми вредоносными кодами считаются файлы с командами,- sscounter; Evil; base64_decode; iframe; explode.

Но вы должны учесть что к примеру такие части как base64_decode ; iframe; explode не так уж редко используются и в безопасном коде, например у меня сейчас один рекламный скрипт содержит в себе вставку iframe.

И когда присутствует в коде команда iframe, то как правило, если это вредоносный скрипт, где то рядом(внутри) есть ссылка на другой сайт, опять же если это не рекламный код. Ссылка может быть обычного и скрытого вида в виде абракадабры.

Скачать плагин можно с официального сайта Вордпресс здесь или установить его через админку.

И ещё один плагин который может вам очень помочь в будущем belavir. Он определяет несанкционированные изменения в php файлах движка Вордпресс.

Принцип действия плагина,- он хеширует php-файлы и потом сравнивает текущие хеши с более ранними версиями и если обнаруживает несоответствия, отображает информацию в админке сайта. К примеру:

Этот плагин поможет быстрей обнаружить внедренный вирус. Следует только учесть, что он как и все прежние плагины и сервисы, будет показывать все незнакомые, в том числе и здоровые коды. Здесь важно разобраться в самом начале, после установки, а потом будет проще. Если вдруг что то изменится, то выведет один код, да и вы уже будете знать меняли ли вы что нибудь, где нибудь или нет.

Сразу скажу, плагин конфликтует с другим классным плагином WP Security Scan, что это за плагин (в другой статье) в общем придется выбирать тот или этот.

И хочу добавить, что вы должны знать, нельзя ставить на сайт все плагины, которые, как вам кажется, нужные, они сильно нагружают сайт, что влияет на скорость., ставить нужно только самые необходимые.

Вот страница автора плагина belavir, где вы можете его смело скачать(смотреть справа), сайт одобрен Вордпресс, но перед этим обязательно прочитайте статью на той же странице.

Ну и на этом пока все, а под конец напишу как можно удалить закодированную ссылку, которая может оказаться в новом шаблоне.

Если удалить такую кодированную ссылку то можно поломать весь шаблон так как ссылка объединяет в себе определенные файлы и повлияет на функции темы.

Вот для вида начало и окончание подобной ссылки:

Кстати, если заметили в ней тоже скрывается команда base64_decode .

И так, для начала находим кодированную ссылку, обычна она длинная и чаще всего находится либо в footer.php либо functions.php.

Нам предстанет весь код нашего сайта.

Теперь на клавиатуре жмем Ctrl+F и ищем маленькое окно внизу слева. Вводим в него наши *** и нам сразу покажет(желтым цветом) где находится этот символ вместе с нашей кодированной ссылкой.

После этого нужно скопировать все то, что находится от начала нашей метки и до самого низа кода. После чего возвращаемся к тому нашему файлу, в котором мы нашли эту ссылку и вместо неё вставляем тот кусок кода, который мы только что скопировали.

В этом копированном коде и будут находиться закодированные ссылки, только сейчас они стали нормального вида и их теперь не проблема безопасно удалить.

И напоследок:

— Не забывайте проверять свой ПК на вирусы. Трояны воруют пароли с компа, и при соединении с хостингом, — передают данные злоумышленникам.

— При соединении с вашим хостингом для закачки каких то файлов используйте не порт 21, а порт 22(есть при наличии SSH подключения на хостинге). Это специальное подключение для безопасного доступа.

Если такого доступа в ПУ на сервисе нет, обратитесь в тех .поддержку за информацией. Возможно такой доступ есть, но он включается только при более дорогом тарифном плане, что было в моем случае на моем хостинге. Ну если сайт уже не плохо раскручен, то я думаю нет смысла экономить на безопасности.

И при соединении к хостеру c клиента Fizila или любого другого, — не сохраняйте в них пароли.

— Хоть иногда меняйте пароль к Панели Управления сайта и базе данных. Сам пароль должен состоять не менее чем из 20 символов с разным регистром.

— Получив на почту непонятное сообщение со ссылкой, проверьте его антивирусом на наличие вредоносного кода и лучше не открывайте все, что только возможно.

— И конечно друзья, перед любыми работами с файлами сайта, и базой данных обязательно делайте бекап корневой папки и базы. И тогда творите что угодно, ломайте хоть ещё много много раз, все можно вернуть через панель хостинга или фтп клиент закачав на сервис резервную копию сайта. А редактировать файлы нужно в блокноте Notepad++ скачать с официального сайта можно здесь.

Ещё в скорости планирую написать статью как защитить сайт на Вордпресс, и думаю есть чем поделиться. Поэтому если желаете, можете подписаться на обновления

Уважаемые читатели, если статья вам была полезна, буду признателен если понажимаете кнопки (внизу)

Кроссворд для вас (нажмите чтобы начать, если не видно цифр- обновите страницу)

Собственно, только русскоязычных ресурсов с каталогами готовых шаблонов можно насчитать уже довольно много. Ну, а в буржунете их вообще не счесть. Вроде бы все так замечательно — ставь движок, находи подходящий шаблон (не секрет, что платные шаблоны не так уж и сложно найти в бесплатном доступе), скачивай его и наслаждайся профессиональным дизайном своего новенького сайта. Останется только добавить на него ценный контент и можно будет наблюдать за ростом популярности в сети вашего ресурса.

Скрытые ссылки на сторонние (и зачастую занесенные поисковиками в черный список) ресурсы, а уж тем более вирусы, могут убить все надежды на раскрутку вашего ресурса (или серьезно их подорвать и попортить нервы). За это можно довольно легко получить фильтр, а то и бан от поисковиков, либо блокировку из-за того, что ваш сайт заражен вирусом. Как себя от всего этого уберечь при выборе шаблона?

Что плохого в бесплатных шаблонах для Joomla и WordPress?

Причем скрытые ссылки теперь так закодированы, что не ищутся по словам md5 или base64 (зачастую их подгрузка вообще происходит с внешнего источника). Просто набор букв и спец символов, которые никак нельзя найти через поиск по всем файлам шаблона. А этих файлов может быть не одна сотня. Плюс появляются ссылки не сразу. То есть фактически нельзя никак вебмастеру (среднестатистическому) их обнаружить на этапе создания сайта.

А за ссылочный спам — это Гугл Пингвин (либо Панда) или АГС, если сайт и так особо ценности не представляет (на бесплатных или нуленных шаблонах создаются практически все ГС в рунете). Однако это не мешает заработку нечистых на руку разработчиков или посредников. Встречал на Серче предложения об услуге зашивки ссылок клиента в халявные шаблоны, которые потом выбрасываются в паблик и активно распространяются. Т.е. это все уже оформлено чуть ли не в легальный бизнес.

Как увидеть скрытые ссылки и где не стоит брать шаблоны

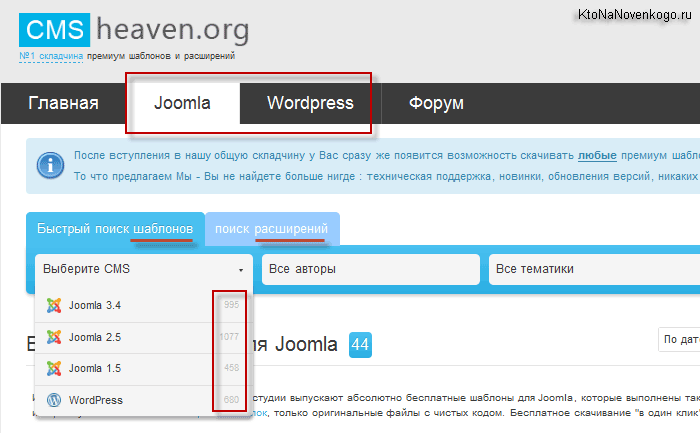

Топ 5 ресурсов, с которых однозначно не стоит скачивать ни расширения, ни шаблоны можно оформить наверное так (по личному опыту и по отзывам тех, кто мне в свое время отписывался):

- Joomla-Master.org — буквально нашпигованы эти шаблоны ссылками (сразу смотрите в \шаблон\html\com_content\article "", но и в других местах тоже много чего можно найти)

- Web-Creator.org

- Wp-Templates.ru

- Design4Free.org

- JoomFans.com

В принципе, увидеть скрытые ссылки ведущие с вашего сайта можно, например:

- С помощью программы Xenu Link Sleuth. Достаточно будет просто просмотреть все ведущие со страниц вашего сайта внешние ссылки, и если что-то вызывает подозрения, то посмотреть каким образом она вставлена на указанной программой странице.

- Либо можно воспользоваться сервисом Линкпад, но если ваш сайт уже в возрасте, то замучаетесь все это дело вручную анализировать.

- Можно еще задействовать инструмент проверки ссылок на отдельных страницах (все внимание на правую колонку с внешними ссылками) от pr-cy.

- Самый простой вариант, это когда ссылка размещается в области копирайта (в районе надписи, на каком движке работает данный сайт).

- Возможен более хитрый вариант, когда, например, в папке с картинками размещается файлик в формате Html с нужным текстом и ссылками. Вы о нем не подозреваете, а поисковики лазят везде и вполне могут счесть его за одну из страниц вашего сайта. Это, кстати, еще один повод закрыть все ненужное (служебные директории сайта) от индексации в robots.

- Зачастую для того, чтобы вы или ваши посетители имеющиеся левые ссылки не нашли, их прячут средствами CSS. Например, добавляют к ним свойства:

- text-indent: -9999px (или -999em);

- display:none

- visibility:hidden

- position: absolute; left: -22222px

- Ну, и еще наверное с десяток нехитрых способов

- Добавленные в код шаблона ссылки раньше активно шифровали с помощью BASE64 (этим способом даже картинки можно зашифровать), чтобы неопытные пользователи не смогли найти их по Урлу. Сейчас, конечно же, все знают, что это такое и как эти вставки отыскивать, проверять (расшифровывать) и удалять. Самое простое, это выкачать шаблон на компьютер и провести поиск по содержимому его файлов (можно, например, при помощи Тотала) на предмет нахождения таких слов, как md5 или base64.

- Но высока вероятность, что все будет намного сложнее. Ссылки будут прописаны где-нибудь в php файлике шаблона и никаких подозрений у вас этот код не вызовет, если вы, конечно же, не специалист. Искать такие закладки нужно уже с помощью специальных расширений (например упомянутого чуть выше плагина TAC для WordPress). Но не все можно найти и обезвредить вовремя. И не факт, что это гадость не вылезет снова, а жить на пороховой бочке не очень-то улыбается.

В этом случае остается только доверить свой сайт профи для чистки, но тут опять же нужно найти спеца, которому можно довериться. В общем-то умный (либо находчивый) человек может решить практически любую проблему, но по-настоящему мудрый — постарается ее вообще не создавать. Имеет смысл в этом плане быть чуть умнее и стараться избегать ненужных проблем, пусть и решаемых.

Варианты безопасного получения шаблонов и расширений

Ну, а во избежании заражения через шаблон я предпочитаю заплатить денежку, чтобы потом не разгребать ворох проблем. Другое дело, что денежку можно заплатить большую, а можно и не очень большую. Я лично выбираю второй вариант, но сначала поясню суть первого.

Однако, в мире существует очень много профессиональных компаний, занимающихся разработкой платных шаблонов для Joomla и WordPress. Априори (что это значит), у них закладок быть не должно, иначе они мгновенно растеряют авторитет и доверие клиентов. Однако, цена на один шаблон у них может составлять 50-100 долларов в зависимости от его функционала и новизны.

Если не вдаваться особо в подробности, то суть заключается в том, что и расширения (шаблоны, плагины и т.п.) для этих движков не могут являться частной собственностью авторов. Да, за них можно требовать плату, но вот наказать или преследовать по закону за несанкционированное использование или распространение этих расширений уже будет невозможно. Несмотря на это, рынок платных расширений для Joomla и WordPress огромен, хотя и не защищен законом об авторском праве. Наоборот, GNU/GPL лицензия на 100% защищает Вас от разработчика.

Многие компании разработчиков, кстати, предоставляют доступ к своим шаблона по подписке. Т.е. вы платите определенную сумму и в течении определенного времени может скачивать и дальше на постоянной основе использовать все их творения (шаблоны или расширения). Собственно, и второй способ безопасного получения тем оформления для WordPress, а также шаблонов для Joomla строится на примерно таком же принципе.

Суть складчины довольно простая — купить продукт и раздать всем, кто участвовал в складчине. В CmsHeaven.org еще больше упростили схему — тут не нужно скидываться на отдельные шаблоны или расширения, которые вам нужны. Вы просто оплачиваете временный доступ ко всему каталогу, который имеется в распоряжении этого сервиса (несколько тысяч наименований, разбитых для удобства поиска по движкам, авторам и тематикам).

Каждый из представленных продуктов был честно куплен у разработчиков на деньги складчиков (имеются и бесплатные шаблоны, но они опять же представлены известными брендами, которые им нужны в целях рекламы). И что немаловажно, организаторы постоянно пополняют каталог новыми экземплярами (с пылу с жару, что называется), которые еще долго придется ждать в паблике. Многим это придется по душе.

В общем, такой вот кооператив, куда можно вступить и пользоваться всеми благами. Но с некоторыми ограничениями. Дело в том, что организаторы хорошо понимают, что без введения ограничений весь их каталог утечет в паблик на раз-два. Поэтому имеет место быть ограничение на 36 скачиваний в месяц. Этого вполне достаточно обычному вебмастеру, фрилансеру и даже компании по созданию сайтов.

Часть расширений переведена на русский язык, а при возникновении проблем с установкой или настройкой , что зачастую бывает ой как необходимо (наверное уже не раз прочесывали интернет в поисках решения возникшей на ровном месте проблемы). Этим, кстати, и отличают бесплатные движки от платных, что нет поддержки пользователей как таковой.

Периодическая проверка сайта на наличие вредоносных вирусов необходима, это первая заповедь любого уважающего себя веб-мастера. Даже если вы пользуетесь чистой темой Twenty Eleven, то не факт, что со временем она тоже не заразилась. Такое явление может происходить (и чаще всего происходит) из-за того, что сам движок WordPress предназначен изначально для публикаций он-лайн. Так что лишний раз провериться и сделать копию сайта и базы данных никогда не помешает.

Например, я (по прошествии какого-то времени, конечно) сделал для себя один вывод – нужен просто хороший хостер, и ваши проблемы с резервированием отпадут сами собой. Мне не нужно сейчас делать бекапы БД или сайта – все делает за меня хостер, причем в автоматическом режиме. В любое время при желании можно заказать копию любого раздела своего блога (и не только), скачать эту копию, или же восстановить блог прямо из панели управления. То есть, мне не нужно скачивать бекап, все происходит на автомате – резервирование, восстановление и т.д. Это удобно тем, что я могу не то что посуточно, а по часам отследить, когда на моем блоге появился вирус и, соответственно, принять меры по его устранению.

Ну, а для тем, кто так не делает, или у кого хостер не предоставляет такие возможности, есть масса способов не только определить наличие вредоносного кода в файлах сайта, но и узнать место, где он находится, а также получить рекомендации к его уничтожению или деактивации. В свое время я перепробовал на этом поприще несколько плагинов и он-лайн сервисов, так что есть чем поделиться – и хорошим опытом, и негативным.

Начну с хорошей новости – по крайней мере, два плагина, которыми я пользовался, выдают хорошие результаты по обнаружению и локализации вредоносного кода. Это плагины AntiVirus и Exploit Scanner. Вы не поверите, сколько на вашем блоге вредного кода! Но не принимайте всю результирующую информацию после проверки за догму – много строк, которые эти плагины обнаруживают, на самом деле ничего плохого в себе не несут. Просто плагин ставит под сомнение какие-то строки, вот и все. Чтобы убедиться в этом, проверьте вручную те фрагменты, которые плагин определил, как вредоносные. Так, при проверке плагином AntiVirus оказалось, что даже простое обращение function get_cache_file () плагин уже считает подозрительным. Так что все результаты проверок придется отслеживать вручную. А вот это, например, действительно зараженная ссылка, и ее необходимо убирать:

А вот пример второго опробованного плагина — Exploit Scanner

Как видите, здесь все гораздо запущеннее. Для меня такой результат был шокирующим. Но и это еще не все. В плагине существует такая функция, как проверка CSS кода. Так вот, если ее включить, то получится, что блог должен состоять из текста и максимум, из пары CSS таблиц. Так что, мне кажется, с безопасностью здесь автор плагина явно перестарался. Хорошо еще, что плагин просто показывает предполагаемые зараженные фрагменты, а не чистит их.

Проанализировав все выделенные желтым цветом строки, вы легко обнаружите malware (вредоносный код), ну, а что с ним делать дальше – решайте сами. Способ чистки все тот же – сравниваете выделенный код с бекапом сайта (см. Как бекапить WordPress на Google Drive) и, если нашли расхождения – выявляйте, то ли это сделали вы сами, то ли кто-то за вас, а значит, это уже не есть хорошо и может оказаться вирусом. Даже разработчики WordPress советуют проводить проверку сайта на наличие вредоносного кода именно этим плагином. Но существуют такие безобидные вставки, например, в тело iframe, которые плагин тоже может определить, как зараженный код. Но на самом деле без этих строк этот участок вашего блога не будет работать правильно.

Как вообще malware может попасть в файлы блога и что это такое по определению? Слово malware значит буквально — злонамеренное программное обеспечение, от английского malicious software. Это любой софт, который может быть использован для несанкционированного доступа к сайту и его содержимому. Вы, наверное, представляете себе, что для подготовленного по-среднему хакера взломать сайт не составит труда, особенно после регистрации. После этого можно контент блога модифицировать как угодно – было бы образование.

Вредоносный malware можно вставить и в плагины, которые вы устанавливаете из неизвестного источника, и в скрипты, которые вы также иногда берете, не проверив, а доверившись автору. Самый безобидный malware – это ссылка на автора какого-либо модуля, который вы установили на сайт. И если автор сам не предупредил вас о том, что такая ссылка существует, то это уже чистой воды вирус.

Ваша БД тоже может быть использована для запуска вирусосодержащего кода. Спамерские ссылки тоже очень часто добавляются в записи или комментарии. Такие ссылки обычно скрываются при помощи CSS так, что неопытный администратор их не видит, но поисковая система их различает сразу. Конечно, здесь уже вступает в борьбу любой антиспам, например, тот же Akismet, который лицензирован, проверен и перепроверен много раз. Хакер может загружать файлы с расширениями файлов изображений, и добавлять их в код ваших активированных плагинов. Поэтому, даже если файл и не имеет расширение php, код в этом файле может быть запущен в действие.

Есть еще один простенький инструмент, с которого я начинал знакомство с malware – плагин Theme Authenticity Checker (TAC). Это легкий и достаточно действенный инструмент, но он проверяет только ваши темы, причем даже неактивные. Остальные директории он не трогает, и в этом его минус. Вот что дала мне проверка моей текущей темы этим плагином:

Два предупреждения в активной теме, и больше ничего. Вредоносного кода нет. Кстати, это те ссылки, которые я вставил сам по совету Google — для улучшения качества сниппета (вывод личных данных, адрес организации и т.д.). Но это только проверка файлов темы, а что делается в других директориях, вам придется узнавать или при помощи других плагинов, или он-лайн сервисами. Например, такой сервис (уж он-то заслуживает доверия), как Вебмастер Яндекса или аналогичный в Google. Они имеют функцию проверки любого веб-ресурса на наличие вредоносных вкраплений, и делают это качественно. Но если вам и этого мало, то сравнивайте результаты с результатами на других сервисах и делайте выводы.

Здесь же вы можете проверить и отдельные файлы на наличие вредоносного кода, если у вас закрались такие сомнения. В общем, сервис неплохой.

Из всего сказанного я бы сделал такие выводы:

1. Чтобы не допустить появления вредоносного кода, нужно прежде всего пользоваться проверенными сервисами для закачки файлов – плагинов, тем и т.д.

2. Регулярно делать резервные копии всего, что содержит сайт – базы данных, контента, админпанели, закачанных сторонних файлов в том числе.

3. Пользоваться обновлениями, которые предлагает WordPress. Они, по крайней мере, не содержат вирусов, хотя и не всегда функционально оправданы. Но обновившись, вы тем самым удаляете возможно присутствующие вирусы.

4. Неиспользуемые темы, плагины, изображения и файлы удаляйте без сожаления – это еще один запасной вход для malware, о котором вы можете и не догадаться никогда.

5. Хорошенько запарольте свои FTP–доступы, вход в PhpAdmin, в панель администратора и вообще туда, куда никто, кроме вас, не должен иметь доступа.

6. Постарайтесь (даже если это желание у вас огромное, как небо) не изменять и не заменять файлы ядра WordPress – разработчики лучше знают, что и как должно работать.

7. После обнаружения и удаления вирусов поменяйте все пароли. Я думаю, у вас появится огромное желание сделать пароль из 148 символов в разных регистрах и со спецсимволами. Но не увлекайтесь слишком сложными паролями, можете потерять его, и тогда придется все восстанавливать, что не очень приятно.

Все эти методы и компоненты, которые я описал, и которые помогут вам избавиться от вирусов, конечно, бесплатные, конечно, почти самодельные, и конечно, не дают 100% гарантии того, что ваш сайт будет очищен от вредоносных вставок. Поэтому, если уж вы озаботились чисткой блога, то лучше обратитесь к профессионалам, например, в сервис Sucuri (http://sucuri.net/). Здесь ваш сайт хорошенько отмониторят, дадут практические рекомендации, которые вам вышлют письмом, а если вы не хотите заниматься чистой сайта самостоятельно, то к вашим услугам специалисты, которые в течение 4 часов сделают все в лучшем виде:

Ну, вот как-то так выглядит мой тестовый блог после мониторинга, и это при том, что другие методы (доморощенные) всегда показывают разные результаты. Как видите, тест бесплатный, но в случае обнаружения вирусов вам стоит заплатить за их устранение без вреда для сайта (если вы, конечно, не гуру по очистке блога от malware).

Еще раз подчеркну – хакеры не дремлют, модернизация вирусов происходит постоянно, и самостоятельно за всем уследить невозможно. Все нововведения настолько тщательно скрываются и маскируются, что выявить их может только команда! профессионалов, а не блогер-самоучка, которыми многие являются. Поэтому ручное обнаружение и удаление malware так малоэффективно: нет опыта – нет результата, зато есть вирус. Используйте лицензионные программы и доверьте устранение опасности профессионалам

Читайте также: