Как создать вирус в darkcomet

![]()

Так-как меня достали уже спрашивать, решил загнать всё в одну тему, с ответами на вопросы.

Итак вопросы:

1. Что такое DarkComet и есть-ли официальная поддержка ?

DarkComet - Это программа, класса удалённого администрирования, но в отличие от легальных программ, имеет возможность скрытой установки, плюс многие сборки имеют достаточно широкий функционалл, например кейлоггер и т.д.

Проект был закрыт в 2012 году, т.к. автор незахотел поддерживать малварьщиков, подробнее здесь:DarkComet-RAT Official Website

Так-что оффициальной поддержки нет и не будет.

2. Где можно скачать сборки программы без вирусов и смс ?

Ответ:

У нас на форуме есть тема DarkComet RAT (все версии) где можно скачать разные сборки.

3. Как настроить сборку ?

Ответ:

В сети есть куча инструкций, да и в целом программа имеет понятный интерфейс, но вот простенький манн для совсем новичков:

Как использовать DarkComet - подробная интсрукция:

Наверно многих интересует как настроить комету, а так же как ее использовать. В этой статье я расскажу и покажу как это делать.

После регистрации нам нужно создать Host

В HostName пишем любой домен, который нравится. Через него будем перенаправляться на наш IP. В поле IP Adress пишем наш IP, Остальное как показано на картинке.

Хост мы создали. Теперь приступим к созданию стаба.

Для начала нужно открыть порты, делается это во вкладочке Scoket/Net. В поле порт указываем любой порт (обычно это 1604). И жмем Listen.

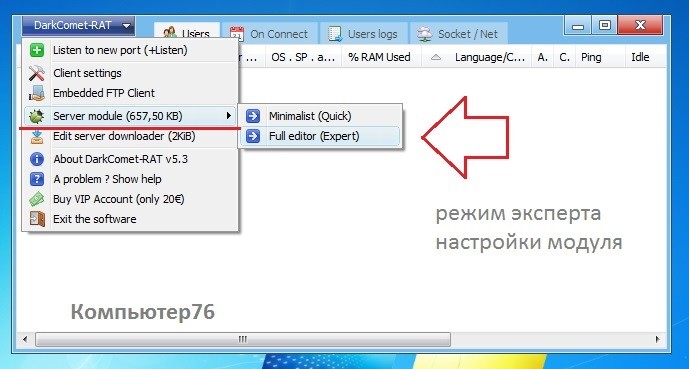

Отлично, теперь уже создаем стаб. Переходим по DarkCometRat -> ServerModule -> FullEditor

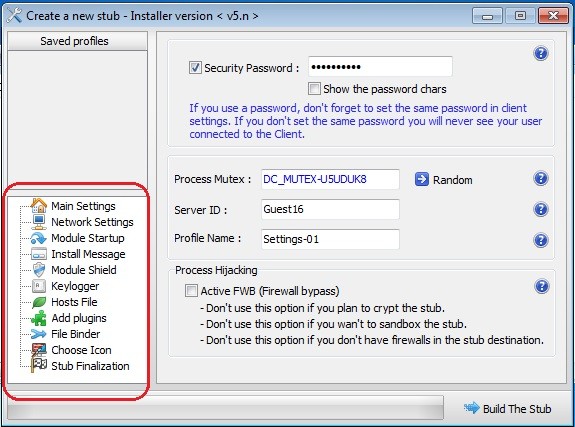

У нас открылось окно создания стаба. Давайте детально рассмотрим вкладочки.

1. MainSettings

Ничего особенного, просто тыкаем пару раз на кнопочку Random и пишем удобный для нас Server Id.

2. Network Settings

Самые важные настройки в поле IP/DNS указываем свой IP (если IP статичный) или Host (который создали в самом начале) если IP динамический. В поле Port указываем порт, который мы открыли в начале. И жмем ADD.

3. Module Startup

Это запуск нашего стаба вместе с WINDOWS, если да, то ставим галочку и выбираем куда сохранять наш сервер. Остальное не трогаем.

4. Install Message

Можем выбрать сообщение при запуске стаба, лучше не включать.

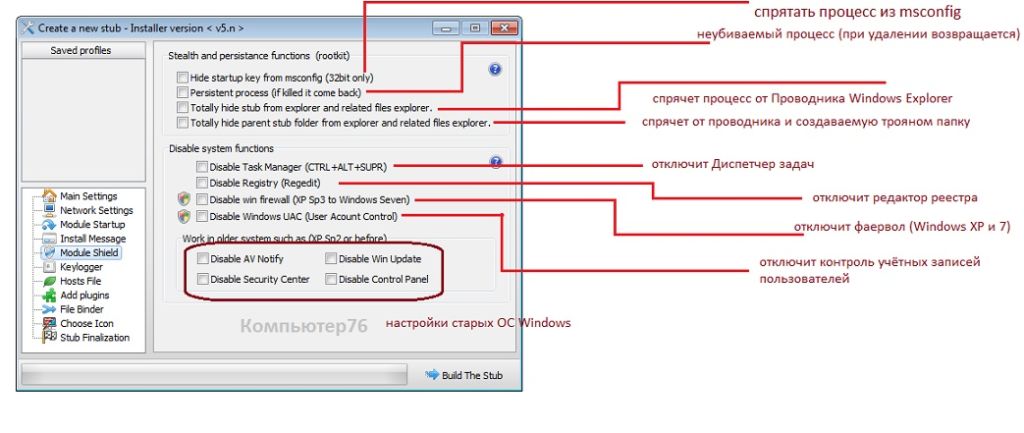

5. Module Shield

Функции стаба, сами разбирайтесь, я не трогаю.

7. HostFile

Можно прописать значения в файл Hosts

8. File Binder

Отличная функция склейки файлов. Делается все очень просто, выбираем exe и жмем add.

9. Choose Icon

Выбор иконки стаба. Можно загрузить свою или выбрать из предложенных.

10. Stub Finalization

Собственно создание самого exe файла. Можно сжать upx или MPRESS. Я обычно не сжимаю. Жмем Build the stub и сохраняем в любое место. Осталось кинуть этот файл жертве.

4. Будет-ли детектить сборку антивирусы ?

Ответ:

Да-разумеется, т.к. сборки старые. Вам нужны крипторы хорошие, ну и сама сборка должна-быть минимальна, т.е. без всяких там добавление в автозагрузку и т.д.

5. Есть-ли уязвимости в сборках ?

Ответ:

Как производится настройка Dark Comet на стороне жертвы?

Пожалуй, ни одной из современных работ в области удалённого администрирования не посвящено столько исследований и целых мировых конференций, как Dark Comet. Отчасти это связано с объёмом неприятностей, которые троян может доставить безалаберному пользователю, отчасти со якобы “скандалом”, связанным с участием трояна в слежении государственных органов Сирийской Арабской Республики за своими гражданами. Что здесь правда, что – нет, судить не мне, а потому приступаем.

Статьёй начнём серию, где разбираем работу популярного клиента удалённого администрирования в Windows Dark Comet, принцип работы, действия и последствия, а также как от неё – Кометы – избавиться.

Материала получилось много. Позволю себе разбить его на несколько частей. Так что читайте в продолжение:

Поправочка. Поисковики все мои ссылки на клиента забанили. Воспользуйтесь поиском по Пиратской бухте через прокси-сервера. Если появится возможность предоставить прямую ссылку, она будет здесь. Пока так…

СРАЗУ

- В том виде, как она скачивается и в каком виде настраивается “прыщавыми хакерами”, она совершенно не подходит: перехватывается ещё на излёте даже Windows Defender-ом, созданный клиент на удалённом компьютере поставляется в виде легко читаемых файлов exe, bat и т.п.: ни о какой высокоорганизованной атаке и речи быть не может.

- Если вам понравятся некоторые возможности программы, не стоит прямо сейчас погрузиться в сеть в поисках программы: 8 из 10 скачиваемых в сети копий Dark Comet заражены троянами, так что, просто распаковав архив, вы рискуете сами оказаться в числе жертв. Ситуация на забугорных сайтах ещё хуже – заражённые версии Кометы предлагаются в ссылках статей, где описываются основные настройки программы: ну как тут не попасться на удочку. С сайта разработчиков также скачать последнюю (проект уже давно заброшен: поговаривают, автору пригрозили расправой) версию не получится: нам предлагают только противоядие. Так что заведите сразу себе виртуальную машинку или вторую операционную систему: если что, никто не пострадает.

- Предлагаемое в сети, в том числе на офсайте, средство удаления скрытого сервера Dark Comet не справляется со своей задачей: при удалении не стоит полагаться только на неё. Качественный способ удаления я предложу в одной из следующих статей.

Dark Comet в сети гуляет в двух видах: с установкой и портативной версиях. Последней и воспользуемся.

Запускаем из папки, настройка Dark Comet начинается.

Настройка Dark Comet: подготавливаем модуль сервера

Проходим по пути:

DarkComet-RAT – Server module – Full editor (expert)

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

Main Settings

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит). Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

Network Settings

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов – чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов – заметная операция даже для жертвы-дилетанта. Но при опробывании программы – неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

Module Startup

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее – хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

Повторюсь, это самое “вкусное” окно, в котором можно будет выбрать следующие параметры трояна:

- Melt file after first execution – после запуска файл исчезнет из поля зрения жертвы

- Change the creation date – дата создания файла в его описании будет такой, какой установите – важнейший момент в отвлечении противника

- Persistence Installation option – принудительная установка – обязательная для хакера опция.

Наконец, нижняя часть окна настройки Installed module file attributes устанавливает 2 самых важных атрибута для самого файла и родительской папки: Скрытый, Системный.

Окно Install Message – здесь можно будет вложить сообщение, которое отразится в окне программы после установки программы, если всё прошло как следует:

Module Shield section – также для хакера крайне важно. Это окно позволяет последовательно:

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

Keylogger

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Серьёзная заявка, в которой хакер может направить жертву только на конкретные сайты или, наоборот, запретить посещение других вплоть до полного отключения от интернета.

Пропустим пока плагины Add plugins и File Binder – обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone – они допотопные и бросаются в глаза.

Stub Finalization

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

- .exe файл – троян будет представлен в качестве маленькой утилитки

- .com – в виде DOS утилиты (без значка где бы то ни было)

- .bat – батник (без значка где бы то ни было)

- .pif – ярлык DOS утилиты ( на современных версиях очень уж бросается в глаза)

- .scr – в виде Хранителя экрана

С возможностью сжатия всё ясно: особого смысла я пока не вижу в этих настройках, хотя файл, к которому троян приклеят, может быть и сам невеликих размеров. Так что по усмотрению. Ссылка на подделывание трояна под рисунок вверху статьи.

В генерации патча также отпала надобность – Dark Comet давно больше не обновляется (поговаривают, у создателя появились большие проблемы в связи с созданием программы). Нам осталось сохранение профиля для каждой из настроек – если эти настройки хакером заточены не под какую-то конкретную цель, а испробованы, например, как вариант для многих потенциальных жертв (по принципу “кто попадётся”), хакер попробует трояна в как можно большем количестве случаев и в разных сферах в сети.

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

После того, как модуль трояна будет создан, на своей машине, думаю, ясно, что запускать его не стоит …

В следующий раз рассмотрим настройку сервера для сбора информации о жертвах: без настроек на стороне администратора проделанная работа – игрушки. Ссылки вверху статьи.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данном посте мы будем изучать методы маскировки вируса, на примере RAT'ника (Если вам нужно посмотреть, как создать RAT-вирус - посмотрите моё прошлое обучение).

I) Первый способ Крипта вируса заключается в скрытии вируса под картинкой, но в этом способе есть минус. Вирус не будет открываться, но будет внутри самой картинки. Чтобы его просмотреть нужно будет открыть архив данной картинки и вы увидите вирус. Этот метод в основном годится больше, чтобы прятать свои файлы, нежели криптовать вирус.

Нужно прописать команду в CMD, примерно всё будет выглядеть так:

C:\Files>copy /B kartinka.jpg+virus.exe result.jpg

В итоге создастся картинка в которой будет скрытый вирус.

II) Второй способ Крипта вируса заключается в совмещении двух программ типа .exe. Первым делом нужно прописать в "Пуске" команду "выполнить". Прописываете "iexpress" (без кавычек). А дальше просто нажимаете:

>Добавляем два файла .exe. Добавляем вирус и какую-либо безвредную программу.

>В первую строку выставляем безобидный .exe файл;

Во вторую строку выставляем вирусный .exe файл

>Ставим галочку напротив "Hidden"

>Ставим галочку напротив пункта "Hide File Extracting Progress Animation from User;

Переименовываем и сохраняем полученный файл

>Галочка напротив пункта: "No restart"

>Галочка напротив пункта: "Don't save"

После открытия полученной программы будет сначала открываться безобидный .exe файл, но после закрытия будет начинать работать уже вирусный файл.

III) Третий способ Крипта вируса заключается в маскировке вируса под картинкой, но уже с открытием самого вируса. Здесь есть 2 минуса:

во-первых, картинка будет подозрительно долго открываться,

во-вторых, картинка сама не будет отображаться на экране, если вид значков будет большой, потому что мы просто-напросто будем загружать .ico файл с видом значка картинки.

Добавляем в архив картинку и вирус:

1) Метод сжатия максимальный

2) Поставить галочку напротив пункта "создать SFX-архив"

Дополнительно: Параметры SFX:

1) Общие: C:\Program Files\Games (К примеру)

2) Установка: выполнить после распаковки: имя_картинки.jpg (и в этом же окне через Enter вписываем) имя_вируса.exe

3) Режимы: скрыть всё.

4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

5) Текст и графика: Загрузить значок из SFX-файла и вставляете .ico файл.

Получаем обычный RAT-вирус с иконкой картинки.

Далее нам понадобится поменять местами имя_файла и .exe. Примерно это будет выглядить так Relexe.jpg. Как видите .exe просто зеркально поменялся местами с .jpg.

Чтобы так сделать, нужно скачать либо Neanderthal, либо Unicodeinput.

Эти две программы работают совершенно одинаково, только в первой всё работает автоматически, а во второй нужно уже будет через CMD вводить свои команды.

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для крипта вируса.

1) Начнём с Neanderthal программы.

Для её использования нужно подготовить среду работы. Тобишь для начала нужен будет регистратор. Всё будет в Яндекс_Диске. Включаете Resgistrator .OCX.exe и жмёте Register.

Далее уже заходите в данную программу, выбираете Вирус и меняете местами визуально расширение. Сохраняете. Всё готово.

2) Можно поступить другим способом с помощью программы Unicodeinput.

Открываете данную программу, далее открываете CMD.

Примерно всё выглядеть будет так:

C:\Files>copy virus.exe virus (на этом моменте зажимаете "Alt"+"+") (Вписываем в окне "202E" без кавычек) (убираете все "+", если они поставились в CMD) (далее в этой же строке пишите:)gpj.exe (как понимаете gpj- это просто-напросто jpg в зеркальном отражении).

Нажимает Enter. Всё готово.

IV) Четвёртый способ маскировки вируса заключается в запароленном архиве. Устанавливать пароль для вируса нужно, чтобы антивирус не начал сразу же детектить ваш вирус.

Начнём. Для начала нам нужно 2-3 файла. Первый файл- вирус, Второй файл- .bat и Третий файл по желанию- либо картинка, либо программа, которая будет запускаться вместе с вирусом.

1) Сначала нужно создать вирус под паролем.

Добавить вирус в архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_вируса.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-1)Установить пароль (возьмём пароль: 123)

В итоге получаем файл: имя_вируса.sfx.exe

2) Создаём блокнот. Прописываем туда эту команду:

имя_вируса.sfx.exe -p123 -dc:\program files\games

И сохраняем как .bat файл.

Это нужно для автоматического открытия вируса без ввода пароля.

3) Выделяем вирус, .bat файл и внешнюю программу (т.е. программу, которая нужна какому-либо пользователю- в основном безобидная) (или картинку, в зависимости что нужно жертве) создаём архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_файла.bat

выполнить до распаковки: внешняя_программа.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-5) Текст и графика: Загрузить значок SFX из файла.

(Если вам нужен значок именно определённой программы, можете открыть архив данной программы через 7-zip. Далее просто ищите файл .ico и просто загружаем этот значок в Тексте и Графике.

Как понимаете III и IV способы можно комбинировать получая например программу Relexe.mp3, Relexe.jpg, Relexe.txt и т.д. Под которой будет запароленный вирус, батник для автоматического открытия запароленного вируса и нужный жертве файл.

Нужные файлы для маскировки RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

На винде хакерство вполне возможно, но лишь с помощью автоматических программ. В дальнейшем буду обучать уже на среде kali linux.

Криптованием тут и не пахнет, скорее это метод склейки (бинд, джоин). особенно порадовал первый способ.. Видимо ТС не слышал ничего про сигнатурные анализы (а еще как ты такое потом запускать то собрался?)

Отдельно про юникод 202E (RTL) - не пашет давно и буквально только самые ленивые не выпустили под это заплатки. Визуально будет работать на твоём рабочем столе, но никак не после последующей отправки куда-либо такого файла.

А вот способ, где ты описываешь создание sfx архива под паролем - во первых он не просто древний, но и не полный! Ведь ты забыл скрыть само окошка батника ) и обычно это делают дополнительным vbs скриптом

Ну и наконец огромный минус всего написанного - любые распакованные файлы на диск, далее будут сожраны антивирусом (вот тут и надо было писать про настоящее криптование)

у тебя глаза не устают-то с такой цветовой схемой работать?

научи лучше кодить на BrainFuck-е

Боже, какая древняя тупость. Вы еще предложите "вирус" в vbs-файле запилить, который скачивал бы троян на сотню метров - я уже ничему не удивлюсь.

Эта хрень в архиве может запуститься, только если пользователь полный идиот (хотя да, такие есть и даже много).

Хакерством здесь и не пахнет. Хакерство - это либо глубокое знание о том, как что работает, и возможность это применять, либо получение несанкционированного доступа к чему-либо.

Кракингом тоже - этот термин означает взлом (реверс-инжиниринг) и модификацию программ.

Лучше б про тот же Metasploit Framework написали, может хоть пару плюсов бы кто-нибудь поставил.

@moderator, распространение вредоносного программного обеспечения.

Здесь нет никакого вредоносного ПО.

Фишка в том, что у нас по закону нельзя даже в учебных целях делать вредоносное ПО.

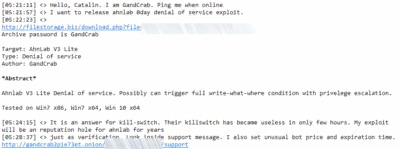

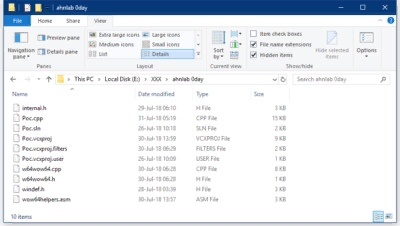

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

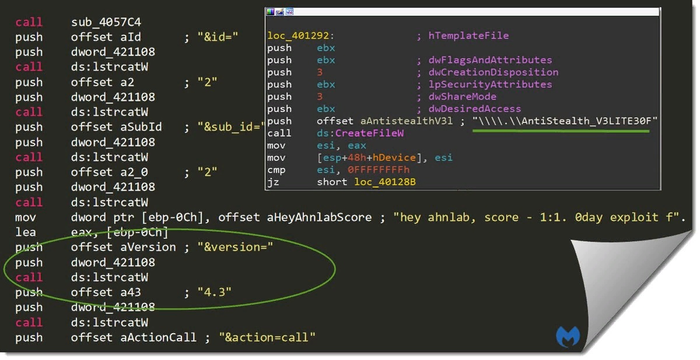

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

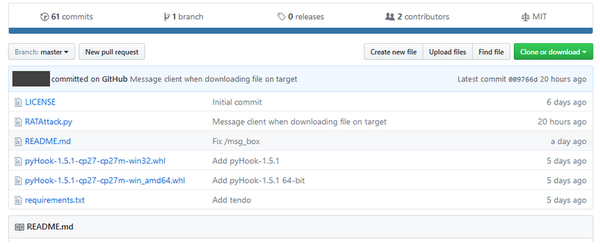

Новый RAT использует протокол Telegram для кражи данных жертв

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

stay tune stay secure

Троянец удаленного доступа, или RAT, является одним из самых вредоносных типов вредоносных программ, о которых только можно подумать.

Они могут нанести всевозможные повреждения, а также могут быть ответственны за дорогостоящие потери данных.

С ними нужно активно бороться, потому что, помимо того, что они очень опасны, они довольно распространены.

Сегодня мы сделаем все возможное, чтобы объяснить, что они из себя представляют и как они работают, а также дадим вам знать, что можно сделать, чтобы защититься от них.

Мы начнем наше обсуждение сегодня с объяснения того, что такое RAT.

Мы не будем углубляться в технические детали, но сделаем все возможное, чтобы объяснить, как они работают и как они к вам попадают.

Далее, стараясь не показаться слишком параноидальным, мы увидим, что RAT можно рассматривать почти как оружие.

На самом деле, некоторые из них были использованы как таковые.

После этого мы представим несколько самых известных RAT.

Это даст вам лучшее представление о том, на что они способны.

Затем мы увидим, как можно использовать инструменты обнаружения вторжений для защиты от RAT, и рассмотрим некоторые из лучших из этих инструментов.

Троян удаленного доступа — это разновидность вредоносного ПО, которое позволяет хакеру удаленно (отсюда и название) получить контроль над компьютером.

Давайте проанализируем имя.

Троянская часть рассказывает о том, как распространяется вредоносное ПО.

Это относится к древнегреческой истории о троянском коне, который Улисс построил, чтобы вернуть город Трою, который был осажден в течение десяти лет.

В контексте компьютерного вредоносного ПО, троянский конь (или просто троян) представляет собой вредоносное ПО, распространяемое как-то еще.

Например, игра, которую вы загружаете и устанавливаете на свой компьютер, на самом деле может быть троянским конем и содержать некоторый вредоносный код.

Что касается удаленного доступа RAT, то это связано с тем, что делает вредоносная программа.

Проще говоря, это позволяет его автору иметь удаленный доступ к зараженному компьютеру.

И когда он получает удаленный доступ, у него практически нет ограничений на то, что он может сделать.

Это может варьироваться от изучения вашей файловой системы, просмотра ваших действий на экране, сбора ваших учетных данных для входа в систему или шифрования ваших файлов, чтобы затем потребовать выкуп.

Он также может украсть ваши данные или, что еще хуже, данные вашего клиента.

После установки RAT ваш компьютер может стать концентратором, откуда атаки будут запущены на другие компьютеры в локальной сети, что позволит обойти любую защиту периметра.

К сожалению, rat существуют уже более десяти лет.

Считается, что эта технология сыграла свою роль в широкомасштабном разграблении американской технологии китайскими хакерами еще в 2003 году.

Расследование в Пентагоне выявило кражу данных у американских оборонных подрядчиков, причем секретные данные о разработке и испытаниях были переданы в места расположения в Китае.

Возможно, вы помните, как отключались энергосистемы на восточном побережье США в 2003 и 2008 годах.

Они также были прослежены в Китае и, по-видимому, им способствовали RAT.

Хакер, который может запустить RAT в систему, может воспользоваться любым программным обеспечением, которое есть в распоряжении пользователей зараженной системы, часто даже не замечая этого.

Злонамеренный разработчик RAT может взять под контроль электростанции, телефонные сети, ядерные объекты или газопроводы.

Таким образом, RAT не только представляют угрозу для корпоративной безопасности.

Они также могут позволить нациям атаковать вражескую страну.

Как таковые, их можно рассматривать как оружие.

Хакеры по всему миру используют RAT для слежки за компаниями и кражи их данных и денег.

Между тем проблема RAT теперь стала вопросом национальной безопасности для многих стран, в том числе России.

Первоначально использовавшаяся для промышленного шпионажа и саботажа китайскими хакерами, США стала ценить мощь RAT и интегрировала их в свой военный арсенал.

Давайте посмотрим на некоторые из самых известных RAT.

Наша идея здесь не в том, чтобы прославить их, а в том, чтобы дать вам представление о том, насколько они разнообразны.

Back Orifice — это американский RAT, который существует с 1998 года. Это своего рода дедушка RAT.

Первоначальная схема эксплуатировала уязвимость в Windows 98.

Более поздние версии, которые работали в более новых операционных системах Windows, назывались Back Orifice 2000 и Deep Back Orifice.

Эта RAT способна скрывать себя в операционной системе, что делает ее особенно трудной для обнаружения.

Однако сегодня большинство систем защиты от вирусов используют в качестве сигнатур исполняемые файлы Back Orifice и поведение окклюзии.

Отличительной особенностью этого программного обеспечения является то, что оно имеет простую в использовании консоль, которую злоумышленник может использовать для навигации и просмотра зараженной системы.

После установки эта серверная программа связывается с клиентской консолью по стандартным сетевым протоколам.

Например, известно, что используется номер порта 21337.

DarkComet был создан еще в 2008 году французским хакером Жаном-Пьером Лесуэром, но привлек внимание сообщества кибербезопасности только в 2012 году, когда было обнаружено, что африканское хакерское подразделение использует эту систему для нацеливания на правительство и вооруженные силы США.

DarkComet характеризуется простым в использовании интерфейсом, который позволяет пользователям, практически не имеющим технических навыков, выполнять хакерские атаки.

Это позволяет шпионить через кейлоггинг, захват экрана и сбор пароля.

Управляющий хакер также может управлять функциями питания удаленного компьютера, позволяя включать или выключать компьютер удаленно. Сетевые функции зараженного компьютера также можно использовать для использования компьютера в качестве прокси-сервера и маскировки его личности во время рейдов на других компьютерах. Проект DarkComet был заброшен его разработчиком в 2014 году, когда было обнаружено, что он используется сирийским правительством, чтобы шпионить за его гражданами.

Mirage — известная RAT, используемая спонсируемой государством китайской хакерской группой.

После очень активной шпионской кампании с 2009 по 2015 год группа замолчала.

Mirage был основным инструментом группы с 2012 года.

Обнаружение варианта Mirage, названного MirageFox в 2018 году, является намеком на то, что группа может вернуться в действие.

MirageFox был обнаружен в марте 2018 года, когда он использовался для слежки за правительственными подрядчиками Великобритании.

Что касается оригинальной Mirage RAT, она использовалась для атак на нефтяную компанию на Филиппинах, тайваньских военных, канадскую энергетическую компанию и другие цели в Бразилии, Израиле, Нигерии и Египте.

Этот RAT поставляется встроенным в PDF.

Открытие его приводит к выполнению скриптов, которые устанавливают RAT.

После установки его первое действие — отчитаться перед системой управления и контроля с проверкой возможностей зараженной системы.

Эта информация включает в себя скорость процессора, объем памяти и использование, имя системы и имя пользователя.

Антивирусное программное обеспечение иногда бесполезно себя ведет при обнаружении и предотвращении RAT.

Это связано отчасти с их природой.

Они прячутся как нечто совершенно законное.

По этой причине они часто лучше всего обнаруживаются системами, которые анализируют компьютеры на предмет ненормального поведения.

Такие системы называются системами обнаружения вторжений IDS.

Мы искали на рынке лучшие системы обнаружения вторжений.

Наш список содержит набор добросовестных систем обнаружения вторжений и другого программного обеспечения, которое имеет компонент обнаружения вторжений или которое может использоваться для обнаружения попыток вторжения.

Как правило, они лучше идентифицируют трояны удаленного доступа, чем другие типы средств защиты от вредоносных программ.

Читайте также: