Как сохранить вирус в кузе

Здравствуйте! В этом посте (первом) я покажу, как создавать вирус шутку через блокнот. Сразу прошу не бомбить и не писать гневные комменты типа: "Да такого миллион!", "Да что ты знаешь!", "Да пошел ты в жопу!" и т.д. Да, я знаю, что эти "вирусы" создавали давно. Но я к примеру открыл для себя это совсем недавно. Месяца 3 назад.

Ближе к делу: я буду рассказывать что эта шутка вообще делает, буду вставлять скрины и все объяснять. Напомню, это ознакомительный пост! В других постах я буду конкретно писать, как создать такой-то вирус.

Вирус-шутка это программа, которую создают в блокноте. Т.е. пишешь там команды и сохраняешь их определенных форматах. Если все правильно сделано, без ошибок, то вирус-шутка сработает. Кстати, "вирус-шутка" это условное название. В блокноте можно создать и игру, и крестики нолики, часы.

ПРЕДУПРЕЖДЕНИЕ. Перед созданием вируса отключите Анти-Вирус.

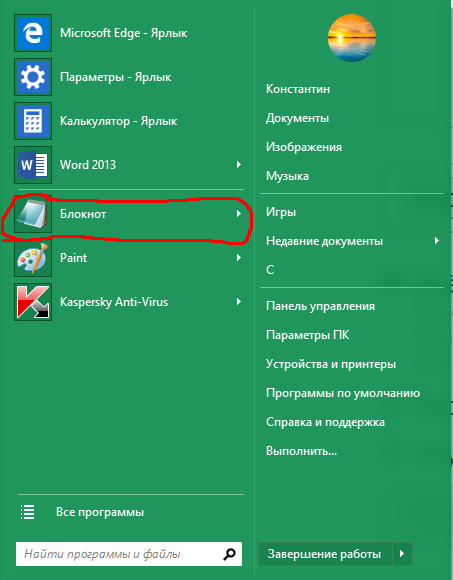

1) Создание вируса: Для начала откройте блокнот.

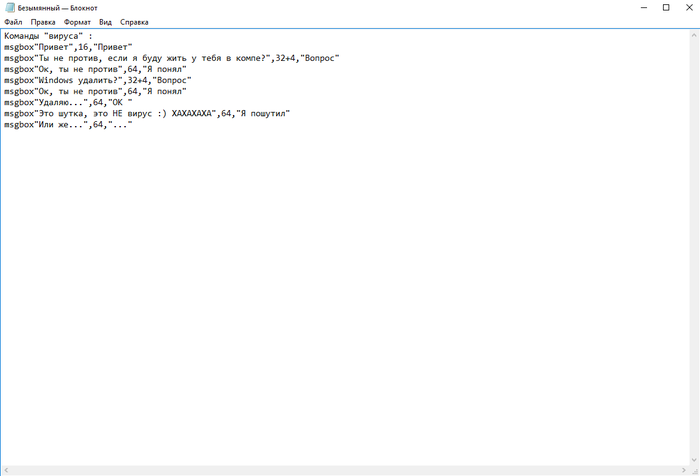

2) В блокноте начинайте писать команду. Для начала скопируйте этот текст туда:

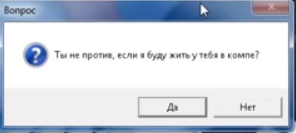

msgbox"Ты не против, если я буду жить у тебя в компе?",32+4,"Вопрос"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Ок, ты не против",64,"Я понял"

msgbox"Это шутка, это НЕ вирус :) ХАХАХАХА",64,"Я пошутил"

msgbox"Или же нет. ",64,". "

Я НЕ ЖЕЛАЮ ВАМ ЗЛА! ЭТОТ ВИРУС НЕ МОЖЕТ ПРИНЕСТИ ВАМ И ВАШЕМУ КОМПУ ВРЕДА!

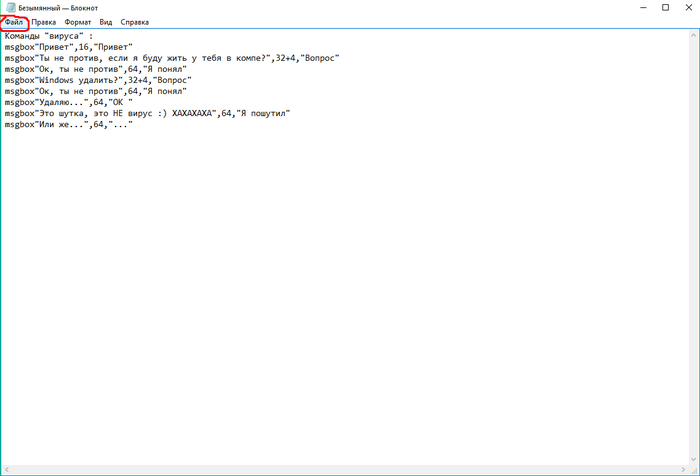

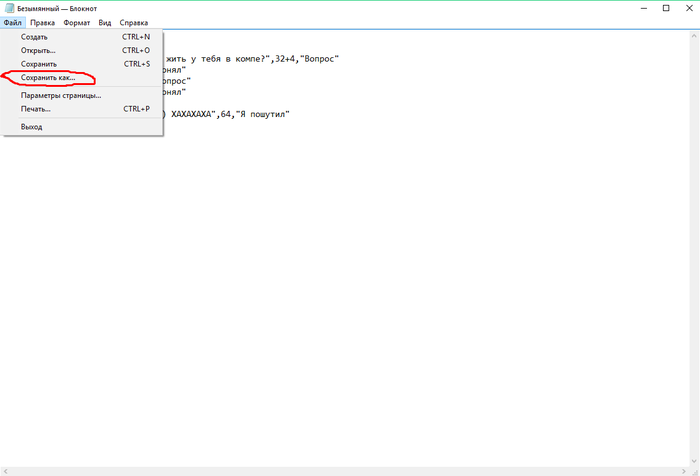

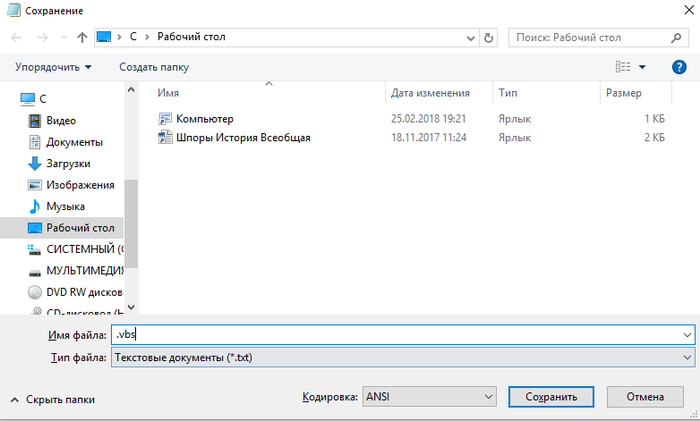

3) Сохраните ваш текст в формате .vbs Смотрите далее.

4) Теперь у вас на Рабочем столе должен появиться вот такой значок:

5) Заходите в него.

6) У вас должен открыться вирус-шутка. Если же не работает, то два варианта: либо у вас включен Анти-Вирус, либо ваш комп не поддерживает это.

7) НЕ ПУГАЙТЕСЬ! ВИРУС-ШУТКА НЕ ПРИНЕСЕТ ВРЕДА. Теперь вам осталось читать то, что там написано, и кликать по кнопкам (любым).

Вы можете изменить в команде вируса текст. Например вместо "Windows удалить?" можно написать "ставьте лайки!". Удачи вам, экспериментируйте со своими вирусами!

И так, как я обещал, это был ознакомительный пост. Вскоре я выложу пост, где подробно опишу все значения, как все делать и т.д. Отпишитесь в тапках как вам мой пост, киньте скрины своего вируса. Мне будет интересно :D

сука! у меня винда удалилась!

Не ври. Этот вирус-шутка и близко такого сделать не может.

ТС, у вас тоже снегопад? Занятия в школах отменили?

Да, отменили. Вот и сижу, "клавотюкаюсь".

Мне хочется узнать все подробно как это работает что обозначает msgbox, цифры 64; 32+4

"msgbox" - название команды, которая выводит стандартный диалог. Цифрами выбирается стиль отображения (иконка внутри диалога и воспроизводимый звук при открытии). Также стилем выбираются кнопки (их текст и количество)

Отображаемых иконок всего 4: ошибка, вопрос, восклицание и внимание. Столько-же звуков.

Кнопок в связке по более:

Ок

Ок, Отмена

Да, Нет

Да, Нет, Отмена

Повтор, Отмена

Пропустить, Повторить Отменить

Т.к. эти диалоги выдаются системой, то можно указать только заголовок и текст диалога. Свой текст кнопок или свою иконку Вы не сможете установить. Можно вывести диалог без иконки. Вроде ничего не забыл. Давно увлекался этим, потом перешел на норм. язык программирования.

Ой, а может поможете раз разбираетесь?

Хочу коллегу разыграть/ поздравить с днем рождения. Он в командировке сейчас. Хочу ему на почту файл бросить который в определенный день ему на принтер выведет поздравление. Как можно батник сделать, чтобы он себя в автозагрузку прописал и именно в определенный день сработал? Ну и удалился потом, чтоб он не догадался.

В инете поискал, там только на удаление доков батники) и определенного дня нельзя поставить.

Если хотите именно батник, то можно попробовать использовать планировщик Windows, но с батниками куча ограничений.

О поздравлялке: даже если Вы отправите эл. письмо с батником или exe-шником, то поздравление не сработает, пока его не скачают и не запустят. В некоторых случаях почтовый сервис может отправить письмо в папку "Спам" (пользователь его не увидит), либо при скачивании файл заблокирует антивирус, но это все маловероятно.

На счет печати принтером: это можно, но обязательно? Можно например вывести на экран красивый диалог, или картинку :)

Нет с программкой не тот эффект))) Да и вк нету.

Просто хотелось отправить на почту письмо, (его обязательно откроют, так как с этого адреса только по работе приходит, да и с чувством опасности у людей проблемы))), чтоб этот файл прописался в планировщик или в автозагрузку, а в нужный день отправил бы на печать текст. Там принтер ежедневно включают, так что по-любому бы удивил)))

Я батники когда-то давно делал. Даже похожий прикол видел, когда из планировщика каждый день на печать выходит "Ты умрешь через *** дней", "Ты умрешь завтра", "Это случится сегодня". Но там надо было за компом посидеть, чтоб настроить. А как это "дистанционно" через почту сделать я не знаю.

В любом случае спасибо.

Хм, думаю, что через батник хоть и сложно, но реально: батник запускает установщик Windows (msiexec.exe) с параметром, который скачает и установит программу и документ с текстом печати. Программа прописывается в автозапуск и следит за датой и временем системы. Как только дата начала наступает, программа запускает скрытый процесс Microsoft Office Word (winword.exe) с параметром начала печати нашего документа. Программа делает какую-нибудь отметку на каком-либо ресурсе (сайте или сервере), что она успешно отработала. Запускается msiexec.exe с параметром удаления нашей программы (программа удаляется с компьютера).

Несколько вопросов:

- на компьютере есть MS Office Word? Иначе придется создавать документ формата .rtf (поддерживается системой без доп. софта)

- проще изначально в письме использовать не батник, а именно приложение (exe-файл, т.к. не придется сначала создавать, а после скачивать установщик). Если нужно, то предоставлю исходный код приложения. Язык программирования - AutoIt 3. Его синтаксис очень напоминает рассматриваемые в посте скрипты. Так может лучше обойтись без батника?

- нужны дата запуска печати документа и текст поздравления

- желательно заранее знать, какая операционная система установлена на компьютере, где будет выполняться "поздравлялка" (XP, Vista, 7, 8, 8.1, 10 или серверные редакции систем Windows)?

Tермины & Определение

- RunPe

- Runpe - это часть кода которая инжектирует функциональную часть вируса в память выбранного процесса.

- Injection

- Процесс по размещения PayLoad в память выбранного процесса называется Инъекция т.е Injection

- Наиболее часто инъецированные процессы:

- svchost.exe

- Regasm.exe

- explorer.exe

- Браузер по умолчанию ( chrome.exe, opera.exe, firefox.exe, iexplorer.exe )

- itselt - т.е сам ( Имея в виду PayLoad инжектится в запущенный процесс )

- vbc.exe

- cvtres.exe

- PayLoad

- объясняя новичкам это означает, файл который вы выбрали для шифрования (т.е вирус)

- Ecryption

- Алгоритм который "Защищает" преобразовывает байты выбранного файла, делая их неузнаваемыми и полностью отличающими от оригинальных байтов файла.

- Stub

- Программа создаётся для того чтоб хранить зашифрованный файл (encrypted file) и при запуске инжектировать его в память

- Это где

- Private Stub

- Тоже самое, что и выше кроме того что вы должны быть единственным человеком, использующий этот Stub

- Kод в основном сильно отличается от "Публичных Стабов" что делает его труднее обнаруживаемой при сканирование

- Дальше придерживается "FUD" - Fully undetectet

Как всё это работает?

- Иллюстрация 1.1 демонстрирует что криптер делает с вашим сервером

- Определение Скантайма

- Файл при сканирование обнаруживаемый - означает: Если до того как его запустили Антивирус обнаруживает его или когда сканирование запущено файл был обнаружен и отмечена как Угроза

- Обнаружения при сканирование (Scantime Detect) вызваны видимыми инструкциями файла или "PE info" - как сборка/иконка, Клонированный сертификат, тип ресурсов и размер файла.

- В основном это означает что RAT/Server которую вы криптуете практический не отличается потому что файл был зашифрован Хреного плохо или для Антивирусов узнаваемым способом.

- Безопасные место где вы можете проверять Стаб на ScanTime Detection это:

- Oпределение Рантайма

- Файл при запуске обнаруживаемый - означает: Если файл был запущен и вашь Антивирус обнаружил его и отметил его как угрозу и Заблокировал, Остановил, Удалил его.

- Обнаружения при запуске (Runtime Detect) вызвано из за поведения. Восновом как ваш файл действует и выполняется может и вызвать обнаружение при запуске.

- Rat/Server который вы закриптовали влияют на обнаружение при запуске

- Если вы хотите избежать обнаружение при запуске (Runtime Detect) вы должны воздерживаться от перегруженных настроек. RootKit (руткит) вероятнее всего будут обнажении. Лучше всего использовать как можно меньше настроек/функций при создание вашего сервера и более из криптора. Почему? да потому что легко обнаружить поведение широко известного RAT-а, когда он некогда не был обновлён и изменён. Криптеры обновляются и модифицируются так что более надежнее использовать их настройки чтоб избежать Runtime Detect-а.

- Способ предотвратить некоторые Runtime Detect-и это Анти сканирование памяти (Anti Memory Scan). Которая в основном будет отказать в доступе к пространству памяти где ваш сервер будет работать.

- Безопасные место для сканирование Runtime Detection было Refud.Me но их Закрыли!

- Обнаружение

- Scantime

- Вызванное пользователем:

- Вызванное Криптером/програмистом(кодером):

- Runtime

- Вызванное пользователем:

- Выбирание всех возможных настроек в RAT.

- Выбор общих процессов для инжекта

- Здесь некоторые инструкции как исправить всё это:

- Избегайте инжекта в процессы как svchost.exe т.е известные

- Добавьте Задержку (30сек+) этим можно обходить Рантайм некоторых Антивирусов

- Добавьте хорошую информацию и иконку

- Вызванное Криптером/программистом(кодером):

- Чрезмерное использование Runpe без модификации

- Copy&Paste кода

- Долгое время не проверял Runtime Detection

Как не "развращать" ваш Server?

- Чего Следует избегать:

- Двойное криптование - С какой стати вы это делаете.

- Кликанье на каждую отдельную функцию в RAT и в Crypter-е тоже

- Важные Вещи, что нужно держать в уме:

- ваш файл Native или .NET/Мanaged?

- Является ли ваш файл .NET?

- Рекомендированно использовать для инекции "itself" использование других настроек может испортить вашь файл.

- Является ли ваш Файл Native?

- Рекомендованно не использовать для инекции "itself". Выберите что-то другое.

Почему Мой Файл уже не FUD?

- Очень важные факторы в том как быстро она детектится:

Это и есть работа криптора, они могут стать обнаруживаемы. Но Refud чистить его возможно, это делается менее чем за час!

Как не испортить вашему криптору FUD Time?

- Чего следует избежать:

- Запрещённые сайты для сканирования(здесь не все):

Загрузка ваших файлов на сайты Uploading Host Files

- Запрещённые сайты для загрузок ваших файлов(здесь не все):

Не отправляйте ваши файлы через Скайп! (Иллюстрация 1.2)

Иллюстрация 1.2:

- Дела которые необходимо делать:

- Каждый антивирус будет делится семплами с ваших ПК убедитесь, что вы отключили любую такую услугу на ваших AVs.

Как не надоедать владельцу криптера?

- Чего следует избегать:

Постить резултаты детекта на оф.сайте в комментариях ОСОБЕННО тогда когда эти детекты ваша вина.

- Дела которые необхадимо делать:

будь терпеливым Соблюдай правила Не будь идиотом Читайте все инструкции/видео уроки для настройки криптера а после этого общайтесь с саппортом для решение ваших проблем

Crypter Характеристики и описание:

- Startup инсталация:

Многие различные типы: Использование регистра(regedit), Задачи, Копирование файла в Startup фолдет, другие.

- Startup Persistence:

- Anti Memory Scan:

Чрезвычайно полезно для обхода RunTime Detect

- Elevate Process/Privileges:

- Critical Process:

- Mutex:

- Melt File:

- File Pumper:

- Compress:

- Icon or Assembly Cloner:

- Encryption Algorithm:

- Delay Execution:

Добавление 30+ секунд будет в некоторых случаях обходить RunTime Detection, верить этому или нет вам решать!.

- Binder:

- Downloader:

- USG – Unique Stub Generator:

В реале это функция прост изменяет имена переменных и какие-то методы.

- Fake Message Box:

- Hide File:

- Antis:

- Популярные Anti:

- Botkill:

- Spreaders:

- Копирует файл в тех местах, где он может заразить других пользователей.

- Спреадерс не работают так что не ебите себе мозгы

- Common spreaders:

- USB

- Rar/Zip

- Chat/IM (Skype, Facebook, Omegle, Twitter) -Spamming

- Junk Code:

- Добавляет безспалезний мусорний код для баипасса Scantime Detection

- Remove Version Info:

- Удаляет инфу о файле

- Require Admin:

- Запрашивает окно UAC с просьбой, чтобы запустить файл как Admin.

- Certifcate Clone/Forger:

- Добавляет сертификат к файлу

Как действовать: в транспорте, магазинах, офисах

1. Маски.

Можно использовать одноразовые маски для лица в общественном транспорте и других местах скопления людей. Снимать маску следует сразу же после выхода из транспорта на свежий воздух. На улице они совершенно бесполезны. Помните, что использованную маску необходимо выбросить, даже если срок ее службы составил не более 20 минут.

Маски - действенное средство по профилактике гриппа, но помните о правилах их эффективного применения. Фото: Михаил ФРОЛОВ

2. Моем руки после поручней и тележек.

Будьте бдительны: после прикосновения к источнику инфекции достаточно почесать нос, потереть глаза, съесть что-нибудь немытыми руками, чтобы она попала на слизистые оболочки дыхательных путей и начала развиваться.

Поэтому так важно мыть руки после прихода с улицы. А если нет возможности вымыть — обязательно протирать дезинфицирующими салфетками или лосьонами.

3. Протирайте клавиатуру и мышку.

Чаще всего на работе мы дышим и чихаем на экран компьютера или ноутбука. Не забудьте потом заботливо протереть то, на что начихали. Включая все, что трогаете (мышку и клавиатуру).

ВАЖНО!

* Длительность жизни вируса гриппа на руках человека - не более пятнадцати минут.

* в воздухе помещений он активен от двух до девяти часов,

* на тканях и бумаге вирус гриппа - максимум на двенадцать часов,

* на стеклянных поверхностях — до восьми дней,

* На на металлических и пластиковых предметах – до двух суток.

4. Дышим эфирными маслами.

Даже несколько капель натурального эвкалиптового масла при испарении обладают противовоспалительным, антисептическим и иммуностимулирующими свойствами. Еще к эфирным маслам с противовирусным эффектом относят масла мяты, можжевельника, шалфея, чайного дерева, эвкалипта.

Можно использовать капли или спреи с эфирными маслами (например, брызнуть или капнуть перед выходом на шарф или платок и вдыхать время от времени). С профилактической функцией хорошо справляются и карандаши-ингаляторы.

Прививка против гриппа поможет снизить ваши шансы подхватить эту болезнь. Фото: Олег УКЛАДОВ

Как быть дома

5. Промываем нос.

Если пришлось долго быть в общественных местах, то дома промойте нос солевым раствором – это обеспечит дезинфекцию слизистой носоглотки и снизит риск развития воспалительного процесса.

Можно купить уже готовые наборы для промывания, а можно использовать спринцовку и домашний раствор. Приготовить его просто: для профилактики используется раствор слабой концентрации – в 200 мл горячей воды добавляют по 1 ч. л. пищевой соды и поваренной соли. Раствором можно пользоваться, когда он остывает до комнатной температуры.

Как быстро избавиться от насморка

6. Не забываем про пульты, планшеты и мобильники.

Все, чего мы касаемся руками на улице (ручки у сумок, мобильники, планшеты) нужно обрабатывать в сезон вирусов как можно чаще. Лучше если это будут салфетки или антисептические лосьоны (с содержанием спирта не менее 60%).

Не забывайте протирать также выключатели, дверные ручки, пульты от телевизора, клавиатуру и мышку домашних компьютеров и другие часто используемые предметы в доме.

7. Купите увлажнитель воздуха.

Не стоит забывать и об увлажнении воздуха в помещении — это поможет держать слизистые (наш барьер от вирусов) в тонусе. Обезопасить от микробов и вирусов помещение помогут специальные фотокаталитические очистители. Специально разработанные приборы разрушают микроскопические организмы и эффективно борются с вирусами и бактериями.

КСТАТИ

Простое, но важное: хорошо спим, много пьем и едим зеленые и оранжевые овощи и фрукты

В сезон распространения вирусов наш организм проходит серьезную проверку на стойкость. Неправильное питание, малоподвижный образ жизни, нестабильный сон – все это повышает риск заболевания.

* Поэтому спите максимально долго и правильно (не меньше 8 часов и ложитесь в одно и то же время).

* Больше гуляйте (например, от метро до дома по вечерам).

* Добавьте в рацион больше овощей и фруктов: темно-зеленые, красные и желтые овощи и фрукты, содержащие антиоксиданты, витамины А, С, Е и бета-каротин.

* Не забывайте про индивидуально подобранный питьевой режим, который позволит восполнить дефицит жидкости в организме и увлажнить слизистые. Как известно, вирусы легче проникают в клетки эпителия верхних дыхательных путей, когда они недостаточно увлажнены и на них появляются микротрещины.

Чем лучше питаться в сезон простуды и гриппа

Возможное продолжение эпидемии коронавируса до 2021 года повысит риск домашнего насилия и увеличит проблемы с психическим здоровьем в семьях учащихся и преподавателей, говорится в материалах РСПП к заседанию Координационного совета союза по противодействию коронавирусной инфекции (есть у РБК), их подлинность подтвердил один из участников совещания.

Материалы включают обзор возможных мероприятий в условиях распространения коронавируса по нескольким отраслям, в том числе по образованию. Авторы отмечают, что документ — это обобщение практик различных стран по противодействию коронавирусу и он не является рекомендацией о введении мер на уровне конкретного региона или предприятия.

Всего авторы доклада рассматривают три возможных сценария развития эпидемиологической ситуации, каждый из которых окажет воздействие на систему образования.

- Быстрое и эффективное ограничение распространения вируса (четыре-восемь недель).

- Эффективные меры реагирования, но повторение вспышек инфекции в отдельных регионах (три-четыре месяца).

- Продолжение эпидемии в 2021 году (весь 2020-й и часть 2021 года).

Каждый сценарий описывает, как будет меняться здоровье учащихся и преподавателей, что будет с кадрами, а также какие изменения претерпит операционная деятельность учреждений. Чем продолжительней сценарий развития эпидемии, тем критичнее становятся условия.

Министерство просвещения в середине марта рекомендовало регионам переходить на дистанционное обучение. В конце марта Минпросвещения приняло решение о переносе ЕГЭ и ОГЭ. Начало экзаменов для 11-классников и девятиклассников было перенесено на 8 июня.

В случае необходимости учебные заведения могут перенести часть учебной программы для младших и средних классов на следующий год. Всероссийские проверочные работы, которые учащиеся с четвертого по 11 класс обычно пишут в конце учебного года, были перенесены на осень 2020 года.

Первый сценарий: непродолжительная эпидемия

Второй сценарий: эпидемия на три-четыре месяца

- Повторные вспышки в отдельных регионах могут повлиять на здоровье преподавателей и учащихся, сохраняется риск инфицирования.

- Повышается риск домашнего насилия и появления проблем психического здоровья из-за продолжительной неопределенности.

- При развитии эпидемии по такому сценарию удаленное обучение должно быть организовано на высоком уровне.

- Разные подходы к образованию в разных школах и регионах могут оказать влияние на проведение экзаменов, поступление абитуриентов в вузы и выставление оценок.

- Перед образовательными учреждениями встанет вопрос о сохранении персонала, который не задействован в обучении учащихся.

- Нарушится процесс профессионального развития преподавателей.

Третий сценарий: продолжение эпидемии в 2021 году

- Некоторые учащиеся рискнут потерять полный учебный год, а в группе учащихся высокого риска (неблагополучные семьи и т.п.) возрастет процент отсеявшихся.

- Появится необходимость нанять и обучить новых преподавателей.

- Повышается риск домашнего насилия и проявления психических проблем у учащихся, членов их семей и преподавателей.

- Увеличатся затраты на инфраструктуру для перехода на постоянное удаленное обучение.

Как отмечают авторы доклада, при любом сценарии мотивация и поддержка преподавательского состава — один из наиболее важных факторов успеха удаленного обучения.

РБК направил запросы в пресс-службу Минобрнауки с просьбой оценить сценарии, описанные РСПП.

В Минпросвещения отметили, что, как бы ни складывалось развитие эпидемиологической ситуации, ведомство находится в постоянном взаимодействии с регионами и принимает все возможные меры, направленные на защиту здоровья учащихся. Такими мерами в ведомстве назвали, к примеру, круглосуточную горячую линию по вопросам дистанционного обучения, психологическую поддержку родителей в специальных консультационных центрах.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Читайте также: