Как распространять вирус darkcomet

![]()

Так-как меня достали уже спрашивать, решил загнать всё в одну тему, с ответами на вопросы.

Итак вопросы:

1. Что такое DarkComet и есть-ли официальная поддержка ?

DarkComet - Это программа, класса удалённого администрирования, но в отличие от легальных программ, имеет возможность скрытой установки, плюс многие сборки имеют достаточно широкий функционалл, например кейлоггер и т.д.

Проект был закрыт в 2012 году, т.к. автор незахотел поддерживать малварьщиков, подробнее здесь:DarkComet-RAT Official Website

Так-что оффициальной поддержки нет и не будет.

2. Где можно скачать сборки программы без вирусов и смс ?

Ответ:

У нас на форуме есть тема DarkComet RAT (все версии) где можно скачать разные сборки.

3. Как настроить сборку ?

Ответ:

В сети есть куча инструкций, да и в целом программа имеет понятный интерфейс, но вот простенький манн для совсем новичков:

Как использовать DarkComet - подробная интсрукция:

Наверно многих интересует как настроить комету, а так же как ее использовать. В этой статье я расскажу и покажу как это делать.

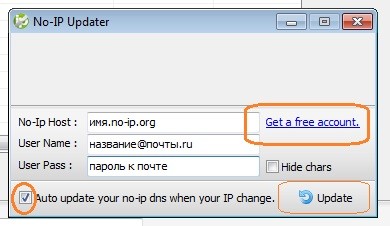

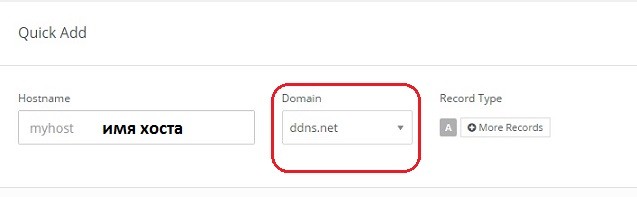

После регистрации нам нужно создать Host

В HostName пишем любой домен, который нравится. Через него будем перенаправляться на наш IP. В поле IP Adress пишем наш IP, Остальное как показано на картинке.

Хост мы создали. Теперь приступим к созданию стаба.

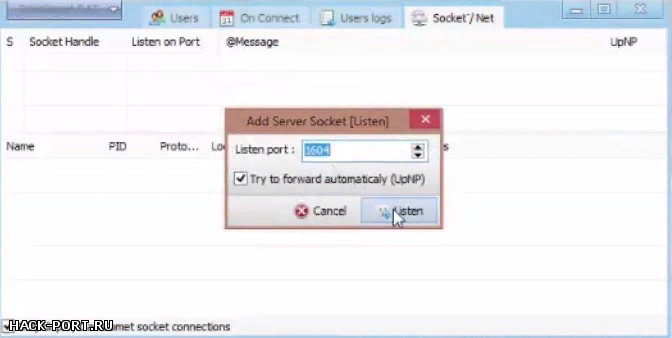

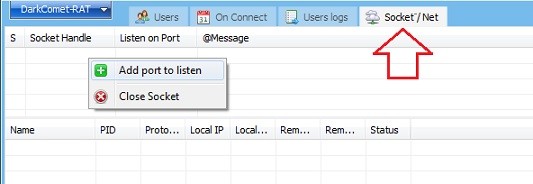

Для начала нужно открыть порты, делается это во вкладочке Scoket/Net. В поле порт указываем любой порт (обычно это 1604). И жмем Listen.

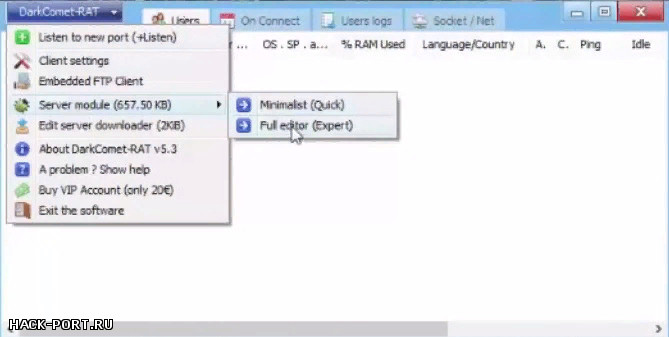

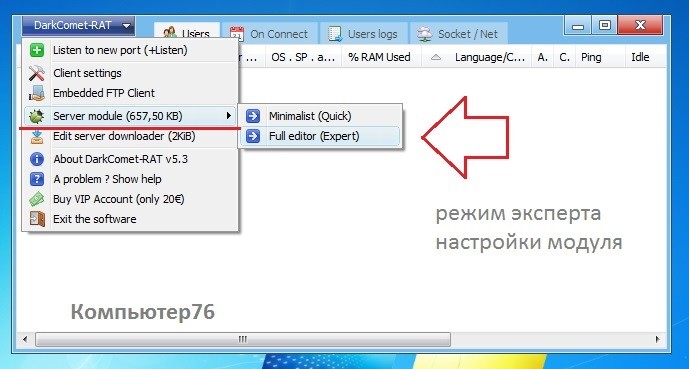

Отлично, теперь уже создаем стаб. Переходим по DarkCometRat -> ServerModule -> FullEditor

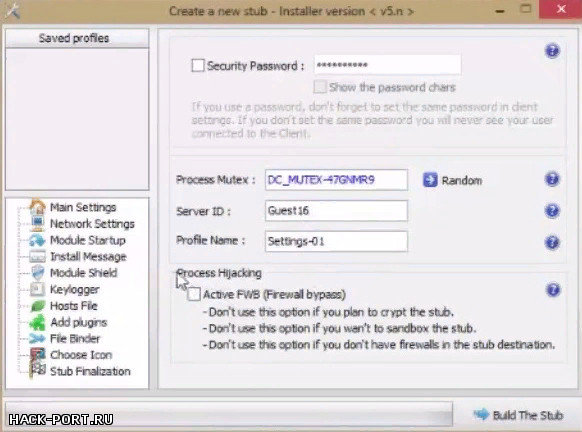

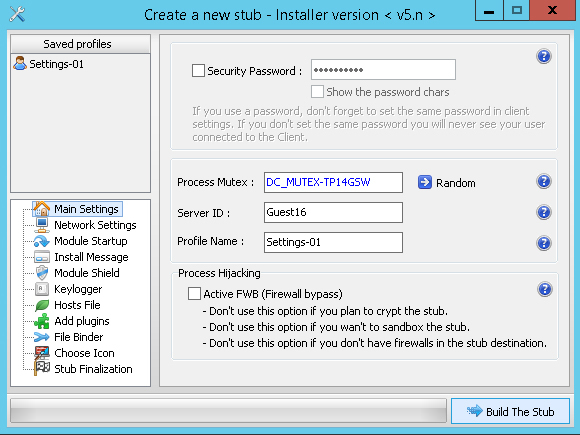

У нас открылось окно создания стаба. Давайте детально рассмотрим вкладочки.

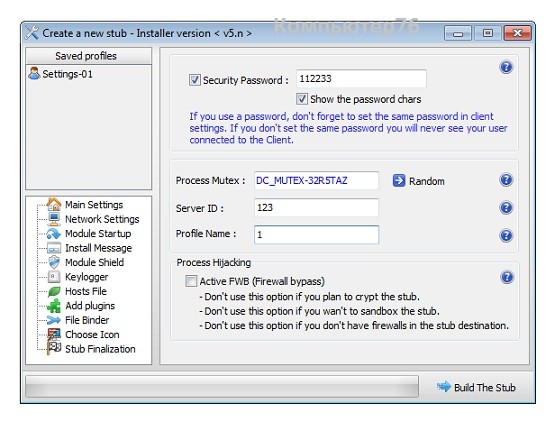

1. MainSettings

Ничего особенного, просто тыкаем пару раз на кнопочку Random и пишем удобный для нас Server Id.

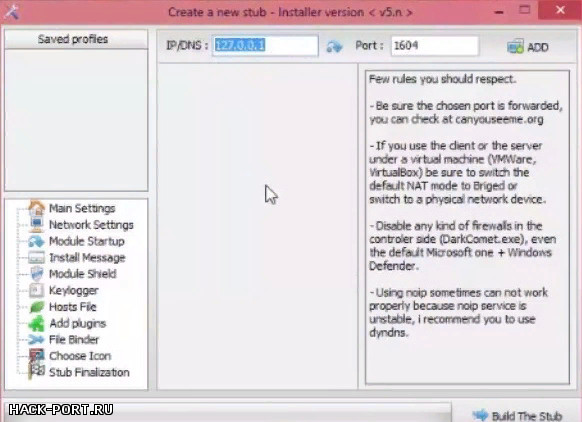

2. Network Settings

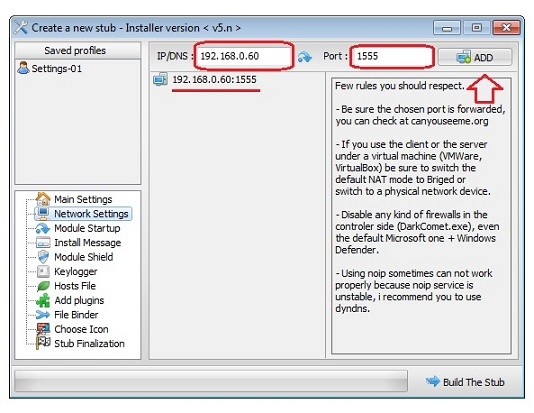

Самые важные настройки в поле IP/DNS указываем свой IP (если IP статичный) или Host (который создали в самом начале) если IP динамический. В поле Port указываем порт, который мы открыли в начале. И жмем ADD.

3. Module Startup

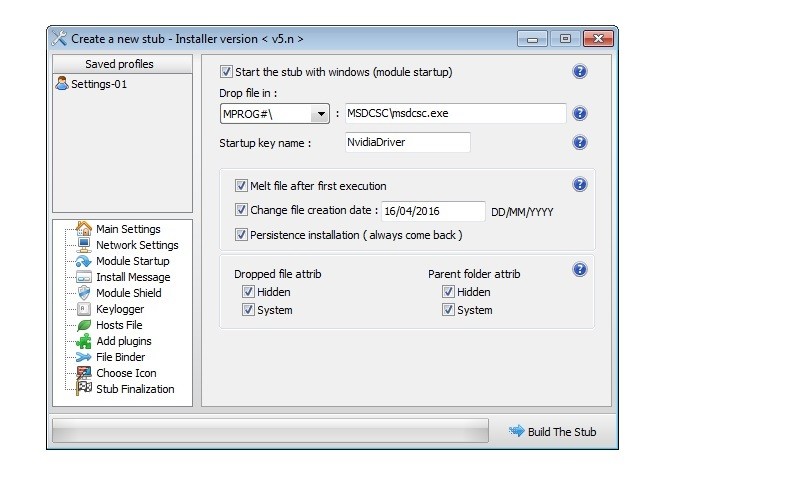

Это запуск нашего стаба вместе с WINDOWS, если да, то ставим галочку и выбираем куда сохранять наш сервер. Остальное не трогаем.

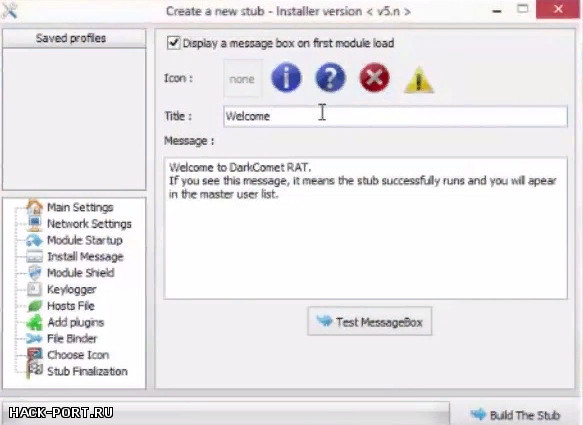

4. Install Message

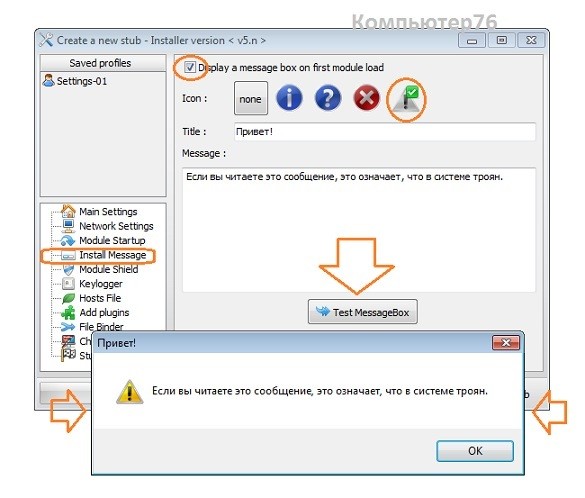

Можем выбрать сообщение при запуске стаба, лучше не включать.

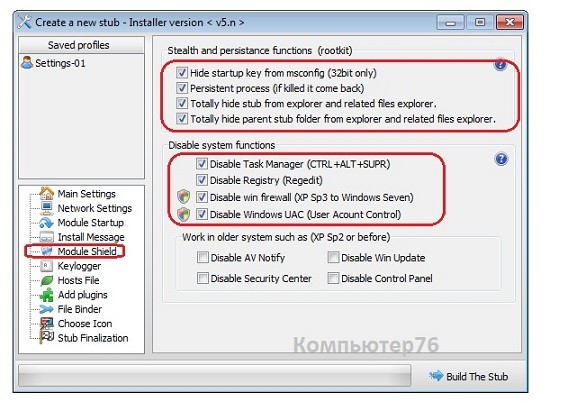

5. Module Shield

Функции стаба, сами разбирайтесь, я не трогаю.

7. HostFile

Можно прописать значения в файл Hosts

8. File Binder

Отличная функция склейки файлов. Делается все очень просто, выбираем exe и жмем add.

9. Choose Icon

Выбор иконки стаба. Можно загрузить свою или выбрать из предложенных.

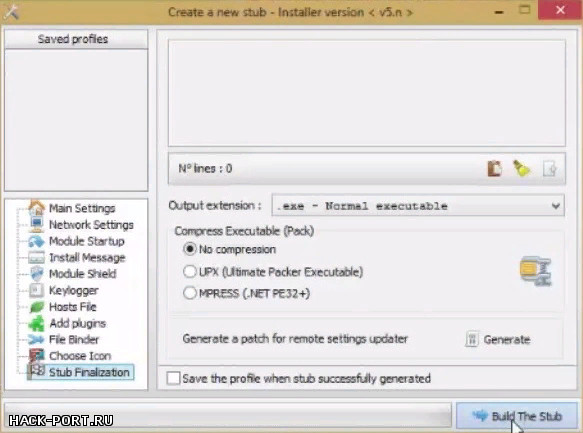

10. Stub Finalization

Собственно создание самого exe файла. Можно сжать upx или MPRESS. Я обычно не сжимаю. Жмем Build the stub и сохраняем в любое место. Осталось кинуть этот файл жертве.

4. Будет-ли детектить сборку антивирусы ?

Ответ:

Да-разумеется, т.к. сборки старые. Вам нужны крипторы хорошие, ну и сама сборка должна-быть минимальна, т.е. без всяких там добавление в автозагрузку и т.д.

5. Есть-ли уязвимости в сборках ?

Ответ:

|

DarkComet RAT (троян удаленного доступа) для взлома Windows |

[graytable] DarkComet RAT (троян удаленного доступа) для взлома Windows | Шпионим за Windows

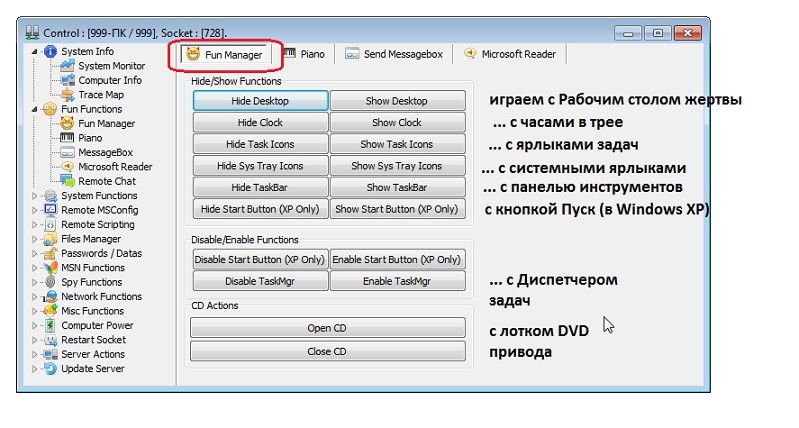

Вечером решил написать небольшой мануал по настройке такого софта ка DarkComet RAT, для тех кто не знаком с данным софтом я объясню в кратце что это программа(троян) для удаленного управления чужим компьютером Это темная материя, ну это троян или, можно сказать, RAT. Которые могут быть использованы для многих целей вашей целевой системы, таких как ключи входа в систему, отправка сообщений жертве, выключение его системы, создание невидимых значков и многое другое. Во-первых, нам нужно скачать это. Вы получите эту папку и внутри нее у вас есть файл точка EXE. Поэтому, когда я запускаю эту программу, я получаю интерфейс этого плохого инструмента для создания вируса или RAT. Как бы ты это ни назвал? Нам нужно перейти сюда в разделе DarkComet Rat и сказать серверный модуль, и здесь мы выберем полный редактор. Он попросит вас ввести пароль безопасности, который вы не хотели бы изменять, и здесь он говорит, что обрабатывает мьютекс и оставляет его. , Процесс, где он будет активирован, но все, что мы можем сказать, обойти брандмауэр. Так что это будет немного шуметь, поэтому я просто не буду проверять это здесь. Далее вы получите настройки сети, под этим укажите свой IP-адрес. Поэтому я хочу проверить свой IP-адрес, поэтому я просто открою командную строку и произнесу IP-конфигурацию. Мой IP-адрес, где он говорит порт по умолчанию. Я просто пойду с этим портом, только вы можете выбрать любой порт здесь. если вы делаете это, когда вам нужно перенести порт, и вы должны ввести свой публичный IP-адрес здесь. Здесь установите сообщение, поэтому здесь я поставлю галочку и название будет вас взломали. В текстовом сообщении вы можете сказать, что вы хотите, вы можете выбрать значок. у нас есть модуль щита, это некоторые расширенные настройки в этом инструменте, которые будут придерживаться основных вещей здесь. В нем говорится о ключевых уровнях, поэтому он будет активирован, если цель находится в автономном режиме, получит нажатия клавиш, и есть еще пара опций, и вы можете настроить их. Как использовать darkcomet? Я создам точечный файл EXE. Каким будет торсион и его нужно отправить к цели. Давайте сохраним его на рабочем столе, и я назову имя. То, что вы хотите сделать, это отправить этот файл точка EXE в вашей целевой системе или целевого пользователя. Здесь вы будете использовать навыки социальной инженерии, которые вы можете отправить ему по почте и сказать, что у вас есть новое программное обеспечение. Вы хотите использовать это. Он мог скачать это и запустить это. Ему просто нужно щелкнуть по нему, чтобы начать установку или что-то в этом роде, вы можете загрузить его на медиа-файр или аналогичные веб-сайты и отправить ему ссылки в систему. Вы можете поделиться им в социальных сетях, все зависит от того, как вы выполняете свои планы. У вас есть шанс скачать DarkComet Rat, давайте обсудим это ниже. Здесь я использую эти машины и просто скопирую это. Я просто отрежу его, не запускаю. На вашем компьютере. Мы получим двух хостов, потому что один хост - это я. Я просто удаляю это. Этот IP-адрес здесь говорит, что V и это целевая система. Еще много вариантов мы увидим один за другим, поэтому сначала я скажу скрыть рабочий стол. Он будет скрывать значки на рабочем столе в целевой системе, и вы можете снова показать их, нажав на эту опцию. Многие другие опции, такие как скрытие значков задач. Вы скрываете значки задач, скрываете панель задач, она скрывает панель задач, я просто скажу, вы также можете отключить диспетчер задач, и всякий раз, когда пользователь будет пользователем Windows, он столкнется с некоторыми проблемы. Он пойдет к менеджеру задач, чтобы закончить его. Так что, если вы отключите это, то у него не будет выбора, а только перезагрузка компьютера. Здесь говорится о действиях на компакт-диске, вы можете открыть компакт-диск или закрыть его и многое другое. Вы можете напечатать сообщения здесь. “Я скажу привет, как ты?„ Darkcomet rat процесс. Вы знаете одну вещь? Средство для удаления rat Darkcomet - это инструмент, который поможет вам удалить dorkcoment. Когда вы отправите это, целевой компьютер получит сообщение с полным правом, и снова вы можете изменить тип значка здесь. это говорит о системной функции. Он покажет вам системный менеджер. Диспетчер процессов, удаленный реестр, удаленная оболочка. Если вы хотите настроить IP, тогда он будет отображать IP-адрес целевой системы. Таким образом, вы можете делать с этим все, что захотите, вы можете удалять файлы или добавлять скрипты там, где вы можете делать процессы эксплуатации, размещать файлы здесь. Шпионаж функции, где вы можете захватить видео файлы веб-камеры, звукозахват вы также можете сделать это на более рабочем столе. Вы можете начать захват, чтобы увидеть, если я просто скажу что-то вроде переподготовки, он покажет вам опцию Обновить. Откройте любой браузер в зависимости от вашего роутера, вы можете просто перейти к расширенным настройкам. Вы найдете открытые порты, тогда вам просто нужно ввести порт, который вы слушаете. Для сканеров открытых портов онлайн, он покажет ваши порты открыты или нет. Следуйте шаг за шагом: Шаг 1: Скачайте и установите darkcomet здесь: ttps://softfamous.com/darkcomet-rat-remover/

Шаг 2: Перейдите в users –> server module–> select full editor.

Когда вы выберете full editor, он автоматически откроет эту вкладку.

Шаг 3: Здесь выберите настройки сети. Измените IP-адрес и укажите номер порта. IP/DNS: укажите ваш IP-адрес, 1604 - номер порта по умолчанию.

Шаг 4: Теперь перейдите к установке сообщения, если вы хотите отправить какое-либо сообщение своей жертве, введите здесь.

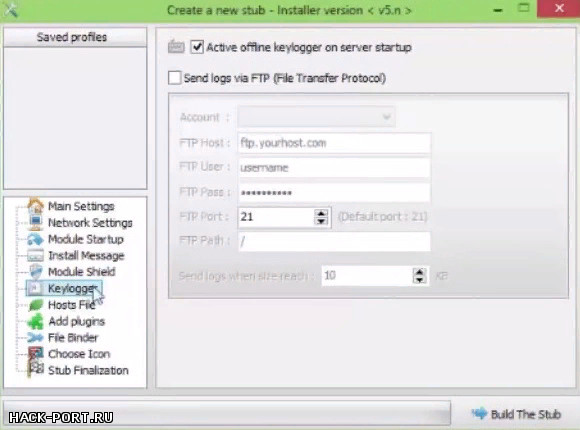

Шаг 5: Перейдите к экрану модуля, это очень продвинутые настройки. Вы хотите отключить любые функции, выберите здесь. Шаг 6: Теперь выберите keylogger, здесь выберите автономный keylogger.

Шаг 7: Выберите завершение заглушки и создайте заглушку. Автоматически скачивать .exe файл с указанием имени techshra. Так что имя файла techshra.exe.

Шаг 8: Отправьте techshra.exe своей жертве. Шаг 9: Перед тем, как перейти к установке в darkcomet, выберите socket/ net, измените номер порта прослушивания на 1604.

Шаг 10: Теперь установите .exe файл на компьютере жертвы. Следуйте рисунку ниже. В этой статье рассмотрим вопрос как работает Dark Comet, как выглядит процесс взаимодействия клиента на стороне хакера и сервера на стороне жертвы. Будет рассмотрено, как настроить троян под конкретную машину или вообще для готовности принять информацию с ничего не подозревающих пользователей. К применению знаний, здесь описываемых, вы должны прийти в некоторой степени подготовленными. Убедитесь, что вами прочитаны и предприняты необходимые настройки далее по тексту и описанные в статьях блога:

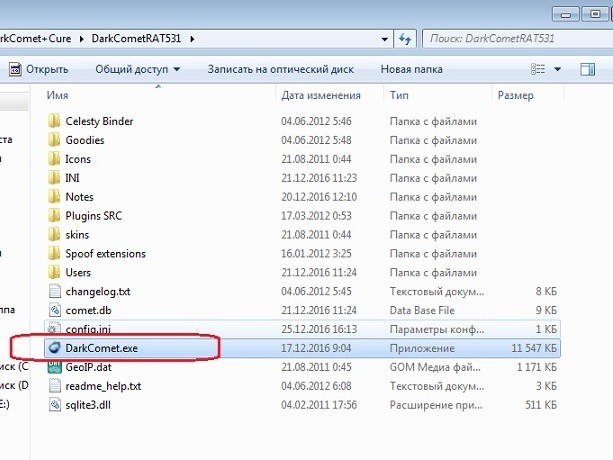

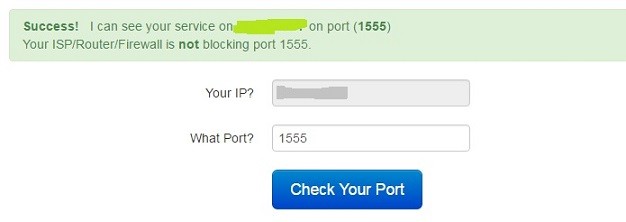

Для дальнейшей проверки работы программы нам понадобятся: Как работает Dark Comet: готовим систему к приёму данныхЗдесь всё просто: нам необходимо выделить специальный канал передачи данных между сервером и клиентом RAT. После запуска на компьютере жертвы необходимые настройки запустятся автоматически, но и в системе админа тоже нужно кое-что открыть. Для работы с машинами жертв нам нужен отдельный портал, его и нужно проложить, пробросив необходимый порт. Его номер вы вольны выбрать, у меня, как вы увидите, это будет порт 1555. Антивирус отключаем, отключаем брандмауэр, а также в Windows 8/10 отключаем и Defender (Защитник Windows). Как всё это дело настроить без отключения, рассмотрим позже. Запускаем DarkComet.exe и соберём сначала сервер трояна:

Выберем расширенный путь настройки сервера: DarkComet-RAT — Server module — Full editor (expert)

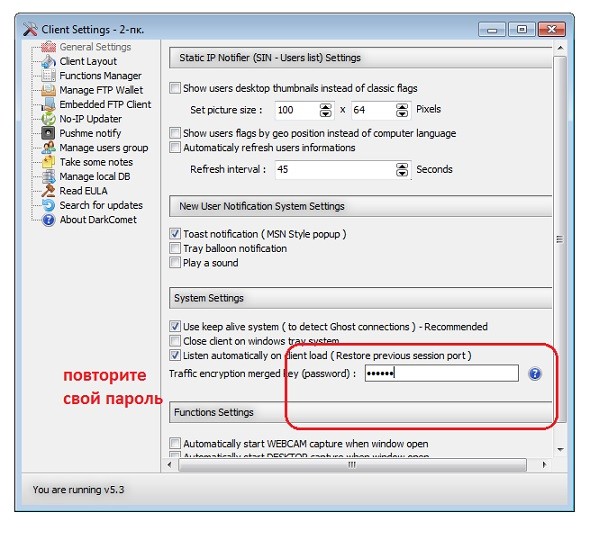

Устанавливаем пароль (в предыдущей статье я указал 112233 – не забудьте его, его придётся ввести в окне настроек клиента) и сразу установлю собственные Server ID и имя профиля (настройки фаервола на стороне жертвы не трогаю):

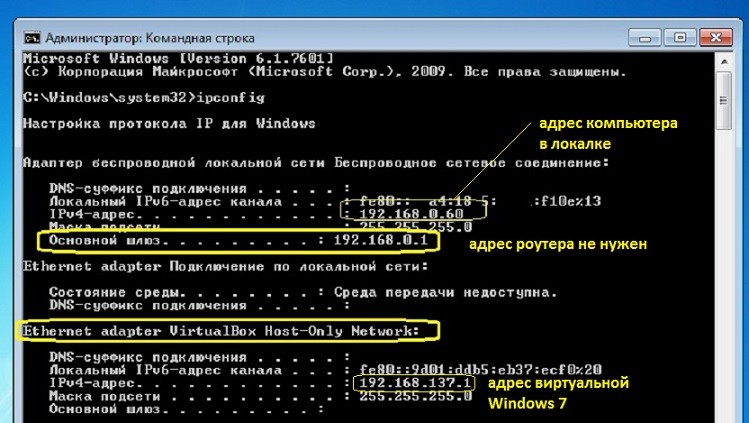

В окне ниже Network Settings проторим дорожку к нашему компьютеру с настраиваемым сейчас клиентом. Укажем порт и адрес, на который будет стекаться информация. С портом всё ясно – 1555. Для того, чтобы узнать свой адрес в локальной сети, откройте cmd и наберите команду: ipconfig У всех нас настройки будут схожи. Вот мои локальные адреса рабочей станции и установленной виртуальной машины с описанием:

Локальный localhost в окне Dark Comet стираем и добавим нам известный по окну консоли локальный по сетке IP адрес и номер порта. Не забудьте нажать кнопку ADD:

Переходим в настройки запуска модуля на будущем сервере. Активируем настройки, выбираем местоположение трояна, его имя с папкой (MSDCSC\msdcsc.exe), название трояна, как его увидит жертва (NvidiaDrivers – обычно такие имена пропускают мимо глаз). Вобщем, хакер знает, где его искать, когда троян скроется от глаз жертвы. Спускаемся чуть ниже и активируем все окна настроек. Что они означают, читайте в статье Настройки сервера Dark Comet. Сейчас скорректируйте “дату установки” как их будет видеть пользователь. У меня – середина апреля 2016-го (от головы):

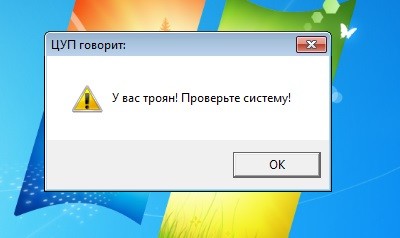

Переходим к окну сообщения. При атаке хакеру оно не нужно, администратору – иногда, а нам, так как советую пока держать процесс под контролем (насколько это вообще возможно), оно необходимо. В этом окне мы настроим диалоговое окно, которое появится после успешной установки трояна. Я ввёл вот такой текст и выбрал вот такой значок (по нажатии на кнопку TestMessageBox вы можете его увидеть прямо сейчас):

Следующее окно Защиты модуля. Я поставил вот так, чтобы проверить и показать, что модуль попытается проделать: Пропускаем остальные окна и переходим к созданию модуля трояна. Ничего не трогаю (троян будет запускаться в виде exe файла и поставляться на компьютер без сжатия); единственное, что сделаю, сохраню профиль настроек: если что-то не сработает, и я, загрузив профиль, смогу быстро сменить настройки где понадобится. Жмём Build the stub. Укажем место создания, ждём пару секунд, и модуль готов (как видите, в настройках Dark Comet появился новый профиль):

Вот он на Рабочем столе:

Запускать его сейчас не нужно – это вы поняли, думаю? Закроем окно настройки модуля и добавим наш порт к настройкам Dark Comet. Перейдите, к примеру, в панели инструментов Кометы по пути Socket/Net и щёлкните правой мышкой по любой из пустых ячеек, выбрав Add port to listen:

Введите номер нашего порта вместо того, что готов для редактирования по умолчанию. Готово:

Теперь переходим в настройки клиента Client settings. Нам понадобятся 2 пункта. Сначала настроим клиент на пароль (всё тот же 112233). Вводим его:

повторите выбранный пароль в настройках клиента Dark Comet Далее второй пункт… Как работает Dark Comet: регистрация в No-IPНайдём слева в столбце настройки аккаунта No-IP Updater. Щёлкнем по кнопке и сразу выскочит окно:

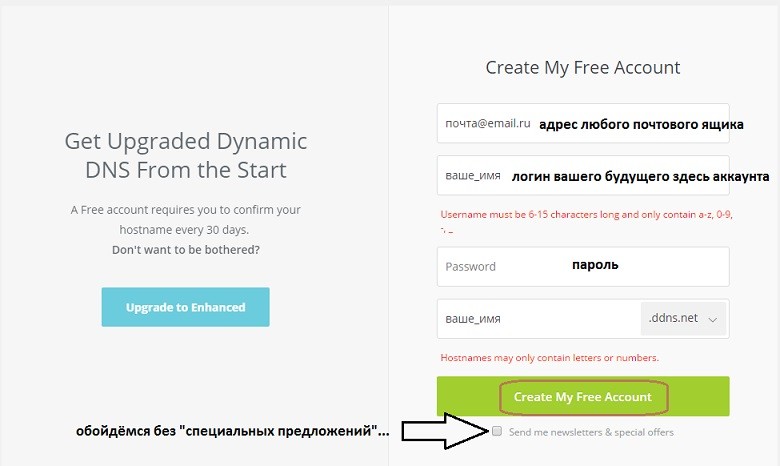

если учётная запись есть, вы можете настраивать сервис не покидая Dark Comet Жмём по Get a free account и попадаем на сайт. Проходим быструю регистрацию:

Завершим регистрацию по кнопке Create My Free Account . В окне настроек выберем имя виртуальному хостингу, срок действия которого 30 дней с момента создания: то есть каждый месяц адрес DNS придётся обновлять. Не все домены будут доступны в бесплатном аккаунте, но нам предостаточно имеющихся. Виртуальный адрес добавляется в разделе:

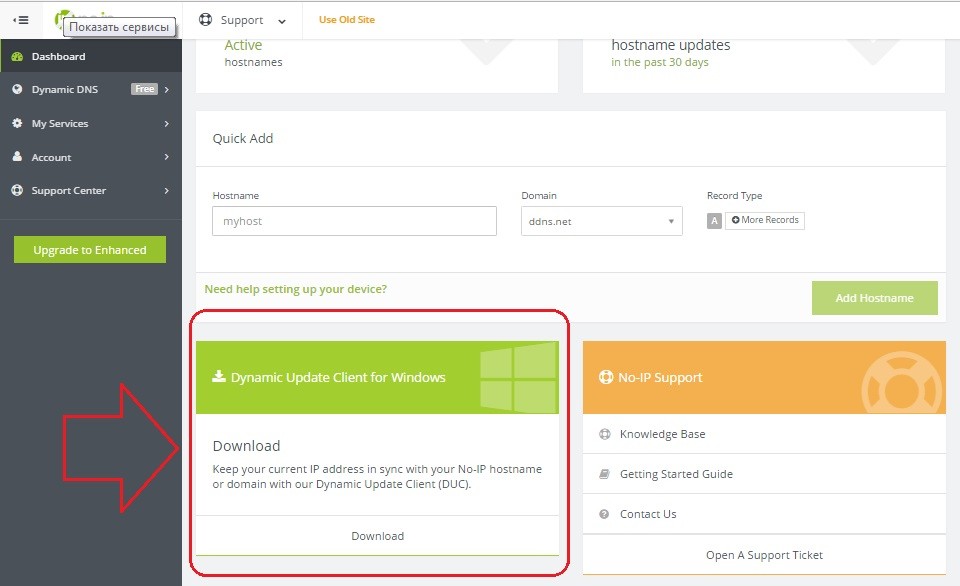

Не закрывайте окно настроек личного кабинета. После завершения процедуры регистрации, процедуры проброса портов проверьте, готов ли порт к приёму информации. Для этого можно скачать маленький модуль с самого No-IP или воспользоваться настройками Dark Comet. Я предлагаю первый вариант. Спуститесь в личном кабинете No-IP чуть ниже и найдите ссылку для скачивания клиента:

Переходим по ней и попадаем в окно закачек. Качаем, а затем устанавливаем:

В запущенном виде он выглядит так:

И сразу проверим, работает ли порт. В клиенте No-IP пройдите по настройкам:

Мы сразу попадаем в окно сетевого сервиса PortCheckTool.com , в строке которого под вашим IP вбейте искомый порт, который нужно проверить:

Вы должны увидеть вот это сообщение:

Если сервис выдаёт ошибку текстовым сообщением на красном фоне, ещё раз проверьте:

ПРАКТИКА Как работает Dark Comet: виртуальная Windows (компьютер жертвы)Идеальный полигон для проверки всего новенького с непредсказуемыми результатами. Если вы можете позволить несколько отдельно стоящих машин в домашних условиях с настраиваемым сетевым оборудованием – это замечательно. Но для того, чтобы оценить масштаб трагедии действия трояна, виртуальной системы вполне хватит. Надеюсь, вы уже установили VirtualBox или что там у вас… Кто совсем только начинает знакомиться с работой виртуальных систем – пишите. Открываем виртуальную машину и запускаем подопытную Windows 7. Я настроил общую папку для обеих систем и скопировал трояна оттуда, предварительно переместив его в папку из рабочей сборки. Запускаем троян. А вот и окно с нашим текстом:

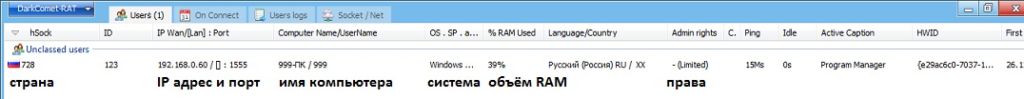

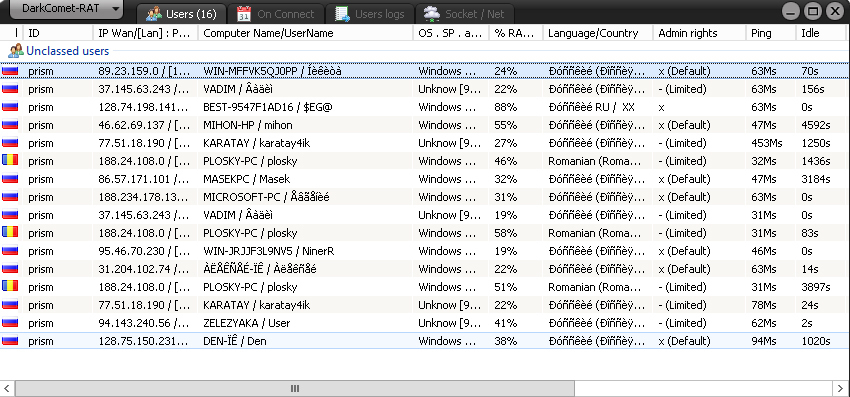

Закройте от имени жертвы окно (его она, впрочем, как вы знаете, не обязательно должны увидеть). Исполнительный файл троянского коня сразу пропадёт. В Windows же администратора cвёрнутый в трей клиент Dark Comet немедленно сообщит, что в сети появилась жертва (если вы не настроили другое). Развернём окно клиента. Точно, появился пользователем с IP адресом и простой информацией по его геолокации:

нажмите, чтобы посмотреть Отправимся в настройки клиента DarkComet-RAT – Client Settings – Function Manager и активируем все настройки окна, не забыв нажать Apply:

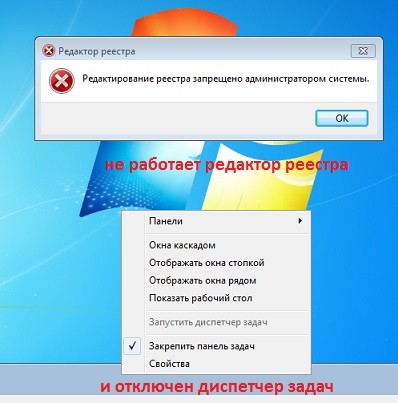

Одно мгновение, и Windows жертвы под вашим контролем. Как работает Dark Comet. Что может хакер?Всё, что угодно. Вот как начинаются неприятности на стороне жертвы:

видя такое, насторожится любой пользователь – это атака в лоб

Смотрим в виртуалке. Есть контакт:

В клиенте в той же Client Settings есть и такая вкладочка:

Но это шутки. Настройки же от System Functions и ниже позволяют разобрать систему жертвы по полочкам, заставив выдать все секреты компьютера. Потренируйтесь, описание функций клиента трояна есть в статьях по ссылкам в начале статьи. В заключительной статье блога Компьютер76 мы разберём, как видит троян сама Windows, что конкретно, и как работает Dark Comet на уровне кода и реестра системы. И как, наконец, от его избавиться. Тем не менее, далеко не все пользователи осознают, насколько уязвимыми становятся файлы в криптоконтейнере после его подключения в качестве логического диска операционной системы и как просто их оттуда украсть. Это и послужило причиной написания данной статьи, в которой на конкретном примере будет показано как можно украсть информацию, размещенную в криптоконтейнере, созданном при помощи практически культовой в рунете (и не только) программа для шифрования TrueCrypt. Однако, то же самое справедливо и для любой другой программы, которая позволяет создавать криптоконтейнеры и не имеет других дополнительных функций для защиты хранящихся в них зашифрованных данных.

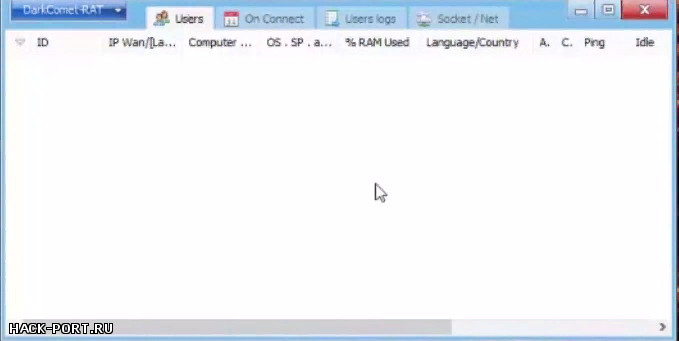

Для того, чтобы понять, какая опасность угрожает этой организации, давайте ненадолго представим себя в роли не очень честной конкурирующей фирмы ВВВ, которая желает завладеть конфиденциальной информацией ААА. Реализовать задуманное можно в несколько этапов: 1. Скачать DarkComet RAT — утилиту скрытого удаленного администрирования, которая официально создавалась для легитимного управления удаленной системой. Трудно сказать, насколько на самом деле были чисты помыслы Жана-Пьера Лесьера, разработчика DarkComet. Возможно, также как в свое время Альберт Эйнштейн не мог представить, что открытая им атомная энергия впервые найдет практическое применение в атомной бомбе, он тоже не предполагал, что его разработка вскоре будет эффективно использоваться хакерами по всему миру, а правительство Сирии, например, использует программу против оппозиции в сирийском конфликте. DarkComet имеет множество функций: Конечно, все это позволяет использовать DarkComet в качестве отличной шпионской программы и превращает в мощное оружие в руках киберпреступников. Не смотря на то, что создатель DarkComet RAT принял решение закрыть свой проект, его разработку по-прежнему можно свободно скачать в сети. Вот так выглядит главное окно программы:

2. После скачивания и установки программы потребуется завести хостинг, на который будем скачивать файлы с компьютера жертвы. 3. При помощи, DarkComet создаем exe-файл (стаб), которым будет инфицирован компьютер жертвы (DarkCometRat > ServerModule > FullEditor). В Network Settings прописываем созданный ранее хост и задаем другие необходимые настройки (подробнее здесь). Или заказываем создание такого файла на бирже (приблизительно 100$).

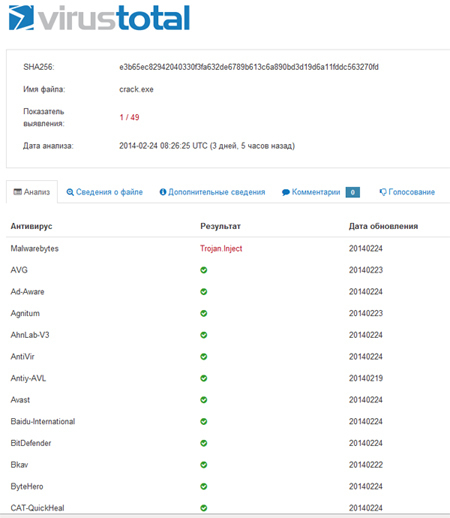

4. Естественно, исполняемый файл, созданный в DarkComet RAT обнаруживается антивирусами как вредоносное ПО, поэтому, для успешного инфицирования компьютера жертвы, нам нужно его криптовать при помощи криптора (или заказываем за $50-100). С помощью криптора шифруется исходный файл программы, а в его начало записывается код, который при запуске осуществляет дешифрование и запуск основной программы. Шифруя программу, криптор защищает ее от всех наиболее известных антивирусов и методов поиска по сигнатурам. 5. Убеждаемся, что антивирусные программы не расценивают криптованный файл как вирус. Проверку можно сделать на VirusTotal, например:

В этой статье мы напрямую не выкладываем криптованный файл, дабы не выдвигались обвинения о распространении вирусов, в частности, со стороны администрации Хабра. Однако, если у кого-то возникнет желание удостовериться в том, что на момент создания exe-файл действительно не расценивался антивирусами как вирус, можем дать ссылку на него и вы убедитесь в этом сами, сравнив хеш-суммы в видео и на файле. 6. Теперь необходимо, чтобы наш вирус попал на компьютер жертвы. Для этого существует множество различных способов. Это лишь один пример. Могут быть использованы любые другие методы социальной инженерии, основанные на особенностях психологии человека. 7. Как только вирус попадает на компьютер жертвы после открытия исполняемого файла, злоумышленник получает полный доступ к атакуемому компьютеру. Как известно, любое приложение, обращающееся к зашифрованному файлу, размещенному на подключенном криптоконтейнере, получает его копию в расшифрованном виде. Не исключением будет и файловый менеджер DarkComet – с его помощью можно скопировать с криптодиска любую информацию.

Все файлы мы получаем в расшифрованном виде, они доступны для прочтения и редактирования. После этого можно использовать их в своих интересах. Кстати, здесь еще один недостаток криптоконтейнеров – их большие размеры в сотни мегабайт, что существенно облегчает задачу киберпреступнику по поиску защищаемых файлов. На этом все. Конфиденциальная информация скопирована и скомпрометирована, конкурирующая фирма может использовать ее в своих корыстных целях, а атакованная организация даже не подозревает о хищении данных. Более наглядно процесс кражи информации с криптоконтейнера TrueCrypt продемонстрирован на этом видео: Криптоконтейнер обеспечивает надежную защиту информации лишь тогда, когда он отключен (демонтирован); на момент подключения (монтирования) конфиденциальная информация с него может быть украдена и злоумышленник получит ее в расшифрованном виде. Поэтому, если для хранения ценных данных все-таки используется криптоконтейнер, подключать его следует на минимальные промежутки времени и отключать сразу после завершения работы. В CyberSafe Files Encryption для усиления безопасности мы добавили Систему доверенных приложений, подробно о которой написано в этой статье. Суть заключается в том, что для папки, в которой хранятся зашифрованные файлы, при помощи CyberSafe дополнительно назначается перечень доверенных программ, которые смогут получить доступ к этим файлам. Соответственно, всем остальным приложениям в доступе будет отказано. Таким образом, если к зашифрованному файлу обратится файловый менеджер DarkComet RAT, другое средство удаленного администрирования или любая другая программа, не вошедшая в группу доверенных, они не смогут получить доступ к защищенным файлам. В том случае, если CyberSafe используется для шифрования сетевых папок, файлы на сервере всегда хранятся в зашифрованном виде и на стороне сервера никогда не расшифровываются — их расшифровывание осуществляется исключительно на стороне пользователя. Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|