Как проверить трафик на вирусы

Проверка HTTP-трафика и контроль доступа к интернет-ресурсам

Проверка веб-трафика и контроль доступа к интернет-ресурсам осуществляется при помощи компонента SpIDer Gate . SpIDer Gate проверяет входящий HTTP-трафик и блокирует передачу объектов, содержащих угрозы безопасности. Через протокол HTTP работают веб-обозреватели (браузеры), менеджеры загрузки и многие другие приложения, обменивающиеся данными с веб-серверами, т. е. работающие с сетью Интернет.

SpIDer Gate также позволяет контролировать доступ к интернет-ресурсам и тем самым оградить пользователей от просмотров нежелательных веб-сайтов (сайтов, посвященных насилию, азартным играм и т. п.).

Данный компонент запускается сразу после установки и активации лицензии Dr.Web .

Другие приложения для проверки веб-трафика и контроля доступа к веб-ресурсам, установленные на вашем Mac, могут работать некорректно, если включен SpIDer Gate .

Включение и отключение SpIDer Gate

Чтобы временно приостановить или возобновить работу компонента SpIDer Gate , выполните одно из следующих действий:

• включите/выключите опцию SpIDer Gate в разделе Пульт главного окна Dr.Web (см. Рисунок 1 );

• щелкните значок Dr.Web в строке меню в верхней части экрана и выберите соответствующий пункт.

Отключать компонент SpIDer Gate могут только пользователи, обладающие правами администратора.

Настройка проверки HTTP-трафика

При базовых настройках SpIDer Gate блокирует получаемые по сети объекты, если они содержат вредоносные программы. Вы можете выбрать типы блокируемых вредоносных программ, настроить действия для объектов, проверить которые не удалось, а также максимальное время проверки одного файла. Для этого выполните следующие действия:

1. В меню приложения нажмите пункт Настройки и откройте вкладку SpIDer Gate . Настройки компонента SpIDer Gate могут изменять только пользователи, обладающие правами администратора. При необходимости, нажмите изображение замка в нижней части вкладки настроек и введите имя и пароль администратора.

2. Нажмите кнопку Дополнительно .

3. Выберите типы вредоносных программ, передачу которых вы хотите блокировать.

4. Задайте максимальное время проверки одного файла.

5. По умолчанию, передача объектов, проверка которых не удалась, блокируется. Если вы хотите разрешить передачу таких объектов, снимите флажок Блокировать непроверенные объекты .

6. Нажмите OK , чтобы сохраните сделанные изменения.

Настройка доступа к интернет-ресурсам

Помимо антивирусной проверки HTTP-трафика, SpIDer Gate по умолчанию блокирует доступ к URL, добавленным по обращению правообладателя и нерекомендуемым сайтам. Вы можете отключить данные функции на вкладке SpIDer Gate настроек Dr.Web . Кроме того, вы можете выбрать категории веб-сайтов, доступ к которым должен быть заблокирован, а также создать черный и белый списки веб-адресов, чтобы автоматически разрешить или запретить доступ к определенным сайтам независимо от других настроек SpIDer Gate .

Предустановленные настройки SpIDer Gate являются оптимальными для большинства применений, их не следует изменять без необходимости.

Выбор категорий сайтов для блокировки доступа

1. В меню приложения нажмите пункт Настройки и откройте вкладку SpIDer Gate . Настройки компонента SpIDer Gate могут изменять только пользователи, обладающие правами администратора. При необходимости, нажмите изображение замка в нижней части вкладки настроек и введите имя и пароль администратора.

2. Выберите категории сайтов, доступ к которым должен быть заблокирован.

Белый и черный списки

1. В меню приложения нажмите пункт Настройки и откройте вкладку Исключения .

2. Нажмите кнопку Веб-сайты . Черный и белый списки могут изменять только пользователи, обладающие правами администратора. При необходимости, нажмите изображение замка в нижней части вкладки настроек и введите имя и пароль администратора.

3. По умолчанию списки пусты. При необходимости вы можете добавить адреса веб-сайтов в белый и черный списки. Нажмите кнопку

, расположенную под соответствующим списком, и введите доменное имя или часть доменного имени веб-сайта, доступ к которому вы хотите разрешить или запретить:

Чтобы удалить веб-сайты из черного или белого списка, выделите их в соответствующем списке и нажмите кнопку

или перетащите их за пределы окна настроек программы.

4. Нажмите кнопку OK , чтобы сохранить изменения.

Чтобы функция безопасного поиска включалась автоматически в поисковых системах:

1. В меню приложения нажмите пункт Настройки и откройте вкладку SpIDer Gate .

2. Установите соответствующий флажок в разделе Безопасный поиск .

Разное.

Главное событие недели случилось неожиданно. В любимой московскими чиновниками игре "за власть" кто-то наплевал на правила, и поменял "снос". В результате господин Рейман "получил" во владение уже месяц как упраздненное министерство.

Впрочем, смакование подковерной борьбы оставим традиционным газетам форматов от A4 до Tabloid. Важнее результат. Хоть какая-то призрачная надежда на перемены к лучшему угасла. Прежний министр, прежние люди, прежний тотальный непрофессионализм, безграмотность и "бескорыстное" лоббирование.

Только лицензий и сертификатов обещают сделать больше. Что бы независимые операторы не расслаблялись, и платили, платили. Нет, не государству конечно, что за глупость. Есть же специальные частные фирмы для этого! Тут надо дать слово профессионалу - Особенности национальной сертификации и Черная дыра Антона Богатова.

Традиционная цитата. Можно много говорить о достоинствах и недостатках отечественной сертификации вообще и системы ССС в частности. Ясно одно: сертификация в России нуждается в радикальной реформе, поскольку в нынешнем виде имеет место элементарная профанация международной практики подтверждения соответствия, что наносит серьезный ущерб и национальным операторам связи, и поставщикам и производителям оборудования, а главное - мировой репутации России.

И с этим трудно не согласиться - тем более на фоне "возвращения" минсвязи.

:-(

Перейдем к забавному. На дворе весна, и нужно поздравить читателей с наступлением садово-огородного сезона (прислал Sergei Bershadsky).

Вот интересно, подвязывать малину можно только патчкордами Категории 5, или Категория 3 то же сгодится?

И еще одно весеннее фото, почти такое же значимое, как прилет грачей в российском сельском хозяйстве.

Грозозащита стояла на абонента. Свитч Surecom, пятипортовый, в металлическом ящике, все порты защищены аналогичными устройствами. Постороннего проникновения в ящик не было. Механического повреждения не было.

Однако порт целый, компьютер абонента целый, остальные защиты целые. Разорван основной защитный элемент (высоковольтный стабилитрон), оплавлен провод заземления, линейные элементы (диоды) целые. Что могло случиться - загадка до сих пор.

Ну и самое интересное (на мой взгляд) событие в домашних сетях - даже не за неделю, а по крайней мере за месяц. Пользователь домашней сети теперь может заработать на трафике.

Краткий смысл проекта. Деньги получают абоненты - владельцы интернет-ресурсов (ftp-архивов). Если у пользователя есть файловый архив и он зарегистрирован в каталоге КАБiNET, то за каждый мегабайт трафика, скачанный с него абонентами КАБiNET из других сегментов, на его лицевой счет перечисляется 5 копеек. Для того, кто трафик скачивает, он стоит 20 копеек.

С момента начала проекта прошло всего несколько дней, но уже можно говорить о успехе. В каталоге зарегистрировано более 300 ресурсов пользователей (это из почти 6000 абонентов сети). Подробной статистики нет, но известно, что одному пользователю за день было начислено 72 рубля (т.е. с его компьютера было скачано 1440 мегабайт).

Конечно не хорошо считать деньги в чужом кармане. Но с провайдерами интереснее говорить именно о бизнесе, а значит и о прибыли - тут никуда не деться. Несложно подсчитать, что фирма-организатор проекта получила за день на одном из участников проекта 216 рублей. И это на третий день работы файлового архива.

Если сделать приблизительную прикидку, то с 300 ресурсов и при распространении идеи в массах абонентов, можно будет получать около $500 в день, или $10-15 к$ в месяц. Не то, что бы это было очень много для сети такого большого масштаба, но лишние $1-2 с абонента получить вполне вероятно. А это уже совсем не плохо.

Конечно есть и подводные камни - при активном потреблении внутренних ресурсов может упасть более выгодный (для оператора) внешний трафик. Хотя это маловероятно - "тяжелые" ресурсы в Екатеринбурге мало кто потребляет в заметных объемах, это слишком дорого (3-4 рубля за мегабайт). С другой стороны, у "перепродажи" внутреннего трафика есть резерв роста - сейчас подсчет ведется только между сегментами, внутри (а это 200-300 пользователей) ничего не считается.

Думаю, более точные результаты будут известны через несколько месяцев. А пока - есть только интересная и довольно красивая идея, как можно загрузить сеть трафиком без особых вложений. Ну и не без прибыли, конечно. ;-)

Обновления в разделах.

Минули те времена, когда по сети можно было ходить "просто так". Современный интернетчик снаряжен как рейнджер - без "свежего" фаервола, антивируса и антитрояна выходить за пределы локалки можно. Но не долго.

При широкополосном подключении достаточно одного неосторожного клика мышью. И компьютер превращается в бомбу немедленного, или, хуже того, замедленного действия. Да, в 95% случаев в появлении вирусов виноваты сами пользователи. Но бывает, что от неприятностей не спасает даже 15-ти летний опыт работы в интернет.

Поэтому предлагаю текст, который написал Эдуард Афонцев, Екатеринбург.

Пакетные фильтры и их модификации.

К первой группе несомненно относится linux netfilter - штатный файерволл в современных linux ядрах. После наложения дополнительного патча становится возможно настраивать пакетный фильтр для фильтрации по содержимому пакетов. Например, для блокирования вируса Code Red достаточно запретить прохождение пакетов, содержащих подстроку "cmd.exe" :

iptables -I INPUT -j DROP -p tcp -m string --string "cmd.exe"

Layer 7 filter - это новый пакетный классификатор для ядра linux. В отличие от других классификаторов, данный выполняет поиск регулярных выражений на уровне приложений. Практически представляет собой патч для linux ядра и iptables. В принципе является расширением netfilter для обработки layer 7 трафика.

Предназначен для фильтрации не на транспортном уровне, как большинство файерволлов, а на уровне приложений. Создает дополнительную очередь в netfilter, которую можно обрабатывать например антивирусной проверкой. В настоящее время данный проект еще не реализован в виде программного кода.

IDS (системы детектирования вторжений).

Snort - это мощный перехватчик и анализатор сетевого трафика, основанный на библиотеке libpcap. Может производить как анализ протоколов (выявлять пакеты несоответствующие стандартам) так и анализ сигнатур (в перехватываемых пакетах выявляются враждебные образцы). Как таковой антивирусной проверки не производит, но может сигнализировать о характерном для распространения вирусов трафике и с использованием многочисленных расширений управлять файерволлами для блокирования.

Расширения проксирующих серверов по принципу встраивания в цепочку передаваемых данных.

По сути php скрипт, осуществляющий антивирусную проверку в сложной цепочке:

В настоящее время проект заморожен.

Mod_clamav - это Apache 2 фильтр, который сканирует контент, доставляемый модулем mod_proxy, используя clamav антивирус. Для того, чтобы при обработке больших файлов браузер не выдавал таймаут, браузеру раз в минуту передается по байту запрошенного содержимого.

Mod_vscan является аналогом mod_clamav, только для проверок используется open antivirus.

Squid-vscan представляет собой патч для прокси сервера squid, позволяющий сканировать передаваемые данные на наличие вирусов. Входит в проект open antivirus.

В принципе dansguardian предназначен для фильтрации передаваемого контента в связке с прокси сервером squid. Существует патч для добавления антивирусных проверок.

Расширения прокси серверов на основе специальных протоколов.

Вероятно, первыми были программисты фирмы CheckPoint, предложившие для своих продуктов протокол CVP (Content Vectoring Protocol). Однако в силу нераспространенности мы его рассматривать не будем.

По пути использования протокола icap пошли такие известные производители программного обеспечения как drweb, symantec, trend micro. Думаю, что ожидаются и другие.

Рассмотрим некоммерческие решения.

Shweby - прокси сервер с поддержкой ICAP протокола, что позволяет передавать данные ICAP серверу, который может осуществлять антивирусную проверку.

Основанный на ICAP программный комплекс для фильтрации интернет контента.

Расширение известного прокси сервера squid для поддержки ICAP протокола. Наиболее перспективное решение, позволяющее осуществлять антивирусную (и не только) обработку кэшируемого контента. Недаром программисты DrWeb, сначала использовавшие подход viralatora, в дальнейшем перешли на squid + ICAP (практически разработав ICAP сервер с функциями антивирусной проверки).

Выводы.

Практически все решения на основе пакетных фильтров базируются на расширении функций подсистемы netfilter ядра ОС linux. Очевидно, что полноценная антивирусная проверка в данном случае трудновыполнима - ведь на транспортном уровне (TCP/IP) данные представлены в виде отдельных блоков. Наиболее просто осуществлять поиск отдельных регулярных выражений (вирусных сигнатур), что и реализуется. В принципе, на мой взгляд, аналогичное решение можно выполнить, используя netgraph ОС FreeBSD, но пока подобных проектов нет.

Использование систем IDS позволяет отследить и блокировать поток данных, генерируемый вирусами, тем самым предотвращая их распространение. Однако данный метод ограничен только вирусами, использующими сетевые функции.

Наиболее эффективным является использование прокси сервисов - приложение посредник имеет большие возможности по обработке передаваемых клиенту данных.

Широкораспространенный прокси сервер squid (http, ftp) допускает подключение внешних программ (редиректоров) для манипуляций с обрабатываемыми url. Запрашиваемый клиентом url передается редиректору, который может с ним манипулировать и возвращать результат для дальнейшей обработки прокси серверу. Недостатки данного метода для антивирусной проверки выражаются в том, что обращение к редиректору происходит до скачивания данных прокси сервером и необходимо принимать дополнительные меры для кэширования и предотвращения таймаутов для клиентской программы.

Остается применение прокси сервисов с поддержкой протокола ICAP - наиболее современное и развивающееся на сегодня решение. По этому пути пошли известные производители антивирусных решений, такие как Symantec, Trend Micro, Dr Web. Однако к великому огорчению некоммерческого программного продукта (сервера icap с антивирусной проверкой) пока нет.

Небольшие зарисовки.

Вот так выглядит "малобюджетная стойка".

Прислал Юрий, компания Имилайн

Небольшая зарисовка о интернете в Казахстане, прислал Дибров Вадим.

| Раньше жил я в Казахстане, в Кустанайской области (граничит с Челябинской) и сейчас иногда туда езжу.

Так вот, с интернетом там беда. Нет, возможно в столице, Акмоле, все нормально, но в моем городе (Рудный, 140 тыс. население) и в областном центре, Кустанае, ситуация печальная. Самое распространенное подключение, diulUp есть 2-х видов, внутренний и внешний. Они так его и называют, казахский интернет и российский интернет. Единый модемный пул, универсальный для любого региона, как и тарифы. Как руснет так и казнет, номера телефонов отличаются незначительно. Набирается как межгород, через 8-ку. Подключение через КазНет ограничивает работу только казахскими ресурсами, видимо по IP. Внешние ресурсы не пингуются. В моем городе других вариантов подключения нет. Слово "провайдер" там не знают. Даже крупнейшее в регионе предприятие – горно-обогатительный комбинат (3 огромнейших карьера, добывающих железную руду) до недавнего времени ходило в нет через обычные модемы. Совсем недавно на этом предприятии появился xDSL. Установка антенн на здании (прислал Александр Авдеев): Думаю что здание на фотографиях представлять не нужно. Верхолазы.Вот так вот приходится иногда ставить антенны (прислал Yury Green):

Это явно не крыша 5-ти этажки. Да и антенна серьезная планируется. Анонс

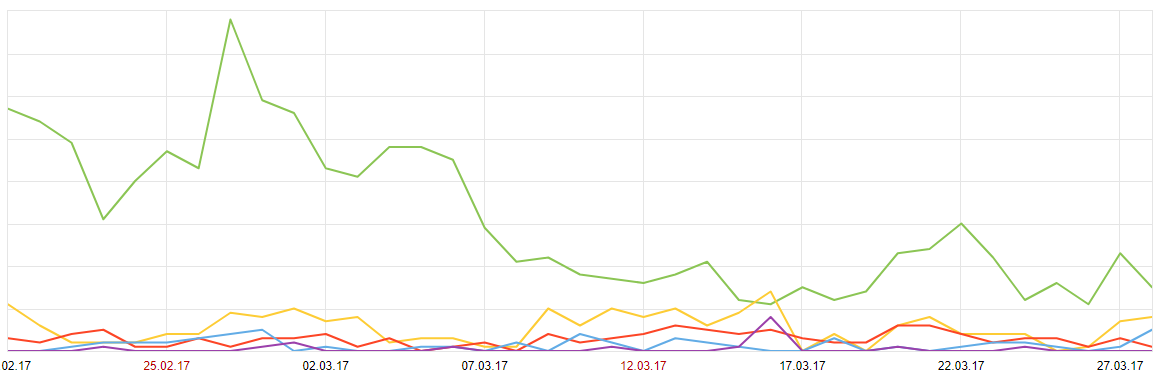

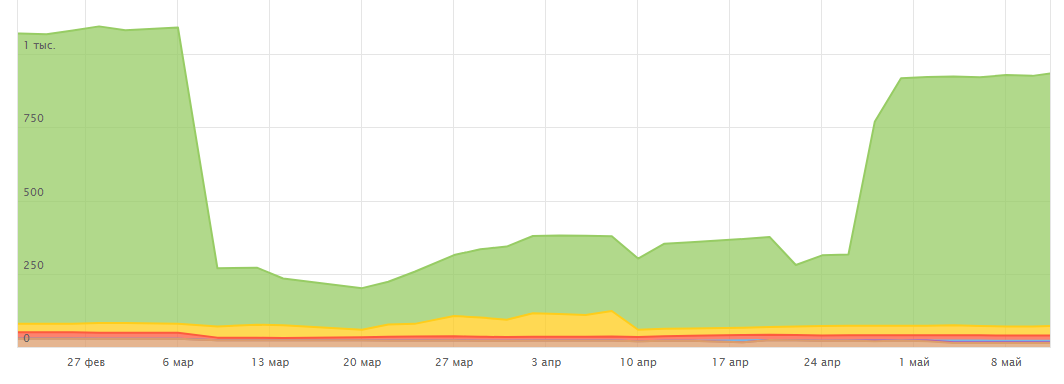

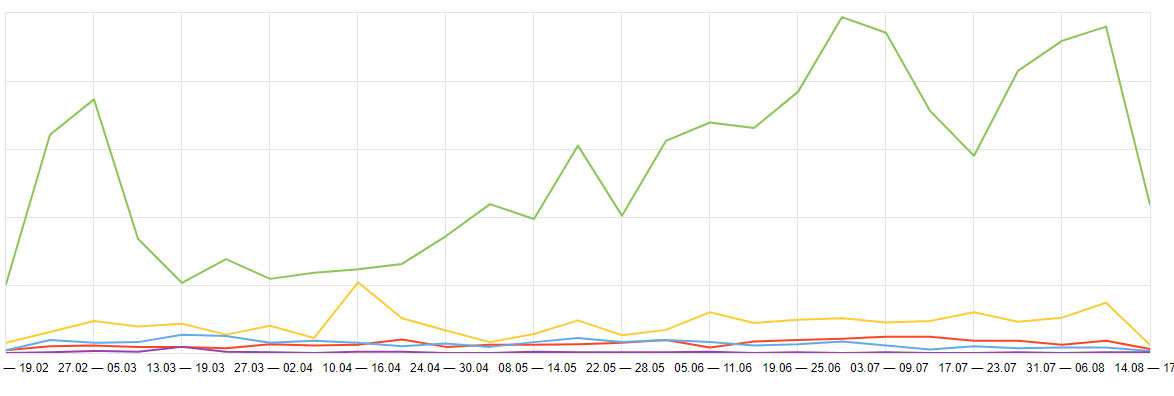

Чем сайту грозят вирусы? Не только изменением информации или файлов. В большинстве случаев страдает бизнес. Компания МастерКласс узнала о проблемах с сайтом в первую очередь потому, что в 3 раза снизилось количество заявок на ремонтные услуги! Вместо 10 звонков в день поступали 1 - 3. Трафик на сайт снизился до минимума. Если на вашем сайте проявляется подозрительная активность, описанная в статье, рекомендуем немедленно обратиться в отдел сопровождения сайтов к специалистам для проведения исследования. Подозрение на вирусы15 марта — начало истории. Клиент заметил падение трафика и через несколько дней обратился к нам. Проблема видна невооруженным взглядом по Метрике. С начала марта посещаемость сайта поползла вниз. Мы нашли подтверждение проблемы в вебмастере — снижение числа проиндексированных страниц в 4 раза. Трафик просел. Внимательно посмотрев на сайт, обнаружили, что файл настроек адресов страниц urlrewrite.php и конфигурационный файл .htaccess изменились. Из-за этого все страницы каталога поменяли адреса. Поисковик не успел их проиндексировать, а старые удалил. Тревожным звонком было то, то при первой попытке изменить файл .htaccess, он через несколько минут вернулся в прежнее состояние. Напоминаю, мы грешили на хостинг, и эту проблему устранили настройкой прав доступа к .htaccess. На тот момент решили, что, возможно, клиент или хостинг случайно поменяли настройки. Мы починили файлы и отчитались клиенту о результате. Через несколько дней файл сломался вновь, равно как и адреса страниц. Первая попытка — Разговор дипломатов Причина падения трафика и выпадения страниц из индекса. В недрах сайта был специальный php-файл, который делал 2 вещи:

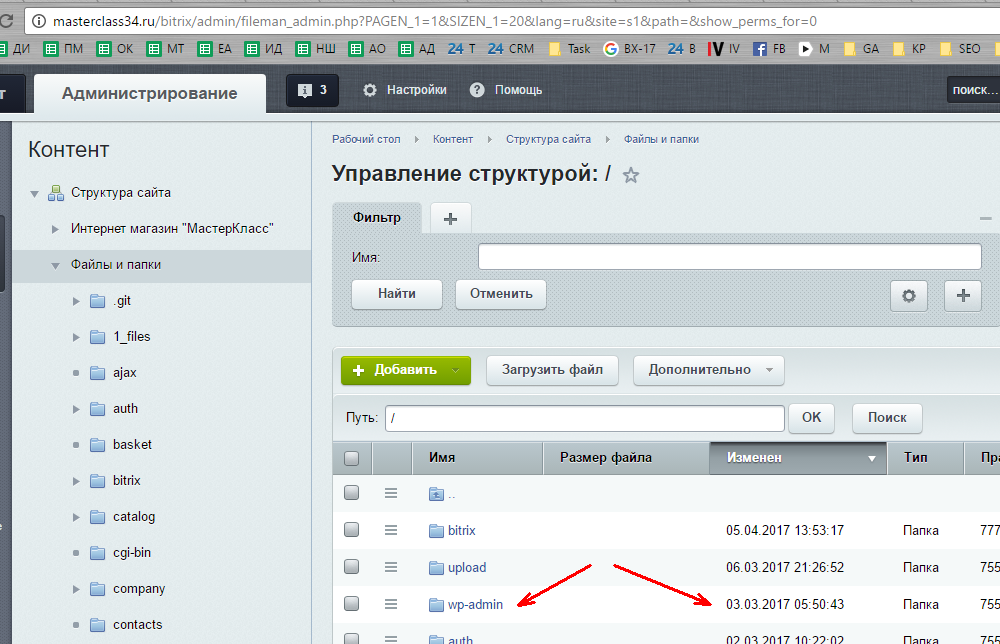

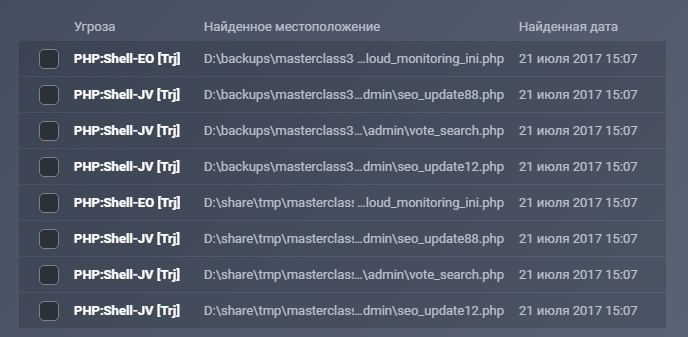

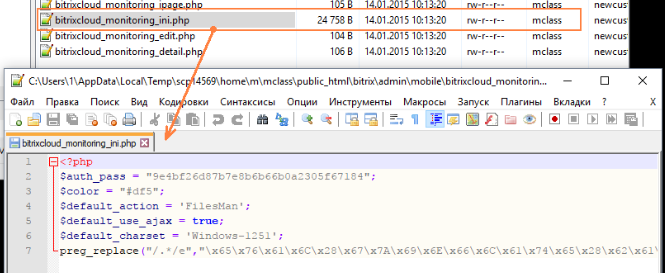

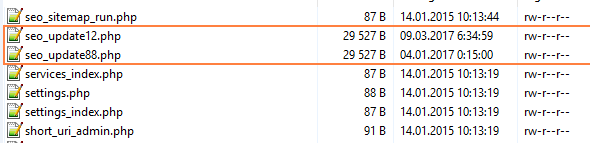

Прошло несколько дней, проблема повторилась. В этот раз решили провести тщательное исследование. Артподготовка — Применили тяжелую артиллерию После сканирования файлов сайта антивирусом AVG было обнаружено 4 файла вирусов-троянов. Один из файлов отличался размером, после проверки выяснили, что этот файл попал на сайт в то же время, что и не заражённые файлы сайта. Вероятно, этот файл был добавлен ещё в старую версию сайта. Остальные 3 файла были созданы позже. То есть, сайт долгое время был заражен, но это никак не проявлялось. Далее выполнили ручной анализ в папке /bitrix/admin и найдено еще несколько файлов с вредоносным кодом. Выполнили поиск по сайту по подстрокам из вирусных файлов, но больше ничего не нашли. Версии возникновения вирусов: 1) в старую версию сайта несколько лет назад был добавлен (вручную или автоматически) файл /bitrix/admin/mobile/bitrixcloud_monitoring_ini.php который использовался злоумышленником для добавления остальных файлов (для спама, рассылки и пр.). Этот файл не является частью ядра 1С-Битрикс.

Прошло ровно 5 дней, проблема повторилась. Вирус (или злоумышленник) каждый раз оказывался хитрее нас. На этот раз: 1) в файлы index.php в начало добавляется include файла из /upload, инклудится файл вида favicon- .ico 2) в подключаемом файле после расшифровки оказался код загрузки вирусных плагинов через POST-запрос. У всех измененных файлов дата изменения устанавливается в find ./ -mtime +6 -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r Зачистка — высадили десант

Сайт работает без проблем, попросили хостинг включить отправку почты. Трафик удалось удержать. Выдохнули.

Благодарим Евгения Молчанова (ООО “МастерКласс”) за терпение и участие в совместном решении проблемы! Одной из интереснейших частей защиты периметра компании является Контент–защита. Она состоит из mail и web – контента, то есть контроля содержимого почтового и интернет трафика. В данной статье учтены многие хитрые дыры контент-mail анализа для сокрытия передачи данных, такие как: использование криптографии, закрытые паролем файлы офисных программ и архивы, закрытые паролем.

hlam on [hlam.on @gmail.com] Одной из интереснейших частей защиты периметра компании является Контент–защита. Она состоит из mail и web – контента, то есть контроля содержимого почтового и интернет трафика. Система представляет собой набор политик, правил, фильтров для анализа входящего и исходящего почтового трафика. Существует два способа работы системы: Система mail-контент состоит из двух групп серверов:

Вот простой пример политики: Входящая корреспонденция проходит обязательные фильтры:

далее происходит контент-проверка:

Расскажем поподробнее о фильтрах: - фильтры на принадлежность отправителя к определенным группам пользователей (в нашем примере это ТОР менеджеры, начальники, рядовые сотрудники);

Отдельно отметим, что при больших почтовых потоках компании, мы имеем дело с большой нагрузкой на сервера контент – анализа. С указанными простыми правилами, фильтрами и реакциями системы мы имеем нагрузку в 6 раз превышающую нагрузку на обычные почтовые сервера. Система web – контент. Согласно основному постулату информационной безопасности, мы должны обеспечить конфиденциальность и доступность. То есть, должны быть доступны необходимые ресурсы для определенных групп пользователей. Группы возьмем стандартные: ТОП менеджеры, начальники, рядовые сотрудники. Система представляет собой набор политик, правил работы, фильтров. В отличие от mail – контента, web – контент может быть установлен только в разрыв. Система также состоит из двух групп серверов:

При большом бюджете данные сервера могут быть разнесены, но при небольших нагрузках и потоке, могут быть совмещены. Отдельно отметим, что первая группа серверов должна быть кластером – для повышения отказоустойчивости и надежности. Приведем пример политик: Для групп пользователей, определенных выше:

категории сайтов и правила работы: Дополнительные, тонкие моменты:

o внутренняя переписка как правило носит конфиденциальный характер и в данном случае она не находится на внешнем сервере, тем самым не является возможной добычей недоброжелателей; Что касается дыр в web – контенте, то они известны и уже много тем на форумах посвящены им. Перечислю основные в своем использовании: Читайте также:

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу. Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

|