Как проверить counter strike на вирусы

Специально для посетителей нашего сайта даем возможность скачать чистую КС 1.6 на русском без вирусов и лагов, которую многие так часто ищут. Вкратце данная сборка представляет из себя кристально девственную контру, не обремененную какими-либо модификациями, сторонними моделями и программами. Вы получите такой клиент, на основе которого можно будет создать личную сборку или же просто с комфортом поиграть на множестве серверов.

Что представляет из себя чистая версия CS 1.6 без модификаций?

Чтобы представить всю полезность данного клиента, пробежимся коротко по основным его преимуществам:

- За основу взята лицензионная версия Counter-Strike 1.6

- Сохранена вся файловая структура клиента

- Отсутствуют какие-либо модификации

- Горячо любимый олдскульный геймплей

- Ничего не вырезано, все стандартные модели оружия и карты на месте

- Установлена защита от вирусов и нежелательного воздействия

И это только малый список, чем чистая сборка CS 1.6 выделяется среди остальных. А теперь поподробнее пробежимся по всем пунктам. Для начала стоит сказать, что этот клиент - отличная находка для тех, кто любит играть на стандартной версии CS 1.6, и для тех, кто не любит всякие навороты и чересчур вычурные скины.

Для создания данной сборки мы взяли официальную версию игры от Valve, которую они распространяют в стиме. И ничего с ней не сделали, только лишь внесли лёгкие корректировки, которые позволят вам избавиться от насущных проблем нестандартных модификаций клиентов КС 1.6. В первую очередь, это обновленная защита файловой системы игры, которая не позволит недобросовестному серверу изменить ваши файлы конфигурации, встроить в клиент рекламу или непонятные баннеры.

Также мы заранее позаботились о том, чтобы вам не пришлось скачивать дополнительные файлы для игры. В комплекте уже идут все стандартные карты, предустановленные боты, а также дух той старой CS 1.6, в которую вы могли играть в начале нулевых.

CS 1.6 без модов, вирусов и дополнений доступна каждому

Сейчас в интернете в открытом доступе существует множество различных клиентов, но только на нашем сайте можно бесплатно скачать чистую КС 1.6 по всем параметрам. Чистота её заключается в досконально проверенных в файлах КС 1.6, чтобы ни один вирус не забрался в них.

Вы без проблем сможете подключаться как к российским серверам в интернете, так и на зарубежным, не боясь схватить какую-нибудь заразу с них. Чистая сборка с ботами, скачанная с нашего сайта, будет фильтровать весь входящий в неё поток информации с сервера, отбраковывая наиболее подозрительные запросы.

Кроме того, при использовании КС 1.6 без вирусов в связке с читами вы можете не беспокоиться о том, что они как-то могут навредить вам. Мы предусмотрели этот момент, добавив в защиту системы у клиента онлайн проверку сторонних программ, например, читов.

Самая настоящая чистая русская версия CS 1.6

Помимо прочего, чистая CS 1.6 обладает действительно качественной русификацией, с участием профессиональных актёров. В одиночной игре вы сможете упражняться вместе с ботами, разговаривающими разными голосами на русском языке. Каждый бот будет иметь свой голос, а также свой набор уникальных фраз и даже шуток.

И, естественно, куда без русского чата, который с легкостью понимает кириллицу. Это наиболее болезненная проблема в английских сборках, когда игроку приходилось при общении пользоваться транслитом. Также был переведён весь интерфейс, включая главное меню, пункты настройки и все консольные команды.

Особенно приятно будет услышать русифицированные радио-команды, которые по качеству практически неотличимы от оригинала. Теперь вы без проблем сможете понимать своих товарищей по команде, когда они используют радио. Самое главное, что русский язык прекрасно вписался в общий интерфейс контр-страйк 1.6, и при этом были использованы наиболее подходящие шрифты с реализацией русского чата и ника.

Рабочий клиент CS 1.6 для всех операционных систем

К сожалению, некоторые версии Windows не совсем дружат с Counter-Strike 1.6. В частности, это касается виндовс 8 и 10, которые или открывают её со скрипом, или вовсе экстренно закрывают при запуске. Исключительно для вас все эти недуги мы уже вылечили, оснастив данную сборку CS 1.6 совместимым со всеми системами лаунчером.

Вам больше не придется выискивать специальные сборки контр-страйк 1.6, предназначенные только под Windows 8 или 10. Чистая CS 1.6 - это не только отсутствие лишних файлов, но и кроссплатформенность.

Counter-Strike 1.6 доступна вам здесь и сейчас!

И на десерт мы оставили прекрасную новость о том, что скачать чистую сборку CS 1.6 вы можете как по прямой ссылке, так и через торрент. Вес самого клиента максимально низкий, поэтому всего лишь через несколько минут с хорошей скоростью интернета вы получите полный рабочий клиент Counter-strike 1.6 без регистрации.

Сам клиент контрострайк упакован в красивый установщик, который за пару кликов поставит на ваш компьютер или ноутбук игру. Вам не нужно будет возиться с архивами, путями реестра и прочей шелухой, отнимающей драгоценное время. Скачали, запустили, прописали нужный путь установки, и через минуту для вас открываются ворота в мир самого популярного шутера последних десятилетий.

Общий взгляд на читы и античиты от Яны Медведевой.

60% игроков страдали от читеров: к такому заключению пришли исследователи компании Irdeto, которые опросили почти 10 тысяч человек из Китая, Германии, Японии, США и других стран.

Из этого текста вы узнаете:

• Как вообще работают читы

• Почему разработчики до сих пор не справляются с читерами

• Какие есть классы читов

• Как развивались и развиваются читы

• Как работают античиты и почему антивирус может победить читеров.

50 оттенков читов: как мы видим через стены и попадаем в цель

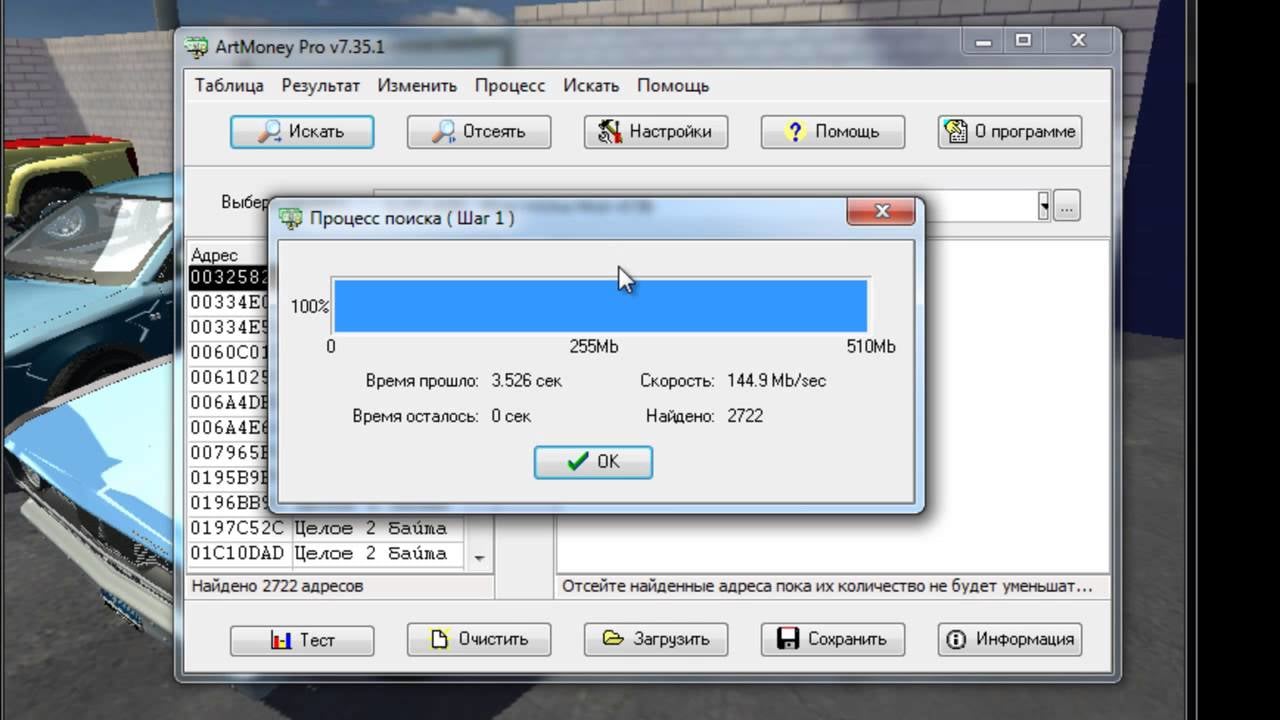

В офлайне мы с удовольствием пользовались специальными комбинациями букв и цифр, чтобы добраться до инструментов, которыми разработчики тестировали игру на баги. Или запускали Artmoney, стараясь накинуть себе побольше игрового золота. Но чем больше игры уходят в онлайн, тем сложнее становится процесс взлома игры.

Самые примитивные первые читы не отличались оригинальностью. Например, подкованные игроки копались в файлах игры, находили там текстуры стен и заменяли их прозрачными фрагментами. И вот вместо загроможденной карты перед тобой пустая площадка, по которой передвигаются союзники и соперники. Разработчики быстро разобрались с этими фокусами и старались прикрыть дыры, чтобы замена была не так проста.

С тех пор задача чита, в общем-то, не изменилась. Тебе все еще нужно подменить одни данные другими. Только теперь речь идет не о легко обнаруживаемых файлах текстур, а о пакетах данных, библиотеках и ключах шифрования.

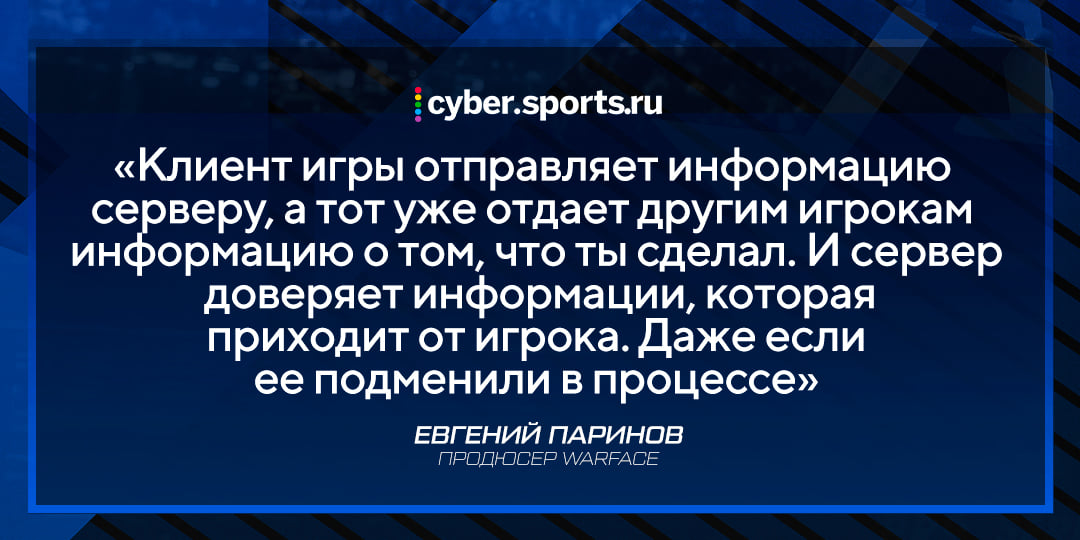

Для того, чтобы разобраться в их функционале, нужно понять самое важное: онлайн-игра – это процесс обмена данными клиента и сервера. Ты выстрелил – сервер получил об этом информацию и раздал другим. Соперник бросил гранату – сервер передал эти данные тебе.

Поэтому читы так популярны в FPS – здесь важна каждая доля секунды. Пока не все игроки обзавелись высокоскоростным интернетом и мощными компьютерами, создатели игр не могут производить все расчеты на сервере.

Что сами создатели читов, что борцы с ними с удовольствием делят программы на классы, уровни и группы. И речь идет не о бесплатных или платных читах в шутерах, а о том, как именно они взаимодействуют с игрой. Несмотря на то, что есть множество способов внедриться в процесс, среди самых популярных функций (за исключением ботов) выделяются две большие группы. Одни работают с данными, которые игрок получает от сервера, другие – с отправляемыми.

Яркий представитель первой группы – Wallhack. Теперь чтобы видеть соперника сквозь стены не обязательно заменять текстуры на прозрачные. Можно просто вытянуть эту информацию из игры. Несмотря на то, что обычный игрок не видит соперника за препятствиями, тот все равно существует в данных, которые сервер передает клиенту.

Можно ли спасти игру от подобных читов? В теории, да. Нужно просто ограничить количество данных, которыми сервер делится с клиентом. Например, передавать информацию о сопернике только в тот момент, когда игрок действительно должен его увидеть. Но если у пользователя будут проблемы с интернетом, то он просто получит эти данные с задержкой. И все, все удовольствие испорчено.

Второй тип читов работает с данными, которые игрок передает в сторону сервера. Например, это известные Aim-читы или Trigger-боты, стреляющие за игроков, как только курсор наводится на цель. Эти программы подменяют информацию о том, где находится твой курсор и попал ты в цель или нет.

На бумаге все просто: вот тебе данные – делай с ними, что хочешь. На деле же задача каждой игры – как можно более эффективно зашифровать и скрыть эту информацию, а читеры должны раскопать ее и незаметно подменить. И вот тут начинается настоящая работа.

Копай глубже: как обмануть игру и античит

Первые читы встраивались напрямую в клиент. Библиотеки файлов игр подменяли так, что в игре появлялись дополнительные функции. Такие читы было достаточно просто обнаружить, проверив игру на целостность. Действовать нужно было более ювелирно. Так читы разделились на две большие группы.

- Внутренние (Internal) – их библиотеки должны быть так так или иначе помещены в игру. Это открывает доступ ко всему функционалу и прямому взаимодействию с игрой.

- Внешние (External) – они обрабатывают информацию в отдельном приложении и отправляют игроку уже готовые данные. А чтобы показать их на экране, используют DirectX оверлеей

Новые подсадки, прострелы и раскидки. Valve показала обновленный Cache

Эффективность таких читов зависит от самой игры. Там, где решает расположение противников или лута, их будет вполне достаточно, чтобы уничтожать соперников. Однако самим читоделам удобнее работать с замененными библиотеками игры и прямо внутри оперативной памяти. Так можно использовать полный функционал игры. А значит, для этого понадобится инжектор.

Когда топорные методы инжектов (замены библиотек) устарели, читеры взялись за использование уязвимостей и дыр внутри драйверов. Чему больше всего будет доверять игра? Конечно же, железу. Ну не станут же создатели видеокарт зазря копаться в памяти игры? Так драйвера стали неплохим прикрытием для того, чтобы работать с поступающими и отправляемыми данными. Как утверждают читеры, некоторые из их творений до сих пор работают через NVidia. И не только.

Сегодняшние читы вышли на новый уровень. Теперь их разработчики научились не просто пользоваться чьими-то уязвимостями, а самостоятельно мимикрировать под драйверы. Для этого они используют администраторские права Windows.

Fnatic обхитрила Vitality звуком шагов в решающем раунде карты. Гениально!

Но мало просто спрятать сам процесс куда-то в глубины системы. Дальше читеры пользоваться различными ухищрениями, чтобы осложнить обнаружение угрозы. Одни засоряют код чита сторонним мусором, чтобы сложнее было вычислить рабочую часть. Другие постоянно меняют след сторонней программы, чтобы не попасть в базы известных читов. Или же оперируют внутри самих античитов.

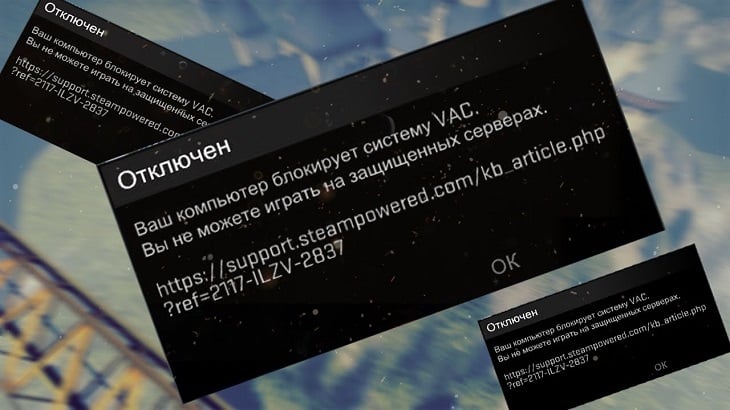

К примеру, прямо сейчас существует чит, который буквально отключает VAC в Steam.

Как любая болезнь, они изменяются, подстраиваются и эволюционируют. И все это чтобы остаться неуязвимыми для тех, кто выступает щитом в этой борьбе – античитов.

На страже чистых данных: как работает античит

Действие рождает противодействие. Чит рождает античит. Появление читов в играх привело к тому, что сами разработчики игр и сторонние компании бросились создавать продукты, которые должны защитить игроков от тех, кто использует нечестные преимущества. И среди античитов происходит не менее увлекательная эволюция.

Все началось с обычного скана памяти в поисках всего, что может напоминать вредоносную программу. Но создатели читов быстро научились прятать свои следы простейшими методами. Пришлось искать новые способы вычисления читеров. Even Balance в 2000 году представила античит PunkBuster, который впервые появился в Half-Life. Клиент ставился на компьютер игрока и параллельно с игрой сканировал память, чтобы обнаружить все подозрительные изменения. Плюсом к этому античит временами делал скриншоты экрана игрока, чтобы проверить его на наличие стороннего интерфейса или подозрительных моментов.

Читеры достаточно быстро научились обходить это. Например, меняли модуль так, что он не пересылал скриншот на сервер и делал вид, что случилась потеря пакетов. Или же отправлял просто снимок черного экрана – у античита была проблема с совместимостью с новыми версиями Windows, поэтому это всегда можно было использовать как отмазку. Самые продвинутые читы фиксировали момент снятия скриншота и ровно на эту секунду выключали интерфейс чита. И все – клиент чист.

И так происходит с каждым античитом, который выходит на рынок.

Современные античиты делятся на три основных типа. Первый, клиентский, работает прямо на компьютере игрока. Он сканирует систему на наличие сторонних программ, взаимодействующих с памятью игры. Проверяет, не изменены ли файлы приложений и какие новые устройства добавляет пользователь. Его эффективность зависит от базы данных и умелости читера. Но при этом такой античит может немного загружать сам компьютер пользователя.

Второй тип – серверный. Это некий набор системных ограничений, а сервер по этому списку постоянно проверяет, соответствует ли им поток поступающих данных.

При создании нужного количества ограничений серверный античит может стать очень эффективным оружием против нечестных игроков. Но все, что связано с серверной частью, снова упирается в скорость соединения. Ведь теперь данные нужно не просто передать, но и проверить. Доли секунды – и игроки уже жалуются на лаги.

Преимущество серверных античитов состоит в том, что они не просто ловят за руку нарушителей. Они могут предотвратить сам факт нарушений, выставив ограничения.

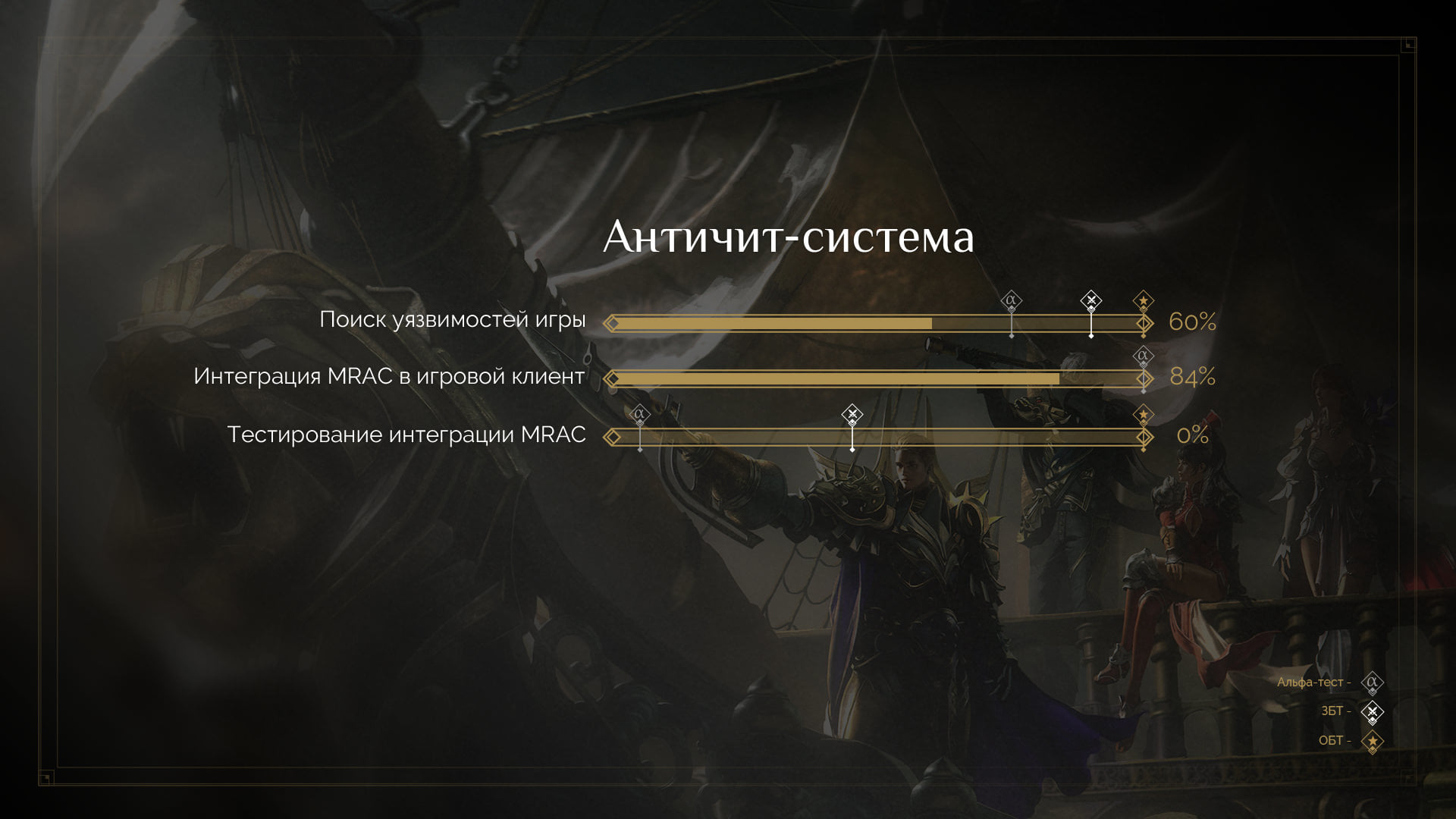

Но для всесторонней безопасности самым распространенным и эффективным пока остается гибридный тип античитов. Тут тебе и клиентская часть, которая постоянно мониторит память, и серверная, пополняющаяся новыми ограничениями и обрабатывающая информацию от клиента. Эффективность их работы будет зависеть от множества факторов: и от размера базы известных читов, и от количества ограничений на сервере, и от скорости обработки информации. И, конечно, обновлений от разработчиков, которые должны не только заниматься системой защиты, но и закрывать дыры в самой игре.

Слакс рассказал, что организация турниров – ад: спонсоры ушли за 6 часов до начала, топ-команды не хотели играть

Что именно и как ищет каждый из античитов – информация, которую сложно обнаружить. Создатели читов заинтересованы в том, чтобы пользоваться уязвимостями, а не копаться в деталях. Иногда им самим бывает сложно определить, за что игрок попал в бан. Для того, чтобы запутать читоделов, разработчики используют отложенные блокировки.

Разработчики античитов не спешат делиться своими секретами. Не хотят распространять информацию ни среди разработчиков читов, ни среди своих конкурентов – разве что учиться на их ошибках. Поэтому довольствоваться приходится крупицами информации.

Например, VAC еще с первых версий сканирует CRC – уникальную сигнатуру каждого файла в системе. Компания собирает базу таких CRC с доказанных читов, а потом сравнивает с тем, что приходит с компьютера игрока. Совпадение приводит к бану.

Поэтому читерам приходилось постоянно менять CRC-код и генерировать новый для каждого уникального пользователя. А VAC – разрабатывать новые системы защиты, которые было бы не так просто обойти. Правда, получается это с переменным успехом.

Адаптируйся и догоняй: как развиваются античиты

Одним из самых крупных и публичных обновлений в свое время поделилась Valve. В 2018 году Джон Макдональд на Game Developers Conference рассказал о новой разработке компании – VACNet для CS:GO. Новая система должна была стать не заменой, а дополнением к существующему античиту. Она анализирует не сигнатуры и следы сторонних программ, а само поведение игрока, точнее – передвижение его мышки.

Схема проста: VACnet фиксирует положение курсора в самые понятные моменты игры – например, во время стрельбы. А именно за четверть секунды до выстрела и через полсекунды после него. Если передвижение мышки совпадет с шаблоном, который используется в читах, игрок получит бан. Чтобы избежать ложных обвинений, таких случаев должно набраться больше сотни на игрока. Обучать систему новым паттернам и шаблонам планировалось с применением нейронных сетей и трех с лишним тысяч процессоров. И совсем недавно в сети появился патент с описанием подобной системы, которая будет работать не только на стрельбу.

Как заявили разработчики, еще в декабре 2017 года система работала даже эффективней, чем Overwatch.

Сами же создатели и распространители читов отнеслись к этой идее скептически. Все дело в материале, на котором будет учиться VACnet.

Обзор Borderlands 3 – игра затягивает не меньше Diablo или Destiny. Заслуженно ли?

Создатели читов с ними согласны: ничего нового в подходе они пока не видят, но уверены, что инструментарий у этих ребят будет куда серьезней, чем у Valve.

Одни делают громкие технологические скачки или пользуются накопленным опытом, чтобы бежать впереди идей читеров. А другим приходится поспевать за прогрессом, который постоянно демонстрируют новые версии читов. Самый сложный момент наступает, когда запрещенные программы уходят вглубь процессов, пытаясь скрыть свою деятельность. Как, например, это случилось с переходом на драйверные инжекторы.

Но если на обезвреживание новой версии популярного стандартного чита уходит несколько дней, то выход на новый уровень может потребовать месяцы. Для этого используют реверс-инженеринг.

Хоть сам факт существования драйверных античитов уже давно не секрет ни для MRAC, ни для FaceIT или ESEA, борьба с ними остается приоритетной задачей. И кто знает, куда смогут заглянуть разработчики читов дальше.

Технологические салки: кто ведет в битве читов и античитов?

Он, выступая на стороне разработчиков читов, признает, что создатели систем защиты постоянно преподносят сюрпризы, а методов обхода становится все меньше. Персональные читы, которые так яро рекламируются разработчиками, вполне могут оказаться копией тех же программ, которые можно достать бесплатно. Может, обнаружат их чуть позже, потому что прецедентов для анализа будет меньше. Но разработать принципиально новые методы обхода античитов практически невозможно.

Видеоигры полезны. Шутеры восстанавливают зрение, а Тетрис борется с посттравматическим синдромом

Создатели античитов отвечают обратным реверансом – они всегда чувствуют себя догоняющей стороной, которая пытается поймать нарушителей за хвост. Кто-то не очень эффективно, как Valve, но кто-то успевает заслужить доверие, как FaceIT или MRAC.

Чтобы сократить разрыв, создателям античитов приходится не только разрабатывать новые методы сканирования или ограничения для серверной части. Работа ведется и на многих других фронтах бесконечной войны. Первый батальон помощи – это пользователи, которые отправляют жалобы на нечестных игроков.

Сотрудники MRAC каждый день обрабатывают до 3 тысяч жалоб. 7-10 боев с доносами достаточно, чтобы читер попал в топы и сотрудники компании начали работу над изучением проблемы. Но чем меньше жалоб, тем меньше вероятность, что чит обнаружат.

На другом фронте идет информационная война. Многие компании-разработчики считают своим долгом не только пробираться в закрытые группы, чтобы изучать новые платные читы, но и блокировать сообщества и видео на YouTube.

Наконец, дело доходит и до кадров. Создатели античитов нередко пытаются переманить на свою сторону кодеров. Истории о том, как бывший читер стал сотрудником крупной компании и поделился своим опытом уже не редкость. А иногда речь идет не только о желании сменить профессию, но и о желании заработать.

Война идет по всем фронтам. Одни пытаются найти новые способы спрятать свое вмешательство, другие – обнаружить. Читеры уходят на уровень ядра операционной системы, и античитеры ныряют за ними. Пока у игроков есть непреодолимое желание быть круче, чего бы это ни стоило, читы в играх будут жить. А значит у античитов тоже будет работа, о которой мы сможем только догадываться.

![]()

Игра Counter-Strike была выпущена компанией Valve еще в 2000 году. Несмотря на возраст игры, она имеет большую фанатскую базу — количество игроков с официальными клиентами CS 1.6 в среднем достигает 20 000 человек онлайн, а общее число зарегистрированных в Steam игровых серверов превышает 5000. Продажа, аренда и раскрутка серверов стали настоящим бизнесом в виде услуг на различных сайтах. К примеру, поднятие сервера в каком-нибудь рейтинге на неделю стоит примерно 200 рублей, но большое количество покупателей при сравнительно небольших расходах делают эту стратегию довольно успешной бизнес-моделью.

Многие владельцы популярных игровых серверов тоже зарабатывают за счет игроков, продавая различные привилегии: защита от бана, доступ к оружию и многое другое. Если одни держатели серверов рекламируются самостоятельно, то некоторые платят за раскрутку сервера поставщикам. Покупая такую услугу, заказчики часто не знают, какие методы используются для продвижения их серверов. Как выяснилось, разработчик под ником Belonard прибегал к нелегальным средствам раскрутки: его сервер заражал устройства игроков троянцем и использовал их для продвижения других игровых серверов.

Держатель вредоносного сервера использует уязвимости клиента игры и созданного им троянца как техническое обеспечение для своего бизнеса. Задача троянца заключается в том, чтобы проникнуть на устройство игрока и скачать вредоносное ПО , которое обеспечит автозапуск троянца в системе и его распространение на устройства других игроков. Для этого используются уязвимости Remote Code Execution (RCE): две такие уязвимости найдены в официальном клиенте игры и четыре в пиратском.

Установившись в системе, Trojan.Belonard меняет список доступных игровых серверов в клиенте игры, а также создает на зараженном компьютере игровые прокси-серверы для распространения троянца. Как правило, на прокси-серверах – невысокий пинг, поэтому другие игроки видят их вверху списка серверов. Выбрав один из них, игрок попадает на вредоносный сервер и заражается Trojan.Belonard.

Благодаря такой схеме разработчику троянца удалось создать ботнет, занимающий значительную часть игровых серверов CS 1.6. По данным наших аналитиков, из порядка 5000 серверов, доступных из официального клиента Steam, 1951 оказались созданными троянцем Belonard. Это составляет 39% процентов игровых серверов. Сеть такого размера позволила разработчику троянца продвигать другие серверы за деньги, добавляя их в списки доступных серверов зараженных игровых клиентов.

Тrojan.Belonard состоит из 11 компонентов и действует по разным сценариям в зависимости от клиента игры. Если клиент игры лицензионный, троянец попадает на устройство пользователя через RCE-уязвимость, эксплуатируемую вредоносным сервером, после чего обеспечивает себе установку в системе. По такому же сценарию происходит заражение чистого пиратского клиента. Если пользователь скачивает зараженный клиент с сайта владельца вредоносного сервера, установка троянца в системе происходит после первого запуска игры.

Рассмотрим подробнее процесс заражения клиента. Игрок запускает официальный клиент Steam и выбирает сервер для игры. При подключении к вредоносному серверу задействуется одна из RCE-уязвимостей, в результате чего на компьютер игрока будет загружена, а затем выполнена троянская библиотека client.dll (Trojan.Belonard.1) или файл Mssv24.asi (Trojan.Belonard.5).

Попав на устройство, Trojan.Belonard.1 первым делом удаляет любые .dat файлы, находящиеся в одном каталоге с файлом процесса библиотеки. После чего она подключается к управляющему серверу fuztxhus.valve-ms[.]ru:28445 и отправляет ему шифрованный запрос на скачивание файла Mp3enc.asi (Trojan.Belonard.2). Сервер передает запрошенный файл в зашифрованном формате.

Скриншот расшифрованного пакета данных, полученного от сервера:

Автозапуск на официальном или пиратском клиенте происходит за счет особенности клиента Counter-Strike. При запуске игра автоматически загружает любые файлы с расширением .asi из корня игры.

Клиент, скачанный с сайта разработчика троянца, уже заражен Trojan.Belonard.10 (имя файла — Mssv36.asi), но обеспечение автозапуска в клиенте у него происходит иначе, чем на чистом. После установки зараженного клиента, Trojan.Belonard.10 проверяет наличие одного из своих компонентов в ОС пользователя. Если их нет, распаковывает из своего тела и загружает в память своего процесса Trojan.Belonard.5 (имя файла — Mssv24.asi). Как и многие другие модули троянца, Trojan.Belonard.10 подменяет дату и время создания, модификации, а также доступа к файлу. Это делается для того, чтобы нельзя было найти файлы троянца, отсортировав содержимое папки по дате создания.

После установки нового компонента Trojan.Belonard.10 остается в системе и выполняет роль протектора клиента. Его задача — фильтровать запросы, файлы и консольные команды, полученные от других игровых серверов, а также передавать информацию о попытках внесения изменения в клиент на сервер разработчика троянца.

Структура собранных данных о системе:

Собрав троянцев, Trojan.Belonard.3 создает сервис WinDHCP для запуска WinDHCP.dll (Trojan.Belonard.7) в контексте svchost.exe. В зависимости от языковых настроек ОС, использует тексты на русском или английском для задания параметров службы.

Параметры службы WinDHCP, взятые из отчета клиента:

Собрав информацию, Trojan.Belonard.6 расшифровывает адрес управляющего сервера — oihcyenw.valve-ms[.]ru — и пытается установить с ним соединение. Если это не удается, троянец использует DGA для генерации доменов в зоне .ru. Однако в коде для генерации доменов допущена ошибка, из-за которой алгоритм создает не те домены, которые хотел получить разработчик троянца.

После отправки зашифрованной информации троянец получает ответ от сервера, расшифровывает его и сохраняет переданные файлы в %WINDIR%\System32\. Среди полученных данных содержатся троянцы wmcodecs.dll (Trojan.Belonard.8) и ssdp32.dll (Trojan.Belonard.9).

Кроме описанных выше действий Trojan.Belonard.6 также вызывает со случайной периодичностью следующие функции:

- поиск запущенных клиентов Counter-Strike 1.6;

- запуск Trojan.Belonard.9;

- обращение к серверу разработчика.

Belonard также устанавливается на новых клиентах игры, установленных на устройстве. Эту функцию выполняют Trojan.Belonard.8 и Trojan.Belonard.6.

Троянец удаляет следующие файлы клиента:

В зависимости от языка ОС загружает файлы русскоязычного или англоязычного игрового меню.

Полезная нагрузка троянца заключается в эмуляции на устройстве пользователя некоторого количества поддельных игровых серверов. Для этого троянец отправляет на сервер разработчика информацию о клиенте игры и получает в ответ в зашифрованном виде параметры для создания поддельных серверов.

После обмена пакетами троянец отправляет последний пакет - svc_director с сообщением типа DRC_CMD_STUFFTEXT, которое позволяет выполнить произвольные команды клиента Counter-Strike. Эта проблема известна компании Valve с 2014 года и до сих пор не исправлена. Таким образом, при попытке соединиться с игровым прокси-сервером игрок будет перенаправлен на вредоносный сервер. Это позволит разработчику троянца пытаться эксплуатировать уязвимости игрового клиента пользователя для установки Trojan.Belonard.

Для хранения данных в троянце и общения с сервером в Belonard используется шифрование. В зашифрованном виде хранится имя управляющего сервера, а также некоторые строки кода и имена библиотек. Для этого используется один алгоритм шифрования с разными константами для отдельных модулей троянца. При этом в старых версиях вредоносной программы использовался другой алгоритм для шифрования строк кода.

Алгоритм дешифровки в Trojan.Belonard.2:

Для обмена информацией с управляющем сервером Belonard использует более сложное шифрование. Перед отправкой на сервер информация оборачивается в структуру, уникальную для каждого модуля. Полученные данные шифруются RSA с использованием имеющегося в троянце публичного ключа. Важно заметить, что RSA шифруются только первые 342 байта данных. Если модуль отправляет объем данных, превышающий 342 байта, только первая часть данных будет шифроваться с использованием RSA, а остальная часть шифруется AES. Данные для получения AES-ключа содержатся в блоке, зашифрованном RSA-ключом. В нем же содержатся и данные для генерации AES-ключа, с помощью которого управляющий сервер зашифровывает ответ клиенту.

В начало зашифрованных данных дописывается нулевой байт, после чего они отправляются на управляющий сервер. В ответ сервер отдает зашифрованные данные с указанием размера данных и хэша, что необходимо для сверки с AES-ключом.

Пример данных, полученных от управляющего сервера:

Для расшифровки используется AES в режиме CFB с размером блока 128 бит и ключ, отправленный раннее на сервер. Сначала расшифровываются первые 36 байт данных, из них последний DWORD – это реальный размер полезной нагрузки с заголовком. К AES-ключу добавляется DWORD и хэшируется SHA256. Полученный хэш должен совпасть с первыми 32 расшифрованными байтами. Только после этого расшифровываются остальные принятые данные.

Кроме того, в вирусную базу Dr.Web были добавлены записи для детектирования всех компонентов троянца, а также ведется мониторинг ботов, переключившихся на использование DGA. После принятия всех мер по обезвреживанию ботнета синкхол-сервер зарегистрировал 127 зараженных клиентов. А по данным нашей телеметрии, антивирусом Dr.Web были обнаружены модули троянца Belonard на устройствах 1004 пользователей.

На данный момент ботнет можно считать обезвреженным, но для обеспечения безопасности клиентов Counter-Strike необходимо закрытие существующих уязвимостей со стороны разработчика игры.

Читайте также: