Как обойти проверку на вирусы

Бумажная безопасность порядком надоела, поэтому я решил немного отвлечься на практику. Не так давно мне представился случай лично убедиться, с какой легкостью злоумышленник, обладающий самой минимальной квалификацией, способен обойти популярные "топовые" антивирусы. Сегодняшний пост посвящен короткой истории поединка скрипт-кидди с одним популярным антивирусом.

Но, сперва, disclaimer:

1) Многое из написанного ниже, для экспертов, несомненно - боян. Но автор и не претендует на "срыв покровов". Статья призвана предостеречь тех пользователей, которые полагаются на антивирус как на панацею, при этом забывая о необходимости комплексного подхода к безопасности.

2) Статья написана исключительно в образовательных целях. Не нужно использовать эту информацию для совершения противоправных действий.

3) Статья не пытается бросить тень на производителей антивирусов. Уверен, что они делают все возможное, чтобы совершенствовать свои продукты.

Как-то раз нелегкая судьба безопасника (от которого часто требуют уметь все) занесла меня в пентесты. Была поставлена задача проверить уязвимость организации к вирусной атаке.

В компании использовалось антивирусное ПО от одного из топ-вендоров. Антивирусы были развернуты и на серверах (включая почтовые и прокси-серверы) и на компьютерах пользователей. Централизованное управление и обновление тоже было.

Неплохая защищенность и небольшой опыт в проведении пентестов не сулили затее особого успеха.

Однако, практическая реализация показала другое: злоумышленник может организовать атаку и обойти средства антивирусной защиты даже при помощи стандартных общеизвестных средств, доступных практически любому специалисту. Каким образом - описано ниже.

Стандартные инструменты

Как уже говорилось, злоумышленнику не нужно обладать высокой квалификацией. Достаточно навыков скрипт-кидди - найти подходящий инструмент.

Причем искать долго не придется - все необходимое есть в Metasploit Framework.

Как видим, антивирусы, в подавляющем большинстве, детектировали Meterpreterкак вредоносное ПО. Это и не удивительно: ему уже много лет.

Означает ли это победу антивируса над скрипт-кидди? Не совсем.

Антивирусы выходят из игры

После 5 минут поиска в Google находится сразу несколько готовых решений для обхода антивирусов. Познакомимся поближе с инструментом под названием Shellter ( сайт ).

Если создать зараженный файл при помощи Shellter и попытаться проверить его через VirusTotal, то увидим следующее:

Показатель детектирования просто катастрофически упал. Это означает, что большинство антивирусов, установленных на рабочих местах и серверах не определят данный файл как опасный! На все про все, включая установку Shellter, ушло от силы 5 минут.

Таким образом, хотя сигнатура трояна известна уже много лет (Metasploit и Meterpreter входят в стандартную сборку Kali Linux), благодаря Shellter популярные антивирусы ничего не могут с ним поделать.

А как на практике?

Но тест на VirusTotal без испытаний "в поле" не показатель. Может быть при работе троян будет обнаружен по поведенческим признакам? Чтобы проверить это, протестируем файл на двух популярных антивирусах: Eset (5.0.21.26) и Kaspersky Internet Securiy (17.0.0.611).

Беглое тестирование показывает следующее:

1) Копирование и запуск файла не детектируется.

2) При запуске инфециорованного файла сессия до сервера управления (Metasploit) успешно открывается.

3) При выполнении некоторых действий (например, при попытке "миграции" Meterpreter в другие процессы), процесс Meterpreter’а детектируется как угроза.

4) При попытке использования веб-камеры, KIS запрашивает разрешение пользователя.

5) Большое количество функций Meterpreter’а все равно работает без обнаружения. В частности, прекрасно работает кейлоггер, скрипты сбора учетных данных, выгрузка информации из браузеров, скриншоты рабочего стола, копирование файлов. В принципе, этого достаточно для решения злоумышленником своих задач.

Таким образом, антивирусы конечно ограничивают функционал Meterpreter, но все равно оставляют широкий простор для злоумышленника.

Выводы и рекомендации

Тест еще раз показывает, что антивирус не является сам по себе панацеей. Средства обхода антивирусного ПО весьма популярны и находятся в свободном доступе. Разумеется, после загрузки части зараженных файлов на Virustotal, антивирусные базы будут пополняться, и возможности таких средств будут сокращаться. Но для защиты от таргетированных атак это не поможет.

Это не означает, что антивирусное ПО бесполезно. Просто без должной работы с персоналом его эффективность может быть сведена на нет.

История закончилась для пользователей легким "троллингом": на рабочем столе появилось приглашение на корпоративный тренинг по ИБ. На тренинге им было рекомендовано:

- не открывать подозрительные и рекламные почтовые вложения;

- не включать без особой надобности макросы в документах;

- подключать к компьютеру только проверенные носители информации;

- устанавливать программы только с официальных сайтов;

- не посещать подозрительные сайты;

- проверять, куда ведет та или иная ссылка;

- регулярно обновлять ПО (включая офисные программы и браузеры).

Конечно эти меры сами по себе не помогут обнаружить и нейтрализовать любое вредоносное ПО, но по крайней мере снизят число возможных способов ззаражения им.

На этом, пожалуй, все.

Если эта статья будет полезной - напишите в комментариях. Возможно, стоит сместить акцент блога с нормативки на практическую ИБ.

Автор приведенного ниже способа продолжительное время занимается поиском различных техник обхода антивирусной защиты. Скомпилировав созданный вредоносный код в двоичный бинарный файл, он в первую очередь загрузил его в онлайн сервис VirusTotal. Ни один из 56 антивирусных движков не обнаружил признаков вредоносной природы в данном файле.

Обход большинства антивирусов для специально подготовленных специалистов является довольно тривиальной задачей. Тем не менее, некоторые пользователи используют инструменты для генерации бинарных файлов, которые могут быть легко обнаружены антивирусными продуктами. Данная статья предназначена в первую очередь для таких пользователей.

Перед тем как будет представлен тот самый код обхода защиты на языке С++, стоит отметить эффективный инструмент создания двоичных файлов, которые почти всегда избегают обнаружения - это Veil-Evasion (часть Veil-Framework). Данный инструмент действительно очень эффективен в большинстве случаев, а сгенерированные файлы часто успешно проходят проверку VirusTotal.

Совершенно логично возникает вопрос: если есть инструменты наподобие Veil Evasion, зачем нужно заморачиваться с созданием бинарников с полезной нагрузкой оболочки?

На это есть ряд причин:

- Инструменты имеют тенденцию устаревать;

- Бинарные файлы, сгенерированные инструментами, могут быть идентифицированы - причем не обязательно полезная нагрузка, а структура двоичного файла;

- Пентестеры должны знать, как нужно создавать двоичные файлы самостоятельно.

Перед тем, как Вы посмотрите на следующий код, размещенный в блоге автора, стоит отметить, что он ориентирован на платформу Windows, что очевидно благодаря ссылке на windows.h.

Все очень просто: приведенный код создает массив символов с кодом оболочки, который Вы можете добавить, выполняет операцию XOR с очень чувствительным ключом с нижним регистром “x”, выделяет некоторую память и исполняется. Стоит подчеркнуть, что вам нужно обернуть в XOR ваш код оболочки с ключом перед компиляцией.

Вы возможно сморите на данный код и думаете, действительно ли так все просто? Бинарный файл не был обнаружен ни одним из 56 движков на VirusTotal. Файл прошел повторную проверку после публикации поста в блоге - детект по-прежнему 0/56. Это очень простой метод, но он действительно эффективен.

Бинарный файл, который будет сгенерирован, возможно не будет соответствовать SHA256 тестового примера. В загруженном бинарнике код оболочки был сгенерирован с помощью фреймворка Metasploit.

Итак, антивирус мертв. Мы все это знаем. Как говориться: мы не можем утверждать, что 95 процентов компаний полагаются на антивирусную защиту для поддержания безопасности рабочих станций.

Есть ли способ лучше? Безусловно. Некоторые вендоры, которые мы не будем называть, запустили продукты, представляющие новый подход для защиты рабочих станций, которые нацелены на обнаружение техник эксплойтов. Это, как правило, осуществляется путем инъекции DLL в процессы, которые выполняют мониторинг подобных техник и предотвращают их успешную работу.

Примечание: представленное решение может работать не со всеми антивирусами.

Как отмечает автор, данная статья предназначена для пентестеров и лишь знакомит с простым методом обхода антивирусной защиты на базе сигнатур. Эвристические компоненты смогут очень легко обнаружить полезную нагрузку. Не рекомендуется использовать данный метод для более чувствительных реализаций на базе Veil-Framework или Shellter. Данный код является просто шаблоном, его можно усовершенствовать с помощью шифрования с перебором ключей, использования передачи данных по HTTPS и применения дополнительного кода для обхода эвристический защиты. Вариантов много - данный код является лишь фундаментальным примером.

Эту статью хочу начать с одной простой истины: "Если антивирус не находит ни одного вируса — это не значит, что на вашем ПК их нет!".

Бывает на самом деле довольно часто следующая картина: при использовании веб-браузеров (Firefox, Chrome, Opera и др.) - появляется различная реклама (там, где ее раньше никогда не было), открываются вкладки, на рабочем столе могут появиться баннеры (не лицеприятного содержания, например, которые просят отослать SMS-сообщение), компьютер может притормаживать и подвисать и т.д.

Все эти факторы (особенно в совокупности) говорят о том, что на вашем компьютере есть нежелательное ПО (вирусы, рекламные скрипты, трояны и т.д.) .

Причем, обычный антивирус, даже после полной проверки компьютера, частенько пишет, что все в порядке, вирусы не найдены. И в этот момент есть ощущение, что здесь что-то не так: компьютер ведет себя странно, но антивирус бездействует .

Собственно, в этой статье хочу порекомендовать небольшой рецепт очистки как раз для таких случаев, когда не совсем понятно, как вернуть компьютер к нормальной работе (когда по всем признакам компьютер заражен вирусом, но обычный антивирус их не видит. ) .

Несмотря на то, что я написал выше, все же, рекомендую иметь один из современных антивирусов (он вас защитит от сотен др. угроз). Лучшие из них приводил в этой подборке -->

Удаление невидимого вредоносного ПО

(очистка Windows от классических вирусов, тулбаров, adware, и пр.)

- Не отправляйте никакие SMS, как требуют некоторые баннеры, всплывающие на рабочем столе. Компьютер у вас, скорее всего, не "излечится" от этой заразы, а деньги можете потерять.

- Установите современный антивирус (ссылку на лучшие продукты привел выше). Отмечу, что некоторые виды вирусов блокируют доступ к сайтам известных антивирусов (если это так, попробуйте загрузить подобные продукты с др. софтовых сайтов);

- Сделайте сразу же резервную копию всех важных данных, и желательно на съемном носителе (на будущее: желательно ее делать заблаговременно);

- Если вирус заблокировал доступ к рабочему столу (загородил все инструменты своими баннерами) - попробуйте загрузить Windows в безопасном режиме. На крайний случай, воспользуйтесь LiveCD диском.

Многие разработчики знаменитых антивирусных программ в последнее время выпускают онлайн-версии своих продуктов. Принцип работы с ними достаточно простой: загрузив к себе "относительно"-небольшой файл и запустив его, он автоматически проверит вашу систему на вирусы.

Причем, подобные продукты не конфликтуют с установленным антивирусом в системе, работают во всех современных версиях Windows, не требуют установки, и у них всегда актуальная антивирусная база.

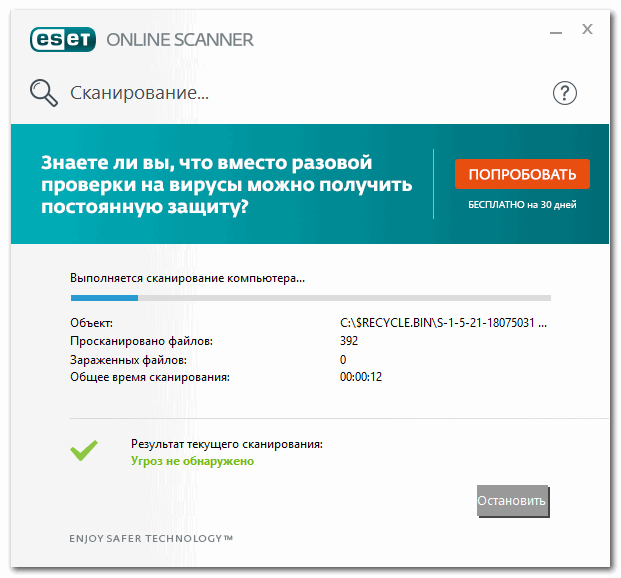

Работа сканера ESET’s Free Online Scanner

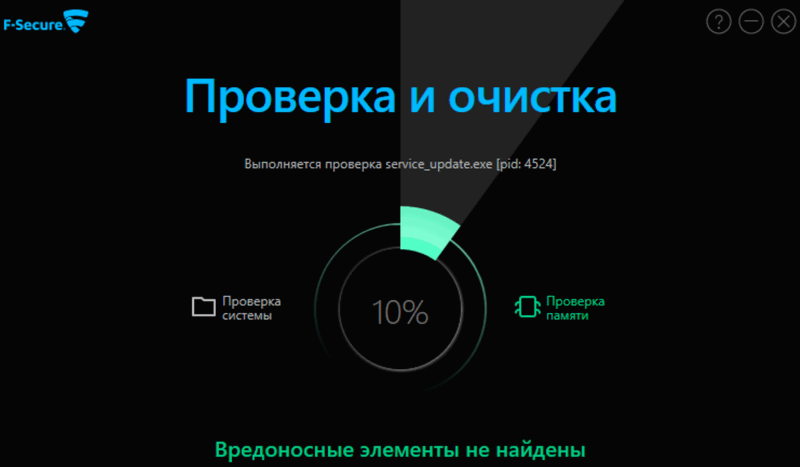

F-Secure - вредоносные элементы не найдены

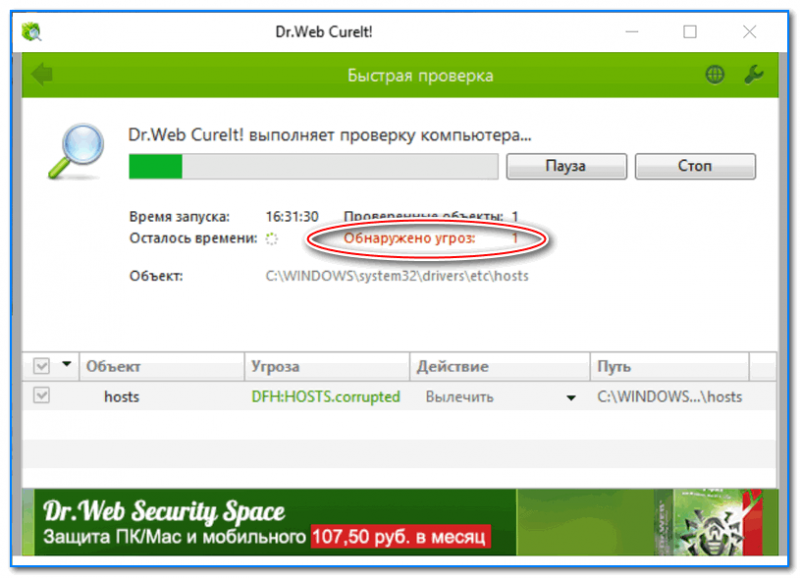

Dr.Web CureIt - обнаружена 1 угроза

В общем, какой бы продукт вы не выбрали - рекомендую полностью прогнать им свою систему. Нередко, удается найти десятки угроз, которые пропустил установленный антивирус.

Могу сказать, что в последнее время куда больше распространены не классические вирусы, а рекламное ПО и трояны. Встраиваясь в самые популярные приложения (браузеры, например) они не редко мешают нормально работать, просто отвлекая навязчивостью, или вообще блокируя нужные опции.

Причем, избавиться от этого рекламного ПО (во многих случаях) - сложнее чем от классических вирусов. Как правило, обычный антивирус не находит ничего подозрительного и сообщает, что у вас все в порядке.

Дело все в том, что они как бы "встраиваются" в браузер (например, под видом плагина или какой-то надстройки) , иногда добавляют нужные строки в ярлык браузера, изменяют файл HOSTS и пр.

К счастью, для очистки Windows от этих вредоносных скриптов - есть свои программы, и одну из них я порекомендую ниже. Работает она параллельно вашему антивирусу (т.е. удалять его не нужно) и способна избавить от "львиной" доли проблем.

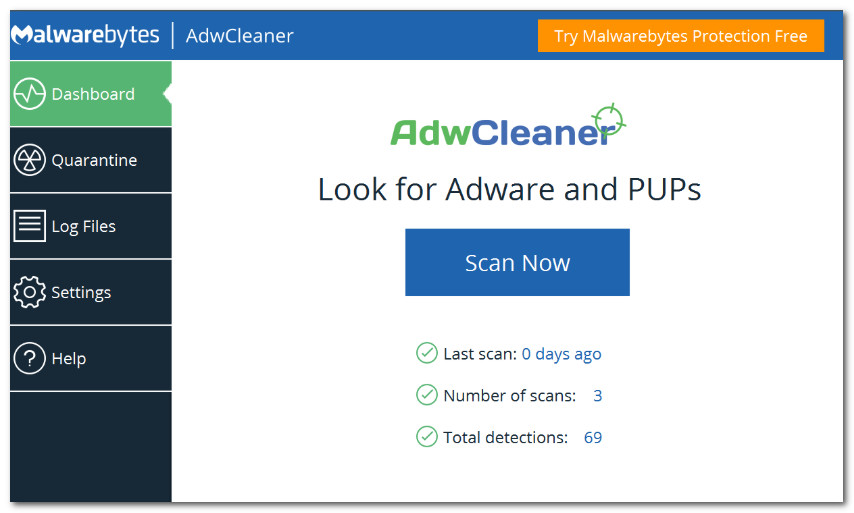

Одна из лучших (по моему мнению) программ для удаления с компьютера разного рода рекламного ПО: тулбаров, надстроек в браузере, скриптов, adware, потенциально нежелательного ПО и т.д. Кстати, именно она видит все те вирусы, против которых обычный антивирус бессилен.

Что еще радует, это то, что программа бесплатная, с простым и очень понятным интерфейсом, где нет ничего лишнего.

Буду считать, что убедил ее попробовать .

После запуска AdwCleaner, для начала проверки компьютера - нужно нажать всего лишь одну кнопку " Scan Now" (или "Сканировать", в зависимости от перевода) . См. скриншот ниже.

AdwCleaner: главное окно (кнопка начала сканирования "Scan Now")

Время проверки Windows на "среднем" по сегодняшним меркам компьютере - составит всего лишь 3-5 мин. (а то и быстрее). Всё потенциально нежелательное ПО, что найдется при сканировании - будет автоматически удалено и изолировано (т.е. от пользователя не нужно знать абсолютно ничего, этим, собственно, она мне и нравится) .

Примечание!

После проверки вашего компьютера, он будет автоматически перезагружен . После загрузки Windows вам будет предоставлен отчет о его проверки.

Перед началом сканирования системы - рекомендую закрыть все другие приложения и сохранить все открытые документы.

В рамках этой статьи не могу не порекомендовать еще одну замечательную утилиту - Malwarebytes Anti-Malware (кстати, сравнительно недавно в нее встроена AdwCleaner, которую я рекомендовал чуть выше) .

M alwarebytes Anti-Malware

Malwarebytes Anti-Malware / Лого

Еще одна отличная программа для борьбы с вирусами, червями, троянами, spyware-программами и т.д. Malwarebytes Anti-Malware несколько дополняет возможности предыдущий программы - в нем реализован специальный алгоритм "хамелеон", позволяющий его запускать даже тогда, когда вирус блокирует запуск любых других антивирусных программ!

- - сканирование всех дисков в системе;

- - обновление базы в ежедневном режиме (для противодействия даже только-только появившемся вирусам);

- - эвристический анализ (позволяет обнаруживать большое числе вредоносных файлов, которых еще нет в базе);

- - все изолированные файлы помещаются в карантин (если программа ошиблась - вы можете восстановить любой из них);

- - список исключений файлов (которые не требуется сканировать);

- - благодаря технологии Chameleon, программа может запуститься даже тогда, когда все аналогичные программы блокируются вирусом;

- - поддержка русского языка;

- - поддержка все популярных ОС Windows: Vista, 7, 8, 10.

Для начала сканирования системы Windows - запустите Malwarebytes Anti-Malware, откройте раздел " Scan " (или "Проверка") и нажмите кнопку в нижней части экрана - " Scan Now " (или "Начать проверку", если у вас русская версия, см. скрин ниже) .

Полная проверка системы с помощью Malwarebytes Anti-Malware

Кстати, по своему опыту могу сказать, что Malwarebytes Anti-Malware отлично справляется со своей задачей. После его сканирования и очистки, большинство мусорного ПО - будет обезврежено и удалено. В общем, рекомендую к ознакомлению!

Также рекомендую ознакомиться со статьей об удалении вирусов из браузера (ссылка ниже).

После того, как ваш компьютер (ноутбук) будет просканирован (и обезврежен ) предыдущими утилитами, рекомендую его прогнать еще одной интересной и полезной программой - AVZ. Ее я неоднократно рекомендовал на страницах блога, сейчас же порекомендую три шага, которые в ней необходимо сделать для ликвидации проблем (если они еще остались) .

AVZ, кстати говоря, позволяет восстановить некоторые системные настройки Windows, доступ к диспетчерам, и пр. моменты (которые могли испортить вирусы при заражении).

Эта антивирусная утилита предназначена для удаления целого ряда вредоносного ПО (часть из которого, кстати, не видит и не обнаруживает обычный антивирус). Например, таких как:

- Троянских программ;

- Надстроек и тулбаров в веб-браузере;

- SpyWare и AdWare модулей;

- BackDoor модулей;

- Сетевых червей и т.д.

Что еще подкупает в ней: для начала работы и сканирования системы Windows, нужно всего лишь скачать архив ZIP с программой, извлечь ее и запустить (т.е. ничего не нужно устанавливать, настраивать и т.д.). Разберу три шага ниже в статье, которые рекомендую в ней сделать.

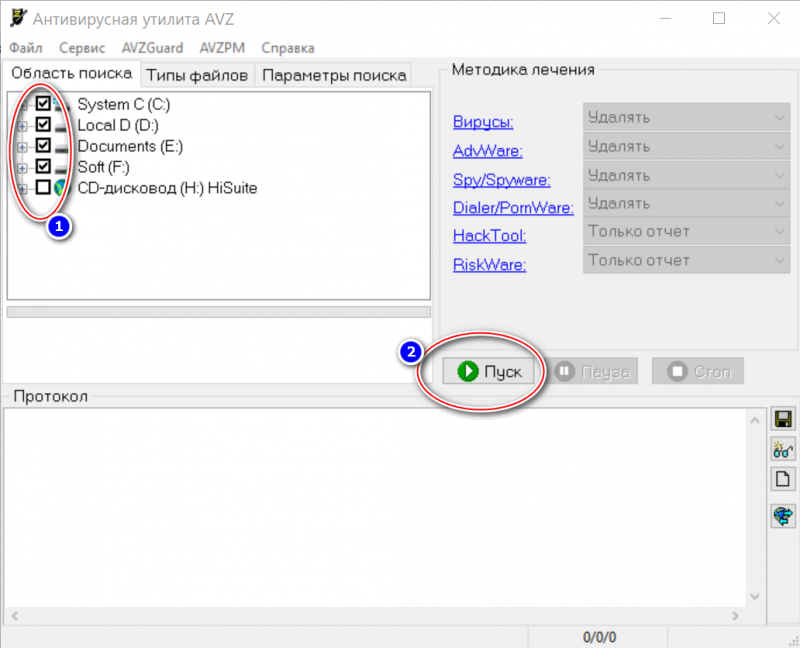

После запуска программы, выберите системный диск (хотя бы его, желательно все). Обычно он всегда помечен характерным значком .

После этого в правой части экрана нажмите кнопку " Пуск " для начала сканирования (кстати, над кнопкой " Пуск " можно сразу же выбрать, что делать с вредоносным ПО, например, удалять ).

Начало проверки в AVZ | Кликабельно

Как правило, проверка системного диска с Windows на наличие вирусов проходит достаточно быстро (5-10 мин.). Кстати, рекомендую перед такой проверкой, на время, выключить свой основной антивирус (это несколько ускорит сканирование).

Не секрет, что в Windows есть некоторые параметры, которые не отвечают оптимальным требованиям безопасности. Например, среди прочих, авто-запуск вставляемых дисков и флешек. И, разумеется, некоторые виды вирусов, как раз этим пользуются.

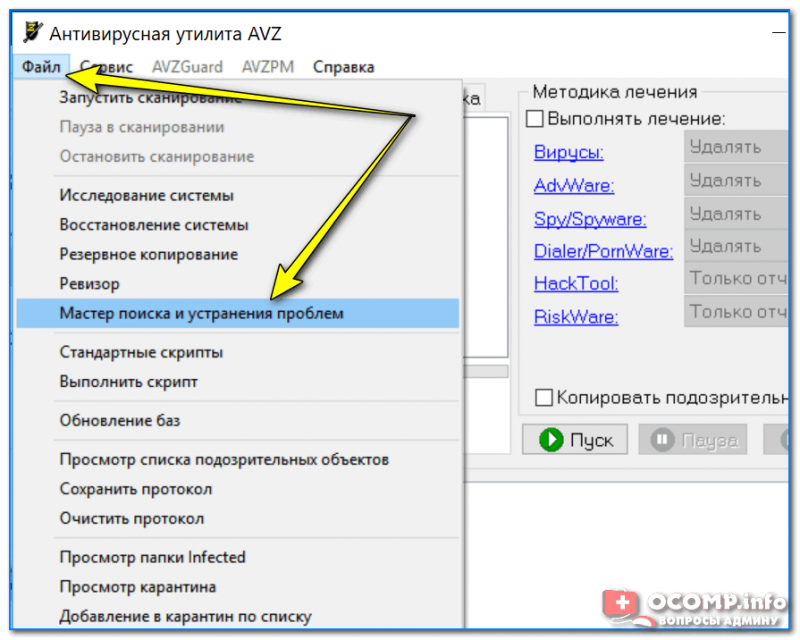

Чтобы исключить подобные настройки и закрыть подобные дыры, в AVZ достаточно открыть меню " Файл/Мастер поиска и устранения проблем " (см. скрин ниже).

Файл - мастер поиска и устранения проблем (в AVZ)

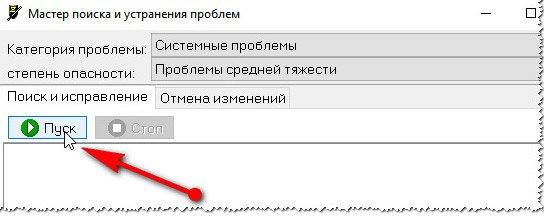

Далее выбрать категорию проблемы (например, " Системные проблемы "), степень опасности (рекомендую выбрать " Проблемы средней тяжести ") и начать сканирование.

Мастер поиска проблем

После сканирования, вам будет предоставлен отчет с теми параметрами, которые желательно поменять. Рекомендую все строки отметить галочками и нажать " Исправить " (кстати, AVZ самостоятельно оптимизирует те параметры, которые, по ее мнению, не отвечают безопасности - так что никакой ручной работы!) .

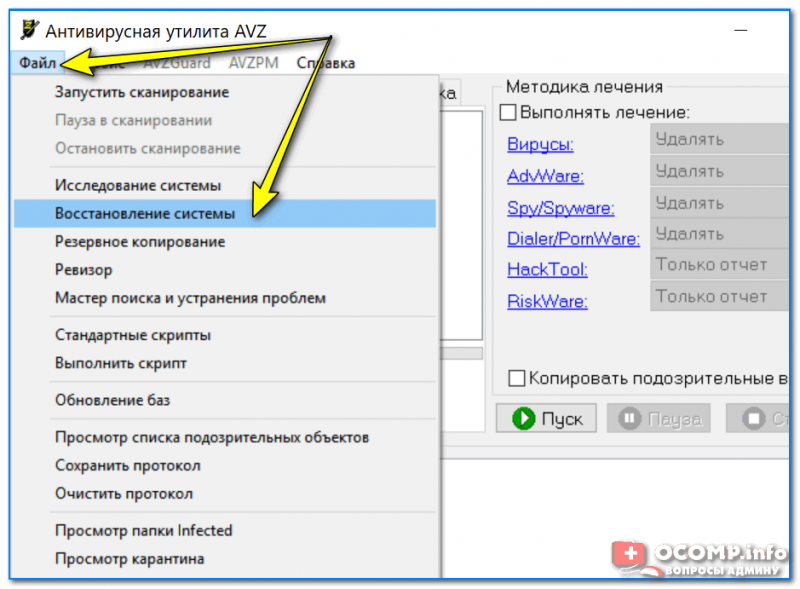

Чтобы все это привести в норму, в утилите AVZ есть специальная вкладка для восстановления всех самых основных параметров. Чтобы ее открыть, нажмите: " Файл/Восстановление системы " (как на скриншоте ниже).

Восстановление системы (в AVZ)

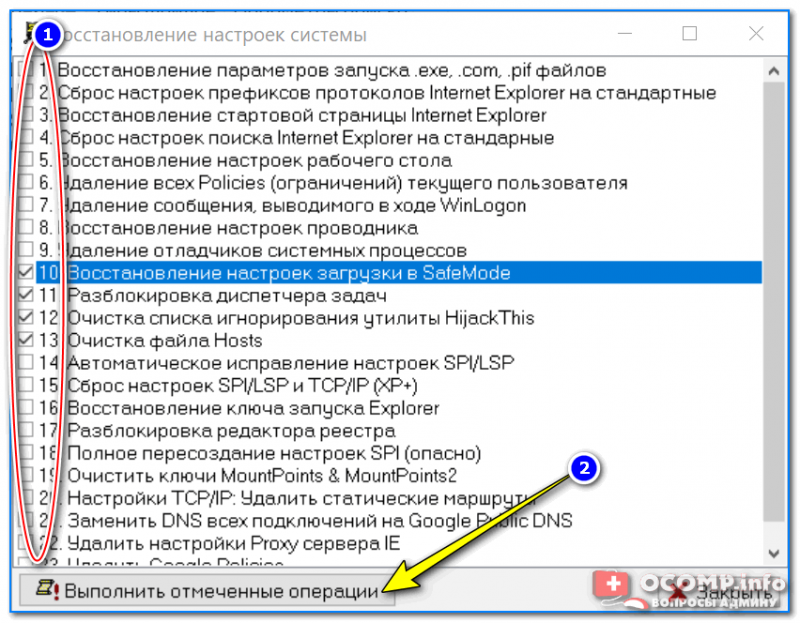

Далее перед вами предстанет список того, что можно восстановить: просто отмечаете галочками, что нужно (можно, кстати, отметить все) и жмете кнопку " Выполнить отмеченные операции ".

Восстановление настроек системы (AVZ)

Как правило, после проведенного восстановления, компьютер начинает работать в штатном режиме.

Если вдруг вышеперечисленное не помогло, обратите внимание на еще несколько советов в шаге 5.

1. Сканирование системы в безопасном режиме

В некоторых случаях очистить компьютер от вирусов без безопасного режима - нереально! Дело в том, что в безопасном режиме Windows загружает самый минимальный набор ПО, без которого невозможна ее работа (т.е. многое нежелательное ПО в этом режиме просто не работает!) .

Таким образом, многое из того, что нельзя удалить в обычном режиме, легко удаляется в безопасном.

Если у вас не получается запустить утилиты, которые я рекомендовал выше, попробуйте их запустить в безопасном режиме. Вполне возможно они не только откроются, но и найдут все, что от них "прячется".

Чтобы зайти в безопасный режим — при загрузке компьютера нажмите несколько раз кнопку F8 — в появившемся соответствующем меню выберите данный режим.

2. Восстановление системы

Если у вас есть контрольная точка восстановления, которая была создана до заражения вашего компьютера вирусами и рекламным ПО, вполне возможно, что, откатившись к ней, вы исправите ситуацию.

3. Переустановка Windows

Вообще, я не сторонник по каждому "чиху" переустанавливать систему. Но в некоторых случаях, гораздо проще и быстрее переустановить систему, чем мучиться с вредоносным ПО.

На этом статью завершаю.

За дополнения по теме — заранее большое мерси.

Первая публикация: 23.10.2016

Статья откорректирована: 22.01.2019

Приветствую всех!

Во время блуждания по сети в поисках интересующих меня ответов на вопросы, мне попалась на глаза занимательная статейка, которую я просто перескажу в переводе. На мой взгляд, она служит неплохим предисловием к теме Ondrik8 в разделе, доступном пользователям групп Paid Access & GreyTeam

Итак, начинаем.

Общее

Как упоминается в статьях CIA Wikileaks, антивирусное программное обеспечение можно обойти, приложив некоторые усилия. И, несмотря на то, что эта статья предназначена в первую очередь для пентестеров, она также покажет, какими способами можно обойти антивирусные программы и ограничения.

Здесь представлены некоторые идеи о том, как работают xak пентестеры. Будут рассмотрены некоторые основы, которые используются для обхода антивирусного программного обеспечения, но, как вы сами понимаете, этим данный список не ограничен.

Иногда при тестировании на проникновение можно столкнуться с ситуацией, когда антивирусное программное обеспечение всегда обнаруживает ваши полезные нагрузки. В этих случаях вам нужен хороший способ обхода антивирусов. Описанные ниже методы довольно общи, но работают практически со всеми антивирусами.

Поскольку основная полезная нагрузка выполняется с помощью msfvenom, можно утверждать, что полезная нагрузка(метод) должна "палиться" AV.

Кстати, метод обхода антивирусов также уклоняется от песочницы. Уклонение так же просто, как попытка открыть какой-либо файл, который обязательно существует при каждой установке-использовании. Например. "C: \ windows \ system.ini" - обычный, но важный ini-файл. Если этого не существует, мы находимся в среде песочницы, созданной антивирусным программным обеспечением, поэтому мы просто ничего не делаем. Когда осуществляется переход в нормальную среду, файл найден, тогда полезная нагрузка выполняется. Отправив файл на Virustotal.com, мы получим вероятность обнаружения 1/59 - всего одно антивирусное ядро обнаружило "подставу".

Есть еще онлайн-сканеры. К примеру, я вот вытащил из обсуждений на форуме:

Используемое программное обеспечение:

- Metasploit (msfvenom, multi/handler)

- MinGW

- Notepad

Ограничения

Нужно отметить, что Windows Defender и, возможно, большинство антивирусных программ станут "сигналить" о том, что "какая-то программа пытается подключиться к Интернету". Конечно, в ситуации тестирования на проникновение это может быть показательно по причине грубого написания кода эксплойта, который - напоминаю - нужен нам исключительно для тестирования на проникновение. Тем не менее, если вам удастся получить оболочку, изменив .dll какого-либо программного обеспечения и(или) обманув пользователя для запуска исполняемого файла, вы можете легко получить управление атакуемым ПК. Здесь можно перенести шеллкод на какой-то уже существующий процесс, который уже имеет доступ к Интернету, использовать существующие программы для запуска вредоносного кода, чтобы обойти ограничения на whitelisting. Способов избежать ограничений - множество.

Конечно, в сети атакуемых могут быть некоторые системы межсетевых экранов /IPS /IDS, но их также можно пробовать обойти, например - используя SSL-кодированное соединение обратно к жертве. Но этот вопрос выходит за рамки данной статьи и гораздо серьезнее, чтобы быть рассмотренным в открытой ветке.

Настройка полезной нагрузки

Полезная нагрузка генерируется с помощью msfvenom, который является частью пакета Metasploit. С msfvenom можно создавать исполняемые файлы и dll-файлы прямо по ходу организации атаки, но, поскольку мы пытаемся уклониться от антивируса, то мы создаем полезную нагрузку в формате вывода C-стиля с помощью следующей команды:

DLL Method

Одним из способов обхода антивирусного программного обеспечения может быть создание вредоносного *.dll-файла и подмена некоторых существующих .dll на него несколькими способами.

Как обычно .exe-файлы считаются опасными, они на виду и запоминаются в процессе работы даже простыми пользователями. Но DLL-файлов гораздо больше и простые пользователи обычно не распознают DLL-файлы, как вредоносные. А потому в них куда проще внедрить участок кода.

Для целей тестирования этот фрагмент кода - это очень грубый .dll-файл, который можно запустить из командной строки и который не имеет каких-либо других функций.

Теперь .dll можно проверить с помощью антивирусного программного обеспечения, проверяя с Virustotal.com: ( напоминаю, что эти действия автора не рекомендуются! )

Не обнаружено ничего (0/60) антивирусным программным обеспечением. (а вот после проверки - наверняка будет!)

Теперь, чтобы проверить эксплойт в деле, установим multi/handler meterpreter для ожидания соединения.

И запускаем полезную нагрузку из эксплойта с помощью следующей команды в командной строке:

Шеллкод внутри .dll подключается обратно к атакующему, а оболочка теперь создана! Конечно, в реальной ситуации это остановит всю работу, но оболочка - это далеко не единственное, что может быть помещено в DLL-файл.

Исполняемые

Как и с .dll-файлом, проверим уклонение от песочницы, проверяя какой-либо существующий системный файл. Если файл найден, выполнение кода переносится в полезную нагрузку.

В этот раз после проверки в онлайн-сканере только Baidu заметил, что это - троян. Интересующиеся могут пометить для себя: а ПОЧЕМУ и вернуться к этому вопросу позднее.

Чтобы проверить это, multi/handler может быть настроен так же, как в DLL-методе чуть выше (обратите внимание, на другую полезную нагрузку) просто выполнив файл.

Злонамеренная полезная нагрузка через системы /IPS /IDS

В случае наличия систем /IPS / IDS перед жертвой эти файлы должны пройти через них, но они будут пойманы. Если фактические файлы будут пойманы, просто создайте защищенный паролем ZIP-файл и получите файлы, к примеру, через HTTP. Итак, что-то вроде windows / meterpreter / reverse_https можно использовать в качестве полезной нагрузки со следующими изменениями параметров:

С этими изменениями можно пытаться пройти через брандмауэры с включенными системами /IPS / IDS.

Ну и если все остальное терпит неудачу, то всегда есть dnscat

ВЫВОД

Поскольку атакуемый получит эксплойт (троян), который не обнаружен антивирусными программами, вы получаете управление атакуемым компьютером. Конечно, Windows Defender и антивирус имеют ограничения на новые подключения, но, к сожалению, эти сообщения игнорируются очень часто. Поскольку антивирус ничего не находит, многие чувствуют себя в безопасности.

Нет и еще раз нет! Основная часть ответственности за безопасность по-прежнему лежит на плечах пользователей, а антивирусам / брандмауэрам /IPS /IDS нельзя доверять, чтобы быть защищенными.

Читайте также: