Hfmd что это за вирус

- Что такое болезнь рук, ног и рта?

- Симптомы заболевания рук, ног и рта у младенцев

- Причины заболевания рук, ног и рта у детей

- Является ли HFMD инфекционным заболеванием и как оно распространяется?

- Как долго длится HFMD?

- Как диагностируется HFMD

- HMFD Лечение

- Профилактика заболеваний рук, ног и рта

- Осложнения, связанные с заболеванием рук, ног и рта у ребенка

- Домашние средства от рук, ящура у детей

- Когда позвонить доктору?

- Вопросы и ответы

Маленькие дети всегда исследуют веселье и ничего не думают о том, чтобы поднять вещи с пола, положить их в рот и пережевывать. Это увеличивает шансы ребенка быть затронутым бактериальными и вирусными заболеваниями. Одним из таких заболеваний является болезнь рук, ног и рта (HFMD). Давайте посмотрим на симптомы, причины и способы лечения HFMD, чтобы помочь вам лучше понять, как обращаться с больными детьми.

Что такое болезнь рук, ног и рта?

Болезнь рук, ног и рта - это вирусное заболевание, которое поражает детей в возрасте от двух до шести лет. У страдающих детей появляются раны на руках, рту и ногах в результате контакта с вещами, которые являются переносчиками вредных вирусов и бактерий.

Иногда взрослые также страдают от этого заболевания, если их иммунная система не очень сильна.

Симптомы заболевания рук, ног и рта у младенцев

У детей HFMD начинается с лихорадки, потери аппетита ребенка, головных болей, тошноты, ангины и раздражительности.

Через один или два дня после лихорадки у ребенка появляются раны, похожие на волдыри, во рту, особенно по бокам языка, десен, в задней части рта или на внутренней стороне щек. Язвы болезненны, вызывают дискомфорт и делают ребенка раздражительным. Ребенок может отказаться от еды или питья из-за болезненных болячек. У ребенка могут появиться высыпания на ладонях, подошвах ног, а иногда и на ягодицах. Высыпания кажутся маленькими, плоскими, красными точками, а позже становятся волдырями. Хотя они болезненны, они не зудят.

Причины заболевания рук, ног и рта у детей

Причины HFMD могут быть в первую очередь из-за следующих вирусов:

- Коксаки Вирус A16, A 10 или A6

- EV-71 или энтеровирус 71 или EV 71

Эти вирусы принадлежат к семейству Picornaviridae и являются заразными. Наблюдалось, что взрослые с этой болезнью могли быть затронуты и в детстве. Распространяется быстрее осенью и летом из-за теплой погоды.

Врачи считают, что вирус сначала попадает в ткани рта, близко к миндалинам, а затем опускается в пищеварительную систему. Он проходит близко к железам или лимфатическим узлам и далее в кровь через кровь. Иммунная система предотвращает проникновение вируса в критические органы, такие как мозг.

Является ли HFMD инфекционным заболеванием и как оно распространяется?

HFMD - чрезвычайно заразное вирусное заболевание. Люди, пораженные вирусом, могут распространить его через неделю после появления симптомов. Вот несколько способов распространения болезни:

1. Волдыри

Если ребенок вступает в непосредственный контакт с жидкостями, вытекающими из волдырей зараженного человека, он будет подвержен HFMD.

2. Слюна

Один из наиболее распространенных способов распространения HFMD - через слюну зараженного человека. Дети делятся едой и часто едят одной и той же ложкой и пьют воду из одной и той же бутылки. Это увеличивает риск заражения через слюну.

3. Загрязненные капли

Дети часто заражаются, вдыхая загрязненные воздушные капли, особенно когда инфицированный человек чихает или кашляет. Если вирус находится в воздухе, есть вероятность заражения ребенка при дыхании.

4. Фекалии

Вирус может присутствовать в фекалиях зараженного человека до четырех недель после исчезновения симптомов HFMD. Поэтому дети могут поймать его в школах, детских садах и других местах, где меняют подгузники.

Как долго длится HFMD?

У зараженного человека симптомы не проявляются сразу. Для появления симптомов требуется от 3 до 6 дней. Этот период называется инкубационным периодом. Болезнь начинается с лихорадки, и через день или два начинают появляться волдыри. Эти волдыри ломаются и исчезают через неделю. HFMD длится от семи до десяти дней.

Как диагностируется HFMD

Врачи проверяют симптомы и наблюдают высыпания или волдыри. Иногда врачу может потребоваться мазок из горла, стул или образец крови, чтобы подтвердить, заражен ли ребенок этой болезнью.

HMFD Лечение

В большинстве случаев инфекция исчезает без лечения. Тем не менее, лечение ящура может облегчить дискомфорт. Лечение HFMD может включать использование:

- Мази, чтобы успокоить волдыри

- Обезболивающие лекарства, такие как ацетаминофен или ибупрофен

- Сиропы или леденцы, чтобы успокоить болезненную боль в горле

Профилактика заболеваний рук, ног и рта

Не существует каких-либо конкретных лекарств или вакцин против вирусов, вызывающих HFMD. Тем не менее, любой вид риска или инфекции можно свести к минимуму, следуя гигиеническим правилам и предоставляя медицинскую помощь, когда это необходимо.

Следуйте этим мерам, чтобы предотвратить HFMD:

Осложнения, связанные с заболеванием рук, ног и рта у ребенка

Когда вы видите симптомы, связанные с HFMD, желательно обратиться за надлежащей медицинской консультацией и лечением, если это необходимо. Наиболее распространенным осложнением, связанным с HFMD, является обезвоживание, поскольку язвы во рту затрудняют прием пищи и питья. Если не лечить, болезнь может создать такие осложнения, как вирусный менингит (воспаление оболочек головного и спинного мозга) и энцефалит (потенциально опасное для жизни воспаление головного мозга). Хотя эти осложнения редки, желательно быть осторожным и проконсультироваться с врачом.

Домашние средства от рук, ящура у детей

Полезно использовать домашние средства от ящура, чтобы обеспечить облегчение и комфорт от симптомов. Некоторые из средств защиты включают в себя:

- Сосать лед или фруктовое мороженое

- Есть мороженое

- Пить холодные напитки

- Избегайте цитрусовых, фруктовых напитков, острой пищи, соленой пищи и содовой, поскольку они могут раздражать пузыри во рту

- Полоскание горла теплой соленой водой, чтобы облегчить боль в горле

Когда позвонить доктору?

Желательно проконсультироваться с врачом, когда вы впервые обнаружите симптомы заболевания. Вам также следует проконсультироваться с врачом, если:

- Симптомы не уменьшаются через 7-10 дней

- У зараженного ребенка очень высокая температура

- Ребенок обезвожен и не мочится как ожидалось

- Ребенку меньше 3 месяцев и у него высокая температура

Вопросы и ответы

Ниже приведены некоторые часто задаваемые вопросы по HFMD для вашей справки.

1. Может ли ваш ребенок дважды заболеть ящуром?

Да, ребенок может получить HFMD во второй раз. В то время как организм станет невосприимчивым к вирусу, который вызвал первую инфекцию, существует несколько штаммов HFMD.

2. Может ли болезнь рук, ног и рта повлиять на взрослых?

HFMD встречается в основном у детей. Тем не менее, это может произойти и у взрослых. Было замечено, что зараженные взрослые могли быть атакованы вирусом в детстве. Симптомы у взрослых такие же, но могут быть и хуже.

3. Опасно ли заболевание рук, ног и рта для беременных?

Хотя это не опасно для беременных женщин, лучше избегать контакта с инфицированными людьми, потому что:

- Заражение и высокая температура в течение первых 3 месяцев беременности могут привести к выкидышу

- Заболевание рук, ящура до родов может указывать на то, что ребенок будет рождаться с умеренной версией.

Матери и лица, обеспечивающие уход, должны соблюдать надлежащую чистоту и гигиену, присматривая за детьми, чтобы можно было предотвратить HFMD. Вышеупомянутые симптомы, причины и средства правовой защиты помогут вам принять надлежащие меры, чтобы предотвратить его возникновение и распространение.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

Какие существуют типы вирусов Коксаки. Что они могут вызывать?

Коксакивирусы разделены на две группы:

Исследователи наблюдали влияние этого вируса на только что появившихся на свет мышей. Вирус Коксаки A приводил к травме мышц, параличу и смерти грызунов. Вирус Коксаки типа B — к повреждению органов, менее тяжелым последствиям. Науке известно более 24 различных серотипов вируса.

Вирусы типа B являются причиной эпидемии плевродинии (лихорадка, легкая абдоминальная боль с головной болью, которая длится от двух до двенадцати дней и проходит). Эпидемическая плевродиния также называется болезнью Борнхольма. Известны целых шесть серотипов вируса Коксаки B (1-6). Интересно, что вирус Коксаки B4 даже рассматривается некоторыми учеными в качестве возможной причины диабета.

И тип А, и тип вирусов В может стать причиной менингита, миокардита и перикардита, но, чтобы предупредить панику, сразу скажем — такие вещи происходят редко. В этом отношении заболевание вирусом Коксаки похоже на ветрянку.

Является ли инфекция вирусом Коксаки заразной?

Вирус Коксаки очень заразен. Эти вирусы передаются наиболее часто фекально-оральным путем и респираторным.

Как долго больные вирусом Коксаки являются заразными?

Больной наиболее заразен в течение первой недели, начиная от появления первых симптомов. Однако же жизнеспособные коксаки-вирусы были обнаружены на сроке трех недель от начала заболевания в респираторных трактах, а в фекалиях присутствовали даже до восьми недель, но за это время вирусы становились менее заразными. Таким образом, человек остается заразным вирусом Коксаки несколько недель после выздоровления, хотя и не настолько сильно, как вначале заболевания.

Каков инкубационный период для вируса Коксаки?

Инкубационный период у Коксаки-инфекции относительно короткий; он длится от одного до семи дней.

Каковы симптомы и признаки коксакивирусной инфекции?

У многих больных наблюдается ангина с сильным болевым синдромом. Питание в это время очень затруднено, особенно у деток. Каждый глоток приходится делать через боль. Впрочем, у некоторых больных присутствуют только точки в ротовой полости и покраснение, боль их минует.

Вирус-Коксаки у многих больных вызывает сильнейшую слабость, которая, по их словами, и при гриппе они не испытывали. Осложняется ситуация высыпаниями на ступнях, которые вызывают боль при передвижении.

Сыпь может быть распространена не только на ладонях-ступнях и вокруг рта, но также на ягодицах, локтях, гениталиях. В первые дни высыпания сильно чешутся. У некоторых больных вирусом Коксаки развивается конъюнктивит. Все эти яркие симптомы вируса Коксаки обычно присутствуют 7-10 дней, и далее организм, как правило, полностью восстанавливается.

Редко Коксаки-инфекция может вызывать временное повреждение ногтей и боль в груди или брюшной мышце. Еще более редко заболевание может приводить к вирусному менингиту (головная боль, жесткая шея), миокардиту (воспаление сердечной мышцы), перикардиту или энцефалиту (воспаление головного мозга).

Как заражаются вирусом Коксаки?

Инфекция, как правило, распространяется фекально-орально. Иногда вирус распространяется капельками, вытесненными инфицированными людьми. Предметы, такие как посуда, пеленки, игрушки, которыми играет больной малыш, могут также передавать вирус другим лицам. Люди любого возраста могут заразиться вирусом Коксаки, однако большинство пациентов с инфекцией — маленькие дети. Беременные женщины могут передать вирус Коксаки своим новорожденным. Поэтому во время беременности женщины должны сообщить гинекологу о появлении симптомов инфекции, особенно если приближается срок родов.

Какие специалисты лечат вирус Коксаки?

При появлении симптомов инфекции обращаются к педиатру, терапевту и/или инфекционисту, если лечащий врач посчитал это необходимым.

Обычно инфекцию Коксаки диагностируют по их клиническому проявлению — по симптомам. Болезненные пузырьки — обычно на руках, ногах и во рту (около рта) в сочетании с лихорадкой — эти симптомы считаются основанием для диагностики инфекции коксакивируса. Анализы на вирус Коксаки дороги, результаты приходят ориентировочно через 10 дней, за это время пациент успевает выздороветь и приступить к обычной деятельности.

Есть ли какое-либо лечение для коксакивирусов?

В некоторых случаях вирус Коксаки путают по клиническим проявлениям с герпесом либо бактериальной ангиной и назначают соответственно противогерпетический ацикловир и антибиотики. Нужно знать, что ацикловир совершенно не помогает при энтеровирусе Коксаки, а вот повредить организму может, т.к. является гепатотоксичным. Антибиотики не воздействуют на вирусы, поэтому прием их не только бесполезен, но может усугубить течение заболевания.

Рекомендуется предотвращать обезвоживание употреблением жидкости, однако соки, морсы, а также кислые продукты, могут раздражать язвочки во рту. На помощь придет прохладное молоко, которое поможет успокоить эту боль и смягчит горло. Полезно пить ромашковый прохладный чай, а также заваривать ромашку в молоке.

Относительно редкие осложнения коксакивирусных инфекций (например, сердечная или головная инфекция) требуют специального индивидуального лечения, которое назначает инфекционист и зачастую в условиях стационара.

Можно ли предотвратить коксакививирусные инфекции?

Предотвращение коксакивирусных инфекций настолько сложно в период распространения, что порой проще переболеть. Однако профилактика все-таки возможна. Соблюдение строжайших гигиенических мер с детьми практически нереально, но хорошие методы — мытье рук после смены подгузника или прикосновения к зараженной коже — могут помочь снизить передачу вируса Коксаки другим домочадцам. Можно попытаться регулярно чистить вещи, с которыми сталкиваются дети — в особенности игрушки, пустышки и любые предметы, которые могут контактировать со слюной. Это также может снизить вирусную передачу. Мытье рук, в общем-то, как и при гриппе является наипростейшей и лучшей профилактической методой.

В настоящее время не разработано вакцины от вируса Коксаки.

Беременным женщинам нужно проявить бдительность особенную и избегать контакта с детьми (или взрослыми) с Коксаки-инфекцией. Некоторые исследования показывают, что вирус может неблагоприятно действовать на малыша.

Выздоровевший человек имеет иммунитет к конкретному типу вируса Коксаки, однако это не защищает его от заражения другими типами. Например, человек может стать иммунным к коксакивирусу типа B4, но все-таки он будет восприимчивым ко всем другим типам коксакивирусов (например, CVA16). Кроме этого, есть и другие вирусы, такие как энтеровирус 71 и кишечные вирусы человека (ECHO), которые все так же могут вызывать симптомы рука-нога-рот. Некоторые люди ввиду этого могут иметь множественные инфекции с симптомами сыпи в этих областях. В то же время, известно, что повторяющиеся инфекции происходят редко.

Каков прогноз заражения коксакивирусом?

Общий прогноз был превосходен до недавнего времени. Большинство детишек выздоравливали полностью, не нуждались в госпитализации. В штате Алабама (США) в 2011-2012 гг 12% больных детей потребовалась госпитализация для оказания помощи при заражении вирусом Коксаки. Поэтому прогноз сложно предсказать, поскольку он меняется.

В нашей стране мы сталкиваемся со странной картиной. Врачи лечат энтеровирусную инфекцию, все симптомы вируса Коксаки на лицо, однако больных выписывают с простым диагнозом ОРВИ. Хоть острые респираторные вирусные инфекции и вызываются порой энтеровирусами, заражение именно Коксаки не указывается. Это связано с бумажной волокитой при обнаружении такого заражения, дороговизной анализов, склонностью пациентов к излишней панике, а также страхом врачей привлечь проверяющие службы. Насколько такая ситуация нормальна, вопрос, пожалуй, риторический.

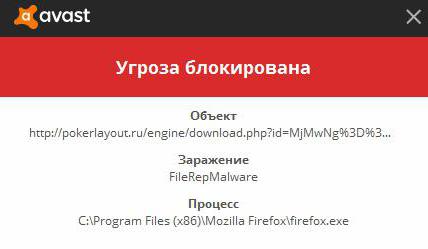

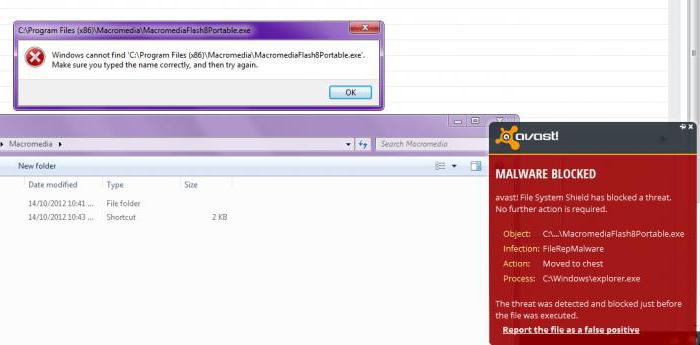

Сегодня, когда практически все владельцы ПК, ноутбуков, смартфонов и планшетов устанавливают на свои устройства надежные и не всегда бесплатные антивирусы, вредоносный софт все так же продолжает представлять опасность для гаджетов и доставлять проблемы нам самим. Дело в том, что разработчики "научили" его незаметно для пользователя обходить защищающие систему приложения, а то и вовсе отключать их. Как это делает FileRepMalware. Что это за вирус, возможно ли с ним бороться, мы расскажем далее.

FileRepMalware: как он проявляется?

Предупреждение пользователя о такой угрозе характерно не для всех антивирусов. Находит FileRepMalware Avast. В основном, это происходит при попытке установления вами какой-либо новой программы на устройство. Иногда - при выключении ПК или ноутбука либо же при стандартной периодической проверке файлов. В принципе, если вы уверены в надежности загруженного компонента, то можно пометить предупреждение как "ложную тревогу" или же отключить на время "Аваст", чтобы спокойно завершить процесс установки софта.

Но если предупреждение о вредоносной программе FileRepMalware появляется время от времени, а в случае если вы ничего не скачиваете, Avast сообщает о блокировке или удалении вируса, чего на самом деле не случается, то бороться с проблемой нужно другими методами. Но прежде всего узнаем врага в лицо.

Что это - Malware?

Malware (жаргон. "малварь") - слово, с английского дословно переводящееся как "вредоносная программа": malicious - "со злым намерением", software - "софт, программное обеспечение". Это продукт, создатели которого преследуют далеко не самые добросовестные намерения.

Так что это за вирус - FileRepMalware? Таким образом "Аваст" определяет представленный "малварь". Это небольшая программа, которую, в силу ее специфики, не может уничтожить антивирус. А она, в свою очередь, способна быстро и незаметно для вас деактивировать защищающий систему вашего компьютера софт. Поэтому, узнав, что это за вирус - FileRepMalware, необходимо тут же с ним начать бороться.

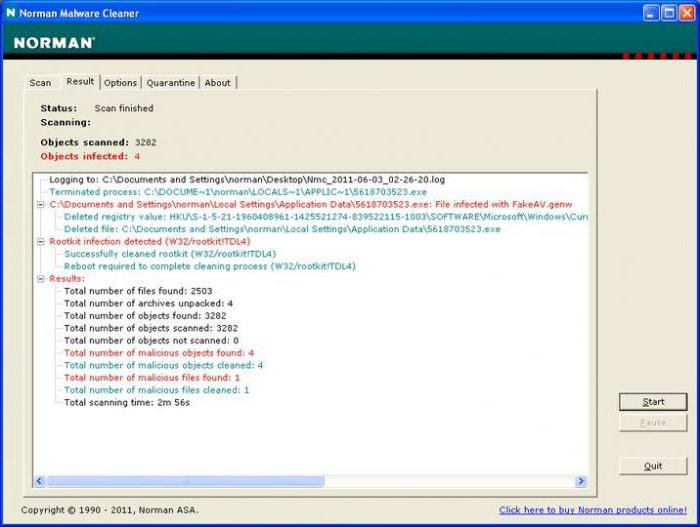

Norman Malware Cleaner

Большую известность в борьбе с "малварем" получила программа Norman Malware Cleaner. Популярен также и аналогичный софт - Malwarebytes' Anti-Malware. Однако последний грешит тем, что может заодно лишить вас безвредных программ и данных, хранящихся на компьютере.

Norman Malware Cleaner тоже выделяется недостатком: для каждого обновления приложения вам необходимо будет заново закачивать и устанавливать его. Также не представлена поддержка русского языка. Но на фоне всего этого выделяются и достоинства программы: удобный интуитивный интерфейс, быстрая и качественная работа, абсолютно бесплатное использование.

FileRepMalware: как удалить?

Итак, предлагаем вам следовать данному алгоритму:

- Скачайте на свой ПК или ноутбук программу Norman Malware Cleaner.

- В "Загрузках" найдите ее установочный файл (".exe").

- Отметим, что программу можно всегда носить с собой на флеш-накопителе или диске. Устанавливать ее не потребуется: она готова к работе сразу после открытия файла с расширением ".ехе".

- Прочтите соглашение об использовании, отметьте галочкой свое его одобрение.

- Клик на Accept.

- В следующем окне зайдите во вкладку "Опции". Здесь не забудьте поставить галочки на двух пунктах: Enable rootkit cleaning и Apply.

- Снова вернитесь на вкладку "Сканирование" (Scan).

- Здесь вам нужно выбрать способ проверки компьютера на вирусы. Лучше всего остановиться на полной проверке - Full. Кнопкой "Старт" внизу окошка запустите сканирование.

- Предупреждаем, если в вашем компьютере хранятся программы-взломщики ключей, то они тоже будут удалены Norman Malware Cleaner. Когда вам нужен этот софт, необходимо на время сканирования перекинуть его на внешний накопитель, а после завершения работы утилиты вернуть на ПК.

- Больше никаких действий осуществлять не нужно: программа сама найдет и удалит "малварь", а также прочие угрозы. По завершении процесса сканирования и борьбы с вирусами в последнем окне будут представлены результаты работы: что и в каком количестве было обезврежено.

Даже если у вас на ПК или ноутбуке стоит надежный антивирус, все же стоит время от времени проверять и очищать устройство с помощью Norman Malware Cleaner. Причина в том, что спектр "придирчивости" и широты обследования у этой утилиты более объемный, нежели у обычного софта - защитника системы.

Мы разобрали, что это за вирус - FileRepMalware. Опасен он тем, что может деактивировать незаметно для вас программу, защищающую от вредоносного софта. Однако сам "малварь" легко обнаруживает и устраняет бесплатная и интуитивно понятная Norman Malware Cleaner. Поэтому, если ваш "Аваст" обнаружил такую угрозу и не может с нею справиться, лучше просканировать компьютер с помощью этой утилиты.

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

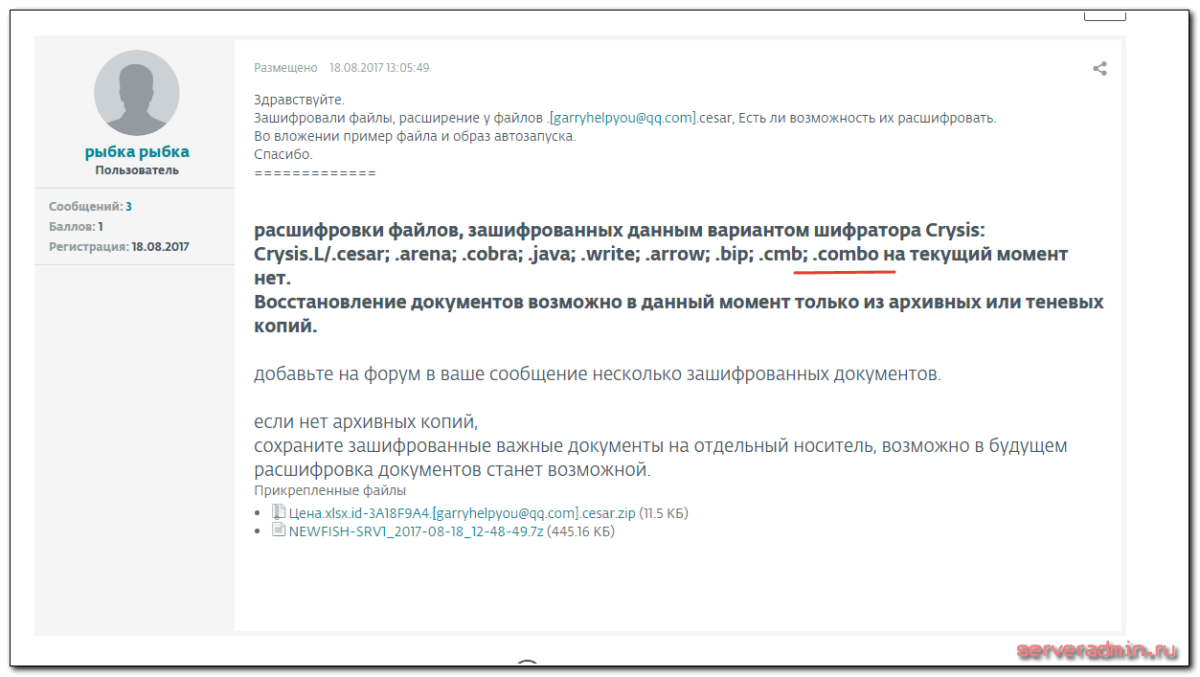

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор у себя на компьютере и расшифровывает некоторые файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ, получаете дешифратор.

- Расшифровываете свои файлы и оформляете остальные документы.

Вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Читайте также: